- Create a user account and password for your new Linux distribution

- Update and upgrade packages

- Reset your Linux password

- Forgot your password

- Аутентификация файловых серверов GNU/Linux в домене Windows на базе AD. Часть 2

- Создание учетной записи пользователя и пароля для нового дистрибутива Linux

- Обновление и модификация пакетов

- Сброс пароля Linux

- Пароль утерян

Create a user account and password for your new Linux distribution

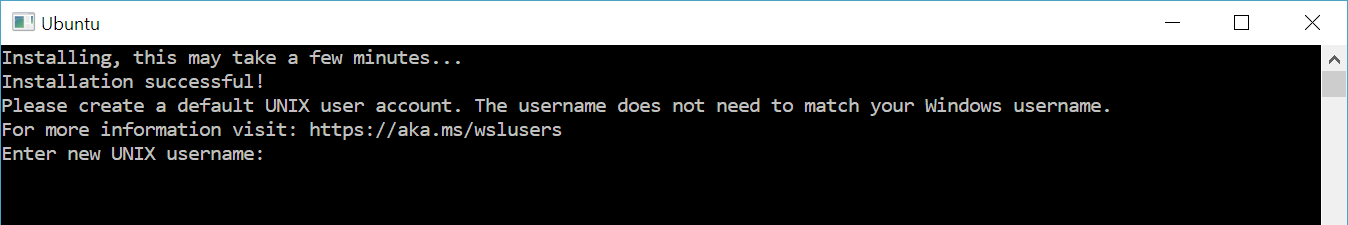

Once you have enabled WSL and installed a Linux distribution from the Microsoft Store, the first step you will be asked to complete when opening your newly installed Linux distribution is to create an account, including a User Name and Password.

This User Name and Password is specific to each separate Linux distribution that you install and has no bearing on your Windows user name.

Once you create a User Name and Password, the account will be your default user for the distribution and automatically sign-in on launch.

This account will be considered the Linux administrator, with the ability to run sudo (Super User Do) administrative commands.

Each Linux distribution running on the Windows Subsystem for Linux has its own Linux user accounts and passwords. You will have to configure a Linux user account every time you add a distribution, reinstall, or reset.

Linux distributions installed with WSL are a per-user installation and can’t be shared with other Windows user accounts.

Update and upgrade packages

Most distributions ship with an empty or minimal package catalog. We strongly recommend regularly updating your package catalog and upgrading your installed packages using your distribution’s preferred package manager. For Debian/Ubuntu, use apt:

Windows does not automatically update or upgrade your Linux distribution(s). This is a task that most Linux users prefer to control themselves.

Reset your Linux password

To change your password, open your Linux distribution (Ubuntu for example) and enter the command: passwd

You will be asked to enter your current password, then asked to enter your new password, and then to confirm your new password.

Forgot your password

If you forgot the password for your Linux distribution:

Open PowerShell and enter the root of your default WSL distribution using the command: wsl -u root

If you need to update the forgotten password on a distribution that is not your default, use the command: wsl -d Debian -u root , replacing Debian with the name of your targeted distribution.

Once your WSL distribution has been opened at the root level inside PowerShell, you can use this command to update your password: passwd where is the username of the account in the DISTRO whose password you’ve forgotten.

You will be prompted to enter a new UNIX password and then confirm that password. Once you’re told that the password has updated successfully, close WSL inside of PowerShell using the command: exit

If you are running an early version of Windows operating system, like 1703 (Creators Update) or 1709 (Fall Creators Update), see the Using older version of Windows and WSL in the Troubleshooting guide.

Источник

Аутентификация файловых серверов GNU/Linux в домене Windows на базе AD. Часть 2

1. Конфигурационные файлы.

Мы будем настраивать только доступ к серверу GNU/Linux с использованием Samba. Авторизация пользователей останется локальной, с использованием /etc/passwd.

Мы присвоим нашему новому серверу статический IP-адрес. Пусть им будет 192.168.7.9.

Для начала нужно проверить, какой сервер у нас используется в качестве DNS. Им в нашей сети должен быть контроллер домена. У нас адрес сервера определен как 192.168.7.2. Правим файл /etc/resolv.conf. Он должен выглядеть следующим образом:

Проверим, все ли работает:

Естественно, в Вашем случае имена будут другими. Обязательно сделайте в домене lab.local запись в DNS, ссылающуюся на наш новый сервер. Запись в DNS не означает того, что наш GNU/Linux сервер включен в домен. Проверим:

Для корректной работы в домене Windows требуется несколько служб: Kerberos, LDAP и Samba. В общем случае требуется только настройка Samba, настройка других служб не является обязательной. Но будет лучше, если мы их настроим – они могут пригодиться в будущем.

Kerberos настраивается просто – через один файл /etc/krb5.conf. Основными параметрами является REALM, указывающий на наш домен и адрес сервера Kerberos – это адрес контроллера домена. Файл /etc/krb5.conf выглядит примерно так:

Секция [libdefaults] указывает на домен по умолчанию. У нас это LAB.LOCAL. Далее, в секции [realms] указываются параметры для LAB.LOCAL – имя домена и адрес сервера Kerberos. В нашем случае, в качестве сервера Kerbeors выступает контроллер домена. В секции [logging] указывается местоположение лог-файлов. Эти файлы пригодятся для процедуры поиска неисправности, если что-то пойдет не так.

Проверим работу Kerberos:

Команда kinit получает от сервера тикет, а klist показывает полученные тикеты от сервера. Выполнение kinit не является обязательным, но ведь нужно как-то проверить работу Kerberos?

Настройка LDAP тоже не является обязательной – Samba сама построит необходимые файлы и сделает нужные запросы. Но LDAP может пригодиться в дальнейшем. Конфигурация OpenLDAP хранится в файле /etc/openldap/ldap.conf. Обратите внимание – в системе может быть два файла ldap.conf. У них разные предназначения и даже немного разный синтаксис. В каталоге /etc/openldap лежит файл ldap.conf для OpenLDAP (и для Samba), а в файле /etc/ldap.conf хранится конфигурация для разрешения имен через LDAP (для nss_ldap). К файлу /etc/ldap.conf мы вернемся в других статьях, сейчас настроим /etc/openldap/ldap.conf

Как видите, все очень просто – нужно указать URI сервера LDAP (это наш контроллер домена) и базу для поиска.

Теперь переходим к самому сложному – настройке Samba.

В состав Samba входят 3 демона – smbd, nmbd и winbind. Все они берут настройки из файла /etc/samba/smb.conf.

Smbd отвечает за доступ клиентов к службе SMB/CIFS (собственно это и есть сервер Samba). Nmbd – это служба разрешения имен для Netbios. Winbind – служба разрешения имен (и компьютеров и пользователей) через доменные службы Windows.

Во многих руководствах можно встретить упоминание того, что кроме Samba требуется настраивать и winbind – службу, отвечающую за отношения между GNU/Linux и контроллером домена Windows. В частном случае, когда нужно настроить только Samba, настройки winbind можно опустить. Winbind обеспечивает авторизацию в домене Windows самых различных служб, обеспечивая интерфейс между модулями PAM и контроллером домена Windows. При неработающем winbind Samba остается работоспособной. Но настроив winbind мы делаем возможным дальнейшее расширение нашего сервера за счет добавления различных служб, авторизующихся через контроллер домена.

Мы сделаем самый простой сервер, открыв всем пользователям доступ к некоторому общему каталогу файлов и к домашнему каталогу пользователей. Более подробно о настройке доступа к серверу Samba мы будем говорить в других статьях.

В файле /etc/samba/smb.conf мы должны указать следующие строки:

Здесь мы указываем сокращенное наименование нашего домена (LAB) и место, где хранятся пароли – параметр passdb backend, указывающий на то, что пароли находятся на сервере LDAP, в качестве которого выступает контроллер домена. Кстати, можно указать и несколько серверов, перечислив их через пробел. Это пригодится в том случае, если у нас несколько контроллеров домена. Строка usershare allow guests = Yes разрешает пользователям управлять доступом к своим папкам, открывая их для гостей. Остальные строки относятся к управлению печатью и процессу регистрации. В нашем случае они не являются обязательными и перекочевали из конфигурационного файла дистрибутива Samba.

Продолжим редактирование секции [global] файла smb.conf.

Строки domain logons и domain master разрешают использовать Samba в качестве контроллера домена. Это не наш случай и поэтому для них установлено No.

Строка security = ADS имеет ключевое значение. Тем самым мы указываем Samba, что сервер является членом домена Windows и за авторизацию отвечает AD. Строка encrypt passwords = yes означает, что используются зашифрованные пароли.

Продолжим редактировать все ту же секцию [global].

Эти строки относятся к управлению соединением с LDAP сервером. Заметьте, что форма записи DN администратора имеет форму user@domain – она должна совпадать с тем, что мы указывали при тестировании Kerberos. Остальные строки указывают суффиксы различных местоположений в AD.

Следующие строки относятся уже к Kerberos:

Здесь мы указываем REALM и метод аутентификации в Kerberos.

Теперь строки, которые относятся к настройке winbind:

Здесь указаны различные параметры работы Winbind – форма разделитя имен домена и пользователя, разрешение для winbind перечислять имена пользователей и групп, разрешение оффлайновой аутентификации и т.п. Эти настройки рекомендованы разработчиками Samba.

Секция глобальных настроек закончена. Обратите внимание, что у нас нет строк password server и idmap backend, которые можно встретить в других руководствах. Samba должна сама разобраться, откуда берутся пароли.

Переходим к настройке каталогов. Здесь все просто:

К стандартному списку разделяемых каталогов, распространяемому вместе с дистрибутивом Samba мы добавили только секцию [SRV] – общедоступный каталог.

Конфигурирование всех необходимых файлов закончено, и мы приступаем к проверке работоспособности нашего сервера.

2. Проверка работоспособности.

Здесь мы проверим корректность наших настроек и включим наш новый сервер в домен Windows. Сначала проверим корректность настройки Samba:

l

Как видно, каких либо серьезных предупреждений и ошибок конфигурации у нас нет.

Теперь запустим по очереди демоны smbd, nmbd и winbindd. Сделаем это через файлы /etc/init.d/smb, /etc/init.d/nmb и /etc/init.d/winbind. Можно выполнить это и вручную, что может оказаться полезным для получения различной дополнительной информации. О том, как это сделать можно прочесть во встроенных руководствах (man) по smbd, nmbd и winbindd.

Проверим состояние нашего домена и нашего сервера в домене. Состояние домена можно получить командой net ads info

Как видно, все в порядке. Если какие-то параметры, выводимые командой не совпадают с нашим планом – надо искать причину. Теперь проверим состояние нашего сервера в домене:

l

Отсюда следует, что наш сервер не включен в домен. Запрос к контроллеру домена делается от имени администратора, и пароль нужно указывать от учетной записи администратора домена Windows.

Теперь мы должны включить наш сервер в домен:

l

Итак, наш новый сервер включен в домен, о чем свидетельствуют строки:

Динамическое изменение DNS у нас не прошло. Это не страшно, поскольку оно и не планировалось. Теперь рекомендуется перезапустить все наши процессы – smbd, nmbd и winbindd. Заметим, что после перезапуска до дальнейших проверок должно пройти несколько минут.

Проверим статус нашего сервера в домене:

В ответ мы получим распечатку состояния нашего нового сервера в домене. Там будут указаны различные поля AD, относящиеся к нашему серверу. Так же наш сервер GNU/Linux мы увидим на вкладке Computers, запустив средство администратора AD на контроллере домена.

Можно проверить список пользователей домена:

l

И проверим работу winbind:

И получим список пользователей в домене:

l

Можно проверить состояние домена через wbinfo:

l

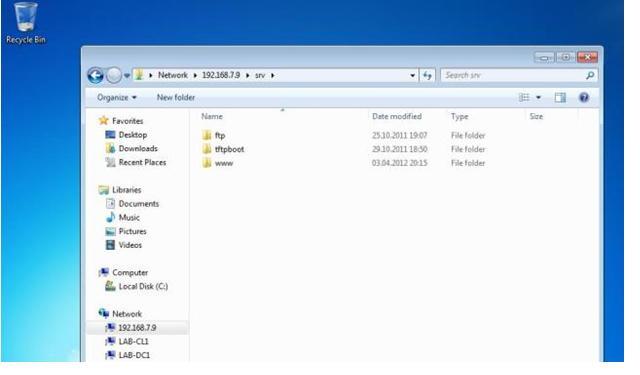

Все в порядке. Теперь самая главная проверка – попробуем открыть каталоги на нашем новом сервере, используя рабочую станцию под управлением Windows 7. Наша рабочая станция включена в домен. Мы должны увидеть наш новый сервер на вкладке Network обозревателя Windows, либо указав имя или IP адрес:

Теперь можно переходить к дальнейшим процедурам настройки нашего сервера. В дальнейшем мы рассмотрим некоторые нюансы описанного процесса в зависимости от дистрибутива GNU/Linux и подробнее рассмотрим настройку прав доступа к серверу Samba.

Работа выполнена на базе Информационно-вычислительного центра МЭИ.

Источник

Создание учетной записи пользователя и пароля для нового дистрибутива Linux

Когда вы включите WSL и установите дистрибутив Linux из Microsoft Store, при открытии установленного дистрибутива Linux вам нужно будет сразу создать учетную запись и указать имя пользователя и пароль.

Для каждого дистрибутива Linux используются свои имя пользователя и пароль, и они не связаны с именем пользователя Windows.

После создания имени пользователя и пароля учетная запись будет использоваться по умолчанию для этого дистрибутива, и вы сможете автоматически входить в систему при запуске.

Эта учетная запись будет считаться администратором Linux с возможностью запуска административных команд sudo (команд суперпользователя).

Каждый дистрибутив Linux, работающий в подсистеме Windows для Linux, имеет собственные учетные записи пользователей Linux с паролями. Учетную запись пользователя Linux нужно настраивать при каждом добавлении, переустановке или сбросе дистрибутива.

Дистрибутивы Linux, установленные с помощью WSL, устанавливаются для отдельных пользователей и не могут использоваться совместно с другими учетными записями пользователей Windows.

Обновление и модификация пакетов

Большинство дистрибутивов поставляется с пустым или минимально наполненным каталогом пакетов. Мы настоятельно рекомендуем регулярно обновлять каталог пакетов и установленные пакеты с помощью предпочтительного диспетчера пакетов дистрибутива. Для Debian или Ubuntu используется функция apt.

Windows не выполняет автоматическую установку обновлений или обновление дистрибутивов Linux. Это задача, выполнение которой большинство пользователей Linux предпочитают контролировать самостоятельно.

Сброс пароля Linux

Чтобы изменить пароль, откройте дистрибутив Linux (например, Ubuntu) и выполните команду passwd .

Вам будет предложено ввести текущий пароль, а затем появится запрос на ввод нового пароля, который нужно подтвердить.

Пароль утерян

Если вы забыли пароль для дистрибутива Linux, сделайте следующее.

Откройте PowerShell и перейдите в корень дистрибутива WSL по умолчанию с помощью команды wsl -u root .

Если вам нужно обновить забытый пароль в дистрибутиве, который не используется по умолчанию, используйте команду wsl -d Debian -u root , заменив Debian именем целевого дистрибутива.

Открыв дистрибутив WSL на корневом уровне в PowerShell, вы можете использовать для обновления пароля команду passwd , где — это имя пользователя для учетной записи в дистрибутиве, пароль к которой вы забыли.

Вам будет предложено ввести новый пароль UNIX, а затем подтвердить его. Когда пароль будет обновлен, закройте WSL в PowerShell, выполнив команду exit .

Если вы используете раннюю версию ОС Windows, например 1703 (Creators Update) или 1709 (Fall Creators Update), см. раздел Использование версии Windows и WSL руководства по устранению неполадок.

Источник