- Установка и настройка FTP-сервера в Linux

- Установка vsFTPd

- Настройка vsFTPd

- Настройка в режиме анонимного доступа

- Настройка в режиме авторизованного доступа

- Ограничение пользователей в своих домашних каталогах

- Защита данных с помощью SSL

- Web-Based FTP Server for Linux Transfer files safely

- Simplify file transfers using a web-based FTP server for Linux

- Simplify file transfers using a web-based FTP server for Linux

- Encrypt file sharing sessions with a quality Linux FTP

- Encrypt file sharing sessions with a quality Linux FTP

- Manage file transfers more easily with a Linux FTP program

- Manage file transfers more easily with a Linux FTP program

- Help meet compliance requirements and government security standards

- Help meet compliance requirements and government security standards

- Enjoy the same FTP server features on either Linux or Windows

- Enjoy the same FTP server features on either Linux or Windows

Установка и настройка FTP-сервера в Linux

File Transfer Protocol, т. е. FTP – протокол передачи файлов и, как понятно из полного названия, предназначен для передачи файлов между удалёнными компьютерами через сеть. Несмотря на то, что сам протокол FTP является на сегодняшний день не самым совершенным из-за того, что передаваемые данные не шифруются, однако это не делает его устаревшим. Кроме того всё-таки к FTP возможно применять криптографическую защиту на основе протокола SSL, что и делает FTP достойным инструментом для передачи файлов.

Поскольку FTP работает по схеме клиент-серверного взаимодействия, то умелая и надёжная реализация протокола (да и вообще системы) в состоянии обеспечить ему надёжную защиту, высокую скорость и, как следствие — популярность, что и можно наблюдать на сегодняшний день, ведь большинство крупных проектов, таких как ftp.gnu.org, ftp.suse.com, ftp.redhat.com, ftp.gnome.org и т. д., используют для распространения программного обеспечения со своих серверов именно FTP. Надо заметить, что такой популярностью FTP обязан, в большей степени, одной из своих многочисленных реализаций — vsFTPd. Это FTP- сервер, поддерживающий работу с самыми современными технологиями по защите данных — SSL и IPv6, его реализация совмещает в себе высокую надёжность, стабильность, скорость работы и передачи данных, а также гибкую настройку работы сервера и широкий функционал. Разработчиком vsFTPd является Крис Эванс — профессиональный исследователь в сферах защиты данных и информационной безопасности. vsFTPd является FTP-сервером по-умолчанию практически во всех Linux-системах, поскольку, как уже упоминалось, помимо надёжности и высокой скорости работы, обладает большими функциональными возможностями, самыми значимыми из которых являются:

- Работа с виртуальными пользователями.

- Работа с виртуальными IP-адресами.

- Конфигурирование пользователей.

- Поддержка

- SSL-шифровние для защиты передаваемых данных.

- Контроль полосы пропускания.

В данной статье рассматривается установка и настройка FTP-сервера на примере vsFTPd, который, кстати, является свободно распространяемым программным обеспечением (ПО) с открытым исходным кодом. Официальная страница проекта: https://security.appspot.com/vsftpd.html.

Установка vsFTPd

Установить Vsftd в Debian-ориентированных дистрибутивах Linux позволяет команда:

Также полезно будет установить и простой FTP-клиент для тестирования соединения и передачи файлов:

Для дистрибутивов на основе RPM-пакетов, CentOS, RedHat:

Примечание: yum – это пакетный менеджер, тот же самый apt, но адаптированный для управления пакетами формата *.rpm.

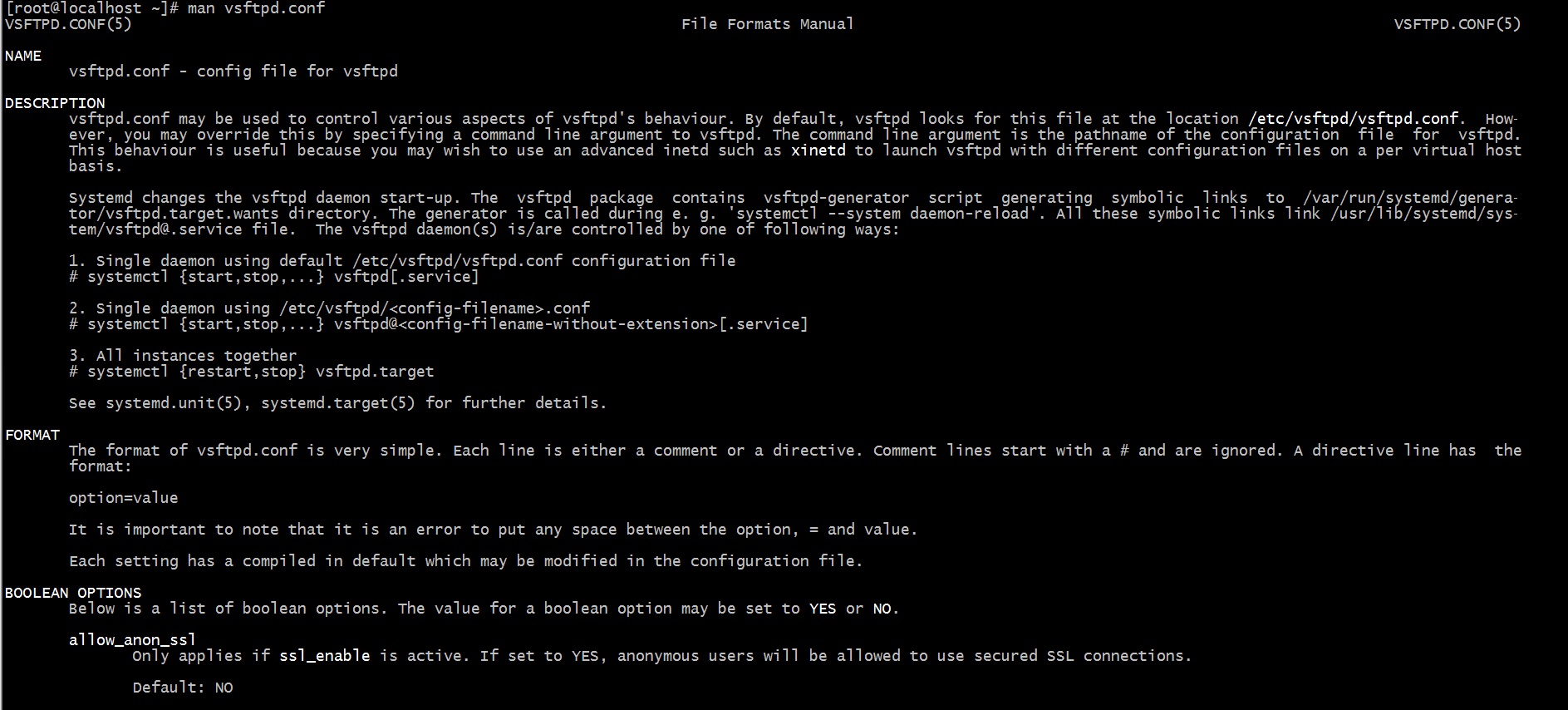

После установки для vsFTPd будет доступна техническая документация, которая обычно находится в каталоге /usr/share/doc/vsftpd/examples – здесь приведены варианты различных конфигураций, в зависимости от характера и масштабов использования vsFTPd. Ознакомиться с документацией можно также с помощью команды:

Обычно после установки демон vsFTPd автоматически запускается, убедиться в этом можно с помощью следующих команд:

Запуск, перезапуск и остановка сервера:

Для включения демона vsftpd в автозагрузку используется команда:

Аналогично и с командой service.

Если vsFTPd используется в серверных дистрибутивах, в которых часто работает фаервол, например ufw, то ещё может понадобиться разрешить использование портов 20 и 21:

Настройка vsFTPd

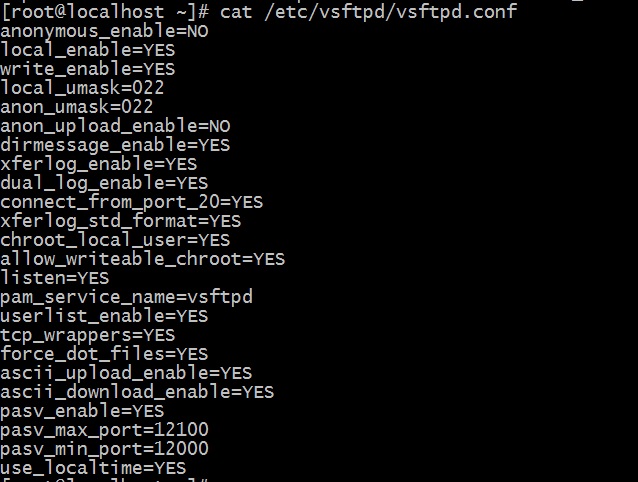

Конфигурационным файлом для настройки vsFTPd является файл vsftpd.conf, который обычно находится в каталоге etc/. Ознакомиться с его одержимым можно командой cat:

На всякий случай полезно перед редактированием оригинального файла настроек сделать его резервную копию:

$ sudo cp /etc/vsftpd.conf vsftpd.conf.backup

FTP-сервер vsFTPd предусматривает два основных варианта работы: с анонимными и авторизованными пользователями. Первый вариант считается «более безопасным», но только потому, что для обеспечения надёжной защиты практически ничего настраивать и не нужно. Но при грамотной организации авторизованного доступа, предполагающего работу с FTP локальных пользователей системы, можно обеспечить безопасность ничуть не хуже, чем при использовании анонимного доступа.

Настройка в режиме анонимного доступа

Работа vsFTPd в данном режиме заключается в том, что действия с файлами на удалённом сервере производятся одним определённым по умолчанию пользователем, например, пользователем с именем «ftp» или «anonymous», при этом в качестве пароля используется e-mail.

Чтобы включить анонимный доступ по FTP нужно в фале vsftpd.conf определить значение «YES» для соответствующей директивы:

Теперь для управления файлами будет использоваться определённый каталог (обычно это /srv/ftp) и определённый пользователь — обычно ftp.

Можно определить и другое расположение файлов для анонимного доступа по FTP, т. е. изменить домашнюю директорию пользователя ftp:

Если нужно, чтобы анонимные пользователи могли ещё и загружать файлы на удалённый сервер, то это позволит сделать директива:

Теперь можно скопировать необходимые для анонимного доступа файлы в домашнюю папку пользователя ftp и перезапустить демон vsftpd:

$ systemctl restart vsftpd

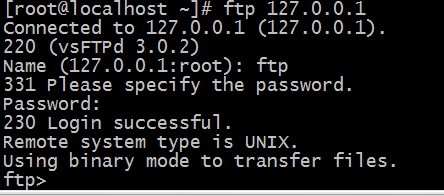

Обычно этого набора настроек достаточно для организации анонимного FTP-доступа. Для проверки соединения можно выполнить команду ftp address_host:

что в случае успешного выполнения даст примерно такой вывод:

Настройка в режиме авторизованного доступа

Для авторизованного доступа проще всего включить использование локальных учётных записей на сервере. Для этого нужно указать следующую директиву в файле конфигурации vsftpd.conf:

Для задания разрешения локальным авторизованным пользователям загружать файлы на сервер указывается директива:

Примечание: для авторизации локальных пользователей используется пароль пользователя для локального входа в систему.

Теперь нужно перезапустить vsftpd для активации сделанных изменений:

Ограничение пользователей в своих домашних каталогах

Для определения пользователей, которым разрешён доступ только к своему домашнему каталогу существуют директивы:

Первая включает использование списка пользователей, вторая определяет файл, в котором в каждой строке перечислены пользователи с доступом только к своим домашним каталогам. Если при этом ещё указать директиву:

которая «запирает» в chroot() локальных пользователей и выше своих домашних каталогов они подняться не смогут, то в этом случае пользователи в файле vsftpd.chroot_list ограничиваться своими домашними каталогами не будут, в отличии от тех, кто в этот список не внесён.

При распределении FTP-доступа среди пользователей может возникнуть ошибка, которая возникает из-за того, что локальный пользователь имеет права на запись в корне домашнего каталога, что по соображениям безопасности недопустимо. Эта ошибка выглядит следующим образом:

Лучшим способом исправить эту ошибку является указание некоего общего корневого каталога, куда при подключении будут попадать все пользователи, имея доступ лишь к своим домашним поддиректориям, например:

Можно также для устранения этой ошибки отключить проверку на запись в домашний каталог:

Но всё же это стоит делать лишь тогда, когда есть чёткое понимание, зачем это нужно для конкретной ситуации.

Защита данных с помощью SSL

Чтобы иметь возможность шифровать передаваемые данные, следует настроить vsFTPd в режиме FTPS. Это та же самая передача данных по FTP, но организованная поверх SSL – протокола. Шифрующего и проверяющего данные с помощью сертификатов и ключей.

Для включения режима FTPS нужно задействовать следующую директиву:

По умолчанию в конфигурационном файле vsftpd.conf также присутствуют опции, определяющие сертификаты и ключи, например:

Эти сертификат и ключ необходимо заменить. Для использования FTPS необходимо использовать сертификат и ключ. Cгенерированные (или полученные) для конкретного сервера или компьютера.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Web-Based FTP Server for Linux Transfer files safely

Simplify file transfers using a web-based FTP server for Linux

Simplify file transfers using a web-based FTP server for Linux

SolarWinds ® Serv-U ® Managed File Transfer (MFT) Server goes beyond Serv-U FTP Server by providing a Linux FTP solution that supports secure file transfers using FTP, SFTP, FTPS, HTTP, and HTTPS over IPv4 and IPv6 networks.

Serv-U MFT is designed with the ability to deploy on and into popular Linux distributions, such as:

- Red Hat or SUSE Enterprise Linux for mission-critical applications

- Fedora

- Linux Mint

- A free OS (like Ubuntu) to maximize savings

- Amazon Linux AMI for EC2 cloud to maximize scaling

- A device-centric OS (like CentOS) to treat Serv-U as an appliance

With Serv-U MFT, you can drag and drop files from your desktop into the program with the ability to transfer immediately or schedule files to transfer later. The solution is also built to offer high availability peer-to-peer sharing, letting end users send, receive, and request files ad hoc for easier FTP transfers. The included Serv-U MFT centralized web browser console is designed to make faster file sharing easier.

Encrypt file sharing sessions with a quality Linux FTP

Encrypt file sharing sessions with a quality Linux FTP

Traditional FTP servers aren’t built to be secure or encrypt transferred data. You can help better ensure your file sharing sessions are safer by using an MFT file transfer solution built with Linux FTP server capabilities.

Serv-U MFT can let you transfer large files more quickly and easily with features designed for security. The tool is built to encrypt your FTP files when they’re either at rest or in transit to ensure your files are secure from their origin until they arrive at their destination, which can help prevent unauthorized users from gaining access to your data, engaging in malicious attacks, or modifying information.

Manage file transfers more easily with a Linux FTP program

Manage file transfers more easily with a Linux FTP program

Simplify your file transfer management with SolarWinds Serv-U MFT. Serv-U MFT can help make the process very intuitive and is built with features to leverage your existing infrastructure, such as:

- No processor or core limits

- Native C++ application code (no Java runtime layers)

- 64-bit edition to maximize performance

- 32-bit edition for backwards compatibility

- Supports deployment on virtualized nodes (such as VMware vMotion)

- When clustered, fronted by the network load balancer of your choice

The tool’s user-friendly interface and search bars can make it easier to find existing sent, requested, or both sent and requested file shares. Serv-U MFT also makes it easier to pause, resume, cancel, or remove file transfers while they’re in progress. If you need to dig into a specific file transfer’s information, you can also view a list of historical transfers with the file’s name, data on when the transfer was completed, and even the source path.

Help meet compliance requirements and government security standards

Help meet compliance requirements and government security standards

Maintaining security during FTP file transfers may also require you to meet compliance and government standards for security.

SolarWinds Serv-U MFT is specifically built to help you meet government security standards for FTP server, including FIPS 140-2 validation, IPv6 support, and FISMA criteria.

As a self-hosted Linux FTP solution, Serv-U MFT, in combination with Serv-U Gateway, is built to satisfy most managed file transfer requirements to help you demonstrate PCI DSS and other compliance requirements by providing defense-in-depth security to a Serv-U MFT Server deployment.

Enjoy the same FTP server features on either Linux or Windows

Enjoy the same FTP server features on either Linux or Windows

SolarWinds Serv-U MFT isn’t just a Linux FTP—you can also use Serv-U on Windows and enjoy the same features you do on Linux.

Whether you’re running Linux or Windows, Serv-U MFT can:

- Let you access files from web browsers or mobile devices

- Provide FTP, SFTP, FTPS, HTTP and HTTPS services

- Automate notifications and post-transfer actions with events

- Provide more control over permissions, quotas, and bandwidth

- Let you add Serv-U Gateway for multi-tier managed file transfer deployments

A file transfer protocol (FTP) server is for transferring files between computers or a computer and a server. However, an FTP server is generally considered insecure because the files it transfers are unencrypted.

An FTP server runs on web servers and uses FTP protocol on the server side to manage the entire file sharing process, including transfers, connections, rate limits, user groups, user accounts, and user permissions. The server works with your client-server architecture to transfer files and communicate.

However, a quality FTP server designed for secure file transfers can encrypt your files (either in transit or when they are at rest), so they’re safe throughout the transfer process.

Depending on where you’re deploying your FTP server in Linux, there can be some small difference in how you connect. You can follow these steps to install SolarWinds Serv-U Managed File Transfer (MFT) in Linux:

- Log in to your server solution as root (in this case, Serv-U).

- Create a download folder after logging in. Run the command:

mkdir /usr/local/download - Navigate to your “download” folder and copy the server solution’s install file there. If you need help going to the download folder, you can run the command:

cd /usr/local/download - Unzip the file with the following command (make sure to use the actual name of the file in this command, not “v15.x.x.”):

gunzip SU-MFT-Server-Linux-64bit-v15.x.x.tar.gz - UnTAR the file with this command (again making sure to use the actual file name):

tar -xvf SU-MFT-Server-Linux-64bit-v15.x.x.tar - Next, change the file’s permission to make it executable. Run this command with the actual file name:

chmod 777 SU-FTP-Server-Linux-64bit-v15.x.x - Stop your Serv-U MFT service with this command:

service Serv-U stop - Then, you can run the Serv-U MFT installer with this command (with the name changed):

./SU-FTP-Server-Linux-64bit-v15.x.x - Finally, follow the prompts to complete the Serv-U MFT server installation.

Serv-U MFT is designed to work both in Linux and Windows. It supports FTP, FTPS, SFTP, HTTP/S, and drag-and-drop file transfers for both operating systems. Serv-U and Serv-U Gateway (a Serv-U add-on) are built to run as 32-bit or 64-bit native applications on the most popular Linux distributions, including Red Hat Enterprise Linux, SUSE Enterprise Linux, Fedora, Ubuntu, Linux Mint, CentOS, and Amazon Linux AMI for EC2.

Serv-U MFT also is designed to provide no processor or core limits and supports deployment on virtualized nodes like VMware vMotion. With Serv-U MFT on Linux, you can access files from web browsers or mobile devices. You can also get more control over permissions, quotas, and bandwidth, with the ability to automate notifications and post-transfer actions with events.

Serv-U MFT is designed to simplify the file transfer management process, offering automatic folder synchronization, supporting concurrent file transfers, and letting you connect to multiple servers at once. The tool’s search bars also make it easier to find the specific files you’re looking for. With details about each file transfer available in a user-friendly interface, you can quickly find the information you’re looking for. You can also schedule transfers ahead of time, so you always know when your FTP transfers are occurring.

With Serv-U MFT for Linux, engaging in quality, safe file transfers is simpler.

Other SolarWinds tools designed to support FTP connections:

Источник