- unixforum.org

- Как сделать неубиенный линукс при выключении света? (Ubuntu)

- Как сделать неубиенный линукс при выключении света?

- Re: Как сделать неубиенный линукс при выключении света?

- кто что терял при пропадании питания

- Re: кто что терял при пропадании питания

- Re: кто что терял при пропадании питания

- Re: кто что терял при пропадании питания

- Re: кто что терял при пропадании питания

- Re: кто что терял при пропадании питания

- О том, как я заставлял Ubuntu работать 10 часов от батареи

- Содержание поста.

- 1. Отключаем дискретную видеокарту.

- 2. Полезные советы по энергосбережению.

- 3. Некоторые проблемы ноутбука (связанные с энергосбережением) и их решения.

- Как обезопасить Linux-систему: 10 советов

- 1. Настроить среду предзагрузки до установки Linux

- 2. Выбрать подходящий дистрибутив Linux

- 3. Настроить автоматические обновления безопасности

- 4. Ограничить доступ к внешним системам

- 5. Настроить права доступа для пользователей

- 6. Использовать ключи для соединения по SSH

- 7. Установить сетевые экраны

- 8. Отключить ненужные сервисы

- 9. Защитить сервер физически

- 10. Защитить сервер от неавторизованного доступа

- Заключение

unixforum.org

Форум для пользователей UNIX-подобных систем

- Темы без ответов

- Активные темы

- Поиск

- Статус форума

Как сделать неубиенный линукс при выключении света? (Ubuntu)

Модератор: Bizdelnick

Как сделать неубиенный линукс при выключении света?

Сообщение xoguar » 27.08.2009 03:49

Я даже не знаю как по другому назвать САБЖ.

Есть несколько целей которые нужно достигнуть.

Помогите советами не опытному?

1. Нужно поставить систему так, чтобы при выключении света

а) во время загрузки

б) во время непосредственной работы

не влияло это на работу самой системы, а именно:

а) перестал загружаться

б) повредились данные

Отсюда встает второй вопрос:

2. Какую файловую систему ставить?

Поискал в инете инфу, говорят что хорошие

1. ext3 (нужно как-то смонтировать правильно) (поставил дома ext4 потом прочитал что фуфло, уже не знаю кому верить. )

2. ReiserFS

—

Про УПС идет речь, но как говорится нужна надежность.

Отсюда вопросы:

1. — реально сделать? Может я в облаках летаю? Если можно хотя бы приблизиться к высокой надежности подскажите, как?

2. — Подскажите какую файловую систему выбрать? По Вашему опыту!

—

Буду благодарен любому вашему опыту!

Re: Как сделать неубиенный линукс при выключении света?

Сообщение Rootlexx » 27.08.2009 04:32

Источник

кто что терял при пропадании питания

Задумал я сменить ext3 на suse103 на что-то другое

Из кандидатов xfs и reiserFS

Немного почитав получил мусор в голове )

Поэтому для начала хочу спросить — что у каго было на разных ФС при сбое питания?

Для себя критичным считаю сохранность остальных файлов и ФС в целом, а тот(те) файл, который был использован во время выключения пусть останется хоть какимто (по последней записи, дошедшей до диска физически).

Из серьезных накрузок на винт это хэширование(проверка при старте) файлов в dc клиенте дома и работа с vmware дисками на работе (на работе ups есть).

Вообще отмечаю очень сильную нагрузку на винт в linuxdcpp даже когда не хэширует, а просто качает из сетки. Предполагаю это какието проверки после скачивания, но при этом система может замерет секунд на 10.

Re: кто что терял при пропадании питания

тут нужно самому пробовать, ИМХО. Многие например говорят что reiserfs теряет данные, но у меня не было еще ни одного случая, хоть мама и любит на reset нажимать для перегрузки в винду, бывало даже во время emerge —update world.

А если система замирает секунд на 10. посмотри, включён ли у тебя dma

Re: кто что терял при пропадании питания

Re: кто что терял при пропадании питания

> хоть мама и любит на reset нажимать для перегрузки в винду

Эту кноппачгу лучше отключить за ненадобностью

Re: кто что терял при пропадании питания

> Эту кноппачгу лучше отключить за ненадобностью

тогда мама будет долго меня ругать потом за то, что моя глючная система нифига не умеет нормально перегружаться, хоть я ее и учил это делать по нормальной схеме.

Re: кто что терял при пропадании питания

Тогда стоит купить себе или маме компьютер.

Источник

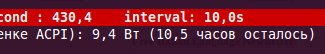

О том, как я заставлял Ubuntu работать 10 часов от батареи

О том, как заставит ноутбук работать под линуксами как можно дольше, написано немало, в том числе и на хабре. В какой-то степени я еще раз соберу все советы воедино, от очевидных до обскурных, заодно опишу несколько проблем и решений, которые у меня оказались достаточно «индивидуальными».

Устанавливал я Ubuntu 10.10 на ноутбук Acer Aspire Timeline 5810TG. Эта машина обладает экраном в почти 16 дюймов и относительно производительным железом, зато батарея достаточно емкая, чтобы ставить с ней личные рекорды.

Содержание поста.

1. Отключаем дискретную видеокарту.

2. Полезные команды для энергосбережения.

3. Проблемы ноутбука (связанные с энергосбережением) и их решения.

4. Автоматизация.

5. Дополнительные советы.

1. Отключаем дискретную видеокарту.

В моем ноутбуке имеется возможность переключаться между встроенным графическим чипом от Intel, маломощным и малотребовательным к электроэнергии, и сравнительно сильной и энергоемкой карте ATI Radeon HD4330. Многие обладатели ноутбуков с переключаемой графикой испытывают проблемы в работе с Linux-системами. Поиск по «ubuntu switchable graphics» на убунтуформус выдает больше 50 страниц тем.

Мне производительная графическая карта нужна редко, поэтому я задался целью отключить ее по умолчанию с возможностью быстрого и безболезненного включения.

Очень много читал те самые 50 страниц форумных тем. А надо было всего лишь заглянуть в убунту-вики или даже попробовать воспользоваться хабрапоиском.

В версиях ядра, начиная с 2.6.34, присутствует механизм vga_switcheroo, позволяющий переключаться между видеокартами. То есть в Ubuntu 10.10 он есть по умолчанию. О том, как им пользоваться, хорошо было написано здесь (см. второй способ) почти год назад, я по-быстрому напомню, что к чему.

Вначале выполним

Зная, какой GPU как обозначается, посмотрим, какой из них в каком состоянии.

Плюсик стоит на против видеочипа, который используется в данный момент, Pwr означает, что видеокарта включена и потребляет энергию.

Важно: у всех моих немногих знакомых, обладающих ноутбуками с двумя видеокартами, картина одинаковая: что бы вы не делали, при загрузке системы обе карты работают, при этом для вывода используется встроенная «слабая» графика. Это нам на руку, ибо обесточивание неактивной видеокарт происходит бескровно.

Команда отключает неиспользуемую GPU сразу же. Поэтому мы обратимся к файлу /etc/rc.local, добавив в него вышеуказанную команду (перед строчкой exit 0). Так, при загрузке систему дискретная видеокарта уже будет отключена и мне не нужно будет беспокоиться ни о чем.

Важно: насколько я могу судить, vga_switcheroo не работает, если установлены проприетарные драйверы на дискретную видеокарту.

Кстати, если вы хотите переключаться между видеокартами через графический интерфейс, установите Ubuntu Control Center. Программа представляет собой панель управления параметрами Ubuntu, но нас она интересует исключительно из-за опции переключения между GPU (естественно, здесь это тоже происходит средствами vga_switcheroo).

Будьте аккуратны с UCC: во-первых, работает кривовато, например, мне необходимо было вначале переключиться на дискретную видеокарту, а лишь затем на встроенную, чтобы обесточить дискретную (либо вначале выполнить echo OFF > /sys/kernel/debug/vgaswitcheroo/switch, а затем переключаться на встроенную GPU). Но работает. Во-вторых, переключение происходит сразу, то есть без спросу выполняется завершение сеанса и приходится вновь залогиниваться.

Больше о переключаемой графике можно почитать в хабрапосте, на который я дал ссылку выше, а также в Убунту-вики и в этом блоге. Я к этому вопросу возвращаться не буду.

2. Полезные советы по энергосбережению.

Собирались эти советы с lesswatts, ubuntuforums, учитывались хинты от powertop, кое-что было найдено случайно.

1) Если у вас стоит убунту на ноутбуке, стопроцентно у вас установлен пакет laptop_mode, оптимизирующий работу компьютера в зависимости от источника питания. Значение 0, посылаемое в /proc/sys/vm/laptop_mode, отключает режим энергосбережения, 5 устанавливает самый агрессивный. Подробнее о том, как именно laptop_mode сберегает энергию, можно прочесть где угодно.

2) Режим энергосбережение для SATA-устройств.

Не знаю, почему у меня в /sys/class/scsi_host/ целых шесть устройств 🙂 Для включения максимального быстродействия выполнить команды с max_performance вместо min_power.

3) По умолчанию в Ubuntu есть четыре профиля работы процессора:

conservative: медленно повышает частоту процессора в зависимости от нагрузки на систему и резко сбрасывает частоту к минимальной при простое.

ondemand: быстро повышает частоту процессора при возрастании нагрузки и медленно сбрасывает частоту к минимуму при простое.

powersave и performance, очевидно, соответствуют минимальной и максимальной частотам CPU. Многие независимые пользователи крайне не советуют использовать режим performance, поэтому даже для работы от сети, когда экономить на ваттах нет смысла, я использую режим ondemand.

4) Параметр ‘sched_mc_power_savings’ из /sys/devices/system/cpu/ позволяет использовать энергосберегающий режим работы процессора в случае, если у того более одного ядра, благодаря особому распределению нагрузки между ядрами.

5) Встроенные аудио-чипы от Intel (которые принадлежат к т. н. High Definition Audio — HDA) также имеют возможность экономии ватт, если звуковой чип не используется

6) Для того, что выиграть еще чуть-чуть времени работы батареи, можно запретить системе время от времени «опрашивать» cd/dvd-привод на предмет наличия там диска.

7) Можно выключить к черту веб-камеру вместе с драйвером. Не проверял отдельно, но сообщают, что дело очень хорошее при работе от батареи. Естественно, пропустите этот шаг, если вам придется использовать скайп или еще для чего-то понадобится камера.

8) Dirty ratio — максимальный размер памяти (в процентах), для хранения грязных данных прежде чем процесс, их сгенерировавший, будет принужден записать их. Чем выше значение, очевидно, тем реже производится запись и тем меньше активность жесткого диска и системы.

9) Dirty background ratio — минимальное число памяти (в процентах), где позволено хранить гразные данные вместо записи на диск. Этот параметр должен быть намного меньше чем dirty_ratio что бы позволить записывать куски грязных данных за один проход.

10) Dirty Writeback sentisecs — как часто ядро должно проверять есть ли «грязные» (измененные) данные для записи на диск (в сантисекундах). Чем выше значение, очевидно, тем реже используется диск для записи грязных данных.

11) Включение режима энергосбережения PCI Express, как говорят люди, позволяет экономить достаточно много энергии батареи.

3. Некоторые проблемы ноутбука (связанные с энергосбережением) и их решения.

Проблема 1. Не работает изменение яркости экрана. Яркость всегда стоит на максимуме. Это критичный момент для энергосбережения, так как яркая подсветка дисплея съедает уйму электроэнергии. Эта проблема наблюдается на многих ноутбуках, на Acer’ах особенно часто. Симптом: изменение яркости с помощью gnome-апплета не дает эффекта, сколько ползунок не таскай, переключение клавишами FN+Right, FN+Left, или аналогичными Fn-комбинациями вешает систему, помогает лишь хард-ресет.

Решение оказалось не самым практичным, но достаточно простым:

Здесь ХХ принимает значения от 00 до FF в шестнадцатеричной системе. Для работы от батареи я выбрал значение 40, для работы от сети — FF.

Источник

Как обезопасить Linux-систему: 10 советов

На ежегодной конференции LinuxCon в 2015 году создатель ядра GNU/Linux Линус Торвальдс поделился своим мнением по поводу безопасности системы. Он подчеркнул необходимость смягчения эффекта от наличия тех или иных багов грамотной защитой, чтобы при нарушении работы одного компонента следующий слой перекрывал проблему.

В этом материале мы постараемся раскрыть эту тему с практической точки зрения:

/ фото Dave AllenCC

- начнём с предварительной настройки и рекомендаций по выбору и установке дистрибутивов Linux;

- затем расскажем о простом и действенном пункте защиты — обновлении системы безопасности;

- далее рассмотрим, как настроить ограничения для программ и пользователей;

- как обезопасить соединение с сервером через SSH;

- приведём примеры настройки firewall и ограничения нежелательного трафика;

- в заключительной части объясним, как отключить ненужные программы и сервисы, как дополнительно оградить серверы от злоумышленников.

1. Настроить среду предзагрузки до установки Linux

Позаботиться о безопасности системы нужно ещё перед установкой Linux. Вот набор рекомендаций для настройки компьютера, которые стоит учесть и выполнить до установки операционной системы:

- Загрузка в режиме UEFI (не legacy BIOS – о нем подраздел ниже)

- Установить пароль на настройку UEFI

- Активировать режим SecureBoot

- Установить пароль на уровне UEFI для загрузки системы

2. Выбрать подходящий дистрибутив Linux

Скорее всего, вы выберете популярные дистрибутивы — Fedora, Ubuntu, Arch, Debian, или другие близкие ответвления. В любом случае, вам нужно учитывать обязательное наличие этих функций:

- Поддержка принудительного (MAC) и ролевого контроля доступа (RBAC): SELinux/AppArmor/GrSecurity

- Публикация бюллетеней безопасности

- Регулярный выпуск обновлений безопасности

- Криптографическая верификация пакетов

- Поддержка UEFI и SecureBoot

- Поддержка полного нативного шифрования диска

Рекомендации по установке дистрибутивов

Все дистрибутивы отличаются, но существуют моменты, на которые обязательно стоит обратить внимание и выполнить:

- Использовать полное шифрование диска (LUKS) с надёжной ключевой фразой

- Процесс подкачки страниц должен быть зашифрован

- Установить пароль для редактирования boot-загрузчика

- Надёжный пароль на root-доступ

- Использовать аккаунт без привилегий, относящийся к группе администраторов

- Установить для пользователя надёжный пароль, отличный от пароля на root

3. Настроить автоматические обновления безопасности

Один из основных способов обеспечить безопасность операционной системы — обновлять программное обеспечение. Обновления часто исправляют найденные баги и критические уязвимости.

В случае с серверными системами есть риск возникновения сбоев во время обновления, но, по нашему мнению, проблемы можно свести к минимуму, если автоматически устанавливать только обновление безопасности.

Автообновление работает исключительно для установленных из репозиториев, а не скомпилированных самостоятельно пакетов:

- В Debian/Ubuntu для обновлений используется пакет unattended upgrades

- В CentOS для автообновления используется yum-cron

- В Fedora для этих целей есть dnf-automatic

Для обновления используйте любой из доступных RPM-менеджеров пакетов командами:

Linux можно настроить на отправку оповещений о новых обновлениях по электронной почте.

Также для поддержания безопасности в ядре Linux есть защитные расширения, например, SELinux. Такое расширение поможет сберечь систему от неправильно настроенных или опасных программ.

SELinux — это гибкая система принудительного контроля доступа, которая может работать одновременно с избирательной системой контроля доступа. Запущенные программы получают права на доступ к файлам, сокетам и прочим процессам, и SELinux устанавливает ограничения так, чтобы вредные приложения не смогли сломать систему.

4. Ограничить доступ к внешним системам

Следующий после обновления способ защиты — ограничить доступ к внешним сервисам. Для этого нужно отредактировать файлы /etc/hosts.allow и /etc/hosts.deny.

Вот пример того, как ограничить доступ к telnet и ftp:

В файле /etc/hosts.allow:

Пример сверху позволит выполнять telnet и ftp соединения любому хосту в IP-классах 123.12.41.* и 126.27.18.*, а также хосту с доменами mydomain.name и another.name.

Далее в файле /etc/hosts.deny’:

Добавление пользователя с ограниченными правами

Мы не рекомендуем подключаться к серверу от имени пользователя root — он имеет права на выполнение любых команд, даже критических для системы. Поэтому лучше создать пользователя с ограниченными правами и работать через него. Администрирование можно выполнять через sudo (substitute user and do) — это временное повышение прав до уровня администратора.

Как создать нового пользователя:

В Debian и Ubuntu:

Создайте пользователя, заменив administrator на желаемое имя и укажите пароль в ответ на соответствующий запрос. Вводимые символы пароля не отображаются в командной строке:

Добавьте пользователя в группу sudo:

Теперь вы можете использовать префикс sudo при выполнении команд, требующих прав администратора, например:

В CentOS и Fedora:

Создайте пользователя, заменив administrator на желаемое имя, и создайте пароль для его аккаунта:

Добавьте пользователя в группу wheel для передачи ему прав sudo:

Используйте только сильные пароли — минимум из 8 букв разного регистра, цифр и других специальных знаков. Для поиска слабых паролей среди пользователей вашего сервера используйте утилиты как «John the ripper», измените настройки в файле pam_cracklib.so, чтобы пароли устанавливались принудительно.

Установите период устаревания паролей командой chage:

Отключить устаревание паролей можно командой:

Узнать, когда пароль пользователя устареет:

Также вы можете отредактировать поля в файле /etc/shadow:

- Minimum_days: Минимальное количество дней до истечения действия пароля.

- Maximum_days: Максимальное количество дней до истечения пароля.

- Warn: Количество дней перед истечением, когда пользователь будет предупреждён о приближающемся дне смены.

- Expire: Точная дата истечения действия логина.

Также стоит ограничить переиспользование старых паролей в модуле pam_unix.so и установить предельное количество неудачных попыток входа пользователя.

Чтобы узнать количество неудачных попыток входа:

Разблокировать аккаунт после неудачного входа:

Для блокирования и разблокирования аккаунтов можно использовать команду passwd:

Убедиться, что у всех пользователей установлены пароли, можно командой:

Заблокировать пользователей без паролей:

Проследите, чтобы параметр UID был установлен на 0 только для root-аккаунта. Введите эту команду, чтобы посмотреть всех пользователей с равному 0 UID.

Вы должны увидеть только:

Если появятся и другие строки, то проверьте, устанавливали ли вы для них UID на 0, ненужные строки удалите.

5. Настроить права доступа для пользователей

После установки паролей стоит убедиться, что все пользователи имеют доступ, соответствующий их рангу и ответственности. В Linux можно устанавливать права доступа на файлы и директории. Так появляется возможность создавать и контролировать различные уровни доступа для разных пользователей.

Linux основана на работе с несколькими пользователями, поэтому каждый файл принадлежит одному конкретному пользователю. Даже если сервер администрирует один человек, для различных программ создаются несколько аккаунтов.

Просмотреть пользователей в системе можно командой:

Файл /etc/passwd содержит строку для каждого пользователя операционной системы. Под сервисы и приложения могут создаваться отдельные пользователи, которые также будут присутствовать в этом файле.

Помимо отдельных аккаунтов существует категория доступа для групп. Каждый файл принадлежит одной группе. Один пользователь может принадлежать к нескольким группам.

Посмотреть группы, к которым принадлежит ваш аккаунт, можно командой:

Вывести список всех групп в системе, где первое поле означает название группы:

Существует категория доступа «прочие», если пользователь не имеет доступа к файлу и не принадлежит к группа.

Для категорий пользователей есть возможность устанавливать типы доступа. Обычно это права на запуск, чтение и изменение файла. В Linux типы доступа помечаются с помощью двух видов нотаций: алфавитной и восьмеричной.

В алфавитной нотации разрешения отмечены буквами:

В восьмеричной нотации уровень доступа к файлам определяется числами от 0 до 7, где 0 означает отсутствие доступа, а 7 означает полный доступ на изменение, чтение и выполнение:

6. Использовать ключи для соединения по SSH

Для подключения к хосту по SSH обычно используется аутентификация по паролю. Мы рекомендуем более безопасный способ — вход по паре криптографических ключей. В таком случае закрытый ключ используется вместо пароля, что серьёзно усложнит подбор грубой силой (brute-force).

Для примера создадим пару ключей. Действия нужно выполнять на локальном компьютере, а не на удалённом сервере. В процессе создания ключей вы можете указать пароль для доступа к ним. Если оставите это поле пустым, то не сможете использовать созданные ключи до сохранения их в keychain-менеджер компьютера.

Если вы уже создавали RSA ключи ранее, то пропустите команду генерации. Для проверки cуществующих ключей запустите:

Для генерации новых ключей:

Загрузка публичного ключа на сервер

Замените administrator на имя владельца ключа, а 1.1.1.1 на ip-адрес вашего сервера. С локального компьютера введите:

Чтобы проверить соединение, отключитесь и заново подключитесь к серверу — вход должен происходить по созданным ключам.

Вы можете запретить подключаться через SSH от имени root-пользователя, а для получения прав администратора использовать sudo в начале команды. На сервере в файле /etc/ssh/sshd_config нужно найти параметр PermitRootLogin и установить его значение на no.

Вы также можете запретить SSH-подключение по вводу пароля, чтобы все пользователи использовали ключи. В файле /etc/ssh/sshd_config укажите для параметра PasswordAuthentification значение no. Если этой строки нет или она закомментирована, то соответственно добавьте или разкомментируйте её.

В Debian или Ubuntu можно ввести:

Подключение можно также дополнительно обезопасить с помощью двухфакторной аутентификации.

7. Установить сетевые экраны

Недавно была обнаружена новая уязвимость, позволяющая проводить DDoS-атаки на сервера под управлением Linux. Баг в ядре системы появился с версии 3.6 в конце 2012 года. Уязвимость даёт возможность хакерам внедрять вирусы в файлы загрузки, веб-страницы и раскрывать Tor-соединения, причём для взлома не нужно прилагать много усилий — сработает метод IP-спуфинга.

Максимум вреда для зашифрованных соединений HTTPS или SSH — прерывание соединения, а вот в незащищённый трафик злоумышленник может поместить новое содержимое, в том числе вредоносные программы. Для защиты от подобных атак подойдёт firewall.

Блокировать доступ с помощью Firewall

Firewall — это один из самых важных инструментов блокирования нежелательного входящего трафика. Мы рекомендуем пропускать только действительно нужный трафик и полностью запретить весь остальной.

Для фильтрации пакетов в большинстве дистрибутивов Linux есть контроллер iptables. Обычно им пользуются опытные пользователи, а для упрощённой настройки можно использовать утилиты UFW в Debian/Ubuntu или FirewallD в Fedora.

8. Отключить ненужные сервисы

Специалисты из Университета Виргинии рекомендуют отключить все сервисы, которые вы не используете. Некоторые фоновые процессы установлены на автозагрузку и работают до отключения системы. Для настройки этих программ нужно проверить скрипты инициализации. Запуск сервисов может осуществляться через inetd или xinetd.

Если ваша система настроена через inetd, то в файле /etc/inetd.conf вы сможете отредактировать список фоновых программ «демонов», для отключения загрузки сервиса достаточно поставить в начале строки знак «#», превратив её из исполняемой в комментарий.

Если система использует xinetd, то её конфигурация будет в директории /etc/xinetd.d. Каждый файл директории определяет сервис, который можно отключить, указав пункт disable = yes, как в этом примере:

Также стоит проверить постоянные процессы, которые не управляются inetd или xinetd. Настроить скрипты запуска можно в директориях /etc/init.d или /etc/inittab. После проделанных изменений запустите команду под root-аккаунтом.

9. Защитить сервер физически

Невозможно полностью защититься от атак злоумышленника с физическим доступом к серверу. Поэтому необходимо обезопасить помещение, где расположена ваша система. Дата-центры серьёзно следят за безопасностью, ограничивают доступ к серверам, устанавливают камеры слежения и назначают постоянную охрану.

Для входа в дата-центр все посетители должны проходить определенные этапы аутентификации. Также настоятельно рекомендуется использовать датчики движения во всех помещениях центра.

10. Защитить сервер от неавторизованного доступа

Система неавторизованного доступа или IDS собирает данные о конфигурации системы и файлах и в дальнейшем сравнивает эти данные с новыми изменениями, чтобы определить, вредны ли они для системы.

Например, инструменты Tripwire и Aide собирают базу данных о системных файлах и защищают их с помощью набора ключей. Psad используется для отслеживания подозрительной активности с помощью отчётов firewall.

Bro создан для мониторинга сети, отслеживания подозрительных схем действия, сбора статистики, выполнения системных команд и генерация оповещений. RKHunter можно использовать для защиты от вирусов, чаще всего руткитов. Эта утилита проверяет вашу систему по базе известных уязвимостей и может определять небезопасные настройки в приложениях.

Заключение

Перечисленные выше инструменты и настройки помогут вам частично защитить систему, но безопасность зависит от вашего поведения и понимания ситуации. Без внимательности, осторожности и постоянного самообучения все защитные меры могут не сработать.

Источник