- Что такое LockApp.exe в Windows 10

- LockApp.exe в Windows 10

- Как отключить LockApp.exe

- Что за процесс Lockapp.exe в Windows 10?

- Как работает Lockapp.exe?

- Lockapp.exe создает нагрузку в Windows 10 — Что делать?

- 1. Настройка экрана блокировки

- 2. Отключить экран блокировки

- 3. Проверить систему на вирусы

- 4. Поврежденные файлы и битые сектора

- Что это LockApp.exe в Windows 10

- Что такое LockApp.exe

- Как отключить LockApp.exe

- Что такое AppLocker? What Is AppLocker?

- Какие функции отличаются между политиками ограничения программного обеспечения и AppLocker? What features are different between Software Restriction Policies and AppLocker?

Что такое LockApp.exe в Windows 10

В Windows есть множество системных программ или EXE, которые многим неизвестны. Однако диспетчер задач Windows отображает список программ, использующих ресурсы на вашем компьютере. Одна из программ, которая привлекла мое внимание, была LockApp.exe . Иногда я видел, как он потребляет много ресурсов, а иногда нет. Когда я просматривал много форумов, он иногда потреблял 35% ресурсов и даже использование графического процессора. В этом посте мы обсудим, что такое LockApp.exe и что вы должны делать, если он выглядит подозрительно.

LockApp.exe в Windows 10

Это официальное приложение от Microsoft и является частью стандартного приложения для блокировки экрана в Windows. Это безопасно. Обычно он находится в Windows> SystemApps> Microsoft.LockApp_XXXXXX> LockApp.exe. Вполне возможно, что это может сделать намного больше, чем уведомление о обновлении при разблокировке компьютера.

Является ли LockApp.exe вирусом?

Законная программа LockApp.exe находится в папке C: \ Windows \ SystemApps \ Microsoft.LockApp_cw5n1h2txyewy . Если он находится в каком-либо другом месте, это может быть вредоносное ПО. Для подтверждения вы можете щелкнуть правой кнопкой мыши файл> Свойства> вкладка Сведения. Вы видите, что это файл ОС Windows. В любом случае лучше всего запускать антивирусную проверку или проверку Защитника Windows.

Непосредственно перед тем, как мы продолжим, если вы используете какой-либо инструмент мониторинга файлов, и он вызвал вас в связи с его изменением, это не значит, что он плохой. Файл должным образом подписан Microsoft, и они, возможно, отправили обновление файла.

Как убедиться, что LockApp.exe не заражен?

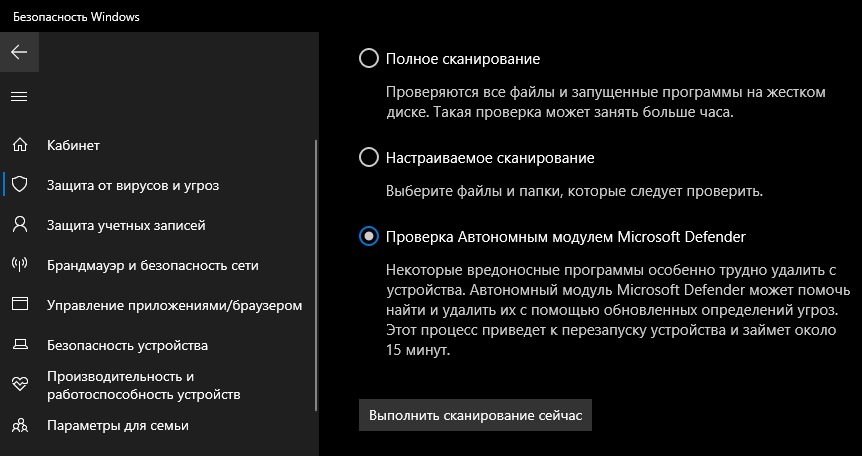

Тем не менее, самое время использовать Защитник Windows, который имеет встроенную интеграцию с Windows 10. Запустите Windows Defender Security System из меню программ. Перейдите в раздел Домашняя страница> Защита от вирусов и угроз> Запустите расширенную проверку.

Первым шагом является использование пользовательского сканирования и выбор файлов и мест, которые вы хотите проверить. В этом случае выберите LockApp.exe. Если это не дает никакого предупреждения, для двойной проверки используйте Защитник Windows в автономном режиме. Это позволит убедиться, что вирус не может дублировать или что-либо еще, так как привилегии очень низкие для любой программы там.

Как отключить LockApp.exe

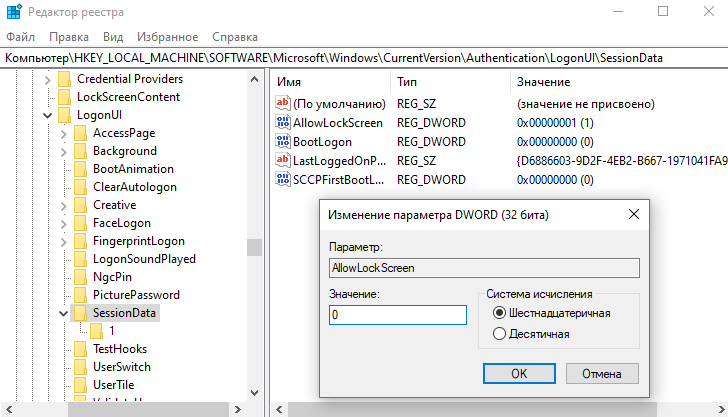

Если вы хотите остановить запуск LockApp.exe, вы можете просто переименовать папку Microsoft.LockApp_cw5n1h2txyewy . Или вы можете изменить реестр, чтобы он не работал следующим образом:

Откройте реестр Windows и перейдите по следующему пути:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Authentication \ LogonUI \ SessionData

Теперь на правой боковой панели вы увидите DWORD AllowLockScreen . Дважды нажмите на него и установите его значение 0 .

Что за процесс Lockapp.exe в Windows 10?

Lockapp.exe в Windows 10 отвечает за отрисовки части экрана блокировки. Когда вы включаете ноутбук или компьютер с Windows 10, то при загрузке вы увидите первым делом не рабочий стол, а экран блокировки с датой и иконками, как батарея, сеть и т.п. Процесс Lockapp.exe отвечает за показ таких элементов и фон экрана блокировки.

Сам процесс Lockapp.exe является разработкой Microsoft и он не является вирусом или майнером, как многие думают.

Как работает Lockapp.exe?

Когда пользователь загрузился на рабочий стол, то процесс Lockapp.exe приостанавливается и, если выйти на экран блокировки, то процесс размораживается и функционирует.

Lockapp.exe создает нагрузку в Windows 10 — Что делать?

Lockapp.exe не занимает много оперативной памяти и не должен создавать высокую нагрузку на процессор, так как это обычный и простой процесс, который отвечает за незначительные минимальные функции экрана блокировки. По этому он не должен вызывать каких-либо проблем с нагрузкой на систему Windows.

Конечно, как всегда есть и исключения. Поврежденные системные файлы могут быть виновниками, когда Lockapp.exe грузит систему, когда вы находитесь уже на рабочем столе. Также, процесс Lockapp.exe может не сработать и не войти в режим ожидания, что заставит его работать все время. Кроме того, если в системе есть вирусы, то они могут быть проблемой и влиять каким-либо образом на данный процесс. Что можно сделать?

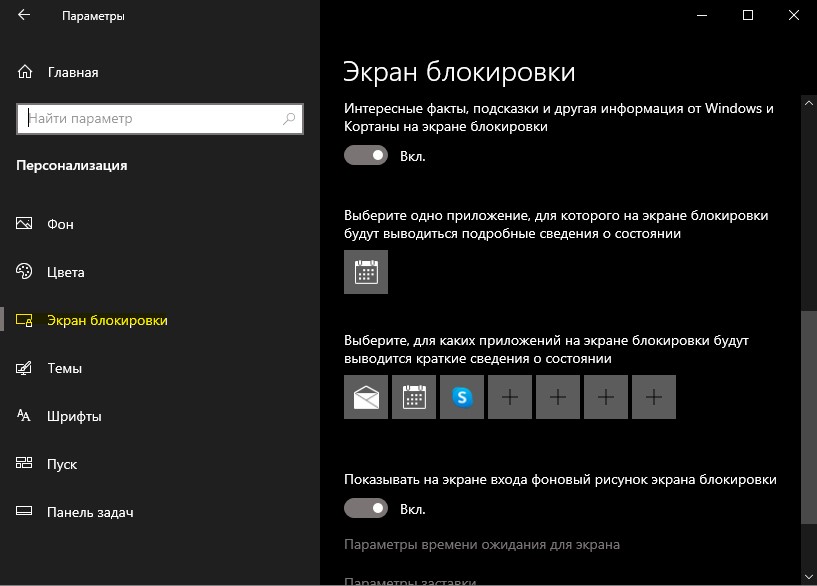

1. Настройка экрана блокировки

Если настроено много сторонних приложений для экрана блокировки, то это может быть весомой причиной неправильной работы Lockapp.exe в Windows 10.

- Перейдите «Параметры» > «Персонализация» > «Экран блокировки«.

- Справа уберите все приложения и отключите все ползунки.

2. Отключить экран блокировки

Если вам не нужен экран блокировки, а для многих это так, так как если стоит ввод пароля, то мы получим два экрана перед входом, что очень удлиняет процесс входа в систему, то экран блокировки можно отключить. Обратитесь ниже к полному руковдсту.

3. Проверить систему на вирусы

Скачайте антивирусный сканер как Zemana или DrWeb и проверьте систему на вирусы. Если вы не хотите скачивать сторонние продукты, то воспользуйтесь встроенном антивирусом в Windows 10 в автономном режиме.

4. Поврежденные файлы и битые сектора

Запустите командную строку от имени администратора и введите ниже команды по очереди:

Что это LockApp.exe в Windows 10

Процесс LockApp.exe напрямую относится к экрану блокировки Windows 10. По умолчанию можно его обнаружить в диспетчере задач. Этот процесс UWP приостановлен для повышения производительности. Он полностью безопасен и отвечает за отображение интересных изображений и фактов на загрузочном экране.

Эта статья подробнее расскажет, что это такое LockApp.exe в Windows 10. При необходимости экран блокировки можно полностью отключить. Процесс уже не будет отображаться в диспетчере задач. Вопрос, только стоит ли его отключать? Поскольку сейчас он стал действительно полезным для пользователей.

Что такое LockApp.exe

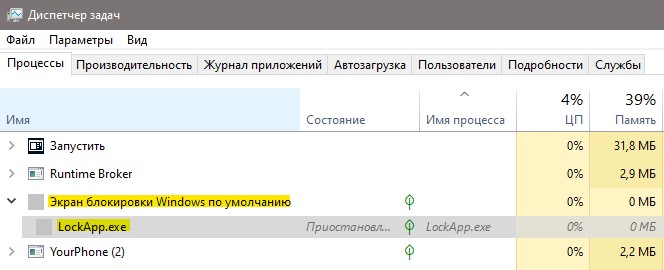

В разделе диспетчера задач можно найти процесс Экран блокировки Windows по умолчанию > LockApp.exe. Файл экрана блокировки располагается в папке: C:\ Windows\ SystemApps\ Microsoft.LockApp_cw5n1h2txyewy.

LockApp.exe — это универсальное UWP приложение, которое отвечает за отображение красивых и уникальных изображений на экране блокировки & входа. Дополнительно показываются интересные факты о месте на картинке, календарь и много другого.

Вчера был, а сейчас нет в списке процессов LockApp.exe? Для блокировки системы нажмите сочетание клавиш Win+L. Разблокируйте устройство и посмотрите, что отображается в диспетчере задач. Будет приостановлено процесс LockApp.exe.

Как отключить LockApp.exe

Можно с уверенностью отключить процесс LockApp.exe (снять задачу) особенно если он уже приостановлен. При необходимости он будет опять задействован. Например, Вам нужно заблокировать компьютер, чтобы отойти от рабочего места.

Откройте редактор реестра выполнив команду regedit в окне Win+R. Перейдите в расположение: HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Authentication\ LogonUI\ SessionData.

Найдите параметр AllowLockScreen и его значение измените на 0. Можно и другими способами попробовать убрать экран блокировки в Windows 10. После перезагрузки компьютера он не будет отображаться.

Что такое AppLocker? What Is AppLocker?

Область применения Applies to

- Windows 10. Windows 10

- Windows Server Windows Server

В этом разделе для ИТ-специалистов описывается, что такое AppLocker и чем его функции отличаются от политик ограничения программного обеспечения. This topic for the IT professional describes what AppLocker is and how its features differ from Software Restriction Policies.

AppLocker усовершенствовает функции управления приложениями и функции политик ограничения программного обеспечения. AppLocker advances the app control features and functionality of Software Restriction Policies. AppLocker содержит новые возможности и расширения, которые позволяют создавать правила, позволяющие разрешить или запретить запуск приложений на основе уникальных удостоверений файлов и указать, какие пользователи или группы могут запускать эти приложения. AppLocker contains new capabilities and extensions that allow you to create rules to allow or deny apps from running based on unique identities of files and to specify which users or groups can run those apps.

С помощью AppLocker вы можете: Using AppLocker, you can:

- Управление следующими типами приложений: исполняемые файлы (.exe и .com), сценарии (JS, PS1, VBS, CMD и .bat), файлы установщика Windows (MST, MSI и MSP) и DLL-файлы (DLL и OCX), а также упакованные приложения и установщики упакованных приложений (appx). Control the following types of apps: executable files (.exe and .com), scripts (.js, .ps1, .vbs, .cmd, and .bat), Windows Installer files (.mst, .msi and .msp), and DLL files (.dll and .ocx), and packaged apps and packaged app installers (appx).

- Определите правила на основе атрибутов файла, производных от цифровой подписи, включая издателя, название продукта, имя файла и версию файла. Define rules based on file attributes derived from the digital signature, including the publisher, product name, file name, and file version. Например, можно создать правила на основе атрибута издателя, сохраняемого посредством обновлений, или создать правила для определенной версии файла. For example, you can create rules based on the publisher attribute that is persistent through updates, or you can create rules for a specific version of a file.

- Назначение правил группе безопасности или определенному пользователю. Assign a rule to a security group or an individual user.

- Создание исключений из правил. Create exceptions to rules. Например, можно создать правило, позволяя запускать все процессы Windows, кроме редактора реестра (Regedit.exe). For example, you can create a rule that allows all Windows processes to run except Registry Editor (Regedit.exe).

- Использование режима только аудита для развертывания политики и определения ее влияния до непосредственного применения. Use audit-only mode to deploy the policy and understand its impact before enforcing it.

- Правила импорта и экспорта. Import and export rules. Импорт и экспорт влияют на всю политику. The import and export affects the entire policy. Например, при экспорте политики экспортируются все правила из всех коллекций правил, в том числе параметры для коллекций правил. For example, if you export a policy, all of the rules from all of the rule collections are exported, including the enforcement settings for the rule collections. При импорте политики все условия в существующей политике перезаписываются. If you import a policy, all criteria in the existing policy are overwritten.

- Упрощение создания и управления правилами AppLocker с помощью Windows PowerShell управления. Streamline creating and managing AppLocker rules by using Windows PowerShell cmdlets.

AppLocker помогает сократить административные издержки и снизить затраты организации на управление вычислительными ресурсами, уменьшая количество звонков в службу поддержки, которые являются результатом работы пользователей, запускающих неутверченные приложения AppLocker helps reduce administrative overhead and helps reduce the organization’s cost of managing computing resources by decreasing the number of help desk calls that result from users running unapproved apps

Сведения о сценариях управления приложениями, адресуемого AppLocker, см. в сценариях использования политик AppLocker. For information about the application control scenarios that AppLocker addresses, see AppLocker policy use scenarios.

Какие функции отличаются между политиками ограничения программного обеспечения и AppLocker? What features are different between Software Restriction Policies and AppLocker?

Отличия функций Feature differences

В следующей таблице сравнивает AppLocker с политиками ограничения программного обеспечения. The following table compares AppLocker to Software Restriction Policies.

| Функция Feature | Политики ограниченного использования программ Software Restriction Policies | AppLocker AppLocker |

|---|---|---|

| Функция управления приложениями Application control function | SRP SRP | AppLocker AppLocker |

|---|---|---|