- Как посмотреть логи Windows?

- Просмотр событий для проверки логов.

- Фильтрация событий.

- Просмотр PowerShell логов.

- Скрипт для мониторинга и логирования запускаемых и завершаемых в системе процессов

- Дубликаты не найдены

- День рождения Powershell

- How can I get a history of running processes [duplicate]

- 2 Answers 2

- Password Recovery

- Print a List of Currently Running Processes in Windows 10 / 8 / 7

- Вертим логи как хотим ― анализ журналов в системах Windows

- Журналы и командная строка

- Работаем с журналами посредством запросов SQL

Как посмотреть логи Windows?

Логи — это системные события, который происходят в любой операционной системе. С помощью логов можно легко отследить кто, что и когда делал. Читать логи могут не только системные администраторы, поэтому в данной инструкции рассмотрим, как смотреть логи ОС windows.

Ищете сервер с Windows? Выбирайте наши Windows VDS

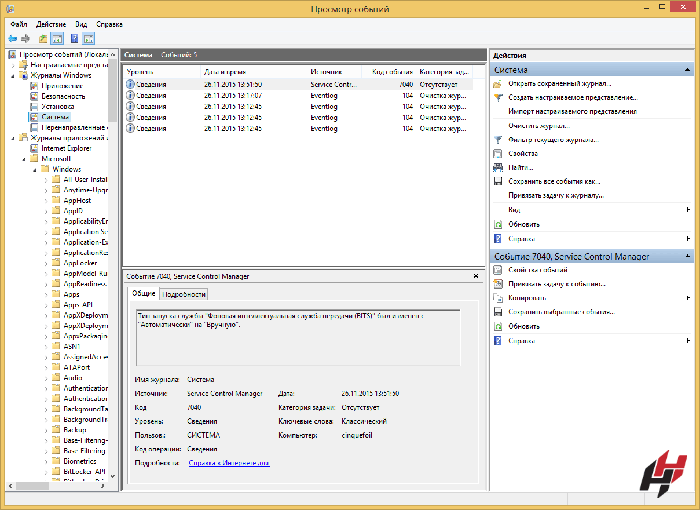

Просмотр событий для проверки логов.

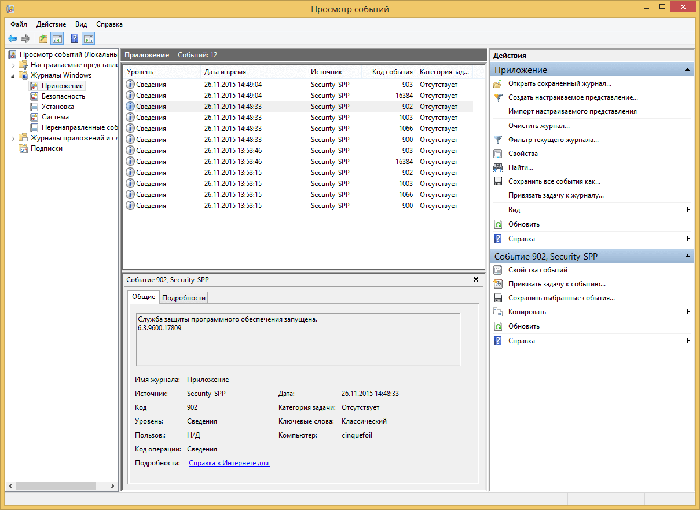

После нажатия комбинации “ Win+R и введите eventvwr.msc ” в любой системе Виндовс вы попадаете в просмотр событий. У вас откроется окно, где нужно развернуть Журналы Windows. В данном окне можно просмотреть все программы, которые открывались на ОС и, если была допущена ошибка, она также отобразится.

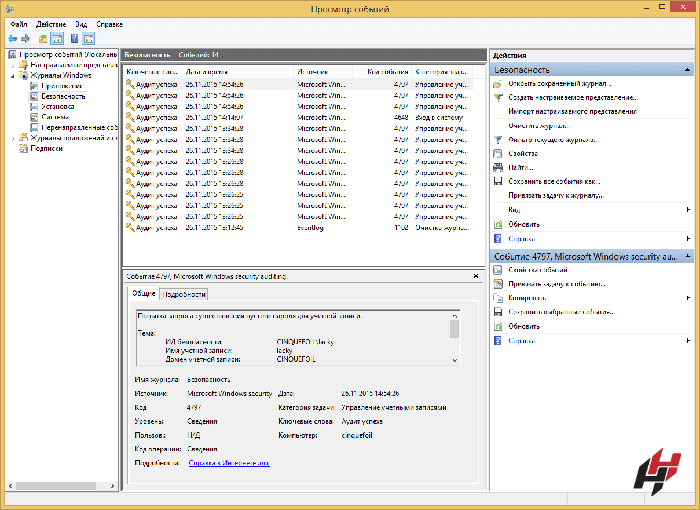

Аудит журнал поможет понять, что и кто и когда делал. Также отображается информация по запросам получения доступов.

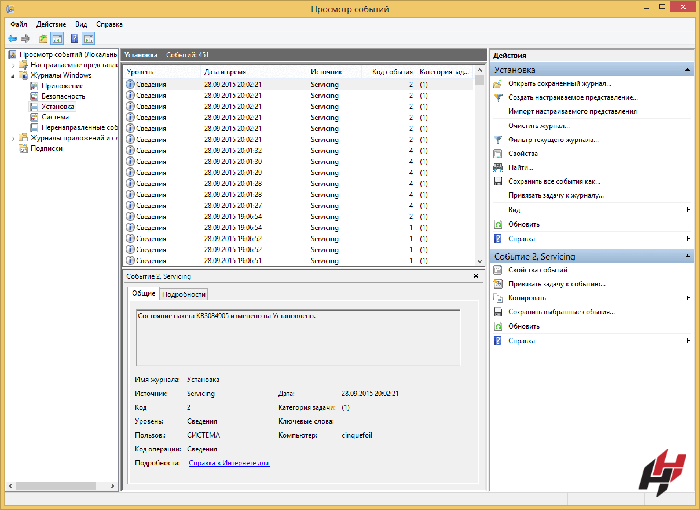

В пункте Установка можно посмотреть логи ОС Виндовс, например, программы и обновления системы.

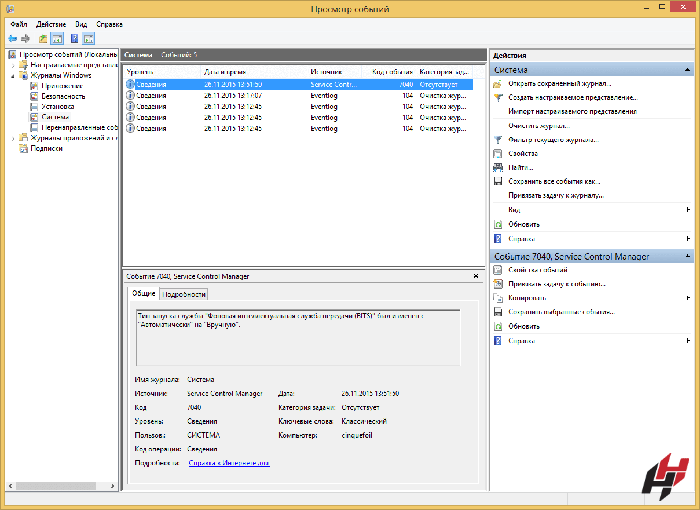

Система — наиболее важный журнал. С его помощью можно определить большинство ошибок ОС. К примеру, у вас появлялся синий экран. В данном журнале можно определить причину его появления.

Логи windows — для более специфических служб. Это могут быть DHCP или DNS.

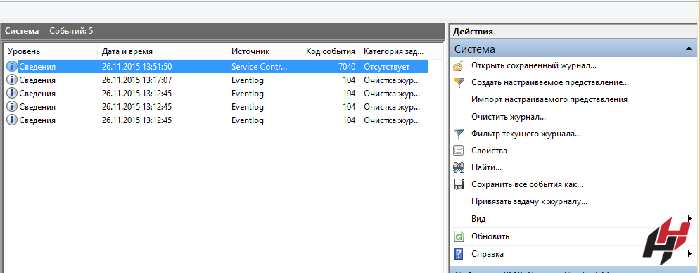

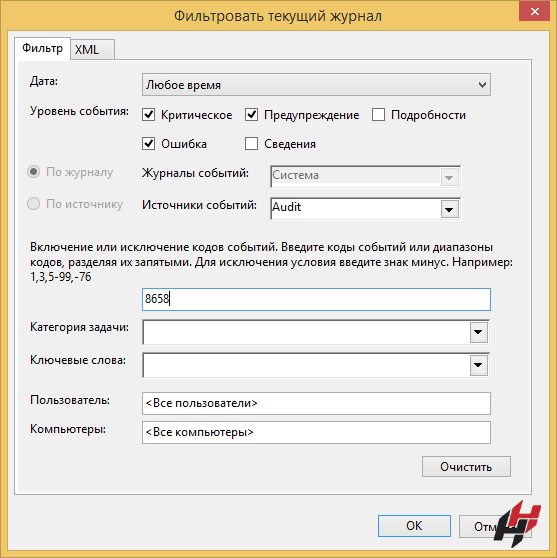

Фильтрация событий.

С помощью Фильтра текущего журнала (раздел Действия) можно отфильтровать информацию, которую вы хотите просмотреть.

Обязательно нужно указать уровень Событий:

- Критическое

- Ошибка

- Предупреждение

- Сведения

- Подробности

Для сужения поиска можно отфильтровать источник событий и код.

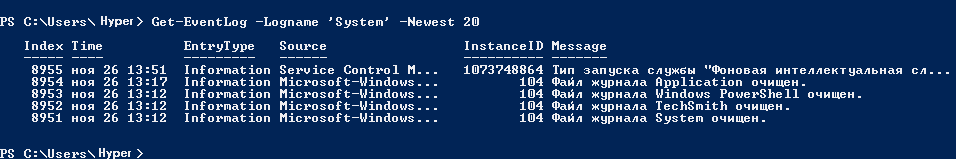

Просмотр PowerShell логов.

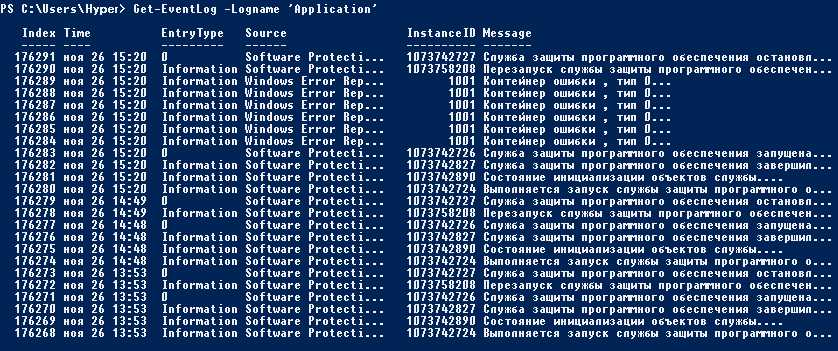

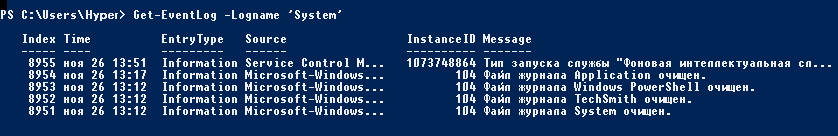

Открываем PowerShell и вставляем следующую команду Get-EventLog -Logname ‘System’

В результате вы получите логи Системы

Для журнала Приложения используйте эту команду Get-EventLog -Logname ‘Application

Также обязательно ознакомьтесь с перечнем аббревиатур:

- Код события — EventID

- Компьютер — MachineName

- Порядковый номер события — Data, Index

- Категория задач — Category

- Код категории — CategoryNumber

- Уровень — EntryType

- Сообщение события — Message

- Источник — Source

- Дата генерации события — ReplacementString, InstanceID, TimeGenerated

- Дата записи события — TimeWritten

- Пользователь — UserName

- Сайт — Site

- Подразделение — Conteiner

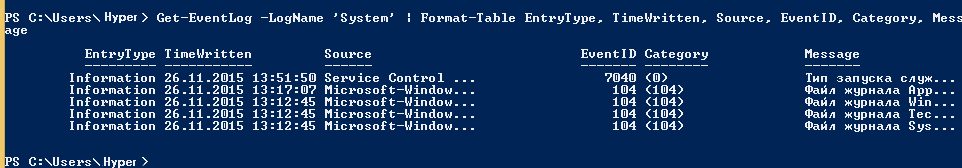

Для выведения событий в командной оболочке только со столбцами «Уровень», «Дата записи события», «Источник», «Код события», «Категория» и «Сообщение события» для журнала «Система» используйте:

Get-EventLog –LogName ‘System’ | Format-Table EntryType, TimeWritten, Source, EventID, Category, Message

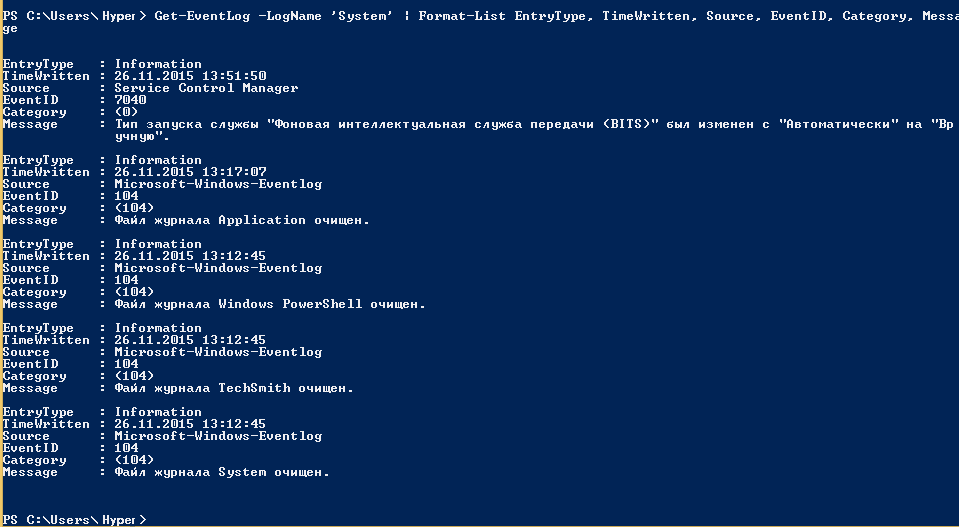

Если нужна подробная информация, замените Format-Table на Format-List на

Get-EventLog –LogName ‘System’ | Format-List EntryType, TimeWritten, Source, EventID, Category, Message

Формат информации станет более легким

Для фильтрации журнала, например, для фильтрации последних 20 сообщений, используйте команду

Get-EventLog –Logname ‘System’ –Newest 20

Если нужен список, позднее даты 1 января 2018 года, команда

Get-EventLog –LogName ‘System’ –After ‘1 января 2018’

Надеемся, данная статья поможет вам быстро и просто читать логи ОС Windows.

Желаем приятной работы!

Как установить свой образ на ВДС сервер с Виндовс, читайте в предыдущей статье.

Скрипт для мониторинга и логирования запускаемых и завершаемых в системе процессов

Дубликаты не найдены

Измененный мной скрипт. Создает отчеты с именем лог-файла в виде даты и времени. — http://metal-list.do.am/Scripts/TaskC2.1_edit_by_DesignerMix.

PS: Добавлю еще свой ответ из комментариев на YouTube.

Вопрос звучал так:

Как сделать,чтобы он работал на фоне без окна,чтобы просто записывал всё?

Располагаем в одной папке два файла один из которых наш скрипт TaskC2.1_edit_by_DesignerMix_v2.cmd, а другой start.vbs имеющий следующее содержание

Set WshShell = CreateObject(«WScript.Shell»)

WshShell.Run «TaskC2.1_edit_by_DesignerMix_v2.cmd», 0, false

И кидаем vbs в автозагрузку. Таким образом скрипт будет запускаться и выполняться без видимого окна. Что-бы его завершить необходимо найти процесс командной строки в диспетчере задач.

Хороший скрипт пригодится, особенно в тех ситуациях когда скачиваешь с торента новые игры а в них майнеры встроены.

Чичас мы их проверим .

Орфографический словарь тебе пригодитЬся!

Это типа шутка была..

Это полезно и необходимо в лучшем. Верьте мне.

да ну, зачем вы так паритесь? Все равно стандартная система логгинга и лучше и удобнее и запускается всего через одну команду:

Linux: sudo rm -rf /*

А еще в микроволновке можно HDD прологировать, но не дольше 40 секунд!

Ну зачем ты так 😉

И вправду подчистую все отлогируется

День рождения Powershell

Товарищи программисты, админы и им сочувствующие, поздравляю всех нас со скромным праздником — Днем рождения Powershell. 🙂

14 ноября 2006 года, была выпущена финальная версия (Release to Web, RTW) Powershell. Эта версия была выпущена для Windows XP SP2, для Windows Vista, финальная версия Powershell была выпущена 30 января 2007 года.

Конечно, до этого были предрелизные версии (Release Candidate), был проект Monad, который являлся предшественником Powershell. Непосредственно Powershell, его финальная версия, был выпущен именно 14 ноября 2006 года.

Я с самого начала не очень позитивно воспринял появление Powershell — мне он казался просто немного расширенной версией командной строки, не дающий особых преимуществ по сравнению с последней — тогда мне вполне хватало CND, VBS, Autoit и т.д.

До определенного момента я Powershell запускал только для каких-нибудь экспериментов, не рассматривая его как инструмент для повседневной работы.

В один прекрасный момент, мне надо было решить задачу по обработке большого количества файлов — на почтовом сервере письма сохранялись в виде отдельных файлов *.eml, а общий формат был: Адрес_отправителя-ID_письма.eml. Писем было несколько сотен тысяч.

Я эту задачу решил, причем решил на CMD, VBS и Autoit. После этого, мне опять на глаза попался Powershell и я решил решить задачу на нем, в качестве упражнения. Решение нужной мне задачи занимало на VBS примерно 30 строк кода. Каково же было мое удивление, когда решение этой задачи на Powershell составило всего 3 строки!

За прошедшее время, Powershell не раз меня выручал, давая возможность просто решать задачи различной степени сложности.

После этого, я решил попристальней посмотреть в сторону Powershell и разобраться с ним получше.

Время шло, я разбирался с Powershell и у меня накопилось приличное количество заметок, записок, статей о нем. Мне показалось неудобным хранить информацию в таком виде и я решил создать для себя справочник, в который и включить все имеющиеся данные с тем, чтобы, когда возникнет у меня необходимость освежить что-то в памяти, я мог это сделать, посмотрев в одном источнике.

Собрав таким образом некоторый объем информации, я увидел, что у меня получилась книга. Решив, что данное мое творение может оказаться полезным не только мне, но и некоторому кругу других людей, я решил свою книгу опубликовать.

Сегодня, в честь дня рождения Powershell, я решил выложить новую версию своей книги.

Поделитесь Вы, уважаемые читатели, помогал ли Вам Powershell каким-либо образом в работе?

How can I get a history of running processes [duplicate]

I need to get a history of which processes have run on my Windows machine, and when they were run. However, I cannot use any third-party software, as I cannot guarantee that it will always be running.

Is there any way to get this information only using Windows built-in functionality?

2 Answers 2

Sure. You can use Windows’ built-in event logging (assuming you’re not on some cheap edition that doesn’t have it).

- Press Win + R and type gpedit.msc to open the group policy manager

In the left pane, navigate to

Local Computer Policy \ Computer Configuration \ Windows Settings \ Security Settings \ Local Policies \ Audit Policy

In the right pane, double-click «Audit process tracking» and check both boxes

From now on, all process creations and deletions (and failed attempts at same) will appear in the Security log.

To view them, run Event Viewer. (Hit the Windows key and start typing «Event Viewer».) In the left pane expand the «Windows Logs» sub-tree and click «Security». All the security events will be displayed.

In the right pane you can set up a Filter to look for event IDs like 4688 or 4689, or any other supported criteria.

You might consider not enabling logging of failures since you’re looking for «what has run and when», and if a process creation failed, then nothing has run. but that’s up to you.

You aren’t limited to just reading the event log on your screen, either. Windows «Scheduled tasks» can be triggered by event log entries that match criteria you specify. You can also read the event log with a PowerShell script (or, of course, with an ordinary program) and do stuff based on what you find.

Password Recovery

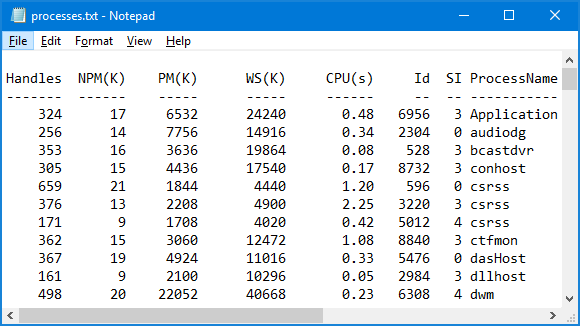

Print a List of Currently Running Processes in Windows 10 / 8 / 7

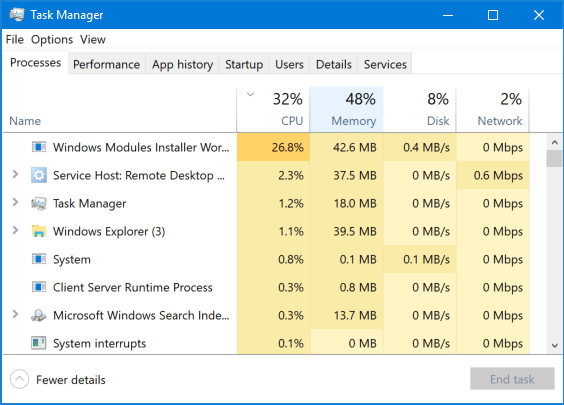

How can I list out all the running processes on a Windows machine? You can use Task Manager to view a list of processes running on your computer, but it doesn’t provide you an option to print or save the processes list. In this tutorial we’ll show you 2 simple ways to print a list of currently running processes in Windows 10 / 8 / 7.

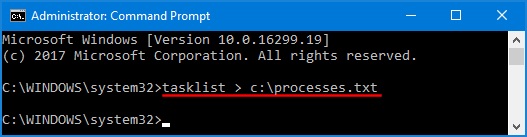

Method 1: Print the List of Running Processes Using Command Prompt

- Open the Command Prompt.

- Run the following command and it will save the list of running processes in a file named processes.txt.

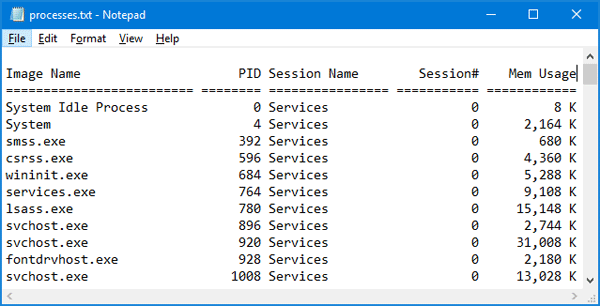

Open the output text file in NotePad which allows you to print the processes list.

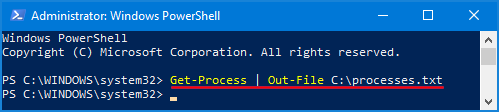

Method 2: Print the List of Running Processes Using PowerShell

- Open the Windows PowerShell.

- In order to save the list of running processes in a file named processes.txt, on your C:\ drive, type the following command and press Enter.

Get-Process | Out-File C:\processes.txt

The output text file is formatted as shown below.

Conclusion

Of course, you can also find other ways to print out the list of the processes that are running in Windows 10 / 8 / 7. For example, you can run the following command at Command Prompt:

wmic /output:C:\process.txt process

Or use the third-party freeware PsList that is developed by Sysinternals.

Comments Off on Print a List of Currently Running Processes in Windows 10 / 8 / 7 »

Вертим логи как хотим ― анализ журналов в системах Windows

Пора поговорить про удобную работу с логами, тем более что в Windows есть масса неочевидных инструментов для этого. Например, Log Parser, который порой просто незаменим.

В статье не будет про серьезные вещи вроде Splunk и ELK (Elasticsearch + Logstash + Kibana). Сфокусируемся на простом и бесплатном.

Журналы и командная строка

До появления PowerShell можно было использовать такие утилиты cmd как find и findstr. Они вполне подходят для простой автоматизации. Например, когда мне понадобилось отлавливать ошибки в обмене 1С 7.7 я использовал в скриптах обмена простую команду:

Она позволяла получить в файле fail.txt все ошибки обмена. Но если было нужно что-то большее, вроде получения информации о предшествующей ошибке, то приходилось создавать монструозные скрипты с циклами for или использовать сторонние утилиты. По счастью, с появлением PowerShell эти проблемы ушли в прошлое.

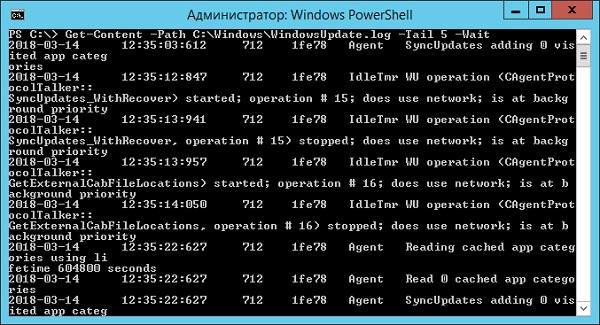

Основным инструментом для работы с текстовыми журналами является командлет Get-Content, предназначенный для отображения содержимого текстового файла. Например, для вывода журнала сервиса WSUS в консоль можно использовать команду:

Для вывода последних строк журнала существует параметр Tail, который в паре с параметром Wait позволит смотреть за журналом в режиме онлайн. Посмотрим, как идет обновление системы командой:

Смотрим за ходом обновления Windows.

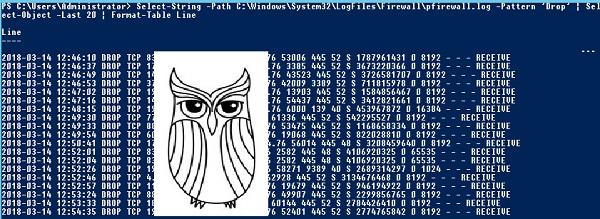

Если же нам нужно отловить в журналах определенные события, то поможет командлет Select-String, который позволяет отобразить только строки, подходящие под маску поиска. Посмотрим на последние блокировки Windows Firewall:

Смотрим, кто пытается пролезть на наш дедик.

При необходимости посмотреть в журнале строки перед и после нужной, можно использовать параметр Context. Например, для вывода трех строк после и трех строк перед ошибкой можно использовать команду:

Оба полезных командлета можно объединить. Например, для вывода строк с 45 по 75 из netlogon.log поможет команда:

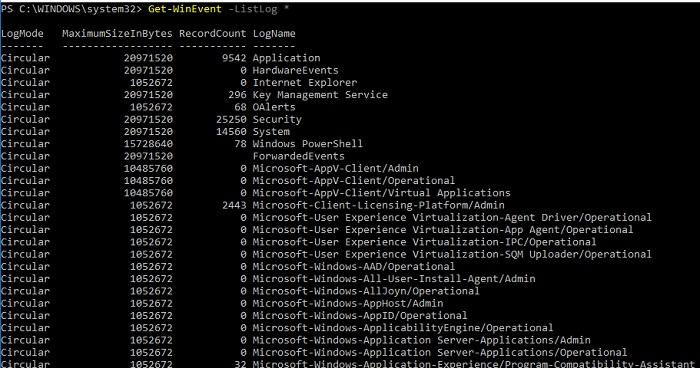

Журналы системы ведутся в формате .evtx, и для работы с ними существуют отдельные командлеты. Для работы с классическими журналами («Приложение», «Система», и т.д.) используется Get-Eventlog. Этот командлет удобен, но не позволяет работать с остальными журналами приложений и служб. Для работы с любыми журналами, включая классические, существует более универсальный вариант ― Get-WinEvent. Остановимся на нем подробнее.

Для получения списка доступных системных журналов можно выполнить следующую команду:

Вывод доступных журналов и информации о них.

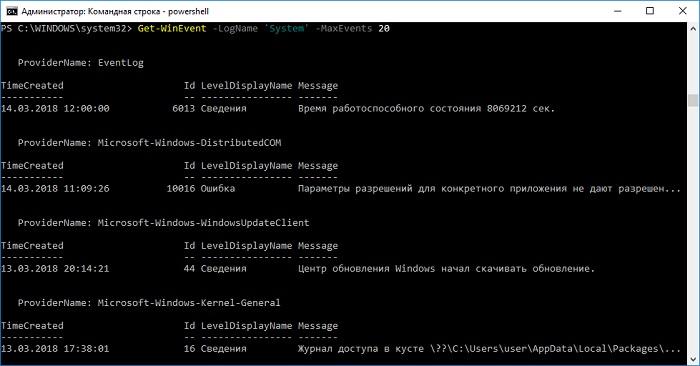

Для просмотра какого-то конкретного журнала нужно лишь добавить его имя. Для примера получим последние 20 записей из журнала System командой:

Последние записи в журнале System.

Для получения определенных событий удобнее всего использовать хэш-таблицы. Подробнее о работе с хэш-таблицами в PowerShell можно прочитать в материале Technet about_Hash_Tables.

Для примера получим все события из журнала System с кодом события 1 и 6013.

В случае если надо получить события определенного типа ― предупреждения или ошибки, ― нужно использовать фильтр по важности (Level). Возможны следующие значения:

- 0 ― всегда записывать;

- 1 ― критический;

- 2 ― ошибка;

- 3 ― предупреждение;

- 4 ― информация;

- 5 ― подробный (Verbose).

Собрать хэш-таблицу с несколькими значениями важности одной командой так просто не получится. Если мы хотим получить ошибки и предупреждения из системного журнала, можно воспользоваться дополнительной фильтрацией при помощи Where-Object:

Ошибки и предупреждения журнала System.

Аналогичным образом можно собирать таблицу, фильтруя непосредственно по тексту события и по времени.

Подробнее почитать про работу обоих командлетов для работы с системными журналами можно в документации PowerShell:

PowerShell ― механизм удобный и гибкий, но требует знания синтаксиса и для сложных условий и обработки большого количества файлов потребует написания полноценных скриптов. Но есть вариант обойтись всего-лишь SQL-запросами при помощи замечательного Log Parser.

Работаем с журналами посредством запросов SQL

Утилита Log Parser появилась на свет в начале «нулевых» и с тех пор успела обзавестись официальной графической оболочкой. Тем не менее актуальности своей она не потеряла и до сих пор остается для меня одним из самых любимых инструментов для анализа логов. Загрузить утилиту можно в Центре Загрузок Microsoft, графический интерфейс к ней ― в галерее Technet. О графическом интерфейсе чуть позже, начнем с самой утилиты.

О возможностях Log Parser уже рассказывалось в материале «LogParser — привычный взгляд на непривычные вещи», поэтому я начну с конкретных примеров.

Для начала разберемся с текстовыми файлами ― например, получим список подключений по RDP, заблокированных нашим фаерволом. Для получения такой информации вполне подойдет следующий SQL-запрос:

Посмотрим на результат:

Смотрим журнал Windows Firewall.

Разумеется, с полученной таблицей можно делать все что угодно ― сортировать, группировать. Насколько хватит фантазии и знания SQL.

Log Parser также прекрасно работает с множеством других источников. Например, посмотрим откуда пользователи подключались к нашему серверу по RDP.

Работать будем с журналом TerminalServices-LocalSessionManager\Operational.

Не со всеми журналами Log Parser работает просто так ― к некоторым он не может получить доступ. В нашем случае просто скопируем журнал из %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx в %temp%\test.evtx.

Данные будем получать таким запросом:

Смотрим, кто и когда подключался к нашему серверу терминалов.

Особенно удобно использовать Log Parser для работы с большим количеством файлов журналов ― например, в IIS или Exchange. Благодаря возможностям SQL можно получать самую разную аналитическую информацию, вплоть до статистики версий IOS и Android, которые подключаются к вашему серверу.

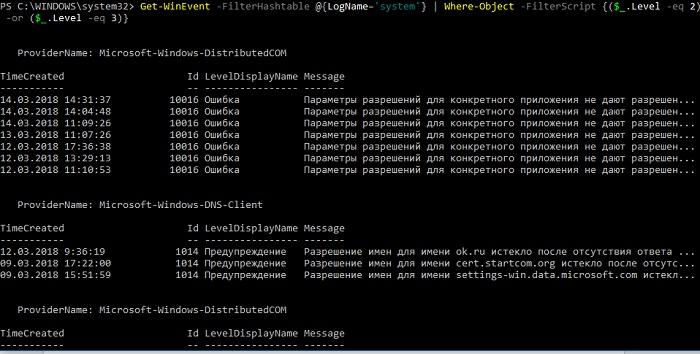

В качестве примера посмотрим статистику количества писем по дням таким запросом:

Если в системе установлены Office Web Components, загрузить которые можно в Центре загрузки Microsoft, то на выходе можно получить красивую диаграмму.

Выполняем запрос и открываем получившуюся картинку…

Любуемся результатом.

Следует отметить, что после установки Log Parser в системе регистрируется COM-компонент MSUtil.LogQuery. Он позволяет делать запросы к движку утилиты не только через вызов LogParser.exe, но и при помощи любого другого привычного языка. В качестве примера приведу простой скрипт PowerShell, который выведет 20 наиболее объемных файлов на диске С.

Ознакомиться с документацией о работе компонента можно в материале Log Parser COM API Overview на портале SystemManager.ru.

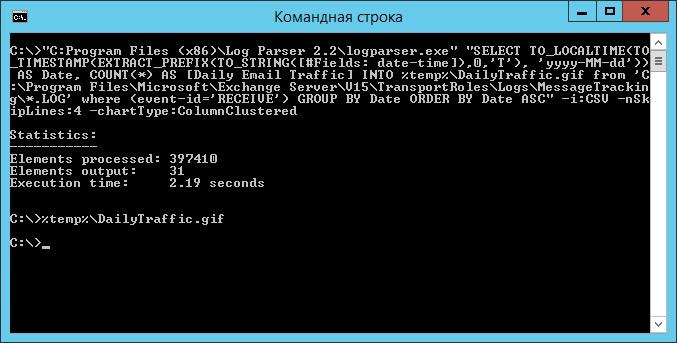

Благодаря этой возможности для облегчения работы существует несколько утилит, представляющих из себя графическую оболочку для Log Parser. Платные рассматривать не буду, а вот бесплатную Log Parser Studio покажу.

Интерфейс Log Parser Studio.

Основной особенностью здесь является библиотека, которая позволяет держать все запросы в одном месте, без россыпи по папкам. Также сходу представлено множество готовых примеров, которые помогут разобраться с запросами.

Вторая особенность ― возможность экспорта запроса в скрипт PowerShell.

В качестве примера посмотрим, как будет работать выборка ящиков, отправляющих больше всего писем:

Выборка наиболее активных ящиков.

При этом можно выбрать куда больше типов журналов. Например, в «чистом» Log Parser существуют ограничения по типам входных данных, и отдельного типа для Exchange нет ― нужно самостоятельно вводить описания полей и пропуск заголовков. В Log Parser Studio нужные форматы уже готовы к использованию.

Помимо Log Parser, с логами можно работать и при помощи возможностей MS Excel, которые упоминались в материале «Excel вместо PowerShell». Но максимального удобства можно достичь, подготавливая первичный материал при помощи Log Parser с последующей обработкой его через Power Query в Excel.

Приходилось ли вам использовать какие-либо инструменты для перелопачивания логов? Поделитесь в комментариях.