- Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности Configure the Windows Defender Firewall with Advanced Security Log

- Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности To configure the Windows Defender Firewall with Advanced Security log

- Устранение неполадок с медленной обработкой журнала Troubleshooting Slow Log Ingestion

- Логи брандмауэра Windows

- How do I access a firewall log (Windows 10 w. Windows Defender) [closed]

- 1 Answer 1

- Applies to

- Administrative credentials

- To configure the Windows Firewall log

- Resources

- 119. Windows Firewall | Log Collection Solutions

- 119. Windows Firewall

- 119.1. Logging Windows Firewall traffic information

- 119.2. Auditing the activity of Windows Firewall

- 119.3. Collecting Windows Firewall logs from ETW

- Включаем логирование в Windows Firewall

Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности Configure the Windows Defender Firewall with Advanced Security Log

Область применения Applies to

- Windows 10; Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы настроить брандмауэр Защитника Windows в режиме повышенной безопасности для регистрации пропущенных пакетов или успешных подключений, используйте узел брандмауэра Защитника Windows в режиме повышенной безопасности в оснастке MMC управления групповой политикой. To configure Windows Defender Firewall with Advanced Security to log dropped packets or successful connections, use the Windows Defender Firewall with Advanced Security node in the Group Policy Management MMC snap-in.

Учетные данные администратора Administrative credentials

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности To configure the Windows Defender Firewall with Advanced Security log

Откройте консоль управления групповой политикой в узле Брандмауэр Защитника Windows в режиме повышенной безопасности. Open the Group Policy Management Console to Windows Defender Firewall with Advanced Security.

В области сведений в разделе Обзор щелкните Свойства брандмауэра Защитника Windows. In the details pane, in the Overview section, click Windows Defender Firewall Properties.

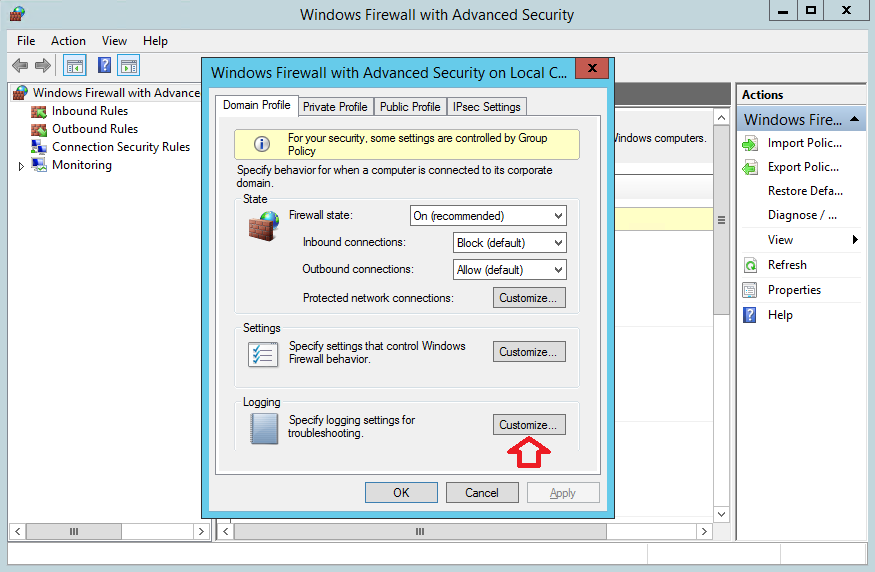

Для каждого типа сетевого расположения (домен, частный, общий) выполните следующие действия. For each network location type (Domain, Private, Public), perform the following steps.

Щелкните вкладку, соответствующую типу сетевого расположения. Click the tab that corresponds to the network location type.

В разделе Ведение журнала нажмите Настроить. Under Logging, click Customize.

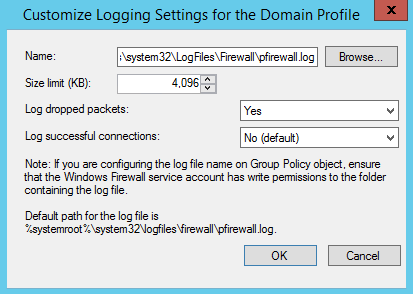

Путь по умолчанию для журнала — %windir%\system32\logfiles\firewall\pfirewall.log. The default path for the log is %windir%\system32\logfiles\firewall\pfirewall.log. Если вы хотите изменить его, снимите флажок Не настроено и введите путь к новому расположению или нажмите Обзор, чтобы выбрать расположение файла. If you want to change this, clear the Not configured check box and type the path to the new location, or click Browse to select a file location.

Важно! В указываемом расположении должны быть назначены разрешения, позволяющие службе брандмауэра Защитника Windows вести записи в файле журнала. Important: The location you specify must have permissions assigned that permit the Windows Defender Firewall service to write to the log file.

По умолчанию максимальный размер файла журнала составляет 4096 килобайт (КБ). The default maximum file size for the log is 4,096 kilobytes (KB). Если вы хотите изменить это значение, снимите флажок Не настроено и введите новый размер в килобайтах или используйте стрелки вверх и вниз, чтобы выбрать размер. If you want to change this, clear the Not configured check box, and type in the new size in KB, or use the up and down arrows to select a size. Файл не превысит этот размер. При достижении ограничения, старые записи журнала удаляются, чтобы освободить место для вновь созданных. The file will not grow beyond this size; when the limit is reached, old log entries are deleted to make room for the newly created ones.

Журнал не ведется, пока вы не настроите следующие два параметра. No logging occurs until you set one of following two options:

Чтобы создавать запись журнала, когда брандмауэр Защитника Windows пропускает входящий сетевой пакет, установите для параметра Записывать пропущенные пакеты значение Да. To create a log entry when Windows Defender Firewall drops an incoming network packet, change Log dropped packets to Yes.

Чтобы создавать запись журнала, когда брандмауэр Защитника Windows разрешает входящее подключение, установите для параметра Записывать успешные подключения значение Да. To create a log entry when Windows Defender Firewall allows an inbound connection, change Log successful connections to Yes.

Щелкните дважды ОК. Click OK twice.

Устранение неполадок с медленной обработкой журнала Troubleshooting Slow Log Ingestion

Если журналы медленно отображаются в Sentinel, можно уменьшить размер файла журнала. If logs are slow to appear in Sentinel, you can turn down the log file size. Имейте в виду, что это приведет к увеличению использования ресурсов для ротации журнала. Just beware that this will result in more resource usage due to the increased resource usage for log rotation.

Логи брандмауэра Windows

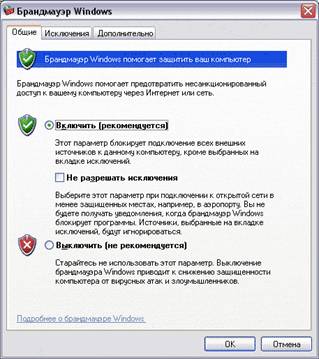

Встроенный брандмауэр Windows может не только остановить нежелательный трафик на вашем пороге, но и может протоколировать эти действия и события.

Брандмауэр Windows имеет несколько отличных возможностей, но одна из наиболее часто упускаемых – его возможность логгировать события. Чтобы получить доступ к параметрам этой функций, нажмите кнопку Пуск -> Выполнить -> и введите «firewall.cpl» и нажмите кнопку ОК. После этого перейдите на вкладку Дополнительно и нажмите кнопку «Настройка» в разделе «Ведение журнала безопасности».

Эта область дает вам несколько вариантов работы, связанных с подсистемой протоколирования. Вы можете указать, хотите вы или нет, чтобы логировались все пропущенные пакеты (т.е., блокированные брандмауэром), записывались успешные соединения (т.е., прошедшие через межсетевой экран), либо и то и то. Вы также можете указать местоположение файла журнала, который по умолчанию лежит в C:\Windows\pfirewall.log. Вы можете хранить эти файлы локально или на сетевом диске для быстрого доступа к нескольким файлам журналов брандмауэра с несколькик компьютеров. Наконец, вы также можете установить максимальный размер файла журнала. После внесения изменений, вы можете нажать OK и лог затем будет включен.

Лог-файлы созданные брандмауэром Windows могут оказаться вашими спасителями, особенно когда у вас есть подозрения о наличии злонамеренных действий против вашего компьютера из сети.

How do I access a firewall log (Windows 10 w. Windows Defender) [closed]

Want to improve this question? Update the question so it’s on-topic for Information Security Stack Exchange.

Closed last year .

I am going through some event logs (in event viewer), and noticed I can’t seem to find any firewall logs. Windows Defender provides the firewall. How do I get to the firewall logs that should be generated by Windows Defender, or are they not even generated? I have searched through event viewer, the Windows Defender firewall GUI, and google searches have been unsuccessful (they generally point to older versions of Windows not using Windows Defender)!

1 Answer 1

Applies to

- Windows 10

- Windows Server 2016

To configure Windows Firewall to log dropped packets or successful connections, use the Windows Firewall with Advanced Security node in the Group Policy Management MMC snap-in.

Administrative credentials

To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

To configure the Windows Firewall log

Open the Group Policy Management Console to Windows Firewall with Advanced Security (found in Local Computer Policy > Computer Configuration > Windows Settings > Security Settings > Windows Firewall with Advanced Security).

In the details pane, in the Overview section, click Windows Firewall Properties.

For each network location type (Domain, Private, Public), perform the following steps:

Click the tab that corresponds to the network location type.

Under Logging, click Customize.

The default path for the log is %windir%\system32\logfiles\firewall\pfirewall.log . If you want to change this, clear the «Not configured» check box and type the path to the new location, or click «Browse» to select a file location.

Important: The location you specify must have permissions assigned that permit the Windows Firewall service to write to the log file.

The default maximum file size for the log is 4,096 kilobytes (KB). If you want to change this, clear the Not configured check box, and type in the new size in KB, or use the up and down arrows to select a size. The file will not grow beyond this size; when the limit is reached, old log entries are deleted to make room for the newly created ones.

No logging occurs until you set one of following two options:

To create a log entry when Windows Firewall drops an incoming network packet, change «Log dropped packets» to «Yes.»

To create a log entry when Windows Firewall allows an inbound connection, change «Log successful connections» to «Yes.»

Resources

If you have any more questions you can see this whole guide and read more into it here:

Hopefully this helps you solve your problem!

119. Windows Firewall | Log Collection Solutions

119. Windows Firewall

This topic explains how to collect Windows Firewall logs.

Windows Firewall provides local protection from network attacks that might pass through your perimeter network or originate inside your organization. It also provides computer-to-computer connection security by allowing you to require authentication and data protection for communications.

NXLog can be configured to collect Windows Firewall logs.

119.1. Logging Windows Firewall traffic information

The Windows Firewall can be configured to log traffic information via the Advanced Security Log. These logs can provide valuable information like source and destination IP addresses, port numbers, and protocols for both blocked and allowed traffic. The log file follows the standard W3C format—see W3C Extended Log File Format section for more information.

There are several different actions that can be logged in the action field: DROP for dropping a connection, OPEN for opening a connection, CLOSE for closing a connection, OPEN-INBOUND for an inbound session opened to the local computer, and INFO-EVENTS-LOST for events processed by the Windows Firewall but which were not recorded in the Security Log.

For information about configuring the Windows Firewall Security log, please refer to Configure the Windows Defender Firewall with Advanced Security Log on Microsoft Docs.

This example configuration collects and parses firewall logs using the im_file and xm_w3c modules.

119.2. Auditing the activity of Windows Firewall

Change auditing of Windows Firewall is part of a defense-in-depth strategy because it can be used to generate alerts about malicious software that is attempting to modify firewall settings. Auditing can also help administrators determine the network needs of their applications and design appropriate policies for deployment to users.

There are several ways to enable Windows Firewall audit logging.

Open the Local Security Settings console.

In the console tree, click Local Policies, and then click Audit Policy.

In the details pane of the Local Security Settings console, double-click Audit policy change. Select Success and Failure, and then click OK.

In the details pane of the Local Security Settings console, double-click Audit process tracking. Select Success and Failure, and then click OK.

Alternatively, audit logging can be enabled for multiple computers in an Active Directory domain using Group Policy. Modify the Audit Policy Change and Audit Process Tracking settings at Computer Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy for the Group Policy objects in the appropriate domain system containers.

Finally, the following command can be used to enable Windows Firewall audit logs.

After audit logging is enabled, audit events can be viewed in the Security event log or collected with NXLog. For a full list of Windows Security Audit events, download the Windows security audit events spreadsheet from the Microsoft Download Center.

This example collects Windows Firewall events from Windows Event Log using the im_msvistalog module.

119.3. Collecting Windows Firewall logs from ETW

Event Tracing for Windows (ETW) is a logging and tracing mechanism used by developers. ETW includes event logging and tracing capabilities provided by the operating system. Implemented in the kernel, it traces events in user mode applications, the operating system kernel, and kernel-mode device drivers. For more information, see Event Tracing on Microsoft Docs.

This configuration uses the im_etw module to collect Windows Firewall related traces from Event Tracing for Windows.

Включаем логирование в Windows Firewall

Если у вас есть подозрение, что встроенный брандмауэр Windows (Windows Firewall) может являться причиной неработоспособности приложения, не торопитесь его отключать. В брандмауэре есть возможность включить логирование и выяснить, в чем именно проблема.

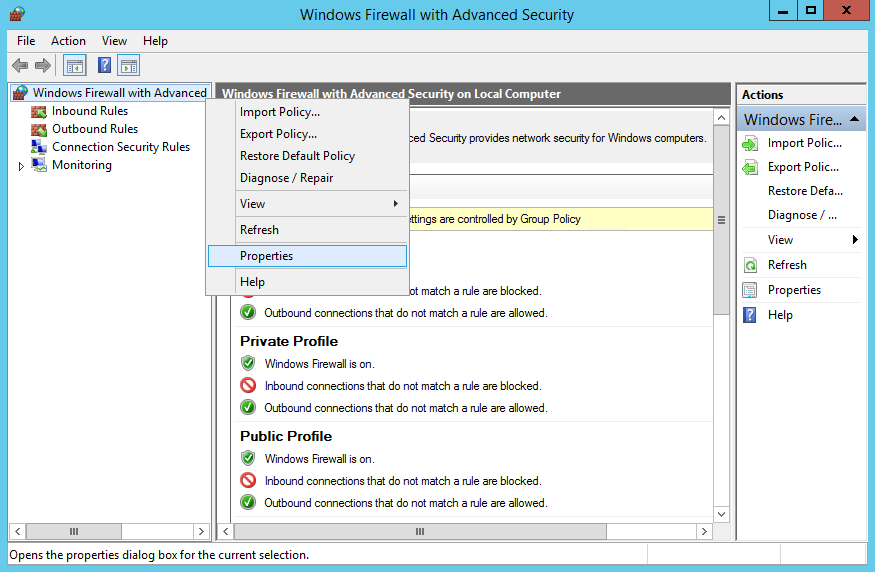

Для этого открываем оснастку «Windows Firewall with Adwanced Security». Сделать это можно разными способами, самый быстрый — нажать Win+R и выполнить команду wf.msc. Затем кликаем правой кнопкой мыши по заголовку и в контекстном меню выбираем пункт «Properties».

В открывшемся окне выбираем вкладку с профилем (Domain, Private или Public), для которого надо включить логирование, затем в поле «Logging» жмем кнопку «Customize».

Указываем имя и расположение файла логов и задаем его максимальный размер. Выбираем, что именно логировать — Log dropped packets (только отброшенные пакеты) или Log successfully connections (удавшиеся подключения), жмем OK и идем смотреть логи.

Произвести настройку логирования можно и с помощью PowerShell. Например все предыдущие настройки производятся такой командой:

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogMaxSize Kilobytes 4096 -LogFileName ″%systemroot%\system32\LogFiles\Firewall\pfirewall.log″

Ну а дальше дело техники — открываем лог, смотрим, что не нравится брандмауэру и создаем соответствующее правило. Это гораздо грамотнее и безопаснее, чем просто полностью его отключать.