- Логи брандмауэра Windows

- Включение log-файла журнала брандмауэра Windows

- Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности Configure the Windows Defender Firewall with Advanced Security Log

- Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности To configure the Windows Defender Firewall with Advanced Security log

- Устранение неполадок с медленной обработкой журнала Troubleshooting Slow Log Ingestion

- Windows Server 2012 — брандмауэр Windows

- Как создать новое правило брандмауэра?

- Вертим логи как хотим ― анализ журналов в системах Windows

- Журналы и командная строка

- Работаем с журналами посредством запросов SQL

Логи брандмауэра Windows

Встроенный брандмауэр Windows может не только остановить нежелательный трафик на вашем пороге, но и может протоколировать эти действия и события.

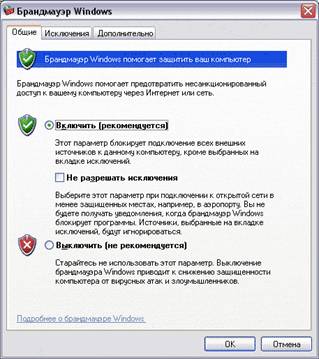

Брандмауэр Windows имеет несколько отличных возможностей, но одна из наиболее часто упускаемых – его возможность логгировать события. Чтобы получить доступ к параметрам этой функций, нажмите кнопку Пуск -> Выполнить -> и введите «firewall.cpl» и нажмите кнопку ОК. После этого перейдите на вкладку Дополнительно и нажмите кнопку «Настройка» в разделе «Ведение журнала безопасности».

Эта область дает вам несколько вариантов работы, связанных с подсистемой протоколирования. Вы можете указать, хотите вы или нет, чтобы логировались все пропущенные пакеты (т.е., блокированные брандмауэром), записывались успешные соединения (т.е., прошедшие через межсетевой экран), либо и то и то. Вы также можете указать местоположение файла журнала, который по умолчанию лежит в C:\Windows\pfirewall.log. Вы можете хранить эти файлы локально или на сетевом диске для быстрого доступа к нескольким файлам журналов брандмауэра с несколькик компьютеров. Наконец, вы также можете установить максимальный размер файла журнала. После внесения изменений, вы можете нажать OK и лог затем будет включен.

Лог-файлы созданные брандмауэром Windows могут оказаться вашими спасителями, особенно когда у вас есть подозрения о наличии злонамеренных действий против вашего компьютера из сети.

Включение log-файла журнала брандмауэра Windows

Если Вы используете встроенный в Windows брандмауэр, то для наибольшего контроля за его действиями Вы можете включить ведение log-файла журнала.

- Запустите командную строку от имени администратора.

- Введите указанные далее команды, нажимая после введения каждой из них клавишу Enter ↵ .

- Включите брандмауэр Windows:

netsh advfirewall set domainprofile state on

netsh advfirewall set privateprofile state on

netsh advfirewall set currentprofile state on

- Задайте имя и месторасположение log-файла журнала:

netsh advfirewall set domainprofile logging filename %systemroot%\system32\LogFiles\Firewall\pfirewall.log

netsh advfirewall set privateprofile logging filename %systemroot%\system32\LogFiles\Firewall\pfirewall.log

netsh advfirewall set currentprofile logging filename %systemroot%\system32\LogFiles\Firewall\pfirewall.log

- Задайте максимальный размер log-файла журнала в килобайтах (Например: 10 МБ = 10240 КБ):

netsh advfirewall set domainprofile logging maxfilesize 10240

netsh advfirewall set privateprofile logging maxfilesize 10240

netsh advfirewall set currentprofile logging maxfilesize 10240

- Включение протоколирования разорванных подключений:

netsh advfirewall set domainprofile logging droppedconnections enable

netsh advfirewall set privateprofile logging droppedconnections enable

netsh advfirewall set currentprofile logging droppedconnections enable

- Включение протоколирования разрешенных подключений:

netsh advfirewall set domainprofile logging allowedconnections enable

netsh advfirewall set privateprofile logging allowedconnections enable

netsh advfirewall set currentprofile logging allowedconnections enable

Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности Configure the Windows Defender Firewall with Advanced Security Log

Область применения Applies to

- Windows 10; Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы настроить брандмауэр Защитника Windows в режиме повышенной безопасности для регистрации пропущенных пакетов или успешных подключений, используйте узел брандмауэра Защитника Windows в режиме повышенной безопасности в оснастке MMC управления групповой политикой. To configure Windows Defender Firewall with Advanced Security to log dropped packets or successful connections, use the Windows Defender Firewall with Advanced Security node in the Group Policy Management MMC snap-in.

Учетные данные администратора Administrative credentials

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности To configure the Windows Defender Firewall with Advanced Security log

Откройте консоль управления групповой политикой в узле Брандмауэр Защитника Windows в режиме повышенной безопасности. Open the Group Policy Management Console to Windows Defender Firewall with Advanced Security.

В области сведений в разделе Обзор щелкните Свойства брандмауэра Защитника Windows. In the details pane, in the Overview section, click Windows Defender Firewall Properties.

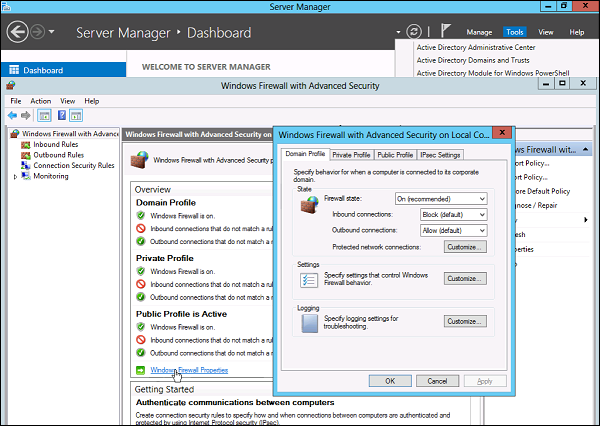

Для каждого типа сетевого расположения (домен, частный, общий) выполните следующие действия. For each network location type (Domain, Private, Public), perform the following steps.

Щелкните вкладку, соответствующую типу сетевого расположения. Click the tab that corresponds to the network location type.

В разделе Ведение журнала нажмите Настроить. Under Logging, click Customize.

Путь по умолчанию для журнала — %windir%\system32\logfiles\firewall\pfirewall.log. The default path for the log is %windir%\system32\logfiles\firewall\pfirewall.log. Если вы хотите изменить его, снимите флажок Не настроено и введите путь к новому расположению или нажмите Обзор, чтобы выбрать расположение файла. If you want to change this, clear the Not configured check box and type the path to the new location, or click Browse to select a file location.

Важно! В указываемом расположении должны быть назначены разрешения, позволяющие службе брандмауэра Защитника Windows вести записи в файле журнала. Important: The location you specify must have permissions assigned that permit the Windows Defender Firewall service to write to the log file.

По умолчанию максимальный размер файла журнала составляет 4096 килобайт (КБ). The default maximum file size for the log is 4,096 kilobytes (KB). Если вы хотите изменить это значение, снимите флажок Не настроено и введите новый размер в килобайтах или используйте стрелки вверх и вниз, чтобы выбрать размер. If you want to change this, clear the Not configured check box, and type in the new size in KB, or use the up and down arrows to select a size. Файл не превысит этот размер. При достижении ограничения, старые записи журнала удаляются, чтобы освободить место для вновь созданных. The file will not grow beyond this size; when the limit is reached, old log entries are deleted to make room for the newly created ones.

Журнал не ведется, пока вы не настроите следующие два параметра. No logging occurs until you set one of following two options:

Чтобы создавать запись журнала, когда брандмауэр Защитника Windows пропускает входящий сетевой пакет, установите для параметра Записывать пропущенные пакеты значение Да. To create a log entry when Windows Defender Firewall drops an incoming network packet, change Log dropped packets to Yes.

Чтобы создавать запись журнала, когда брандмауэр Защитника Windows разрешает входящее подключение, установите для параметра Записывать успешные подключения значение Да. To create a log entry when Windows Defender Firewall allows an inbound connection, change Log successful connections to Yes.

Щелкните дважды ОК. Click OK twice.

Устранение неполадок с медленной обработкой журнала Troubleshooting Slow Log Ingestion

Если журналы медленно отображаются в Sentinel, можно уменьшить размер файла журнала. If logs are slow to appear in Sentinel, you can turn down the log file size. Имейте в виду, что это приведет к увеличению использования ресурсов для ротации журнала. Just beware that this will result in more resource usage due to the increased resource usage for log rotation.

Windows Server 2012 — брандмауэр Windows

Брандмауэр Windows в режиме повышенной безопасности — это брандмауэр, который работает на Windows Server 2012 и включен по умолчанию. Настройки брандмауэра в Windows Server 2012 управляются из консоли управления Microsoft брандмауэра Windows . Чтобы настроить параметры брандмауэра, выполните следующие действия:

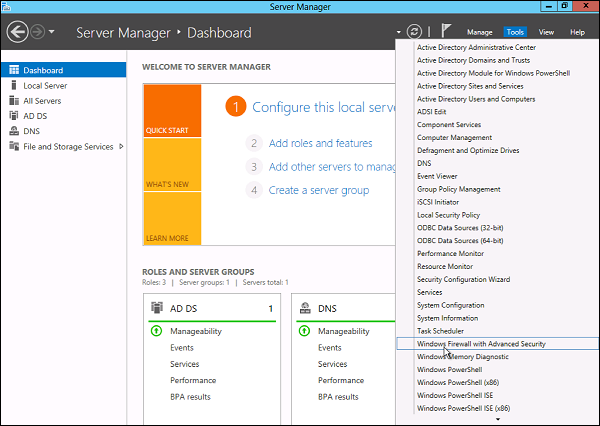

Шаг 1. Нажмите «Диспетчер серверов» на панели задач → Откройте меню «Инструменты» и выберите «Брандмауэр Windows в режиме повышенной безопасности».

Шаг 2. Чтобы просмотреть текущие параметры конфигурации, выберите « Свойства брандмауэра Windows» в консоли MMC. Это позволяет получить доступ к изменению настроек для каждого из трех профилей брандмауэра, а именно: настройки домена, частного и общего доступа, а также настроек IPsec.

Шаг 3 — Применение пользовательских правил, который будет включать следующие два шага —

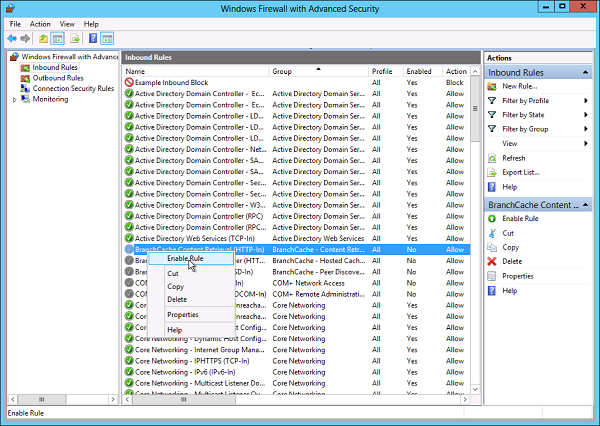

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик — это трафик, генерируемый сервером в Интернет, а входящий трафик — наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик — это трафик, генерируемый сервером в Интернет, а входящий трафик — наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

Как создать новое правило брандмауэра?

Чтобы создать новое правило брандмауэра, вы должны придерживаться следующих шагов —

Шаг 1 — С правой стороны либо Правил входящих, либо Правил исходящих — нажмите «Новое правило».

Вертим логи как хотим ― анализ журналов в системах Windows

Пора поговорить про удобную работу с логами, тем более что в Windows есть масса неочевидных инструментов для этого. Например, Log Parser, который порой просто незаменим.

В статье не будет про серьезные вещи вроде Splunk и ELK (Elasticsearch + Logstash + Kibana). Сфокусируемся на простом и бесплатном.

Журналы и командная строка

До появления PowerShell можно было использовать такие утилиты cmd как find и findstr. Они вполне подходят для простой автоматизации. Например, когда мне понадобилось отлавливать ошибки в обмене 1С 7.7 я использовал в скриптах обмена простую команду:

Она позволяла получить в файле fail.txt все ошибки обмена. Но если было нужно что-то большее, вроде получения информации о предшествующей ошибке, то приходилось создавать монструозные скрипты с циклами for или использовать сторонние утилиты. По счастью, с появлением PowerShell эти проблемы ушли в прошлое.

Основным инструментом для работы с текстовыми журналами является командлет Get-Content, предназначенный для отображения содержимого текстового файла. Например, для вывода журнала сервиса WSUS в консоль можно использовать команду:

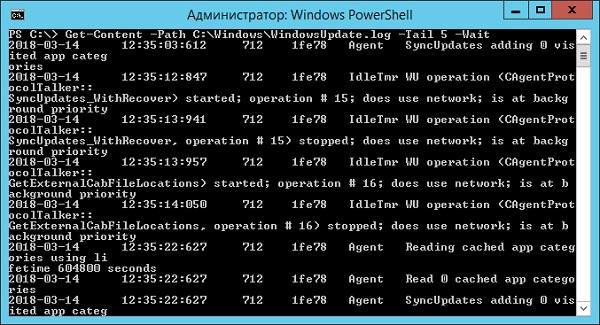

Для вывода последних строк журнала существует параметр Tail, который в паре с параметром Wait позволит смотреть за журналом в режиме онлайн. Посмотрим, как идет обновление системы командой:

Смотрим за ходом обновления Windows.

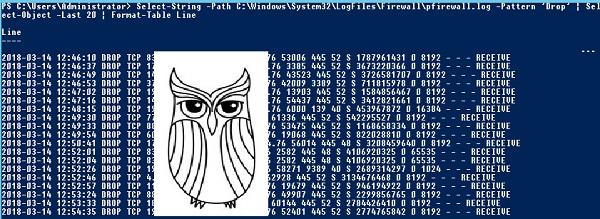

Если же нам нужно отловить в журналах определенные события, то поможет командлет Select-String, который позволяет отобразить только строки, подходящие под маску поиска. Посмотрим на последние блокировки Windows Firewall:

Смотрим, кто пытается пролезть на наш дедик.

При необходимости посмотреть в журнале строки перед и после нужной, можно использовать параметр Context. Например, для вывода трех строк после и трех строк перед ошибкой можно использовать команду:

Оба полезных командлета можно объединить. Например, для вывода строк с 45 по 75 из netlogon.log поможет команда:

Журналы системы ведутся в формате .evtx, и для работы с ними существуют отдельные командлеты. Для работы с классическими журналами («Приложение», «Система», и т.д.) используется Get-Eventlog. Этот командлет удобен, но не позволяет работать с остальными журналами приложений и служб. Для работы с любыми журналами, включая классические, существует более универсальный вариант ― Get-WinEvent. Остановимся на нем подробнее.

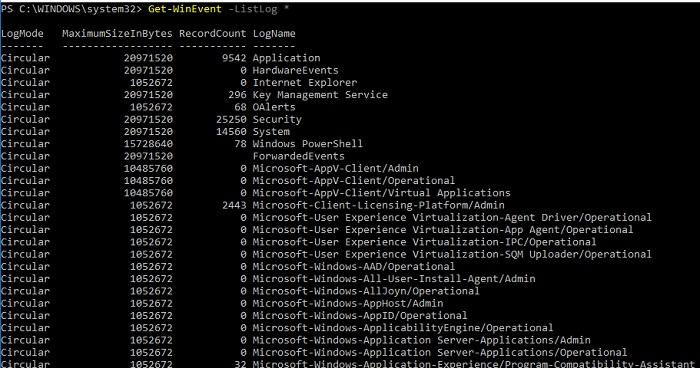

Для получения списка доступных системных журналов можно выполнить следующую команду:

Вывод доступных журналов и информации о них.

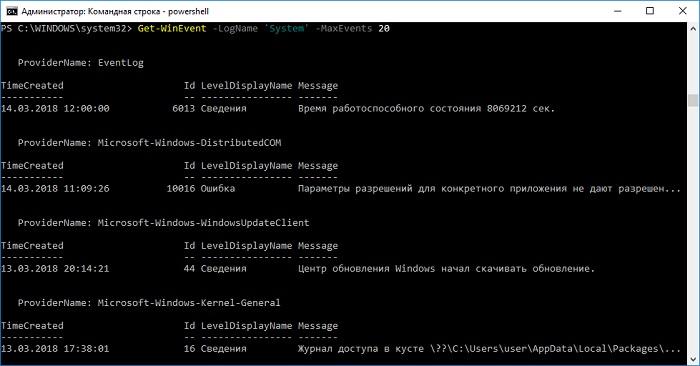

Для просмотра какого-то конкретного журнала нужно лишь добавить его имя. Для примера получим последние 20 записей из журнала System командой:

Последние записи в журнале System.

Для получения определенных событий удобнее всего использовать хэш-таблицы. Подробнее о работе с хэш-таблицами в PowerShell можно прочитать в материале Technet about_Hash_Tables.

Для примера получим все события из журнала System с кодом события 1 и 6013.

В случае если надо получить события определенного типа ― предупреждения или ошибки, ― нужно использовать фильтр по важности (Level). Возможны следующие значения:

- 0 ― всегда записывать;

- 1 ― критический;

- 2 ― ошибка;

- 3 ― предупреждение;

- 4 ― информация;

- 5 ― подробный (Verbose).

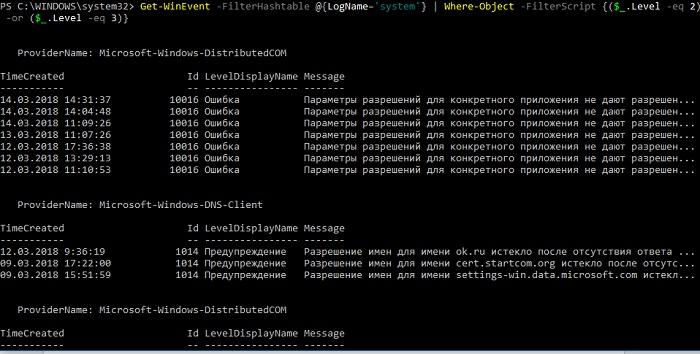

Собрать хэш-таблицу с несколькими значениями важности одной командой так просто не получится. Если мы хотим получить ошибки и предупреждения из системного журнала, можно воспользоваться дополнительной фильтрацией при помощи Where-Object:

Ошибки и предупреждения журнала System.

Аналогичным образом можно собирать таблицу, фильтруя непосредственно по тексту события и по времени.

Подробнее почитать про работу обоих командлетов для работы с системными журналами можно в документации PowerShell:

PowerShell ― механизм удобный и гибкий, но требует знания синтаксиса и для сложных условий и обработки большого количества файлов потребует написания полноценных скриптов. Но есть вариант обойтись всего-лишь SQL-запросами при помощи замечательного Log Parser.

Работаем с журналами посредством запросов SQL

Утилита Log Parser появилась на свет в начале «нулевых» и с тех пор успела обзавестись официальной графической оболочкой. Тем не менее актуальности своей она не потеряла и до сих пор остается для меня одним из самых любимых инструментов для анализа логов. Загрузить утилиту можно в Центре Загрузок Microsoft, графический интерфейс к ней ― в галерее Technet. О графическом интерфейсе чуть позже, начнем с самой утилиты.

О возможностях Log Parser уже рассказывалось в материале «LogParser — привычный взгляд на непривычные вещи», поэтому я начну с конкретных примеров.

Для начала разберемся с текстовыми файлами ― например, получим список подключений по RDP, заблокированных нашим фаерволом. Для получения такой информации вполне подойдет следующий SQL-запрос:

Посмотрим на результат:

Смотрим журнал Windows Firewall.

Разумеется, с полученной таблицей можно делать все что угодно ― сортировать, группировать. Насколько хватит фантазии и знания SQL.

Log Parser также прекрасно работает с множеством других источников. Например, посмотрим откуда пользователи подключались к нашему серверу по RDP.

Работать будем с журналом TerminalServices-LocalSessionManager\Operational.

Не со всеми журналами Log Parser работает просто так ― к некоторым он не может получить доступ. В нашем случае просто скопируем журнал из %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx в %temp%\test.evtx.

Данные будем получать таким запросом:

Смотрим, кто и когда подключался к нашему серверу терминалов.

Особенно удобно использовать Log Parser для работы с большим количеством файлов журналов ― например, в IIS или Exchange. Благодаря возможностям SQL можно получать самую разную аналитическую информацию, вплоть до статистики версий IOS и Android, которые подключаются к вашему серверу.

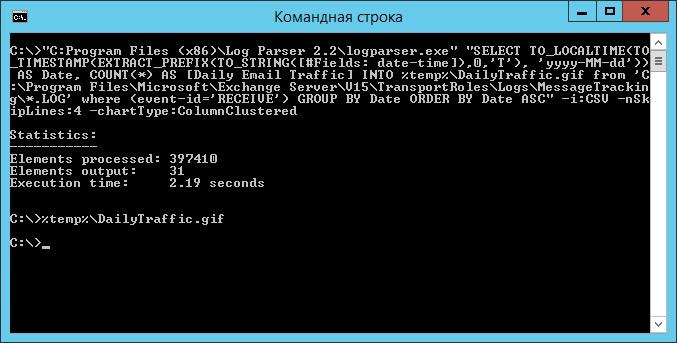

В качестве примера посмотрим статистику количества писем по дням таким запросом:

Если в системе установлены Office Web Components, загрузить которые можно в Центре загрузки Microsoft, то на выходе можно получить красивую диаграмму.

Выполняем запрос и открываем получившуюся картинку…

Любуемся результатом.

Следует отметить, что после установки Log Parser в системе регистрируется COM-компонент MSUtil.LogQuery. Он позволяет делать запросы к движку утилиты не только через вызов LogParser.exe, но и при помощи любого другого привычного языка. В качестве примера приведу простой скрипт PowerShell, который выведет 20 наиболее объемных файлов на диске С.

Ознакомиться с документацией о работе компонента можно в материале Log Parser COM API Overview на портале SystemManager.ru.

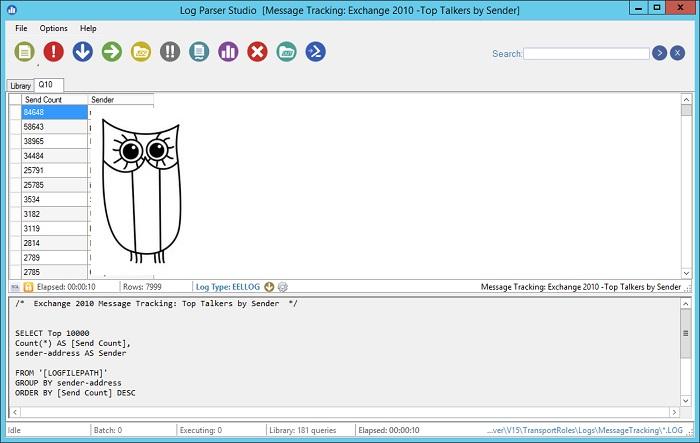

Благодаря этой возможности для облегчения работы существует несколько утилит, представляющих из себя графическую оболочку для Log Parser. Платные рассматривать не буду, а вот бесплатную Log Parser Studio покажу.

Интерфейс Log Parser Studio.

Основной особенностью здесь является библиотека, которая позволяет держать все запросы в одном месте, без россыпи по папкам. Также сходу представлено множество готовых примеров, которые помогут разобраться с запросами.

Вторая особенность ― возможность экспорта запроса в скрипт PowerShell.

В качестве примера посмотрим, как будет работать выборка ящиков, отправляющих больше всего писем:

Выборка наиболее активных ящиков.

При этом можно выбрать куда больше типов журналов. Например, в «чистом» Log Parser существуют ограничения по типам входных данных, и отдельного типа для Exchange нет ― нужно самостоятельно вводить описания полей и пропуск заголовков. В Log Parser Studio нужные форматы уже готовы к использованию.

Помимо Log Parser, с логами можно работать и при помощи возможностей MS Excel, которые упоминались в материале «Excel вместо PowerShell». Но максимального удобства можно достичь, подготавливая первичный материал при помощи Log Parser с последующей обработкой его через Power Query в Excel.

Приходилось ли вам использовать какие-либо инструменты для перелопачивания логов? Поделитесь в комментариях.