(Driftnet + Kali Linux) Глаза в чужой сети!

Мир прогрессирует и мы должны прогрессировать вместе с ним. Chris Lightfoot понимает это и разработал простую, но удобную программу Driftnet которая входит в стандартный пакет Kali Linux и Backtrack. К сожалению эта вселишь бета верся, но вполне работоспособна. Driftnet дает нам возможность увидеть все медиа файлы которые проходят сквозь сеть. Одним словом Driftnet + Kali Linux это глаз в чужой сети.

Как запустить Driftnet

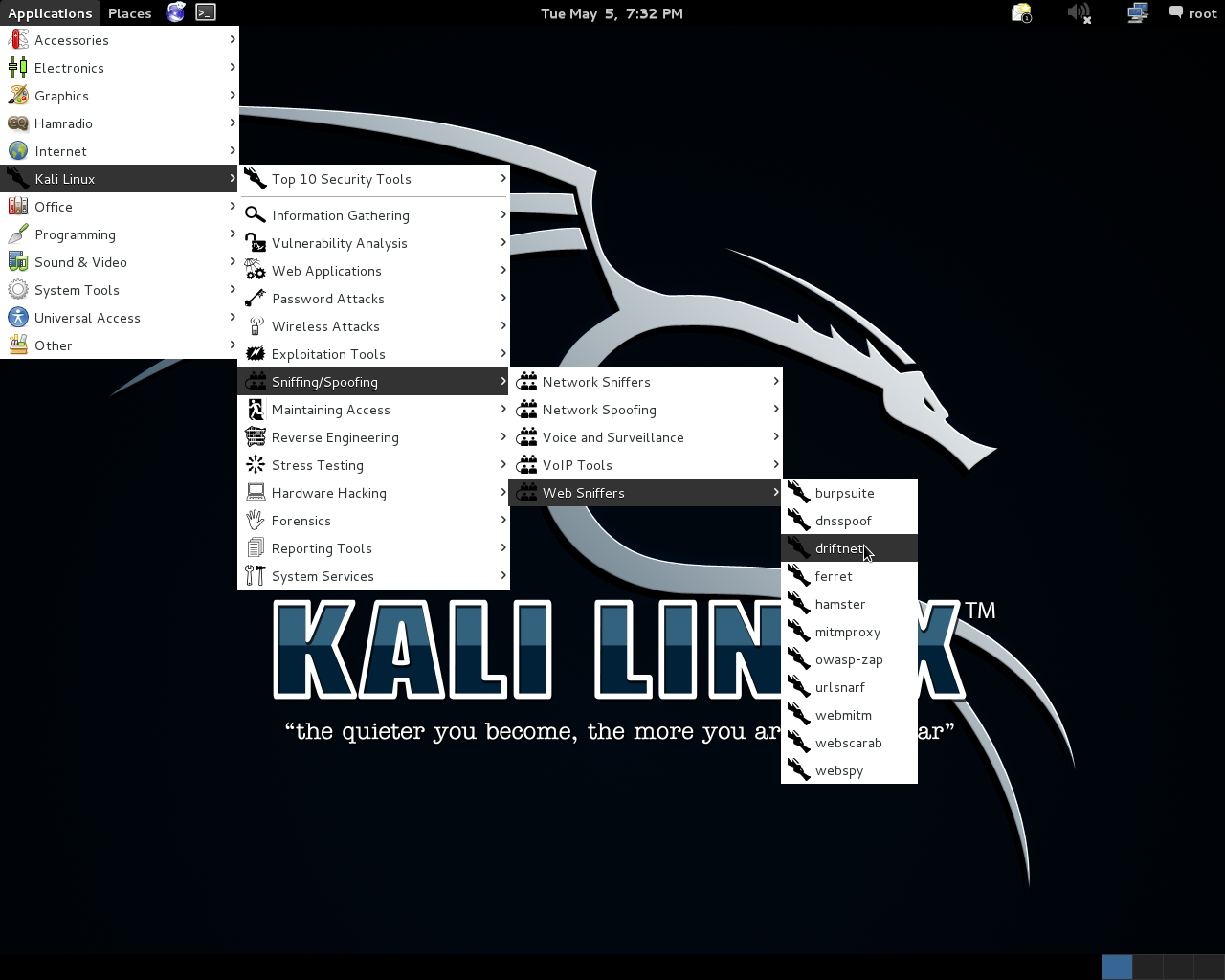

1) Applications >> Kali Linux >> Sniffing/Spoofing >> Web Sniffers >> driftnet

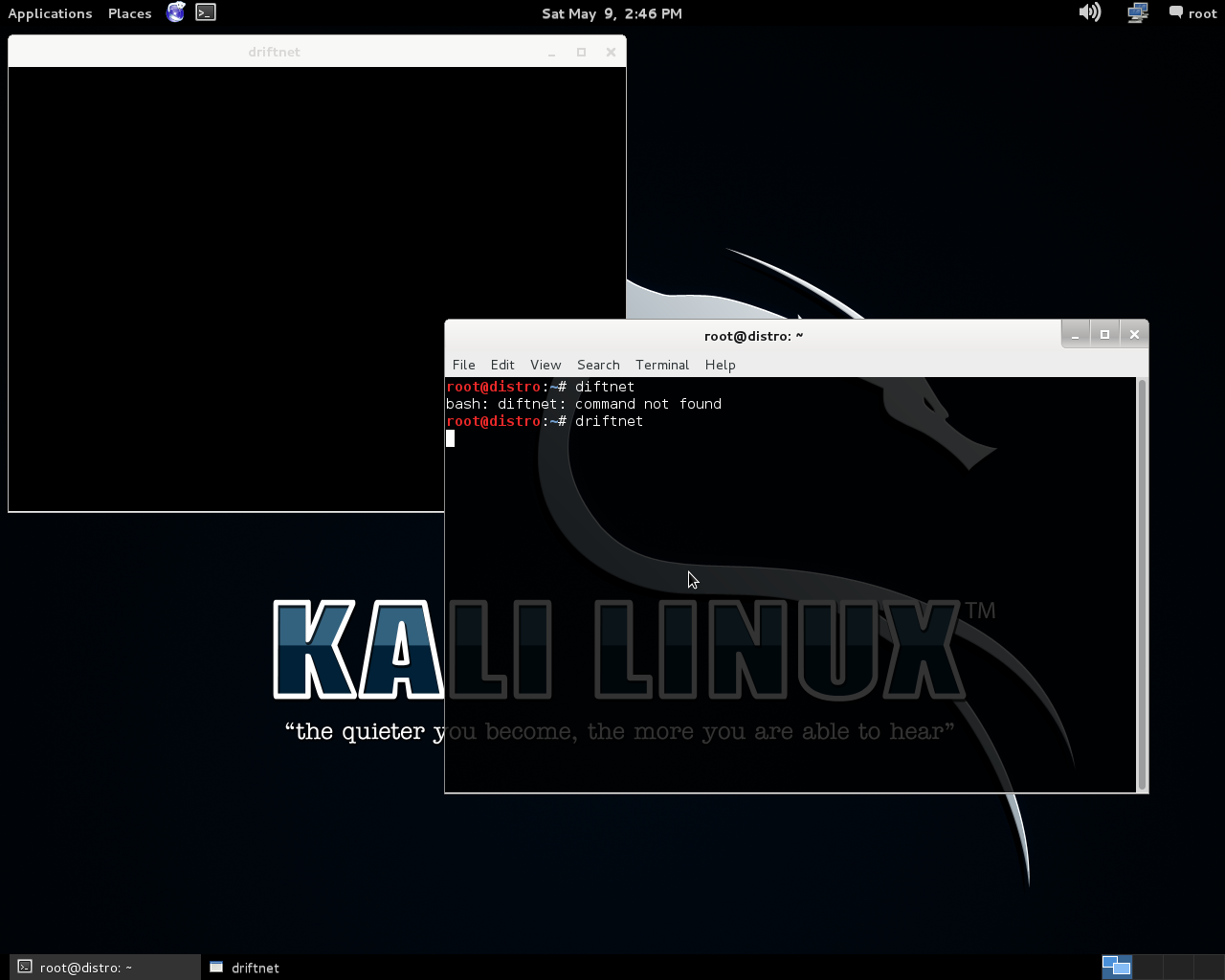

2) Открываем терминал и пишем

Использовать Drifnet очень легко так как она работает без всяких опции. Но если вы хотите усилить ее прийдётся изучить ее опции.

Как работает Driftnet

После запуска появится малое окошко. Растяните его на пол экрана чтобы увидеть медиа файла которые проходят сквозь сеть.

Чем Driftnet действительно полезен?

К примеру мы хакнули соседский Wifi или каким-то другим образом подключились к чужой сети. Тогда мы сможем увидеть что они смотрят и что слушают. Driftnet способен показывать даже видео и Mp3. Не забывайте что как хакер вы вынуждены всегда использовать свое воображение чтобы эти утилиты помогали вам.

Смотрим на сохраненную информацию

И ищем сохраненную информацию. Иногда Driftnet может глючить, но не забываем это всего лишь бета-версия.

В будущем мы расскажем вам как пользоваться Driftnet более профессионально и как использовать расширенные опции. Будьте на Связи.

Источник

Лучший сниффер kali linux

Основная концепция инструментов для снифинга так же проста, как перехват данных. И Kali Linux имеет некоторые известные инструменты для этого. В этой статье вы узнаете об инструментах для снифинга и спуфинга, которые доступны в Kali Linux.

Burpsuite

Burpsuite может использоваться в качестве инструмента для снифигна между браузером и веб-сервером, для поиска параметров, используемых веб-приложением.

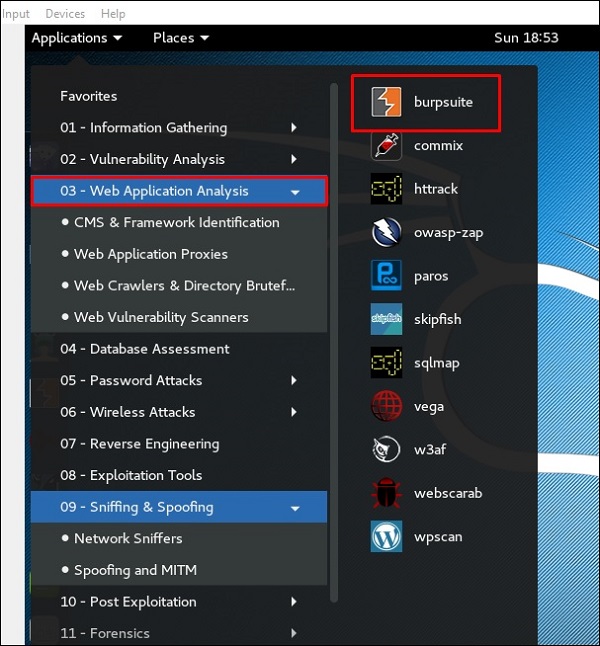

Чтобы открыть Burpsuite, перейдите в Applications → Web Application Analysis → burpsuite.

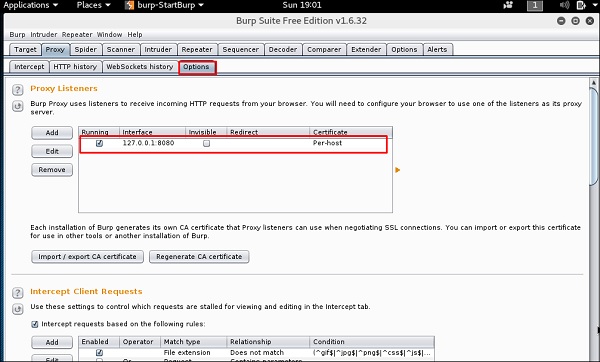

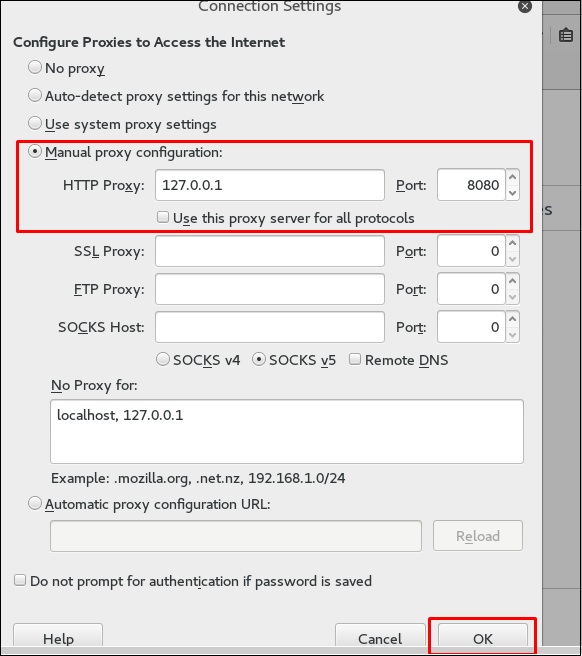

Чтобы настроить снифинг, мы настраиваем burpsuite для работы в качестве прокси-сервера. Для этого перейдите в раздел Options, установите чекбокс, как показано на следующем скриншоте.

В этом случае IP-адрес прокси-сервера будет 127.0.0.1 с портом 8080.

Затем настройте прокси-сервер в браузере, который и есть наш IP-адрес машины с burpsuite и порт, который был указан выше.

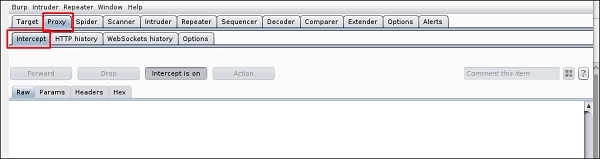

Чтобы начать перехват, перейдите в раздел Proxy → Intercept → нажмите “Intercept is on”.

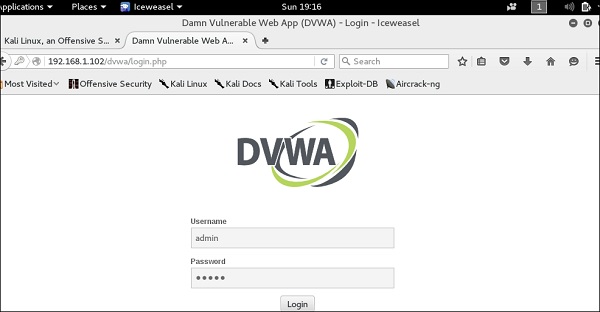

Продолжайте пользоваться веб-страницей (сайтом) на которой вы хотите найти параметр для проверки на наличие уязвимостей.

В данном случае это хост с metasploit’ом с IP 192.168.1.102

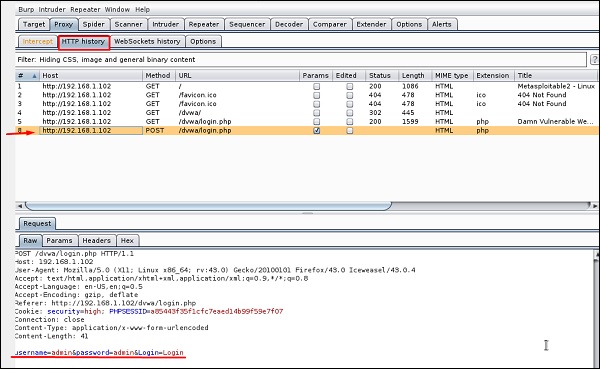

Перейдите в раздел «HTTP History». На следующем снимке экрана строка (отмеченная красной стрелкой) показывает последний запрос. В закладке Raw (исходный код) видны скрытые параметры: идентификатор сеанса, имя пользователя и пароль (подчеркнуты красным цветом).

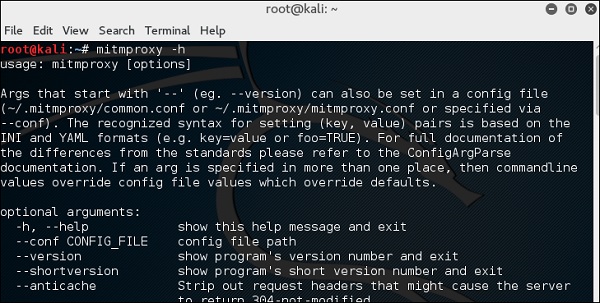

Mitmproxy

mitmproxy с поддерживает SSL атаку MITM (человек-в-середине) с помощью прокси-сервера http. Утилита предоставляет собой консольный интерфейс, позволяющий сканировать потоки трафика и редактировать их на лету.

Для запуска, запустите терминал и напишите

Для получения доступных команд напишите

Для запуска MITM-прокси, напишите

И на порту 80 у нас будет слушать наш прокси.

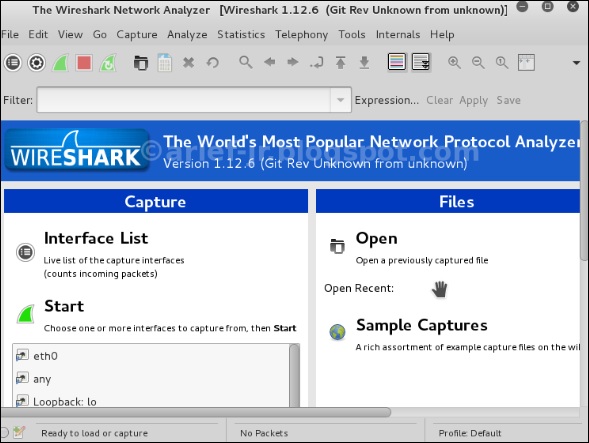

Wireshark

Wireshark является одним из лучших анализаторов пакетов данных. Он анализирует пакеты на уровне кадра. Вы можете получить дополнительную информацию о Wireshark на официальном сайте: https://www.wireshark.org/.

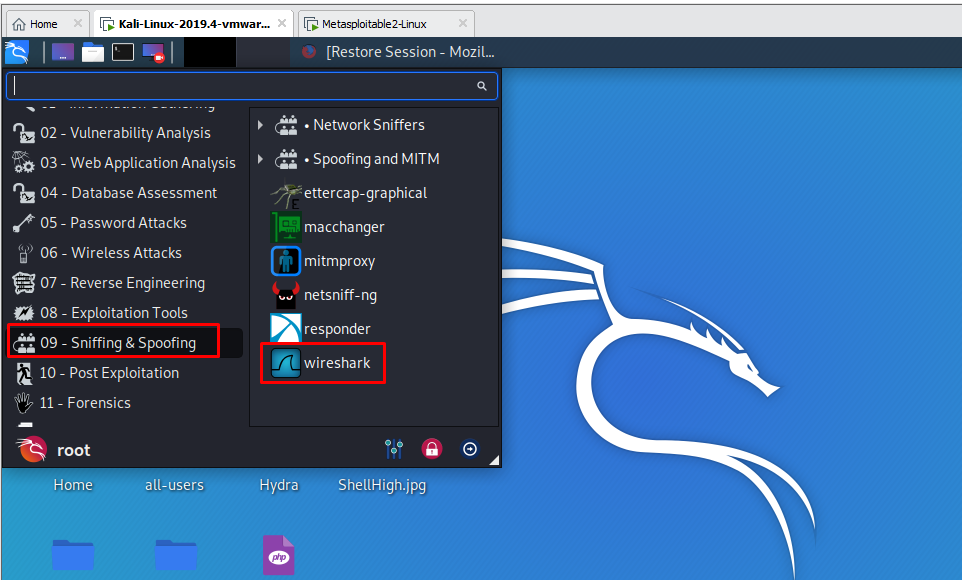

В Kali Linux она находится в Applications → Sniffing & Spoofing → wireshark.

После запуска wireshark, перед нами появляется GUI.

Жмем “Start” и начинается захват пакетов на интерфейсе (показано ниже на скриншоте)

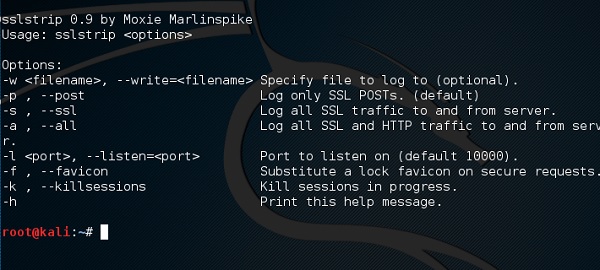

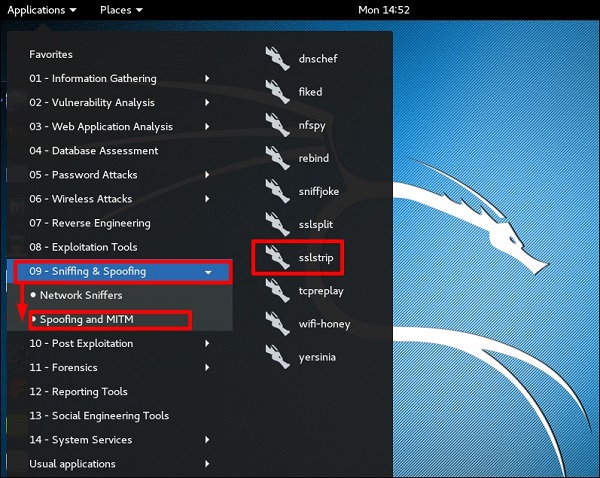

sslstrip

sslstrip это инструмент для MITM атаки это заставляет браузер жертвы общаться plain текстом по HTTP, и прокси изменяет содержимое, которое получено с сервера HTTPS.

https://адрес_сайта подменяется на http://адрес_сайта

Для открытия, перейдем в Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip.

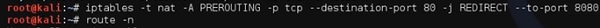

Настроим заворачивание трафика так, чтобы переслать все соединения с порта 80 на 8080.

Затем запустим sslstrip на том порту, который нам необходим (8080)

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#43 Kali Linux для начинающих. Сниффим пароли.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». Мы рассмотрели анализ баз данных, и подобрали имя пользователя и пароль к ней. В рамках данного курса мы не будем рассматривать раздел беспроводных атак, а также реверс-инжиниринг. Это темы для отдельных курсов. Продолжим рассматривать инструменты Kali, и перейдем в раздел сниффинг и спуфинг. В частности нас будет интересовать инструмент для сниффинга, который называется «wireshark»:

Этот инструмент работает на нашем компьютере, анализируя сетевой трафик и перехватывая все пакеты. Также можно указать, какие пакеты перехватывать. В этом уроке мы рассмотрим wireshark более детально, и я покажу Вам, как искать имена пользователей и пароли, которые передаются в Вашей сети.

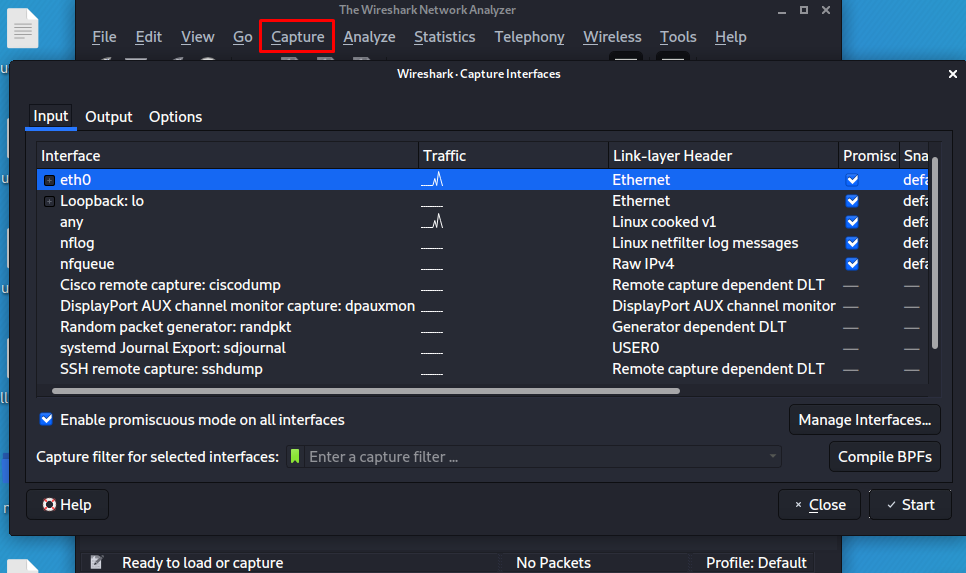

Для начала выбираем меню «Capture», далее «Options»:

Здесь нужно выбрать сетевой интерфейс, с которого Вы будете перехватывать трафик. Давайте я объясню подробнее. У большинства современных компьютеров или ноутбуков есть несколько сетевых интерфейсов. Как правило, это проводной и беспроводной интерфейс.

Например, если Вы используете стационарный компьютер в университете, то на не используется проводной интерфейс, т.е. к нему подключен сетевой кабель, который обеспечивает доступ к сети.

Если Вы работаете с ноутбука дома, то скорее всего у Вас беспроводной интерфейс.

Обратите внимание, что я использую Kali в качестве виртуальной машины. Виртуальная машина думает, что это проводное соединение, а не беспроводное, т.е. eth0. Мы проговаривали это в лекции по настройке сети. Имейте ввиду, что если бы использовалось беспроводное соединение, то сетевой интерфейс отображался как адаптер «wlan0», но так как у меня проводное соединение, то указан интерфейс «eth0».

Очень важно понимать разницу, так как если Вы используете виртуальную машину и пытаетесь найти беспроводной интерфейс, то у Вас ничего не получиться. Однако, если Вы установили Kali напрямую, то Вы используете беспроводной интерфейс, то ищите wlan. Надеюсь с этим нет вопросов.

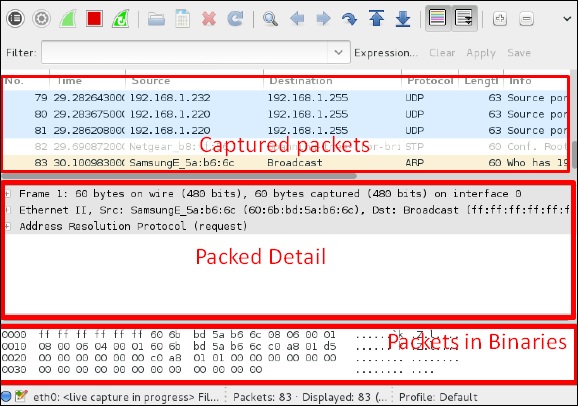

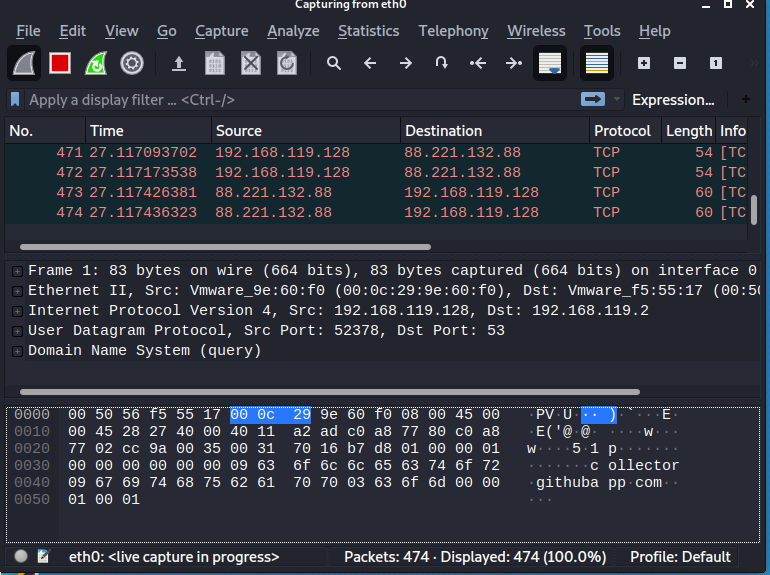

Нажимаем кнопку «start», чтобы начать мониторить или сниффить сеть:

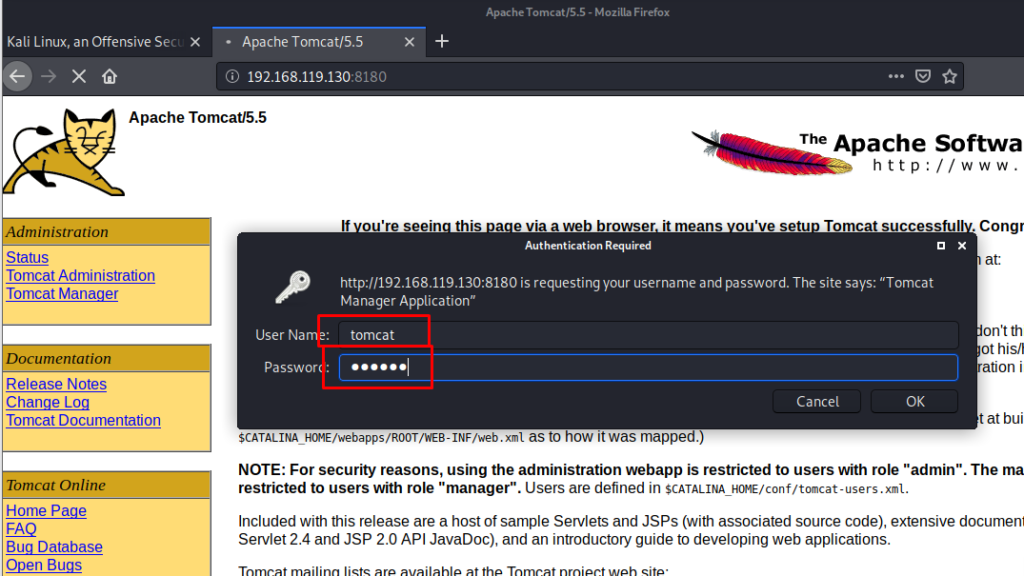

Итак, я вернулся на сервер TomCat, и авторизировался на нем. Таким образом, появляется сценарий, при котором пользователь admin, т.е. я, авторизируется в панеле управления, а хакер сидит в wireshark, и надеется получить учетные данные TomCat. После авторизации у нас будут появляться пакеты, и так как я использую закрытую сеть, то используется немного пакетов. Однако, если использовать другие инструменты, открытую сеть, то в Wireshark будет использовано больше пакетов.

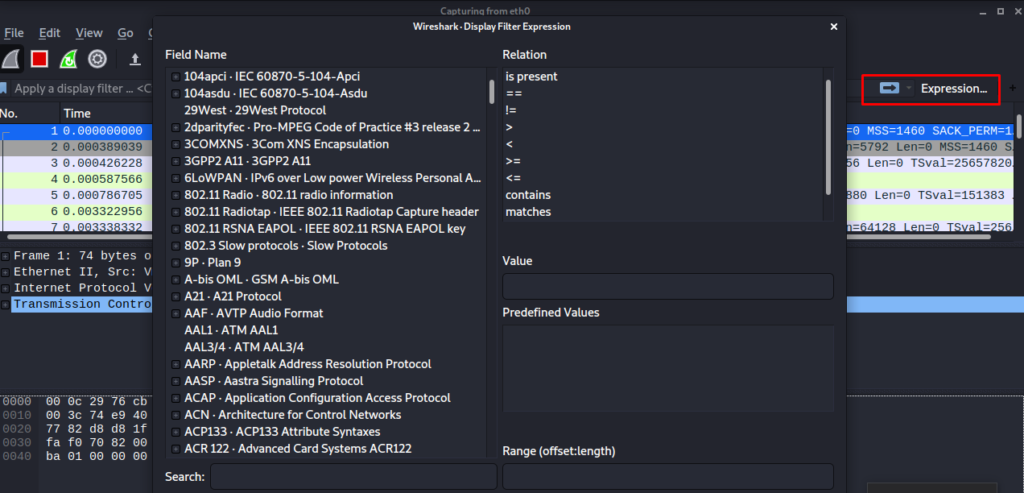

В этом потоке очень сложно найти нужную информацию, поэтому используются фильтры. По сути фильтр отображает то, что нам нужно, и он игнорирует все остальные пакеты, и отображает только нужные. Для редактирования используем кнопку «Expression»:

Вспомните, что мы говорили об HTTP, SSH, FTP. Но сетевых протоколов гораздо больше.

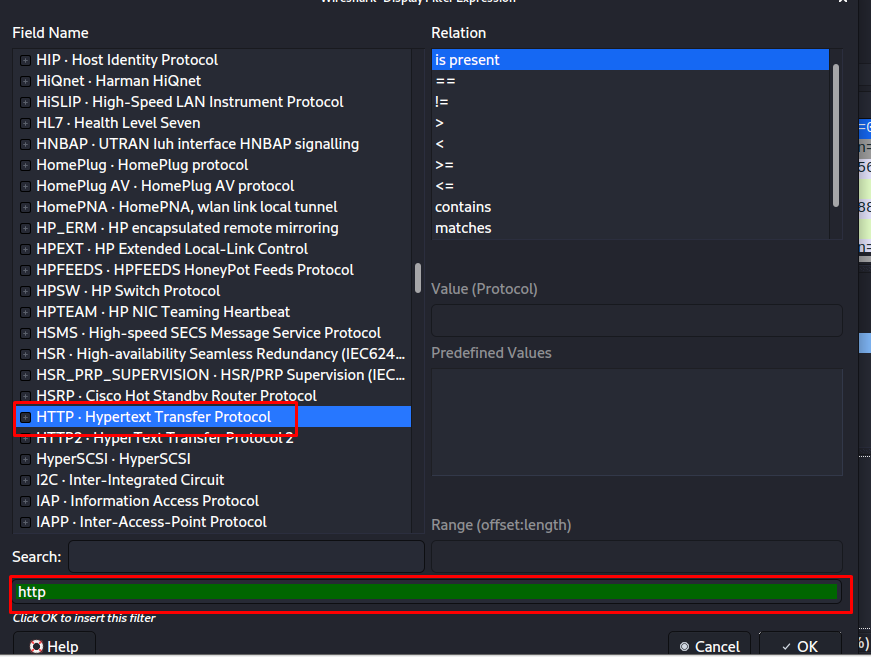

Сейчас нас интересует протокол HTTP, потому что я знаю, что в панель управления TomCat зашли через браузер, и эта панель находится на веб-сервере, и, скорее всего, к ней можно получить доступ через HTTP или HTTPS.

HTTPS – это безопасный и зашифрованный HTTP. И если бы мне не повезло, и админ использовал бы зашифрованный протокол HTTPS, я не смог бы расшифровать данные.

В качестве профилактики безопасности сохранения учетных данных, нужно проверять протоколы, которые находятся в адресной строке браузера, и если стоит HTTPS, то данные будут зашифрованы.

Нужно пролистать вниз, чтобы найти протокол HTTP:

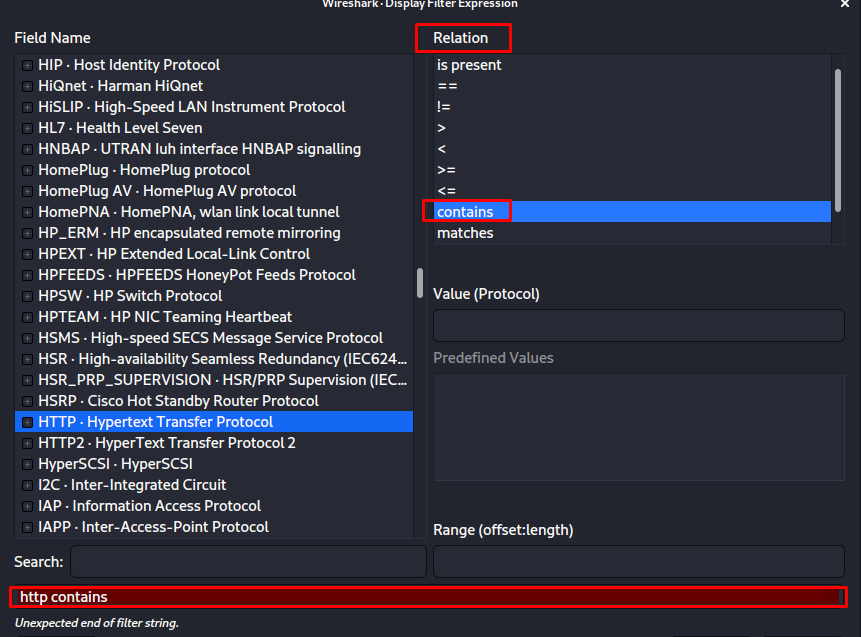

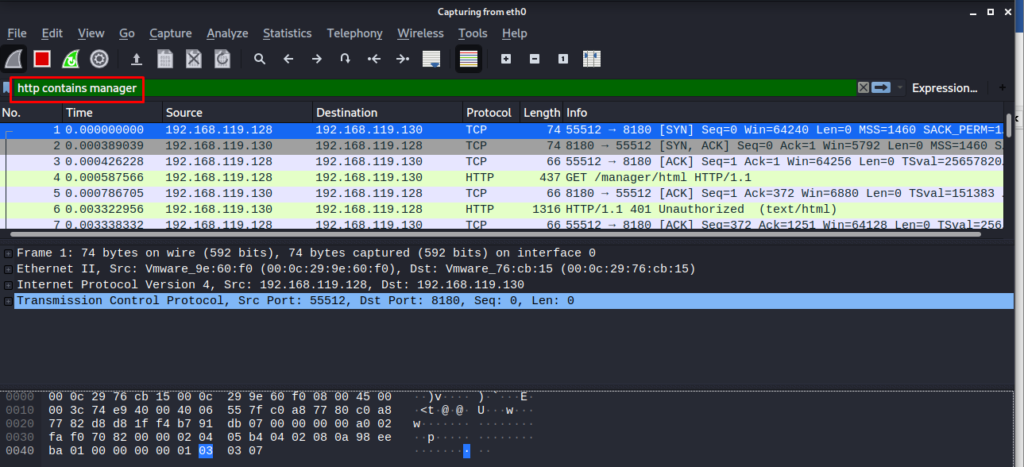

Обратите внимание на строку фильтра. Она выделена зеленым цветом. Это означает, что WireShark понимает то, что мне нужно. Выберем дополнительный параметр к http. Это contains, в правом верхнем углу:

WireShark не понимает то, что мне нужно. Если остановить курсор мыши на слове «contains», мы получим вывод более полного перечня информации.

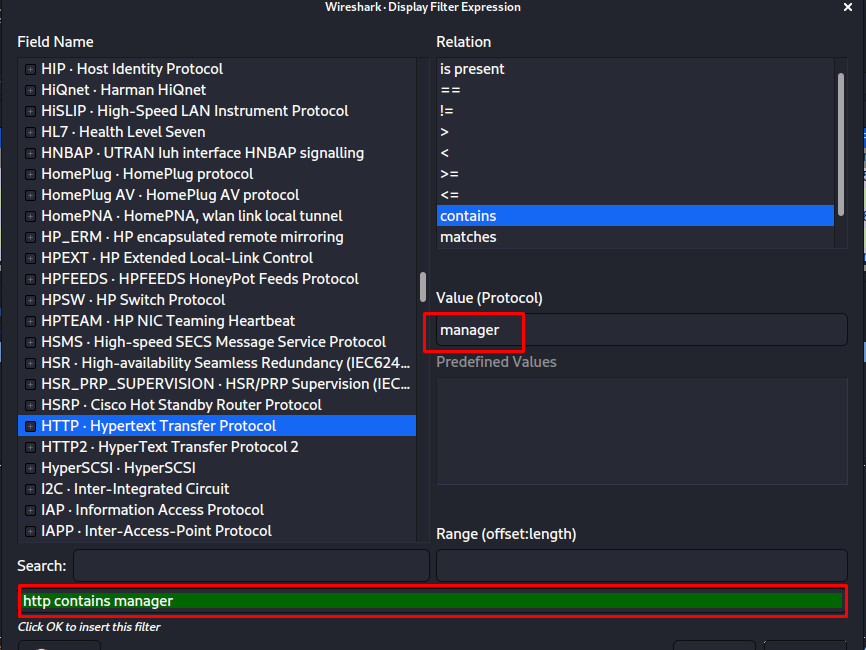

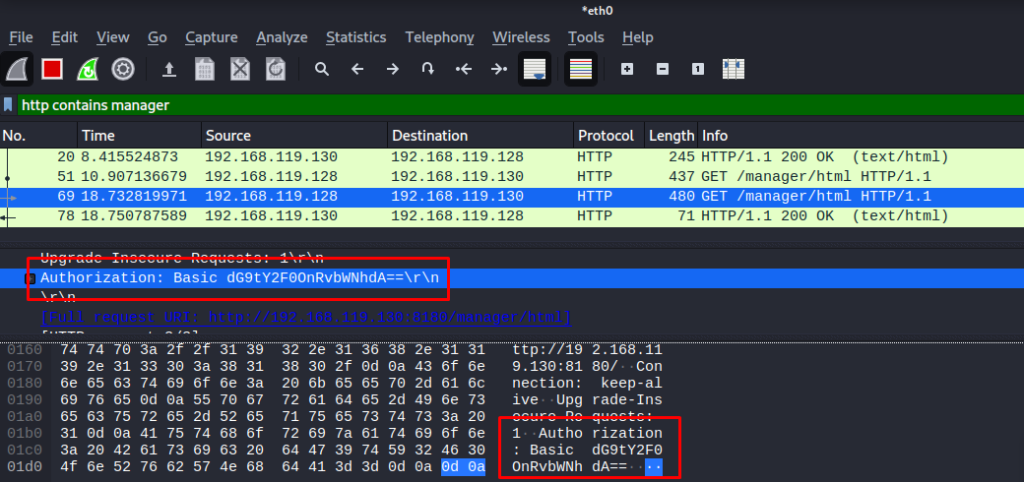

Иными словами, нам нужно дополнительно прописать еще значение, чтобы WireShark понимал его. Я хочу, чтобы программа отбрасывала все пакеты, кроме http-пакетов. Дополнительно введем слово manager, чтобы еще сузить список пакетов, которые будут выводиться:

К примеру, если я зайду на какой-либо сайт через HTTPS, то эти пакеты будут проигнорированы, потому что я указал только HTTP. Слово «manager» я указываю для того, чтобы использовать его в фильтре, так как я знаю, что при авторизации в панели управления TomCat, пакет должен содержать слово «manager». Кликаем «Ok» и переходим в основное окно WireShark:

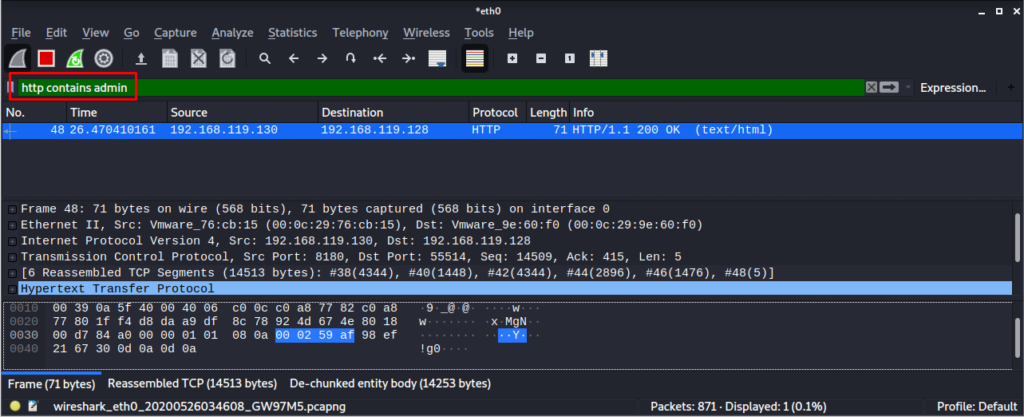

Мы можем поиграться с фильтром, выводя различные пакеты:

И если кликать по выведенным пакетам, то отображается их содержимое.

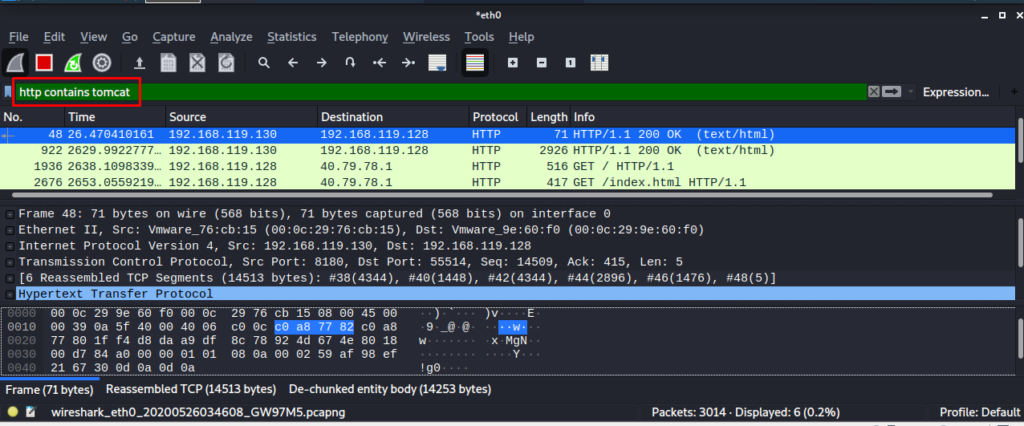

Например, я ищу TomCat:

Как видим, отображается HTTP-запрос, в котором админ заходил на страницу авторизации. Мы можем просмотреть абсолютно все пакеты и проанализировать их. Мы можем видеть, куда заходил пользователь и т.д.

В этом видео нас интересуют учетные данные (имя пользователя и пароль), который админ использовал при авторизации в панели управления. Они нам нужны для того, чтобы взломать систему.

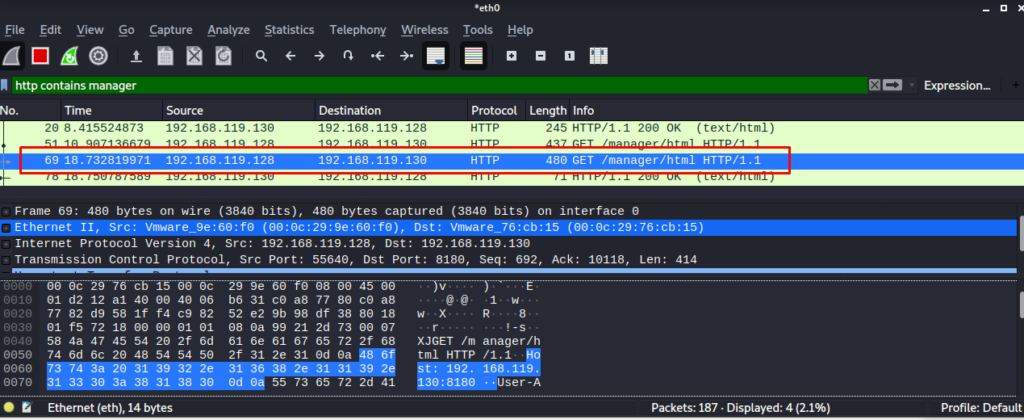

Давайте проанализируем пакет HTTP 480 GET:

Пользователь, исходя из этих данных успешно авторизировался. Просматривая содержимое этого пакета мы можем увидеть информацию «Authorization: Basic»:

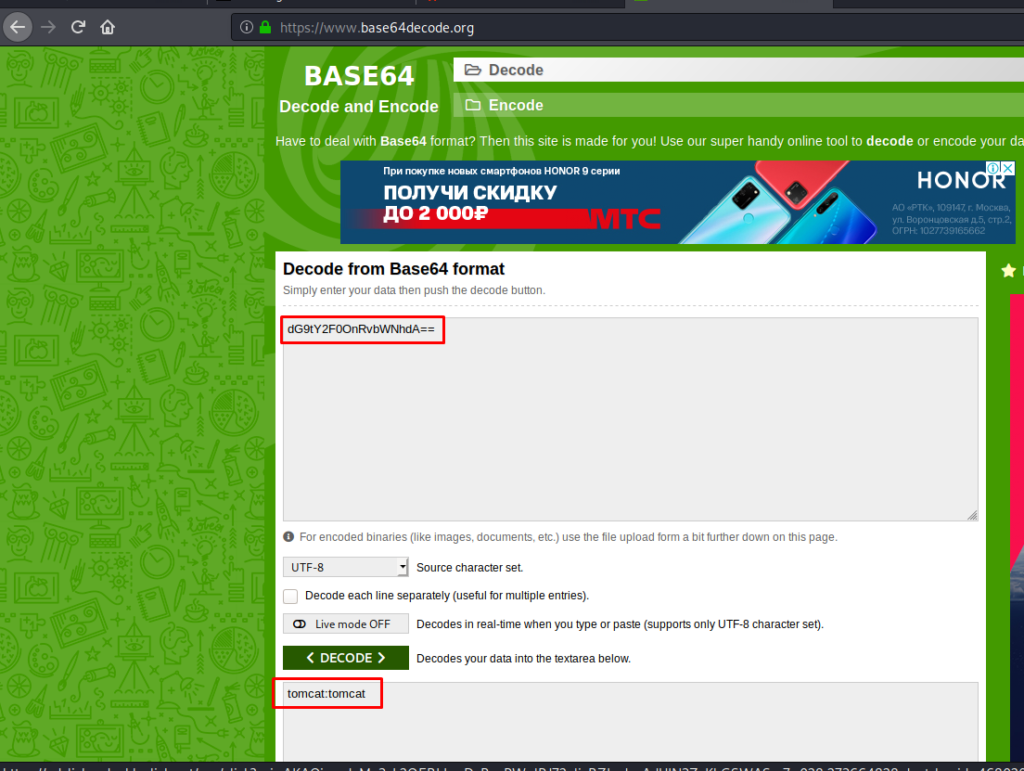

Итак, почему нам нужна именно эта строка? На самом деле – это есть имя пользователя и пароль, который использовал admin. Данная строка не зашифрована, а обфусцированна, и в данном случае она закодирована с помощью base64. Это тип кодирования, который можно определить по символу равно «=» в конце. На самом деле base64 – это один из самых простых методов кодировки, и его очень легко раскодировать.

Копируем данную запись, нажав правую клавишу мыши и далее «Copy» «Value».

В интернете ищем декодер base64:

Как видим, внизу страницы находятся имя пользователя и пароль, которые были закодированы.

Мы выбрали WireShark, потому что он самый популярный, и настроили его для перехвата трафика из сети, а затем использовали фильтры просмотра, чтобы получить закодированные учетные данные и раскодировали их.

Нам совершенно не важно какой длины будет пароль, так как мы можем перехватить любую его длину.

После того, как мы перехватили логин и пароль, нам нужно авторизироваться в панели управления, чтобы проверить наличие доступа, а затем вернуться в Metasploit, настроить эксплойт, и получить доступ к системе.

Источник