- Скачать Тор Браузер

- Обзор Tor Browser

- Особенности

- Анонимность

- Мощная основа

- Без ограничений

- Удобство

- Портативность

- Приватность онлайн.

- Защититесь от слежки. Обходите цензуру.

- БЛОКИРУЙТЕ ТРЕКЕРЫ

- ЗАЩИЩАЙТЕСЬ ОТ СЛЕЖКИ

- НЕ ПОЗВОЛЯЙТЕ СОСТАВЛЯТЬ НА СЕБЯ ДОСЬЕ

- МНОГОУРОВНЕВОЕ ШИФРОВАНИЕ

- СВОБОДНЫЙ ДОСТУП

- Скачать Tor Browser

- Топ-5 браузеров для анонимного серфинга

- Популярные анонимные браузеры

- Tor Browser

- Epic Privacy Browser

- PirateBrowser

- SRWare Iron

- Comodo IceDragon

- Tor Browser скачать бесплатно

- Tor Browser для Windows

- Как установить тор браузер

- Возможности Tor Browser

- Обзор Tor Browser

- 4 браузера для анонимного использования

- Найдены дубликаты

- Информационная безопасность

- Правила сообщества

- Basic SQL (DML) — Roadmap

- Последствия дефолтных паролей на боевом сайте

- Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

- Порнобанеры нашего времени

- Разделение звука в браузере

- Такой себе айтишник

- Часть 3. Что такое бытовая химия и из чего она состоит. ПАВы

- Как я был крутым «Хацкером»

- Ох уж эти хацкеры

- Не все поймут

- Как украсть отпечатки пальцев

- Хакеры «Лурк», подозреваемые в хищении 1,2 млрд рублей у россиян, обвинили во взломе Сбербанка бывшего сотрудника «Лаборатории Касперского».

- Это видео нужно показывать в школах на информатике

- Клиентская база Бинбанка оказалась в сети.

- Создатель интернета задумал новый проект. Это будет нечто.

- 93% сайтов «для взрослых» передают данные пользователей третьим сторонам

- Как вскрывают пароли представители правоохранительных органов

Скачать Тор Браузер

Обзор Tor Browser

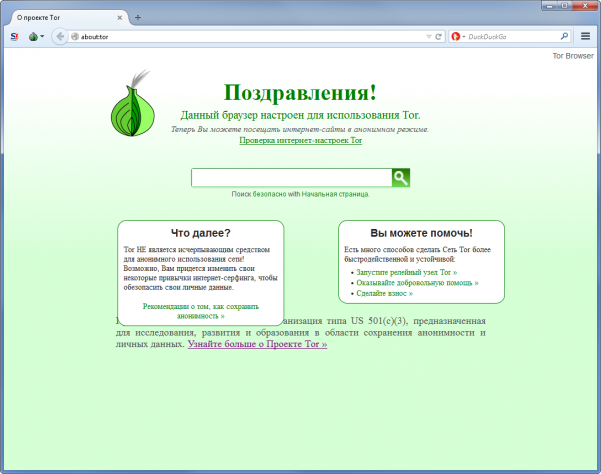

Выбор всех пользователей, которые желают скрыть свое местоположение при пребывании в Сети. Тор Браузер скачивается бесплатно на русском языке, и его последняя версия доступна для Windows 7, 10, 8. Создатели этого обозревателя придерживаются принципов свободы доступа и анонимности каждого пользователя. Браузер использует так называемую «луковую маршрутизацию» — весь трафик программы проходит в зашифрованном виде через систему промежуточных узлов, находящихся в разных странах. К конечному сайту хостинг-провайдера обращается один из серверов в цепочке, а не компьютер пользователя. Еще одно преимущество такого метода – он позволяет обойти блокировки сайтов, установленные Интернет-провайдером. С помощью специальной консоли всегда можно посмотреть «цепочку безопасности». В ней отображаются все промежуточные узлы, которые были задействованы при открытии страницы.

Программа базируется на основе браузера Firefox, визуально эти два обозревателя практически не отличаются – в Tor Browser применяется привычная структура меню с многовкладочным интерфейсом и стандартным расположением блоков закладок и настроек. Основные отличия защищенного браузера – по умолчанию используется защищенная поисковая система DuckDuckGo, отключены плагины и другие надстройки, которые могут повлиять на безопасность. При желании их можно активировать.

В связи с использованием дополнительных узлов скорость отображения страниц в браузере несколько ниже, чем в обозревателях со стандартными методами защиты.

Особенности

Новая русская версия браузера для анонимного просмотра web-страниц. В программе используется специальная система промежуточных мостов Tor. Она пропускает через себя весь трафик и тем самым скрывает истинное местоположение конечного пользователя. Tor Browser базируется на основе обозревателя Mozilla Firefox, поэтому содержит привычный интерфейс и другие его преимущества.

Анонимность

Никто никогда не определит местоположение конечного пользователя

Мощная основа

Браузер является преднастроенной версией Mozilla Firefox, способного обрабатывать современные страницы

Без ограничений

Благодаря использованию промежуточного сервера вы сможете открывать web-сайты, запрещенные на уровне провайдера

Удобство

Интерфейс программы выполнен в классическом стиле, он позволяет применять стили оформления

Портативность

Обозреватель не требует инсталляции и не оставляет следов пребывания в системных папках

Приватность онлайн.

Защититесь от слежки. Обходите цензуру.

БЛОКИРУЙТЕ ТРЕКЕРЫ

Tor Browser изолирует каждый загружаемый сайт: трекеры третьих сторон и рекламщики не могут вас отслеживать. История посещений и куки-файлы автоматически сбрасываются по окончании работы.

ЗАЩИЩАЙТЕСЬ ОТ СЛЕЖКИ

Tor Browser не дает посторонним следить, какие сайты вы посещаете. Любители совать нос не в свои дела увидят лишь то, что вы используете Tor.

НЕ ПОЗВОЛЯЙТЕ СОСТАВЛЯТЬ НА СЕБЯ ДОСЬЕ

Tor Browser пытается сделать всех пользователей похожими друг на друга, чтобы злоумышленники не могли идентифицировать вас по особенностям вашего браузера и устройства.

МНОГОУРОВНЕВОЕ ШИФРОВАНИЕ

В сети Tor ваш трафик трижды перенаправляется и шифруется. Сеть Tor состоит из тысяч узлов – серверов, которые поддерживают волонтеры.

СВОБОДНЫЙ ДОСТУП

Tor Browser открывает доступ к сайтам, которые могут быть заблокированы вашей сетью.

ABOUT US

Мы верим в то, что каждый должен иметь право на приватность в интернете. We are the Tor Project, a 501(c)(3) US nonprofit. Мы защищаем права человека и вашу приватность в интернете с помощью свободных программ и открытых сетей. Познакомьтесь с нашей командой.

Скачать Tor Browser

Скачайте Tor Browser и оцените настоящий приватный интернет без слежки и цензуры.

Наша миссия:

продвижение прав и свобод человека путем создания и внедрения бесплатных технологий анонимности и конфиденциальности с открытым исходным кодом, поддержка их неограниченной доступности и использования, а также содействие их научному и общественному пониманию.

Пожертвовать

Подписывайтесь на нашу новостную рассылку

Получайте ежемесячные новости от Tor Project:

Топ-5 браузеров для анонимного серфинга

Практически у каждого человека браузер запоминает историю посещений, пароли, cookies и другие данные пользователя, особенно если в настройках это не запрещено. Но есть также и более анонимные обозреватели, которые защищают статистику и не передают различные данные при серфинге. Далее будет приведено пять самых популярных браузеров, которые позволяют находиться в сети более скрыто.

Популярные анонимные браузеры

Залог безопасности в сети для каждого — анонимный браузер. По этому при необходимости этого стоит отказаться от распространенных обозревателей вроде Chrome и Opera, а использовать Tor или какой-либо другой из следующего списка. Давайте же рассмотрим существующие защищенные решения.

Tor Browser

Самый распространенный анонимный браузер, построенный на движке браузера Firefox. Его можно установить не только на Windows, но также на OS X и Linux. Его достаточно загрузить и запустить, как спустя несколько минут вы уже сможете пользоваться сетью Tor.

Сегодня он работает с приличной скоростью, хотя еще несколько лет назад эта анонимная сеть была куда медленней. Обозреватель Tor позволяет анонимно просматривать сайты и отсылать сообщения, вести новостной ресурс и пользоваться приложениями, поддерживающими протокол TCP.

Трафик становится анонимным потому, что данные сперва пропускаются через минимум три сервера Tor, которые его шифруют, а затем уже оказываются в привычном интернете через выходной сервер. Данный процесс происходит не моментально, но если анонимность у вас на первом месте, тогда Tor Browser просто незаменим. В этом обозревателе отключено большинство служб и плагинов, но именно так получается избежать утечки конфиденциальной информации.

Через данный браузер можно пользоваться сайтами и поисковиками в сети Tor, а также благодаря технологии VPN — сайтами, заблокированными в России или для пользователей ряда стран. Для этого VPN-агент перенаправляет трафик через сервера в европейских странах, США, России — здесь пользователю доступен значительный выбор расположения прокси-сервера.

Epic Privacy Browser

Сегодня Epic Browser работает на Chromium. Как и многие другие браузеры, но в этом обозревателе блокируется реклам, загрузки и не используются cookies. Трафик здесь шифруется благодаря использования протоколов HTTPS/SSL, а еще использованию прокси. В Epic не сохраняется история, кэш и при закрытии браузера удаляются данные сессий.

Важной функцией этого браузера является встроенный прокси, но включить его нужно в настройках самостоятельно. После этого ваше местонахождение будет идентифицироваться как «Нью-Джерси». Другими словами, трафик будет проходить через сервера в данном штате, а затем отправляться в поисковики. Это как раз не даст последним определять запросы юзера по его IP-адресу.

Загрузить Epic Browser можно с сайта https://epicbrowser.com/

PirateBrowser

Как и Tor Browser, данный браузер построен на базе Firefox и имеет поддержку сети Tor, а еще набор средств для анонимизации через прокси.

PirateBrowser рассчитан только для просмотра заблокированных сайтов и имеет средства защиты от слежения, но полностью анонимный серфинг на нем невозможен. Поэтому пользоваться имеет смысл только при желании просматривать запрещенный контент.

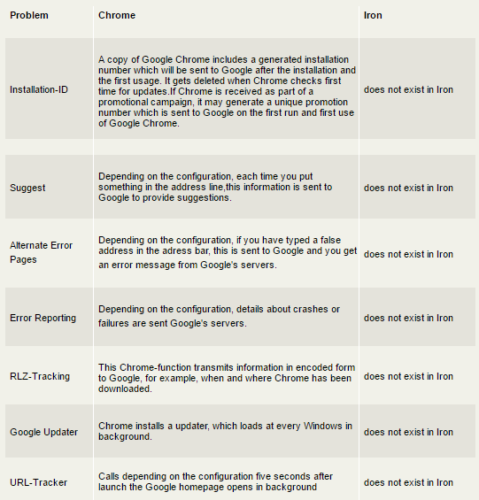

SRWare Iron

Версии этого браузера есть для Windows, OS X и Linux, даже для Android-смартфонов.

Интерфейс SRWare Iron внешне схож с Chrome, потому что он тоже построен на движке Chromium, послужившем основой для множества современных браузеров.

В нём можно использовать расширения из магазина Chrome и поэтому с ним вам будет комфортно. Основным его отличием является отсутствие идентификатора пользователя, используемого в Google для накопления данных для вашего цифрового досье. С браузером SRWare Iron определить ваши данные и историю деятельности в сети будет невозможно.

Comodo IceDragon

Является тоже мультиплатформенным браузером.

Представляет собой специальную разработку на базе Firefox. Он тоже нетребователен к компьютеру, как и исходный обозреватель, но Comodo обладает хорошей защитой от различных уязвимостей и слежения.

Благодаря встроенному сервису Secure DNS блокируются фишинговые сайты, а также содержащие вирусы и рекламу. В нём имеется инструмент Siteinspector, который знает насколько безопасна страница еще до перехода на нее. В Comodo есть также средства защиты конфиденциальной информации, что не допускает утечки ваших данных.

Какой из пяти браузеров вам использовать, несложно решить после обзора их возможностей и ваших задач, если они того требуют.

Tor Browser скачать бесплатно

Tor Browser для Windows

Просматривая сайты в интернете, вы не будите оставлять следы посещений, личные данные и местоположение. Потому что проходит долгий путь, случайно выбирая сервера, так что зафиксировать вас не получится. Все компьютеры соединяются по виртуальным каналам. Браузер Tor использует ретрансляторы коммуникаций для переадресации. Благодаря всему этому и обеспечивается анонимность и безопасность пользователям программы.

Поэтому предлагаем вам скачать тор браузер на русском языке прямо сейчас и изучить все возможности самостоятельно. Вы сможете создать виртуальный IP-адрес, настроить интерфейс программы, прятать данные о своём месторасположении и личной информации.

Как установить тор браузер

Возможности Tor Browser

— Обеспечивает конфиденциальность и безопасность в интернете.

— Защищает от сетевой слежки.

— Скрывает данные о местоположении пользователя.

— Блокирует всё, что угрожает безопасности – файлы куки, кэш и журнал обозревателя, флеш-анимацию.

— Быстрый запуск, автоматическая установка.

— Даёт доступ к заблокированным веб-ресурсам.

— Интуитивно понятный интерфейс на русском языке

Обзор Tor Browser

Браузер Тор был разработан на основе Mozilla Firefox, поэтому интерфейс у них практически не отличается. Стандартный вид с привычной структурой меню и вкладками, а ещё с блоками закладок и уникальными настройками. Самое главное отличие в Tor Browser – это использование системы поисковой защиты. Есть ещё много другие плагинов в настройках, которые помогают защитить пользователя. Можно включить их самостоятельно.

Скорость загрузки страниц немного ниже, чем в других браузерах, из-за использования дополнительных методов защиты.

Tor также взаимодействует с другими программами и сервисами на персональном компьютере, используя протокол TCP.

4 браузера для анонимного использования

Вторжение в личную жизнь является целью многих: специальных служб, правительств, Microsoft, кибермошенников и даже вашего соседа, живущего напротив.

Поддерживать полную анонимность в глобальной сети практически невозможно, однако вы можете предпринять некоторые шаги в этом направлении. Например, поменять браузер. Можно сказать, что браузер является основным порталом во всемирную паутину, и даже включение опций, связанных с безопасностью, уже большой шаг вперед. Однако зачастую только одних настроек недостаточно.

Далее мы рассмотрим четыре браузера, которые наиболее подходят для анонимного серфинга в интернете.

Доступен на Windows, Mac и Linux.

Сеть TOR предназначена для одной простой задачи – анонимной коммуникации. Этот браузер наиболее безопасный и считается наилучшим для использования в глубоком интернете.

TOR позволяет скрыть местонахождение, историю посещения сайтов, пересылаемые сообщения и другие конфиденциальные данные от людей или программных средств, занимающихся анализом трафика.

Как работает TOR

Анализ сетевого трафика является, пожалуй, наиболее мощным оружием в арсенале охотника за информацией. Например, при помощи этой техники можно отслеживать ваше поведение и интересы в маркетинговых целях. Альтернативный вариант: в зависимости от вашего местонахождения можно показывать различные цена в онлайн-магазинах. Кроме того, собранную информацию злоумышленники могут использовать для шантажа.

Данные, пересылаемые через интернет, состоят из двух частей: заголовка и полезной нагрузки. Полезная нагрузка представляет собой сами данные, как, например, содержимое электронного письма, а заголовок помогает пересылаемой информации добраться до места назначения и включает в себя источник, размер и временные метки. Базовое шифрование не дает полной защиты от анализатора, поскольку может скрыть только полезную нагрузку, но не заголовок.

И тут нам на помощь приходит TOR. Этот браузер пересылает трафик через множество индивидуальных релеев и туннелей таким образом, что анализ заголовка теряет всякий смысл. Попросту говоря, вместо прямой пересылки из точки А в точку Б, происходит пересылка через сеть, состоящую из множества узлов.

Сниффер, слушающий только один узел в этом маршруте, никогда не узнает ни источник ни приемник перехваченной информации.

Для доступа к сети вам понадобится браузер TOR, который настолько безопасен, что даже ВМС США используют это приложение для сбора разведданных. Кроме того, TOR часто используется органами правопорядка для анонимного посещения сайтов.

Программу не нужно устанавливать. Браузер является портативным, может храниться на USB-флешке, и вы можете пользоваться этим сервисом на любом компьютере и даже в публичных местах (например, в библиотеке или университете).

Внешний вид TOR очень похож на браузер Firefox, однако есть пару ключевых отличий. Главное – расширение NoScript интегрировано по умолчанию. В отличие от оригинального и более сложного в использовании плагина NoScript в версии для TOR есть простой слайдер для управления анонимностью.

Однако у браузера TOR есть и недостатки, главный из которых – скорость. Поскольку трафик пересылается через множество узлов, загрузка страниц может быть не очень быстрой, как бы того хотелось. Если у вас хороший канал, проблема не будет ощущаться, однако в случае низкоскоростного интернета серфинг через TOR может раздражать.

Следует отметить, что TOR наилучшее решение в плане анонимности, но полная приватность не гарантируется. Например, загрузка торрентов или незаконный просмотр ТВ оставляет вас уязвимым. Однако по сравнению с известными браузерами, как, например, Chrome и Safari, браузер TOR далеко впереди.

Доступен для Windows и Mac.

Хотя браузер Epic не использует специальную onion-сеть, однако здесь отключены множество опций, негативно влияющих на вашу конфиденциальность во время серфинга.

Например, не сохраняется история, отключена функция DNS pre-fetching (используемая с целью ускорения загрузки страниц) и cookie. Также отключен DNS-кэш и автозаполнение форм.

После закрытия сессии браузер автоматически удаляет все связанные базы данных, настройки, содержимое папки Pepper Data и cookie, используемые флеш-плеером и плагином Silverlight.

Доступен для Windows, Mac, Linux и Android.

Браузер SRWare Iron во многом схож с Google Chrome и разработан на базе проекта Chromium. Соответственно, многие элементы дизайна выглядят очень похоже.

Главное отличие между Chrome и SRWare Iron – улучшенные средства анонимности. Эксперты критикуют Chrome за использование «Unique User ID» (уникальный идентификатор пользователя). Каждый раз, когда начинается новая сессия, Google оповещается об использовании ваших данных.

SRWare не использует уникальных идентификаторов и другие функции, влияющие на безопасность, как, например, подсказки во время поиска.

Доступен для Windows и Mac.

Comodo даже близко не напоминает TOR, но имеет некоторые встроенные инструменты для повышения безопасности во время серфинга. Например, автоматически блокирует отслеживание, cookie и веб-шпионов. Кроме того, у этого браузера есть встроенная функция валидации, которая отделяет сильные и слабые SSL сертификаты. Также используется антивирус для защиты от троянов, вирусов и других атак.

Как и в случае с предыдущим браузером, Comodo Dragon разработан на основе Chrome. Соответственно, множество пользователей могут легко переключиться.

Почему не упоминаются другие браузеры?

Довольно сложно найти высококачественные браузере, где основное внимание уделяется безопасности. Вероятно, вы слышали о браузере Brave, однако на сайте компании прямо говорится, что приложение «анонимно мониторит пользовательскую активность, а затем издатели вознаграждаются криптовалютой Basic Attention Token (BAT).

Возможно вы слышали про наилучшие бесплатные анонимные VPN для браузера Firefox, однако следует помнить, что бесплатным VPN лучше не доверять.

Если вы очень заботитесь о своей анонимности, нужно использовать соответствующий браузер в связке с надежным VPN.

Найдены дубликаты

Информационная безопасность

1.2K пост 21.7K подписчиков

Правила сообщества

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

@moderator, повторное (многократное) нарушение п. 8.2 Правил.

Лишний тег «моё». Вот первоисточник:

Вы обещали присмотреться к пользователю. Очевидно, deepnetnews здесь для раскрутки стороннего монетизируемого ресурса. Что он до сих пор тут делает?

Тега моё нет у данного поста.

А можно вопросик? Почему Пикабу не открывается через ВПН?

Другие сайты открываются нормально. А на пикабу всплывает предупреждение

«Доступ запрещен. Проверьте компьютер на вирусы»

(браузер Опера,если что)

Скорее всего данный домен заблокирован из-за DDoS-атак

Надо писать так: потому, что мы блокируем не отдельные IP-адреса, а как и Роскомнадзор, целые подсети.

У меня и с впн работает

Уже нет (автор читает мои сообщения быстрее модератора).

Указание на повторное нарушение п. 8.2 Правил Вы решили игнорировать?

Вот скрин на всякий случай

Ничего нового не рассказал.

Где пруфы, что история, например, в мазиле остаётся, если закрыть инкогнито? У меня ни разу не сохранялась

Цену скажи лучше) а точнее абонентскую плату. Для обычного сёрфинга хватит правильно настроенной лисы

Если я не ошибаюсь, это бесплатная версия сферы. Слышал про неё. Да, она как раз для анонимного сёрфинга в сети. А платная большинству и не нужна 😉

А ещё лучше, правильного форка лисы.

Всего один минус у Комодо. Вы это говно потом устанете удалять. А так же остальное дерьмецо которое он с собой притащит и установит по тихому. Оччччень живучая тварь.

Пользуюсь уже долгое время одним софтом и на другие даже не смотрю)) Multilogin -проверенный и надежный

Про сферу и антидетект 7 забыли.

NoScript в роде бы в последних обновления отсутствует

Комодо и Айрон без дополнительного софта и настроек — так себе. Ставится Ublock, VPN и тогда уже что-то.

Кроме того, у этого браузера есть встроенная функция валидации, которая отделяет сильные и слабые SSL сертификаты.

Так вот почему в адресной строке, когда открыт «Пикабу», написано «Не защищено». Вообще, «Dragon» без дополнений совсем не похож на что-то для анонимности.

ТС, ты прям со своими советами, как неуловимый ковбой Джо!

— Билли, это кто там на лошади гарцует?

— А, да это неуловимый Джо

— Что, его реально никто поймать не может?

— Да кому он нахуй нужен-то?! Но мушку он на всякий случай сточил!

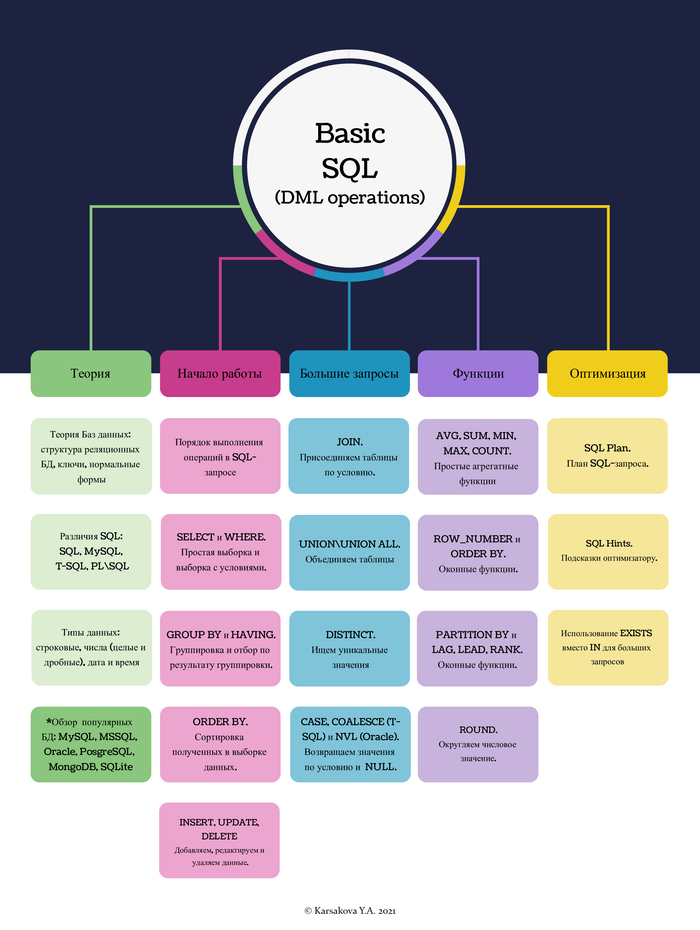

Basic SQL (DML) — Roadmap

Всем доброго дня.

Периодически сталкиваюсь с вопросами от знакомых, которые только начинают свою карьеру в IT, с чего начать изучать SQL.

Для многих направлений (фронт, бэк и тд) есть карты развития, и, думалось мне, что для SQL найти такую же — не проблема.

Гугл несколько часов пытался мне выдать хотя бы похожую информацию, но, в итоге, с задачей не справился.

Поэтому, руки недо-художника нарисовали свою карту развития. Может быть, кому-то пригодится.

Картинка в хорошем качестве + pdf лежат у меня на диске.

P.S.: даже если пост заминусится — я не расстроюсь. Цель — помочь начинающим. Дополнения приветствуются, запросы на более сложную схему — тоже.

UPD: предполагается изучение слева направо, по сложности.

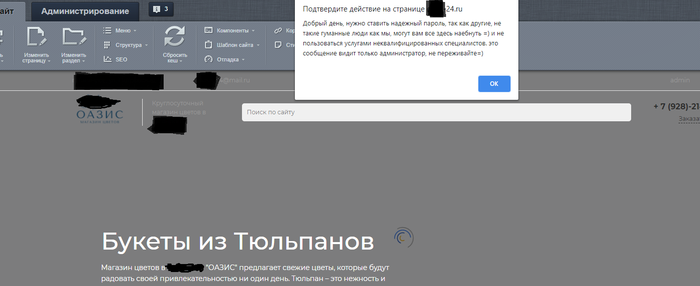

Последствия дефолтных паролей на боевом сайте

Никогда не оставляйте дефолтные/распространенные пароли от админки на боевом сайт.

Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

В декабре 2020 году мною были обнаружены уязвимости на государственных веб-сайтах такие как «Законодательство Российской Федерации» и «Мониторинг государственных веб-сайтов».

На веб-сайте «Законодательство Российской Федерации» было обнаружено, что логин и пароль для авторизации в администраторскую панель присвоен стандартный: admin (логин), admin (пароль). Также на этом веб-сайте была обнаружена отражённая XSS уязвимость.

На веб-сайте «Мониторинг государственных веб-сайтов» была обнаружена хранимая XSS уязвимость, которая позволит злоумышленнику перехватить cookie пользователей (в том числе администраторов, которые имеют функционал администрирования веб-сайтом) и пользоваться аккаунтами в своих личных целях!

Также данные уязвимости существуют и на других государственных веб-сайтах!

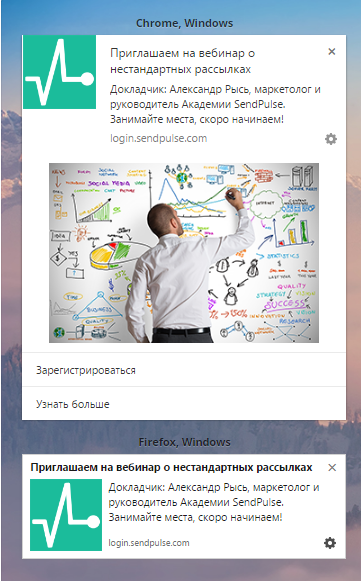

Порнобанеры нашего времени

Заехал к матери на днях погостить, а так же помочь настроить технику, т.к. с техникой она на Вы. Когда время дошло до ноутбука с обычной просьбой удалить Яндекс с компьютера (я бы из России его удалил лучше), случайно открыл хром. Не прошло и минуты как я получаю здоровенное уведомление (Notification). Пример из интернета для понимания.

Проблема заключается в том, что на фото было написано «Но указу президента Вам полагается выплата по НДС в размере годового бюджета города Москвы» на фоне логотипа госуслуг (привет YouTube). Как сказала мама такое происходит давно, и порой там появляется порно.

Ну что ж, решаем проблему. Переходим к сути поста.

Шаг 1. Блокировка.

Я буду описывать работу на примере хрома, т.к. с вероятностью 99% он и стоит у Вашей мамы.

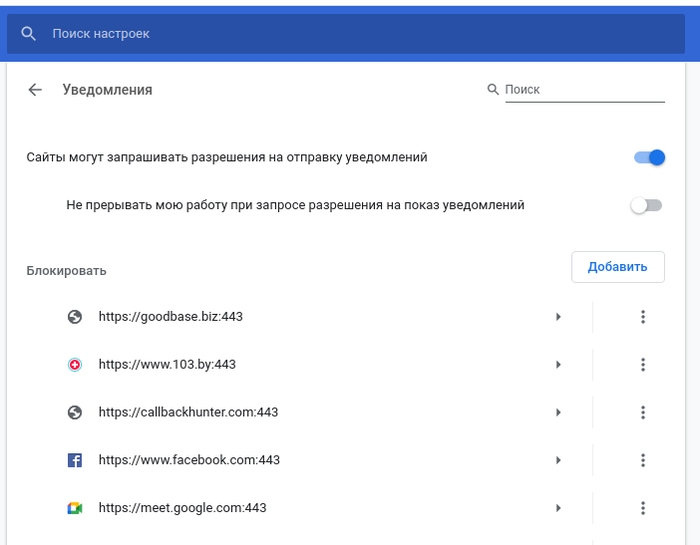

В адресную строку вбиваем ссылку chrome://settings/content/notifications , которая перенесет нас в настройки браузера, а если точнее — в настройку уведомлений.

Нам необходимо удалить все разрешения в блоке «Разрешить», что бы более не приходили уведомления, но которые человек подписался по ошибке.

После убираем активность с поля «Сайты могут запрашивать разрешения на отправку уведомлений» (самый первый текст в верху страницы). Это действие позволит больше не получать само предложение подписаться на уведомления.

Так же я рекомендую перейти в настройки безопасности chrome://settings/security и выбрать «Улучшенная защита».

Это так же работает и в ЯндексБраузере, если по какой-то причине он у Вас основной. Но там я не нашел способа блокировать самого факт запроса на уведомления навсегда. Но я думаю в комментариях к посту найдутся люди, которые предложат варианты.

Шаг 2. Объяснить маме что нужно делать.

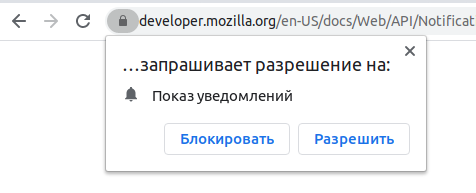

Браузерам (если быть точнее — сайтам) свойственно запрашивать различного рода права. Запрос прав на уведомления выглядит так.

Остальные запросы имеют такой же дизайн.

Если Ваша мама не понимает, что значит «показывать уведомление» — пусть жмет кнопку «блокировать».

Сайт просил доступ к микрофону? Блокировать. К камере? Блокировать. К местоположению? Блокировать. Очень сильно сомневаюсь, что она с подругами общается в Google Meet.

А теперь FAQ гайд:

Сайт очень просит подписаться на уведомления. Может все таки разрешить ему?

Это так мило. Конечно блокировать!

Но он не показывает часть страницы, где написано как готовить шарлотку, пока я не подпишусь.

Значит это плохой сайт. Найди другой. И все равно жди «Блокировать».

У них написано, что они технически не могут показать эту часть страницы, пока я не нажму «разрешить». Может быть ты ошибаешься?

Это ограничение сделано специально. На заборе тоже написано. Мошенники тоже говорят, что они работают честно.

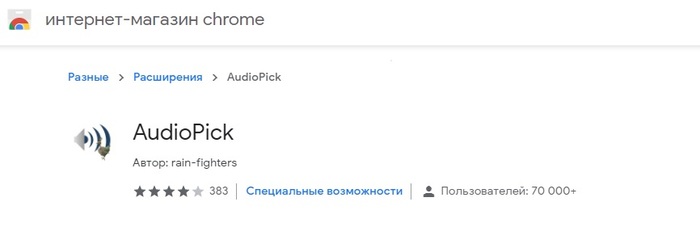

Разделение звука в браузере

Возможно кому-то будет интересно.

Столкнулся с тем, что сын смотрит на ютубе мультики с hdmi,а я в это время хочу посмотреть какой нибудь видос в наушниках.

Нашёл решение для хрома.

Качаем, ставим, звук делится на каналы, у меня выглядит так:

Для тех, у кого звук не разделяется, просто разрешите ютубу доступ к микрофону в настройках сайта.

Такой себе айтишник

Работаем с другом «тыжпрограммистами», аутсорсим IT в разных конторах. Позвали значит вчера в одну компанию «чет там посмотреть».

«Вот у нас тут почта на gmail, он заблокировалась по тому что мы не оплатили, а стоит это 100 тыр, сделайте ченить». Я говорю, ну так оплатите. «Так ну дорого же, давайте как-нибудь по хакерски». Говорю, без проблем — по хакерски будет чуть больше сотки стоить.

А это вот наш iMac надо там appleid взломать. Не можем говорю, не получится.

Просят удалить пароли со всех виндовых компов, сидим возимся.. заходит какой-то чел с фразой «слабы значит, слабы!» и выходит.

Товарищу говорю «херня ты, а не сисадмин! Гугл взломать не можешь, эпл взломать не можешь!»

PS: c gmail очень интересно оказалось, какая-то контора зарегала для них домен на себя, прикрепила его к gmail и брали с них по 100 тыр в год. Это понятно стало после того как сотрудница сказала «щас девочке из гугла позвоним уточним» 🙂

Часть 3. Что такое бытовая химия и из чего она состоит. ПАВы

Все доброго утра, дня и вечера. Я продолжаю серию статей по разбору моющих средств. Если пропустили предыдущие, то велкам вниз. Там собрана вся подборка.

Наверное у каждого возникали мысли, а не вредит ли мне то, чем я пользуюсь? В том числе и про бытовую химию. Настоящий цикл постов поможет научиться грамотно выбирать синтетические моющие средства, отказаться от неприятной продукции и узнать как все действует.

Синонимы -тензиды, сурфактанты. Интерпретируя название прямо — химические соединения, которые активны на поверхности.

Проявляют свою активность на границе раздела фаз — границы между- воздух/жидкость, вода/твердое. Для упрощения мы рассмотрим только разделение между маслом и водой.

Какие бывают поверхностно-активные вещества?

1. Анионные — наиболее распространенные. Считаются самыми неприятными, что не совсем верно. Правильное построение рецептуры в большинстве случаев гарантирует нивелирование опасностей.

2. Катионные — нечастовстречаемые. В основном такие ПАВы встречаются в дезинфицирующих, т.к. обладают неплохой активностью к патогенным бактериям. Характерно их содержание в кондиционерах, антистатиках.

3. Неионогенные — часто встречающиеся. Относятся к безопасным. Но и это не так. Огромное их семейство — этоксилаты, часто содержат остатки синтеза от предыдущих мономеров, имеющих отрицательные свойства. Здесь гарант безопасности — качество и ответственность производителя.

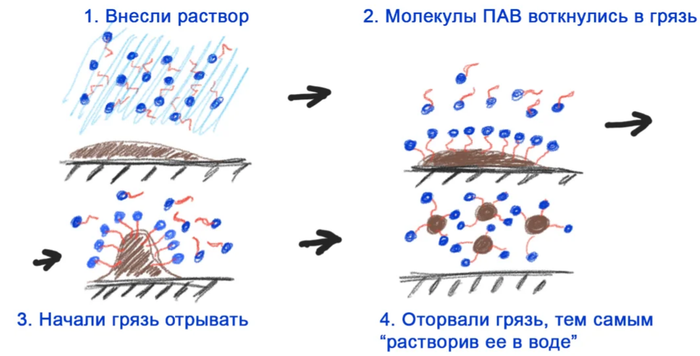

Как работают ПАВы?

А очень просто. Помните мы говорили о черте, разделяющей фазы?

Молекула тензида имеет два конца. Гидрофильный и гидрофобный.

Попадая в масляное пятно она одним концом погружается в него, а другим в H2O. Так сказать ориентируется. По аналогии это выглядит, как поплавок, когда вы ловите рыбу. Их куча втыкается в загрязнение, и за счет ряда взаимодействий, отрывает мааааленький кусочек грязи.

Далее этот кусок из-за наступления равновесия превращается в шар, утыканный по всей площади микрочастицами, обеспечивая растворение. Этот шарик называется мицеллой.

Конечно все слишком условно. В особенности про мицеллярные образования. Но для простого человека достаточно, чтобы понять принцип.

Какую возможную вредность скрывают в себе ПАВ?

Нет такой мишени, которой СМС наносили ущерб целенаправлено. Поверхностно-активные вещества — это обширная группа различных соединений, которые и не оказывают негативное влияния на здоровье, но бывают невероятно агрессивными.

А смеси вообще способны становится абсолютно безвредными, либо наоборот — увеличивать вред. Понимание, как все устроено, знание представителей даст возможность избегать потенциально нежелательных компонентов.

Т.к. это очень объемное количество информации, я все расскажу в других статьях. Будущие посты планируются уже про отдельные разновидности: анионные, катионные и неиногенные. Что они из себя представляют, чем опасны и почему так называются.

Статьи из серии состав бытовой химии:

Ну и как всегда ссылка на источник: Мой канал, где я рассказываю, что такое бытовая химия, как она работает и с чем едят. Также часто встречаемая рубрика — разбор составов. Где я ищу самые сбалансированные продукты по цена/эффективность/безопасность.

Будут очень приятны ваши комментарии, мнения и дополнения, если вдруг что упустил из-за упрощений.

Как я был крутым «Хацкером»

Однажды был я в гостях, помогал устанавливать драйвера для принтера, и тут знакомый задал стандартный вопрос:

— Вот ты ж программист? А взломать вконтакте кого-нибудь сможешь?

— Нет, зачем мне это. Я ж не хакер.

— Воот. Не развиваешься значит. А был бы хакером, сейчас какой-нибудь банк взломал, был бы миллионером!

Я ему хотел грубо ответить, но тут у меня возникла одна идея.

— Вообще-то, я могу банк взломать.

— Нет не вру. Давай прямо сейчас! Зайди в браузере в свой банк и я тебе миллиончик перекину как нечего делать.

— А там тебе специальные программы не нужны. оборудование там.

— Слушай, врешь же да? Ты просто хочешь узнать, сколько у меня денег на счету, верно?

— Пффф, если хочешь можешь веб-моней зайти или что там у тебя?

— Яндекс-кошелек, у меня там как раз 300 рублей.

Он зашел в яндекс кошелек, я нажал кнопку F12, открылась панель «Инструменты разработчика», нажал кнопку «Select an element», выбрал контейнер, где находилась надпись «300 рублей» и нажал кнопку 0.

— Эй, эй, эй, ты что творишь? Где все мои деньги?

— Нормально, нужно счет обнулить для начала. Ты сколько денег хочешь?

— Ну. давай для начала. десять тысяч рублей.

Я ввел с клавиатуры 10 000 рублей, и в яндекс-кошельке отобразилась эта сумма.

— Не может быть. — ахнул знакомый, — ты просто ввел 10 000 рублей и у меня на кошельке появилась эта сумма? Так просто?

— Ну посмотри на сайт. ФИО твое, номер кошелька твой.

— Ну и значит 10 000 рублей тоже твои.

— Пожалуйста — и я добавил еще два нуля.

— Офигеть, офигеть, — забегал по комнате знакомый, — а нас не обнаружат?

— Ну вообще-то, — я по-быстрому написал в консоль команду alert(‘Вас обнаружили’), — уже.

Знакомый подбежал к браузеру. На нем была написана надпись: «Уведомление от сайта money.yandex.ru Вас обнаружили»

— И что теперь делать?

— Что делать, что делать, нужно быстрее вернуть всё назад, пока не выяснили наш адрес, где мы живём.

— Так что ты ждешь! Верни всё назад! — вскричал знакомый.

Я ж просто обновил страницу браузера. И объяснил бледному товарищу, что это была шутка

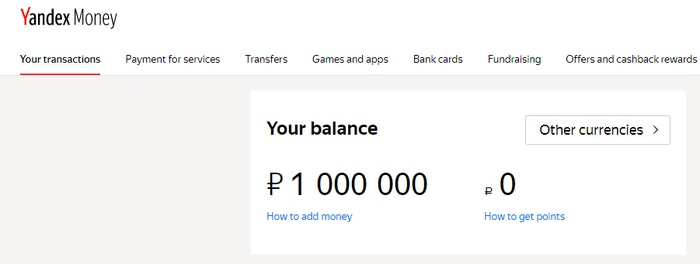

Ох уж эти хацкеры

Не все поймут

Как украсть отпечатки пальцев

Китайская компания Tencent недавно продемонстрировала на выставке X-lab в Шанхае, как всего за двадцать минут создать копию отпечатка пальца, который разблокирует смартфон и пройдет проверку индентификации.

Достаточно лишь фотографии, скажем, стакана с отпечатками пальцев, загруженной в приложение, которое распознает отпечаток, по которому можно создать копию пальца. Три смартфона и два сканера отпечатков были обмануты подделкой. Оборудование для печати копии стоит всего лишь порядка 10,000 р.

Хакеры «Лурк», подозреваемые в хищении 1,2 млрд рублей у россиян, обвинили во взломе Сбербанка бывшего сотрудника «Лаборатории Касперского».

Члены хакерской группировки «Лурк», подозреваемые в хищении 1,2 млрд рублей у россиян, обвинили во взломе Сбербанка бывшего сотрудника «Лаборатории Касперского» Руслана Стоянова, осужденного за госизмену. Об этом говорится в заявлении для СМИ лидера хакеров Константина Козловского. По его словам, недавняя утечка данных клиентов Сбербанка — «мелкое событие» по сравнению с тем, что делали «лурки».

«Стоянов ломанул весь „Сбербанк-лизинг“ — компанию-разработчика Сбербанка для физлиц — и весь Северо-Западный филиал Сбера, — заявил Козловский. — Весь Domain Admin. Представьте, есть огромное здание Сбера, Domain Admin — ключ ко всем дверям в нем».

В подтверждение слов Козловского указывает на листы из уголовного дела хакеров — распечатки их общения в мессенджере Jabber во время взлома (события 2016 года). «Все, я главный домен админ Сбера», — пишет пользователь с ником Meg. «Закрепись, пожалуйста», — просит его Cashout. «Работал бы Ваш файл, закрепился бы, наверное», — отвечает Meg, сообщая позже, что смог отправить СМС-ку от Сбербанка.

«Мне, Козловскому, следствие вменяет использование ника Cashout, — заявил „ URA.RU “ лидер хакеров. — Ник Meg же следствием не вменяется никому. По делу видно — он взламывал Сбер и многое другое. Уже четвертый год все мои попытки рассказать, что Meg — это Стоянов Руслан из „Лаборатории Касперского“, разрушаются о нежелание властей слышать правду».

«На одном из ближайших заседаний суда мой подзащитный и его товарищи намерены потребовать установления личности, скрывающейся за ником Meg», — заявила агентству адвокат Козловского Ольга Кезик.

В деле «лурков» есть распечатка журнала операций вируса (см. СКРИН), которые также можно расценить как подтверждение взлома серверов Сбербанка в 2016 году — пояснения этого « URA.RU » представил другой участник группировки Александр Сафонов. « URA.RU » направило запросы — из «Лаборатории Касперского» ответ к моменту публикации не поступил, в Сбербанке заявили, что не комментируют данную тему.

Это видео нужно показывать в школах на информатике

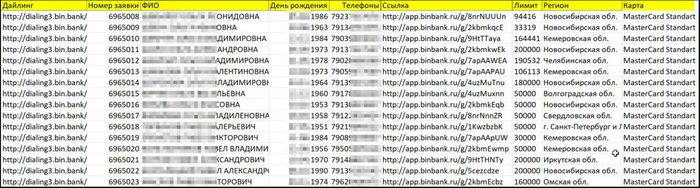

Клиентская база Бинбанка оказалась в сети.

Во время перехода Бинбанка от семьи Гуцериева через Банк России к банку Открытие состоялась ещё одна масштабная утечка данных клиентов.

Devicelook сообщает, что в сети размещена база данных Бинбанка размером около 70 000 строк, полученная из форм «забытых» банком на своем сайте.

Похоже временная администрация ЦБ или Открытие халатно отнеслись к сайту самого Бинбанка.

Ранее в сети появились данные около 1000 потенциальных клиентов Бинбанка, которые оставляли данные для получения банковских карт.

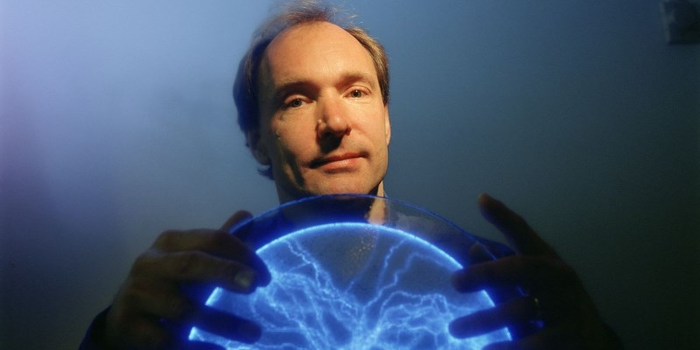

Создатель интернета задумал новый проект. Это будет нечто.

Тим Бернерс-Ли, считающийся одним из «отцов» современного интернета, собирается запустить новый проект. Он трудится над ним вместе с командой единомышленников уже более девяти месяцев.

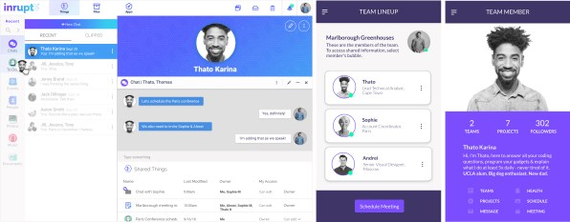

Проект называется Solid, а его цель — постепенное создание децентрализованной сети, которая должна уничтожить монополию крупных интернет-компаний. На основе Solid разработчики смогут создавать приложения, работающие в связке, но независимо друг от друга и от всей платформы.

Одной из самых главных проблем современного интернета Бернерс-Ли считает утрату пользователями контроля над своими личными данными. Отличие платформы Solid от нынешнего интернета заключается в том, что пользователю будет предоставлен полный контроль над всеми его данными в любых приложениях. Благодаря этому, человек может удалиться из любых сервисов, не оставив в них ничего.

Бернерс-Ли продемонстрировал изданию Fast Company скриншоты одного из приложений, созданных на базе Solid. Это гибрид почтового клиента, облачного хранилища, мессенджера, музыкального сервиса и менеджера задач. Он создал это приложение для собственного пользования, но готов в скором времени поделиться им с другими людьми.

Бернерс-Ли также работает над децентрализованной версией голосового ассистента Alexa, этот проект называется Charlie. В отличие от Alexa, Charlie предоставляет пользователям возможность хранить свои собственные данные и не зависеть от информации из интернета.

Тим Бернерс-Ли является главой Консорциума Всемирной паутины. В марте 2019 года он опубликовал открытое письмо, посвящённое 28-летию с момента запуска интернета. В нём он рассказал, что, по его мнению, крупные интернет-компании монополизировали рынок и не дают развиваться небольшим проектам. Он также выразил надежду на то, что пользователи осознают, что именно от них зависит, каким будет интернет и интернет-сервисы в будущем. Пользователи формируют спрос на различные услуги и вправе не принимать те условия, с которыми они не согласны, делая выбор в пользу сервисов, которые прислушиваются к их желаниям и учитывают их интересы.

До недавнего времени Бернерс-Ли работал в Массачусетском технологическом институте, а теперь он трудится в собственной компании Inrupt. Помимо него в этом проекте задействовано ещё несколько людей, хорошо известных в ИТ-индустрии, а также программисты-волонтёры. Бернерс-Ли собирается привлечь финансирование от инвесторов, и хотя заработок его не особо интересует, платформа Solid может оказать сильное влияние на рынок и пошатнуть позиции компаний, которые стоят миллиарды долларов.

93% сайтов «для взрослых» передают данные пользователей третьим сторонам

Facebook и Google внедрили отслеживающее ПО на большинстве популярных порносайтов.

Исследователи из Университета Карнеги-Меллон, Пенсильванского университета и Microsoft проанализировали 22 484 сайтов «для взрослых» и обнаружили, что 93% из них передают третьим лицам (рекламным компаниям и провайдерам web-аналитики) данные пользователей. Причем приватный режим никак не помогает сохранить конфиденциальность. Кроме того, около 45% проанализированных экспертами доменов раскрывали потенциальные сексуальные предпочтения пользователей через URL.

Согласно исследованию, некоторые крупные тех-компании, в том числе Facebook и Google, внедрили отслеживающий код на большинство популярных порносайтов. Беспокоит и тот факт, что чаще всего политика подобных ресурсов не предупреждает пользователей об online-трекерах.

Таким образом те, кто посещает сайты для взрослых, даже в режиме приватного просмотра имеют «обманчивое чувство конфиденциальности», отмечается в документе. «Это большой риск для пользователей, когда такая личная информация доступна без их согласия, и, следовательно, потенциально может быть использована против них», — утверждают эксперты.

Несмотря на то, что трекеры Google были обнаружены на 74% сайтов «для взрослых», компания отрицает использование информации пользователей в рекламных целях. По словам представителей Google, Google Ads не работает на порносайтах, таким образом о персонализированной рекламе, основанной на сексуальных предпочтениях пользователей, не стоит беспокоиться. Представители компании Facebook, трекеры которой были внедрены на 10% сайтов «для взрослых», также отрицают отслеживание пользователей.

По словам исследователей, 93% сайтов передавали данные третьим сторонам, на 79% были обнаружены сторонние файлы cookie (чаще всего используемые для отслеживания) и только 17% сайтов были зашифрованы. В общей сложности специалисты идентифицировали 230 компаний, отслеживающих пользователей, в том числе Oracle, трекеры которой были обнаружены на 24% сайтов.

Подобные трекеры практически невозможно выявить без специального программного обеспечения. Только 17% сайтов «для взрослых» предупреждали о слежке, однако эти предупреждения были завуалированы путающими юридическими формулировками.

Для защиты от слежки исследователи рекомендуют пользователям установить блокировщики рекламы или похожую технологию, обеспечивающую конфиденциальность при навигации в интернете. Режим приватного просмотра не поможет избежать отслеживания, а только избавиться от следов в локальной истории браузера.

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Разумеется, в первую очередь представители органов безопасности действуют методом убеждения. «Ты не выйдешь отсюда, пока не разблокируешь телефон», — говорят они задержанному, положив перед ним документ, где английским по белому написано, что «предъявитель сего имеет право досмотреть содержимое мобильных устройств» задержанного. Вот только о том, что задержанный обязан собственный телефон разблокировать, в документе ни слова. Что совершенно не мешает органам безопасности беззастенчиво пользоваться правом, которого у них нет.

Трудно в такое поверить? На самом деле не очень: последний такой случай произошел буквально на днях. Американский гражданин Сидд Бикканнавар (Sidd Bikkannavar), работающий в NASA, был задержан на границе при въезде в страну; именно «словом и пистолетом» его убедили разблокировать корпоративный смартфон.

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Впрочем, подобные меры можно применять не всегда и не ко всем. Мелкого мошенника, брачного афериста или просто любителя накачать музыки «про запас» без внятных доказательств в тюрьму не запрешь, равно как и серьезного преступника с деньгами и адвокатами. Данные приходится расшифровывать, а пароли — вскрывать. И если в делах, связанных с тяжкими преступлениями и угрозой национальной безопасности (терроризм), руки у экспертов развязаны, а ограничений (финансовых и технических) практически нет, то в остальных 99,9% случаев эксперт жестко ограничен как доступными вычислительными возможностями лаборатории, так и временными рамками.

А как с этим обстоят дела в России? На границе устройства разблокировать пока не заставляют, но… процитирую эксперта, который занимается извлечением информации с телефонов и компьютеров задержанных: «Самый действенный способ узнать пароль — это звонок следователю».

Что можно сделать за 45 минут? А за два дня?

Фильмы не всегда врут. На одной из выставок ко мне подошел человек, в котором я сразу опознал начальника полицейского участка: большой, лысый и чернокожий. Информация с жетона подтвердила первое впечатление. «У меня в участке штук двести этих… айфонов, — с ходу начал посетитель. — Что вы можете сделать за 45 минут?» С такой постановкой вопроса мне раньше сталкиваться не приходилось. Впрочем, на тот момент (три года назад) еще были популярны устройства без сканера отпечатков, Secure Enclave только-только появился, а с установкой jailbreak проблем, как правило, не возникало. Но вопрос занозой засел у меня в голове. Действительно, а что можно сделать за 45 минут? Прогресс идет, защита усложняется, а времени у полиции больше не становится.

В самых незначительных делах, когда телефон или компьютер пользователя конфискуются «на всякий случай» (например, задержали за мелкое хулиганство), у следствия не будет ни времени, ни сил, ни зачастую работников высокой квалификации для вскрытия пароля. Не удалось разблокировать телефон за 45 минут? Обратимся к уликам, собранным более традиционным образом. Если за каждое зашифрованное устройство каждого мелкого хулигана биться до последнего, ресурсов не хватит ни на что другое.

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

В разговорах с полицейскими разных стран чаще всего возникала цифра «два дня», при этом подразумевалось, что задача ложится на существующий кластер из пары десятков компьютеров. Два дня на вскрытие паролей, которыми защищены, к примеру, криптоконтейнеры BitLocker или документы в формате Office 2013, — не слишком ли мало? Оказывается, нет.

Как они это делают

Инструменты для взлома паролей у полиции были изначально, но полноценно применять их научились не так давно. К примеру, полицию всегда интересовали пароли, которые можно извлечь из компьютера подозреваемого, — но извлекали их сначала вручную, потом — при помощи единичных утилит, которые могли, например, получить только пароль от ICQ или только пароль к учетным записям в Outlook. Но в последние несколько лет в полиции пришли к использованию инструментов «всё в одном», которые сканируют жесткий диск и Registry устройства и сохраняют в файл все найденные пароли.

Во многих случаях полиция пользуется услугами частных криминалистических лабораторий — это касается как рутины, так и громких дел (толстый намек на процесс в Сан-Бернардино). А вот «частники» готовы воспользоваться самыми «хакерскими» методами: если оригинальные данные не изменяются, а следов вмешательства не остается, то способ, которым был добыт нужный пароль, значения не имеет, — в суде эксперт может сослаться на коммерческую тайну и отказаться раскрывать технические детали взлома.

Иногда действовать требуется быстро: вопрос не в ресурсах, вопрос во времени. Так, в 2007 году в лабораторию поступил запрос: пропал 16-летний подросток. Родители обратились в (тогда еще) милицию, которая и пришла в лабораторию с ноутбуком пропавшего. Ноутбук защищен паролем. Было понятно, что нескольких месяцев на перебор паролей нет. Пошла работа по цепочке. Снят образ диска, параллельно запущена атака на пароль в Windows. Запущен поиск паролей на диске. В результате в Elcomsoft Internet Password Breaker был найден пароль к почте. Больше ничего интересного на компьютере не оказалось. Ничего, что могло бы помочь в поисках, в почте не было, но через почтовый ящик удалось сбросить пароль к ICQ, а там обнаружилась переписка с друзьями, из которой стало понятно, в какой город и к кому «пропал» подросток. Закончилось благополучно.

Однако далеко не всегда у историй хороший конец. Несколько лет назад в лабораторию обратился французский частный следователь. Его помощи попросила полиция: пропал известный спортсмен. Полетел в Монако, дальше следы теряются. В распоряжении следствия оказался компьютер спортсмена. Проанализировав содержимое диска, на компьютере обнаружили iTunes и панель управления iCloud. Стало понятно, что у спортсмена iPhone. Попробовали получить доступ к iCloud: пароль неизвестен, но маркер аутентификации (вытащили из iCloud Control Panel) сработал. Увы, как это часто бывает, в облачной резервной копии не оказалось никаких намеков на местонахождение «пропажи», а сама резервная копия была создана чуть ли не полтора месяца назад. Внимательный анализ содержимого позволил обнаружить пароль от почты — он был сохранен в заметках (тот самый «желтый стикер» с паролем, чтобы не забыть). Зашли в почту, нашли бронь отеля. Полиция подхватилась… Увы, история закончилась плохо: спортсмена нашли мертвым.

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Не сомневаюсь, ты много раз слышал советы, как выбирать «стойкий» пароль. Минимальная длина, буквы и цифры, специальные символы… А так ли это важно на самом деле? И поможет ли длинный пароль защитить твои зашифрованные тома и документы? Давай проверим!

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

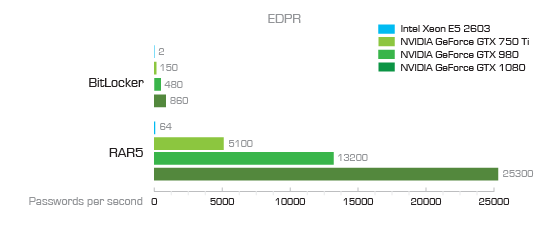

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

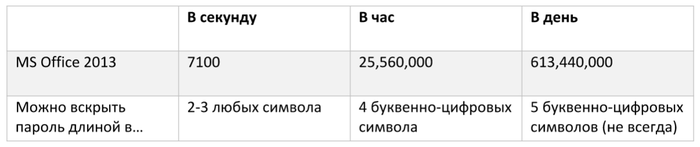

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Тем не менее большинство паролей все-таки вскрывается, и именно за два дня или даже быстрее, причем вне зависимости от длины и сложности. Как так? Неужели полицейские, как в фильмах, узнают имя собачки подозреваемого и год рождения его дочери? Нет, все гораздо проще и эффективнее, если говорить не о каждом отдельном случае, а о статистических показателях. А с точки зрения статистики гораздо выгоднее использовать подходы, которые работают в «большинстве» случаев, даже если они не дадут результата в конкретном деле.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

Если есть доступ к компьютеру подозреваемого, то извлечь из него десяток-другой паролей — вопрос техники и нескольких минут. К примеру, можно воспользоваться программой Elcomsoft Internet Password Breaker, которая вытаскивает пароли из браузеров (Chrome, Opera, Firefox, Edge, Internet Explorer, Yandex) и почтовых клиентов (Outlook, Thunderbird и другие).

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

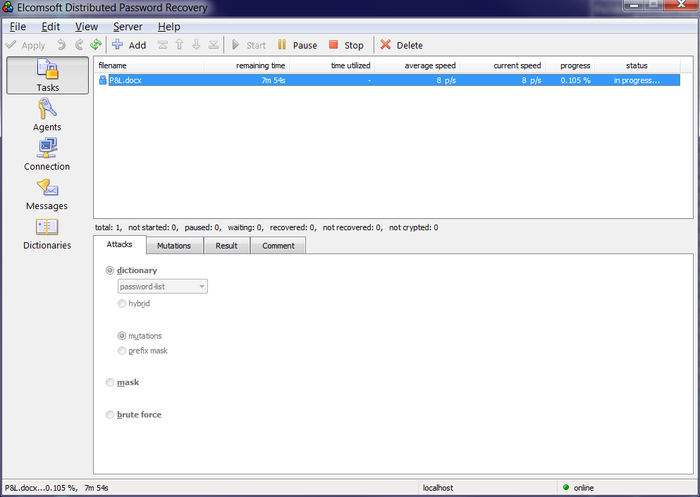

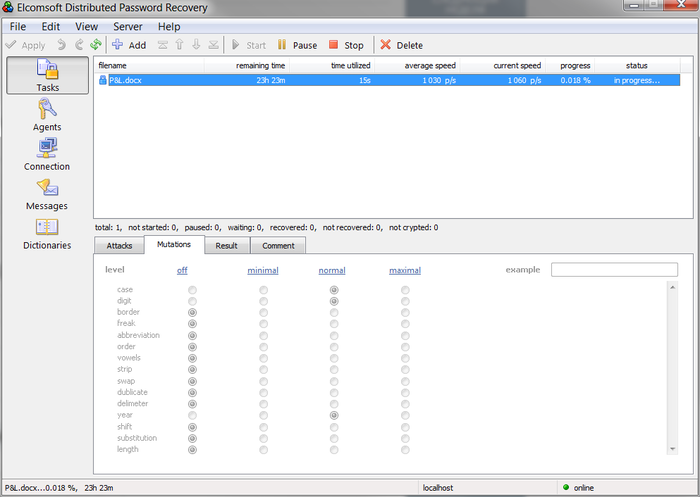

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Атака происходит в три этапа. На первом этапе просто подключаем словарь «как есть».

Этот этап занимает доли секунды; вероятность успеха «здесь и сейчас» — порядка 60% для среднестатистического пользователя (не хакера, не айтишника и не киберпреступника).

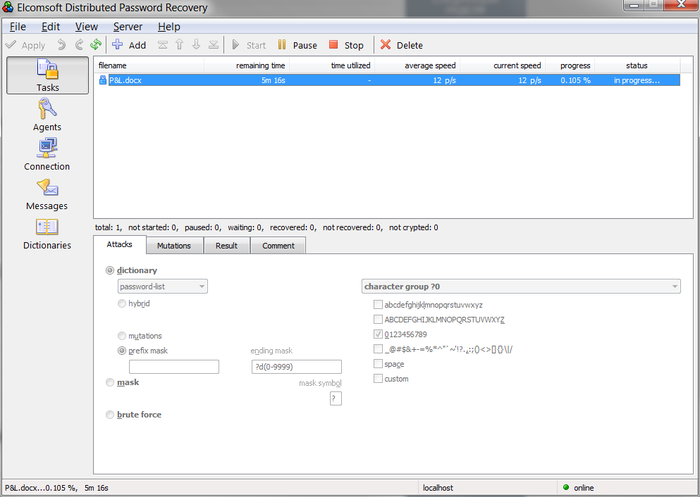

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

Наконец, третий этап — тот же документ, тот же словарь, но прогоняются вариации («мутации» в терминологии EDPR). На скриншоте можно увидеть список доступных мутаций:

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Даже если «средний» пользователь использует одни и те же пароли, даже если эти пароли содержатся в утечках, ни о какой гарантии речи не идет. Офлайновые ресурсы, зашифрованные тома и документы могут быть защищены принципиально другими паролями; вероятность этого никто не измерял. При расследовании преступлений, связанных с компьютерами, заметно возрастает вероятность нарваться на пользователя, который не попадает в категорию «средних». Говорить о том, что 30% или 70% паролей любого пользователя вскрываются за несколько минут (априорная вероятность), не совсем корректно. А вот о семидесятипроцентной раскрываемости (апостериорная вероятность) рапортовать можно.

Именно такими, быстрыми, легко автоматизируемыми и неплохо прогнозируемыми способами любят пользоваться правоохранительные органы, если «доброе слово и пистолет» не срабатывают.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

Атаковать эту защиту «в лоб» бесполезно; никакой пароль в этом случае пользователь не устанавливает. Помог анализ другого устройства, на которое пользователь заходил с помощью той же учетной записи Microsoft Account. После восстановления пароля к Microsoft Account расшифровка системного накопителя стала делом техники. В другом случае данные с зашифрованных ноутбуков были найдены на сервере в незащищенном виде.