- Lynis

- Проверяем уровень защищённости Linux с помощью утилиты Lynis

- Устанавливаем Lynis

- Запускаем Lynis

- Запускаем аудит Linux-системы

- Изучаем отчёты

- Попытка не пытка

- На правах рекламы

- 🐧 Lynis, Lunar, LSAT и LBSA: изучаем набор утилит для аудита безопасности Linux

- Lynis

- Поддерживаемые дистрибутивы Linux

- Для чего предназначен

- Установка и запуск

- Полезные опции

- Lunar

- Поддерживаемые ОС и дистрибутивы Linux

- Для чего предназначен

- Установка и запуск

- Полезные опции

- Поддерживаемые ОС и дистрибутивы Linux

- Для чего предназначен

- Установка и запуск

- Полезные опции

- Для чего предназначен

- Использование

- В заключении

Lynis

Lynis — универсальный инструмент для проведения детального аудита системы и сканирования на наличие руткитов. Автор проекта Michael Boelen, создатель сканера руткитов RootKit Hunter (RKH).

Проведя сканирование Lynis определяет состояние защищённости системы, выявляя аномалии и выполняя оценку безопасности с помощью множества индивидуальных тестов. Многие из используемых тестов являются частью общих руководящих принципов и стандартов для GNU/Linux систем.

В ходе работы Lynis сканирует установленные приложения на наличие уязвимости и делает индивидуальный тест компонентов (тестирование на соответствие), определяет возможные ошибки и недостатки в связанных конфигурационных файлах, измеряет общую производительность. Сканирование можно запустить с правами обычного пользователя, но для проведения полноценного сканирования необходимы права администратора ( root ).

Lynis опционально создаёт снимок состояния установленной системы (создание базы данных о текущих файлах, чтобы было с чем сравнивать), но после каждого обновления системы и/или правки конфигурационных файлов необходимо пересоздать снимок состояния системы (для того чтобы избежать ложных срабатываний).

По завершении проверки Lynis выводит простой и наглядный отчёт по проведённому сканированию, в котором выдаётся общая оценка системы, выводятся предупреждения и советы по усилению безопасности системы.

Lynis сохраняет свои отчёты в лог-файле (/var/log/lynis.log), который помимо выведенной в эмулятор терминала информации включает дополнительные детали. При необходимости проверка может происходить автоматически (используя CRON) и отчёт о найденных проблемах отсылать на электронную почту.

Lynis позволяет автоматизировать многие рутинные операции по обеспечению безопасности на которые обычно уходит много времени и подробно документирован. При соответствующей квалификации можно создавать собственные плагины, расширяя возможности приложения.

Лицензия: GNU General Public License version 3.0 (GPLv3)

Источник

Проверяем уровень защищённости Linux с помощью утилиты Lynis

Разбираемся, как использовать одну из самых мощных свободно распространяемых утилит для аудита Linux-систем.

Вы когда-нибудь задумывались о том, насколько безопасна ваша Linux-система? Существует множество дистрибутивов Linux (каждый со своими настройками по умолчанию), на которых вы запускаете десятки программных пакетов с разными номерами версий. Кроме того, на вашей ОС в фоновом режиме работает множество сервисов, о которых вы порой не знаете или не думаете.

Чтобы получить информацию о системе, то есть проверить общее состояние программного обеспечения, сети и служб, работающих на вашем компьютере с установленной ОС Linux, достаточно выполнить несколько команд. Но что теперь делать с полученной информацией? Как в ней разобраться? Ведь объём данных, которые вам нужно проанализировать, огромен.

Было бы намного лучше, если бы вы могли просто запустить инструмент, который генерирует структурированный отчёт об уровне защищенности системы. Lynis — популярный инструмент с открытым исходным кодом, который позволяет провести аудит систем на базе Linux и Unix.

«Он выполняет всестороннее сканирование настроек безопасности и запускается на самой системе. Основная цель — протестировать средства защиты и выдать рекомендации по дальнейшему повышению уровня защищённости системы. Он также сканирует общесистемную информацию, информацию об установленных пакетах и возможных ошибках конфигурации. Lynis [обычно] используют системные администраторы и специалисты по безопасности для оценки уровня защищённости систем», — говорится на сайте проекта.

Устанавливаем Lynis

Для установки Lynis можно использовать менеджеры пакетов. При условии, что у вашей системы Linux с актуальностью версий в репозитории всё в порядке, утилиту можно установить так:

Однако, если версия утилиты в вашем репозитории не самая последняя, лучше установить Lynis с GitHub (я использую систему Red Hat Linux, но аналогичные команды работают в любом дистрибутиве Linux):

Как только вы клонируете хранилище, зайдите в него и посмотрите, что вам доступно, найдите файл с именем lynis. На самом деле это shell-скрипт, так что вы можете открыть его и почитать, что он делает. Фактически, Lynis в основном и реализован с использованием скриптов:

Запускаем Lynis

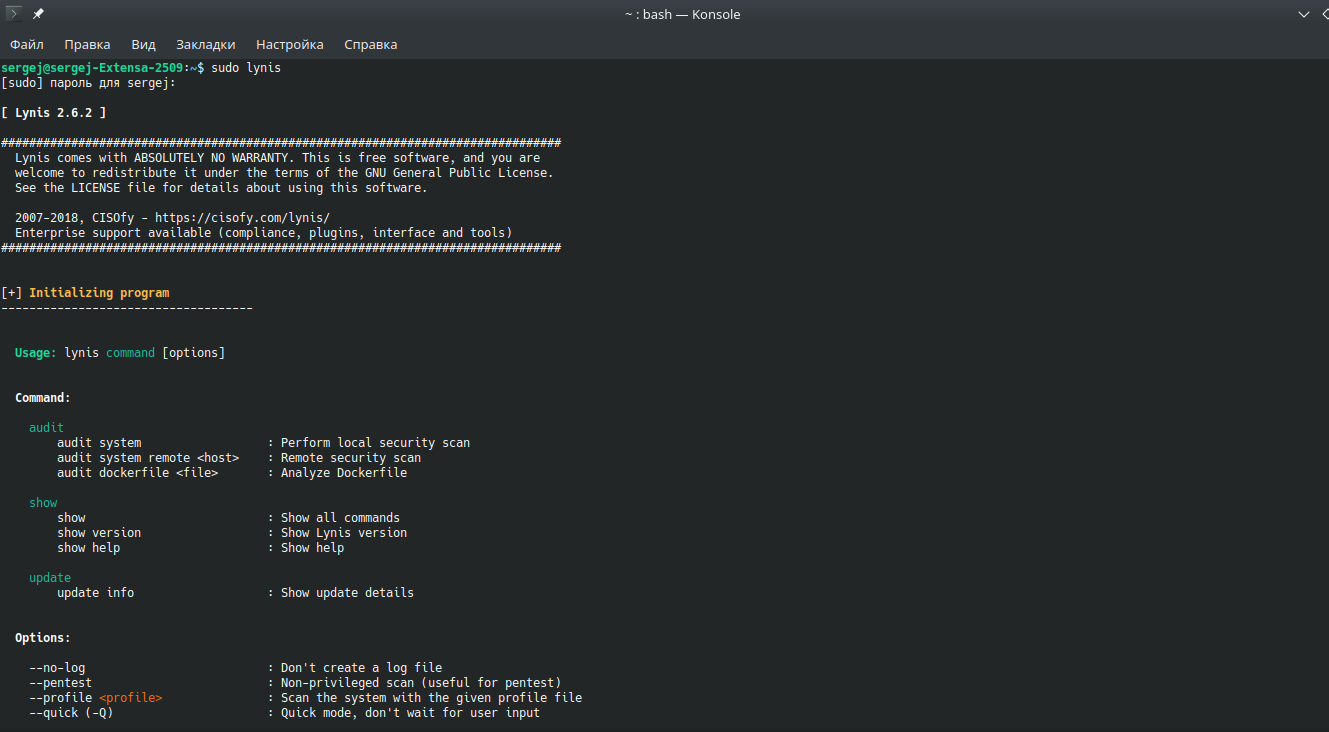

Начнём знакомство с Lynis, запустив справку с помощью флага -h:

Так вы можете ознакомиться с основными командами утилиты. Например, давайте узнаем её версию:

Чтобы получить полный список команд Lynis, введите:

Запускаем аудит Linux-системы

Всё начинается со следующей команды:

После запуска команды мы получим детальный отчёт. Не пугайтесь, мы в нём разберёмся чуть позже. Прочие результаты работы команд тоже сохраняются, так что и к ним вы можете вернуться позже.

Вот здесь Lynis хранит логи:

Вы можете проверить, были ли на самом деле созданы все необходимые файлы:

Изучаем отчёты

Lynis предоставляет довольно подробные отчеты, поэтому я расскажу лишь о некоторых важных разделах. Самое первое, что делает Lynis при инициализации, — выясняет полную информацию об операционной системе, работающей на компьютере. Затем утилита проверяет, какие системные инструменты и плагины у вас установлены:

Отчёт делится на различные разделы, и каждый раздел начинается с [+]. Некоторые из разделов можно увидеть ниже

Для большей наглядности Lynis использует условные обозначения в виде цветов:

- зелёный: всё хорошо

- жёлтый: не нашёл всё необходимое, или возникла спорная ситуация

- красный: это проблема, стоит с ней разобраться

В моём случае большинство проблем (красных меток) было найдено в разделе Kernel Hardening. Ядро имеет различные настраиваемые параметры, которые определяют его работу, и некоторые из этих параметров отвечают за безопасность. Дистрибутив может не устанавливать их по умолчанию по разным причинам, но вы должны изучить каждый из них и посмотреть, нужно ли вам менять его значение в зависимости от ваших требований к безопасности:

Посмотрите на SSH, например. Это важная часть системы, и она должна быть защищена. Здесь ничего не выделено красным, но у Lynis есть много предложений по повышению уровня защищённости службы SSH:

На моей системе не запущен ни один контейнер и ни одна виртуальная машина. Так что, увы, тут почитать будет нечего.

Lynis проверяет привилегии некоторых файлов, так как это важно с точки зрения безопасности.

В конце отчёта Lynis вносит предложения по исправлению, основанные на результатах аудита. Каждое предложение начинается с описания, а рядом в скобках указывается тест (TEST-ID), который его сгенерировал. В следующей строке предлагается решение проблемы, если оно существует:

Lynis даёт возможность найти дополнительную информацию о каждом предложении по исправлению с помощью команды show details, за которой следует номер теста TEST-ID:

Например, чтобы узнать дополнительную информацию для теста SSH-7408 я ввожу $ ./lynis show details SSH-7408 и получаю:

Попытка не пытка

Так что, если вы хотите больше узнать о безопасности вашей Linux-системы, обратите внимание на Lynis. И, если вы хотите больше узнать о том, как работает эта утилита, как собирает всю эту информацию, — покопайтесь в её shell-скриптах. Как и в случае с другими утилитами, имеет смысл сначала опробовать её на виртуальной машине.

А какие инструменты используете вы? Поделитесь в комментариях.

На правах рекламы

VDSina предлагает серверы на любой операционной системе — выбирайте одну из предустановленных ОС, либо устанавливайте из своего образа. Серверы с посуточной оплатой или уникальное на рынке предложение — вечные серверы!

Источник

🐧 Lynis, Lunar, LSAT и LBSA: изучаем набор утилит для аудита безопасности Linux

Среди среди пользователей и системных администраторов Linux считается безопасной ОС. При этом существует множество дистрибутивов со своими настройками по умолчанию, тысячами программных пакетов разных версий, а также работающими в фоновом режиме службами, о которых мы почти не заботимся. Это приводит к необходимости периодически проводить аудит безопасности ОС, чтобы избежать возможных проблем.

Кстати, новичкам стоит ознакомиться с нашим списком ресурсов для изучения Linux.

Чтобы определить состояние безопасности программного обеспечения, сети и работающих на компьютере служб, можно запустить несколько команд и получить фрагменты важной информации, но объем данных для анализа будет огромным – на помощь придут комплексные утилиты безопасности.

Lynis

Lynis – это инструмент аудита для UNIX-подобных систем, таких как Linux, OS X, Free/Net/Open BSD и других. Основная цель утилиты – проверить средства защиты и дать советы по настройке безопасности. Lynis сканирует общую информацию о системе, уязвимые пакеты программного обеспечения и возможные проблемы с конфигурацией.

Поддерживаемые дистрибутивы Linux

- CentOS;

- Debian;

- Fedora;

- OEL;

- openSUSE;

- RHEL;

- Ubuntu;

Для чего предназначен

- автоматизированный аудит безопасности;

- тестирование на соответствие ISO27001, PCI-DSS, HIPAA;

- обнаружение уязвимости;

- конфигурирование и управление активами;

- управление исправлениями для программного обеспечения;

- укрепление системы;

- тестирование на проникновение;

- обнаружения вторжений.

Установка и запуск

Установка через YUM

Установка через Git

Также вы можете напрямую скачать и распаковать архив с утилитой в предварительно созданный каталог. Lynis работает и без предварительной настройки, базовое сканирование запускается командой:

Полезные опции

-checkall, -c – запуск сканирования;

-check-update – проверка обновлений;

-cronjob – запускает Lynis через планировщик;

-quick, -Q – не ждать ввода пользователя, кроме ошибок;

-version, -V – выводит версию Lynis.

Lunar

LUNAR – сокращение от Lockdown UNix Auditing and Reporting. Этот сценарий генерирует отчет аудита безопасности хоста UNIX. Он основан на CIS и других фреймворках.

Поддерживаемые ОС и дистрибутивы Linux

- RHEL 5,6,7;

- Centos 5,6,7;

- Scientific Linux;

- SLES 10,11,12;

- Debian;

- Ubuntu;

- Amazon Linux;

- Solaris (6,7,8,9,10 и 11);

- Mac OS X.

Утилита также поддерживает облачную платформу Amazone и контейнеры Docker.

Для чего предназначен

LUNAR обычно используется для оценки безопасности, самооценки или повышения безопасности системы.

Установка и запуск

LUNAR это сценарий командной строки sh, поэтому особых усилий по установке он не требует. Качаем архив с Github, распаковываем в соответствующую директорию и запускаем из командной строки.

Рекомендуется запускать в режиме аудита (параметр -a ).

Полезные опции

Будьте внимательны и осторожны при запуске в режиме исправлений! У автора статьи при запуске в режиме изменений скрипт выкинул основного пользователя из группы sudoers, в результате пришлось грузиться из recovery mode и откатываться из бэкапа, благо lunar сам создает их перед внесением изменений.

-a – запуск в режиме аудита (в систему не вносятся изменения);

-v – подробный режим [используется с -a и -A];

-d – просмотр предлагаемых изменений системы до их внесения в конфиги;

-s – запуск в выборочном режиме;

-l – запуск в режиме блокировки (внесение изменений);

-S – список всех функций UNIX, доступных для выборочного режима;

-W – список всех функций AWS, доступных для выборочного режима;

-D – список всех функций Docker, доступных для выборочного режима;

-Z – показать изменения, ранее внесенные в систему;

-b – список файлов резервных копий;

-n – выводить доступные сегменты кода;

-u – восстановление из резервной копии.

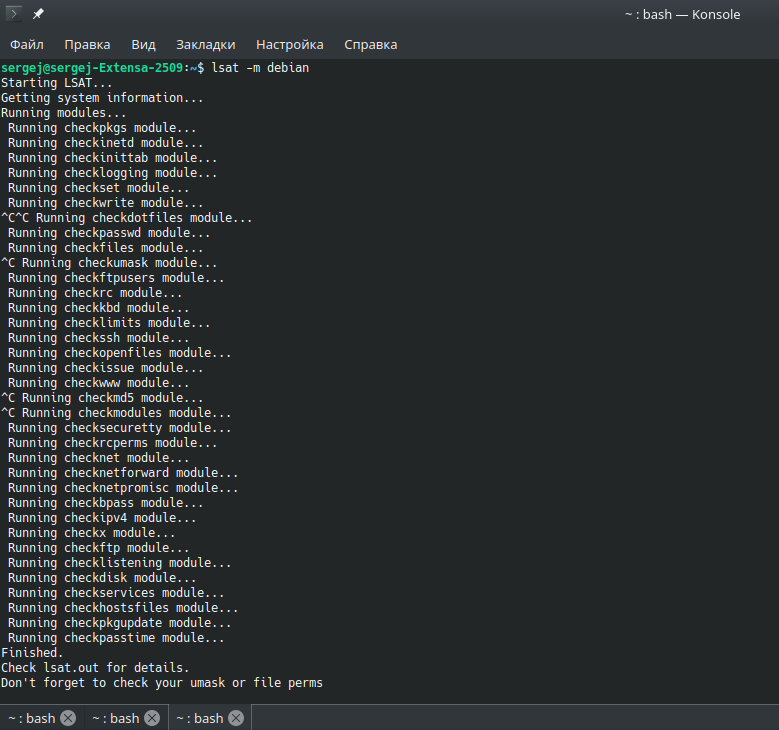

Linux security auditing tool (LSAT) имеет модульную конструкцию, поэтому можно быстро добавлять новые функции. LSAT проверяет записи inetd, просматривает ненужные пакеты RPM и проверяет версии ядра.

Поддерживаемые ОС и дистрибутивы Linux

- Gentoo;

- RedHat;

- Debian;

- Mandrake;

- Linux Mint 18;

- CentOS 7

- Sparc: Sun OS (2.x);

- Redhat sparc, Mandrake Sparc;

- Apple OS X;

- Должен нормально работать под Slackware и другими дистрибутивами Linux.

Для чего предназначен

Комплексный аудит безопасности ОС.

Установка и запуск

LSAT устанавливается с помощью сборки из исходников и имеет заранее заготовленный автоконфиг — autoconf.

Для установки в систему на /usr/local/bin

Полезные опции

-d diff – текущий и старый md5, вывод в lsatmd5.diff;

-m – тест для конкретного дистрибутива:

-a – показать расширенную страницу справки;

-o – имя выходного файла, по умолчанию lsat.out

-r – проверить целостность rpm, только redhat или mandrake;

-v – подробный вывод;

-w – выходной файл в формате HTML;

-x – исключить модули из списка файлов из проверок.

Это базовый сценарий аудита безопасности Linux для непрерывного применения политик (CPE). Запускать его можно из командной строки от имени пользователя root или на регулярной основе с использованием планировщика.

Для чего предназначен

Цель сценария – сообщить администратору возможные настройки, которые можно изменить, чтобы обеспечить безопасность системы.

В настоящее время скрипт ищет:

- распространенные уязвимости безопасности в настройке учетной записи для входа в Linux;

- распространенные уязвимости безопасности в настройках SSH;

- распространенные уязвимости безопасности во временных файловых системах и файловых системах с общей памятью (например: /tmp, /var/tmp, /dev/shm);

- рекомендации по разрешениям файловой системы, которые могут усилить защиту большинства систем, не влияя на нормальную работу;

- Heartbeat и разрешения файла конфигурации DRBD;

Использование

Полную версию скрипта можно взять на официальной странице .

В некоторых случаях рекомендации могут привести к снижению удобства использования. Как и в случае с любыми изменениями в системе, вы должны понимать последствия любых изменений, прежде чем вносить их.

Если рекомендаций нет, сценарий просто выводит единственную строку с сообщением «System Checks Completed». Этот сценарий должен работать «из коробки» и рекомендовать лишь несколько небольших, но важных изменений в системе, которые должно быть легко внести.

В заключении

Как наиболее универсальный инструмент для комплексного аудита, из перечисленных мы можем рекомендовать Lynis. Он поможет провести всестороннюю проверку и выявить самые уязвимые части системы. В качестве скрипта для периодической профилактики удобно использовать LBSA.

Надеемся, что вам пригодится наша статья, возможно вас также заинтересует материал о минимальных настройках безопасности для защиты виртуального выделенного сервера (VPS) на базе Linux.

Если для работы вам уже не хватает автоматизированных утилит, стоит обратить внимание на курсы Факультета информационной безопасности онлайн-академии GeekBrains. Под руководством опытных преподавателей вы научитесь на практике проводить тесты на проникновение, изучите Python, освоите реверс-инжиниринг, безопасность сетей и криптографию. Успешно окончившим курс студентам онлайн-академия поможет с трудоустройством.

Источник