- Question: Q: I need to clear the SSL state.

- All replies

- Обходим проверку сертификата SSL

- Use an SSL certificate in macOS Server

- Как отключить SSLv3

- Основные вопросы и ответы касаемо протокола SSLv3

- Почему следует отключить SSLv3 на сервере?

- Почему нужно отключить SSLv3 на клиенте?

- Является ли POODLE уязвимостью реализации, такой-же как уязвимость OpenSSL Heartbleed?

- Нужно ли отозвать сертификаты после POODLE?

- Отключение SSLv3 в распространенных веб серверах

- Отключить SSLv3 на веб сервере Apache

- Отключить SSLv3 на веб сервере IIS

- Отключить SSLv3 на веб сервере nginx

- Отключить SSLv3 на веб сервере Lighttpd

- Отключение протокола SSLv3 в основных веб браузерах

- Chrome и Chromium

- Mozilla Firefox

- Safari

- Internet Explorer

- Opera

- Отключение протокола SSLv3 на почтовых серверах

- Отключить SSLv3 в Sendmail

- Отключить SSLv3 в Postfix

- Отключить SSLv3 в Dovecot

- Отключить SSLv3 в Courier-imap

- Отключение протокола SSLv3 в некоторых других сетевых сервисах

- Отключить SSLv3 для Java

- Отключить SSLv3 для NodeJS

- Отключить SSLv3 для OpenVPN

- Отключить SSLv3 для Puppet

- Отключить SSLv3 для HAProxy

Question: Q: I need to clear the SSL state.

On IE I just go to tools then internet options, Content, «Clear SSL State». I dont know where to begin on Safari.

MacBook Air, OS X Mountain Lion (10.8.3)

Posted on Jun 10, 2013 9:00 PM

I don’t have any experience with CAC, but I think the answer to your question is on this page:

Posted on Jun 11, 2013 7:02 PM

All replies

Loading page content

Page content loaded

It’s best to describe the problem you have, rather than your conclusion as to how it should be solved.

Jun 10, 2013 10:55 PM

oops.. I thought I did. The problem: I need to clear the SSL State and I don’t know how to when I’m on Safari.

Jun 11, 2013 3:12 PM

Why do you need to clear the SSL state? I’m not even sure what that means.

Jun 11, 2013 3:46 PM

I own a CAC reader. When I tried to log in to a certain site using it, I used the wrong identification code. I’ve done this before on a PC and when I make this mistake, all I have to do is clear my SSL State as per instructions I listed. Above. However this time I tried for the first time to use the CAC reader on my home MacBook Air, foolishly made the same mistake of not paying attention to what I type to login using Safari and get presented with the same error that I usually get when I mess up trying to login using Internet Explorer. Where I’m having an issue is that the instructions to reset my SSL State only applies to IE, so I would like to know how I go about and resolve this same issue when using Safari, otherwise my computer will continue to get denied access to the website I need to use. Thanks. I hope that gives enough insight on why I’m being particular in my question.

Источник

Обходим проверку сертификата SSL

В этом кратком обзоре я хотел бы поделиться своим опытом, как отключить проверку SSL для тестовых сайтов, иначе говоря, как сделать HTTPS сайты доступными для тестирования на локальных машинах.

В современное время https протокол становится все популярней, у него масса плюсов и достоинств, что хорошо. Правда для разработчиков он может вызывать легкий дискомфорт в процессе тестирования.

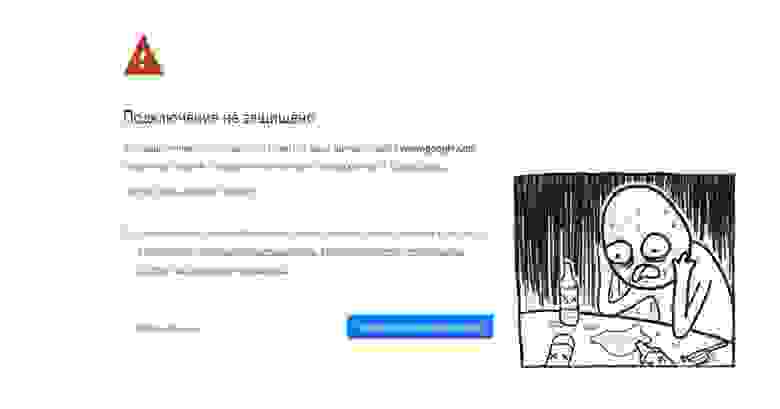

Всем известно, что при посещении сайта у которого “временно” что-то случилось c сертификатом вы обнаружите предупреждение, которое показывается, если сертификат безопасности не является доверенным net::ERR_CERT_AUTHORITY_INVALID?

Все современные браузеры показывают сообщение об ошибке HSTS

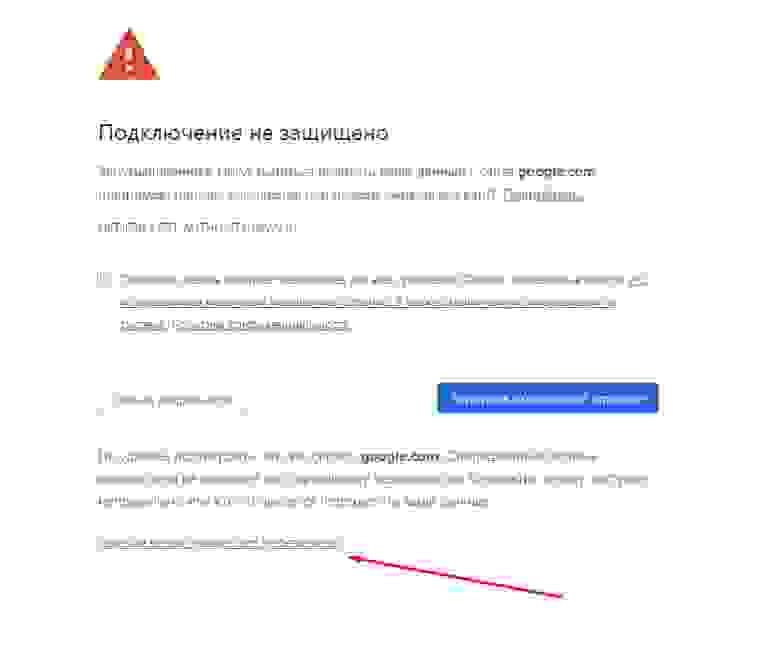

Самый простой способ обхода данного запрета — это, разумеется, нажатие на вкладку “Дополнительные” и согласиться с Небезопасным режимом.

Но не во всех браузерах как оказывается, есть данная возможность. Так я столкнулся с данной проблемой в Chrome на Mac OS

Разработчики данной операционной системы настолько обеспокоены безопасностью пользователей, что даже убрали доступ в «Небезопасном режиме» к сайту, несмотря на то, что это сайт владельца устройства.

Ну что ж, поскольку, вести разработку в других, более сговорчивых браузерах было не комфортно, вот способы как обойти эту проблему:

— Все хромоподобные браузеры (Chrome, Opera, Edge …) могут открыть небезопасную веб страницу, если на английской раскладке клавиатуры набрать фразу:

прямо на данной веб странице. Это даст возможность работать с сайтом без оповещение об ошибке на момент текущей сессии браузера, пока вы не закроете вкладку Chrome.

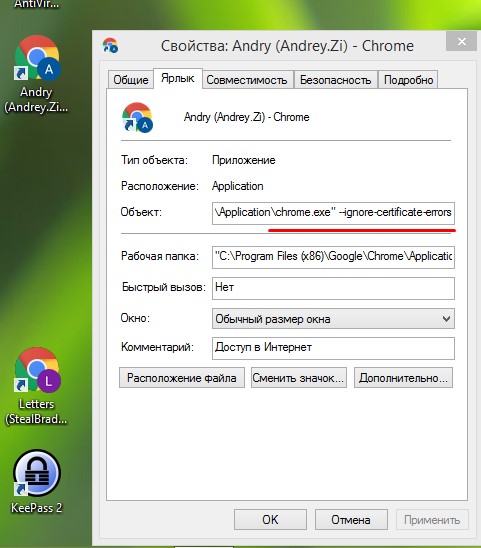

— Если же вам предстоит более длительная работа с сайтом, то рекомендую для этих нужд создать отдельного тестового пользователя на рабочем столе и указать ему необходимы флаги.

C:\Program Files (x86)\Google\Chrome\Application\chrome.exe» —ignore-certificate-errors

/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome —ignore-certificate-errors —ignore-urlfetcher-cert-requests &> /dev/null

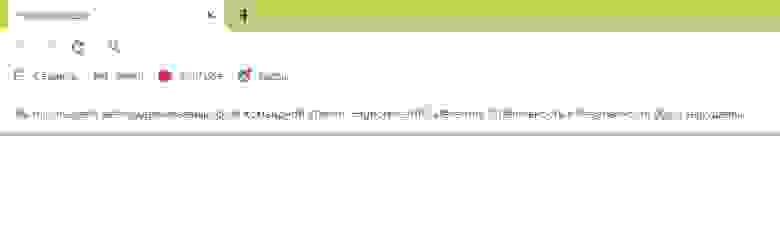

Achtung! Данные манипуляции необходимо выполнять с выключенным Chrome приложением, иначе чуда не произойдет.

Если вы оставите сертификат ненадежным, то некоторые вещи не будут работать. Например, кэширование полностью игнорируется для ненадежных сертификатов.

Браузер напомнит, что вы находитесь в небезопасном режиме. Поэтому крайне не рекомендуется шастать по злачным сайтам Интернета с такими правами доступами.

*Так же есть метод с добавлением сертификатов тестируемого сайта в конфиги браузера Настройки->Безопасность->Настроить сертификаты->Импорт… но мне он показался не продуктивным и очень муторным, поэтому не привожу

Надеюсь моя краткая статья кому-то пригодится при разработке и тестировании сайтов =)

Источник

Use an SSL certificate in macOS Server

The server can use an SSL certificate to identify itself electronically and communicate securely with users’ computers and other servers on the local network and the Internet.

You can use the self-signed certificate created for your server when you set it up, or a self-signed certificate you created. However, users’ apps won’t trust self-signed certificates and will display a messages asking if the user trusts your certificate. Using a signed certificate relieves users from the uncertainty and tedium of manually accepting your certificate in these messages. A man-in-the-middle spoofing attack is possible with a self-signed certificate.

Select Certificates in the Server app

To use one certificate for all services, choose a certificate from the “Secure services using” pop-up menu.

To use different certificates for each service, choose Custom from the “Secure services using” pop-up menu, then choose an available certificate for each service.

If the pop-up menu doesn’t contain certificates, create a self-signed certificate. For instructions, see Create a self-signed certificate in macOS Server.

To use a previously generated SSL certificate, import it.

To disable secure connections, choose None.

Источник

Как отключить SSLv3

Не так давно инженеры Google обнаружили уязвимость протоколе SSLv3, благодаря которой данная версия SSL подвержена ]]> POODLE атаке ]]> , и его использование крайне не желательно. Существует патч, но он не решает данную проблему полностью, поскольку исправлены должны быть обе стороны соединения, клиент и сервер.

Протоколу SSLv3 почти 18 лет, тем не менее он все еще очень распространен в сети, не смотря на это, необходимо как можно скорее отказаться от использование данной версии протокола SSL, как на стороне сервера так и клиента. Хотя существует небольшая часть интернет-пользователей, которые используют очень устаревшие системы и вообще не поддерживают TLS, в связи с этим они ограничены в возможности подключения к вашему сайту или сервису.

Основные вопросы и ответы касаемо протокола SSLv3

Почему следует отключить SSLv3 на сервере?

Если вы владелец или администратор сервера, вам действительно нужно отключить SSLv3 как можно скорей, что-бы обезопасить ваших пользователей. После отключения протокола SSLv3, клиенты не смогут использовать эту уязвимую версию SSL протокола для подключения и будут вынуждены использовать более новую, более безопасную альтернативу.

Почему нужно отключить SSLv3 на клиенте?

Как пользователь, вы должны отключить SSLv3 в своем браузере, чтобы обезопасить себя при посещении сайтов, которые все еще поддерживают SSLv3. Сделав это, вы можете быть уверены что ваше веб-приложение не будет пытаться установить соединение с SSLv3 и будет использовать более безопасную альтернативу.

Является ли POODLE уязвимостью реализации, такой-же как уязвимость OpenSSL Heartbleed?

Нет, POODLE это уязвимость протокола. Это означает, что это касается внутренней работе SSLv3, и вы не можете ее исправить.

Нужно ли отозвать сертификаты после POODLE?

Нет, вам не нужно выпускать новые сертификаты. Атака POODLE — это не утечка памяти, это атака восстановления данных в открытом тексте, которая нацелена на HTTP заголовки и использует слабость протокола SSLv3 при работе с блочными шифрами.

Отключение SSLv3 в распространенных веб серверах

Отключить SSLv3 на веб сервере Apache

Добавить в файл конфигурации apache, или изменить если уже есть но не соответствует, следующую директиву:

после чего перезагпустить apache:

Отключить SSLv3 на веб сервере IIS

Создайте файл реестра disable_ssl3.reg со следующим содержимым:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

«Enabled»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

«Enabled»=dword:00000000

и запустите его.

Отключить SSLv3 на веб сервере nginx

Добавьте в файл конфигурации nginx.conf директиву:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

если такая уже есть и отличается, исправьте, после чего перезагрузите nginx

Отключить SSLv3 на веб сервере Lighttpd

Релизы Lighttpd сервера до версии 1.4.28 позволяют отключать только SSLv2. Если вы используете версию 1.4.29 и выше, пропишите в конфиг:

после чего перезапустите сервер

Отключение протокола SSLv3 в основных веб браузерах

Chrome и Chromium

Если вы используете Chrome 40 и выше, вы в безопасности, поскольку с версии 40 Chrome/Chromium полностью отключил поддержку SSLv3.

В Chrome и Chromium используются параметры, позволяющие пользователю самостоятельно указывать предпочтительный протокол, однако многие ошибочно считают что SSLv3 является более свежей версией нежели TLS 1.0, и по ошибке отключают последний.

Таким образом, пока не был объявлен браузер Google Chrome или Chromium с отключенным по умолчанию SSLv3, необходимо запустить данные браузеры с параметром командной строки —ssl-version-min = tls1 . Для этого можно изменить ярлык приложения, что-бы браузер запускался с нужным параметром.

windows

- Щелкните правой кнопкой мыши по ярлыку Google Chrome/Chromium на рабочем столе, вкладка Properties.

- В строке объект, после последнего символа двоеточия, добавьте пробел а затем —ssl-version-min=tls1.

- Нажмите ОК и подтвердите если будут запрошены права администратора.

Имейте в виду, что данная настройка защитит только сеансы браузера запущенные ярлыком на рабочем столе, на сеансы запущенные нажатием на ссылку в документе или письме данная настройка не влияет. Что-бы это исправить нужно отредактировать параметр реестра HKEY_CLASSES_ROOT/ChromeHTML/shell/open/command, приведя его к такому виду:

«C:\Program Files\Google\Chrome\Application\chrome.exe» —ssl-version-min=tls1 — «%1»

убедитесь что путь до chrome.exe соответствует вашей системе.

Linux

Изменение символических ссылок рабочего стола и меню приложений зависят от графического окружения. Например в Ubuntu нужно отредактировать файл /usr/share/applications/google-chrome.desktop, дописав параметр —ssl-version-min=tls1 в строчки начинающиеся с «exec=», например до изменения:

привести к такому виду:

Exec=/usr/bin/google-chrome-stable —ssl-version-min=tls1 %U

теперь нужно сохранить файл и перезапустить браузер.

Только для Chromium на стабильных релизах Debian и Ubuntu, нужно в файл /etc/chromium-browser/default добавить строку:

На нестабильных версиях Debian нужно создать файл /etc/chromium.d/disable-sslv3, содержащий строку:

MacOS X

Открыть редактор AppleScript и прописать строку:

do shell script «open ‘/Applications/Google Chrome.app’ —args —ssl-version-min=tls1»

затем сохранить как приложение и добавить в Dock.

Mozilla Firefox

Если версия Firefox ниже 34, в адресной строке браузера набрать about:config и установить значение параметра security.tls.version.min равным 1.

Safari

Apple выпустила обновление безопасности 2014-005, которое отключает шифры CBC по согласованию с SSLv3. Патч доступен для Mac OS Mavericks, Mountain Lion и Yosemite, и после обновления никаких действий с вашей стороны не потребуется.

Internet Explorer

Перейти в меню Пуск >> Свойства обозревателя.

Вкладка Дополнительно.

Снимите флажок Использовать SSL 3.0.

Подтвердите, нажав OK.

Если у вас установлена более старая версия Windows, например Windows XP, убедитесь что установлен пакет обновления 3 (SP3), чтобы иметь доступ к сайтам с отключенным протоколом SSLv3.

Opera

Если вы используете Opera 12.17 или старше:

Нажмите ctrl + f12.

Перейдите на вкладку «Дополнительно».

Нажмите «Безопасность» в меню слева.

Нажмите «Протоколы безопасности».

Снимите флажок «Включить SSL 3».

Нажмите ОК.

Отключение протокола SSLv3 на почтовых серверах

Отключить SSLv3 в Sendmail

Пропишите следующие строки в файл конфигурации sendmail.mc, в секцию LOCAL_CONFIG:

LOCAL_CONFIG

O CipherList=HIGH

O ServerSSLOptions=+SSL_OP_NO_SSLv2 +SSL_OP_NO_SSLv3 +SSL_OP_CIPHER_SERVER_PREFERENCE

O ClientSSLOptions=+SSL_OP_NO_SSLv2 +SSL_OP_NO_SSLv3

после чего перезагрузите sendmail

Отключить SSLv3 в Postfix

Пропишите в файл конфигурации postfix или исправьте следующие строки:

smtpd_tls_mandatory_protocols=!SSLv2,!SSLv3

smtp_tls_mandatory_protocols=!SSLv2,!SSLv3

smtpd_tls_protocols=!SSLv2,!SSLv3

smtp_tls_protocols=!SSLv2,!SSLv3

Отключить SSLv3 в Dovecot

Пропишите в файл конфигурации /etc/dovecot/local.conf следующую строку, или исправьте если есть:

Отключить SSLv3 в Courier-imap

Пропишите в файл конфигурации /etc/courier/imapd-ssl, или исправьте если есть:

IMAPDSSLSTART=NO

IMAPDSTARTTLS=YES

IMAP_TLS_REQUIRED=1

TLS_PROTOCOL=TLS1

TLS_STARTTLS_PROTOCOL=TLS1

Отключение протокола SSLv3 в некоторых других сетевых сервисах

Отключить SSLv3 для Java

В контрольной панели java перейти: Start -> Java -> Configure Java, вкладка Advanced, прокрутить вниз, снять флажок Use SSL 3.0.

Отключить SSLv3 для NodeJS

Если вы используете NodeJS в качестве веб сервера ( не лучшая идея ), установите secureOptions:

Отключить SSLv3 для OpenVPN

OpenVPN использует TLSv1.0 или, начиная с версии 2.3.3, опционально TLSv1.2, поэтому не подвержен POODLE атаке

Отключить SSLv3 для Puppet

Puppet агенты не подвержены POODLE атаке.

Если-же вы все равно хотите отключить SSLv3, используйте stephenrjohnson/puppetmodule модуль для настройки мастер процесса который не использует SSLv3.

Отключить SSLv3 для HAProxy

Отредактируйте директиву bind в файле конфигурации /etc/haproxy.conf, добавив no-sslv3. Получаем что-то вроде:

bind :443 ssl crt ciphers no-sslv3

Источник