- Если Touch ID не работает на компьютере Mac

- Поиск датчика Touch ID

- Проверка совместимости

- Попробуйте сделать следующее

- Если необходимо ввести пароль

- Использование Touch ID на Mac

- Настройка Touch ID

- Переименование или удаление отпечатков пальцев

- Использование Touch ID для разблокировки Mac, входа в систему или смены пользователя

- Использование Touch ID для совершения покупок

- Если возникли проблемы с Touch ID

- Ввод команд администратора в Терминале на Mac

- Как использовать Touch ID в «Терминале»

- Лонгриды для вас

- touch2sudo: Enable remote sudo two-factor authentication using Mac Touch ID

- Solution in a nutshell

- touch2sudo

- Mac configuration

- touch2sudo installation

- Install using brew

- Build from source

- Configure ssh-agent with touch2sudo

- Linux (Ubuntu) server configuration

- Download pam_ssh_agent_auth

- Build and install

- PAM configuration

- Test touch2sudo

- Security considerations

- Mitigation

Если Touch ID не работает на компьютере Mac

Узнайте, что делать, если не удается разблокировать компьютер Mac или ввести пароль с помощью Touch ID либо не получается зарегистрировать отпечаток пальца.

Поиск датчика Touch ID

Датчик Touch ID расположен в правом верхнем углу клавиатуры.

Проверка совместимости

Чтобы настроить и использовать функцию Touch ID на клавиатуре Magic Keyboard с Touch ID, требуется компьютер Mac с чипом Apple и macOS Big Sur 11.4 или более поздней версии.

Чтобы использовать встроенную функцию Touch ID на ноутбуке Mac с датчиком Touch ID, просто настройте Touch ID в меню «Системные настройки» > Touch ID.

Попробуйте сделать следующее

Попробуйте использовать функцию Touch ID после каждого из действий:

- Убедитесь, что на компьютере установлена последняя версия macOS.

- Датчик Touch ID и ваши пальцы должны быть чистыми и сухими*. С помощью чистой безворсовой ткани удалите грязь и инородные частицы с датчика Touch ID.

- Ваш палец должен полностью закрывать датчик Touch ID. Быстрое касание или перемещение пальца затрудняют сканирование с помощью Touch ID.

- Выберите меню Apple > «Системные настройки», щелкните «Пользователи и группы», а затем — значок замка для внесения изменений. Щелкните «Параметры входа» и убедитесь, что параметр «Автоматический вход» выключен.

- Выберите меню Apple > «Системные настройки», щелкните Touch ID, затем убедитесь, что параметр «Разблокировки компьютера Mac» или «iTunes Store, App Store и Apple Books» включена, и что вы добавили не менее одного отпечатка пальцев.

- Попробуйте добавить другой отпечаток.

- Выключите и снова включите клавиатуру Magic Keyboard с Touch ID, затем подключите ее к компьютеру Mac с помощью кабеля Lightning/USB. После выключения и включения клавиатуры Magic Keyboard функция Touch ID может быть недоступна в течение 10 секунд.

- Перезапустите компьютер Mac.

Если необходимо ввести пароль

При первом входе в систему после включения перезапустите компьютер Mac или выйдите из системы. Вам потребуется выполнить вход с использованием пароля вручную. После этого вы можете выполнить вход с помощью Touch ID.

Кроме этого, вам может потребоваться ввести пароль вместо использования Touch ID в следующих ситуациях:

- Отпечаток пальца не был распознан пять раз подряд.

- Устройство не разблокировалось в течение более 48 часов.

- Вы пытаетесь изменить настройки на панели Touch ID в меню «Системные настройки».

* Распознавание отпечатков усложняется, если руки мокрые, жирные от крема или масла, влажные от пота, если на пальцах есть порезы или кожа слишком сухая. Некоторые ваши действия также временно могут сказаться на чтении отпечатков, в их числе физические упражнения, прием ванны, плавание, приготовление пищи, а также другие условия или действия, влияющие на состояние кожи пальцев.

Источник

Использование Touch ID на Mac

Если Ваш Mac или клавиатура Magic Keyboard оснащены сенсором Touch ID, Вы можете использовать его для разблокировки Mac, авторизации покупок в iTunes Store, App Store и Apple Books, а также совершения покупок на веб-сайтах, поддерживающих Apple Pay. Можно также использовать Touch ID для входа в некоторые приложения сторонних разработчиков.

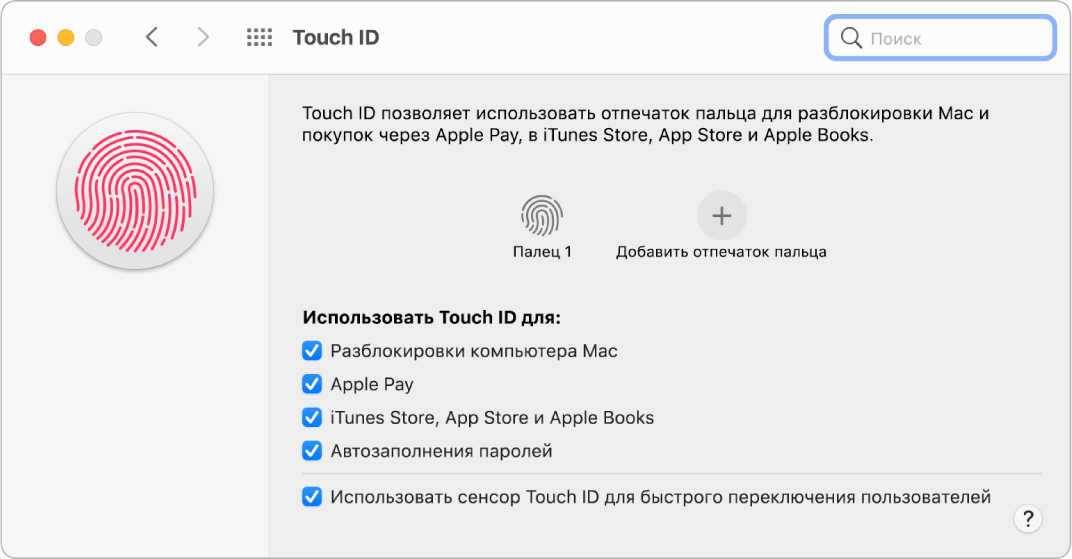

Настройка Touch ID

На Mac выберите меню Apple

> «Системные настройки», затем нажмите «Touch ID».

Нажмите «Добавить отпечаток», введите свой пароль и следуйте инструкциям на экране.

В учетную запись можно добавить три отпечатка пальцев (всего на компьютере Mac может храниться не более пяти отпечатков).

Установите нужные флажки, чтобы указать, для чего может использоваться Touch ID:

Разблокировка Mac. Используйте Touch ID для разблокировки Mac при выводе компьютера из режима сна.

Apple Pay. Используйте Touch ID для оплаты покупок, сделанных с этого Mac, с помощью Apple Pay.

iTunes Store, App Store и Apple Books. Используйте Touch ID для оплаты покупок в интернет-магазине Apple, сделанных с этого Mac.

Автозаполнение пароля. Используя Touch ID, можно автоматически заполнять имена пользователей и пароли, а также данные кредитных карт при их запросе в Safari и других приложениях.

Использовать сенсор Touch ID для быстрого переключения пользователей. Можно будет перейти в другую учетную запись на Mac при помощи Touch ID.

Переименование или удаление отпечатков пальцев

На Mac выберите меню Apple

> «Системные настройки», затем нажмите «Touch ID».

Выполните одно из следующих действий.

Переименование отпечатка. Нажмите текст под отпечатком и введите название.

Удаление отпечатка. Выберите отпечаток, введите пароль, нажмите «OK», затем нажмите «Удалить».

Использование Touch ID для разблокировки Mac, входа в систему или смены пользователя

Чтобы использовать Touch ID для выполнения этих задач, Вы должны предварительно войти в систему Mac, введя свой пароль.

Разблокировка Mac и некоторых объектов, защищенных паролем. Выводя Mac из режима сна или открывая объекты, защищенные паролем, просто приложите палец к сенсору Touch ID при появлении запроса.

Вход из окна входа в систему. Нажмите свое имя в окне входа, затем приложите палец к сенсору Touch ID.

При помощи Touch ID можно разблокировать только те учетные записи пользователей, в которых есть пароль. В учетных записях только для общего доступа и в гостевых учетных записях нельзя использовать Touch ID.

Переключение пользователей. Из меню быстрого переключения пользователей

Чтобы Touch ID можно было использовать для смены пользователя, должно быть настроено быстрое переключение пользователей, а пользователь, которого Вы хотите выбрать, должен предварительно войти в систему Mac, используя свой пароль.

Использование Touch ID для совершения покупок

Войдите в систему Mac, введя пароль.

Совершите покупку с помощью Apple Pay или в одном из интернет-магазинов Apple.

Поместите палец на сенсор Touch ID, когда появится соответствующий запрос.

Если возникли проблемы с Touch ID

Если сенсор Touch ID не распознает отпечаток пальца. Убедитесь, что палец сухой и чистый, затем повторите попытку. Влага, следы крема, порезы, пересохшая кожа — все это может повлиять на распознавание отпечатка пальца. Если Touch ID не работает на компьютере Mac или клавиатуре Magic Keyboard, см. эту статью службы поддержки Apple.

Если все равно требуется вводить пароль. В целях безопасности нужно обязательно вводить пароль при запуске Mac. Бывают ситуации, когда для продолжения использования Touch ID необходимо ввести пароль. Например, каждый пользователь должен повторно вводить пароль каждые 48 часов, а также после пяти неуспешных попыток распознавания отпечатка пальца.

Примечание. В качестве дополнительной меры безопасности только пользователи, вошедшие в систему, могут получить доступ к своей информации Touch ID. Администратор не может менять ни настройки Touch ID, ни отпечатки пальцев для другого пользователя.

Источник

Ввод команд администратора в Терминале на Mac

Для выполнения многих команд управления сервером требуются права администратора или корневого пользователя, также называемого суперпользователем.

Например, если Вы не являетесь администратором или корневым пользователем, при вводе команды shutdown будет выдана следующая ошибка:

Причина заключается в том, что команду shutdown может выполнить только корневой пользователь или администратор с правами корневого пользователя.

Чтобы выполнить команды с правами суперпользователя, используйте команду sudo . sudo обозначает superuser do (выполняется суперпользователем).

Следующий пример работает на компьютерах с установленной macOS. Не выполняйте его, если не хотите перезагружать компьютер.

Потребуется ввести пароль текущего пользователя.

Команду sudo может использовать только администратор. Если Вы еще не вошли в систему как администратор, Вы можете сделать это с помощью следующей команды, где adminUsername — это имя администратора:

Потребуется ввести пароль adminUsername, после чего будет открыта новая shell для этого пользователя.

Если это необходимо для выполнения команды, Вы можете переключиться на корневого пользователя с помощью команды su . В обычных обстоятельствах не рекомендуется входить в систему в качестве корневого пользователя.

Важно! Если Вы использовали команду su для входа в систему в качестве корневого пользователя, соблюдайте особую осторожность, поскольку Ваших прав хватит для внесения серьезных изменений и остановки работы компьютера.

Источник

Как использовать Touch ID в «Терминале»

Если у вас есть MacBook Pro с Touch Bar и вы хотя бы изредка пользуетесь приложением «Терминал», вы наверняка задумывались, почему каждый раз при вводе команд «sudo» и «su» приходится вводить пароль. Изначально Apple не реализовала такую возможность, зато оставила ее «вшитой» в систему для всех желающих.

Чтобы пользоваться Touch ID в «Терминале», откройте это приложение и введите следующую команду:

Нажмите Enter и затем добавьте следующую строку в самый верх открытого окна:

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Лонгриды для вас

Разработчики приложений для iOS не могут сами принимать оплату в обход App Store, потому что это это превратит магазин в барахолку. Так говорит Тим Кук, и, знаете, он прав

Официального способа перенести чаты WhatsApp между iOS и Android нет, но мы нашли, как это сделать. Специальное приложение перенесет все чаты, фото и вложенные файлы всего за несколько минут!

Показатели гидратации организма на данный момент оценить крайне сложно даже с помощью анализов. В будущем, Apple Watch научатся контролировать не только глюкозу в крови, но и уровень жидкости в организме.

Одно небольшое замечание.

Редактировать что-либо в /etc можно только после отключения защиты (SIP). Добавьте к статье, что ли..

Источник

touch2sudo: Enable remote sudo two-factor authentication using Mac Touch ID

Jan 20, 2019 · 7 min read

The Touch ID on MacBook Pro and MacBook Air is an impressive feature that enables you to use your fingerprint for authentication. In this write-up, I’m going to show how we can extend this feature to authenticate remote SSH sudo commands.

As a good security practice, running sudo commands require s ome form of authentication. If you are using password based authentication scheme, you are often prompted for passwords before running sudo commands. Typing password all the time is cumbersome and a counterproductive activity for engineers. It also forces users to keep passwords on remote servers, which is not considered secure. Hence to avoid storing passwords in servers, we need to choose a different authentication scheme for sudo. One option is to completely disable sudo authentication. This is not recommended because as a user, you may accidentally do dangerous or irrevocable actions using your root privileges — imagine you unknowingly execute some scripts that contain sudo commands. Besides that, sudo authentication puts additional security barrier against local privilege escalation attacks in case of a server compromise.

Solution in a nutshell

There are a number of PAM based solutions available that support various authentication schemes for sudo. The solution we describe here use pam-ssh-agent-auth — a PAM module that does SSH key authentication for sudo. pam-ssh-agent-auth is based on SSH agent forwarding feature that allows the PAM module to authenticate sudo command using key cached in ssh-agent running on your workstation (Mac).

You can enable agent forwarding by adding sudo identities (keys) to your local ssh-agent, and then connect to remote host with ssh -A command-line flag (or by setting AgentForward flag in your ssh config file).

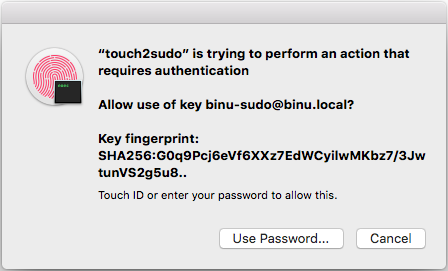

ssh-add is the command line tool to add identities (SSH private keys) to ssh-agent. An interesting optional feature provided by ssh-add for adding identities is -c option. It allows the user to force a confirmation program for the added identities before being used for authentication. For any authentication request for keys that require confirmation, ssh-agent attempts to execute SSH_ASKPASS confirmation program. The core of this writeup is a custom SSH_ASKPASS confirmation program — touch2sudo which authenticates your remote sudo commands using Mac Touch ID.

touch2sudo

touch2sudo is a standalone program, if executed authenticates the user either through Touch ID or password. A successful authentication (confirmation) is signaled by a zero exit status from touch2sudo program. To authenticate sudo commands, we configure touch2sudo as SSH_ASKPASS confirmation program, invoked by ssh-agent.

You can find the touch2sudo source code here:

The end to end setup is described in the following sections.

Mac configuration

Fingerprint authentication is done locally on Mac, but it acts as a gating mechanism for remote sudo authentication.

If you haven’t setup Touch ID, you can find the instructions from Apple here.

touch2sudo installation

You may either install touch2sudo binary using brew OR build it from source

Install using brew

Build from source

- Open touch2sudo.xcodeproj file using Xcode

- Build: ( Product -> Build) If the build is successful, you would see this dialog:

3. Archive: ( Product -> Archive -> Distribute Content -> Build Products -> Next -> Save) Save the archive folder. The touch2sudo executable binary will be in the /Product/usr/local/bin path

4. Install: Copy touch2sudo binary to /usr/local/bin

Configure ssh-agent with touch2sudo

Generate a new SSH key pair for sudo:

Now let’s configure the remote server.

Linux (Ubuntu) server configuration

Test Environment: Ubuntu 16.04

Follow the steps below to setup pam-ssh-agent-auth on your server:

Download pam_ssh_agent_auth

Build and install

PAM configuration

For demonstration purpose, I have created a user bob on remote host, and copied my SSH authentication keys to

On your Mac, generate new SSH key pair for sudo purpose. Copy the public key to server as follows:

SSH agent forwarding allows a remote host to forward authentication requests back to ssh-agent running on your workstation. This is commonly used in scenarios where users need to hop from one server to other. In such cases, without agent forwarding, the user needs to copy private keys to intermediate hosts — which is insecure (another option is to to SSH ProxyCommand ).

To authenticate the sudo command, pam_ssh_agent_auth has to connect with the ssh-agent running on your Mac. The SSH_AUTH_SOCK environment variable on your remote host exports ssh-agent’s connect path (Unix domain socket file), and has to be made available for the PAM module.

Create a pam_sudo file, and add the following line. This will force bob to authenticate sudo commands.

The last step is to edit /etc/pam.d/sudo file to enable PAM authentication for sudo. Add the following line to the beginning of this file. Note that the order of the line is important.

Here is the file after the update:

Test touch2sudo

Security considerations

It is well known that agent forwarding has an unintended security consequence. When you enable agent forwarding, it establishes a forwarding socket from the connected server (say host-A) back to ssh-agent running on your workstation. This means your ssh-agent is accessible from host-A, and can perform authentication when you initiate a new SSH session from host-A to host-B.

The problem with this model is, if your session to host-A is active, anyone with sufficient permissions (e.g. sudo users or an attacker who managed to compromised the host) on host-A can impersonate you and connect to host-B by performing authentication using keys from your ssh-agent.

Mitigation

The following steps can help mitigate agent forwarding for sudo:

- Do not use your SSH login keys for sudo authentication, instead use dedicated key for sudo authentication.

- On the server, the authorized_key file that contains the sudo authentication public key should be owned by root. On Linux (Ubuntu), copy sudo public key to /etc/ssh/sudo_authorized_keys/ file.

- On your workstation, use dedicated ssh-agent for sudo.

Following the above steps can stop an adversary impersonate your identity and move laterally to other servers. However certain SSH constraints in your environment may preclude you from following this method.

Источник