- Подключение Mac к офису VPN теряет подключение к интернету

- 2 ответа 2

- OpenVPN Tunnelblick перестал работать в macOS Big Sur и как это исправить

- Как заставить работать OpenVPN Tunnelblick с Tap устройствами в macOS Big Sur?

- Mac os vpn сервер не отвечает

- Войти

- Настройка L2TP для подключения Mac OS и I OS

- Устранение неполадок VPN-подключений «точка — сеть» для клиентов Mac OS X

- Устранение неполадок с аутентификацией на основе сертификата

- Устранение неполадок с аутентификацией на основе имени пользователя и пароля

- Дополнительные действия

- Дальнейшие действия

- IPSec VPN для OS X и iOS. Без боли

Подключение Mac к офису VPN теряет подключение к интернету

Я использую MacBook Pro. Я настроил VPN, используя настройки, которые были на моем ноутбуке с Windows.

Я могу подключиться к VPN и видеть все в офисной сети (пинговать IP-адреса, просматривать сайты интрасети по IP-адресу и др.). Тем не менее, ничего не доступно в Интернете. Я не могу даже пинговать google.com.

Я попытался отправить весь трафик через VPN и отключить эту опцию. Ничто не похоже на работу.

У кого-нибудь есть ответ на это?

Я использую VPN-клиент по умолчанию на OS X, PPTP.

2 ответа 2

Ваш VPN-сервер не включил разделенное туннелирование, поэтому весь трафик перенаправляется через туннель. Когда VPN-клиент подключается, он меняет маршрут по умолчанию вашего компьютера.

Решение состоит в том, чтобы удалить мошеннический маршрут по умолчанию и добавить обратно исходный шлюз по умолчанию.

Чтобы узнать IP-адрес вашего шлюза по умолчанию:

- отключиться от VPN

- Зайдите в Системные настройки -> выберите сетевое соединение -> нажмите Дополнительно -> TCP/IP

- смотрите в разделе «Маршрутизатор»

При условии, что:

- вы используете свой VPN-туннель для доступа к подсети 192.168.108.0/24

- ваш шлюз по умолчанию — 192.168.0.1

тогда вы должны:

- сначала подключиться к VPN

- затем используйте команду route, чтобы вернуть шлюз по умолчанию обратно к исходному значению

- и добавить статический маршрут в подсеть VPN

Последние два шага переводятся в эти команды:

Если вы можете пропинговать публичные IP-адреса, но не можете разрешить имена хостов, это означает, что VPN-клиент также заменил ваши DNS-серверы.

Перейдите в «Системные настройки» -> выберите VPN-подключение -> нажмите «Дополнительно» -> вручную введите IP-адреса своих DNS-серверов, чтобы переопределить адреса, отправленные VPN-сервером.

Источник

OpenVPN Tunnelblick перестал работать в macOS Big Sur и как это исправить

Каждая новая версия macOS всё сильнее ужесточает правила безопасности и затрудняет загрузку системных расширений. Я довольно давно пользуюсь OpenVPN туннелями и до macOS Sierra включительно, Tunneblick мог автоматически загружать свои системные расширения без лишних вопросов.

В High Sierra, Mojave или Catalina для подключения к VPN нужно было подтвердить разрешение на загрузку системных расширений Tunneblick в системных настройках macOS в разделе «Безопасность и конфиденциальность».

Дело в том, что Tunnelblick использует специальный драйвер для работы Tap VPN, так как в macOS нет встроенного драйвера устройства Tap. Для Tun подключений загружать свой собственный драйвер, как правило не требуется, так как в системе уже имеется встроенный драйвер устройства «utun» и большинство конфигурационных файлов OpenVPN с ним прекрасно работают.

С выходом macOS Big Sur нельзя разрешить загрузку сторонних системных расширений, в том числе и загрузку драйвера Tap Tunneblick, а без этого данный тип подключений не работает.

На сайте разработчика написано как можно обойти данное ограничение системы, но потребуется отключить функцию защиты целостности системы System Integrity Protection (SIP).

Что касается меня, то было решено перенастроить работу OpenVPN сервера на работу через Tun, тут главное разобраться с маршрутизацией трафика, однако у подобного изменения есть и свои недостатки по сравнению с мостом (Tap интерфейс). Подробнее о настройке OpenVPN сервера в режиме Tun расскажу в следующей статье.

Как заставить работать OpenVPN Tunnelblick с Tap устройствами в macOS Big Sur?

Сразу оговорюсь, что отключение защиты целостности системы SIP macOS Big Sur делает ваш компьютер менее безопасным и Tap OpenVPN будет работать только на Intel Mac. Для новых компьютеров Apple с чипом M1 нужно ждать следующих обновлений от разработчиков Tunnelblick.

Итак, проверить активирована ли функция защиты целостности в вашей системе можно следующей командой:

$ csrutil status

System Integrity Protection status: enabled.

Чтобы её отключить, перезагружаем компьютер в режиме восстановления (Command + R), запускаем Терминал и пишем следующую команду:

После чего перезагружаем компьютер в обычном режиме и Tunnelblick должен начать работать. Включить обратно функцию защиты целостности системы можно командой csrutil enable, загрузившись снова в режим восстановления.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Источник

Mac os vpn сервер не отвечает

Войти

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Настройка L2TP для подключения Mac OS и I OS

Давненько не писал ничего, видимо моя лень растет при моём же попустительстве. Сегодня упомяну достаточно распространенный вопрос от яблочников. Давать буду практически цитатами с форума, любопытствующие могут просмотреть всю ветку.

Lapjuk:

Здраствуйте. После того как шеф купил новый MacBook OS Sierra я столкнулся с тем что там вырезан протокол PPTP который использовался для подключения предидущего макбука из дому к сети предприятия. После чего настроил на роутере Mikrotik RB1200 l2tp сервер по инструкции http://bozza.ru/art-248.html. Проверил подключения с Windows 7, все подключается, все хорошо работает. Ок, далее настраиваю макбук по инструкции http://www.freeproxy.ru/ru/vpn/mac-os-x/l2tp.htm и подключения не происходит. Смотрю лог микротика

и понимаю что ничего не понимаю))) Думаю что микротик и макбук не могут очем то договорится. Пробовал также настроить подключение и с IPAD OS 10, таже история теже логи.

Подскажите что настроено не так или где копать.

Я недавно разворачивал Sierra-у на виртуалке, тестировал L2TP+IPSec подключение в том числе.

Сегодня постараюсь освежить вопрос.

Скорее всего, дело в настройках IPSec на Микротике.

. .. через пару постов .

Проверил, к домашнему микротику цепляется прекрасно по L2TP/IPsec.

При этом ни к одному аналогично настроенному внешнему микротику подключиться из под Sierra-ы не удалось. Причем без видимых причин. В логах видны попытки соединений, ошибок нет, но не цепляется. Хрен знает, может особенности развернутого образа под виртуалку. У вас должно все получится по идее, проверьте настройки ipsec еще раз, вначале можете добиться работоспособности при подключении с iPhone-а.

/ip ipsec policy group

add name=group1

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=aes-256-cbc,aes-192-cbc,a es-128-cbc,3des

/ip ipsec peer

add address=0.0.0.0/0 dh-group=modp1024 enc-algorithm=aes-256,aes-192,aes-128,3d es exchange-mode=main-l2tp generate-policy=\

port-override passive=yes policy-template-group=group1 secret=*

/ip ipsec policy

set 0 group=group1

Сегодня снес все настройки для L2TP и начал с все с нуля применяя ваш код. Протестировал с Windows 7, I OS X, Mac OS Sierra все работает. Думаю все дело в алгоритмах шифрования. Большое спасибо.

________________________________________ ____________________________________

Вот как бы и счастливое завершение моего маленького пересказа. Удачи вам в IT-битвах.

Источник

Устранение неполадок VPN-подключений «точка — сеть» для клиентов Mac OS X

Эта статья поможет вам устранить неполадки, возникающие при установке подключения «точка — сеть» из Mac OS X с использованием встроенного VPN-клиента и IKEv2. VPN-клиент Mac для IKEv2 реализует только базовые возможности и не требует дополнительных настроек. Вы можете проверить в нем только четыре параметра:

- Адрес сервера

- удаленный идентификатор;

- локальный идентификатор;

- Параметры аутентификации

- версия ОС (10.11 или более поздняя).

Устранение неполадок с аутентификацией на основе сертификата

Проверьте параметры VPN-клиента. Откройте Network Setting (Настройки сети), нажав клавиши Command+Shift, а затем введите VPN, чтобы перейти к параметрам VPN-клиента. В открывшемся списке щелкните VPN-запись, которую нужно проверить.

Убедитесь, что в качестве адреса сервера указано полное доменное имя, которое содержит cloudapp.net.

Удаленный идентификатор должен совпадать с адресом сервера (полным доменным именем шлюза).

Локальный идентификатор должен совпадать со значением субъекта в сертификате клиента.

Щелкните Authentication Settings (Параметры проверки подлинности), чтобы открыть соответствующую страницу.

Убедитесь, что в раскрывающемся списке выбран вариант Сертификат.

Щелкните Выбрать и убедитесь, что выбран правильный сертификат. Щелкните OK, чтобы сохранить изменения.

Устранение неполадок с аутентификацией на основе имени пользователя и пароля

Проверьте параметры VPN-клиента. Откройте Network Setting (Настройки сети), нажав клавиши Command+Shift, а затем введите VPN, чтобы перейти к параметрам VPN-клиента. В открывшемся списке щелкните VPN-запись, которую нужно проверить.

Убедитесь, что в качестве адреса сервера указано полное доменное имя, которое содержит cloudapp.net.

Удаленный идентификатор должен совпадать с адресом сервера (полным доменным именем шлюза).

Поле локального идентификатора можно оставить пустым.

Нажмите кнопку Authentication Setting (Параметры проверки подлинности) и убедитесь, что в раскрывающемся списке выбран вариант Username (Имя пользователя).

Убедитесь, что введены правильные учетные данные.

Дополнительные действия

Если при выполнении описанных выше шагов не возникли ошибки в конфигурации, скачайте средство Wireshark и выполните захват пакетов.

Отфильтруйте результаты по строке isakmp и найдите пакеты IKE_SA. Сведения о предложении SA вы найдете в разделе Payload: Security Association (Полезные данные: сопоставление безопасности).

Убедитесь, что для клиента и сервера используется один и тот же набор.

Если нет ответа сервера для трассировок сети, убедитесь, что вы включили протокол IKEv2 на странице настройки шлюза Azure на сайте портала Azure.

Дальнейшие действия

Если потребуется дополнительная поддержка, обратитесь в службу поддержки Майкрософт.

Источник

IPSec VPN для OS X и iOS. Без боли

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

© Wikipedia

VPN используется для удаленного подключения к рабочему месту, для защиты данных, для обхода фильтров и блокировок, для выдачи себя за гражданина другой страны и вообще — штука незаменимая. Практически повсеместно в качестве простого средства для организации пользовательского VPN используется всем известный OpenVPN, который использовал и я. Ровно до тех пор, пока у меня не появился Macbook и OS X в придачу. Из-за того, что подход Apple к конфигурации DNS сильно отличается от подхода других *nix-систем, проброс DNS через VPN нормально не работал.

После некоторых исследований у меня получилось два варианта:

— Использование DNS «мимо» VPN, что сильно небезопасно, но решает проблему.

— Использование нативных для OS X VPN-протоколов: PPTP и семейства IPSec.

Разумеется, я выбрал второе и разумеется — IPSec, а не устаревший PPTP.

Настройка Linux ( в моем случае — Arch Linux )

- Открыть Настройки → Сеть

- Нажать (+) и выбрать VPN/Cisco IPSec

- Заполнить основную информацию ( адрес, имя пользователя и пароль )

- Выбрать «Настройки аутентификации» и указать группу и PSK ( из файла /etc/racoon/psk.key )

- Подключиться

OS X и IPSec

IPSec это не один протокол, а набор протоколов и стандартов, каждый из которых имеет кучу вариантов и опций. OS X поддерживает три вида IPSec VPN:

— IPSec/L2TP

— IKEv2

— Cisco VPN

Первый вариант избыточен — какой смысл пробрасывать ethernet-пакеты для пользовательского VPN?

Второй — требует сертификатов и сильно сложной настройки на стороне клиента, что тоже нехорошо.

Остается третий, который называется «Cisco», а на самом деле — XAuth+PSK. Его и будем использовать.

Препарация OS X

После некоторых неудачных попыток настроить VPN на OS X, я полез изучать систему на предмет того, как же именно там работает VPN.

Недолгий поиск дал мне файлик /private/etc/racoon/racoon.conf, в котором была строчка include «/var/run/racoon/*.conf»;.

После этого все стало понятно: при нажатии кнопки OS X генерирует конфиг для racoon и кладет его в /var/run/racoon/, после окончания соединения — удаляет. Осталось только получить конфиг, что я и сделал, запустив скрипт перед соединением.

Внутри я нашел именно ту информацию, которой мне не хватало для настройки сервера: IPSec proposals. Это списки поддерживаемых клиентом ( и сервером ) режимов аутентификации, шифрования и подписи, при несовпадении которых соединение не может быть установлено.

Итоговый proposal для OS X 10.11 и iOS 9.3 получился таким:

encryption_algorithm aes 256;

hash_algorithm sha256;

authentication_method xauth_psk_server;

dh_group 14;

Выбор VDS и настройка VPN

Для VPN-сервера я выбрал VDS от OVH, поскольку они дают полноценную виртуализацию с возможностью ставить любое ядро с любыми модулями. Это очень важно, поскольку ipsec работает на уровне ядра, а не пользователя, как OpenVPN.

Режим «Cisco VPN» (XAuth + PSK) предполагает двухэтапную аутентификацию:

— Используя имя группы и PSK для нее ( этап 1 )

— Используя имя пользователя и пароль ( этап 2 )

Настройка racoon

racoon — демон, который занимается управлением ключами ( IKE ). Именно он дает ядру разрешение на провешивание туннеля после того, как аутентифицирует клиента и согласует все детали протокола ( aka proposal ). racoon входит в стандартный пакет ipsec-tools и есть практически в любом дистрибутиве Linux «из коробки».

Используя случайные 64 бита группы и 512 бит ключа, я получаю достаточно вариантов, чтоб сделать перебор бессмысленным.

Настройка Linux

— Необходимо разрешить маршрутизацию: sysctl net.ipv4.ip_forward=1

— Необходимо разрешить протокол ESP и входящие соединения на порты 500/udp и 4500/udp: iptables -t filter -I INPUT -p esp -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 500 -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 4500 -j ACCEPT

— Необходимо включить NAT для нашей сети: iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -j MASQUERADE

— Необходимо создать группу и создать/добавить туда пользователей: groupadd vpn и useradd -G vpn vpn_user

— Необходимо запустить racoon: racoon -vF

Настройка OS X

Настройки → Сеть

Выбрать (+) → VPN → Cisco IPSec → придумать название

Выбрать соединение → ввести адрес сервера, имя пользователя и пароль

Выбрать «Настройки аутентификации» → ввести имя группы и ключ ( именно в таком порядке )

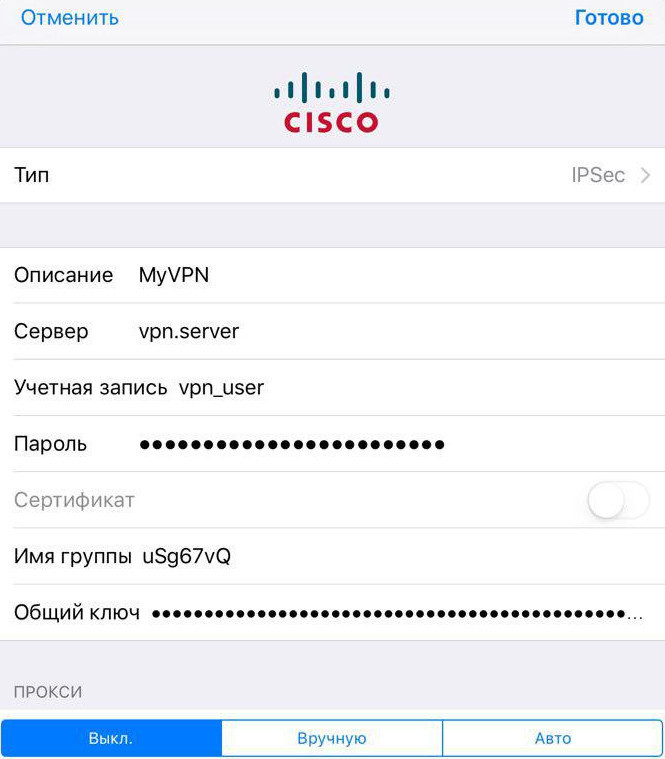

Настройка iOS

Настройки → Основные → VPN → Добавить конфигурацию VPN.

Заполнить форму по аналогии, подключиться.

Источник

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).