- Управление — BDE в manage-bde on

- Синтаксис Syntax

- Параметры Parameters

- Примеры Examples

- BitLocker: использование средств шифрования диска BitLocker для управления BitLocker BitLocker: Use BitLocker Drive Encryption Tools to manage BitLocker

- Manage-bde Manage-bde

- Использование manage-bde с объемами операционной системы Using manage-bde with operating system volumes

- Использование manage-bde с объемами данных Using manage-bde with data volumes

- Repair-bde Repair-bde

- Командлеты для BitLocker в Windows PowerShell BitLocker cmdlets for Windows PowerShell

Управление — BDE в manage-bde on

Шифрует диск и включает BitLocker. Encrypts the drive and turns on BitLocker.

Синтаксис Syntax

Параметры Parameters

| Параметр Parameter | Описание Description |

|---|---|

| Представляет букву диска, за которой следует двоеточие. Represents a drive letter followed by a colon. | |

| -рековерипассворд -recoverypassword | Добавляет средство защиты числового пароля. Adds a numerical password protector. Можно также использовать параметр -RP в качестве сокращенной версии этой команды. You can also use -rp as an abbreviated version of this command. |

| Представляет пароль восстановления. Represents the recovery password. | |

| -рековерикэй -recoverykey | Добавляет предохранитель внешнего ключа для восстановления. Adds an external key protector for recovery. Можно также использовать параметр -ать в качестве сокращенной версии этой команды. You can also use -rk as an abbreviated version of this command. |

| Представляет путь к каталогу ключа восстановления. Represents the directory path to the recovery key. | |

| -стартупкэй -startupkey | Добавляет предохранитель внешнего ключа для запуска. Adds an external key protector for startup. Вы также можете использовать -SK в качестве сокращенной версии этой команды. You can also use -sk as an abbreviated version of this command. |

| Представляет путь к каталогу для ключа запуска. Represents the directory path to the startup key. | |

| — сертификат -certificate | Добавляет предохранители открытого ключа для диска данных. Adds a public key protector for a data drive. Вы также можете использовать параметр -CERT в качестве сокращенной версии этой команды. You can also use -cert as an abbreviated version of this command. |

| -тпмандпин -tpmandpin | Добавляет доверенный платформенный модуль (TPM) (доверенный платформенный модуль) и персональный идентификационный номер (ПИН-код) для диска операционной системы. Adds a Trusted Platform Module (TPM) and personal identification number (PIN) protector for the operating system drive. Можно также использовать -TP в качестве сокращенной версии этой команды. You can also use -tp as an abbreviated version of this command. |

| -тпмандстартупкэй -tpmandstartupkey | Добавляет предохранители TPM и ключа запуска для диска операционной системы. Adds a TPM and startup key protector for the operating system drive. Можно также использовать параметр -ТСК в качестве сокращенной версии этой команды. You can also use -tsk as an abbreviated version of this command. |

| -тпмандпинандстартупкэй -tpmandpinandstartupkey | Добавляет предохранители TPM, ПИН-кода и ключа запуска для диска операционной системы. Adds a TPM, PIN, and startup key protector for the operating system drive. Можно также использовать параметр -тпск в качестве сокращенной версии этой команды. You can also use -tpsk as an abbreviated version of this command. |

| -password -password | Добавляет предохранитель ключа пароля для диска данных. Adds a password key protector for the data drive. Можно также использовать параметр -пароль в качестве сокращенной версии этой команды. You can also use -pw as an abbreviated version of this command. |

| -Адаккаунторграуп -ADaccountorgroup | Добавляет предохранитель удостоверения на основе идентификатора безопасности для тома. Adds a SID-based identity protector for the volume. Том будет автоматически разблокирован, если у пользователя или компьютера есть соответствующие учетные данные. The volume will automatically unlock if the user or computer has the proper credentials. При указании учетной записи компьютера добавьте $ к имени компьютера и укажите параметр -Service , чтобы указать, что разблокировка должна выполняться в содержимом сервера BitLocker, а не на пользователе. When specifying a computer account, append a $ to the computer name and specify –service to indicate that the unlock should happen in the content of the BitLocker server instead of the user. Можно также использовать параметр -SID в качестве сокращенной версии этой команды. You can also use -sid as an abbreviated version of this command. |

| -уседспацеонли -usedspaceonly | Задает режим шифрования с использованием шифрования только для пространства. Sets the encryption mode to Used Space Only encryption. Разделы тома, содержащие используемое пространство, будут зашифрованы, но свободное пространство не будет. The sections of the volume containing used space will be encrypted but the free space will not. Если этот параметр не указан, все используемое пространство и свободное пространство на томе будут зашифрованы. If this option is not specified, all used space and free space on the volume will be encrypted. Вы также можете использовать параметр -used в качестве сокращенной версии этой команды. You can also use -used as an abbreviated version of this command. |

| -Енкриптионмесод -encryptionMethod | Настраивает алгоритм шифрования и размер ключа. Configures the encryption algorithm and key size. Можно также использовать -EM в качестве сокращенной версии этой команды. You can also use -em as an abbreviated version of this command. |

| -скифардваретест -skiphardwaretest | Начинает шифрование без проверки оборудования. Begins encryption without a hardware test. Можно также использовать -s в качестве сокращенной версии этой команды. You can also use -s as an abbreviated version of this command. |

| -дисковериволуметипе -discoveryvolumetype | Указывает файловую систему, используемую для диска данных обнаружения. Specifies the file system to use for the discovery data drive. Диск данных обнаружения — это скрытый диск, добавленный к съемному диску с файловой системой FAT, защищенному BitLocker, который содержит устройство чтения BitLocker To Go. The discovery data drive is a hidden drive added to a FAT-formatted, BitLocker-protected removable data drive that contains the BitLocker To Go Reader. |

| -форцеенкриптионтипе -forceencryptiontype | Принудительное использование программой BitLocker программного или аппаратного шифрования. Forces BitLocker to use either software or hardware encryption. В качестве типа шифрования можно указать оборудование или программное обеспечение . You can specify either Hardware or Software as the encryption type. Если выбран параметр оборудования , но диск не поддерживает шифрование оборудования, то Manage-bde возвращает ошибку. If the hardware parameter is selected, but the drive doesn’t support hardware encryption, manage-bde returns an error. Если групповая политика параметры запрещают указанный тип шифрования, Manage-bde возвращает ошибку. If Group Policy settings forbids the specified encryption type, manage-bde returns an error. Также можно использовать канальный транзистор в качестве сокращенной версии этой команды. You can also use -fet as an abbreviated version of this command. |

| -ремовеволумешадовкопиес -removevolumeshadowcopies | Принудительное удаление теневых копий томов для тома. Force deletion of Volume Shadow Copies for the volume. После выполнения этой команды вы не сможете восстановить этот том с помощью предыдущих точек восстановления системы. You won’t be able to restore this volume using previous system restore points after running this command. Можно также использовать параметр -РВСК в качестве сокращенной версии этой команды. You can also use -rvsc as an abbreviated version of this command. |

| Указывает, какие файловые системы могут использоваться с дисками данных обнаружения: FAT32, по умолчанию или нет. Specifies which file systems can be used with discovery data drives: FAT32, default, or none. | |

| -ComputerName -computername | Указывает, что для изменения защиты BitLocker на другом компьютере используется Manage-bde. Specifies that manage-bde is being used to modify BitLocker protection on a different computer. Можно также использовать параметр -CN в качестве сокращенной версии этой команды. You can also use -cn as an abbreviated version of this command. |

| Представляет имя компьютера, на котором необходимо изменить защиту BitLocker. Represents the name of the computer on which to modify BitLocker protection. Допустимые значения включают имя NetBIOS компьютера и IP-адрес компьютера. Accepted values include the computer’s NetBIOS name and the computer’s IP address. | |

| -? -? или/? or /? | Отображает краткую справку в командной строке. Displays brief Help at the command prompt. |

| -Help или-h -help or -h | Отображает полную справку в командной строке. Displays complete Help at the command prompt. |

Примеры Examples

Чтобы включить BitLocker для диска C и добавить пароль восстановления на диск, введите: To turn on BitLocker for drive C, and to add a recovery password to the drive, type:

Чтобы включить BitLocker для диска C, добавьте пароль восстановления на диск и сохраните ключ восстановления на диске E, введите: To turn on BitLocker for drive C, add a recovery password to the drive, and to save a recovery key to drive E, type:

Чтобы включить BitLocker для диска C, используя предохранитель внешнего ключа (например, ключ USB) для разблокировки диска операционной системы, введите: To turn on BitLocker for drive C, using an external key protector (such as a USB key) to unlock the operating system drive, type:

Этот метод необходим при использовании BitLocker с компьютерами, у которых нет доверенного платформенного модуля. This method is required if you are using BitLocker with computers that don’t have a TPM.

Чтобы включить BitLocker для диска данных E и добавить предохранитель ключа пароля, введите: To turn on BitLocker for data drive E, and to add a password key protector, type:

Чтобы включить BitLocker для диска с операционной системой C и использовать шифрование на основе оборудования, введите: To turn on BitLocker for operating system drive C, and to use hardware-based encryption, type:

BitLocker: использование средств шифрования диска BitLocker для управления BitLocker BitLocker: Use BitLocker Drive Encryption Tools to manage BitLocker

Относится к: Applies to

В этой статье для ИТ-специалистов описывается, как использовать средства для управления BitLocker. This article for the IT professional describes how to use tools to manage BitLocker.

Средства шифрования привода BitLocker включают средства управления командной строкой, а также командлеты BitLocker для Windows PowerShell. BitLocker Drive Encryption Tools include the command-line tools manage-bde and repair-bde and the BitLocker cmdlets for Windows PowerShell.

Команды manage-bde и BitLocker можно использовать для выполнения любой задачи, которая может быть выполнена с помощью панели управления BitLocker и подходит для автоматического развертывания и других сценариев сценариев. Both manage-bde and the BitLocker cmdlets can be used to perform any task that can be accomplished through the BitLocker control panel and are appropriate to use for automated deployments and other scripting scenarios.

Repair-bde — это специальный инструмент, который предоставляется для сценариев аварийного восстановления, в которых защищенный диск BitLocker не может быть разблокирован нормально или с помощью консоли восстановления. Repair-bde is a special circumstance tool that is provided for disaster recovery scenarios in which a BitLocker protected drive cannot be unlocked normally or using the recovery console.

Manage-bde Manage-bde

Manage-bde — это средство командной строки, которое можно использовать для сценариев операций BitLocker. Manage-bde is a command-line tool that can be used for scripting BitLocker operations. Manage-bde предлагает дополнительные параметры, которые не отображаются на панели управления BitLocker. Manage-bde offers additional options not displayed in the BitLocker control panel. Полный список параметров manage-bde см. в справочной строке Командная строка Manage-bde. For a complete list of the manage-bde options, see the Manage-bde command-line reference.

Manage-bde включает меньше параметров по умолчанию и требует большей настройки для настройки BitLocker. Manage-bde includes fewer default settings and requires greater customization for configuring BitLocker. Например, использование только команды на томе данных будет полностью шифровать том manage-bde -on без каких-либо протекторов проверки подлинности. For example, using just the manage-bde -on command on a data volume will fully encrypt the volume without any authenticating protectors. Зашифрованный таким образом том по-прежнему требует от пользователя включить защиту BitLocker, хотя команда успешно завершена, так как для полной защиты необходимо добавить метод проверки подлинности в том. A volume encrypted in this manner still requires user interaction to turn on BitLocker protection, even though the command successfully completed because an authentication method needs to be added to the volume for it to be fully protected. В следующих разделах приводится примеры распространенных сценариев использования для manage-bde. The following sections provide examples of common usage scenarios for manage-bde.

Использование manage-bde с объемами операционной системы Using manage-bde with operating system volumes

Ниже приведены примеры базовых допустимых команд для объемов операционной системы. Listed below are examples of basic valid commands for operating system volumes. В общем, только команда шифрует объем операционной системы с помощью протектора только для TPM и без manage-bde -on ключа восстановления. In general, using only the manage-bde -on command will encrypt the operating system volume with a TPM-only protector and no recovery key. Однако во многих средах требуются более безопасные протекторы, такие как пароли или ПИН-код, и они рассчитывают на возможность восстановления данных с помощью ключа восстановления. However, many environments require more secure protectors such as passwords or PIN and expect to be able to recover information with a recovery key. Рекомендуется добавить в том операционной системы хотя бы один основной прощитатель и защитник восстановления. We recommend that you add at least one primary protector and a recovery protector to an operating system volume.

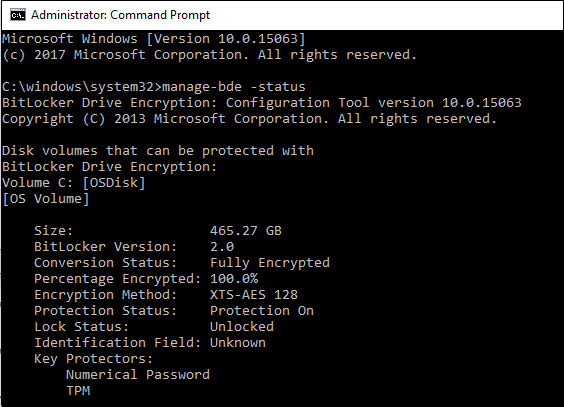

Хорошей практикой при использовании manage-bde является определение состояния тома в целевой системе. A good practice when using manage-bde is to determine the volume status on the target system. Чтобы определить состояние тома, используйте следующую команду: Use the following command to determine volume status:

Эта команда возвращает томам целевого, текущего состояния шифрования, метода шифрования и типа тома (операционная система или данные) для каждого тома: This command returns the volumes on the target, current encryption status, encryption method, and volume type (operating system or data) for each volume:

В следующем примере показано включение BitLocker на компьютере без чипа TPM. The following example illustrates enabling BitLocker on a computer without a TPM chip. Перед началом процесса шифрования необходимо создать ключ запуска, необходимый для BitLocker, и сохранить его на USB-диске. Before beginning the encryption process, you must create the startup key needed for BitLocker and save it to the USB drive. Когда BitLocker включен для объема операционной системы, BitLocker необходимо получить доступ к флеш-накопителю USB, чтобы получить ключ шифрования (в этом примере буква E представляет usb-накопитель). When BitLocker is enabled for the operating system volume, the BitLocker will need to access the USB flash drive to obtain the encryption key (in this example, the drive letter E represents the USB drive). Вам будет предложено перезагрузать для завершения процесса шифрования. You will be prompted to reboot to complete the encryption process.

Примечание: После завершения шифрования необходимо вставить ключ запуска USB перед запуском операционной системы. Note: After the encryption is completed, the USB startup key must be inserted before the operating system can be started.

Альтернатива протектору ключа запуска на оборудовании, не относящегося к TPM, — использование пароля и протектора ADaccountorgroup для защиты объема операционной системы. An alternative to the startup key protector on non-TPM hardware is to use a password and an ADaccountorgroup protector to protect the operating system volume. В этом сценарии сначала необходимо добавить защитники. In this scenario, you would add the protectors first. Чтобы добавить их, используйте эту команду: To add them, use this command:

Эта команда потребует ввода и подтверждения протектора паролей перед добавлением их в том. This command will require you to enter and then confirm the password protector before adding them to the volume. После включения протекторов на томе можно включить BitLocker. With the protectors enabled on the volume, you can then turn on BitLocker.

На компьютерах с TPM можно шифровать объем операционной системы без определенных протекторов с помощью manage-bde. On computers with a TPM, it is possible to encrypt the operating system volume without any defined protectors using manage-bde. Используйте эту команду: Use this command:

Эта команда шифрует диск с помощью TPM в качестве защитника по умолчанию. This command encrypts the drive using the TPM as the default protector. Если вы не уверены, доступен ли защитник TPM, чтобы перечислить защитники, доступные для тома, запустите следующую команду: If you are not sure if a TPM protector is available, to list the protectors available for a volume, run the following command:

Использование manage-bde с объемами данных Using manage-bde with data volumes

Объемы данных используют тот же синтаксис для шифрования, что и объемы операционной системы, но для выполнения операции не требуются средства защиты. Data volumes use the same syntax for encryption as operating system volumes but they do not require protectors for the operation to complete. Шифрование объемов данных можно сделать с помощью базовой команды: или вы можете сначала добавить дополнительные manage-bde -on протекторы в том. Encrypting data volumes can be done using the base command: manage-bde -on or you can choose to add additional protectors to the volume first. Рекомендуется добавить в том данных хотя бы один основной защитник и защитник восстановления. We recommend that you add at least one primary protector and a recovery protector to a data volume.

Общим защитником для тома данных является защитник паролей. A common protector for a data volume is the password protector. В приведенной ниже примере мы добавляем в том протектор паролей и включаем BitLocker. In the example below, we add a password protector to the volume and turn on BitLocker.

Repair-bde Repair-bde

Может возникнуть проблема, которая повредил область жесткого диска, на котором BitLocker хранит критически важные сведения. You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. Такая проблема может быть вызвана сбоем жесткого диска или неожиданным выходом Windows. This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

Средство ремонта BitLocker (Repair-bde) можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, если диск был зашифрован с помощью BitLocker. The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde может реконструировать критически важные части данных диска и восстановления, пока для расшифровки данных используется допустимый пароль восстановления или ключ восстановления. Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. Если данные метаданных BitLocker на диске повреждены, необходимо предоставить пакет ключа резервного копирования, а также пароль восстановления или ключ восстановления. If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. Этот пакет ключей резервное копирование в службы домена Active Directory (AD DS), если вы использовали параметр по умолчанию для резервного копирования AD DS. This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. С помощью этого пакета ключей и пароля восстановления или ключа восстановления можно расшифровать части диска с защитой BitLocker, если диск поврежден. With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Каждый пакет ключей будет работать только для диска с соответствующим идентификатором диска. Each key package will work only for a drive that has the corresponding drive identifier. Для получения этого пакета ключей от AD DS можно использовать viewer для просмотра паролей для восстановления BitLocker. You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

Совет: Если вы не создаете копию данных восстановления в AD DS или хотите сохранить пакеты ключей в качестве альтернативы, можно использовать команду для создания пакета ключей для manage-bde -KeyPackage тома. Tip: If you are not backing up recovery information to AD DS or if you want to save key packages alternatively, you can use the command manage-bde -KeyPackage to generate a key package for a volume.

Средство командной строки Repair-bde предназначено для использования, когда операционная система не начинается или когда не удается запустить консоль восстановления BitLocker. The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Используйте Repair-bde, если верны следующие условия: Use Repair-bde if the following conditions are true:

- Вы зашифровали диск с помощью шифрования диска BitLocker. You have encrypted the drive by using BitLocker Drive Encryption.

- Windows не начинается, или вы не можете запустить консоль восстановления BitLocker. Windows does not start, or you cannot start the BitLocker recovery console.

- У вас нет копии данных, содержащихся на зашифрованном диске. You do not have a copy of the data that is contained on the encrypted drive.

Примечание: Повреждение диска может не иметь отношения к BitLocker. Note: Damage to the drive may not be related to BitLocker. Поэтому перед использованием средства ремонта BitLocker рекомендуется использовать другие средства для диагностики и решения проблемы с диском. Therefore, we recommend that you try other tools to help diagnose and resolve the problem with the drive before you use the BitLocker Repair Tool. Среда восстановления Windows (Windows RE) предоставляет дополнительные возможности для ремонта компьютеров. The Windows Recovery Environment (Windows RE) provides additional options to repair computers.

Существуют следующие ограничения для Repair-bde: The following limitations exist for Repair-bde:

- Средство командной строки Repair-bde не может отремонтировать диск, сбой в процессе шифрования или расшифровки. The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- Средство командной строки Repair-bde предполагает, что если диск имеет шифрование, то диск полностью зашифрован. The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

Дополнительные сведения об использовании repair-bde см. в группе Repair-bde. For more information about using repair-bde, see Repair-bde.

Командлеты для BitLocker в Windows PowerShell BitLocker cmdlets for Windows PowerShell

Windows PowerShell для администраторов предоставляют новый способ использования при работе с BitLocker. Windows PowerShell cmdlets provide a new way for administrators to use when working with BitLocker. Используя Windows PowerShell скриптов, администраторы могут легко интегрировать параметры BitLocker в существующие скрипты. Using Windows PowerShell’s scripting capabilities, administrators can integrate BitLocker options into existing scripts with ease. В приведенной ниже таблице отображаются доступные cmdlets BitLocker. The list below displays the available BitLocker cmdlets.