- Настройка маршрутизатора на базе Windows Server 2012 R2

- Одминский блог

- Настройка маршрутизации в MS Windows

- Настройка маршрутизации и удаленного доступа для интрасети

- Аннотация

- Установка службы маршрутов и удаленного доступа

- Чтобы включить службу маршрутов и удаленного доступа

- Настройка клиента для телефонного доступа

- Настройка клиента для VPN-доступа

- Предоставление пользователям доступа к серверам удаленного доступа

- Предоставление прав удаленного доступа отдельным учетным записям пользователей

- Настройка прав удаленного доступа на основе членства в группах

- Создание удаленного подключения

- Устранение неполадок

- Доступны не все параметры конфигурации для телефонного номера пользователя

- Пользователи могут связываться с сервером, но без проверки подлинности

Настройка маршрутизатора на базе Windows Server 2012 R2

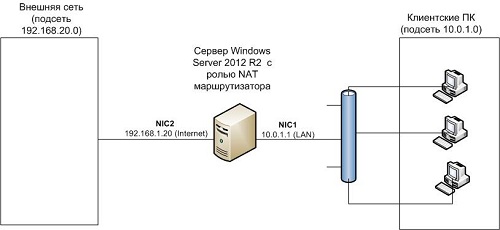

В этой статье посмотрим, как с помощью встроенных средств на базе сервера с Windows Server 2012 R2 организовать простой межсетевой маршрутизатор. И хотя на практике маршрутизаторы на базе компьютеров используются довольно редко (аппаратные маршрутизаторы, как правило, имеют более высокую производительность, надежность и несколько дешевле выделенного компьютера), в тестовых или виртуальных средах, когда нужно срочно настроить маршрутизацию между несколькими подсетями, маршрутизатор на базе Windows Server вполне себе приемлемое решение.

Итак, в роли маршрутизатора будет выступать сервер с ОС Windows Server 2012 R2. Сервер имеет 2 сетевых интерфейса: физических или виртуальных, если сервер запущен на гипервизоре. Каждому интерфейсу сервера назначен выделенный IP адрес из различных подсетей. Для удобства, мы переименовали названия сетевых интерфейсов в Панели управления сетями и общим доступом:

Сетевая карта 1 (сетевая карта подключена во внутреннюю LAN сеть):

Имя: LAN

IP: 10.0.1.1

Сетевая карта 2 (сетевая карта во внешней сети ):

Имя: Internet

IP: 192.168.1.20

Наша задача – организовать маршрутизацию пакетов из локальной подсети 10.0.1.0 во внешнюю подсеть 192.168.1.0 (как правило, такая сеть имеет выход в интернет) через NAT. Такую схему можно реализовать в случае необходимости организации доступа клиентов из внутренней сети в интернет.

Маршрутизация в Windows Server 2012 R2 реализуется на базе роли Remote Access (RRAS). Данная служба появилась еще в Windows Server 2003 и до текущей в версии Windows Server ее интерфейс и процесс настройки практически не изменился.

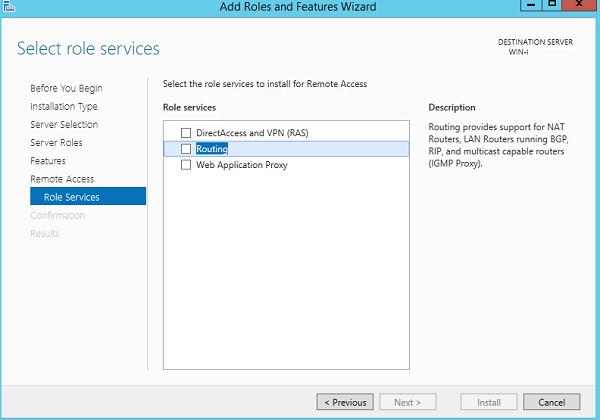

В первую очередь нужно установить роль Remote Access. Для этого откроем консоль Server Manager, выбираем Manage -> Add Roles and Features, находим и отмечаем роль Remote Access, в ее составе выбираем службу Routing, и, соглашаясь со всеми предложенными по умолчанию компонентами, запускаем ее установку (Install).

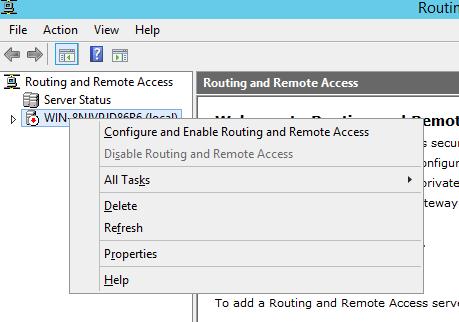

После окончания установки открываем консоль Routing and Remote Access (rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем Configure and Enable Routing and Remote Access.

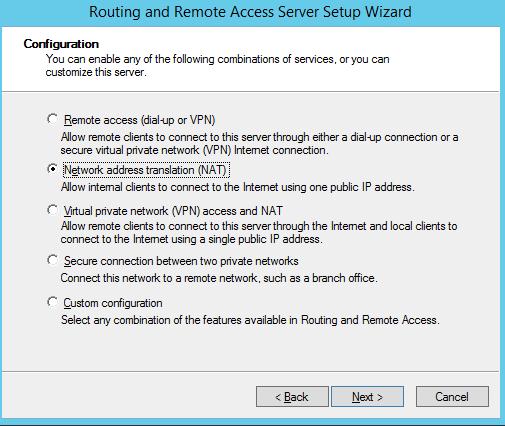

В открывшемся окне выбираем пункт Network Address Translation (NAT).

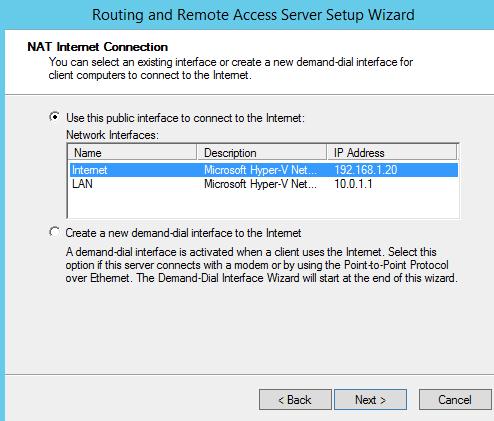

На следующей шаге (NAT Internet Connection) нужно выбрать сетевой интерфейс, подключённый ко внешней сети / Интернету (в нашем примере это интерфейс Internet с ip 192.168.1.20). Этот интерфейс будет «публичным интерфейсом» нашего NAT роутера.

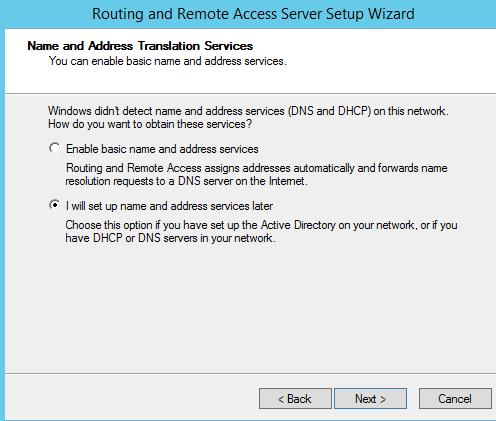

Далее будет предложено указать должен ли NAT роутер обеспечить клиентов внутренней сети сервисами DHCP и DNS. Как правило, этот функционал во внутренней сети уже имеется, поэтому в нем мы не нуждаемся.

На этом базовая настройка маршрутизации на Windows Server 2012 R2 завершена. Сервер уже должен выполнять маршрутизацию пакетов между двумя подключенными сетями и выполнять трансляцию сетевых адресов (NAT).

Чтобы в этом убедиться, в консоли RRAS откройте свойства сервера. На вкладке General показано, что IPv4 маршрутизация включена (т.е. пакеты IPv4 будут пересылаться с одной сетевой карты на другую).

Проверить работу маршрутизации можно, указав на клиентском компьютере во внутренней сети (к которой подключен интерфейс сервера LAN) в качестве шлюза IP-адрес сервера (10.0.1.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или интернете. Эти попытки должны быть успешными.

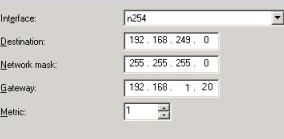

В нашем случае на сервере осуществялется статическая маршрутизация. Если нужно добавить новый маршрут, щелкните ПКМ по Static Routes, выберите пункт меню New static route и создайте новое статическое правило маршрутизации.

Одминский блог

Блог о технологиях, технократии и методиках борьбы с граблями

Настройка маршрутизации в MS Windows

Скажу откровенно- вопрос маршрутизации в Windows Server я для себя закрыл еще в далеком 200X году, когда некие умельцы в том филиале Ростелекома, где я работал на тот момент, пытались поднять программный маршрутизатор на платформе Server 2003 и скажу откровенно это выглядело уныло, так как у них постоянно падали сетки, отваливались маршруты, пакеты переставали ходить и прочее. Учитывая, что как раз в то же время я совокупил порядка 6 сеток за счет бездисковой станции, которая грузилась с дискетки Coyot Linux и шуршала только в путь, то в дальнейшем я использовал исключительно маршрутизацию на базе FreeBSD. Но тем не менее эпизодически возникает необходимость организации маршрутизации на базе Windows Server, с наиболее упертыми клиентами которые сами ничего делать не хотят, но и лезут с советами.

Тогда приходится влезать в это болото, которое называется маршрутизация средствами Windows платформ. Для начала посмотрим что у нас прописано в таблице маршрутизации на сервере. Входим в терминальную консоль cmd и даем команду:

> route PRINT

которая нам высветит список имеющихся в системе интерфейсов, таблицу маршрутизации и постоянные маршруты. Кстати точно эту же картинку можно получить и командой:

> netstat -rn

Теперь собственно мы можем добавить статический маршрут, средствами командной строки. Предположим что нам надо срутить пакеты в сеть 172.16.0.0/24 через внутренний маршрутизатор 192.168.10.250, для чего задаем следующую команду:

> route add 172.16.0.0 mask 255.255.255.0 192.168.10.250 if 1

на самом деле можно со спокойной совестью опустить, маршрут подцепится и без этого, просто пакеты будут рутиться через внутренний интерфейс 127.0.0.1. Для того чтобы удалить данный маршрут достаточно сказать:

> route delete 172.16.0.0

При добавлении машртура мы можем получить загадошное сервисное сообщение “Запрошенная операция требует повышения”, для чего правой клавишей шелкаем в иконку командной строки и говорим “запуск от имени администратора”.

Но вся беда с том, что такие маршруты живут до следующей перезагрузки, поэтому нам необходимо сказать чтобы маршруты сохранялись на потсоянной основе, для чего задаем ключик -p:

> route -p add 172.16.0.0 mask 255.255.255.0 192.168.10.250

Собственно для меня это наиболее удобный вариант, так как не требует ковыряния с системе, да и подходит как для Windows Server, так и для простых рабочих станций под управлением виндусни; но особо беспокойные умы могут воспользоваться на MS Server службой Network Policy and Access Services, для чего идем в Диспетчер сервера -> Роли -> Добавить роли -> Службы политики сети и доступа -> Маршрутизация (автоматом добавится Служба удаленного доступа) после чего уже в оснастке управления маршрутизации через правый клик на имени сервера включаем машрутизацию и, зайдя в раздел Статические маршруты прописываем необходимые нам маршруты. Там же можно настроить и политики прохождения пакетов (вкладка Основное, свойства интерфейсов), а также динамическую маршрутизацию, путем добавления RIP или IGMP протоколов.

Настройка маршрутизации и удаленного доступа для интрасети

В этой статье описывается настройка маршрутизации и удаленного доступа для интрасети.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 323415

Аннотация

В этом пошаговом руководстве описывается настройка службы маршрутизации и удаленного доступа в Windows Server 2003 Standard Edition или Windows Server 2003 Enterprise Edition, чтобы разрешить пользователям, для проверки подлинности, удаленно подключаться к другой сети через Интернет. Это безопасное подключение обеспечивает доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, общий доступ к файлам и печати, а также доступ к веб-серверам. Удаленный символ этого подключения является прозрачным для пользователя, поэтому общий интерфейс использования удаленного доступа аналогичен работе на рабочей станции в локальной сети.

Установка службы маршрутов и удаленного доступа

По умолчанию служба маршрутов и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но она отключена.

Чтобы включить службу маршрутов и удаленного доступа

Нажмите кнопку «Пуск», найдите пункт «Администрирование», а затем выберите пункты «Маршруты» и «Удаленный доступ».

В левой области консоли щелкните сервер, который соответствует имени локального сервера.

Если значок имеет красная стрелка в правом нижнем углу, служба маршрутов и удаленного доступа не включена. Перейдите к шагу 3.

Для зеленой стрелки, указываной вверх в правом нижнем углу, служба включена. В этом случае может потребоваться перенастроить сервер. Чтобы перенастроить сервер, необходимо сначала отключить маршрутику и удаленный доступ. Можно щелкнуть сервер правой кнопкой мыши, а затем нажать кнопку «Отключить маршрутику и удаленный доступ». Нажмите кнопку «Да», когда от него отображат информационное сообщение.

Щелкните сервер правой кнопкой мыши и выберите «Настройка и включить маршрутику и удаленный доступ», чтобы запустить мастер настройки сервера маршрутов и удаленного доступа. Нажмите кнопку «Далее».

Щелкните удаленный доступ (подключение или VPN), чтобы разрешить удаленным компьютерам набирать номера или подключаться к этой сети через Интернет. Нажмите кнопку «Далее».

Щелкните VPN для виртуального частного доступа или выберите «Dial-up» для телефонного доступа в зависимости от роли, которую вы хотите назначить этому серверу.

На странице VPN-подключения щелкните сетевой интерфейс, подключенный к Интернету, и нажмите кнопку «Далее».

На странице «Назначение IP-адреса» сделайте одно из следующих задач:

- Если DHCP-сервер будет использоваться для назначения адресов удаленным клиентам, нажмите кнопку «Автоматически» и нажмите кнопку «Далее». Перейдите к шагу 8.

- Чтобы предоставить удаленным клиентам адреса только из заданного пула, щелкните «Из указанного диапазона адресов».

В большинстве случаев параметр DHCP проще администрировать. Однако если DHCP не доступен, необходимо указать диапазон статических адресов. Нажмите кнопку «Далее».

Мастер открывает страницу назначения диапазона адресов.

- Нажмите кнопку Создать.

- В поле «Начните ip-адрес» введите первый IP-адрес в диапазоне адресов, которые необходимо использовать.

- В поле «Конечный IP-адрес» введите последний IP-адрес в диапазоне.

Windows вычисляет количество адресов автоматически. 4. Нажмите кнопку «ОК», чтобы вернуться на страницу назначения диапазона адресов. 5. Нажмите кнопку «Далее».

Примите значение по умолчанию «Нет», используйте маршрутику и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку «Далее».

Нажмите кнопку «Готово», чтобы включить службу маршрутов и удаленного доступа, а также настроить сервер удаленного доступа.

После того как вы настроите сервер для получения подключений с подключением к телефонной связи, настроите клиентские подключения удаленного доступа на клиентской рабочей станции.

Настройка клиента для телефонного доступа

Чтобы настроить клиент для телефонного доступа, выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

- Нажмите кнопку «Начните», выберите «Панель управления», а затем дважды щелкните «Сетевые подключения».

- В области «Сетевые задачи» щелкните «Создать новое подключение» и нажмите кнопку «Далее».

- Нажмите кнопку «Подключиться к сети» на рабочем месте, чтобы создать подключение для телефонного подключения, а затем нажмите кнопку «Далее».

- Click Dial-up connection, and then click Next.

- На странице «Имя подключения» введите описательное имя для этого подключения и нажмите кнопку «Далее».

- На странице «Номер телефона для набора номера» введите номер телефона для сервера удаленного доступа в диалоговом окне «Номер телефона».

- Сделайте одно из следующих следующую кнопку и нажмите кнопку «Далее».

- Если вы хотите разрешить любому пользователю, который входит в систему на рабочей станции, получить доступ к этому подключению с подключением с подключением, щелкните «Любой пользователь».

- Если вы хотите, чтобы это подключение было доступно только для пользователя, войдите в систему, щелкните «Использовать только».

- Нажмите кнопку «Готово», чтобы сохранить подключение.

Настройка клиента для VPN-доступа

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

Нажмите кнопку «Начните», выберите «Панель управления», а затем дважды щелкните «Сетевые подключения».

В области «Сетевые задачи» щелкните «Создать новое подключение» и нажмите кнопку «Далее».

Нажмите кнопку «Подключиться к сети» на рабочем месте, чтобы создать подключение для телефонного подключения, а затем нажмите кнопку «Далее».

Щелкните подключение к виртуальной частной сети и нажмите кнопку «Далее».

На странице «Имя подключения» введите описательное имя для этого подключения и нажмите кнопку «Далее».

Сделайте одно из следующих и нажмите кнопку «Далее».

- Если компьютер окончательно подключен к Интернету, нажмите кнопку «Не набирать начальное подключение».

- Если компьютер подключается к Интернету через поставщика услуг Интернета (ISP), нажмите кнопку «Автоматически набрать это начальное подключение». Затем щелкните имя подключения к isP.

Введите IP-адрес или имя сервера VPN (например, VPNServer.SampleDomain.com).

Сделайте одно из следующих следующую кнопку и нажмите кнопку «Далее».

- Если вы хотите разрешить любому пользователю, который входит в систему на рабочей станции, получить доступ к этому подключению с подключением с подключением, щелкните «Любой пользователь».

- Если вы хотите, чтобы это подключение было доступно только для пользователя, войдите в систему, щелкните «Использовать только».

Нажмите кнопку «Готово», чтобы сохранить подключение.

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или запрета авторизации на основе таких критериев, как время дня, день недели, членство пользователя в группах безопасности на основе Windows Server 2003 или тип запрашиваемого подключения. Если сервер удаленного доступа является членом домена, эти параметры можно настроить с помощью учетной записи домена пользователя.

Если сервер является автономным сервером или членом группы, пользователь должен иметь локализованную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетной записи пользователя, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Нажмите кнопку «Начните», выберите пункты «Все программы», «Администрирование» и «Пользователи и компьютеры Active Directory».

- Щелкните правой кнопкой мыши учетную запись пользователя, для которую необходимо предоставить права удаленного доступа, выберите «Свойства» и перейдите на вкладку «Dial-in».

- Нажмите кнопку «Разрешить доступ», чтобы предоставить пользователю разрешение на набор номера, а затем нажмите кнопку «ОК».

Настройка прав удаленного доступа на основе членства в группах

Если вы управляете удаленным доступом на уровне группы, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Создайте группу, содержаную участников, которым разрешено создавать VPN-подключения.

- Нажмите кнопку «Пуск», найдите пункт «Администрирование», а затем выберите пункты «Маршруты» и «Удаленный доступ».

- В дереве консоли разойдите окни «Маршруты» и «Удаленный доступ», разойдите имя сервера и выберите «Политики удаленного доступа».

- Щелкните правой кнопкой мыши правую области, найдите пункт «Новый» и выберите пункт «Политика удаленного доступа».

- Нажмите кнопку «Далее», введите имя политики и нажмите кнопку «Далее».

- Щелкните VPN для виртуального частного доступа или выберите «Dial-up» для телефонного доступа, а затем нажмите кнопку «Далее».

- Нажмите кнопку «Добавить», введите имя группы, созданной на шаге 1, и нажмите кнопку «Далее».

- Следуйте инструкциям на экране, чтобы завершить мастер.

Если VPN-сервер уже разрешает службы удаленного доступа к сети телефонного доступа, не удаляйте политику по умолчанию; вместо этого переместим его так, чтобы она была последней оцениваемой политикой.

Создание удаленного подключения

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

На клиентской рабочей станции нажмите кнопку «Начните», выберите «Сетевые подключения», а затем щелкните созданное новое подключение.

В поле «Имя пользователя» введите имя пользователя.

Если сеть, к которой нужно подключиться, имеет несколько доменов, может потребоваться указать имя домена. Используйте формат domain_name \ в поле «Имя пользователя».

В поле «Пароль» введите пароль.

Если используется подключение с телефонным подключением, проверьте номер телефона, указанный в диалоговом окне, чтобы убедиться, что он правильный. Убедитесь, что указаны дополнительные номера, необходимые для получения внешней линии или для набора большого расстояния.

Click Dial or Connect (for VPN connections).

Компьютер устанавливает подключение к серверу удаленного доступа. Сервер аутентификация пользователя и регистрация компьютера в сети.

Устранение неполадок

В этом разделе описывается, как устранить некоторые проблемы, которые могут возникнуть при попытке настроить удаленный доступ.

Доступны не все параметры конфигурации для телефонного номера пользователя

Если домен на основе Windows Server 2003 использует смешанный режим, доступны не все параметры конфигурации. Администраторы могут предоставлять или запретить доступ только пользователю, а также указывать параметры ответа на вызовы, которые являются настройками разрешений доступа, доступными в Microsoft Windows NT 4.0. Оставшиеся параметры становятся доступными после переключения домена в режим native.

Пользователи могут связываться с сервером, но без проверки подлинности

Убедитесь, что учетной записи пользователя предоставлено разрешение на удаленное подключение и проверку подлинности с помощью Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом группы «Серверы RAS и IAS».

Для получения дополнительных сведений щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323381 Как разрешить удаленным пользователям доступ к сети в Windows Server 2003