- Как майнить Monero? Прибыльность добычи XMR, особенности криптовалюты и подходящее оборудование

- Что такое Monero

- Над чем работают

- Показатели Monero (XMR)

- Где купить Monero XMR

- Кошелёк для Monero

- Майнинг Monero

- На чём майнить Monero

- Где майнить Monero XMR

- Как начать майнить Monero

- Прибыльность майнинга Monero

- Выводы

- Майнинг Monero

- Proof of Work

- Solo or pool mining

- Hardware

- Программное обеспечение для майнинга

- Поддержка

- Процессор Apple M1 протестировали в майнинге криптовалюты Monero

- Машина по выкачиванию денег: майнер Monero

- Monero или Bitcoin?

- Криптомайнер

- Сканирование и эксплуатация

- Статистика

- Заключение

- Индикаторы компрометации

Как майнить Monero? Прибыльность добычи XMR, особенности криптовалюты и подходящее оборудование

Новички частенько видят в криптовалютах инструмент, который позволяет выходить за созданные государством рамки и чуть ли не обретать суперспособности. На деле всё немного скромнее. Например, тот же блокчейн Биткоина прозрачен, из-за чего его пользователей можно без проблем отследить и даже найти в реальной жизни. Противоположность BTC — Monero. Разработчики позиционируют проект как палочку-выручалочку, которая во что бы то ни стало защитит приватность человека. Разбираемся с особенностями монеты и её майнингом.

Что такое Monero

Monero — криптовалюта с акцентом на приватных транзакциях. Секрет заключается в использовании криптографии для скрытия адресов отправителя и получателя. Сумма перевода также скрывается.

Эти действия проводятся по умолчанию, поэтому конфиденциальность здесь постоянная, а не выборочная. Примером последнего служит Zcash. Напомним, у этой криптовалюты есть как открытые, так и частные адреса.

Вклад в проект внесли более 420 разработчиков. Форумы Monero в онлайне, чаты живы.

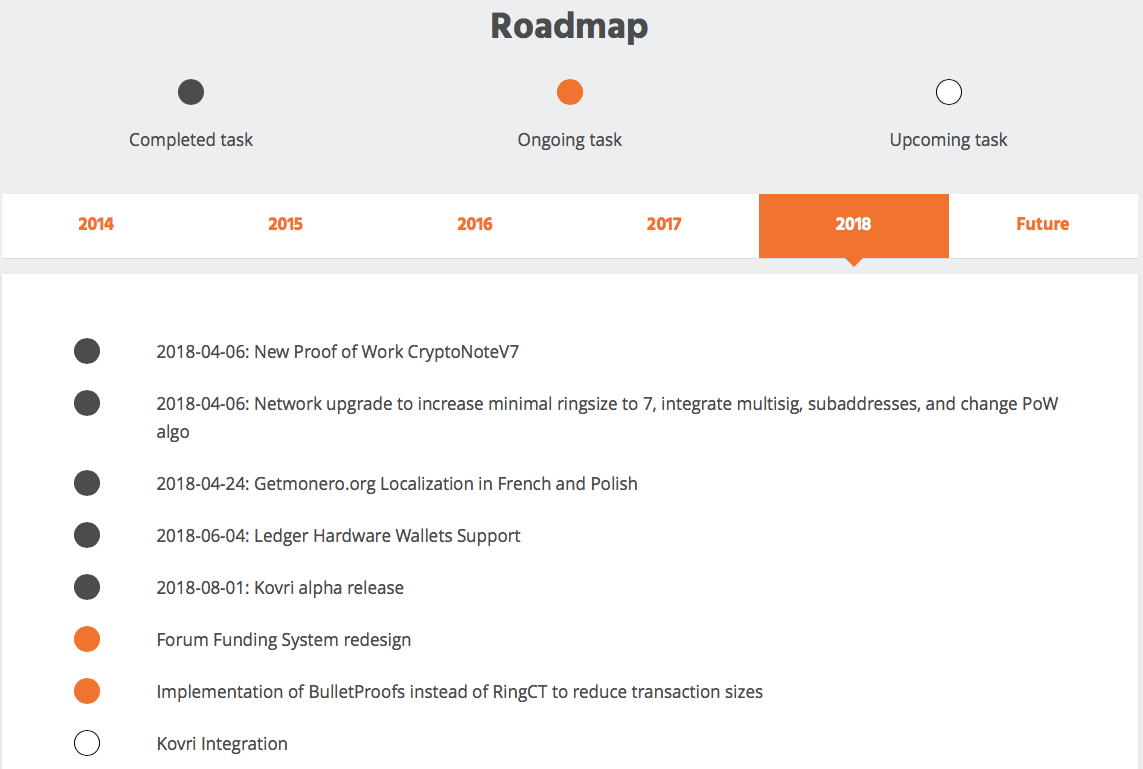

Над чем работают

Представители команды активно продвигают и финансируют проект Kovri. Последний скрывает трафик пользователей и позволяет им оставаться анонимными в рамках сети Kovri Network. Иначе говоря, представители Monero поддерживают не только анонимность транзакций, но и анонимность в интернете.

К задачам на будущее пока относят решения для скорости и масштабируемости.

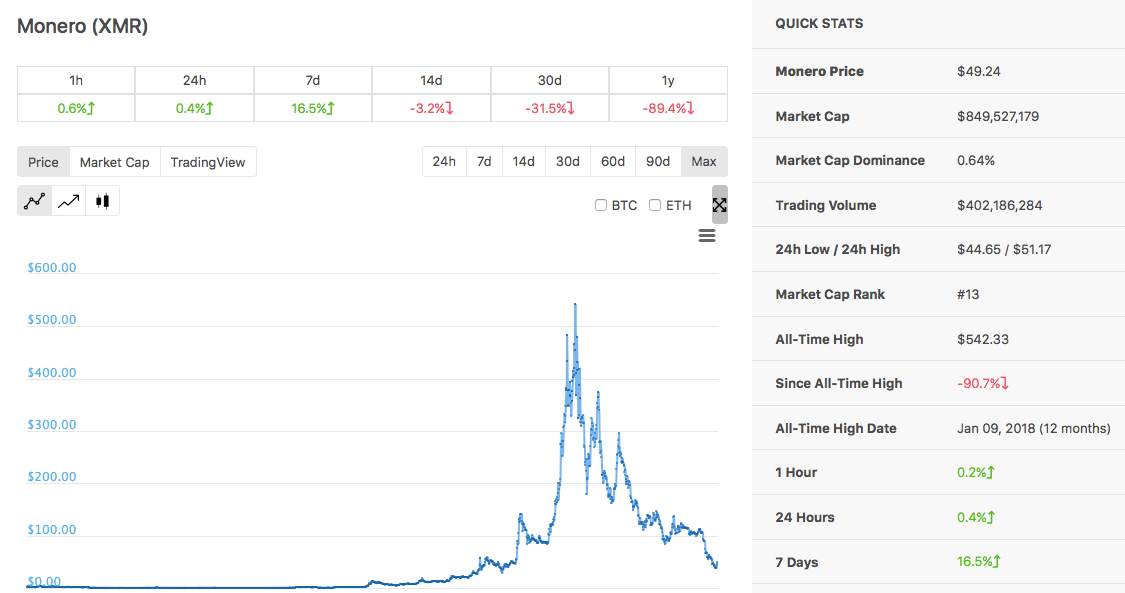

Показатели Monero (XMR)

Монета занимает 13 место в мировом рейтинге криптовалют. Сегодня за неё дают 53 доллара, рыночная капитализация немного не дотягивает до 894 миллионов.

Суточный объём торгов равен 20,18 миллиона долларов. При этом в обороте находится 16,66 миллиона XMR. Monero существует с весны 2014 года.

График курса напоминает показатели Биткоина. Максимальную стоимость XMR зафиксировали девятого января 2018 года. Тогда за монету предлагали 542 доллара. Сладкие времена.

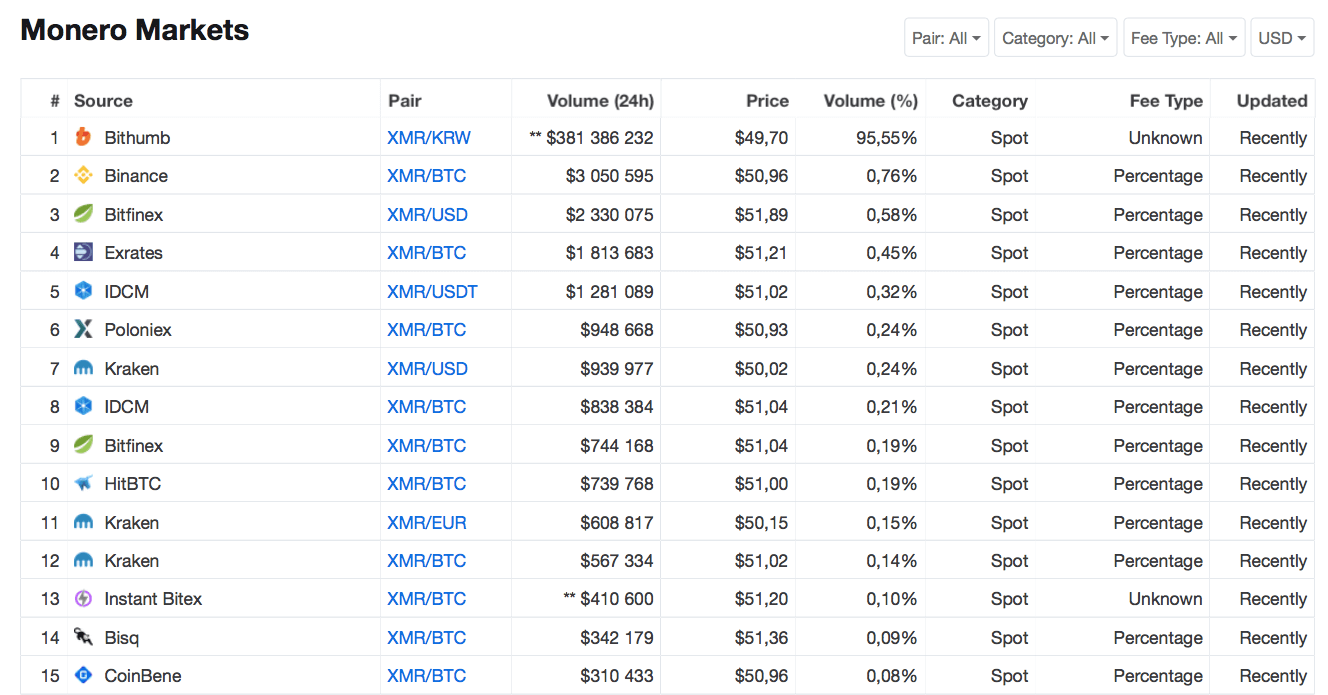

Где купить Monero XMR

Больше 95 процентов операций с XMR проходит на Bithumb. Также купить монету получится на Binance, Bitfinex, Poloniex, Kraken, HitBTC, CoinBene и других площадках.

Важно помнить, что показатели торговых объёмов бирж не всегда соответствуют действительности. К слову, та же Bithumb все обвинения в свой адрес отрицает.

Кошелёк для Monero

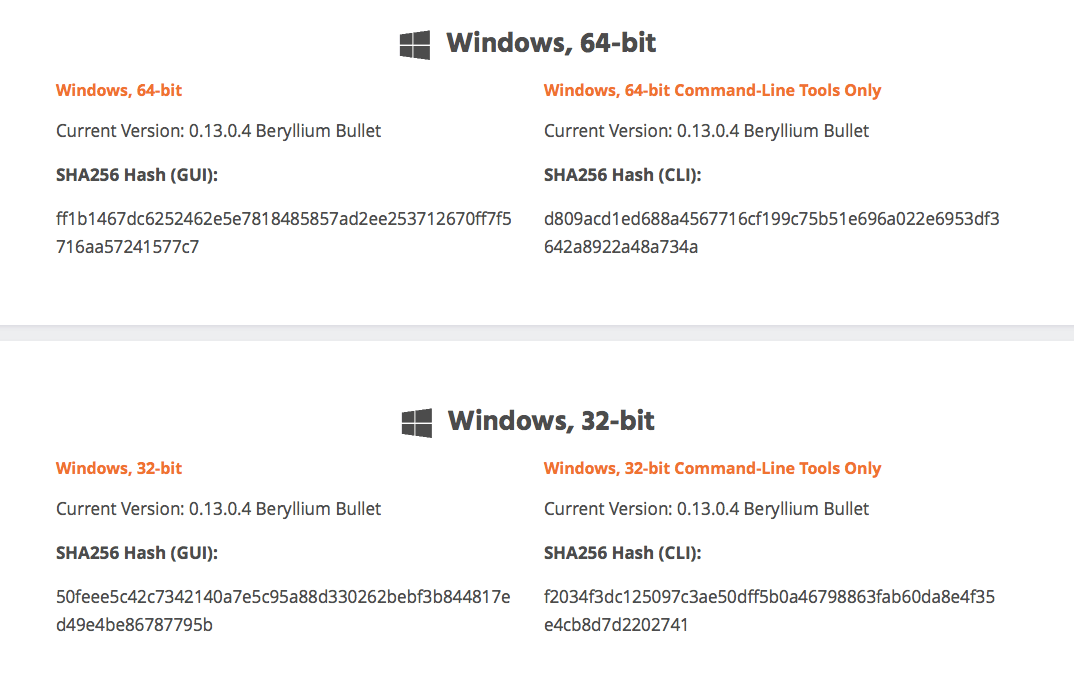

Проблем с нехваткой кошельков для XMR нет. Разработчики предлагают версии для Windows, MacOS, Linux и других систем.

Скачиваем с официального сайта проекта по ссылке.

Майнинг Monero

Добыча Monero отличается от Ethereum, Bitcoin или Bitcoin Gold. Алгоритм майнинга здесь — RandomX. За нахождение блока дают 2.12 XMR, на решение уходит приблизительно 2 минуты.

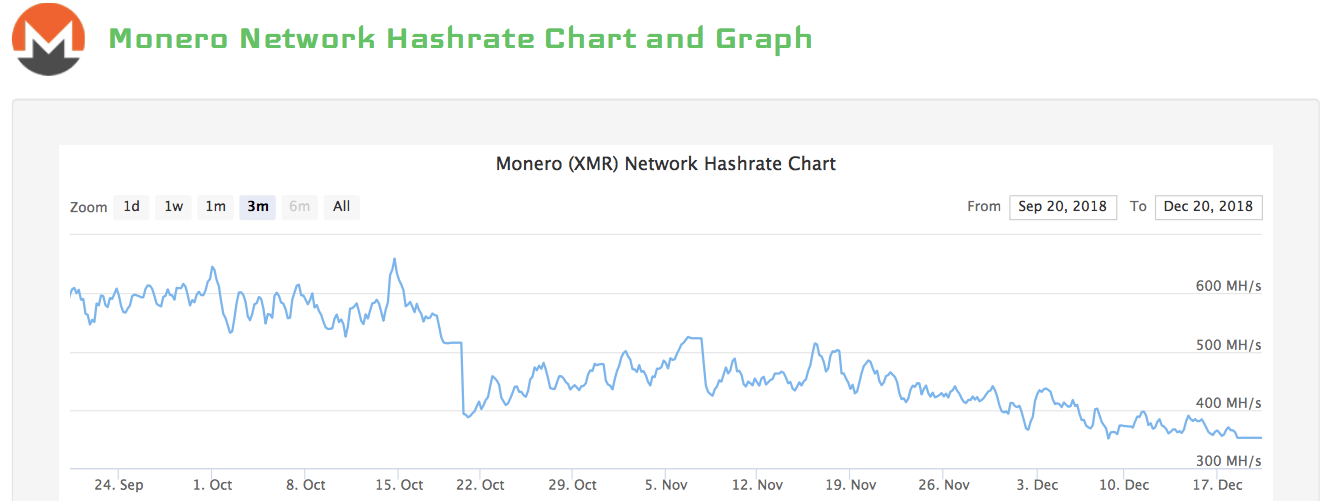

Хешрейт сети находится на уровне 341 Mh/s. 14 октября показатель составлял 659 Mh/s, так что падение в связи с нынешним проседанием курсов монет существенное.

На чём майнить Monero

Главной фишкой Monero является поддержка процессоров (CPU) — как в старые добрые времена. Копать также можно на видеокартах. Желательно, чтобы трудилась продукция AMD, поскольку эффективность карт Nvidia заметно ниже.

Для майнинга на видеокартах и процессорах используем xmr-stak. Готовую версию майнера качаем в архиве по ссылке, пароль — 2miners.

Обратите внимание: 30 ноября 2019 года состоялся хардфорк Monero. Разработчики перевели криптовалюту на алгоритм майнинга RandomX. После форка нужно скачать майнер XMR-Stak-RX версии 1.0.1 в этом же архиве (пароль — 2miners) и отредактировать файл pools.txt. Правильный файл настроек выглядит так.

Меняем «wallet_address» на свой адрес кошелька.

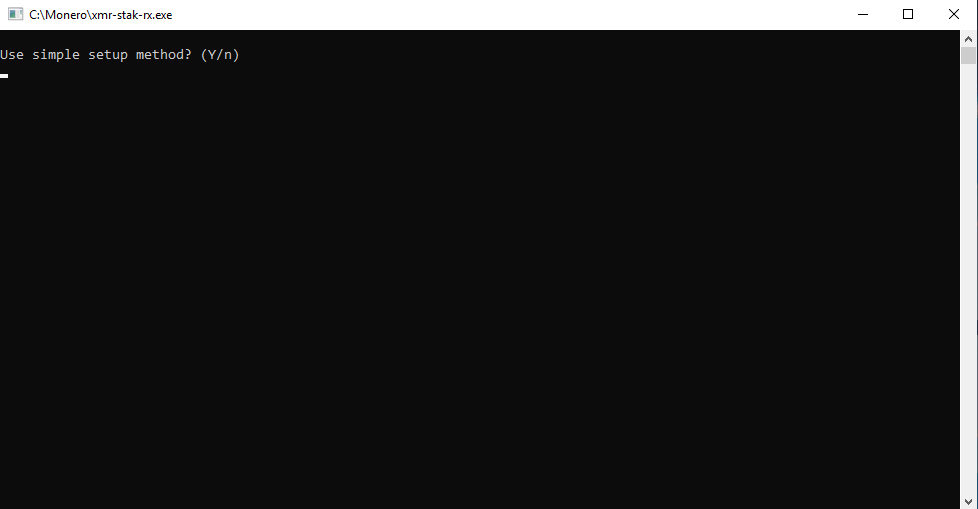

После редактирования файла запускаем майнер и соглашаемся с предложением провести быструю настройку. Для этого нажимаем «Y».

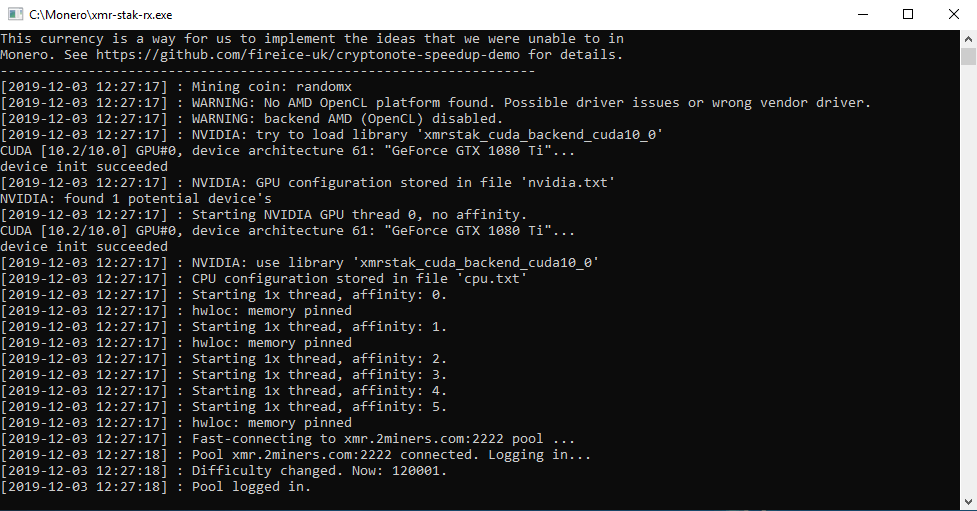

Интерфейс майнера XMR-Stak-RX. Источник: майнер

Майнер самостоятельно проанализирует ресурсы для майнинга (видеокарту или процессор) и автоматически создаст файл настройки.

Интерфейс майнера XMR-Stak-RX. Источник: майнер

Ключевое отличие Monero от Ethereum или Zcash — меньшее потребление электричества и как следствие меньший нагрев карт.

Где майнить Monero XMR

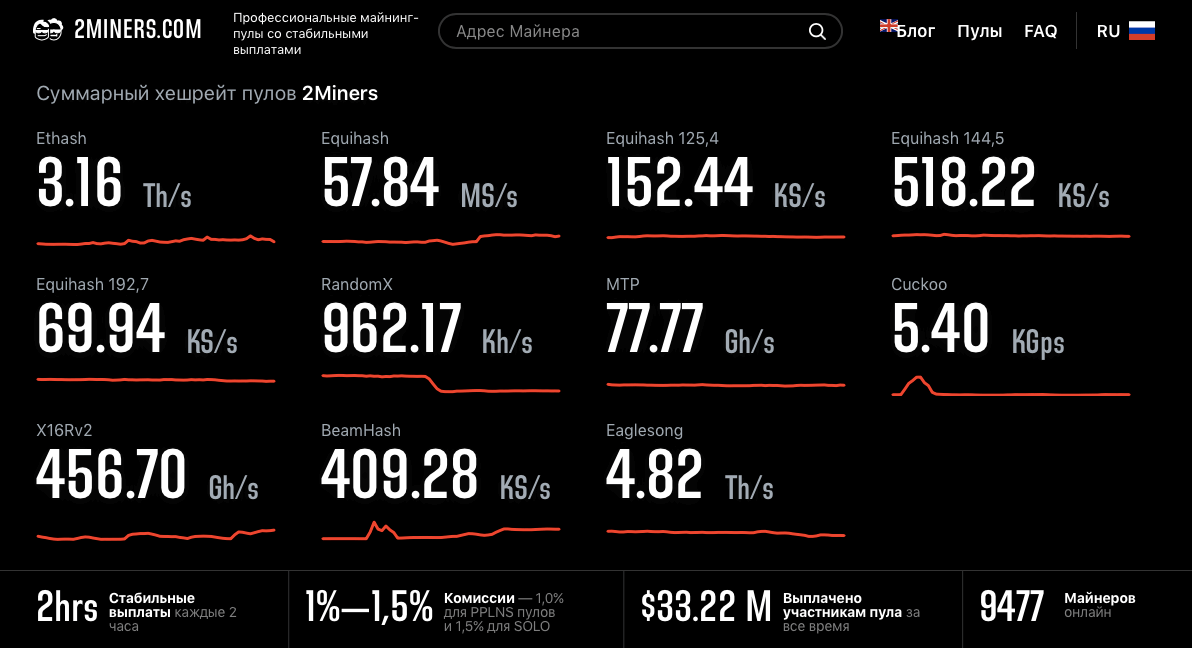

Копать XMR можно на 2Miners. У пула более 9 тысяч пользователей в онлайне, стабильные выплаты и серверы в разных странах. Ещё есть крутой дизайн и поддержка SOLO для обладателей больших мощностей.

Интерфейс майнинг-пула. Источник: 2Miners.com

Как начать майнить Monero

Пул полностью совместим с Miningrigrentals и NiceHash. Получается, что можно майнить и без шума в квартире.

Вот настройки для Miningrigrentals.

Algorithm: RandomX

Pool Host: xmr.2miners.com:2222

Workername (-u): YOUR_ADDRESS

Password (-p): x (!БУКВА ИКС!)

Algorithm: RandomXmonero

Pool Host: xmr.2miners.com:3333

Workername: YOUR_ADDRESS

Password: x (!БУКВА ИКС!)

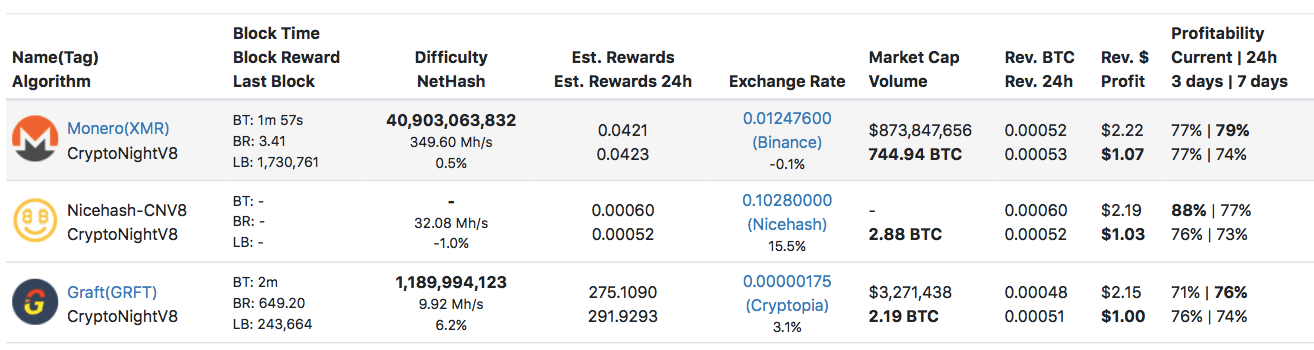

Прибыльность майнинга Monero

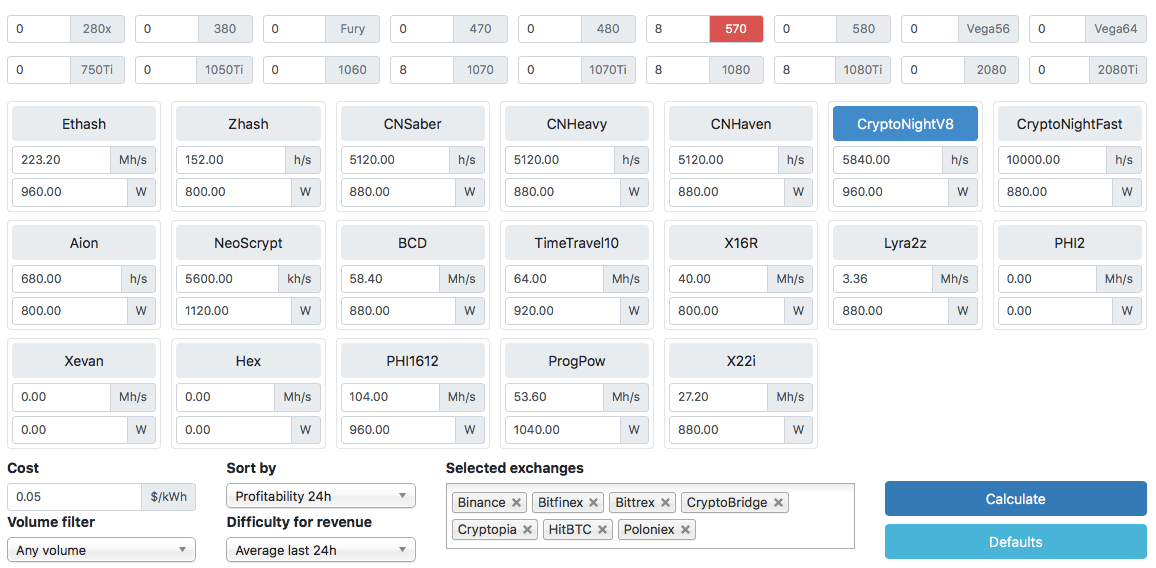

Перспективы добычи монет по традиции подскажет сервис WhatToMine. Для примера выбираем восемь карт Radeon RX 570 и кликаем по нужному алгоритму.

При цене киловатта в 5 центов или около 3,4 рубля получаем чуть больше доллара чистой прибыли в день. Доход составляет 2,22 доллара, разница уходит на стоимость электричества.

Для Monero также подойдут Radeon RX 580, Vega, Nvidia GTX 1060 и GTX 1070. Кстати, с майнингом XMR на GTX 1060 с 3 ГБ проблем не будет. Напоминаем, пользователи данной модели уже жалуются на невозможность добычи Ethereum и Ethereum Classic.

Выводы

В итоге имеем монету с несколькими интересными особенностями. Прежде всего это повышенная анонимность и забота о приватности пользователя. Также удивляет возможность майнинга на процессоре, ведь для добычи криптовалют обычно нужны видеокарты или специальные ASIC-устройства. Наконец, в роли вишенки на торте — небольшое потребление электричества, которое порадует обладателей дорогой розетки.

Монета существует давно и наверняка проживёт ещё долго. К ней определённо стоит присмотреться, если ещё не успели. Да и не большое потребление электричества порадует обладателей дорогой розетки.

Источник

Майнинг Monero

Monero — это криптовалюта, которая опирается на алгоритм proof-of-work (доказательство работы) для достижения распределенного консенсуса. Ниже вы можете найти ресурсы и информацию о том, как начать майнинг Monero. Проект Monero не может вам рекомндовать какой-либо конкретный пул, программное обеспечение или оборудование.

Proof of Work

One of Monero’s philosophies is to maintain egalitarian mining, so that everyone can have the possibility to mine. To achieve this, Monero uses a particular algorithm ideated and developed by members of the Monero community: RandomX. This PoW algorithm is ASIC resistant, which means it’s impossible to build specialized hardware to mine Monero. Miners must use consumer-grade hardware and compete fairly.

Monero can be mined by both CPUs and GPUs, but the former is much more efficient.

Solo or pool mining

Miners can decide if they prefer to solo mine or to mine in a pool. Each method has its benefits and drawbacks, but the Monero Project encourages individuals to solo mine using the Monero software (GUI and CLI), as this type of independent mining is the most effective way to increase the robustness of the Monero network.

Pro and cons of solo and pool mining:

- Makes the network more secure than if mining in a pool

- You can mine using your Monero wallet. No need for additional software

- Depending on your hashrate, it might take months before you find a block. This is often referred to as a ‘lottery’

- Frequent payouts. You will receive XMR according to how much you are participating in the pool of your choice.

- You have to pay a fee to the pool operator

- You can only use third party software to pool mine, which might take a small percentage of your shares

- Too many people mining on a single pool might lead on the pool having >50% of the total hashrate, which is dangerous

If you need help choosing a pool or you just want more information about them, use:

- miningpoolstats.stream

- pools.xmr.wiki

Hardware

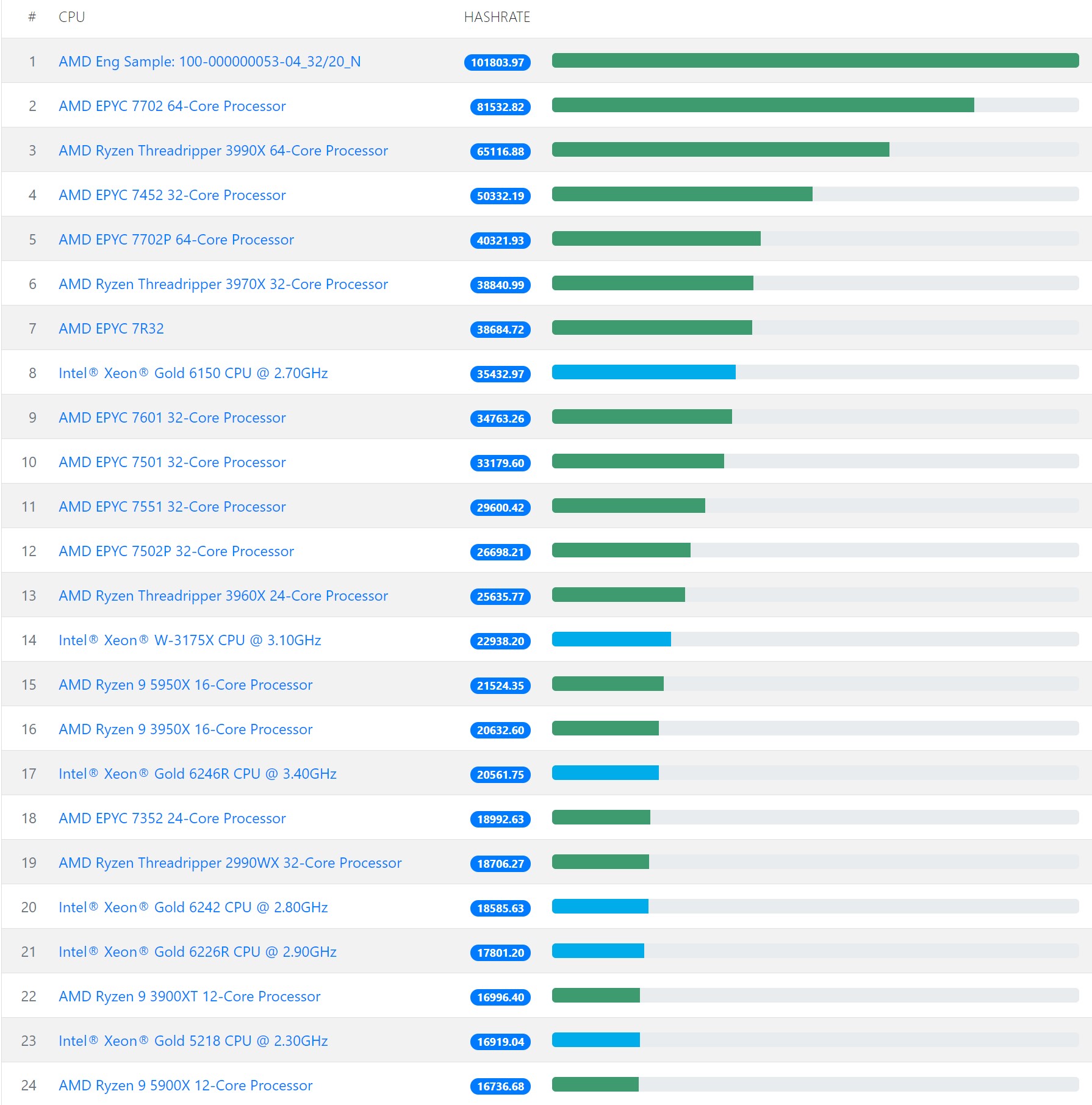

Monero can be mined on both CPUs and GPUs, but the latter is much less efficient than the former. You can get an idea of how your hardware performs compared to others, using monerobanchmarks (some results might be out of date).

Программное обеспечение для майнинга

There are several options when it comes to mining software. As already said, to solo mine, the CLI or GUI wallets can be used (CPU only). If you want to mine to a pool or mine with a GPU, you’ll need dedicated software. Miners supporting Monero:

- XMRig

- CSminer

Обратите внимание, что некоторые майнеры имеют сборы для разработчика за ипользование их программного обеспечения.

Поддержка

If you have questions or just want to confront with fellow miners, come chat on Monero Pools. On Matrix and Libera.

Источник

Процессор Apple M1 протестировали в майнинге криптовалюты Monero

Разработчики майнера XMrig ведут собственную базу по хешрейту различных процессоров на алгоритме RandomX и RandomWOW и в этом списке появились результаты тестирования процессора Apple M1:

Разрекламированный процессор Apple в этом тесте занимает 190 место с результатом в 2384H/s, что сопоставимо с процессором Intel Core i7-4770K 2013 года выпуска. Но в защиту Apple стоит отметить, что энергопотребление CPU M1 составляет всего 15W, а у i7-4770K 84W.

Поэтому если сравнить энергоэффективность процессоров в майнинге, то Apple M1 с результатом 159H/W будет значительно лучше 4770K c 27H/W.

Но т.к. Apple M1 это совершенно новый процессор 2020 года выполненный по самому современному техпроцессу в 5нм, поэтому по энергоэффективности его нужно сравнивать с процессорами AMD и Intel последнего поколения.

Для сравнения возьмем новый 12-ти ядерный (24 потока) процессор от AMD Ryzen 5900X выполненный по технологии 7нм с энергопотреблением 105W

Процессор AMD Ryzen 9 5900X в майнинге Monero показывает результат в 16700H/s, что значительно превосходит результаты в этом тесте Apple M1.

А если сравнить энергоэффективность, то Ryzen 5900Х показывает точно такую же энергоэффективность в майнинге как и Apple M1 — 159H/W.

Собственно на этом можно было и закончить и пригласить всех в комментарии, которых на этом сайте нету, но Вы всегда можете оставить свой комментарий в нашем телеграм канале

Счастливые обладатели MacBook с процессором M1 могут самостоятельно проверить способности своего приобретения, скачав XMrig на GitHub

Самостоятельно ознакомиться с тестами процессоров на алгоритме RandomX можно на сайте XMRIG.com

Вывод: Для майнинга ноутбуки Apple с новейшим процессором M1 не подходят т.к. дают всего 0,13 USD в день. Что бы зарабатывать на майнинге заметные суммы нужно покупать видеокарты или контракты облачного майнинга

Подпишись на наш Telegram канал @cryptoage и Вконтакте, узнавай новости про криптовалюты первым.

Общайся с криптоэнтузиастами и майнерами в Telegram чате @CryptoChat

Источник

Машина по выкачиванию денег: майнер Monero

Пока мир ждет, где нанесут новый удар знаменитые кибергруппы типа Lazarus или Telebots, вооруженные аналогами WannaCry или Petya, операторы менее резонансных кампаний

зарабатывают без лишнего шума. Одна из таких операций продолжается как минимум с мая 2017 года. Атакующие заражают веб-серверы Windows вредоносным майнером криптовалюты Monero (XMR).

Злоумышленники, стоящие за данной кампанией, модифицировали легитимный майнер на базе открытого исходного кода и использовали уязвимость в Microsoft IIS 6.0 CVE-2017-7269 для скрытой установки малвари на непропатченные серверы. За три месяца мошенники создали ботнет из нескольких сотен зараженных серверов и заработали на Monero больше 63 тысяч долларов.

Пользователи ESET защищены от любых попыток использования уязвимости CVE-2017-7269, даже если их машины пока не пропатчены, как это было с эксплойтом EternalBlue, используемым в распространении WannaCry.

Monero или Bitcoin?

Несмотря на рост курса биткоина, Monero имеет несколько преимуществ, которые делают эту криптовалюту весьма привлекательной для майнинга с помощью вредоносного ПО. Это невозможность отследить транзакции и доказать применение алгоритма CryptoNight, который использует компьютерные и серверные CPU и GPU (в отличие от биткоина, для добычи которого нужно специализированное оборудование).

В течение последнего месяца курс Monero вырос с 40 до 150 долларов, а затем снизился до 100 долларов.

Рисунок 1. Свечной график курса XMR/USD в августе 2017 года

Криптомайнер

Впервые обнаруженное in-the-wild 26 мая 2017 года, вредоносное ПО для майнинга – модификация легитимного майнера Monero на базе открытого исходного кода xmrig (версия 0.8.2, представленная 26 мая 2017 года).

Авторы вредоносного майнера не меняли оригинальную кодовую базу, только добавили жестко закодированные аргументы командной строки с адресом своего кошелька и майнинговым пулом URL, а также несколько аргументов для уничтожения ранее запущенных экземпляров малвари во избежание конкуренции. Подобная доработка занимает не больше пары минут – неудивительно, что мы обнаружили малварь в день выпуска базовой версии xmrig.

Вы можете видеть модифицированный майнер злоумышленников и его сравнение с доступным исходным кодом на рисунке ниже.

Рисунок 2. Сравнение кода исходной и модифицированной версий майнера

Сканирование и эксплуатация

Доставка майнера на компьютеры жертв – наиболее сложная часть операции, но даже здесь атакующие использовали самый простой подход. Мы выявили два IP-адреса, с которых осуществляется брутфорс-сканирование на предмет уязвимости CVE-2017-7269. Оба адреса указывают на серверы в облаке Amazon Web Services.

Уязвимость, которую использовали атакующие, обнаружили в марте 2017 года исследователи Чжи Ниан Пэн (Zhiniang Peng) и Чэнь Ву (Chen Wu). Это уязвимость в службе WebDAV, которая является частью Microsoft IIS версии 6.0 в ОС Windows Server 2003 R2. Уязвимость переполнения буфера в функции ScStoragePathFromUrl запускается, когда уязвимый сервер обрабатывает вредоносный НТТР-запрос. В частности, специально сформированный запрос PROPFIND приводит к переполнению буфера. Подробный анализ механизма описан Хавьером М. Меллидом и доступен по ссылке. Уязвимость подвержена эксплуатации, поскольку находится в службе веб-сервера, которая в большинстве случаев должна быть доступна из интернета и ее легко использовать.

Шелл-код является ожидаемым действием загрузки и выполнения (загрузка dasHost.exe из hxxt://postgre[.]tk/ в папку %TEMP%):

Рисунок 3. Шелл-код, доставленный эксплойтом

По нашим данным, первая эксплуатация этой уязвимости in-the-wild произведена всего через два дня после публикации ее описания 26 марта 2017 года. С тех пор уязвимость активно используется.

Новый вредоносный майнер впервые замечен 26 мая 2017 года. С этого момента он распространяется волнообразно – это означает, что злоумышленники продолжают поиски уязвимых машин.

Рисунок 4. График волн заражения

Сканирование всегда выполняется с одного IP-адреса, вероятнее всего, машины, которая размещена на облачном сервере Amazon, арендованном злоумышленниками.

Статистика

Статистика майнингового пула была общедоступной, поэтому мы можем видеть совокупный хешрейт всех жертв, предоставивших вычислительные мощности для майнинга. Постоянное значение достигало 100 килохешей в секунду (kH/s) с пиками до 160 kH/s в конце августа 2017 года, которые мы связываем с кампаниями, запущенными 23 и 30 августа.

В целом, зараженные машины добывали порядка 5,5 XMR в день к концу августа. Заработок в течение трех месяцев составил 420 XMR. При курсе 150 долларов за 1 XMR, доход операторов майнера составлял 825 долларов в день и больше 63 000 долларов в общей сложности.

Атакующие активизировались в конце августа, но с начала сентября мы не наблюдаем новых заражений. Более того, поскольку в майнере не предусмотрен механизм персистентности, атакующие начинают терять скомпрометированные машины, а общий хешрейт упал до 60 kH/s. Это не первый перерыв в деятельности кибергруппы, скорее всего, в ближайшем будущем стартует новая кампания.

Нам неизвестно точное число пострадавших, но мы можем примерно оценить его по общему хешрейту. Согласно показателям CPU, хешрейт высокопроизводительного процессора Intel i7 достигает 0,3–0,4 kH/s. В данной кампании используются системы под управлением Windows Server 2003, которые, скорее всего, работают на старом оборудовании со сравнительно слабыми процессорами. Поэтому средний хешрейт жертвы будет намного ниже, а общее число инфицированных машин – выше; можно говорить о сотнях жертв.

Рисунок 6. Статистика кошелька атакующих, предоставленная майнинговым пулом

Заключение

В основе данной кампании – легитимный майнер с открытым исходным кодом и некоторое число машин с устаревшими необновленными операционными системами. Для получения прибыли операторам вредоносного майнера пришлось лишь незначительно доработать код, эксплуатационные расходы минимальны.

ESET детектирует вредоносный бинарный файл майнера как троян Win32/CoinMiner.AMW, попытки эксплуатации уязвимости на сетевом уровне как webDAV/ExplodingCan. Это реальный пример пакета, который будет заблокирован:

Рисунок 5. Специальный HTTP-запрос с шелл-кодом

Microsoft завершила поддержку Windows Server 2003 в июле 2015 года и не выпускала патчей для уязвимости CVE-2017-7269 до июня 2017 года — пока критические уязвимости для устаревших операционных систем не привлекли пристальное внимание вирусописателей. Во избежание масштабных деструктивных атак наподобие эпидемии WannaCry корпорация приняла решение закрыть эти уязвимости. Тем не менее, поддерживать Windows Server 2003 довольно сложно, поскольку автоматические обновления не всегда хорошо работают (это подтверждает, например, пост Клинта Боссена). Следовательно, большая часть систем по-прежнему уязвима. Мы настоятельно рекомендуем пользователям Windows Server 2003 как можно скорее установить KB3197835 и другие обновления безопасности (если автоматическое обновление не работает, загрузите патч вручную!).

Индикаторы компрометации

Сайты загрузки:

hxxp://postgre.tk

hxxp://ntpserver.tk

IP адреса источника атаки:

54.197.4.10

52.207.232.106

18.220.190.151

Хеши:

31721AE37835F792EE792D8324E307BA423277AE

A0BC6EA2BFA1D3D895FE8E706737D490D5FE3987

37D4CC67351B2BD8067AB99973C4AFD7090DB1E9

0902181D1B9433B5616763646A089B1BDF428262

0AB00045D0D403F2D8F8865120C1089C09BA4FEE

11D7694987A32A91FB766BA221F9A2DE3C06D173

9FCB3943660203E99C348F17A8801BA077F7CB40

52413AE19BBCDB9339D38A6F305E040FE83DEE1B

Источник