- Mdm сервер для mac os

- Конфигурационный профиль

- Протокол MDM

- Распространение MDM Payload

- Привязка устройств к MDM

- Работа устройства с MDM

- Безопасность

- Дополнения к протоколу MDM для macOS

- Итого

- ТОП-3 лучших Mobile Device Management систем для Apple устройств

- Что такое MDM: как это работает и кем используется?

- Обзор лучших MDM решений на рынке (на взгляд автора)

- MOSYLE

- Вывод

Mdm сервер для mac os

Чтобы управлять мобильными устройствами Apple под управлением macOS, iOS и tvOS и их настройками, используется технология MDM (Mobile Device management). Не стоит путать эту аббревиатуру с понятием MDM как таковым, подразумевающим собой устоявшийся отраслевой термин – Mobile device management или с технологиями Android MDM или MDM от Microsoft. Все это называется “протоколами”, но работает по разному.

Протокол MDM позволяет управлять устройствами Apple, начиная с iOS 4, macOS 10.7 и Apple TV с iOS 7. При помощи MDM администратор может проверять, устанавливать или удалять конфигурационные профили, удалять код блокировки устройств и стирать информацию с управляемого устройства.

Конфигурационный профиль

Конфигурационный профиль – это файл, с помощью которого можно распространять настройки на устройства Apple, например: настройки электронной почты, VPN, сертификаты. Конфигурационные профили удобно распространять на большое количество устройств.

Список всех настраиваемых параметров:

- Ограничения на использование устройств

- Настройки Wi-Fi

- Настройки VPN

- Настройки электронной почты

- Настройки Exchange

- Настройки подключения к каталогу LDAP (Active Directory)

- Настройки подключения к серверу календарей CalDAV

- Настройки Web clips

- Данные для аутентификации

По сути конфигурационный профиль (далее профиль) является plist-файлом с расширением .mobileconfig. Такой файл можно создать через приложения Apple Configurator 2, Server.app или вручную, следуя документации Apple – Configuration Profile Reference

Что входит в сам профиль:

- Configuration Profile Keys – обязательные ключи для любого профиля

- Payload Dictionary Keys – ключи для описания типа Payload (набора настроек)

- Payload-Specific Property Keys – ключи описания конкретных типов Payload

- Domains Payload – группа настроек, которая управляется профилем

- macOS Server Payload – настройки учетных записей macOS Server

- Active Directory Payload – настройки Active Directory

Также профили можно шифровать или подписывать сертификатом.

Пример профиля, содержащего набор настроек для работы с SCEP – Simple Certificate Enrollment Protocol (SCEP)

Распространить профиль можно несколькими способами:

- через Apple Configurator 2 (для iOS)

- отправить Email

- разместить ссылку на странице

- Over-the-air (для iOS) – Over-the-Air Profile Delivery Concepts

- Over-the-air с помощью сервера MDM

- с помощью DEP – Device Enrollment Program на supervised-устройствах (в России пока недоступно)

Протокол MDM

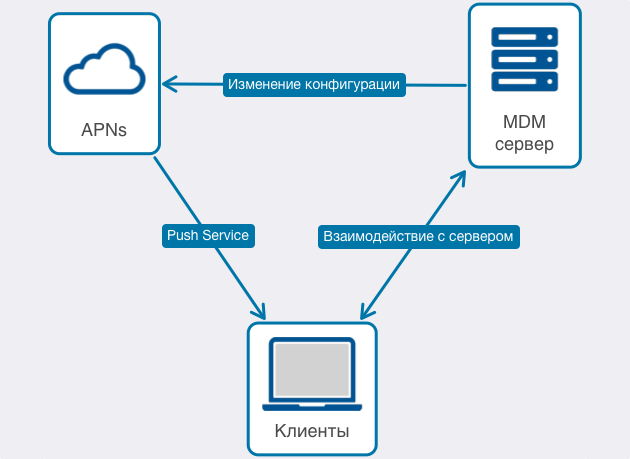

Протокол MDM работает поверх HTTP, использует TLS и Push-уведомления. Apple Push Notification Service (APNS) требуется для отправки “wake up”-сообщений на управляемое устройство, которое подключается к заранее указанному веб-сервису для получения команд и возврата результатов выполнения. Сам сервис MDM представляет из себя HTTPS-сервер, поэтому, в отличие от Active Directory, устройство не обязано находиться в одной сети с сервером, чтобы получить новые настройки: достаточно, чтобы MDM-сервер был доступен извне по протоколу HTTPS. Устройство связывается с MDM-сервером в ответ на push-сообщение, устанавливая TLS-подключение к серверу, далее проверяет сертификат сервера и проходит аутентификацию. Благодаря этому, становятся невозможными атаки с подменой сервера, когда злоумышленник заменяет легитимный сервер своим: у него просто нет доступа к ключам сервера. Далее требуется распространить набор настроек MDM Payload, на ваши устройства.

Распространение MDM Payload

MDM Payload распространяется через конфигурационные профили или через Device Enrollment Program. На одном устройстве – только один MDM Payload, привязать к двум серверам нельзя.

Профили, распространяемые через сервис MDM, называются управляемыми. Если MDM Payload удалить – эти профили также будут удалены. Хотя сервис MDM имеет доступ ко списку всех профилей, установленных на устройстве, удалять он может только те профили и приложения, которые были установлены через него же. Также с помощью MDM можно создавать управляемые записи и устанавливать приложения приобретенные через Volume Purchase Program (в России пока недоступен).

Если вы подготавливаете iOS-устройства к MDM через Apple Configurator 2, то начиная с iOS 5 устройства могут быть помечены как контролируемые (supervised). Устройства, начиная с iOS 7, обозначаются контролируемыми через DEP. Для контролируемых устройств доступны дополнительные настройки и ограничения.

Если профиль установлен не через DEP – пользователь устройства может удалить MDM payload самостоятельно. То же самое под силу серверу MDM.

Профиль, содержащий MDM Payload и установленный через DEP, будет блокирован для удаления. Профили, установленные через MDM, также могут быть заблокированы, однако они будут удалены с устройства, как только вы удалите профиль MDM.

Привязка устройств к MDM

Для того, чтобы сервер MDM мог управлять устройствами, требуется следующее:

- Установить конфигурационный профиль, содержащий в себе специальный MDM payload, или с помощью DEP

- Устройство подключается к серверу (check-in server), предоставляет свой собственный сертификат для аутентификации, свой уникальный номер UDID и другую служебную информацию

Если сервер принимает устройство – последнее предоставляет свой push-токен серверу, который использует для отправки push-уведомлений.

Работа устройства с MDM

- Сервер отправляет push-сообщение на устройство

- Устройство запрашивает на сервере, какую команду нужно выполнить

- Устройство выполняет команду

- Устройство отправляет на сервер результат выполнения команды и делает запрос на следующую команду

Время от времени токен может меняться. Если такое изменение зафиксировано при очередном push-сообщении с сервера, устройство автоматически отмечается на сервере MDM и сообщает ему о новом push-токене.

Безопасность

В ответ на push-сообщение, устройство связывается с MDM-сервером через TLS-подключение (используется TLS 1.2), проверяет сертификат сервера, затем проходит аутентификацию. Благодаря этому, становятся невозможными атаки с подменой сервера.

Дополнения к протоколу MDM для macOS

Как следует из названия Mobile Device Management, этот протокол был изначально придуман для управления мобильными устройствами (iPhone и iPad). Чтобы обеспечить работу и с компьютерами под управлением macOS, протокол MDM расширили дополнительными функциями.

Mac, в отличие от iPhone, – устройство, которым могут пользоваться несколько человек. Поскольку настройки для разных пользователей могут быть индивидуальными, MDM-клиент macOS подключает компьютер и пользователей этого компьютера к серверу MDM как отдельные сущности. Это позволяет управлять настройками как компьютера, так и отдельных пользователей.

MDM-запросы для устройства отправляются демоном mdmclient, а запросы для отдельного пользователя отправляются агентом mdmclient, работающим от имени этого пользователя. Если на компьютере осуществлен вход нескольких пользователей, будет запущено несколько экземпляров агента mdmclient, по количеству вошедших пользователей. Эт агенты взаимодействуют с сервером независимо друг от друга.

Если MDM-сервер поддерживает управление и пользователями, и устройствами, то при установке профиля он автоматически будет “промоутирован” до профиля устройства. Это приведет к следующим последствиям:

- Устройство будет управляемым

- Локальный пользователь, установивший профиль, будет управляемым

- Другие локальные пользователи не будут управляемыми. Сервер никогда не получит запросы от локальных пользователей, кроме того, который установил профиль

- Сетевые учетные записи будут управляемыми, если сервер их аутентифицирует. Если сервер по каким-то причинам не примет их, то они также будут неуправляемыми

Итого

Управление устройствами Apple не похоже на те привычные механизмы, которые работают в Active Directory.

Идея взаимодействия MDM с инфраструктурой Windows популярна, так как количество техники Apple в компаниях растет, сотрудники приносят свои собственные устройства. С помощью MDM и конфигурационных профилей можно привязать ваши Маки к домену AD, использовать SCEP, сетевые учетные записи и SSO. Но управлять Маками с помощью политик active Directory не получится. Для этого потребуются сторонние решения, включающие в себя функционал MDM и дополняющие его своими собственным решениями. Об этом мы напишем в следующих статьях.

Источник

ТОП-3 лучших Mobile Device Management систем для Apple устройств

Mobile Device Management (MDM) — это система для администрирования и управления мобильными устройствами, такими как смартфоны, планшеты, ноутбуки, настольные компьютеры. В данной статье я попытаюсь ответить на ряд вопросов связанных с выбором MDM-системы и предложить лучшее решение по использованию этой технологии на устройствах семейства Apple на базе MacOS/iOS/tvOS.

Что такое MDM: как это работает и кем используется?

Программное обеспечение Mobile Device Management используется в основном различными компаниями или корпорациями для удаленного управления desktop и mobile устройствами своих сотрудников. MDM позволяет быстро настраивать, устанавливать, удалять приложения, блокировать EFI, удаленно выполнять скрипты и команды, производить установку пакетов, менять конфигурацию и многое другое. Кроме этого, MDM очень важная технология с точки зрения IT-безопасности, которая в последнее время набирает обороты. К примеру, если устройство кто-то украдет — его мгновенно заблокируют, а мошенника вычислят. Причем отвязать MDM-профиль не так-то просто: весь функционал связанный с безопасностью отлично защищен от постороннего вмешательства. Устройство привязано к системе управления через серийный номер.

MDM в качестве канала передачи данных использует TLS-подключение (Transport Layer Security), которое работает по защищенному SSL-сертификату и исключает утечку/перехват информации или атаки с подменой сервера. В качестве отправки команд на управляемые устройства используются push-уведомления с помощью сервиса Apple Push Notification Service (APNS).

Обзор лучших MDM решений на рынке (на взгляд автора)

С учетом заметного роста популярности мобильных устройств по всему миру, в частности семейства Apple, MDM системы стают все более популярными. С каждым годом появляются новые решения, новые возможности и преимущества. Кроме того, разные MDM ориентированы на разные устройства, хотя уже существуют и мультиплатформенные комплексные решения, например VMware Workspace ONE. Но в данной статье меня интересует поиск лучшего решения конкретно для Apple-устройств.

Что ж, настало время определить тройку лучших, на мой взгляд, решения для развертывания MDM для Apple-устройств.

Jamf MDM — программное решение для управления IT-инфраструктурой для крупных компаний с парком Apple-устройств: iPad, iPhone, Mac, Apple TV и т.д. Существует в 2-х версиях: Jamf (macOS) и Jamf PRO (все Apple-устройства). Ценовая политика: от 3,33 доллара/месяц за 1 девайс.

Функциональные возможности:

- инвентаризация всех подключенных к системе устройств;

- комплексный аудит, настройка, обновление устройств;

- развертывание и конфигурация ПО, выполнение скриптов;

- управление безопасностью инфраструктуры, поиск и анализ уязвимостей;

- сбор и анализ метрик, обработка массива данных;

- оценка эффективности инфраструктуры.

Преимущества:

- простой и понятный веб-интерфейс;

- многофункциональность и расширенные настройки;

- управление патчами;

- обширная база знаний;

- премиум поддержка 24/7;

- поддержка Apple TV;

- конфигурация VPN;

- интеграция с единой регистрацией SAML;

- интеграция программы массовых закупок (VPP);

- интеграция программы регистрации устройств (DEP);

- каталог приложений самообслуживания.

Eset Mobile Device Management — мощная система контроля и конфигурации Apple iOS устройств, ориентированная в первую очередь на IT-безопасность. Цена рассчитывается индивидуально по запросу, но судя по отзывам в сети, у ESET ценовая политика варьируется в пределах высокого и среднего диапазонов.

Функциональные возможности и преимущества:

- простота установки и настройки, отсутствие навязчивых окон и диалогов;

- защита устройств (Macintosh, iPhone, iPad) от кражи (Антиугон), блокировка устройства;

- управления политикой конфиденциальности, поддержка 2FA Авторизации;

- фильтрация веб-контента, защита от спама, фишинга, эксплойтов, «программ-вымогателей»;

- эвристический анализ файлов, программ и приложений, расширений — проверка на наличие «вирусов»;

- управление доступом к сетям (Ethernet, Wi-Fi);

- поддержка Apple Device Enrollment;

- возможность формировать белые и черные списки для приложений/расширений;

- система безопасности устройства: генерация надежных паролей, таймер блокировки экрана, шифрование данных;

- управление Passcode, iCloud, блокировка видеокамер;

- централизированная консоль управления ESET Security Management Center;

- мониторинг в режиме реального времени;

- быстрый перенос данных из одной учетной записи в другую;

- упрощенный процесс лицензирования;

- высокая скорость работы и минимальное влияние на производительность устройств.

MOSYLE

Mosyle MDM — популярное решение для развертывания, обновления и управления мобильными устройствами Apple для относительно небольших компаний, частных предприятий и даже домашнего использования. Существует в виде 2-х версий: Mosyle Education (отлично подойдет для учебных заведений) и Mosyle Business. Цена: от 12-15 долларов за 1 устройство.

Функциональные возможности и преимущества:

- уникальные инструменты для защиты, инвентаризации, развертывания, управления и обеспечения безопасности Apple-устройств;

- удаленное применение корпоративных политик приватности;

- удаленное выполнение кастомных скриптов;

- используются свойства родного протокола Apple MDM с проприетарными функциями и командами необходимыми для интуитивного, но мощного и стабильного управления парком техники Apple;

- Mosyle MDM хорошо работает в связке с Apple Business Manager, позволяет устанавливать приложения с App Store;

- Mosyle Business позволяет конфигурировать порты Firewall, настраивать FileVault и Gatekeeper, удаленно блокировать и удалять информацию из похищенных или утерянных пользователями устройств для защиты данных вашей компании;

- настройки профилей, чтобы применять специфические команды к определенным устройств или групп Mac’а во время развертывания;

- возможность настраивать устройства в режиме zero-touch configuration через DEP;

- применение system-level задач, таких как получение информации об устройстве, выполнение кастомных скриптов, удаленное инсталлирование пакетов .pkg;

- безлимитный доступ к поддержке.

Вывод

Итак, для специалистов по кибербезопасности и системных администраторов однозначно рекомендую ставить MDM от ESET. Безопасность и ничего лишнего. Бескомпромиссное решение, на мой взгляд. Все-таки ESET уже достаточно давно зарекомендовала себя как разработчик качественного антивирусного обеспечения, имея более 2 миллионов пользователей по всему миру. У ЕSET прекрасная документация и база знаний, что свидетельствует о штате профессионалов. Но с точки зрения простоты и удобства, компактности и функциональности, легкости в обучении при работе с системой, я все же предпочел — JAMF. А для всех тех, кто хочет сэкономить или не планирует использовать MDM в корпоративных целях, в том числе для новичков — рекомендую обратить внимание на MOSURE.

Источник