- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- OWASP Broken Web Applications Project

- Описание OWASP Broken Web Applications Project

- Справка по OWASP Broken Web Applications Project

- Руководство по OWASP Broken Web Applications Project

- Состав OWASP Broken Web Applications Project

- Установка OWASP Broken Web Applications Project

- Скриншоты OWASP Broken Web Applications Project

- Инструкции по OWASP Broken Web Applications Project

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- OWASP Mutillidae II

- Описание OWASP Mutillidae II

- Справка и инструкция по использованию OWASP Mutillidae II

- Установка OWASP Mutillidae II

- Обновление OWASP Mutillidae II до последней версии в Samurai Web Testing Framework

- Обновление OWASP Mutillidae II до последней версии в Web Security Dojo

- Установка OWASP Mutillidae II в Kali Linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

OWASP Broken Web Applications Project

Описание OWASP Broken Web Applications Project

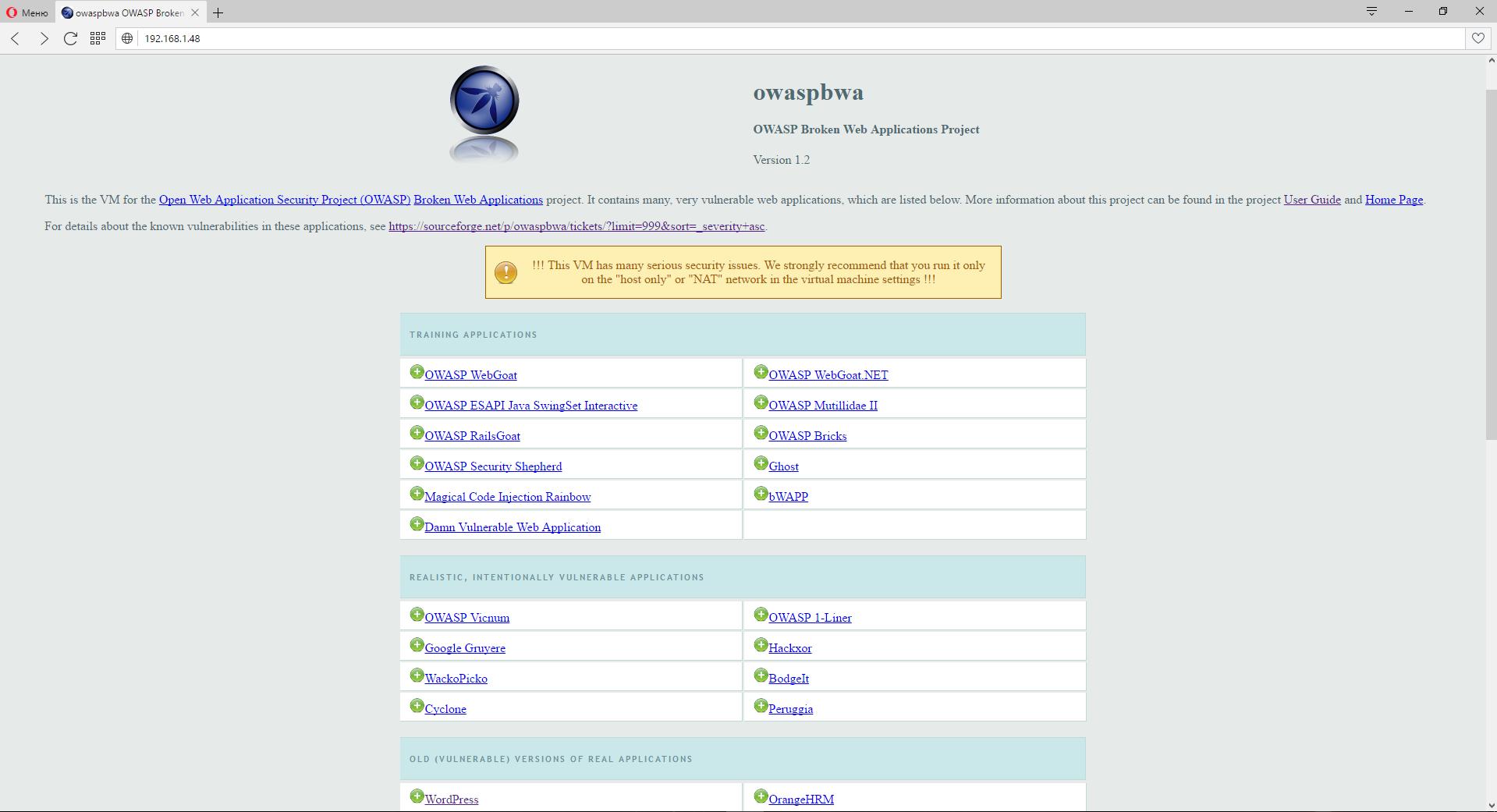

OWASP Broken Web Applications Project — это коллекция уязвимых веб-приложений, которые размещены в виртуальной машине.

Broken Web Applications (BWA) Project может быть интересен при:

- изучении безопасности веб-приложений

- тестировании ручных методик оценки

- тестировании автоматизированных инструментов

- тестировании инструментов анализа исходного кода

- наблюдении за веб-атаками

- тестировании файерволов веб-приложений (WAF) и подобных технологий

Главная цель программы — сберечь время пентестеров и профессионалов в сфере безопасности, которое им бы пришлось потратить на компилирование, настройку и каталогизацию с нуля всех собранных этих проектом программ.

Кроме коллекции уязвимых веб-приложений для безопасной тренировки в тестировании на проникновение, виртуальная машина также имеет подборку для тестирования инструментов, предназначенных для анализа веб-приложений.

Автор: Chuck Willis

Лицензия: бесплатная, GPLv2, лицензии входящих в состав проекта других продуктов

Справка по OWASP Broken Web Applications Project

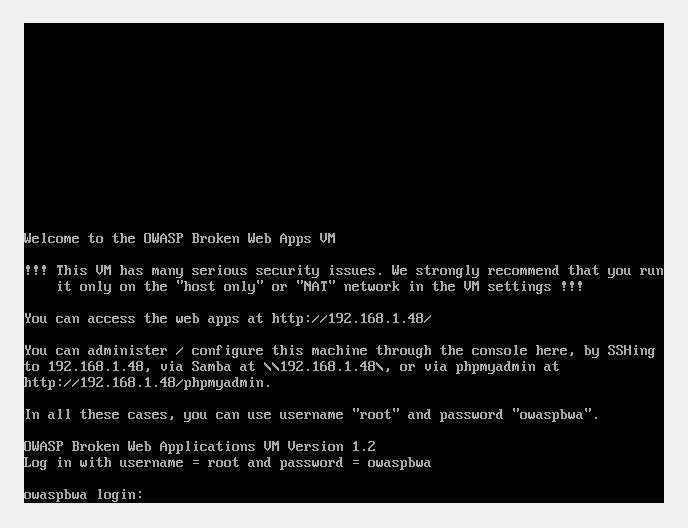

Учётные данные для входа в ОС root:owaspbwa.

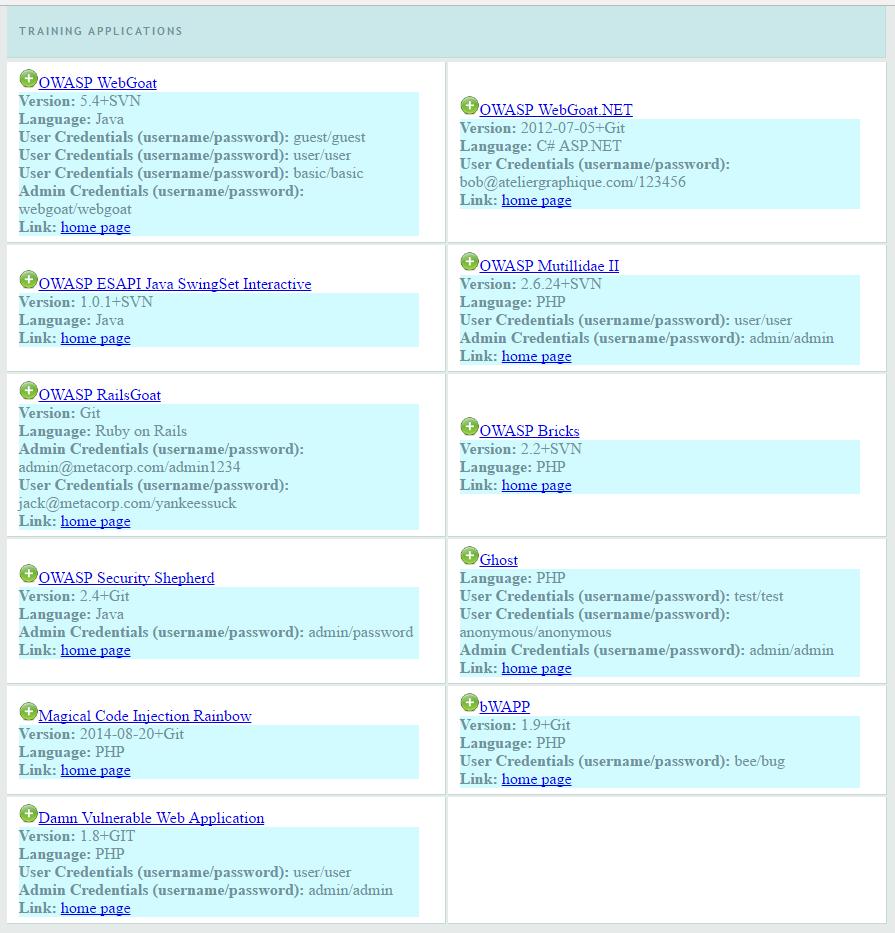

Имена пользователей и пароли приложений

Обычно приложения OWASP BWA настроены с административным аккаунтом, названным ‘admin’ с паролем ‘admin’, а аккаунт «обычного» пользователя назван ‘user’ с паролем ‘user’. В некоторых случаях невозможен или не нужен дополнительный аккаунт.

Чтобы увидеть все списки учётных данных в браузере перейдите на IP виртуальной машины и нажмите зелёный крестик:

Управление

После загрузки, виртуальную машину можно администрировать несколькими различными техниками.

- SSH

- Samba shares

- Консоль входа

- PHPMyAdmin (по адресу http://owaspbwa/phpmyadmin/)

Кстати, их присутствие не подразумевает их уязвимость — они там просто для обеспечения управления.

Во всех случаях используйте имя пользователя «root» и пароль «owaspbwa».

Руководство по OWASP Broken Web Applications Project

Включение и отключение основного набора правил ModSecurity в OWASP

Виртуальная машина поставляется с включённым Apache ModSecurity, но не используются наборы правил (поэтому ничего не блокируется и не записывается в журнал). Виртуальная машина обеспечивает простой механизм для включения и отключения OWASP ModSecurity Core Rule Set как это показано ниже. Цель этой функции — позволить пользователям из первых рук видеть эффективность (и ограничения) основных наборов правил (Core Rule Set) при ловле зловредных запросов.

Для ведения журнала (но не блокировки) любых запросов с использованием OWASP ModSecurity Core Rule Set, запустите следующую команду:

Сообщения журнала будут сохраняться в /var/log/apache2/error.log (общий с \owaspbwa\var\log\apache2\error.log).

Чтобы и блокировать, и вести журнал запросов с использованием OWASP ModSecurity Core Rule Set, запустите:

Для отключения всех правил ModSecurity (возвращение в исходное состояние, в котором виртуальная машина поставляется), запустите:

Пользователи могут отредактировать основной набор правил в /etc/apache2/modsecurity-crs/ (совместно с \owaspbwa\etc\apache2\modsecurity-crs). Пользователи также вольны изменять конфигурацию Apache для использования совершенно других правил ModSecurity.

Ведение нужнала

Настройка ведения жунрала для всех компонентов в виртуальной машине были оставлены на настройках по умолчанию, но пользователи вольны отредактировать конфигурацию логгирования, чтобы увидеть влияние изменений.

Логи располагаются в директории /var/log/ (совместно с \owaspbwa\var\log). Все логи в свежей виртуальной машине удалены, следовательно все записи журнала, которые увидят пользователи, относятся к их собственной активности на этой системе.

Обновление компонентов из репозиториев

Различные компоненты виртуальной машины OWASP BWA могутр быть обновлены из их публичных репозиториев. Все такие обновления несут риск сломать соответствующее приложение, но имеют потенциал принести дополнительные функции без ожидания следующего выпуска виртуальной машины OWASP BWA.

Обычно, пользователи, которые желают эту функцию, пробуют сначала обновить все компоненты.

Все компоненты

Чтобы обновить файлы для OWASP BWA, с кодом приложений, которые доступны из публичных репозиториев кода, запустите команду:

Это может привести к ошибкам приложения, по разным причинам. Часто это случается из-за изменения структуры используемой приложением базы данных. Если это произошло, проверьте инструкции приложения на предмет повторной постройки базы данных. Некоторые приложения включают страницу или ссылку для автоматического перестроения базы данных.

Специфичный контент OWASP BWA

Код и файлы, которые недоступны в каких-либо публичных репозиториях сохраняются в SVN репозитории для OWASP BWA в Google Code. Их можно обновить запуском:

Запуск этой команды также может обновить базы данных приложений, размещённых в виртуальной машине. Это обновление может принести проблемы с приложениями, которые имеют свои собственные репозитории, поскольку сами приложения этой командой не обновляются.

Состав OWASP Broken Web Applications Project

Приложения для тренировки

Приложения, разработанные для обучения, которые направляют пользователя к конкретным, намеренным уязвимостям:

- OWASP WebGoat версии 5.4+SVN (Java)

- OWASP WebGoat.NET версии 2012-07-05+GIT (ASP.NET)

- OWASP ESAPI Java SwingSet Interactive версии 1.0.1+SVN (Java)

- OWASP Mutillidae II версии 2.6.24+SVN (PHP)

- OWASP RailsGoat (Ruby on Rails)

- OWASP Bricks версии 2.2+SVN (PHP)

- OWASP Security Shepherd версии 2.4+GIT (Java)

- Ghost (PHP)

- Magical Code Injection Rainbow версии 2014-08-20+GIT (PHP)

- bWAPP версии 1.9+GIT (PHP)

- Damn Vulnerable Web Application версии 1.8+GIT (PHP)

Реалистичные, намеренно уязвимые приложения

Приложения, которые имеют большое количество намеренных уязвимостей безопасности, но они созданы выглядеть и работать как настоящие приложения:

- OWASP Vicnum версии 1.5 (PHP/Perl)

- OWASP 1-Liner (Java/JavaScript)

- Google Gruyere версии 2010-07-15 (Python)

- Hackxor версии 2011-04-06 (Java JSP)

- WackoPicko версии 2011-07-12+GIT (PHP)

- BodgeIt версии 1.3+SVN (Java JSP)

- Cyclone Transfers (Ruby on Rails)

- Peruggia версии 1.2 (PHP)

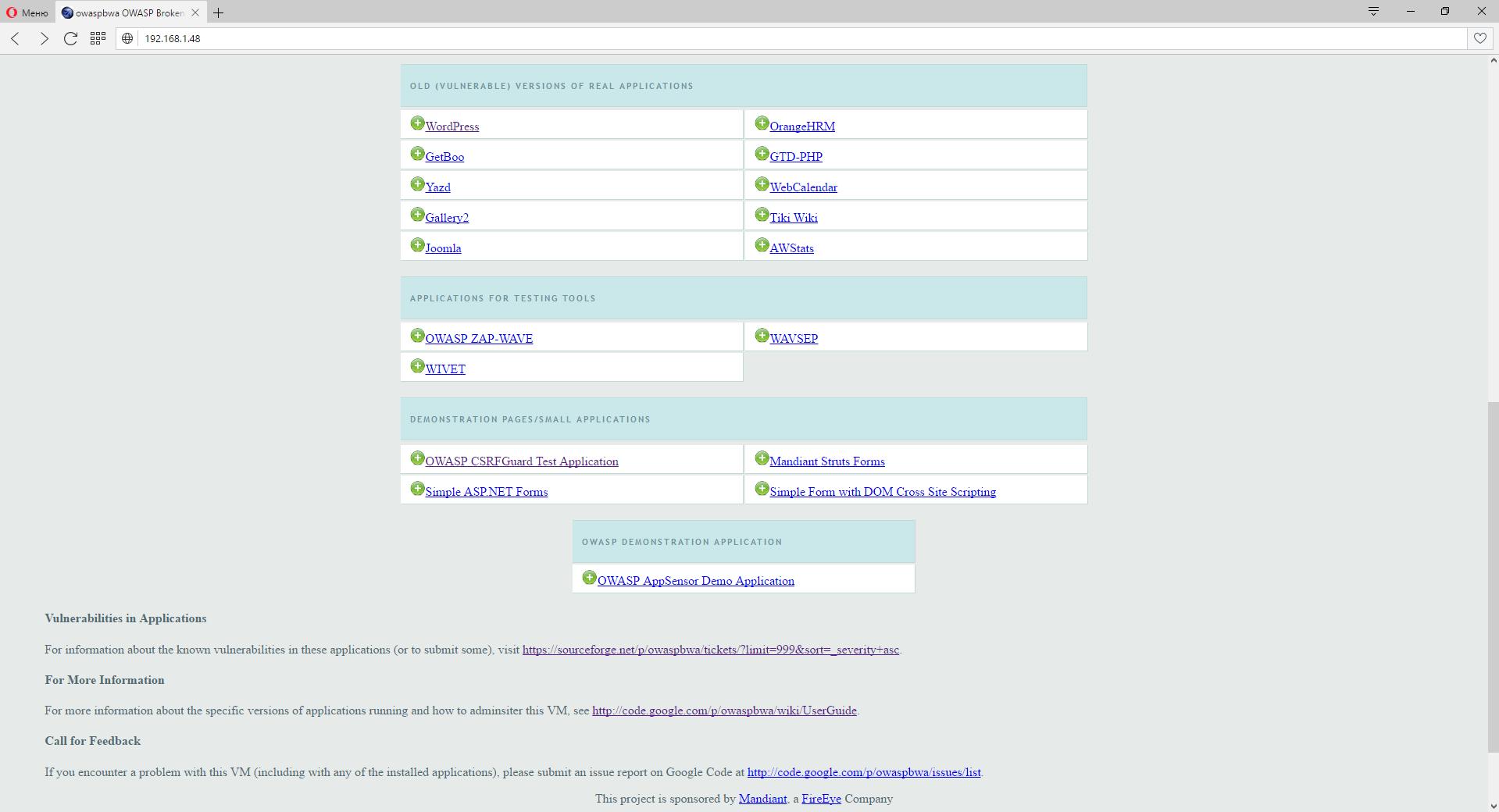

Старые версии реальных приложения

Приложения с открытым исходным кодом с одной или более известными проблемами безопасности:

- WordPress 2.0.0 (PHP, выпущен 31 декабря 2005 года) с плагинами: myGallery версии 1.2 и Spreadsheet for WordPress версии 0.6

- OrangeHRM версии 2.4.2 (PHP, выпущен 7 мая 2009 года)

- GetBoo версии 1.04 (PHP, выпущен 7 апреля 2008 года)

- gtd-php версии 0.7 (PHP, выпущен 30 сентября 2006 года)

- Yazd версии 1.0 (Java, выпущен 20 февраля 2002 года)

- WebCalendar версии 1.03 (PHP, выпущен 11 апреля 2006 года)

- Gallery2 версии 2.1 (PHP, выпущен 23 марта 2006 года)

- TikiWiki версии 1.9.5 (PHP, выпущен 5 сентября 2006 года)

- Joomla версии 1.5.15 (PHP, выпущен 4 ноября 2009 года)

- AWStats версии 6.4 (build 1.814, Perl, выпущен 25 февраля 2005 года)

Приложения для тестирования инструментов

Приложения, созданные для тестирования автоматизированных инструментов, таких как сканеров безопасности:

- OWASP ZAP-WAVE версии 0.2+SVN (Java JSP)

- WAVSEP версии 1.5 (Java JSP)

- WIVET версии 3+SVN (PHP)

Демонстрационные страницы / маленькие приложения

Маленькие приложения или страницы с намеренными уязвимостями для демонстрации конкретных концепций:

- OWASP CSRFGuard Test Application версии 2.2 (Java)

- Mandiant Struts Forms (Java/Struts)

- Simple ASP.NET Forms (ASP.NET/C#)

- Simple Form с DOM межсайтовым скриптингом (HTML/JavaScript)

Демонстрационные приложения OWASP

Демонстрация OWASP приложения. Не содержит преднамеренных уязвимостей:

- OWASP AppSensor Demo Application (Java)

Установка OWASP Broken Web Applications Project

Программа поставляется в виде трёх самостоятельных файлов. Два из них являются архивами .zip и .7z. Их содержание абсолютно идентично, но они различаются степенью сжатия. Меньший размер имеет .7z, поэтому для скачивания рекомендуется он.

Если вы планируете использовать OWASP Broken Web Applications в VirtualBox, то скачайте файл с расширением .ova.

После скачивания в VirtualBox перейдите в настройку Файл → Импорт конфигураций… и выберите скаченный файл.

Перед запуском перейдите в настройки виртуальной машины в параметры сетевого адаптера. Измените «Тип подключения» на «Сетевой мост». А также «Неразборчивый режим» на «Разрешить всё»:

После этого запустите виртуальную машину.

Виртуальная машина не имеет графического интерфейса:

Для доступа к веб-приложениям в браузере наберите адрес, который показан в консоли виртуальной машины.

Скриншоты OWASP Broken Web Applications Project

Инструкции по OWASP Broken Web Applications Project

Ссылки на инструкции будут добавлены позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

OWASP Mutillidae II

Описание OWASP Mutillidae II

OWASP Mutillidae II — это бесплатное, с открытым исходным кодом, намеренно уязвимое веб-приложение, обеспечивающее цель для энтузиастов в веб-безопасности. Mutillidae может быть установлено на Linux и Windows используя LAMP, WAMP и XAMMP. Оно предустановлено в Web Security Dojo, SamuraiWTF и OWASP BWA. Существующая на этих платформах версия может быть обновлена. С десятками уязвимостей и подсказками пользователю, эта простая в использовании среда веб-хакинга создана для лабораторий, энтузиастов безопасности, аудиторий, CTF и оценки инструментов, нацеленных на уязвимости. Mutillidae использовалась в курсах безопасности аспирантов, корпоративных тренингах веб-безопасности, а также в качестве «оценки оценщика» для определения эффективности программного обеспечения по выявлению уязвимостей.

- Имеется более 40 уязвимостей и вызовов. Содержит по крайне мере по одной уязвимости для каждой OWASP Top Ten 2007, 2010 и 2013.

- Действительно уязвимая (пользователей не просят ввести «волшебный» оператор).

- Mutillidae может быть установлено на Linux, Windows XP и Windows 7+ используя XAMMP, что облегчает задачу пользователям, которые не ходят устанавливать или администрировать их собственный веб-сервер. Подтверждено, что Mutillidae работает на XAMPP, WAMP и LAMP.

- Установка проста, закиньте файлы проекта в папку «htdocs» на XAMPP.

- Попытается определить доступна ли для этого пользователя база данных MySQL.

- Предустановлена на Rapid7 Metasploitable 2, Web Security Dojo, Samurai Web Testing Framework (WTF) и OWASP Broken Web Apps (BWA).

- Содержит 2 уровня подсказок для начальной помощи пользователям.

- Включает пузырьковые подсказки для помощи в указании уязвимых локаций.

- Пузырьковые подсказки автоматически дают больше информации при увеличении уровня подсказок.

- Система может быть восстановлена до исходного состояния одним кликом по кнопке «Setup».

- Вы можете переключаться между безопасным и небезопасным режимами.

- Безопасный и небезопасный исходный код для каждой страницы расположен в одном и том же PHP файле для простого сравнения.

- Обеспечивает страницу захвата данных и сохранение захваченных данных в базе данных и файле.

- Позволяет приводить в исполнение SSL для практики в избавлении от SSL.

- Используется в различных курсах по безопасности и для анализа инструментов по тестированию программного обеспечения.

- Mutillidae протестировалась/была атакована с Cenzic Hailstorm ARC, W3AF, SQLMAP, Samurai WTF, Backtrack, HP Web Inspect, Burp-Suite, NetSparker Community Edition и другими инструментами.

- Обучающие видео: https://www.youtube.com/user/webpwnized

- Часто обновляется.

Автор: Jeremy Druin

Справка и инструкция по использованию OWASP Mutillidae II

Mutillidae реализует уязвимости из OWASP Top 10 2013, 2010 и 2007 на PHP. На различные страницы были добавлены дополнительные уязвимости от SANS Top 25 Programming Errors и уязвимости раскрытия выбранной информации.

Верхнее меню

- Home: Переход на домашнюю страницу

- Login/Register: Переход на страницу входа

- Toggle Hints: Показывает или прячет подсказки на уязвимых страницах

- Show Popup Hints: Показывает или прячет всплывающие подсказки рядом с уязвимыми областями страниц

- Toggle Security: Изменяет уровень безопасности между небезопасный, безопасность на стороне клиента и безопасный

- Enforce SSL: При включении, Mutillidae автоматически перенаправляет все HTTP запросы на HTTPS

- Reset DB: Стирает и заново создаёт все таблицы базы данных и сбрасывает проект

- View Log: Переход к просмотру журнала

- View Captured Data: Переход к просмотру захваченных данных

Левое меню

Меню слева организовано по категориям затем по уязвимостям. Некоторые уязвимости могут быть более чем в одной категории, поскольку частично перекрываются между категориями. В Mutillidae каждая страница выставляет несколько категорий. Некоторые страницы имеют с полдюжины и/или несколько критических уязвимостей на одной странице. Страница будет появляться в меню каждой уязвимости.

Также полный список уязвимостей имеется на отдельной странице.

Видео

Видео на YouTube канале Webpwnized вероятно чем-то смогут помочь. Видео охватывают установку, использование инструментов вроде Burp-Suite и эксплуатирование различных уязвимостей.

Подсказки на страницах

Кроме меню, это будет самой важной функцией для новичков. Для включения подсказок используйте кнопку переключения (в верхнем меню) «Show Hints». Раздел подсказок будет появляться ЕСЛИ эта страница содержит уязвимости. Подсказки «умные», показывают только те из них, которые помогут на конкретной странице.

Режимы безопасности

В настоящее время Mutillidae имеет три режима: совершенно небезопасный, безопасность на стороне клиента и безопасный. В небезопасном и безопасном на стороне клиента режимах страницы, как минимум, имеют ту уязвимость, которая указана в теме меню. Помните, что при безопасности на стороне клиента — это такая же уязвимость, как в небезопасном режиме, но валидация JavaScript или HTML проверки делают эксплуатирование чуть сложнее.

В безопасном режиме Mutillidae пытается защитить страницы скриптами на стороне сервера. Также отключены подсказки.

Режим может быть изменён кнопкой «Toggle Security» в верхней панели.

Кнопка «Help Me»

Кнопка «Help Me» предоставляет базовое описание уязвимостей на странице, для которой пользователь должен пробовать эксплойты. Используйте эту кнопку для быстрого списка проблем. Используйте Hints (подсказки) для просмотра дополнительных деталей.

Пузырьковые подсказки

Если «Bubble Hints» включены (вернее меню), некоторые локации уязвимостей будут иметь всплывающие подсказки, когда пользователь наводит мышь на уязвимое поле или область.

Просто дайте мне эксплойт

Подсказки обычно предоставляют некоторые эксплойты. Известные эксплойты, используемые в тестировании Mutillidae размещены в /documentation/Mutillidae-Test-Scripts.txt. Также имеется некоторая документация для каждого эксплойта, которая объяснят использование и размещение.

Будьте осторожны

Mutillidae является «живой» системой. Уязвимости реальны, а не эмулированы. Это устроняет разочарование от необходимости «знать, что хотел автор». Из-за этого возможны недокументированные уязвимости. Кроме того, этот проект ставит под угрозу любую машину, на которой запущен. Лучшей практикой будет запустить Mutillidae в изолированной от сети виртуальной машине, которая загружается только во время использования Mutillidae. Все усилия были предприняты чтобы Mutillidae работать совершенно оффлайн.

Установка OWASP Mutillidae II

OWASP Mutillidae II может быть установлен на любую систему, имеющую веб-сервер, систему управления базами данных (MySQL) и интерпретатор PHP. Установка в современные системы может быть затруднена, поскольку Mutillidae требует PHP 5, а на современных дистрибутивах версией по умолчанию является PHP 7. Поэтому рекомендуется воспользоваться виртуальными машинами, которые уже имеют предустановленную и правильно настроенную Mutillidae. Среди этих систем можно выделить Web Security Dojo, SamuraiWTF и OWASP BWA.

Обновление OWASP Mutillidae II до последней версии в Samurai Web Testing Framework

Создайте файл upd_mutillidae.sh со следующим содержимым:

В браузере перейдите по ссылке http://mutillidae/set-up-database.php для перестроения базы данных.

Обновление OWASP Mutillidae II до последней версии в Web Security Dojo

Создайте файл upd_mutillidae.sh со следующим содержимым:

В браузере перейдите по ссылке http://localhost/mutillidae/set-up-database.php для перестроения базы данных.

Установка OWASP Mutillidae II в Kali Linux

Создайте файл upd_mutillidae.sh и скопируйте в него:

После завершения установки OWASP Mutillidae II будет доступен по ссылке http://localhost/mutillidae/.

При первом запуске скрипт предложит создать базу данных. Нажмите «setup/reset the DB» и дождитесь создания базы данных. Затем во всплывающем окне просто нажмите ОК.

Этот же самый скрипт можно использовать для последующих обновлений, когда выйдут новые версии уязвимых веб-приложений.

В скрипте прописан запуск служб, но поскольку в Kali Linux по умолчанию службы веб-сервера и СУБД не добавлены в автозагрузку, то при перезапуске системы перед тем, как попасть в Mutillidae, вам нужно запустить службы:

Источник