Soft Установка Metasploit на Windows — руководство пользователя

Об установщике Metasploit

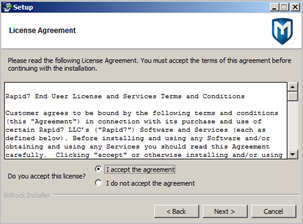

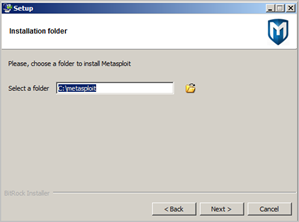

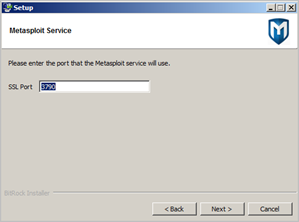

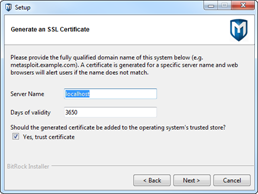

Стандартный установщик Metasploit использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе программы на одной системе, то у них могут возникнуть проблемы с производительностью.

Для получения большей информации об установке Nexpose и ControlsInsight посетите Support: Technical Support and Customer Care.

Перед началом установки Metasploit

Установка Metasploit

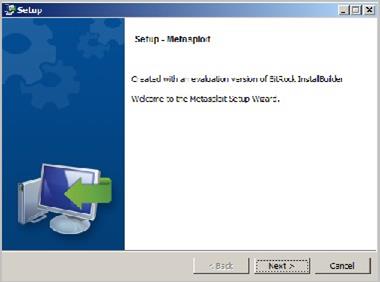

- Найдите файл установщик Windows и дважды щелкните на значке программы установки.

- Когда появится окно установки, нажмите Next для начала инсталляции.

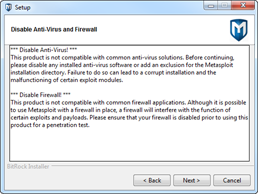

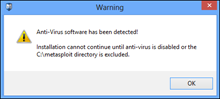

- Если установщик обнаружит, что антивирус или фаервол не отключен, то возникнет следующее предупреждение:

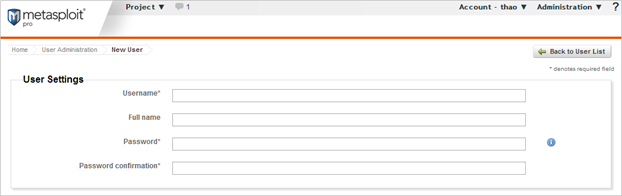

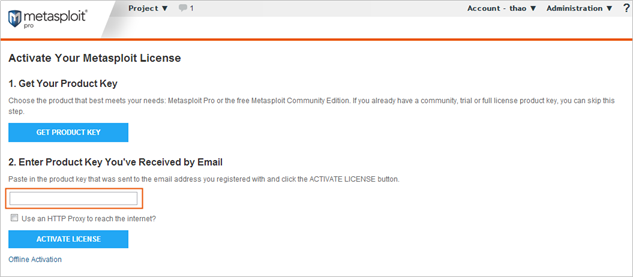

- Активация лицензионного ключа.

После активации лицензионного ключа появится страница продукта. Если вам необходима помощь, чтобы начать использовать программу, ознакомьтесь с Руководством пользователя Metasploit Pro.

Как получить лицензионный ключ?

Пожалуйста, свяжитесь с нашим отделом продаж по адресу [email protected] для получения ключа.

Как решить следующую проблему «Metasploit is initializing error»?

После установки Metasploit, возможно, вам понадобится подождать несколько минут для перезапуска сервиса. Если сервис не перезагрузился, сделайте это вручную.

Выберите Пуск>Программы>Службы> Metasploit>Остановить службу (Start > Programs > Metasploit > Services > Stop Services). Затем выберите Пуск>Программы> Metasploit>Службы>Запустить службу (Start > Programs > Metasploit > Services > Start Services) для перезапуска службы Metasploit.

Устанавливаем Metasploit Framework Dev на Windows

Всем привет! После выхода Metasploit Community, которая мне очень не понравилась, я задался вопросом как же вернуть привычную для меня структуру этого инструмента. И решил я этот вопрос для себя, скачав и настроив dev версию. И всё было хорошо, пока недавно мне не пришлось настраивать тоже самое на Windows. Кого интересует данная проблема прошу под кат.

На самом деле пишу эти строки больше для себя, чтобы при повторном появлении проблемы не наступать на те же самые грабли, но если данная информация будет востребована сообществом, то будет очень хорошо.

Как ни странно, но скачивание ветки metasploit будет практически последним этапом, а в начале приготовления к этому.

- Установка Git for Windows

Т.к. metasploit полностью переехал на git, то без него никуда, поэтому качаем Git for Windows и устанавливаем его. Установка у него банальная, поэтому заострять внимание на ней я не буду. - Установка Ruby 1.9.3

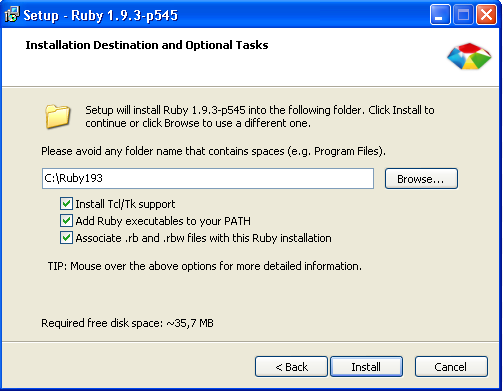

Все знают, что при использовании metasploit без Ruby никуда, поэтому следующим шагом нам нужно установить Ruby.

Для этого качаем установщик Ruby 1.9.3 для Windows отсюда и запускаем его. Установка Ruby тоже не должна вызвать у вас проблем, но обратите, пожалуйста, внимание на один момент — не забудьте поставить галочку напротив пункта «Add Ruby executables to your PATH», чтобы впоследствии не возиться с путями к Ruby. - Установка Development Kit для Ruby и настройка WinPcap

Так же для правильной работы Metasploit нам потребуется DevKit для Ruby, который можно скачать по той же ссылке, что и сам Ruby. После того как вы его скачали, скопируйте его в папку, в которую вы его хотите распаковать(у меня это c:\rubydk) и распакуйте. Так же нам в дальнейшем понадобиться пакет pcaprub, а для него нужно скачать и установить WinPcap и WinPcap Developer’s Pack.

С установкой WinPcap, я думаю, ни у кого проблем не возникнет. В DevPack’е нас интересует две папки — /lib и /include. Содержимое папки lib нужно скопировать в папку lib, которая находится в папке с установленным Ruby, а содержимое папки Include в папку Include/ruby-1.9.1, которая также находится в папке Ruby.

Ну и для завершения установки DevKit нам осталось вызвать командную строку, перейти в папку с DevKit’ом и выполнить две команды:

И если никаких ошибок не высветиться, то с этим этапом покончено

Клонирование ветки Metasploit Framework и подготовка к запуску

Вот мы и подошли к самому Metasploit Framework. Итак для начала скланируем его, выполнив следующую комманду:

Так же для корректной работы Metasploit Framework нам нужно установит необходимые gem’сы и выполнить msfupdate. Для этого выполним следующие комманды:

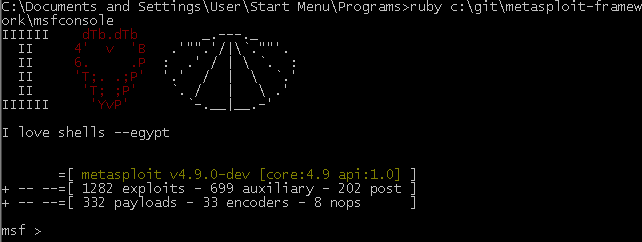

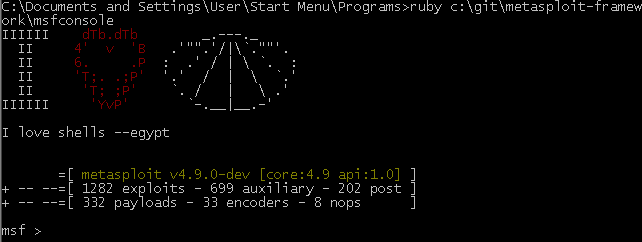

И если всё выполнилось удачно, то вы получили последнюю рабочую версию Metasploit Framework Dev. Теперь вы можете выполнить:

и начать работать

А можете дополнительно поставить Msfgui как я. Для этого скачайте архив его ветки с github’а, из архива скопируйте файл msfgui.exe и папку dist в папку metasploit-framework и запустите msfgui.

На этом всё! Получилась такая маленькая и скромненькая инструкция. Некоторые части которой искались на множестве форумов, но я их не указал, т.к. не помню уже, да и использовались из них только команды. Все пожелания, ошибки и недочёты прошу в комментарии. Так же если кому будет интересно могу помочь сделать тоже самое на Linux’е.

Soft Начало работы с Metasploit

Первое, что нужно сделать. Если вы еще не скачали Metasploit, ознакомьтесь с этой инструкцией. А если Metasploit уже установлен на вашем компьютере, поздравляем! Вы можете начинать работу.

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся доступными для вас сразу после публикации.

В интернете есть довольно много ресурсов, которые могут помочь вам узнать, как использовать фреймворк Metasploit. Тем не менее, мы настоятельно рекомендуем ознакомиться с Metasploit Framework Wiki, которая поддерживается командой Rapid 7.

Если вы не можете найти то, что вам нужно, дайте нам знать, и мы добавим нужную информацию.

Metasploit Pro и другие коммерческие версии

Коммерческие версии Metasploit, которые включают Pro, Express, Community и Nexpose Ultimate, доступны для пользователей, которые предпочитают использовать веб-интерфейс для тестирования на проникновение. В дополнение к веб-интерфейсу некоторые коммерческие издания предоставляют возможности, которые недоступные в Metasploit Framework.

Большинство дополнительных функций нацелены на автоматизацию и оптимизацию общих задач тестирования, как, например, проверка уязвимости, социальная инженерия, методы грубой атаки.

Если вы используете командную строку, но по-прежнему желаете получить доступ к коммерческим функциями, не волнуйтесь. Metasploit Pro включает консоль, которая очень похожа на Msf консоль, за исключением того, что она дает доступ к большинству функций в командной строке Metasploit Provia.

Rapid7 представляет коммерческие и открытые версии Metasploit для операционных систем Linux и Windows.

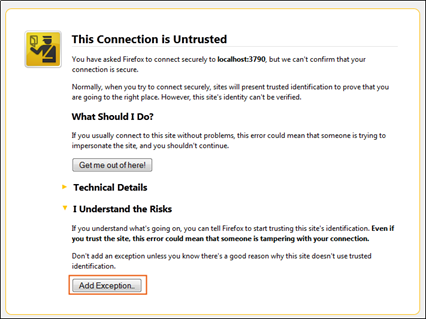

Вы можете загрузить и запустить файл для установки Metasploit Pro на локальном компьютере или на удаленном хосте. Вне зависимости от того, где вы устанавливаете Metasploit Pro, вы можете получить доступ к интерфейсу через веб-браузер. Metasploit использует защищенное соединение с сервером.

Если вы установили Metasploit Pro на веб-сервер, пользователи могут использовать веб-браузер, чтобы получить доступ к интерфейсу с любого места. Пользователям нужно знать адрес и порт сервера. По умолчанию служба Metasploit использует порт 3790. Вы можете изменить порт, который использует Metasploit, в процессе установки.

Если Metasploit повторно запускается на вашем локальном компьютере, вы можете использовать локальный хост и порт 3790, чтобы получить доступ к Metasploit Pro. Например, введите https://localhost:3790 в URL браузера, чтобы загрузить пользовательский интерфейс.

Чтобы получить больше информации об установке, ознакомьтесь с разделом «Установка фреймворка Metasploit» или «Установка Metasploit Pro и других коммерческих версий».

Компоненты Metasploit Pro

Metasploit Pro состоит из нескольких компонентов, которые обеспечивают полный пакет инструментов для тестирования. Следующие компоненты входят в состав Metasploit Pro.

Metasploit Framework – это платформа для тестирования с открытым исходным кодом, которая предоставляет доступ к различным приложениям, операционным системам и платформам. Вы можете использовать Metasploit Framework для создания дополнительных инструментов пользовательской безопасности или написать свой код для новых уязвимостей.

Команда Metasploit регулярно выпускает обновления, которые содержат новые модули и обновления, которые содержат исправления и улучшения для Metasploit Pro.

Модуль – это отдельный элемент кода или программного обеспечения, который расширяет функциональные возможности Metasploit Framework. Модули автоматизируют функциональные возможности, которые обеспечивает Metasploit Framework.

Модули бывают: эксплойт, пейлоуд, NOP, модуль постэксплуатации и другие. Тип модуля определяет его назначение.

Metasploit использует следующие сервисы:

- Postgre SQL запускает базу данных, которую Metasploit Pro использует для хранения данных проекта.

- Ruby on Rails запускает веб-интерфейс Metasploit Pro.

- Pro сервис или Metasploit сервис использует Rails, фреймворк Metasploit и Metasploit RPC сервер.

Веб-интерфейс

Для работы с Metasploit Pro доступен веб-интерфейс. Чтобы запустить его, откройте браузер и перейдите на https://localhost:3790.

Интерфейс командной строки

Консоль Pro позволяет выполнить командную строку с помощью Metasploit.

Основные понятия и термины

Чтобы познакомить вас с Metasploit Pro, ниже представлены некоторые понятия и термины, которые необходимо понимать:

- Дополнительный модуль: Модуль, который не выполняет пейлоуд. Примеры дополнительных модулей: сканеры, отказ от атак сервера и др.

- Bind-shell пейлоуд: Командная строка, которая присоединяет слушателя к используемой системе и ожидает подключения к слушателю.

- База данных: База данных хранит данные хоста, системные логи, собранные сведения и данные отчёта.

- Развернутое сканирование: Развернутое сканирование – это Metasploit сканирование, которое соединяет Nmap и различные модули Metasploit.

- Exploit: Программа, которая использует преимущества определенной уязвимости и предоставляет злоумышленнику доступ к целевой системе. Программа, как правило, содержит пейлоуд и доставляет его к цели. Например, один из наиболее распространенных эксплойтов – это MS08-067, который нацелен на уязвимость службы Windows и делает возможным удаленное выполнение кода.

- Exploit модуль: Модуль, который выполняет последовательность команд для использования уязвимости в системе или приложения для обеспечения доступа к целевой системе. Короче говоря, эксплойт создает сеанс. Эксплойт модули включают: переполнение буфера, инъекции кода и эксплойты веб-приложений.

- Слушатель: Слушатель ждет сигнала соединения от любой эксплуатируемой цели или атакующей машины и управляет соединением.

- Meterpreter: Продвинутый многофункциональный пейлоуд, который обеспечивает интерактивный шелл. Из шелла Meterpreter вы можете скачать файл, получить хэши паролей для учетных записей пользователей, и др. Meterpreter запускается памятью, поэтому большинство систем обнаружения вторжений не видят его.

- Модуль: Автономная часть кода, которая расширяет функциональные возможности Metasploit Framework. Различают такие типы модулей: эксплойт, дополнительный или постэксплуатационный. Тип модуля определяет его назначение. Например, любой модуль, который может открыть шелл цели, называется эксплоит. Популярный эксплоит-модуль MS08-067.

- Пейлоуд: Фактический код, который используется на целевой системе после того, как эксплойт успешно компрометирует цель. Пейлоуд позволяет определить, как вы хотите подключиться к шеллу и что вы хотите сделать относительно целевой системы после того, как начнете ее контролировать. Пейлоуд может быть противоположным или связанным с шеллом. Основное различие между этими двумя видами в направлении связи.

- Модуль постэксплуатации: Модуль, который позволяет собрать больше информации или получить дальнейший доступ к эксплуатируемой целевой системе. Примеры послеэксплуатационных модулей включают в себя приложения и сервисы переписчиков.

- Проект: Контейнер для целей, задач, отчетов и данных, которые являются частью сканирования. Проект содержит рабочее пространство, которое используется для создания сканирования и настройки задач. Каждый тест на проникновение работает изнутри проекта.

- Обратный шелл Payload: Шелл, который соединяется с атакующей машиной.

- Shell (шелл): Интерфейс, который обеспечивает доступ к удаленной цели.

- Код шелл: Набор инструкций, который эксплойт использует в качестве payload.

- Задача: Действие, которое может выполнять Metasploit, например, сканирование, эксплуатация, отчетность.

- Рабочее пространство: То же самое, что и проект, за исключением того, что используется только при работе с Metasploit Framework.

- Уязвимость: Недостаток безопасности, который позволяет злоумышленнику компрометировать цель. Скомпрометированная система может стать причиной эскалации привилегий, несанкционированного доступа к данным, похищения паролей, переполнения буфера.

Работа Metasploit Pro

Общий процесс тестирования на проникновение может быть разделен на несколько этапов или фаз. В зависимости от методологии, которую вы будете применять, в тесте на проникновение может быть использовано от четырех до семи фаз. Названия этапов могут меняться, но они, как правило, состоят из: зондирования, сканирования, эксплуатации, постэксплуатации, сохранения доступа, очистки и отчетности.

Работа Metasploit Pro может быть основана на разных этапах тестирования. Рабочий процесс в общем включает в себя такие шаги:

- Создание проекта: Создание проекта для хранения данных, собранных из ваших целей.

- Сбор информации: Используется развернутое сканирование, Nexpose или инструменты для обеспечения Metasploit Pro данными хостов, С их помощью могут быть выявленны уязвимости.

- Эксплойт: Используются автоматические или ручные эксплойты для запуска атак против известных уязвимостей и получения доступа к скомпрометированным целям.

- Постэксплуатация: Используйте модули постэксплуатации или интерактивные сессии, чтобы собрать больше информации о скомпрометированных целях. Metasploit Pro предоставляет несколько инструментов, которые можно использовать для взаимодействия с открытыми сессиями на эксплуатируемой машине. Например, вы можете просмотреть общие файловые системы на скомпрометированных целях, чтобы идентифицировать информацию о внутренних приложениях и использовать функцию сбора паролей и хэшей.

- Грубая атака: запуск грубой атаки для проверки собранных паролей, чтобы обнаружить действующие имена входа.

- Очистка открытых сессий: Вы можете закрыть открытые сессии на используемых целях, чтобы удалить какую-либо информацию о данных, которые могут быть в системе. Этот процесс восстанавливает исходные настройки в целевой системе.

- Создание отчетов: Создание отчета с подробными выводами. Metasploit Pro предоставляет несколько типов отчетов, которые можно использовать для настройки данных отчета. Наиболее часто используемый – это отчет по аудиту, который обеспечивает детальную оценку хостов и учетных данных, захваченных в проекте.

Доступ к Metasploit Pro через веб-интерфейс

Чтобы использовать веб-интерфейс для работы с Metasploit Pro, откройте браузер и перейдите на https://localhost:3790. Если Metasploit повторно запущен на вашем компьютере, вам нужно заменить Localhost на адрес удаленного компьютера.

Для входа в веб-интерфейс вам нужно имя пользователя и пароль для учетной записи, созданной при активации лицензионного ключа для Metasploit Pro. Если вы не можете вспомнить пароль, установленный для учетной записи, вам нужно его сбросить.

Поддерживаемые браузеры

Если пользовательский интерфейс не отображает все элементы должным образом, пожалуйста, убедитесь, что вы используете один из поддерживаемых браузеров, перечисленных ниже:

- Google Chrome 10+

- Mozilla Firefox 18+

- Internet Explorer 10+

- Iceweasel 18+

Доступ к Metasploit Pro из командной строки

Pro Console обеспечивает функциональные возможности Metasploit Pro через интерфейс командной строки и служит альтернативой Metasploit Web UI. Если вы традиционно используете Metasploit Framework, то Pro Console предоставит вам нечто похожее на консоль Msf.

Вы можете использовать Pro Console для исполнения следующих задач:

- Создание и управление проектами.

- Сканирование и перечисление хостов.

- Импорт и экспорт данных.

- Настройка и запуск модулей.

- Запуск автоматизированных эксплойтов.

- Просмотр информации о хостах.

- Сбор данных из используемых систем.

Запуск Pro Console на Windows

Чтобы запустить консоль на Windows, выберите Начало > Metasploit > Консоль Metasploit.

Вы также можете запустить консоль из командной строки. Для того, чтобы запустить консоль из командной строки, введите следующее: