- Metasploit pro kali linux

- Quick way

- MSFDB

- Start the Kali PostgreSQL Service

- Initialize the Metasploit PostgreSQL Database

- Launch msfconsole in Kali

- Kali Linux & Metasploit: Getting Started with Pen Testing

- In this blog we will take a look at two of the most popular tools in penetration testing — Kali Linux & The Metasploit Framework.

- Learning Goals

- Introduction to Kali Linux

- Metasploit Framework

- Exploit

- Payload

- Environment Setup

- Virtualbox

- Kali Linux

- Metasploitable 2

- Metasploitable Installation

- How to install Metasploit in Kali Linux Complete Guide for Beginners 2021

- How to install Metasploit in Kali Linux

- How to solve upgrade bundler error in Kali Linux

- Start, Restart, and Stop Metasploit services:

- Launching Metasploit in Kali Linux

- Что такое Metasploit? Руководство для начинающих

- Что такое Metasploit Framework и как он используется?

- Краткая история Metasploit

- Кто использует Metasploit?

- Сфера применения и преимущества Metasploit

- Как установить Metasploit

- Операционная система:

- Оборудование

- Учимся использовать Metasploit: советы

- Зачем нужно изучать Metasploit

- Пошаговая инструкция по Metasploit

- Ресурсы для изучения Metasploit

Metasploit pro kali linux

In keeping with the Kali Linux Network Services Policy, no network services, including database services, run on boot as a default, so there are a couple of steps that need to be taken in order to get Metasploit up and running with database support.

Quick way

You an have everything up and running, by starting the PostgreSQL service and set it up just by doing:

You can even take it one step further by doing sudo msfdb run and it will do the same as the above, as well as start msfconsole afterwards

MSFDB

To help interactive with various parts of the Metasploit configuration there is msfdb :

Please note: this is a different version of msfdb that is shipped with the default project

Start the Kali PostgreSQL Service

Start the Kali PostgreSQL Service

Metasploit uses PostgreSQL as its database so it needs to be launched first:

You can verify that PostgreSQL is running by checking the output of ss -ant and making sure that port 5432 is listening, or using sudo msfdb status :

Initialize the Metasploit PostgreSQL Database

With PostgreSQL up and running, we next need to create and initialize the msf database.

Launch msfconsole in Kali

Now that the PostgreSQL service is up and running and the database is initialized, you can launch msfconsole and verify database connectivity with the db_status command as shown below.

Updated on: 2021-Sep-27

Author: g0tmi1k

Источник

Kali Linux & Metasploit: Getting Started with Pen Testing

In this blog we will take a look at two of the most popular tools in penetration testing — Kali Linux & The Metasploit Framework.

Learning Goals

- Understand why and how Kali Linux is used

- Learn the common commands and features of the Metasploit Framework

- Build a testing environment with Kali Linux and Metasploitable 2

- Complete an example attack with Metasploit

Reminder: Attacking systems you do not have permission to attack is illegal. Only perform attacks on machines and networks you own or have permission for.

Introduction to Kali Linux

The field of cybersecurity has an abundance of tools for all sorts of tasks. One way to cut right to the most common tools is using Kali Linux. Kali Linux is a Linux based operating system with preinstalled security tools for penetration testing. Kali Linux is created an maintained by Offensive Security who focus on advancing security through tools and education. For our purposes we will use a virtual machine so that we can have multiple machines running at the same time.

Metasploit Framework

The Metasploit Framework is an open source penetration testing and development platform that provides exploits for a variety of applications, operating systems and platforms. Metasploit is one of the most commonly used penetration testing tools and comes built-in to Kali Linux.

The main components of the Metasploit Framework are called modules. Modules are standalone pieces of code or software that provide functionality to Metasploit. There are six total modules: exploits, payloads, auxiliary, nops, posts, and encoders. We will just focus on exploits and payloads.

Exploit

An exploit takes advantage of a system’s vulnerability and installs a payload.

Payload

The payload gives access to the system by a variety of methods (reverse shell, meterpreter etc.)

We will us both of these to gain access to the victim machine in the exercise detailed later.

Environment Setup

Virtualbox

Virtualbox is an operating system emulation software that gives us the ability to run additional systems from our local machine.

Kali Linux

Kali Linux will be our local machine where we can run our attacks from. Since we will need both Kali and the Metasploitable vulnerable machine running we will use Virtualbox to emulate both environments. To login to Kali: username is root & password is toor.

Metasploitable 2

Metasploitable 2 is designed to be vulnerable in order to work as a sandbox to learn security. This will provide us with a system to attack legally. Most of the vulnerabilities on Metasploitable are known so there are tons of resources available to help learn various attack types.

Metasploit is a framework within Kali to run attacks on other systems. Metasploitable is a vulnerable system that can be used as a target for attacks and security testing.

Metasploitable Installation

The pictures below show the settings to setup a new virtual machine for Metasploitable.

Metasploitable shouldn’t need more than 256MB of ram but you can add more if your system can handle it.

Instead of creating a new hard disk the Metasploitable machine we downloaded will act as our existing virtual hard disk.

We do not want the Metasploitable machine on our actual network, so configure the settings for that machine as below. Make sure the Kali machine is also on the Host-Only Adapter. (Settings or tabs not shown in the pictures below were left as default)

Источник

How to install Metasploit in Kali Linux Complete Guide for Beginners 2021

Security is a big concern for an organization, So most of the companies are hiring Pentester or Ethical hacker to secure data of an organization.

You can use Penetration testing tools and different types of techniques to find out vulnerabilities in websites, applications or databases.

Metasploit is a big framework used for Penetration Testing and ethical hacking. This is managed by Rapid7. There are two editions of Metasploit, one is Metasploit Pro, which is chargeable and another is Metasploit Community is free.

In the case, if you are not using Kali Linux and want to use Metasploit on another Linux operating system.

This is very simple, Install it on any operating systems including Windows.

Are you using Ubuntu? do you want to use Metasploit? Download first:

You can download Metasploit on ubuntu you have to download from Rapid7

If you are using Kali Linux. Keep in mind Metasploit is not come with Kali Linux by default as previously. So you need to install Metasploit in Kali Linux then Learn how to use Metasploit in Kali Linux. So if you want to know how to install Metasploit in Kali Linux? I am going to describe each and everything in this article.

How to install Metasploit in Kali Linux

I don’t like to write this section on how to install Metasploit in Kali Linux. It comes by default in previous versions.

Today I am going to describe here about installation on Metasploit. You can install it directly from the repository by using apt or apt-get command.

First update the repository list by using following command.

Install the Metasploit framework on Kali Linux by running the following command:

#apt-get install metasploit-framework

You will get some configuration popups at the time of installation. Read configuration messages carefully and configure accordingly.

Upgrade glibc so Click on yes. You can change options by pressing “TAB” key, and for selecting press “ENTER” Key.

I have installed Metasploit successfully. I used command msfconsole to run the Metasploit framework but no success.

I go the following error “You may need to uninstall or upgrade bundler”

You can see in the following image:

How to solve upgrade bundler error in Kali Linux

If you are getting an error “You may need to uninstall or upgrade bundler” after installation of Metasploit then you can use the following steps:

Step 1: Go to /usr/share/metasploit-framework/ by using cd command. As you can see in the following image.

Step 2: Install bundler: You can use the followoing command to install and upgrade bundler.

#gem install bundler

#gem update –system

Start, Restart, and Stop Metasploit services:

You have finished the installation of Metasploit, the next task on how to use Metasploit in Kali Linux. It is quite simple. You must follow the 2 steps:

- Start Services.

- Launch the Framework.

Before the launch Metasploit, it is necessary to start Metasploit service.

Sometimes, It is possible the services you are going to start, running previously. before the start, the Metasploit service first checks the status of service.

If the service is not running then you can start, restart and stop Metasploit by following commands.

#service metasploit status

#service metasploit start

#service metasploit restart

#service metasploit stop

If the User start the Metasploit service first time, He have to start postgresql service first similar metasploit postgresql service can be start, restart, and stop by following commands

#service postgresql start

#service postgresql restart

#service postgresql stop

#service postgresql status.

Launching Metasploit in Kali Linux

Metasploit has four working interface for the user, Pentester can use variety of ways to access Metasploit. For the learner who don’t have solid command over control of Metasploit, It is recommended to use graphical interface. The Graphical User Interface is accessed by selecting “Measploit Community/Pro” from the main menu:

Applications > Kali Linux > Exploitation > Metasploit > Metasploit Community/Pro

By default the user will used a web browser with URL address: https://localhost:3790/ . When the Metasploit runs in to browser, the tester will be prompt with an error message “Connection is Untrusted”. It happens because Metasploit don’t have a valid security certification. Click on “I Understand the Risks”, Click on the next option “Add Exception”. When new screen will be opened, click on the “Confirm Security Exception” to continue process.

Update the Database for Metasploit:

Metasploit is developed by Rapid7, There are limited updates for community users. It is necessary to update the Metasploit database before use every time. Metasploit database can be updated by using following command.

User can update metasploit by GUI interface. If a pentester running web interface, Select “software Update” option from the upper right-hand side of Web page of Metasploit. Next screen will be displayed select “Check for Updates”. Metasploit will start download and install updates on the system if available. It is recommended that service of Metasploit be restarted. Restart the browser then reopen the Metasploit Web Intrface.

MODULE 13:- Metasploit Framework

Источник

Что такое Metasploit? Руководство для начинающих

Тестирование на проникновение позволяет ответить на вопрос, как кто-то со злым умыслом может вмешаться в вашу сеть. Используя инструменты пентеста, «белые хакеры» и профессионалы в области безопасности могут на любом этапе разработки или развертывания исследовать сети и приложения на предмет недостатков и уязвимостей путем взлома системы.

Одним из таких средств пентеста является проект Metasploit. Этот фреймворк с открытым исходным кодом, созданный на Ruby, позволяет проводить тестирование с помощью командной строки или графического интерфейса. Его можно расширить, создавая собственные надстройки с поддержкой нескольких языков.

Что такое Metasploit Framework и как он используется?

Metasploit Framework — это мощнейший инструмент, который могут использовать как киберпреступники, так и «белые хакеры» и специалисты по проникновению для исследования уязвимостей в сетях и на серверах. Поскольку это фреймворк с открытым исходным кодом, его можно легко настроить и использовать на большинстве операционных систем.

С помощью Metasploit пентестеры могут использовать готовый или создать пользовательский код и вводить его в сеть для поиска слабых мест. В качестве еще одного способа поиска угроз, после идентификации и документирования недостатков, эту информацию можно использовать для устранения системных недостатков и определения приоритетности решений.

Краткая история Metasploit

Проект Metasploit был создан на языке Perl в 2003 году Эйч Ди Муром (H.D. Moore) при содействии основного разработчика Мэтта Миллера для использования в качестве портативного сетевого инструмента. Он был полностью переведен на язык Ruby к 2007 году, а в 2009 году лицензию приобрела Rapid7, и теперь этот инструмент остается частью ассортимента этой бостонской компании, специализирующейся на разработке систем обнаружения вторжений и инструментов эксплуатации уязвимостей систем удаленного доступа.

Части этих других инструментов находятся в среде Metasploit, которая встроена в ОС Kali Linux. Компания Rapid7 также разработала два запатентованных инструмента OpenCore: Metasploit Pro и Metasploit Express.

Этот фреймворк стал основным инструментом разработки эксплойтов и устранения уязвимостей. До Metasploit пентестерам приходилось выполнять все проверки вручную, используя различные инструменты, которые могли поддерживать или не поддерживать тестируемую платформу, а также вручную писать собственный код и внедрять его в сети. Дистанционное тестирование было чем-то экстраординарным, и это ограничивало работу специалиста по безопасности собственным регионом и местными компаниями, а организациям приходилось тратить целые состояния на собственных ИТ-консультантов или специалистов по безопасности.

Кто использует Metasploit?

Благодаря широкому спектру применений и доступному открытому исходному коду Metasploit используется самыми разными людьми, от профессионалов кибербезопасности до хакеров. Metasploit полезен для всех, кому нужен простой в установке и надежный инструмент, выполняющий свою работу независимо от платформы или языка. Это программное обеспечение пользуется популярностью у хакеров и широко доступно, что мотивирует специалистов по безопасности изучать платформу Metasploit, даже если сами они ей не пользуются.

Современная версия Metasploit содержит свыше 1677 эксплойтов для более 25 платформ, включая Android, PHP, Python, Java, Cisco и другие. Фреймворк также содержит около 500 единиц информационного наполнения («пейлоад»), среди которых вы найдёте:

- Пейлоады для командной оболочки — позволяют пользователям запускать сценарии или случайные команды на хосте.

- Динамические пейлады — позволяют тестировщикам генерировать уникальные пейлоады для обхода антивирусного программного обеспечения.

- Пейлоады Meterpreter — позволяют пользователям перехватывать управление монитором устройства с помощью контроллера видеопамяти, захватывать сеансы, а также скачивать или загружать файлы.

- Статические пейлоады — позволяют устанавливать переадресацию портов и обмен данными между сетями.

Сфера применения и преимущества Metasploit

Все, что вам нужно для использования Metasploit после его установки, — это получить информацию о цели либо путем сканирования портов, либо путем получения цифрового отпечатка операционной системы, либо с помощью сканера уязвимостей, чтобы найти способ проникнуть в сеть. Затем остается просто выбрать эксплойт и полезную нагрузку. В этом контексте эксплойт — это средство для выявления слабости в вашей сети или системе и использования этой уязвимости для получения доступа.

Платформа состоит из различных моделей и интерфейсов, которые включают: msfconsole на базе библиотеки curses, msfcli для всех функций msf из терминала или командной строки, Armitag — инструмент с графическим интерфейсом на Java, который используется для интеграции с MSF, а также веб-интерфейс сообщества Metasploit, поддерживающий удаленный пентест.

«Белые хакеры» и специалисты по пентесту, пытающиеся определить уязвимости или извлечь уроки из атак киберпреступников, должны понимать, что последние не афишируют своих действий. Киберпреступники отличаются скрытностью и любят работать через VPN-туннели, таким образом маскируя свой IP-адрес, а многие из них используют выделенный виртуальный сервер, чтобы избежать прерываний, которыми обычно страдают многие провайдеры виртуального хостинга. Эти два инструмента конфиденциальности также будут полезны для «белых хакеров», которые намереваются вступить в мир эксплойтов и пентеста с помощью Metasploit.

Как упоминалось выше, Metasploit предоставляет вам эксплойты, пейлоады, вспомогательные функции, кодировщики, перехватчики, шелл-код, а также послеэксплойтный код и NOP.

Вы можете получить сертификат специалиста Metasploit Pro онлайн, чтобы стать сертифицированным пентестером. Проходной балл для получения сертификата — 80%, а экзамен занимает около двух часов и разрешается пользоваться справочной литературой. Его стоимость составляет 195$, и после успешного прохождения вы сможете распечатать свой сертификат.

Перед экзаменом рекомендуется пройти учебный курс Metasploit и иметь профессиональные или рабочие знания в следующих областях:

- ОС Windows и Linux;

- сетевые протоколы;

- системы управления уязвимостями;

- основные концепции пентеста.

Получение этого сертификата — желаемое достижение для всех, кто хочет стать востребованным пентестером или аналитиком кибербезопасности.

Как установить Metasploit

Metasploit доступен в виде программы установки с открытым исходным кодом, которую можно скачать с сайта Rapid7. Минимальные системные требования включают наличие последней версии браузера Chrome, Firefox или Explorer, а также

Операционная система:

Оборудование

- процессор 2 ГГц;

- минимум 4 ГБ ОЗУ (рекомендуется 8ГБ);

- минимум 1 ГБ дискового пространства (рекомендуется 50ГБ).

Перед установкой вам нужно отключить все антивирусные программы и брандмауэры на вашем устройстве и получить права администратора. Программа установки — это автономный модуль, который настраивается при установке платформы. У вас также есть возможность ручной установки, если вы хотите настроить зависимые объекты по-своему.

Пользователи Kali Linux уже имеют версию Metasploit Pro в комплекте с их ОС. Для пользователей Windows установка будет осуществляться через мастер установки InstallShield.

После установки при запуске вы столкнетесь со следующими вариантами:

- создание базы данных в /Users/joesmith/.msf4/db;

- запуск Postgresql;

- создание пользователей базы данных;

- создание исходной схемы базы данных.

Учимся использовать Metasploit: советы

Легкость изучения Metasploit зависит от вашего знания Ruby. Однако, если вы знакомы с другими скриптовыми языками и языками программирования, например Python, перейти к работе с Metasploit не составит большого труда. В остальном это интуитивно понятный язык, который легко выучить на практике.

Поскольку этот инструмент требует от вас отключения вашей собственной системы защиты и позволяет генерировать вредоносный код, вы должны знать о потенциальных рисках. Если возможно, установите эту программу в отдельной системе, а не на вашем личном устройстве или компьютере, содержащем потенциально конфиденциальную информацию или имеющем доступ к такой информации. При пентесте с Metasploit вам следует использовать отдельное рабочее устройство.

Зачем нужно изучать Metasploit

Эта платформа необходима всем аналитикам безопасности или пентестерам. Это важное средство для обнаружения скрытых уязвимостей с помощью различных инструментов и утилит. Metasploit позволяет поставить себя на место хакера и использовать те же методы для разведки и проникновения в сети и серверы.

Вот схема типичной архитектуры Metasploit:

Пошаговая инструкция по Metasploit

Мы начнем краткое руководство по эксплойтам, предполагая, что ваша система и ОС соответствуют базовым требованиям. Чтобы настроить среду тестирования, понадобится скачать и установить Virtualbox , Kali и Metasploitable для создания виртуализированной хакерской машины. Вы можете загрузить и установить Windows XP или выше, чтобы создать третью виртуальную машину для этого эксплойта.

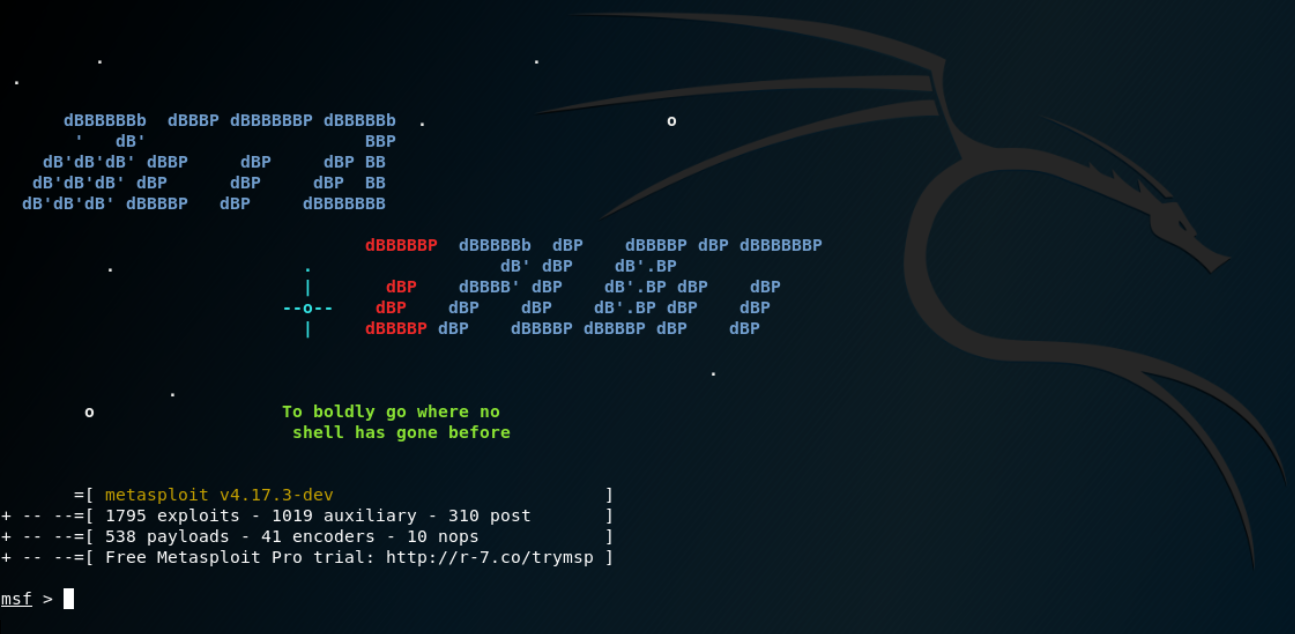

После установки инструментов для тестирования откройте консоль Metasploit. Она выглядит так:

Проще всего ввести в консоли команду help, чтобы отобразился список команд Metasploit и их описания. Это выглядит так:

Первый мощный и полезный инструмент, который вам нужен, — это графический интерфейс Armitage, который позволяет визуализировать цели и рекомендовать наиболее подходящие эксплойты для доступа к ним. Этот инструмент также показывает расширенные функции для более глубокого проникновения и дальнейшего тестирования после того, как было выполнено начальное проникновение с помощью эксплойта. Чтобы выбрать его в консоли, перейдите в Applications — Exploit Tools — Armitage («Приложения» — «Инструменты для эксплойтов» — Armitage).

После того, как на экране появится поле формы, введите хост, номер порта, идентификатор пользователя и пароль. Нажмите Enter после заполнения всех полей, и вы будете готовы к запуску эксплойта.

Ресурсы для изучения Metasploit

Одно из основных достоинств сообщества программного обеспечения с открытым кодом заключается в объединении ресурсов и обмене информацией. Это современное воплощение того, почему был создан интернет. Это средство, способствующее гибкости и дающее безграничные возможности для сотрудничества.

В связи с этим мы предлагаем список ресурсов, которые позволят вам в полной мере реализовать потенциал Matspoit.

Один из лучших ресурсов и первое место, которое вам следует посетить, — это собственная обширная база знаний Metasploit. Там вы найдете руководства для начинающих, метамодули, эксплойты, а также обнаруженные уязвимости и исправления для них. Вы также сможете узнать о различных типах сертификатов Metasploit и о том, как их получить.

Еще один полезный ресурс — Varonis Cyber Workshop. Он предлагает ряд учебных пособий и занятий с экспертами в области кибербезопасности.

Источник