- Soft Gufw – графический интерфейс для настройки файервола (сетевого экрана) в Linux

- Вики IT-KB

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Межсетевой экран Gufw Firewall и проблема подключения PPTP VPN в Linux Mint

- Межсетевой экран линукс минт

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

- Gufw Firewall

Soft Gufw – графический интерфейс для настройки файервола (сетевого экрана) в Linux

Брандмауэр Gufw — графическая оболочка GUI , работающая на UFW (Uncomplicated Firewall).

Установка Gufw в Debian и производные (Kali, Mint, Ubuntu и др)

Gufw можно установить в Synaptic или из терминала:

Самые интересные следующие две строчки:

Т.е. на целевой машине имеется 998 закрытых порта. Закрытые — значит нет приложений, которые бы их прослушивали, использовали. Два порта открытые. И впечатляет время сканирование — полсекунды.

Ну и ещё парочка портов открыта:

Использование Gufw

По умолчанию брандмауэр отключен. Чтобы запустить Gufw, введите в терминале:

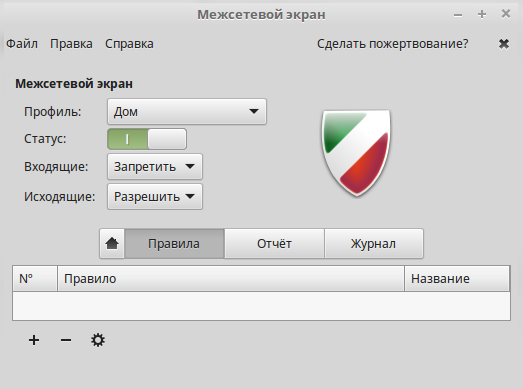

Для начала разблокируем окно. Чтобы включить брандмауэр, просто нажмите кнопку Состояние и правила по умолчанию будут установлены. Deny (Запретить) для входящего трафика и Allow (Разрешить) для исходящего трафика.

Давайте ещё раз просканируем нашу систему:

Во-первых, сканирование длилось значительно дольше. А во-вторых, у нас опять две интересные строчки:

Было опять просканировано 1000 портов и все они теперь фильтруются. Само сканирование заняло почти 22 секунды.

Вывод: файервол уже работает!

Добавление правил в файервол

Чтобы настроить брандмауэр, добавим правила. Просто щелкните кнопку Add (+), и появится новое окно. Для получения подробной информации посетите домашнюю страницу UFW. Правила могут формироваться для TCP и UDP портов. UFW имеет несколько предустановленных правил для конкретных программ/услуг, они убыстряют типичную настройку сетевого экрана.

Доступные варианты для правил Allow (Разрешить), Deny (Запретить), Reject (Отклонить), и Limit (Ограничение):

- Разрешить: система позволит вход трафика для порта.

- Запретить: система запретит вход трафика для порта.

- Отклонить: система запретит вход трафика для порта и будет информировать систему связи, что он было отклонено.

- Ограничение: система запретит соединения, если IP-адрес пытался инициировать 6 или более соединений за последние 30 секунд.

Предустановленные

Использование предустановленных правил дает несколько вариантов для управления параметрами брандмауэра для распространённых программ и услуг.

Предустановленные правила не охватывают все возможные программы и услуги, дополнительные правила можно добавить во вкладке Простые.

Возьмём в качестве примера службу SSH – давайте просто представим на минуту, что отсутствует предустановленное правило для неё. Откроем для неё порт: вкладка Простые, выберем “Allow”, “In” “TCP”, “22” и нажмём кнопку Добавить.

Да, всё работает:

Чтобы настроить доступ на основе определенного IP, используем вкладку Расширенные.

Есть несколько настроек, доступных для установки в Gufw. Можно настроить в Изменить->Preferences

Здесь вы можете управлять ведением журнала для UFW и Gufw, создавать профили и установить общие предпочтения интерфейса. По умолчанию включено ведение журнала для UFW и отключено для Gufw.

ANDREY

31.07.2015 в 13:57

Довольно познавательно, но зачем файервол в Linux?

WEBWARE TEAM

31.07.2015 в 14:30

Почему-то ваш комментарий попал в спам…

Правильная настройка файервола:

- Позволяет сводить на нет некоторые виды флуда (установкой надлежащих правил файервола) и другие виды DoS-атак (с помощью дополнительных программ и скриптов, которые сами добавляют правила в файервол) (актуально для защиты серверов)

- Уведомляет о подозрительной деятельности, попытках зондирования

- Можно контролировать доступ к различным службам: например, закрыть доступ к веб-серверу, SSH и прочему без остановки самих служб. Т.е. сервером на локалхосте можно пользоваться, а другие к нему подключиться не могут.

- Фильтрация доступа к заведомо незащищенным службам.

Файервол лучше иметь, чем не иметь. Конечно, файервол при неправильной настройке никак не поможет (это справедливо и для Linux и для Windows).

ИВАН

19.02.2016 в 14:00

А как настроить белый список: запретить все входящие и исходящие подключения и разрешить выход в интернет только для Firefox, Центра приложений Ubuntu и как разрешить доступ для Samba в диапазоне IP-адресов с 192.168.0.1 по 192.168.0.254?

ИВАН

23.02.2016 в 19:27

И как разрешить входящие и исходящие подключения для qbittorrent только для определенного порта?

Неужели для Linux не существует хороших графических программ для настройки файервола?

XYZ

01.11.2016 в 12:26

Приветствую.

Настроил GUFW – все замечательно. Только при рестарте системы ufw – inactive. При запуске GUFW галочка выключена. Посоветуйте что делать? Спасибо!

Источник

Вики IT-KB

Пошаговые руководства, шпаргалки, полезные ссылки.

Инструменты пользователя

Инструменты сайта

Боковая панель

Межсетевой экран Gufw Firewall и проблема подключения PPTP VPN в Linux Mint

Если включить блокировку всех входящих соединений и разрешить исходящие соединения, то большинство приложений, работающих с Интернет будут работать по прежнему без проблем. Но для некоторых приложений может потребоваться создание дополнительных правил, разрешающих входящий трафик разного рода. Например может возникнуть проблема с VPN-подключениями по протоколу PPTP.

Если заглянуть в системный лог в ходе выполнения VPN-подключения, то можно увидеть примерно следую картину:

В данном случае в событиях [UFW BLOCK], мы видим что блокируются входящие соединения по протоколу 47 (GPE). Эти соединения нужны для успешной установки VPN-сессии по протоколу PPTP, и поэтому мы должны из разрешить в брандмауэре.

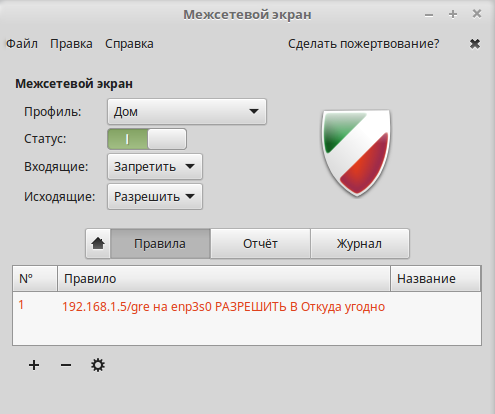

Как уже было отмечено ранее, графическая оболочка Gufw это упрощённый инструмент управления брандмауэром UFW, и поэтому в ней мы не обнаружим возможности создания правила, разрешающего протокол GRE. Для решения залдачи воспользуемся примерно следующей командой:

allow — директива «разрешить», in — направление «входящие подключения», on enp3s0 — на сетевом интерфейсе enp3s0, to 192.168.1.5 — адрес назначения — IP интерфейса (enp3s0), proto gre — протокол GRE

Если после этого перезапустить графическую оболочку Gufw, то увидим в ней новое правило (которое на данный момент не редактируется из графической оболочки):

После этого снова можно выполнить попытку VPN-подключения по протоколу PPTP. На этот раз в логе не должно появляться события блокировки трафика GRE, а VPN-сессия должна быть успешно установлена.

Проверено на следующих конфигурациях:

| Дистрибутив | Версии |

|---|---|

| Linux Mint | 18.2 64-bit (Cinnamon) |

Алексей Максимов

Время публикации: 18.08.2017 13:02

Источник

Межсетевой экран линукс минт

10 сен 2017, 17:31

Столкнулся с настройкой фаерволла через Gufw Firewall. Чисто дотошности ради прошу разъяснить несколько элементарнейших вещей.

Вот открываю программу и мне предлагается выбрать профиль:

Общественное место

Дом

Офис

И опции «Входящие» и «Исходящие» с вариантами:

Разрешить

Запретить

Отклонить

Вопросы.

1. Что это за «Общественное место»? Локальная сеть с парой тысяч пользователей это «общественное место»? А если компьютер у меня в квартире напрямую получает интернет — это «общественное место»?

2. Тут https://help.ubuntu.com/community/Gufw/RU русским языком написано, что при «Отклонить» система запрещает входящий трафик на порт и сообщает запрашивающему об отклонении запроса». Скажите, это ЕДИНСТВЕННОЕ отличие опции «Отклонить» от «Запретить»? А на фига вообще оповещать кого то там об отклонении его запроса?

3. Вот у меня 2 компа. Один с выходом в Интернет через локалку, другой — на прямую через провайдера. Какие параметры для Gufw Firewall посоветуете?

4. Что предпочтительней, «Запретить» или «Отклонить»?

5. Насколько вообще актуально и критично такое разграничение на «Общественное место», «Дом» и «Офис»? Раньше вроде такого не было, а было лишь 2 опции: «Входящие» и «Исходящие».

Gufw Firewall

10 сен 2017, 19:07

Gufw Firewall

10 сен 2017, 19:44

Gufw Firewall

10 сен 2017, 20:46

Gufw Firewall

10 сен 2017, 22:05

С одной стороны норм практика «Все что не разрешено — запрещено», как например это по умолчанию предлагается в OpenSuse.

C другой стороны довольно муторно на самом деле для домашнего компа каждый раз что-то разрешать, когда я знаю что мой софт сам не поднимет левых портов(ну и за роутер они не будут проброшены, разумеется) или коннектов куда-то на сторону.

Теперь к теме самого вопроса.

1,3. прямо смотрящий в глобальную сеть хост с белым адресом — можно считать общественным вполне, если не за провайдерским натом конечн.

2,4. open/closed/filtered в статусе портов. Может быть полезным в некоторых случаях знать на каком этапе отвергнут коннект.

5 — Просто разделение по преднастроенным правилам, насколько жестоко рубить все вокруг.

Gufw Firewall

10 сен 2017, 23:26

Gufw Firewall

11 сен 2017, 00:06

Gufw Firewall

11 сен 2017, 00:37

2. Тут https://help.ubuntu.com/community/Gufw/RU русским языком написано, что при «Отклонить» система запрещает входящий трафик на порт и сообщает запрашивающему об отклонении запроса». Скажите, это ЕДИНСТВЕННОЕ отличие опции «Отклонить» от «Запретить»? А на фига вообще оповещать кого то там об отклонении его запроса?

4. Что предпочтительней, «Запретить» или «Отклонить»?

И наконец «Общественное место» или «Дом»? Разница?

Gufw Firewall

11 сен 2017, 06:11

Gufw Firewall

11 сен 2017, 10:16

Gufw Firewall

11 сен 2017, 12:40

Firewall в линуксе — это совсем не так, как в винде. Собственно существует один единственный firewall — iptables. Все эти программы которые часто называют фаерволами — на деле таковыми не являются, это GUI для настойки правил, а сами они ничего не фильтруют. Просто графическая обертка над iptables который вшит непосредственно в ядро системы. Соответственно, при всех внешних различиях — работает оно все примерно одинаково, просто правила фильтрации генерятся по клику кнопочки в соответствии с виденьем автора GUI «как должно быть». Это надо учитывать. По настоящему тонко настроить их можно через консоль (man iptables)

Что касается разницы между запретить или отклонить — это хорошо объясняется в документации к iptables, только надо еще перевод правильный к оригинальным названиям. Итак, у правила может быть три «цели», назначения. В скобках оригинальное название:

Разрешить (accept): Тут все просто — принять или выпустить пакет (в зависимости от направления).

Запретить (reject): заблокировать прохождение пакета с отправкой уведомления отправителю. Т.е. отправитель получит информацию о том что пакет дальше не прошел, или наш компьютер, как адресат, его не принимает.

Отклонить (drop): Пакет будет молча уничтожен. Никакого уведомления об этом отправитель не получит.

Обычно, в большинстве случаев, используют drop, т.к. уведомления — лишняя нагрузка на сеть, и даже некоторые виды атак есть использующие такое поведение.

Источник