MBSA (64-bit)

Microsoft Baseline Security Analyzer 2.3 (64-bit) LATEST

Windows XP64 / Vista64 / Windows 7 64

MBSA (64-bit) 2021 full offline installer setup for PC

Microsoft Baseline Security Analyzer 64-bit (popularly called by its short name MBSA) is a free tool, designed to help small and medium-sized organizations to assess and beef up the security of their networks. It analyzes the used computer defense tools, and if they are found to be out-of-date, it scans for security updates, and when possible hotfixes are offered. All of this is done through very streamlined and easy to access interface, which enables even inexperienced users and people with small computer technical knowledge to easily get informed about the quality of their networks and software vulnerabilities. Those can include Windows administrative vulnerabilities, database vulnerabilities, state of security updates, weak passwords, and more.

MBSA‘s latest version of Microsoft’s free security and vulnerability assessment scan tool for administrators, security auditors, and IT professionals. MBSA builds on the previous MBSA version that supports Windows 7 and Windows Server 2008 R2 and corrects minor issues reported by customers.

Created directly by Microsoft and used by hundreds of thousand businesses and private users, Microsoft Baseline Security Analyzer 64-bit manages to singlehandedly create sold base upon your software security can be reinforced. After identifying missing security updates and common security misconfigurations, all Windows users are recommended to install some other form of trusted internet security software that will manage your real-time protection.

Baseline Security Analyzer Main Features are:

- Command-line tool

- Supports local and remote scans

- Can scan multiple instances of SQL servers

- Windows Embedded support

- Graphical user interface

Использование Microsoft baseline Security Analyzer в корпоративной среде

Основная задача данной статьи — предоставить материал администраторам, который позволит запускать MBSA периодически, в автоматическом режиме и отправлять отчеты на адреса электронной почты. Это позволит в значительной степени увеличить уровень информированности о состоянии безопасности в корпоративной сети.

Автор: Денис Васильев

В рамках корпоративной инфраструктуры требуется иметь актуальную информацию о состоянии уровня безопасности. Несмотря на то, что на рынке присутствуют достойные продукты, позволяющие производит автоматическое сканирование по заданным шаблонам, они обладают достаточно высокой ценой. Компания Microsoft выпустила продукт под названием Microsot Baseline Security Analyzer, который производит проверку продуктов Microsoft на наличие уязвимостей.

Основная задача данной статьи — предоставить материал администраторам, который позволит запускать MBSA периодически, в автоматическом режиме и отправлять отчеты на адреса электронной почты. Это позволит в значительной степени увеличить уровень информированности о состоянии безопасности в корпоративной сети.

В рамках MBSA существует возможность запуска сканирования через командную строку – mbsacli.exe. Команда имеет ряд ключей которые позволят управлять сканированием.

Проверка домена \ компьютера по имени

Проверка по IP адресу

Начальный IP адрес – конечный IP адрес

Проверка диапазона IP адресов

Проверка по файлу со списком IP адресов

Выбор какую проверку не выполнять. Варианты: «OS»(операционная система), «SQL»(SQL сервер), «IIS»(веб-сервер ISS), «Updates»(обновления), “Password»(пароли). при наборе необходимо использовать “+” без пробела. Пример: OS+SQL+ISS+Updates+Password

Показывать только обновления, одобренные на WSUS.

Показать все обновления, даже если они не приняты на WSUS.

Не проверять новую версия MBSA

Шаблон названия отчета. имеет параметры: %D% — имя домена, %С% имя компьютера, %T% — время, %IP% — IP адрес. По умолчанию: %D% — %C% (%T%).

Не показывать процесс проверки.

Не показывать отчет при проверки одного компьютера.

Не показывать отчет ошибок.

Не показывать отчет.

Не показывать все из вышеперечисленного

Отчет в ЮНИКОДе

Имя пользователя используемого при сканировании.

Пароль пользователя используемого при сканировании.

Указывает источник данных который содержит информацию о доступных обновлений безопасности.

Обновления с учетом условий Windows Update Agent

Проверка с учетом обновлений сайта Microsoft Update.

Не скачивать обновления с сайта Microsoft Update при проверке.

Запуск проверки в режиме только для обновления с использованием только mbsacli.exe и wusscan.dll. Этот ключ может быть использован только с ключами: /catalog, /wa, /wi, /nvc, /unicode.

Показать все отчеты.

Показать отчеты за последнее сканирование

Показать общий отчет.

Показать детализированный отчет

Директория для сохранения отчетов проверки.

Имея в распоряжении информацию по ключам, используемых командой mbsacli.exe., мы можем составить свой сценарий сканирования согласно нашим требованиям. Задача ставиться следующим образом: необходимо провести проверку компьютеров(диапазон IP адресов) с использованием данных службы WSUS и сохранением отчета в определенной директории формат отчета: имя компьютера – время. Команда будет выглядеть следующим образом:

mbsacli.exe /r [начальный IP адрес]-[конечный IP адрес] /q /wa /o %IP%-%T% /u [Домен/имя пользователя] /p [пароль пользователя] /rd [директория, куда будут сохраняться отчеты]

Через некоторое время появятся отчеты об узлах в диапазоне IP адресов.

В рамках данной задачи будут отображены основные проблемы, связанные с безопасностью, которые будет необходимо изучить администраторам для устранения уязвимостей.

Но очень часто в рамках WSUS отсутствуют некоторые достаточно критичные обновления для систем. MBSA позволит выявить эти проблемы. Достаточно выше приведенную команду запустить с ключом /mu вместо /wa. В файлы отчета в Issue – Windows Security Updates будут показаны какие обновления необходимы для данного компьютера.

Автоматизация проверки

Как было показано выше, необходимо иметь два отчета, которые показывают разницу между установленными обновлениями со службы WSUS и имеющимся обновлениями на сервере Microsoft Update. Для этого необходимо использовать две различные папки хранения отчетов разбитые по датам сканирования.

Файл исполнения (.bat) для проверки MBSA с использованием службы WSUS будет выглядет так:

-10%

cd «C:\Program Files\Microsoft Baseline Security Analyzer 2»

mbsacli.exe /r [начальныйIP]-[конечныйIP] /q /wa /rd c:/ <Папкахраненияотчетов>/WSUS/%date:

-10%

cd «C:\Program Files\Microsoft Baseline Security Analyzer 2»

mbsacli.exe /r [начальныйIP]-[конечныйIP] /q /mu /rd c:/ <Папкахраненияотчетов>/MU/%date:

Bat-файлы различны между собой ключами /wa или /mu, задающие область сравнения обновлений, и папками, в которые необходимо сохранять отчеты.

В bat-файлах отсутствуют ключи /u и /p с параметрами имя пользователя и пароль. Это сделано по причине отсутствия необходимости хранения паролей в открытом виде в bat-файлах. Для безопасности необходимо использовать «Планировщик задач», в котором настраивается: от имени какого пользователя будет исполняться bat-файл.

В рамках системы Microsoft Windows присутствует «Планировщик заданий», который позволяет выполнять необходимые действия в определенное время. Также он позволяет добавлять необходимые аргументы. В нашем случае это два ключа /u и /p с параметрами Имя пользователя и пароль

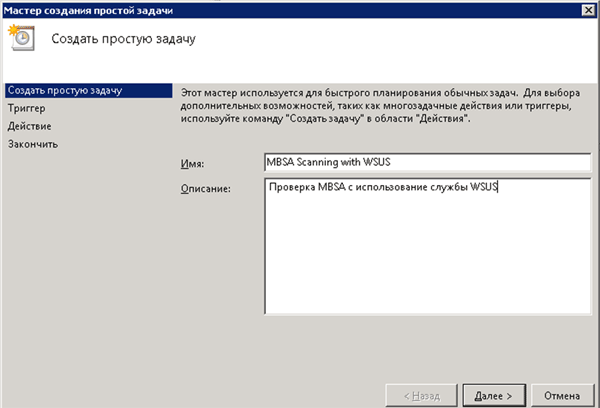

Для этого создаем новую задачу выбирая пункт «Создать простую задачу» и даем описание к ней(рис. 1).

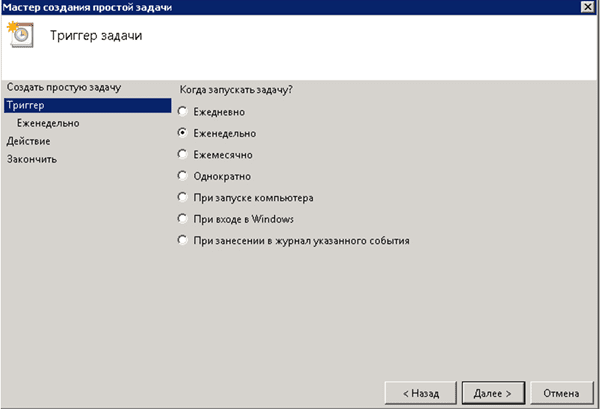

В окне «Триггер задачи» устанавливаем периодичность проведения проверки (достаточно раз в неделю)(рис. 2).

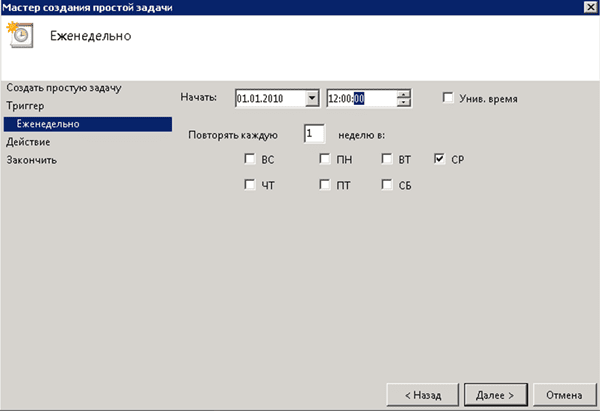

В окне «Еженедельно» устанавливаем время проведения проверки (время должно быть рабочее, так как сканируемый компьютер должен быть включен. (рис. 3).

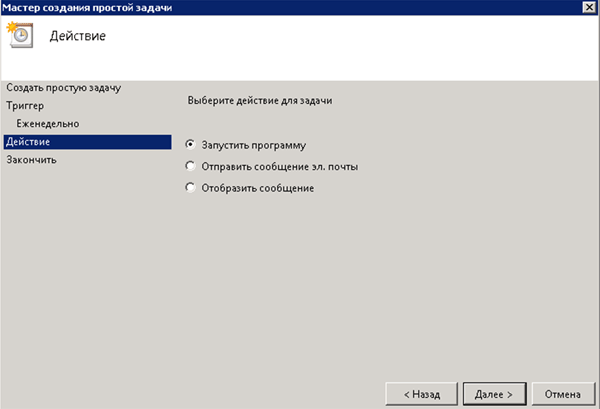

В окне «Действие» выбираем действие «Запустить программу». (рис. 4).

В окне «Запуск программы» выбираем через кнопку «Обзор», bat-файл предназначенный для сканирования с использованием WSUS (рис. 5).

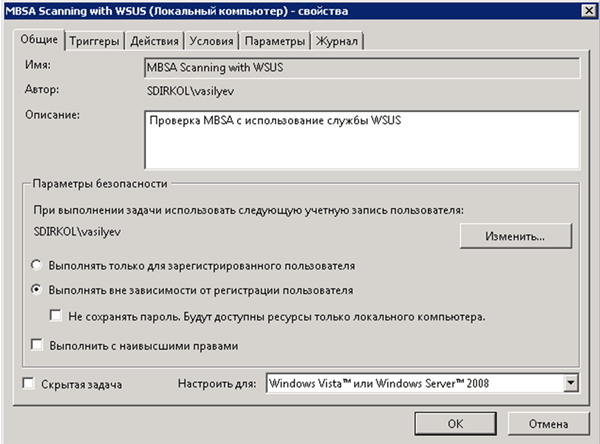

После создания задачи необходимо открыть её свойства и во вкладке «Общие» указать пункт «Выполнять вне зависимости от регистрации пользователя», что позволит выполнять задачи без необходимости регистрации в системе, например на сервере (рис. 6)

Проделываем вышеперечисленные действия для создания второй задачи проверки с использованием обновлений с сервера Microsoft Update и указанием соответствующего bat-файла.

Заключение. Продукт Microsoft Baseline Security Analyzer не обладает богатым функционалом из-за своей «бесплатности», но благодаря использованию в командной строке различных ключей с параметрами, позволяет повысить уровень информативности о состоянии безопасности и получить информацию для устранения уязвимостей в корпоративной среде.

Также управление через командную строку позволяет администраторам автоматизировать процесс получения необходимых отчетов о состоянии безопасности.

Что такое анализатор базовой безопасности Майкрософт и его использование? What is Microsoft Baseline Security Analyzer and its uses?

Анализатор базовой безопасности Майкрософт (MBSA) используется для проверки соответствия требованиям исправлений. Microsoft Baseline Security Analyzer (MBSA) is used to verify patch compliance. Кроме того, MBSA выполнила ряд других проверок безопасности для Windows, IIS и SQL Server. MBSA also performed several other security checks for Windows, IIS, and SQL Server. К сожалению, логика этих дополнительных проверок не активно поддерживалась со времен Windows XP и Windows Server 2003. Unfortunately, the logic behind these additional checks had not been actively maintained since Windows XP and Windows Server 2003. Изменения в продуктах с тех пор делают многие из этих проверок безопасности устаревшими, а некоторые из их рекомендаций контрпродуктивными. Changes in the products since then rendered many of these security checks obsolete and some of their recommendations counterproductive.

MBSA в основном использовалась в ситуациях, когда не было доступно ни Microsoft Update, ни локального сервера WSUS или Configuration Manager, либо в качестве средства обеспечения соответствия требованиям, чтобы обеспечить развертывание всех обновлений безопасности в управляемой среде. MBSA was largely used in situations where neither Microsoft Update nor a local WSUS or Configuration Manager server was available, or as a compliance tool to ensure that all security updates were deployed to a managed environment. Несмотря на то, что MBSA версии 2.3 представила поддержку Windows Server 2012 R2 и Windows 8.1, с тех пор она была обесценилась и больше не разрабатывалась. While MBSA version 2.3 introduced support for Windows Server 2012 R2 and Windows 8.1, it has since been deprecated and no longer developed. MBSA 2.3 не обновляется, чтобы полностью поддерживать Windows 10 и Windows Server 2016. MBSA 2.3 is not updated to fully support Windows 10 and Windows Server 2016.

В соответствии с нашей инициативой по амортизации SHA-1Wsusscn2.cabфайл больше не имеет двойного подписи с использованием как sha-1, так и пакета алгоритмов хеша SHA-2 (в частности SHA-256). In accordance with our SHA-1 deprecation initiative, the Wsusscn2.cab file is no longer dual-signed using both SHA-1 and the SHA-2 suite of hash algorithms (specifically SHA-256). Теперь этот файл подписан с использованием только SHA-256. This file is now signed using only SHA-256. Администраторам, которые проверяют цифровые подписи в этом файле, теперь следует ожидать только одну подпись SHA-256. Administrators who verify digital signatures on this file should now expect only single SHA-256 signatures. Начиная с файла Wsusscn2.cab августа 2020 г. MBSA возвращает следующую ошибку «Файл каталога поврежден или недействителен». Starting with the August 2020 Wsusscn2.cab file, MBSA will return the following error «The catalog file is damaged or an invalid catalog.» при попытке сканирования с помощью автономного файла сканирования. when attempting to scan using the offline scan file.

Решение The Solution

Скрипт может помочь вам с альтернативой проверке соответствия требованиям MBSA: A script can help you with an alternative to MBSA’s patch-compliance checking:

- Использование WUA для сканирования обновлений вавтономном режиме, который включает пример сценария VBS. Using WUA to Scan for Updates Offline, which includes a sample .vbs script. В качестве альтернативы PowerShell см. в этой ссылке Использование WUA для сканирования обновлений в автономном режиме с помощью PowerShell. For a PowerShell alternative, see Using WUA to Scan for Updates Offline with PowerShell.

Например: For example:

В предыдущих сценариях используется файл автономного сканирования WSUS (wsusscn2.cab) для выполнения сканирования и получения той же информации о пропавших обновлениях, что и предоставленные MBSA. The preceding scripts use the WSUS offline scan file (wsusscn2.cab) to perform a scan and get the same information on missing updates as MBSA supplied. MBSA также опиралась на wsusscn2.cab, чтобы определить, какие обновления отсутствуют в данной системе без подключения к какой-либо онлайн-службе или серверу. MBSA also relied on the wsusscn2.cab to determine which updates were missing from a given system without connecting to any online service or server. Файл wsusscn2.cab по-прежнему доступен, и в настоящее время нет планов по его удалению или замене. The wsusscn2.cab file is still available and there are currently no plans to remove or replace it. Файл wsusscn2.cab содержит метаданные только обновлений безопасности, обновлений и пакетов служб, доступных в Microsoft Update; он не содержит сведений о обновлениях, средствах или драйверах, не содержащихся в безопасности. The wsusscn2.cab file contains the metadata of only security updates, update rollups and service packs available from Microsoft Update; it does not contain any information on non-security updates, tools or drivers.

Дополнительные сведения More Information

Для обеспечения соответствия требованиям безопасности и для закаленности настольных компьютеров и серверов рекомендуется использовать базовые стандарты безопасности Майкрософт и набор средств. For security compliance and for desktop/server hardening, we recommend the Microsoft Security Baselines and the Security Compliance Toolkit.