- 4776(S, F): The computer attempted to validate the credentials for an account.

- Security Monitoring Recommendations

- 4776 (S, F): компьютер попытался проверить учетные данные для учетной записи. 4776(S, F): The computer attempted to validate the credentials for an account.

- Рекомендации по контролю безопасности Security Monitoring Recommendations

4776(S, F): The computer attempted to validate the credentials for an account.

Applies to

- Windows 10

- Windows Server 2016

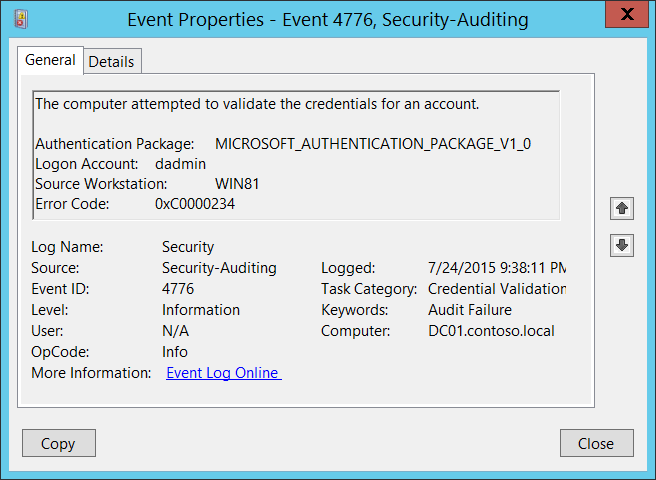

Event Description:

This event generates every time that a credential validation occurs using NTLM authentication.

This event occurs only on the computer that is authoritative for the provided credentials. For domain accounts, the domain controller is authoritative. For local accounts, the local computer is authoritative.

It shows successful and unsuccessful credential validation attempts.

It shows only the computer name (Source Workstation) from which the authentication attempt was performed (authentication source). For example, if you authenticate from CLIENT-1 to SERVER-1 using a domain account you will see CLIENT-1 in the Source Workstation field. Information about the destination computer (SERVER-1) is not presented in this event.

If a credential validation attempt fails, you will see a Failure event with Error Code parameter value not equal to “0x0”.

The main advantage of this event is that on domain controllers you can see all authentication attempts for domain accounts when NTLM authentication was used.

For monitoring local account logon attempts, it is better to use event “4624: An account was successfully logged on” because it contains more details and is more informative.

This event also generates when a workstation unlock event occurs.

This event does not generate when a domain account logs on locally to a domain controller.

NoteВ В For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

Required Server Roles: no specific requirements.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

- Authentication Package [Type = UnicodeString]: the name of Authentication Package which was used for credential validation. It is always “MICROSOFT_AUTHENTICATION_PACKAGE_V1_0” for 4776 event.

NoteВ В Authentication package is a DLL that encapsulates the authentication logic used to determine whether to permit a user to log on. Local Security Authority (LSA) authenticates a user logon by sending the request to an authentication package. The authentication package then examines the logon information and either authenticates or rejects the user logon attempt.

Logon Account [Type = UnicodeString]: the name of the account that had its credentials validated by the Authentication Package. Can be user name, computer account name or well-known security principal account name. Examples:

User example: dadmin

Computer account example: WIN81$

Local System account example: Local

Local Service account example: Local Service

Source Workstation [Type = UnicodeString]: the name of the computer from which the logon attempt originated.

Error Code [Type = HexInt32]: contains error code for Failure events. For Success events this parameter has “0x0” value. The table below contains most common error codes for this event:

| Error Code | Description |

|---|---|

| 0xC0000064 | The username you typed does not exist. Bad username. |

| 0xC000006A | Account logon with misspelled or bad password. |

| 0xC000006D | — Generic logon failure. Some of the potential causes for this: An invalid username and/or password was used LAN Manager Authentication Level mismatch between the source and target computers. |

| 0xC000006F | Account logon outside authorized hours. |

| 0xC0000070 | Account logon from unauthorized workstation. |

| 0xC0000071 | Account logon with expired password. |

| 0xC0000072 | Account logon to account disabled by administrator. |

| 0xC0000193 | Account logon with expired account. |

| 0xC0000224 | Account logon with «Change Password at Next Logon» flagged. |

| 0xC0000234 | Account logon with account locked. |

| 0xc0000371 | The local account store does not contain secret material for the specified account. |

| 0x0 | No errors. |

Security Monitoring Recommendations

For 4776(S, F): The computer attempted to validate the credentials for an account.

| Type of monitoring required | Recommendation |

|---|---|

| High-value accounts: You might have high-value domain or local accounts for which you need to monitor each action. Examples of high-value accounts are database administrators, built-in local administrator account, domain administrators, service accounts, domain controller accounts and so on. | Monitor this event with the “Logon Account” that corresponds to the high-value account or accounts. |

| Anomalies or malicious actions: You might have specific requirements for detecting anomalies or monitoring potential malicious actions. For example, you might need to monitor for use of an account outside of working hours. | When you monitor for anomalies or malicious actions, use the “Logon Account” value (with other information) to monitor how or when a particular account is being used. To monitor activity of specific user accounts outside of working hours, monitor the appropriate Logon Account + Source Workstation pairs. |

| Non-active accounts: You might have non-active, disabled, or guest accounts, or other accounts that should never be used. | Monitor this event with the “Logon Account” that should never be used. |

| Account allow list: You might have a specific allow list of accounts that are the only ones allowed to perform actions corresponding to particular events. | If this event corresponds to a “whitelist-only” action, review the “Logon Account” for accounts that are outside the allow list. |

| Restricted-use computers: You might have certain computers from which certain people (accounts) should not log on. | Monitor the target Source Workstation for credential validation requests from the “Logon Account” that you are concerned about. |

| Account naming conventions: Your organization might have specific naming conventions for account names. | Monitor “Logon Account” for names that don’t comply with naming conventions. |

If NTLM authentication should not be used for a specific account, monitor for that account. Don’t forget that local logon will always use NTLM authentication if an account logs on to a device where its user account is stored.

You can use this event to collect all NTLM authentication attempts in the domain, if needed. Don’t forget that local logon will always use NTLM authentication if the account logs on to a device where its user account is stored.

If a local account should be used only locally (for example, network logon or terminal services logon is not allowed), you need to monitor for all events where Source Workstation and Computer (where the event was generated and where the credentials are stored) have different values.

Consider tracking the following errors for the reasons listed:

4776 (S, F): компьютер попытался проверить учетные данные для учетной записи. 4776(S, F): The computer attempted to validate the credentials for an account.

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Описание события: Event Description:

Это событие создает каждый раз, когда проверка учетных данных происходит с помощью проверки подлинности NTLM. This event generates every time that a credential validation occurs using NTLM authentication.

Это событие происходит только на компьютере, который является авторитетным для предоставленных учетных данных. This event occurs only on the computer that is authoritative for the provided credentials. Для учетных записей домена контроллер домена является авторитетным. For domain accounts, the domain controller is authoritative. Для локальных учетных записей локальный компьютер является авторитетным. For local accounts, the local computer is authoritative.

В нем показаны успешные и неудачные попытки проверки учетных данных. It shows successful and unsuccessful credential validation attempts.

В нем показано только имя компьютера (Source Workstation), с которого была выполнена попытка проверки подлинности (источник проверки подлинности). It shows only the computer name (Source Workstation) from which the authentication attempt was performed (authentication source). Например, при проверке подлинности от CLIENT-1 до SERVER-1 с помощью учетной записи домена вы увидите CLIENT-1 в поле Source Workstation. For example, if you authenticate from CLIENT-1 to SERVER-1 using a domain account you will see CLIENT-1 in the Source Workstation field. Сведения о компьютере назначения (SERVER-1) не представлены в этом событии. Information about the destination computer (SERVER-1) is not presented in this event.

В случае сбоя попытки проверки учетных данных вы увидите событие с ошибкой со значением параметра Код ошибки, не равное «0x0». If a credential validation attempt fails, you will see a Failure event with Error Code parameter value not equal to “0x0”.

Основное преимущество этого события заключается в том, что на контроллерах домена можно увидеть все попытки проверки подлинности для учетных записей домена при проверке подлинности NTLM. The main advantage of this event is that on domain controllers you can see all authentication attempts for domain accounts when NTLM authentication was used.

Для мониторинга попыток логоса локальной учетной записи лучше использовать событие»4624:учетная запись была успешно зарегистрирована», так как она содержит дополнительные сведения и более информативна. For monitoring local account logon attempts, it is better to use event “4624: An account was successfully logged on” because it contains more details and is more informative.

Это событие также создается, когда происходит событие разблокировки рабочей станции. This event also generates when a workstation unlock event occurs.

Это событие не создается при локальном входе учетной записи домена в контроллер домена. This event does not generate when a domain account logs on locally to a domain controller.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML события: Event XML:

Необходимые роли сервера: никаких особых требований. Required Server Roles: no specific requirements.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии события: 0. Event Versions: 0.

Описания полей: Field Descriptions:

- Пакет проверки подлинности [Type = UnicodeString]: имя пакета проверки подлинности, который использовался для проверки учетных данных. Authentication Package [Type = UnicodeString]: the name of Authentication Package which was used for credential validation. Это всегда «MICROSOFT_AUTHENTICATION_PACKAGE_V1_0» для события 4776. It is always “MICROSOFT_AUTHENTICATION_PACKAGE_V1_0” for 4776 event.

**** Примечание Пакет проверки подлинности — это DLL, инкапсулирует логику проверки подлинности, используемую для определения того, следует ли разрешить пользователю войти в систему. Note Authentication package is a DLL that encapsulates the authentication logic used to determine whether to permit a user to log on. Local Security Authority (LSA) сдает проверку подлинности логотипа пользователя, отправляя запрос в пакет проверки подлинности. Local Security Authority (LSA) authenticates a user logon by sending the request to an authentication package. Затем пакет проверки подлинности проверяет сведения о логотипе и проверяет или отклоняет попытку логоса пользователя. The authentication package then examines the logon information and either authenticates or rejects the user logon attempt.

Учетная запись Logon [Type = UnicodeString]: имя учетной записи, которая была проверена пакетом проверки подлинности. Logon Account [Type = UnicodeString]: the name of the account that had its credentials validated by the Authentication Package. Может быть имя пользователя, имя учетной записи компьютера или хорошо известное имя основной учетной записи безопасности. Can be user name, computer account name or well-known security principal account name. Примеры: Examples:

Пример пользователя: dadmin User example: dadmin

Пример учетной записи компьютера: WIN81$ Computer account example: WIN81$

Пример учетной записи локальной системы: Локальный Local System account example: Local

Пример учетной записи локальной службы: локализованная служба Local Service account example: Local Service

Source Workstation [Type = UnicodeString]: имя компьютера, с которого возникла попытка логотипа. Source Workstation [Type = UnicodeString]: the name of the computer from which the logon attempt originated.

Код ошибки [Type = HexInt32]: содержит код ошибки для событий сбоя. Error Code [Type = HexInt32]: contains error code for Failure events. Для событий success этот параметримеет значение 0x0«. For Success events this parameter has “0x0” value. В таблице ниже приведены наиболее распространенные коды ошибок для этого события: The table below contains most common error codes for this event:

| Код ошибки Error Code | Описание Description |

|---|---|

| 0xC0000064 0xC0000064 | Имя пользователя, впечатанный вами, не существует. The username you typed does not exist. Плохое имя пользователя. Bad username. |

| 0xC000006A 0xC000006A | Логотип учетной записи с ошибкой или плохим паролем. Account logon with misspelled or bad password. |

| 0xC000006D 0xC000006D | — Сбой общего логотипа. — Generic logon failure. Некоторые из возможных причин для этого: Some of the potential causes for this: Было использовано имя пользователя и/или пароль, недействительный An invalid username and/or password was used Несоответствие уровня проверки подлинности lan Manager между исходным и целевым компьютерами. LAN Manager Authentication Level mismatch between the source and target computers. |

| 0xC000006F 0xC000006F | Логотип учетной записи за пределами разрешенных часов. Account logon outside authorized hours. |

| 0xC0000070 0xC0000070 | Логотип учетной записи с несанкционированной рабочей станции. Account logon from unauthorized workstation. |

| 0xC0000071 0xC0000071 | Логотип учетной записи с истекшим паролем. Account logon with expired password. |

| 0xC0000072 0xC0000072 | Логотип учетной записи для учетной записи отключен администратором. Account logon to account disabled by administrator. |

| 0xC0000193 0xC0000193 | Логотип учетной записи с просроченной учетной записью. Account logon with expired account. |

| 0xC0000224 0xC0000224 | Логотип учетной записи с флагом «Изменение пароля в следующем логотипе». Account logon with «Change Password at Next Logon» flagged. |

| 0xC0000234 0xC0000234 | Логотип учетной записи с заблокированной учетной записью. Account logon with account locked. |

| 0xc0000371 0xc0000371 | Локальный магазин учетных записей не содержит секретных материалов для указанной учетной записи. The local account store does not contain secret material for the specified account. |

| 0x0 0x0 | Никаких ошибок. No errors. |

Таблица 1: Table 1. Коды ошибок Winlogon. Winlogon Error Codes.

Рекомендации по контролю безопасности Security Monitoring Recommendations

Для 4776 (S, F): компьютер попытался проверить учетные данные для учетной записи. For 4776(S, F): The computer attempted to validate the credentials for an account.

| Тип требуемого мониторинга Type of monitoring required | Рекомендации Recommendation |

|---|---|

| Учетные записи большой ценности: у вас может быть домен или локальные учетные записи большой ценности, для которых необходимо отслеживать каждое действие. High-value accounts: You might have high-value domain or local accounts for which you need to monitor each action. Примеры учетных записей большой ценности: учетные записи администраторов баз данных, встроенная учетная запись локального администратора, учетные записи администраторов домена, учетные записи служб, учетные записи контроллеров домена и т.д. Examples of high-value accounts are database administrators, built-in local administrator account, domain administrators, service accounts, domain controller accounts and so on. | Отслеживайте это событие с помощью учетной записи Logon, соответствующей учетной записи или учетной записи с высокой стоимостью. Monitor this event with the “Logon Account” that corresponds to the high-value account or accounts. |

| Аномалии и вредоносные действия: у вас могут быть особые требования касательно обнаружения аномалий или отслеживания потенциально вредоносных действий. Anomalies or malicious actions: You might have specific requirements for detecting anomalies or monitoring potential malicious actions. Например, вам может потребоваться отслеживать использование учетной записи во внерабочее время. For example, you might need to monitor for use of an account outside of working hours. | При отслеживании аномалий или вредоносных действий используйте значение «Logon Account» (с другими сведениями), чтобы отслеживать, как или когда используется определенная учетная запись. When you monitor for anomalies or malicious actions, use the “Logon Account” value (with other information) to monitor how or when a particular account is being used. Чтобы отслеживать активность определенных учетных записей пользователей вне рабочих часов, отслеживайте соответствующие пары учетных записей Logon + Source Workstation. To monitor activity of specific user accounts outside of working hours, monitor the appropriate Logon Account + Source Workstation pairs. |

| Неактивные учетные записи: у вас, возможно, есть неактивные, отключенные или гостевые учетные записи, а также другие учетные записи, которые не должны использоваться. Non-active accounts: You might have non-active, disabled, or guest accounts, or other accounts that should never be used. | Отслеживайте это событие с помощью «Учетной записи Logon», которую нельзя использовать. Monitor this event with the “Logon Account” that should never be used. |

| Список разрешенных учетныхзаписей. У вас может быть определенный список разрешенных учетных записей, которые являются единственными, разрешенными для выполнения действий, соответствующих определенным событиям. Account allow list: You might have a specific allow list of accounts that are the only ones allowed to perform actions corresponding to particular events. | Если это событие соответствует действию «только для белых списков», просмотрите «Учетную запись Logon» для учетных записей, которые находятся за пределами списка допустимого. If this event corresponds to a “whitelist-only” action, review the “Logon Account” for accounts that are outside the allow list. |

| Компьютеры с ограниченным использованием. Возможно, у вас есть определенные компьютеры, с которых определенные люди (учетные записи) не должны входить в систему. Restricted-use computers: You might have certain computers from which certain people (accounts) should not log on. | Отслеживайте целевые исходные рабочие станции для запросов проверки учетных данных из «Учетной записи Logon», которую вы беспокоите. Monitor the target Source Workstation for credential validation requests from the “Logon Account” that you are concerned about. |

| Соглашения об именовании учетных записей: в вашей организации могут быть определенные соглашения об именовании учетных записей. Account naming conventions: Your organization might have specific naming conventions for account names. | Отслеживайте «Учетную запись логона» для имен, не соответствующих конвенциям имен. Monitor “Logon Account” for names that don’t comply with naming conventions. |

Если проверку подлинности NTLM не следует использовать для определенной учетной записи, отслеживайте эту учетную запись. If NTLM authentication should not be used for a specific account, monitor for that account. Не забывайте, что локальный логотип всегда будет использовать проверку подлинности NTLM, если учетная запись входит в устройство, на котором хранится учетная запись пользователя. Don’t forget that local logon will always use NTLM authentication if an account logs on to a device where its user account is stored.

Это событие можно использовать для сбора всех попыток проверки подлинности NTLM в домене, если это необходимо. You can use this event to collect all NTLM authentication attempts in the domain, if needed. Не забывайте, что локальный логотип всегда будет использовать проверку подлинности NTLM, если учетная запись входит в устройство, на котором хранится учетная запись пользователя. Don’t forget that local logon will always use NTLM authentication if the account logs on to a device where its user account is stored.

Если локальная учетная запись должна использоваться только локально (например, не разрешен логотип сетевых или терминальных **** служб), необходимо отслеживать все события, в которых исходные рабочие станции и компьютеры (где событие было сгенерировано и где хранятся учетные данные) имеют разные значения. If a local account should be used only locally (for example, network logon or terminal services logon is not allowed), you need to monitor for all events where Source Workstation and Computer (where the event was generated and where the credentials are stored) have different values.

Рассмотрите возможность отслеживания следующих ошибок по указанным ниже причинам: Consider tracking the following errors for the reasons listed: