- Установка VPN сервера на Windows Server 2016

- Развертывание Always On VPN для Windows Server и Windows 10 Always On VPN deployment for Windows Server and Windows 10

- Предварительные требования Prerequisites

- Об этом развертывании About this deployment

- Что не предусмотрено в этом развертывании What isn’t provided in this deployment

Установка VPN сервера на Windows Server 2016

В этом кратком руководстве мы опишем процесс установки и настройке VPN-сервера на базе Windows Server. Все действия, описанные в этой статье, были выполнены на Windows Server 2016, но эта инструкция подходит для любой современной серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

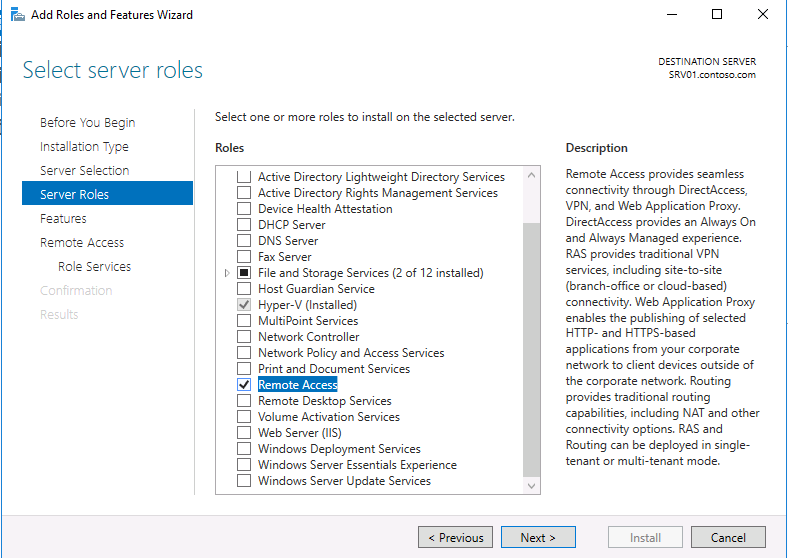

Итак, давайте начнем. Прежде всего нам нужно настроить роль удаленного доступа (Remote Access). Для этого в оснастке Server Manager запустите мастер добавления ролей и выберите роль Remote Access.

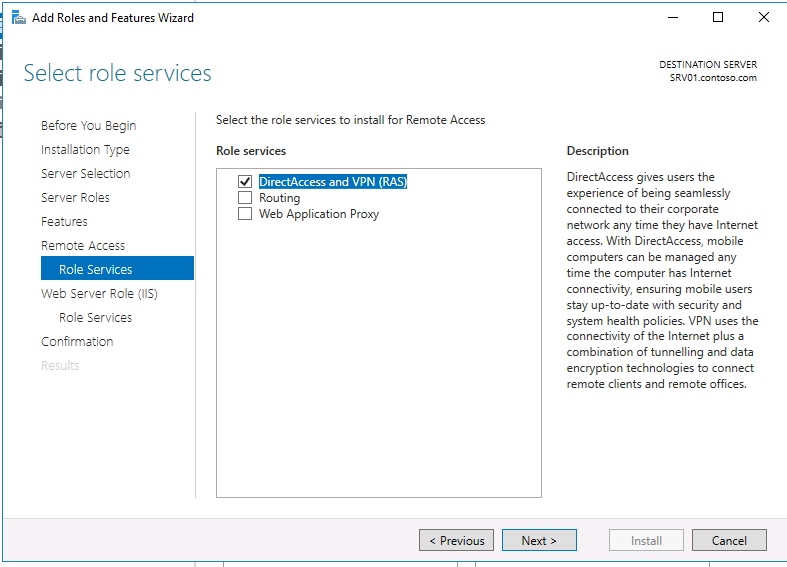

Затем, в списке служб роли выберите опцию «DirectAccess and VPN (RAS)«.

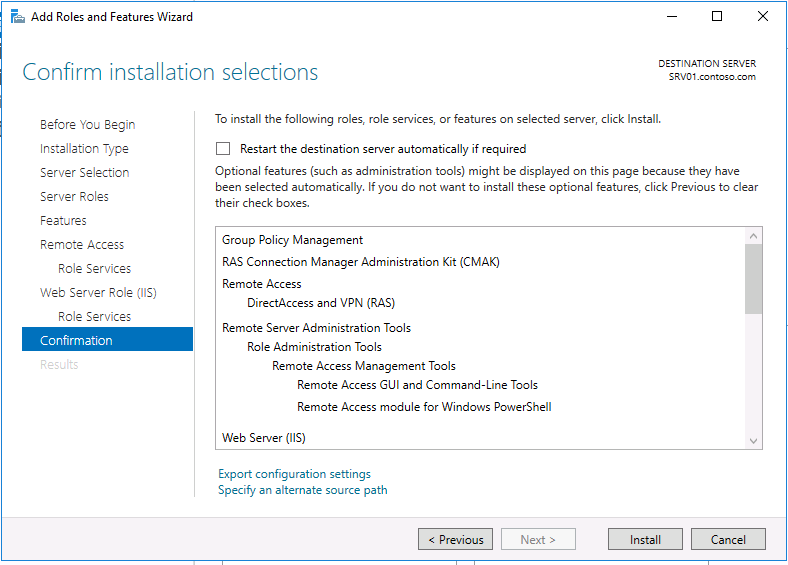

В дополнение к роли удаленного доступа и средствам управления, также автоматически будут установлены веб-сервер IIS и внутренняя база данных Windows (WID). Полный список установленных функций можно просмотреть в окончательном окне мастера, появляющимся перед тем, как вы подтвердите установку.

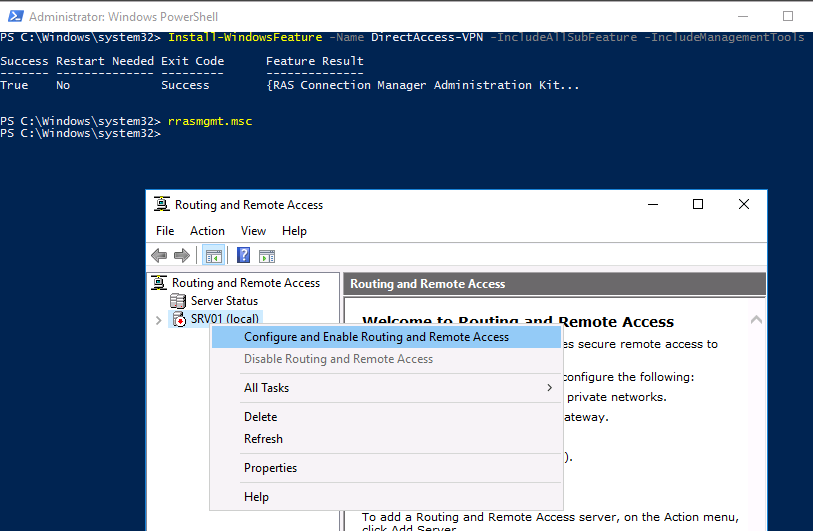

Установить роль Remote Access вместе со всеми необходимыми опциями можно всего одной командой PowerShell:

Install-WindowsFeature -Name DirectAccess-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли вам необходимо включить и настроить службу с помощью оснастки «Маршрутизация и удаленный доступ» (Routing and Remote Access) — rrasmgmt.msc.

В оснастке RRAS выберите имя сервера, щелкните правой кнопкой мыши и выберите «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) в открывшемся меню.

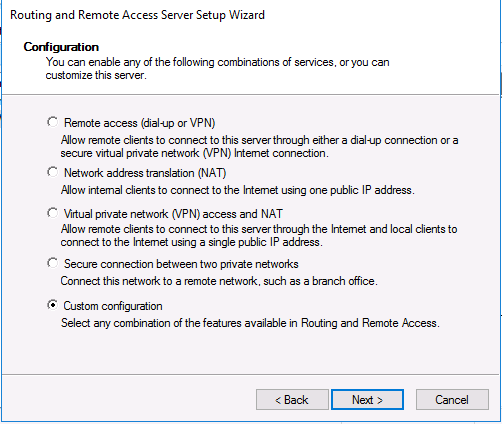

В мастере настройки выберите пункт Custom configuration.

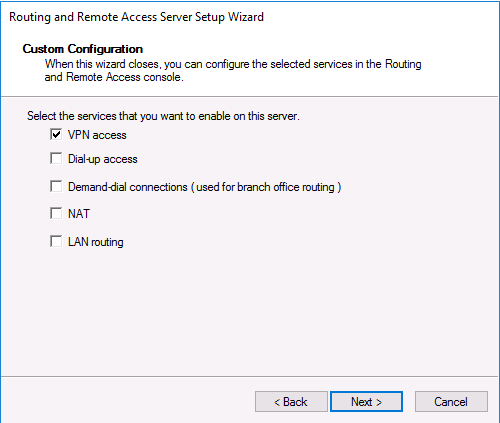

В списке служб выберите опцию VPN access.

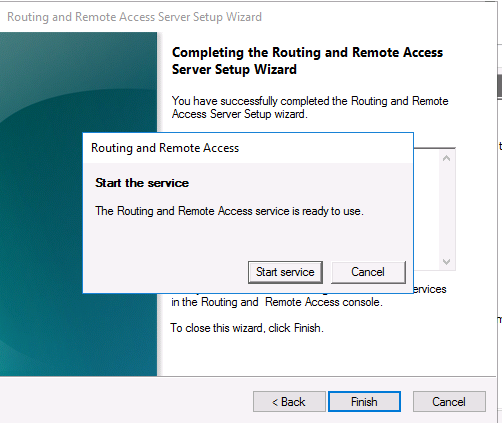

После этого система предложит вам запустить службу Маршрутизации и удаленного доступа.

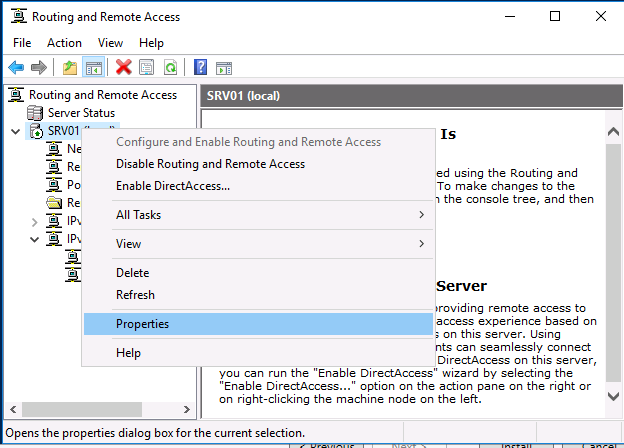

Служба VPN установлена и включена, теперь ее необходимо настроить. Снова откройте меню сервера и выберите пункт «Свойства».

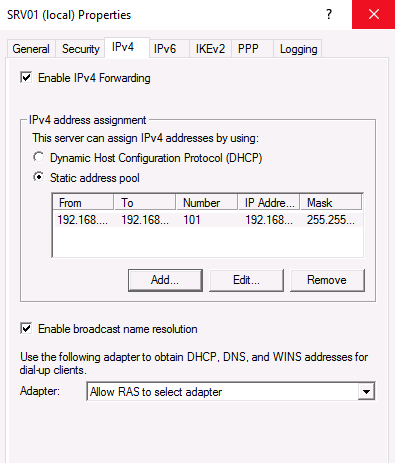

Перейдите на вкладку IPv4. Если у вас нет DHCP-серверов в сети, вам необходимо указать диапазон IP-адресов, которые будут получать клиенты при подключении к VPN-серверу.

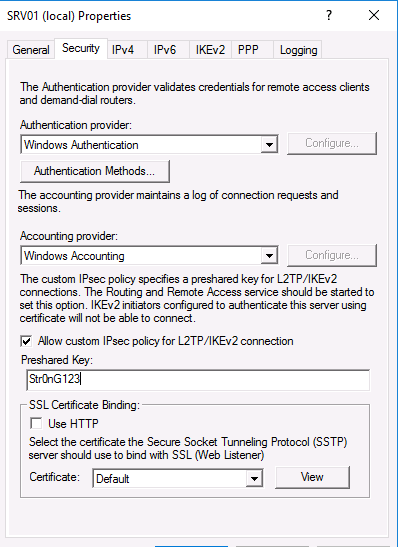

Кроме того, на вкладке Security вы можете настроить параметры безопасности — выбрать тип проверки подлинности, установить предварительный общий ключ для L2TP или выбрать сертификат для SSTP.

И еще пара нужных моментов, которые следует иметь в виду при настройке VPN-сервера.

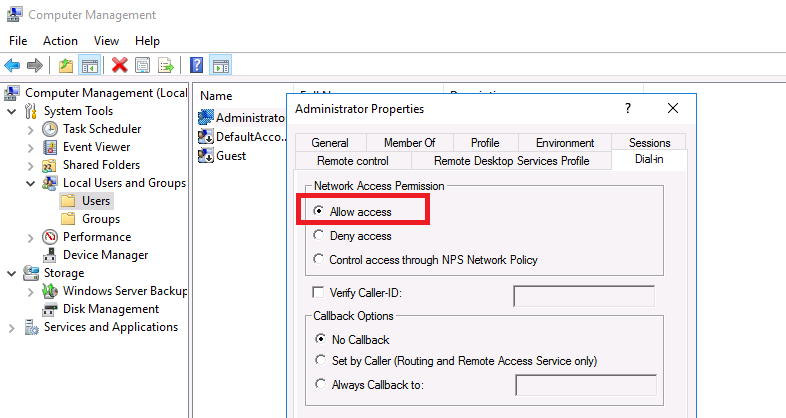

Во-первых, вам нужно указать пользователей, которых будет разрешено подключаться к этому VPN-серверу. Для автономного сервера настройка выполняется локально, в оснастке «Управление компьютером». Чтобы запустить оснастку, вам нужно выполнить команду compmgmt.msc, затем перейдите в раздел «Локальные пользователи и группы». Затем вам нужно выбрать пользователя, открыть его свойства, а на вкладке «Dial-In» отметьте пункт «Разрешить доступ» (Allow access). Если компьютер является членом домена Active Directory, те же настройки можно сделать из оснастки ADUC.

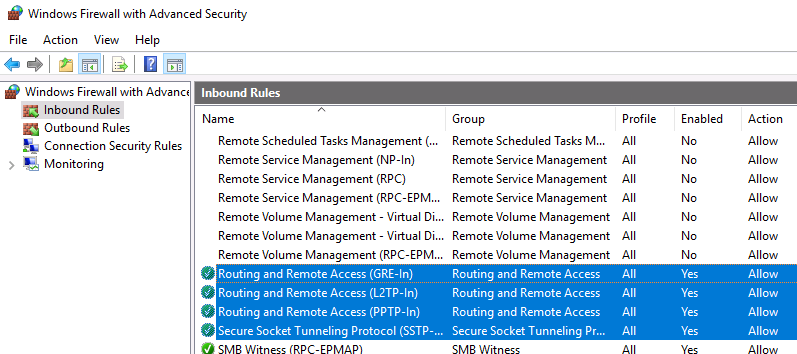

Во-вторых, проверьте, открыты ли все необходимые порты на брандмауэре Windows и межсетевом экране, осуществляющим NAT-трансляцию. Теоретически, когда вы устанавливаете роль RRAS, соответствующие правила автоматически включаются, но на всякий случай проверьте их самостоятельно. Список разрешенных правил для входящего трафика:

- Routing and Remote Access (GRE-In) — протокол 47 (GRE)

- Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP)

- Routing and Remote Access (PPTP-In) — TCP/1723

- Secure Socket Tunneling protocol (SSTP-in) – TCP/443

Если ваш VPN-сервер находится за NAT, для корректной установки VPN-соединения по протоколу L2TP/ipsec, на стороне клиента необходимо в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent создать ключ с именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

На этом все. Теперь, когда у вас имеется настроенный VPN-сервер, вы можете подключиться к нему с помощью VPN-клиента.

Развертывание Always On VPN для Windows Server и Windows 10 Always On VPN deployment for Windows Server and Windows 10

Область применения: Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2012 R2, Windows 10 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows 10

Always On VPN предоставляет единое, единое решение для удаленного доступа и поддерживает присоединенные к домену, не присоединенные к домену (workgroup) или присоединенные к Azure AD устройства, даже персональные устройства. Always On VPN provides a single, cohesive solution for remote access and supports domain-joined, nondomain-joined (workgroup), or Azure AD–joined devices, even personally owned devices. Благодаря Always On VPN соединение может предназначаться не только для пользователя или устройства, но и для них обоих. With Always On VPN, the connection type does not have to be exclusively user or device but can be a combination of both. Например, можно включить аутентификацию устройств для управления удаленными устройствами, а затем включить аутентификацию пользователей для подключений к внутренним сайтам и службам компании. For example, you could enable device authentication for remote device management, and then enable user authentication for connectivity to internal company sites and services.

Предварительные требования Prerequisites

Скорее всего, развернуты технологии, которые можно использовать для развертывания Always On VPN. You most likely have the technologies deployed that you can use to deploy Always On VPN. Кроме серверов DC/DNS, для развертывания Always On VPN требуется сервер NPS (RADIUS), сервер центра сертификации (ЦС) и сервер удаленного доступа (маршрутизация/VPN). Other than your DC/DNS servers, the Always On VPN deployment requires an NPS (RADIUS) server, a Certification Authority (CA) server, and a Remote Access (Routing/VPN) server. После настройки инфраструктуры необходимо зарегистрировать клиенты, а затем безопасно подключить клиенты к локальной сети с помощью нескольких сетевых изменений. Once the infrastructure is set up, you must enroll clients and then connect the clients to your on-premises securely through several network changes.

- Active Directory доменной инфраструктуре, включая один или несколько DNS-серверов. Active Directory domain infrastructure, including one or more Domain Name System (DNS) servers. Требуются как внутренние, так и внешние зоны службы доменных имен (DNS), что предполагает, что внутренняя зона является делегированным поддоменом внешней зоны (например, corp.contoso.com и contoso.com). Both internal and external Domain Name System (DNS) zones are required, which assumes that the internal zone is a delegated subdomain of the external zone (for example, corp.contoso.com and contoso.com).

- Инфраструктура открытых ключей (PKI) на основе Active Directory и Active Directory служб сертификации (AD CS). Active Directory-based public key infrastructure (PKI) and Active Directory Certificate Services (AD CS).

- Для установки сервера политики сети (NPS): виртуальный или физический, существующий или новый. Server, either virtual or physical, existing or new, to install Network Policy Server (NPS). Если у вас уже есть серверы NPS в сети, можно изменить существующую конфигурацию сервера NPS, а не добавить новый сервер. If you already have NPS servers on your network, you can modify an existing NPS server configuration rather than add a new server.

- Удаленный доступ в качестве VPN-сервера шлюза RAS с небольшим набором функций, поддерживающих VPN-подключения по протоколу IKEv2 и маршрутизацию локальной сети. Remote Access as a RAS Gateway VPN server with a small subset of features supporting IKEv2 VPN connections and LAN routing.

- Сеть периметра, которая включает два брандмауэра. Perimeter network that includes two firewalls. Убедитесь, что брандмауэры разрешают правильную работу трафика, необходимого для подключения VPN и RADIUS. Ensure that your firewalls allow the traffic that is necessary for both VPN and RADIUS communications to function properly. Дополнительные сведения см. в статье Always on общие сведения о технологии VPN. For more information, see Always On VPN Technology Overview.

- Физический сервер или виртуальная машина в сети периметра с двумя физическими сетевыми адаптерами Ethernet для установки удаленного доступа в качестве VPN-сервера шлюза RAS. Physical server or virtual machine (VM) on your perimeter network with two physical Ethernet network adapters to install Remote Access as a RAS Gateway VPN server. Для виртуальных машин требуется виртуальная локальная сеть (VLAN) для узла. VMs require virtual LAN (VLAN) for the host.

- Членство в группах «Администраторы» или «эквивалентное» является минимальным необходимым. Membership in Administrators, or equivalent, is the minimum required.

- Ознакомьтесь с разделом Планирование этого руководством, чтобы убедиться, что вы готовы к развертыванию, прежде чем выполнять развертывание. Read the planning section of this guide to ensure that you are prepared for this deployment before you perform the deployment.

- Ознакомьтесь с руководством по проектированию и развертыванию для каждой из используемых технологий. Review the design and deployment guides for each of the technologies used. Эти руководства помогут определить, предоставляют ли сценарии развертывания службы и конфигурацию, необходимые для сети Организации. These guides can help you determine whether the deployment scenarios provide the services and configuration that you need for your organization’s network. Дополнительные сведения см. в статье Always on общие сведения о технологии VPN. For more information, see Always On VPN Technology Overview.

- Выбранная платформа управления для развертывания конфигурации Always On VPN, так как CSP не зависит от поставщика. Management platform of your choice for deploying the Always On VPN configuration because the CSP is not vendor-specific.

Для этого развертывания не требуется, чтобы серверы инфраструктуры, например компьютеры под управлением домен Active Directory Services, Active Directory службы сертификатов и сервер политики сети, выполнялись под управлением Windows Server 2016. For this deployment, it is not a requirement that your infrastructure servers, such as computers running Active Directory Domain Services, Active Directory Certificate Services, and Network Policy Server, are running Windows Server 2016. Можно использовать более ранние версии Windows Server, такие как Windows Server 2012 R2, для серверов инфраструктуры и для сервера, на котором выполняется удаленный доступ. You can use earlier versions of Windows Server, such as Windows Server 2012 R2, for the infrastructure servers and for the server that is running Remote Access.

Не пытайтесь развернуть удаленный доступ на виртуальной машине (ВМ) в Microsoft Azure. Do not attempt to deploy Remote Access on a virtual machine (VM) in Microsoft Azure. Использование удаленного доступа в Microsoft Azure не поддерживается, включая VPN удаленного доступа и DirectAccess. Using Remote Access in Microsoft Azure is not supported, including both Remote Access VPN and DirectAccess. Дополнительные сведения см. в статье поддержка серверного программного обеспечения Майкрософт для Microsoft Azure виртуальных машин. For more information, see Microsoft server software support for Microsoft Azure virtual machines.

Об этом развертывании About this deployment

Приведенные инструкции описывают развертывание удаленного доступа в качестве VPN-шлюза для подключения типа «точка — сеть» с помощью любого из сценариев, упомянутых ниже, для удаленных клиентских компьютеров под управлением Windows 10. The instructions provided walk you through deploying Remote Access as a single tenant VPN RAS Gateway for point-to-site VPN connections, using any of the scenarios mentioned below, for remote client computers that are running Windows 10. Кроме того, вы найдете инструкции по изменению некоторых существующих инфраструктур для развертывания. You also find instructions for modifying some of your existing infrastructure for the deployment. Кроме того, в рамках этого развертывания вы найдете ссылки на дополнительные сведения о процессе VPN-подключения, серверах для настройки, Профилексмл поддержка vpnv2 node и других технологиях развертывания Always On VPN. Also throughout this deployment, you find links to help you learn more about the VPN connection process, servers to configure, ProfileXML VPNv2 CSP node, and other technologies to deploy Always On VPN.

Always On сценарии развертывания VPN: Always On VPN deployment scenarios:

- Развертывание только Always On VPN. Deploy Always On VPN only.

- Развертывание Always On VPN с условным доступом для VPN-подключения с помощью Azure AD. Deploy Always On VPN with conditional access for VPN connectivity using Azure AD.

Дополнительные сведения и рабочий процесс приведенных сценариев см. в разделе Deploy Always on VPN. For more information and workflow of the scenarios presented, see Deploy Always On VPN.

Что не предусмотрено в этом развертывании What isn’t provided in this deployment

Это развертывание не предоставляет инструкции для: This deployment does not provide instructions for:

- Службы домен Active Directory (AD DS). Active Directory Domain Services (AD DS).

- Службы сертификатов Active Directory (AD CS) и инфраструктура открытых ключей (PKI). Active Directory Certificate Services (AD CS) and a Public Key Infrastructure (PKI).

- Протокол DHCP. Dynamic Host Configuration Protocol (DHCP).

- Сетевое оборудование, например кабель Ethernet, брандмауэры, коммутаторы и концентраторы. Network hardware, such as Ethernet cabling, firewalls, switches, and hubs.

- Дополнительные сетевые ресурсы, например приложения и файловые серверы, к которым удаленные пользователи могут получить доступ через Always On VPN-подключение. Additional network resources, such as application and file servers, that remote users can access over an Always On VPN connection.

- Подключение к Интернету или условный доступ для подключения к Интернету с помощью Azure AD. Internet connectivity or Conditional Access for Internet connectivity using Azure AD. Дополнительные сведения см. в разделе условный доступ в Azure Active Directory. For details, see Conditional access in Azure Active Directory.