- Настройка PPTP (VPN) сервера на Mikrotik

- Записки IT специалиста

- Настройка PPTP или L2TP VPN-сервера на роутерах Mikrotik

- Предварительная настройка роутера

- Настройка PPTP-сервера

- Настройка L2TP/IPsec -сервера

- Дополнительные материалы:

- 🐹 MikroTik: VPN сервер PPTP и подключение клиента на Windows.

- Содержание:

- 1. Постановка задачи.

- 2. Схема организации туннеля до домашнего MikroTik.

- 3. Активация PPTP сервера.

- 4. Создание пользователя удаленного подключения.

- 5. Настройка правил для Firewall.

- 6. Открываем порт 1723 (для TCP-протокола) в Firewall.

- 7. Открываем правило GRE в Firewall.

- 8. Подключение клиента Windows 10.

- 9. Оригиналы источников информации.

Настройка PPTP (VPN) сервера на Mikrotik

Сначала опишу первый простой вариант настройки PPTP (VPN) сервера на Mikrotik через web-интерфейс или Winbox. В этом варианте к серверу может подключаться только один клиент.

1) Активируем сервер открыв меню «PPP» — «PPTP Server«, где поставим галочку «Enabled«.

2) Добавим параметры подключения к серверу, для этого откроем «PPP» — «Secrets» и добавим:

Name: USERNAME

Password: PASSWORD

Service: pptp

Local Address: внутренний IP роутера, например 192.168.88.1

Remote Address: IP который будет назначен клиенту, например 192.168.88.2

жмем OK.

3) Добавим правило в фаервол чтобы можно было подключатся к серверу из вне, для этого откроем меню «IP» — «Firewall» и во вкладке «Filter Rules» добавим правило:

Chain: input

Dst. Address: внешний IP адрес роутера

Protocol: tcp

Dst. Port: 1723

In. Interface: WAN порт роутера, например ether1-gateway

Action: accept

жмем OK, на этом простая настройки завершена.

Теперь опишу вариант настройки из командной строки. К серверу может подключатся много клиентов и они будут получать IP адреса по DHCP.

Включение pptp сервера:

Просмотр параметров pptp сервера:

Добавление интерфейса pptp сервера:

Установка пула адресов которые будут выдаваться подключившимся пользователям:

Добавление профиля для pptp сервера:

Добавление данных для аутентификации:

Также необходимо разрешить трафик по протоколу TCP на порт 1723 из вне и разрешить протокол GRE.

Для этого добавляем первое правило, chain = input, protocol = tcp, Dst.Port = 1723, action = accept.

И второе, chain = input, protocol = gre, action = accept.

Эти два правила необходимо разместить перед стандартными запрещающими правилами, иначе они не будут работать.

В параметрах созданного VPN соединения в Windows необходимо выбрать тип PPTP и шифрование «необязательно, подключатся даже без шифрования».

Немного полезной информации:

PAP (Password Authentication Protocol) — протокол проверки подлинности, проверяет имя и пароль.

CHAP (Challenge Handshake Authentication Protocol) — широко распространённый протокол, в котором серверу передается не пароль пользователя, а косвенные сведения о нём.

MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) — протокол от Microsoft для проверки подлинности удалённых компьютеров.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настройка PPTP или L2TP VPN-сервера на роутерах Mikrotik

Настройка PPTP или L2TP VPN-сервера на роутерах Mikrotik

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

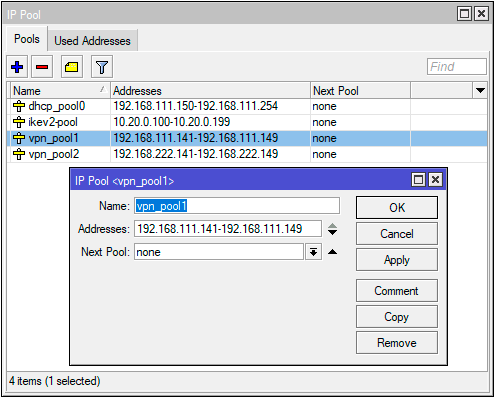

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

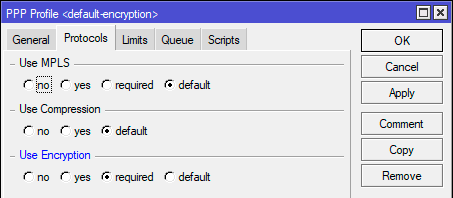

Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

Чтобы изменить существующий default-encryption:

Для default вместо set *FFFFFFFE укажите set *0:

Остальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

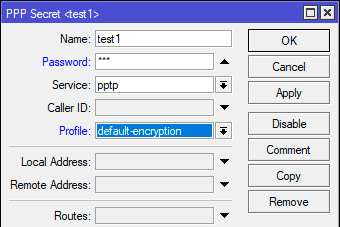

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

При создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

Настройка PPTP-сервера

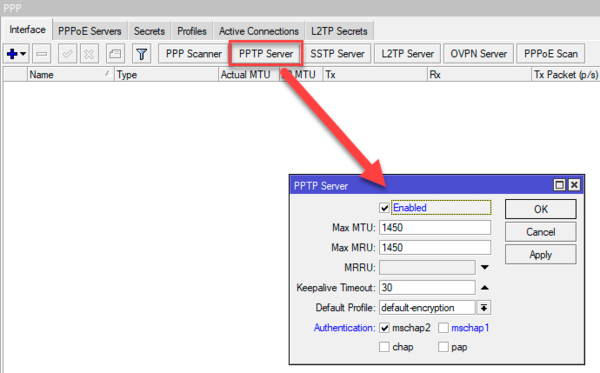

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

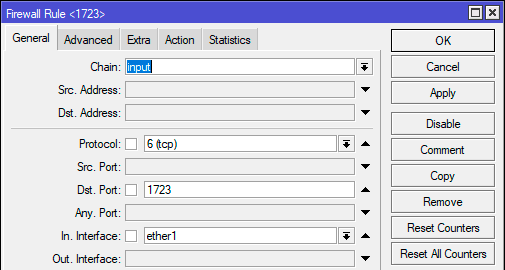

Следующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

На этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

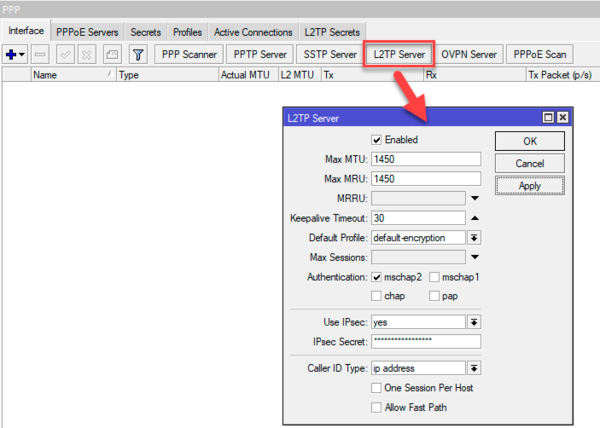

Настройка L2TP/IPsec -сервера

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

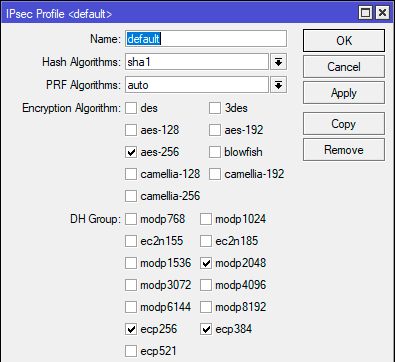

Обычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500, 4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

На этом настройка L2TP/IPsec-сервера закончена.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

🐹 MikroTik: VPN сервер PPTP и подключение клиента на Windows.

Опубликовано 2019-09-07 · Обновлено 2020-09-20

Содержание:

Хочешь уметь больше? Научиться тонкостям настройки MikroTik можно из русскоязычного онлайн-курса по MikroTik от автора курсов Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

1. Постановка задачи.

Нужно чтобы можно было откуда угодно иметь возможность настроить VPN подключение и получить доступ к домашним сервисам.

Доступ к домашней сети будет организован посредством протокола PPTP, он представляет из себя связку протокола TCP (для передачи данных) и GRE (для обертывания пакетов).

2. Схема организации туннеля до домашнего MikroTik.

- Мне провайдер предоставляет статический IP-адрес.

- На MikroTik создаем туннель.

- На MikroTik создаем профили удаленного подключения (Логин и Пароль).

- На MikroTik создаем правила Firewall маршрутизации чтобы пройти сквозь брандмауэр.

3. Активация PPTP сервера.

Первым делом подключаюсь через WinBox к своему MikroTik’у и активирую PPTP сервер:

WinBOX — меню PPP — вкладка Interface, после нажимаю PPTP Server:

Enabled: отмечаю галочкой

MAX MTU: 1450

MAX MRU: 1450

Keepalive Timeout: 30

Default Profile: default

Authentication: должно быть отмечено только — mschap1 & mschap2

4. Создание пользователя удаленного подключения.

Теперь создаем пользователей удаленного подключения:

В разделе PPP переходим в меню Secrets и добавляем нового пользователя «Add»:

Name: vpn-user

Password: Aa1234567@@. (советую ставить пароль посложнее)

Service: pptp

Profile: default-encryption

Local Address: пишем IP-адрес MikroTik, который будет выступать в роли Сервера VPN (192.168.0.1)

Remote Address: пишем IP-адрес пользователя (192.168.0.99)

Как только настройки произведены нажимаем «Apply» и «OK» для применения и сохранения.

5. Настройка правил для Firewall.

Теперь переходим к настройке правил для Firewall роутера MikroTik, чтобы он пропускал удаленные авторизованные подключения.

6. Открываем порт 1723 (для TCP-протокола) в Firewall.

WinBox — IP — Firewall — вкладка Filter Rules — «Add»:

Вкладка General:

Chain: input

Protocol: 6 (tcp)

Dst. Port: 1723

Вкладка Action:

Action: accept

7. Открываем правило GRE в Firewall.

WinBox — IP — Firewall — вкладка Filter Rules — «Add»:

Вкладка General:

Chain: input

Protocol: 47 (gre)

Вкладка Action:

Action: accept

Как выглядит Firewall в MikroTik

Так выглядят правила в WinBox’е:

На заметку: по умолчанию создаваемые правила помещаются в конец общего списка, а их нужно переместить наверх перед всеми запрещающими правилами, если этого не сделать работать они не будут.

8. Подключение клиента Windows 10.

Пуск — Панель управления — Сеть и Интернет — Центр управления сетями и общим доступом — Создание и настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к Интернету (VPN):

- Адрес в интернете: указываю внешний IP&DNS адрес выделяемый мне провайдером.

- Имя объекта назначения: VPN-HOME.

- Разрешить использовать это подключение другим пользователям: отмечаю галочкой.

Нажимаем ОК и далее переходим в Пуск — Параметры — Сеть и Интернет — VPN . Выбираем наше созданное подключение в списке возможных подключений. Открываем Дополнительные параметры — Изменить.

Заполняем анкету соединения по смыслу. После указываю имя пользователя и пароль на удаленный доступ (данные идентификационные данные были введены выше):

Пользователь: vpn-user

Пароль: Aa1234567@@.

Запомнить этот пароль: отмечаю галочкой

Жмем Сохранить данные.

И после нажимаю «Подключить», если все сделано правильно то подключение будет установлено:

Также можно проверить, открыв оснастку «Центр управления сетями и общим доступом»

Также можно проверить, открыв консоль командной строки и отобразив IP адреса текущих сетевых адаптеров используем командную строку и Win + R введем в нее команду cmd.exe:

Далее свяжемся с точкой входа в VPN сеть:

Что теперь ну подключен я по VPN к дому, а что мне это дает?

А то что теперь можно к примеру запустить браузер и подключиться к домашним ресурсам, если настроено удаленное включение компьютеров через Wake On Lan, то посредством запросов их можно включить, а после либо по VNC, RDP подключиться к ним.

Чтобы отключиться от VPN соединения, нужно возле часиков справа видите монитор с сетевой вилкой, нажимаете по нему левой кнопкой мыши, находите Ваше подключенное VPN соединение, наводите на него мышь (подключение выделяется) и через правый клик мышью выбираете меню «Отключить», а чтобы подключить все то же самое но выбираете меню «Подключить» — «Подключение».

Это все конечно же хорошо, а если Ваш провайдер не выдает Вам статический IP-адрес как у меня, как же быть?

Но в этом Вам повезло, т. к. в самом MikroTik есть служба на подобии DynDNS или No-IP, которая может предоставить DNS ссылку доступа к MikroTik’у из вне:

WinBox — IP&MAC — перехожу в раздел Quick Set, отмечаю галочкой VPN Access

Указываю пароль (VPN Password) и что я вижу, у меня есть внешний адрес вот в таком вот формате: .sn.mynetname.net, дефолтное имя пользователя и пароль которые я ввел только что выше.

Будет выведена таблица пинга.

Открываем меню настройки PPP, включаем его и при создании нового пользователя указываем: Name (VPN), Password (то что указали выше), Service (pptp), Profile (default-encryption), Local Address (192.168.1.9), Remote Address (192.168.1.101) и нажимаем «Apply» и «OK».

После проверяю настройки подключения с рабочей станции только вместо статического IP адреса уже указываю DNS-ссылку: .sn.mynetname.net и подключение также успешно проходит.

Итого, как оказалось на MikroTik достаточно быстро можно поднять PPTP сервис, посредством которого можно быстро начать пользоваться VPN-соединением. Такие настройки одинаково работают, как для дома так и для корпоративной сети, в этом собственно и большой плюс данного вида оборудования, купив раз с запасом получаем инструмент где можно реализовать многое, а для малой компании это будет существенным подспорьем.

9. Оригиналы источников информации.

- ekzorchik.ru «Откуда угодно подключаемся к домашней сети».

Хочешь уметь больше? Научиться тонкостям настройки MikroTik можно из русскоязычного онлайн-курса по MikroTik от автора курсов Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.