- Mikrotik vpn client mac os

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Re: Super EASY VPN for macOS

- Mikrotik vpn client mac os

- Настройка L2TP для подключения Mac OS и I OS

- Mikrotik vpn client mac os

- Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

- Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

- Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

- Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

- Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

- Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

- Записки IT специалиста

- Настройка VPN-подключения в роутерах Mikrotik

- PPTP-клиент

- L2TP-клиент

- SSTP-клиент

- OpenVPN-клиент

- Маршрутизация

- Дополнительные материалы:

- Mikrotik

- The Dude

Mikrotik vpn client mac os

Tue Oct 25, 2016 11:07 pm

I’m new here and also new at routing & MikroTik.

Now that Apple removed PPTP support on macOS and iOS I can’t connect to my remote routers.

Is there any SUPER EASY way to make a VPN connection so I can connect through my Mac and iOS devices?

I’m not very much into TERMINAL mode on MikroTik.

Any help will be valuable.

Kind regards,

Claudio

Re: Super EASY VPN for macOS

Wed Oct 26, 2016 1:01 am

Re: Super EASY VPN for macOS

Wed Oct 26, 2016 5:33 am

Re: Super EASY VPN for macOS

Wed Oct 26, 2016 12:08 pm

This is a more detailed manual (example for Apple included):

http://wiki.mikrotik.com/wiki/Manual:IP . _Mode_Conf

But if you want «super easy», just click «VPN» checkbox in QuickSet and it will automatically set up IPsec.

Re: Super EASY VPN for macOS

Wed Oct 26, 2016 2:06 pm

like (seemingly) a lot of other users, I’m also struggeling to get ANY other VPN solution then PPTP (which — by the way — works to most reliable of all solutions) to work.

IPSec in Road-Warrior setup would be fine — if it would work somehow.

The typical «Home» setup:

— router/RouterOS with public IP address (IPSec server)

— iPhone/Mac within another WiFi (which means the device is NATed)

I did configure the ModeConf RW IPSec example from the Wiki multiple times, on different locations, with NO success.

I’m selecting «Cisco IPSec» on my Apple devices, which uses the «racoon» Process in the background.

— Neither ipsec,debug logs from the router — nor Logs from my Apple devices give me a clue how to fix this

My firewall rules are valid (IPSec-ESP/AH + UDP Ports 500,1701,4500), the logs also show that the devices reach the router — but the connection won’t work

— Is «Cisco IPSec» on my Apple device the right choice? Do I leave the «Group Name» field empty?

— Do I need any other Firewall settings?

Thanks for help again — Please give me a notice if I should discuss this in another topic!

Re: Super EASY VPN for macOS

Wed Oct 26, 2016 2:29 pm

We have L2TP/IPsec working here for a couple of hundreds road warriors without any problems.

The clients are Windoze laptops, Macs with a variety of OS versions includiing sierra, Linux machines, iPhones, iPads, Android phones and tablets.

Here’s our proven working config:

Christopher Diedrich

MTCNA, MTCUME, MTCWE

Basel, Switzerland

Bremen, Germany

There are 10 types of people: Those who understand binary and those who don’t.

There are two types of people: Those who can extrapolate from incomplete data

Re: Super EASY VPN for macOS

Wed Oct 26, 2016 3:31 pm

No, Cisco IPSec is not correct on iOS/Apple.

L2TP Ipsec is the correct choice. Attached is my config

Re: Super EASY VPN for macOS

Thu Oct 27, 2016 12:11 pm

Thanks for your help!

I kinda got L2TP over IPSec working now.

Unfortunately I can’t figure out how to configure this to use only the split-include subnets (or route only specific traffic over VPN on my devices).

(e.g. on an iPhone)

1) when I select «Send all trafic» — it does what it says: so ALL traffic is routed through the VPN.

2) when I don’t select this option — I can’t access any device, although connected to the VPN — neither DNS hostname resolving nor IP addresses directly.

Is there any description how to push the specific routes to the device or get this scenario working (only use VPN for specific subnets and/or DNS resolving on a specific search domain)?

Re: Super EASY VPN for macOS

Mon Apr 17, 2017 3:02 pm

Is there any solution to this? «Send all traffic» works as expected, however «split-include» is ignored.

Источник

Mikrotik vpn client mac os

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Настройка L2TP для подключения Mac OS и I OS

Для чего IPSec. Если оставить только l2tp работать будет.

Скорее всего вот это решит все проблемы https://www.shimovpn.com/

Вся проблема в том, что я понятия не имею, подразумевает ли МакОС L2TP без IPsec. Скажем так, я в жизни держал в руках Мак раза три, ну может пять. Тем более не работал за ним, и уж, тем более, не запускал на нем VPN.

На микротике и виндовс L2tp может существовать без IPSec, правда здесь и PPtP может существовать тоже без проблем. 🙂

Еще есть SSTP, он правда виндовый, но возможно, есть клиент и для Мак.

У шефа есть еще варианты: если он удаленно будет управлять только из дома, то поставьте ему микротик, типа hap lite, самый дешевый, и на нем настроить VPN и маршрутизацию и все будет работать как часы, отдав больше 100 тыс рублей за Мак, — в год 3 тыс рублей за программу — это не деньги, если все будет работать (там можно сначала попробовать), переступить через гордость и подарить МАК детям, а себе купить за эти деньги позолоченный/инкрустированный бриллиантами ноут на WIN10 и будем у него абсолютно все необходимое и для работы (в том числе удаленной) и для развлечений.

gmx писал(а): Вся проблема в том, что я понятия не имею, подразумевает ли МакОС L2TP без IPsec. Скажем так, я в жизни держал в руках Мак раза три, ну может пять. Тем более не работал за ним, и уж, тем более, не запускал на нем VPN.

На микротике и виндовс L2tp может существовать без IPSec, правда здесь и PPtP может существовать тоже без проблем. 🙂

Еще есть SSTP, он правда виндовый, но возможно, есть клиент и для Мак.

У шефа есть еще варианты: если он удаленно будет управлять только из дома, то поставьте ему микротик, типа hap lite, самый дешевый, и на нем настроить VPN и маршрутизацию и все будет работать как часы, отдав больше 100 тыс рублей за Мак, — в год 3 тыс рублей за программу — это не деньги, если все будет работать (там можно сначала попробовать), переступить через гордость и подарить МАК детям, а себе купить за эти деньги позолоченный/инкрустированный бриллиантами ноут на WIN10 и будем у него абсолютно все необходимое и для работы (в том числе удаленной) и для развлечений.

Спасибо за совет. Еще микротик поставить не получится так как шеф то на Украине пару месяцев то в Италии год. По поводу ноута на win 10 то шеф ярый поклонник яблок и тут его не переубедить.

Источник

Mikrotik vpn client mac os

Thu Mar 19, 2009 11:54 pm

I cannot for the life of me get L2TP w/ IPSec working. I’ve read all the wiki docs and almost all of the forum threads by those with similar issues and still cannot get it working.

I am trying to setup VPN access to connect from my MacBook Pro laptop to RB500, running latest ROS 3.22 (so NOT router to router like most of the docs describe). MacBook is running OS X 10.5 which supports L2TP/IPSec out of the box.

Enabled L2TP Server:

(NOTE: I did not create a new L2TP Server «interface», just enabled the server with the «enabled=yes» — not sure the difference)

Added PPP secret:

Not too sure if the IP values are correct. My network is 192.168.1.0 and I want the connecting VPN client to use an internal address.

Added IPSec peer:

I then configure Mac for L2TP/IPSec, enter public IP, user, pass, secret. When I connect, I see traffic on the UDP ports in MT. Mac first attempts to connect to port 1701, then a second request to port 500, then after about 10 seconds I get a vague «connection failed, check settings».

Another question is how can I see debug-level info about this connection in ROS? I’d probably be able to figure it out if I could get this info. I added a logging rule for topics «l2tp, ipsec, ppp» with action «memory» but I don’t see output in the log window.

Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

Sat Mar 21, 2009 8:47 pm

Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

Mon Apr 06, 2009 6:11 pm

Hello! Does anybody have any updates on this problem?

Mac OS X client says

23:33:53 ipsec the length in the isakmp header is too big.

Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

Thu Oct 22, 2009 1:35 pm

Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

Sun Dec 06, 2009 7:47 pm

It is working fine on RouterOS 4.0beta2.

Added IPSec peer as:

Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

Wed Oct 13, 2010 1:19 pm

I’m also having trouble with ROS v4.1 and Mac OS X 10.6.

It appears that the IPSec part is working, but not the L2TP/PPP side. According to my OSX logs.

13/10/2010 11:01:04 pppd[2113] IPSec connection established

13/10/2010 11:01:24 pppd[2113] L2TP cannot connect to the server

Has anyone got any tips?

Re: L2TP/IPSec VPN access for Mac OS X 10.5 client

Sat Jun 06, 2015 6:07 am

Searching and finding this old thread, I also cannot get a Mac OSX 10.10.3 to connect through a new RB951G-2HnD to a MacPro 10.9.5 Server v3.0.3 running L2TP VPN.

The Mac client logged:

Fri Jun 5 22:17:52 2015 : publish_entry SCDSet() failed: Success!

Fri Jun 5 22:17:52 2015 : publish_entry SCDSet() failed: Success!

Fri Jun 5 22:17:52 2015 : l2tp_get_router_address

Fri Jun 5 22:17:52 2015 : l2tp_get_router_address 192.168.1.1 from dict 1

Fri Jun 5 22:17:52 2015 : L2TP connecting to server ‘65.35.xxx.xxx’ (65.35.xxx.xxx).

Fri Jun 5 22:17:52 2015 : IPSec connection started

Fri Jun 5 22:17:52 2015 : IPSec phase 1 client started

Fri Jun 5 22:17:52 2015 : IPSec phase 1 server replied

Fri Jun 5 22:18:22 2015 : IPSec connection failed

The VPN has previously worked reliably with the same client through a WRT54G router running dd-WRT firmware, which had port forwarding on external UDP ports 500, 1701, and 4500 (for L2TP) and TCP port 1723 (for PPTP) to the corresponding ports on the VPN server.

Being new to RouterOS v6.27, I wonder if anyone can please give me some pointers. I am using WebFig and CLI but could set up Winbox if necessary.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настройка VPN-подключения в роутерах Mikrotik

Настройка VPN-подключения в роутерах Mikrotik

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

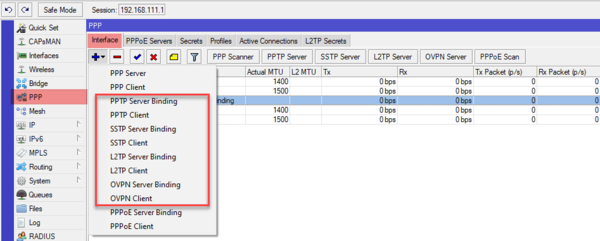

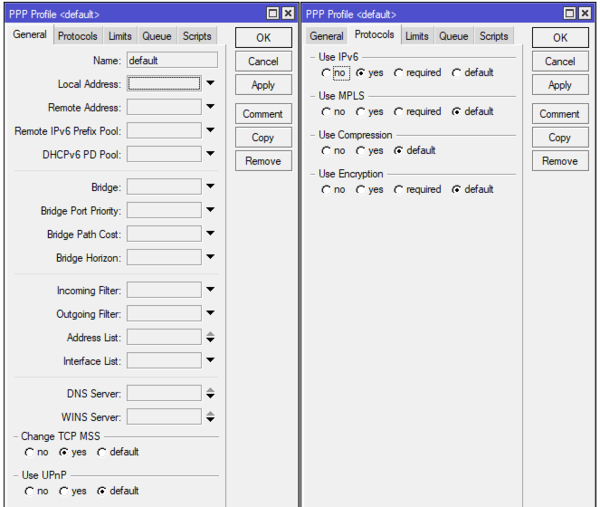

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

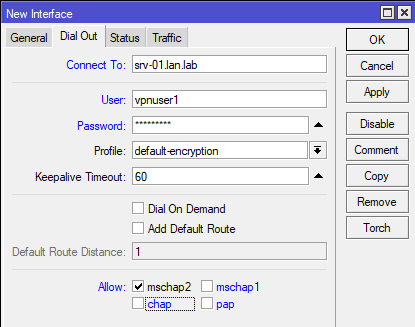

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

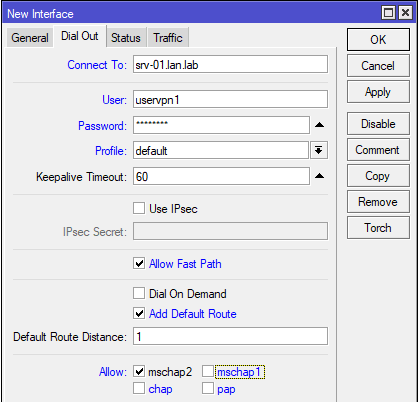

L2TP-клиент

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

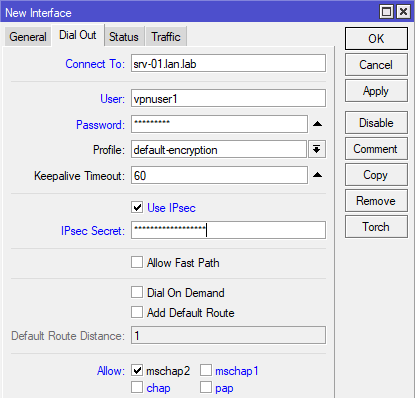

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

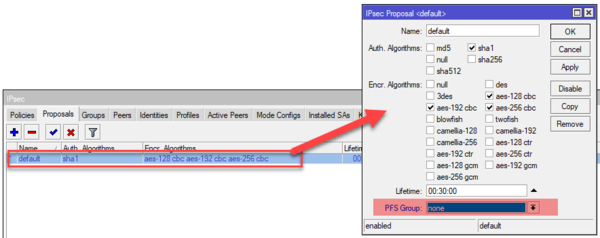

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

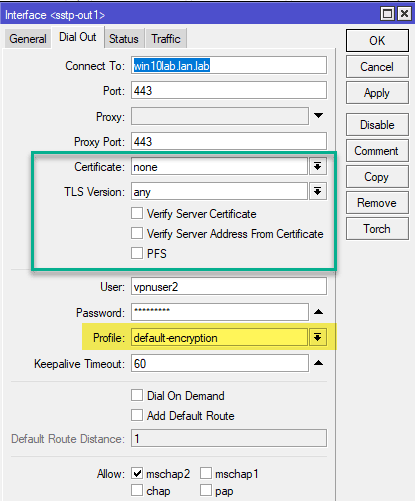

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

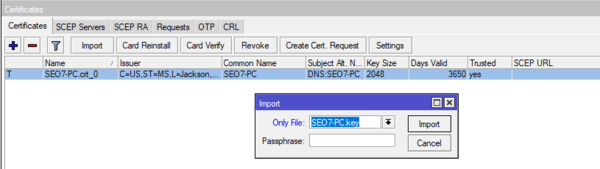

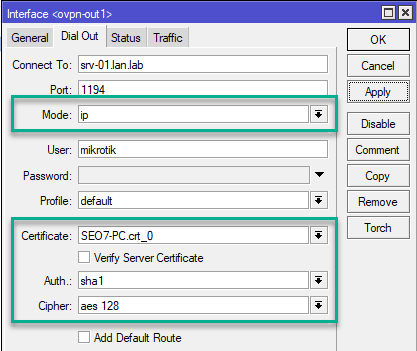

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

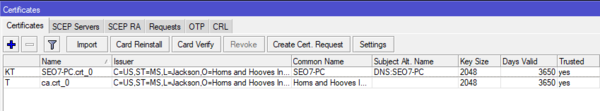

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

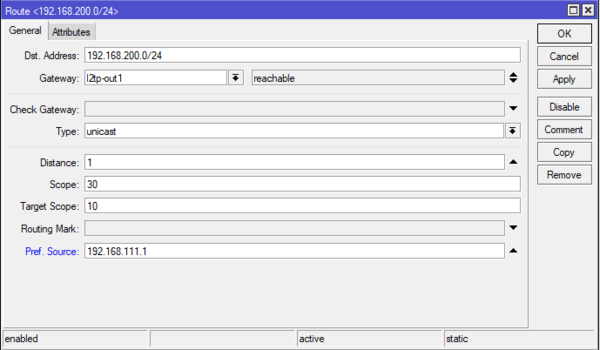

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Источник