- Настройка VPN подключения из Windows 10 до Mikrotik

- Организация VPN подключения к Mikrotik (L2TP+IPSec)

- Зачем

- Шаг 1. Диапазон адресов клиентов

- Шаг 2. Профиль для VPN -подключения

- Шаг 3. Секреты

- Шаг 4. Запускаем сервер L 2 TP

- Шаг 5. Тюним IPsec

- Шаг 6. Файрволл

- Шаг 7. Настраиваем клиента Windows

- MikroTik настройка для начинающих. Часть 3 — Настройка VPN в MikroTik

- Настройка VPN в MikroTik (PPTP, L2TP, OpenVPN)

- Настройка профиля

- Настройка сервера

- Настройка клиента

Настройка VPN подключения из Windows 10 до Mikrotik

В текущей заметке, я разберу, как из под Windows 10 Pro x64 настроить VPN подключение до домашней/рабочей сети где шлюз это оборудование на базе Mikrotik ( RB2011UiAS-2HnD ) версии 6.43. Кто будет смотреть ее не найдет ничего нового, это просто пошаговое руководство для самого себя.

Windows 10 Pro x64 (Version 10.0.17134.254) Настройка VPN подключения до Mikrotik

Исходные данные: средствами Mikrotik я получаю домен четвертого уровня, к примеру: 5281153fa719.sn.mynetname.net

- Далее через DNS записи своего блога www.ekzorchik.ru создаю CNAMEзапись вида: home.ekzorchik.ru = домен четвертого уровня . В Вашем случае если этого нет то либо покупать статический IP адрес, использовать DynDNS или что-либо еще у меня таких трудностей нет.

- По заметке поднимаю VPN/L2TP сервис на домашнем Mikrotik

- Создаю разрешающие правила и запрещающие

На системе под управлением Windows 10 Pro x64 настраиваю подключение к домашней сети посредством VPN соединения вида: l2tp + ipsec.

[stextbox style=»color: #ff00ff;»>На заметку: ну конечно же домена home.ekzorchik.ru нет в реальности, так что не пытайтесь подключиться или подобрать попадете в бан лист для блога, я увижу. [/stextbox]

Авторизуюсь в системе с использованием учетных записей администратора компьютера.

Win + R -> control.exe – (Просмотр: Категория) Мелкие значки – Центр управления сетями и общим доступом – «Создание и настройка нового подключения или сети» — «Подключение к рабочему месту» — «Использовать мое подключение к Интернету (VPN)»

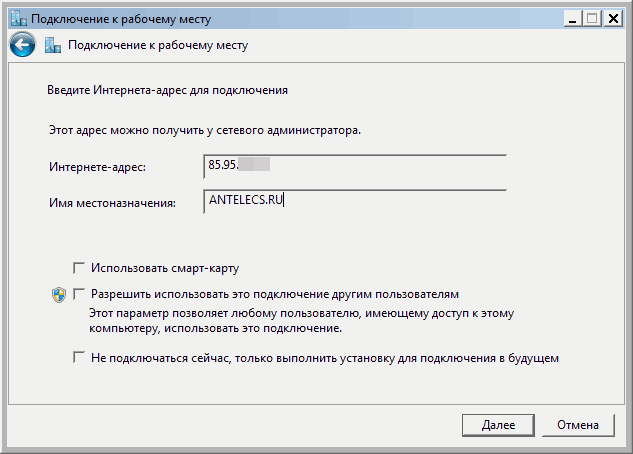

- Адрес в интернете: home.ekzorchik.ru

- Имя объекта назначения: home

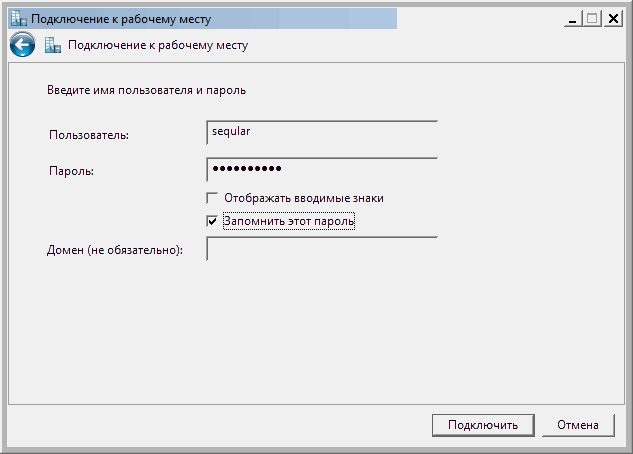

- Запомнить учетные данные: отмечаю галочкой

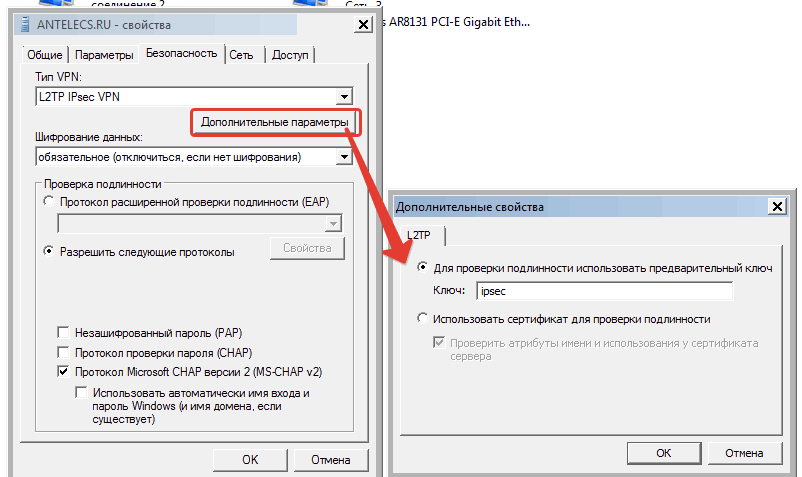

И нажимаю «Создать» окна «Подключение к рабочему месту», после перехожу на «Изменение параметров адаптера», по созданному подключению с именем «home» через правый клик мышью выбираю элемент «Свойства», затем вкладка «Безопасность»:

- Тип VPN: Протокол L2TP с IPsec (L2TP/IPsec)

- Потом «Дополнительные параметры» и указываю ключ ipsec

- «Для проверки подлинности использовать общий ключ»: Ключ : Aa1234567@!

После нажимаю «Разрешить следующие протоколы»: «Протокол Microsoft CHAP версии 2 (MS-CHAP-2)» и нажимаю ОК окна home: свойства, затем снова на созданном подключении home через правый клик мышью выбираю, но уже «Подключить/отключить», указываю логин и пароль и вуаля подключение к домашней сети успешно настроено.

Дальше уже в зависимости как настроен VPN и правила фаервола я получаю доступ к домашней сети/рабочей сети.

А так все шаги выполнены успешно. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Организация VPN подключения к Mikrotik (L2TP+IPSec)

Зачем

Организация VPN-подключений может использоваться в различных сценариях:

- Подключение удалённых клиентов к корпоративной сети (работа на дому, из командировок).

- Объединение сегментов локальной сети двух офисов, находящихся на удалении.

Несмотря на великое множество различных протоколов и типов VPN, применительно к Mikrotik чаще всего используется связка L2TP + IPsec, т.к. для клиентов на основе Microsoft Windows не требуется установка дополнительного программного обеспечения (в отличие от OpenVPN, например), что существенно облегчает интеграцию пользователей, не обладающих высоким навыком работы на компьютере.

Итак, настраиваем сервер и клиент L2TP + IPsec.

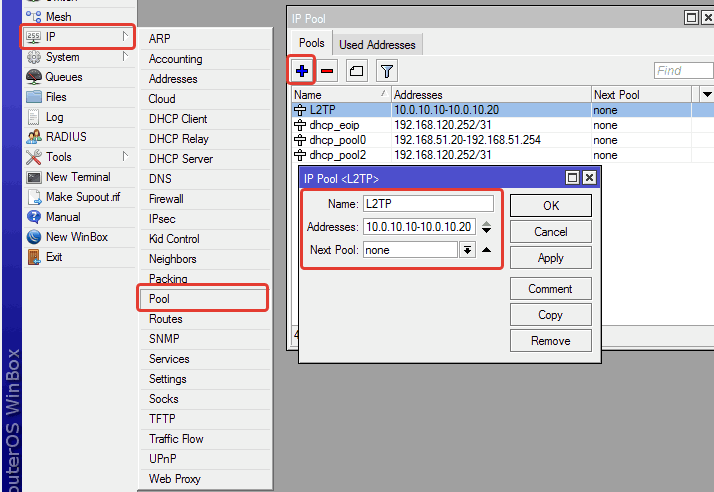

Шаг 1. Диапазон адресов клиентов

Для того, чтобы избежать путаницы, выделим всех клиентов, подключаемых по VPN в отдельный пул адресов. Так проще будет настроить маршрутизацию и правила межсетевого экрана, при необходимости.

Добавляем новый пул, назвав его как-нибудь примечательно, чтобы потом не затупить.

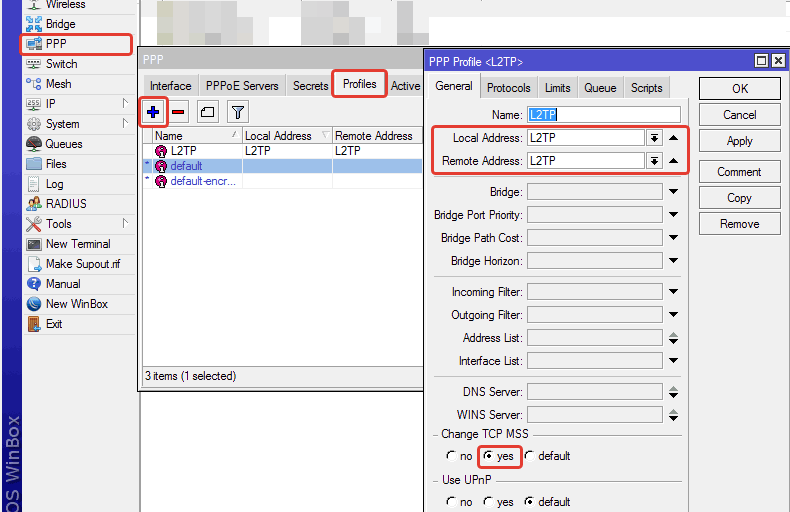

Шаг 2. Профиль для VPN -подключения

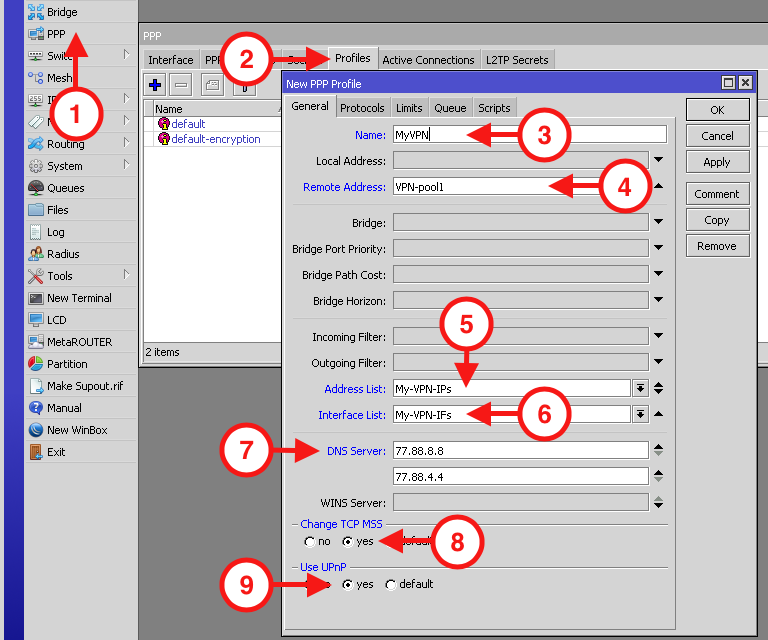

Следующим шагом создадим настройки профиля подключений по VPN .

Перейдём на вкладку Profiles и добавим новый профиль. Зададим имя для удобства. Не мудрствуя лукаво, я просто оставил L 2 TP . А также указал локальный и удалённый адреса из нашего пула (по счастливой случайности он так же называется L 2 TP ).

Я также отметил возможность изменять максимальный размер сегмента TCP (опция Change TCP MSS ). Есть подозрение, что это поможет избежать фрагментацию сегментов.

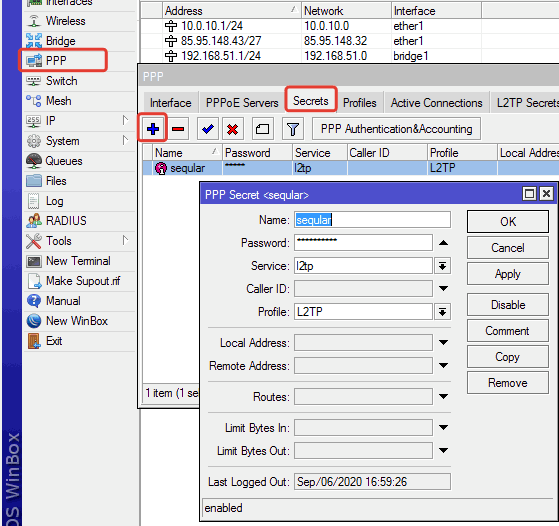

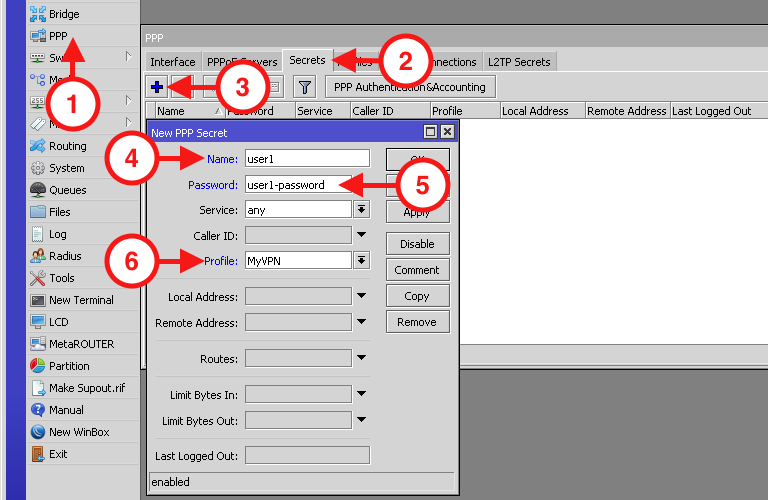

Шаг 3. Секреты

Под секретом в данном случае понимаются учётки VPN -юзеров. Заходим также в раздел PPP , на вкладку Secrets и под каждого пользователя создаём свой секрет.

В качестве сервиса выбираем l 2 tp , а в качестве профиля – созданный на шаге № 2 профиль PPP .

Создал одну учётку пока, для эксперимента. Если уж с ней получится, то и с другими по аналогии должно пойти на УРА.

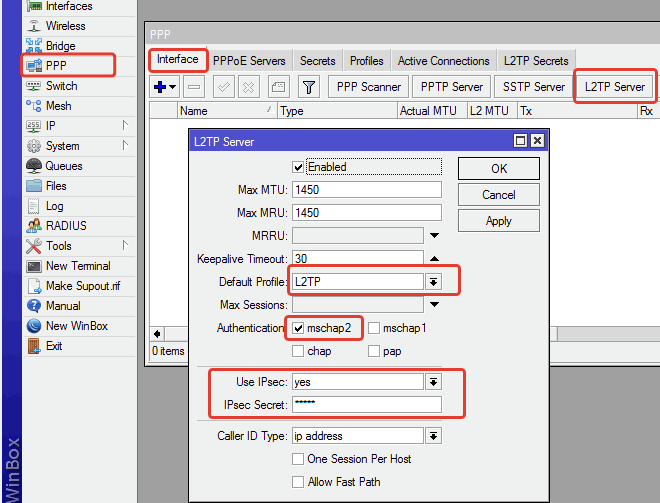

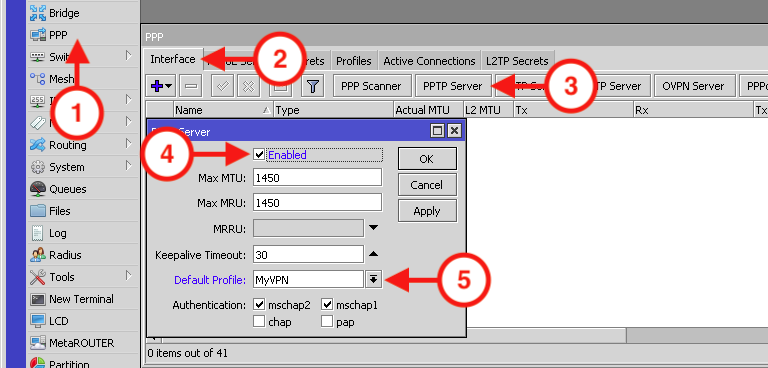

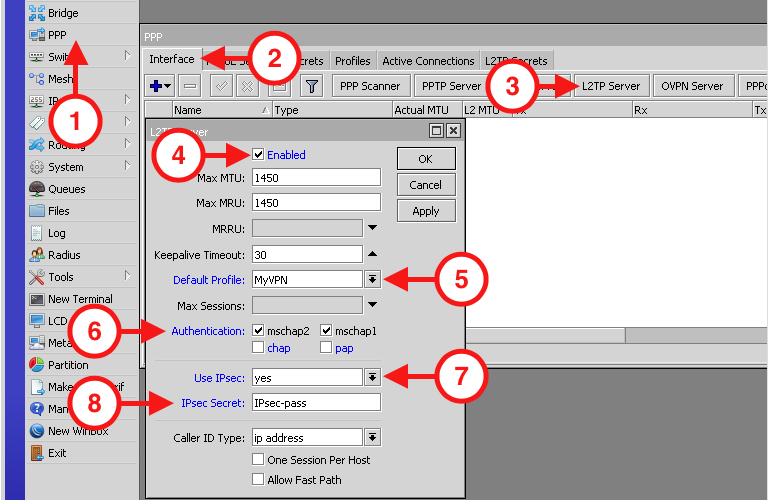

Шаг 4. Запускаем сервер L 2 TP

Здесь просто убедимся, что у нас запущены соответствующие сервисы. Заходим в L 2 TP Server и убеждаемся в наличии соответствующих настроек:

Здесь, кстати, важный нюанс – для шифрования будем использовать IPsec . Серьёзных уязвимостей протокол не имеет, поэтому этого нам будет достаточно. Нужно указать предварительный ключ – в примере на скрине это слово « ipsec ». Можно придумать что-нибудь посекурнее, например «123» или « password » — каждый решает сам J

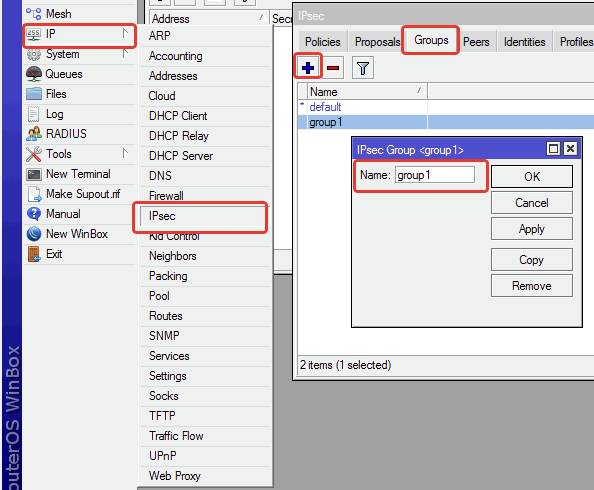

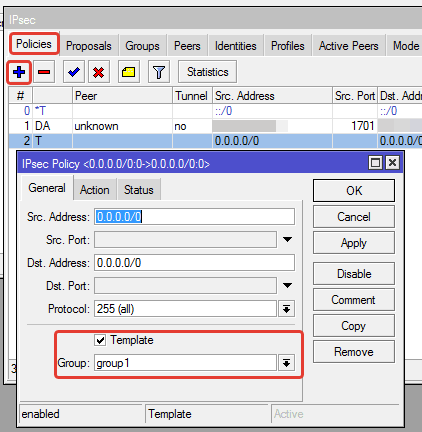

Шаг 5. Тюним IPsec

Важнячок: «из коробки» мой IPSEC глючил и не давал подключиться. Решение было такое: идём в IP – IPSEC и создаём новую группу в разделе Group . А потом на вкладке « Policies » добавить политику, указав нашу новую группу в качестве шаблона. Видимо какой-то глюк, но с ним многие сталкивались.

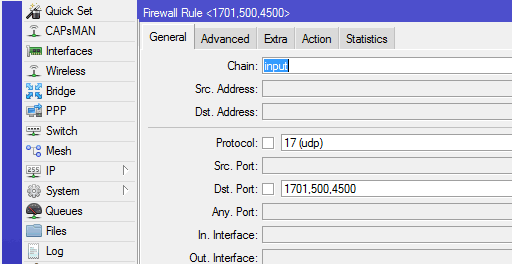

Шаг 6. Файрволл

На сетевом экране IP — Firewall необходимо открыть следующие порты (цепочка input — входящий): протокол udp, порты 500, 4500, 1701.

Можно уточнить правила, указав In. Interface, чтобы ожидать пакеты именно с внешнего интерфейса, а также указать конкретные Src. или Dst. адреса, но это уже будет зависеть от конкретной ситуации. Чем точнее описано правило, тем оно более «секурно», но одновременно и менее гибкое.

Соответственно, если политика по умолчанию у вас accept — то делать ничего не надо. Если drop — скорректировать правила соответствующим образом. Настройка файрволла — тема очень интересная, заслуживает отдельной статьи.

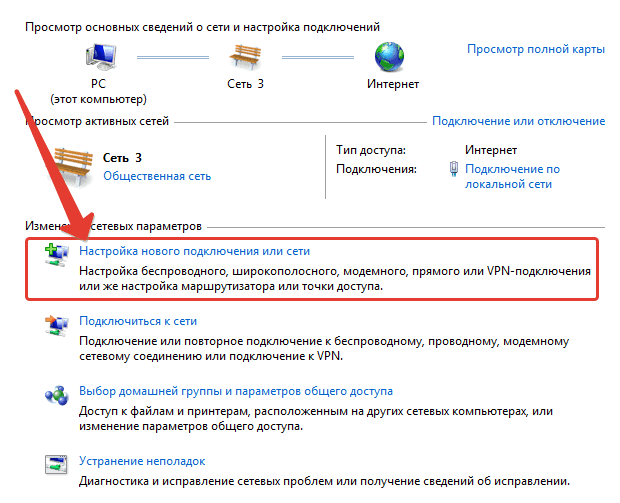

Шаг 7. Настраиваем клиента Windows

VPN-сервер настроен! Самое время настроить клиента. Делать это мы будем из операционной системы Windows 7, хотя настройки в общем-то типовые. Дополнительный софт ставить не надо.

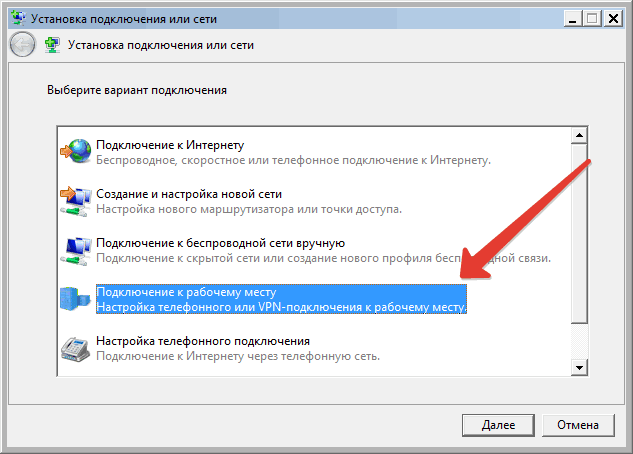

Открываем «Центр управления сетями и общим доступом» через «Панель управления» и нажимаем кнопку «Настройка нового подключения или сети»:

Тут нужно найти пункт, содержащий в сете три волшебные буквы «VPN», а именно: «Подключение к рабочему месту».

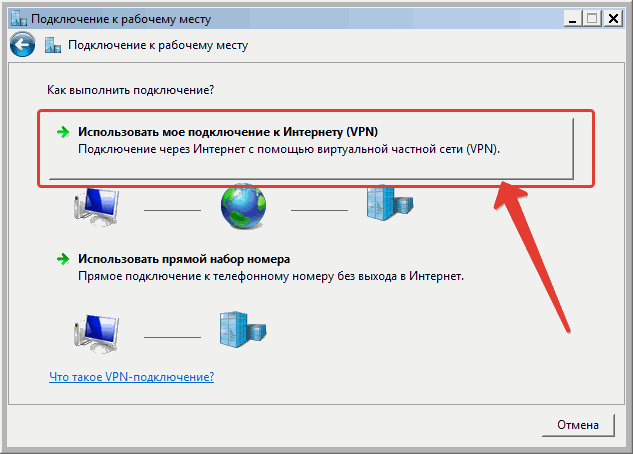

Предлагаются два варианта. Нам подходит первый — подключение через уже имеющееся Интернет-соединение. Условно говоря, поверх уже существующего канала создаётся шифрованный, прямиком «на работу».

На следующем шаге указываем IP-адрес нашего VPN-сервера (в данном случае — внешний интерфейс Mikrotik) и даём подключению хорошо читаемое имя. Я укажу наш сайт )

И вот здесь пригодится имя пользователя и пароль, которые мы создавали на этапе «секреты».

Если попытаться подключиться сейчас, то ничего хорошего не выйдет! Всё правильно, открываем свойства созданного VPN-подключения и идём на вкладку «Безопасность».

Выбираем тип VPN: L2TP IPsec, а также нажимаем на кнопку «Дополнительные параметры» и вводим предварительный ключ (ipsec)

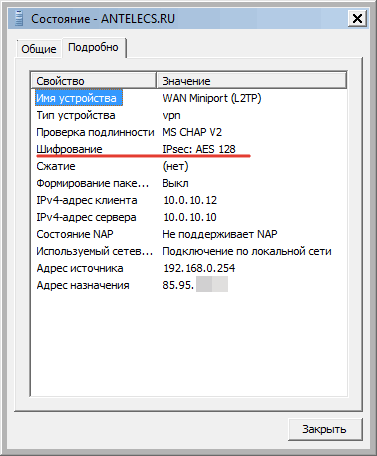

И вот теперь уже подключение происходит сразу. Откроем окно состояния и видим, что криптозащита трафика включена, можно работать дальше.

Данную статью можно закончить! Оставайтесь с нами, рассмотрим и другие варианты подключений!

MikroTik настройка для начинающих. Часть 3 — Настройка VPN в MikroTik

Пожалуй самой востребованной функцией после Wi-Fi в MikroTik’ах является VPN. Вообще данный сервис набирает особые обороты в последнее время для построения частных защищённых сетей или для получения доступа к ресурсам Интернет с другого IP адреса. К примеру определённые Интернет ресурсы в некоторых странах блокируют доступ с IP адресов из других стран, или из за того, что провайдер использует общий IP адрес, некоторые ресурсы блокируют доступ, по причине большого количества запросов с одного IP, воспринимая это как атаку. В решении всех этих проблем нам поможет VPN. Для начала разберёмся что это, как работает и какие виды VPN существуют.

Настройка VPN в MikroTik (PPTP, L2TP, OpenVPN)

Существует три наиболее часто используемых протокола VPN — это PPTP, L2TP и OpenVPN. Не углубляясь в технические особенности каждого (всё есть на Вики и повторяться не имеет смысла), нам для понимания принципа нужно знать одну простую вещь. VPN — это тоннель точка-точка. Т.е. это то, что позволяет соединить одно устройство с другим через сеть Интернет, создав при этом прямой изолированный тоннель между данными устройствами. Настроить VPN в MikroTik достаточно просто. Всё что нам потребуется для этого знать — это данные для подключения к удалённому VPN серверу и используемый протокол. Как всегда три простых шага.

Русскоязычный онлайн-курс по MikroTik от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

Настройка профиля

Конечно, можно использовать предустановленный профиль, но тогда не будет полного понимания конфигурации, да и не все протоколы смогут работать с профилем по умолчанию. В независимости от типа VPN, сконфигурированный профиль понадобится и на сервере и на клиенте, за исключением того, что на клиенте поля Local Address и Remote Address не заполняются, соответственно пул создавать не нужно. Никаких специфических настроек мы вносить не будем, единственное что я рекомендую делать — это создавать адрес лист и интерфейс лист для VPN, изменять TCP MSS (бывает очень полезно если у вас PPPoE) и использовать UPnP. Эти нехитрые опции в дальнейшем могут пригодиться.

Для начала создадим список интерфейсов с именем My-VPN-IFs , и пул адресов (на сервере) с именем VPN-pool1 как это сделать, можно прочитать в первой и второй части. Теперь переходим к настройке профиля. Здесь мы указываем имя профиля, имя пула адресов, имя списка адресов, выбираем ранее созданный список интерфейсов и указываем DNS серверы. В качестве DNS можно указать локальный адрес вашего MikroTik’а если у вас присутствуют локальные доменные имена или иные статические записи DNS.

Теперь сохраняем профиль и переходим к настройке сервера. Естественно, подразумевается что сервером VPN выступает один MikroTik, а клиентом другой.

Важно. Для OpenVPN, в профиле, поле Local Address не должно быть пустым! Здесь необходимо указать IP из той же сети что и указанный пул, но при этом этот адрес не должен входить в указанный пул. Проще говоря, если мы используем сеть 10.0.3.0/24, из которой используется пул 10.0.3.10-10.0.3.100, то локальный адрес должен быть в промежутке между 10.0.3.1-10.0.3.9 или 10.0.3.101-10.0.3.254.

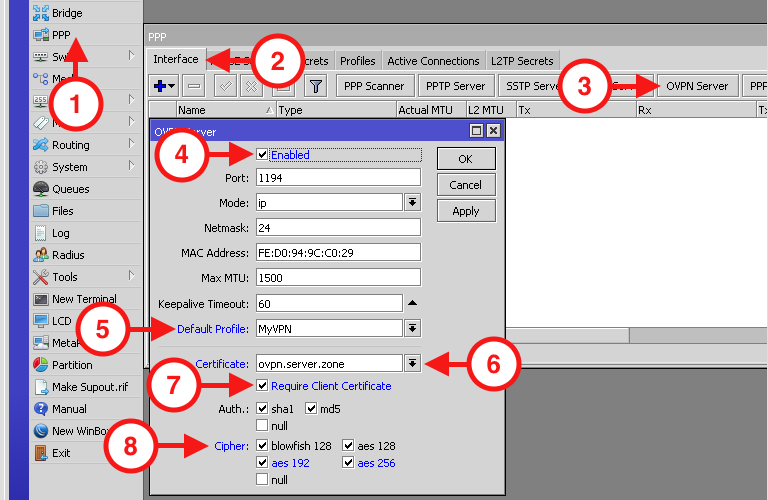

Настройка сервера

Сложность Настройки VPN сервера в MikroTik напрямую зависит от выбранного протокола. Рассмотрим каждый, в порядке возрастания сложности, предварительно создав пользователя(ей) для аутентификации на нашем сервере. Данная конфигурация идентична для всех типов VPN.

В дальнейшем именно эти данные будут использованны для аутентификации на нашем VPN сервере. Помимо логина и пароля, здесь для каждого пользователя можно указать к какому сервису данный пользователь будет иметь доступ (Service), указать локальный и клиентский IP адрес (Local/Remote address), добавить маршрут (Routes) и установить ограничения (Limit *).

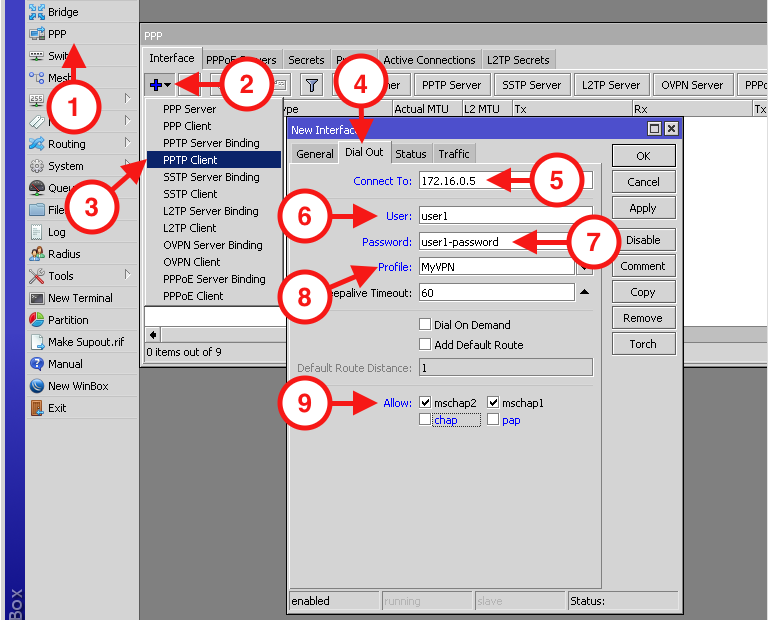

PPTP — самый простой тип VPN как с точки зрения конфигурации, так и защищённости. Считается наиболее производительным за счёт отсутствия вменяемого шифрования, однако это очень древний протокол, который стоит использовать только в крайнем случае.

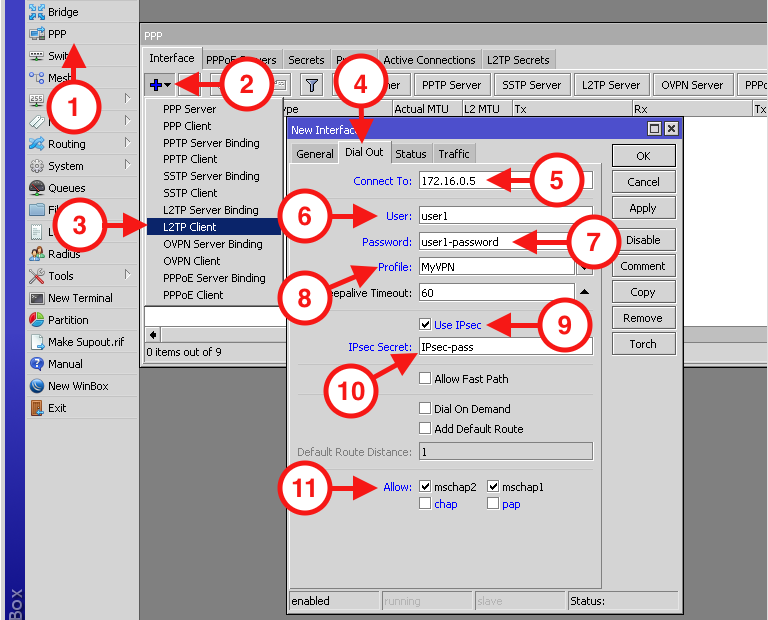

L2TP — промышленный стандарт среди VPN. В связке с IPsec используется повсеместно всевозможными банками, ритейл сетями и прочими крупными компаниями. Требует дополнительных ресурсов за счёт шифрования, однако считается одним из наиболее защищённых. Из минусов здесь только один IPsec пароль. Это значит, что все пользователи этого VPN сервера будут использовать один IPsec пароль при разных паролях аутентификации. Из рекомендаций пожалуй самые очевидные — включить IPsec и отключить chap и pap, чтобы пароли не летали в открытом или плохо шифрованном виде.

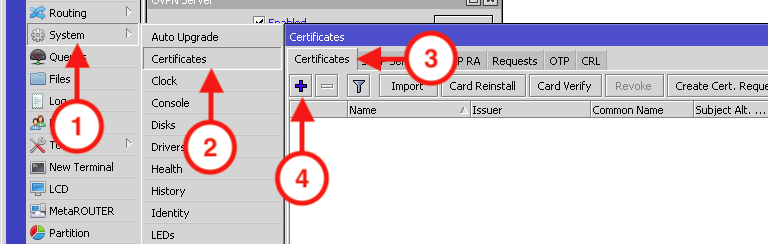

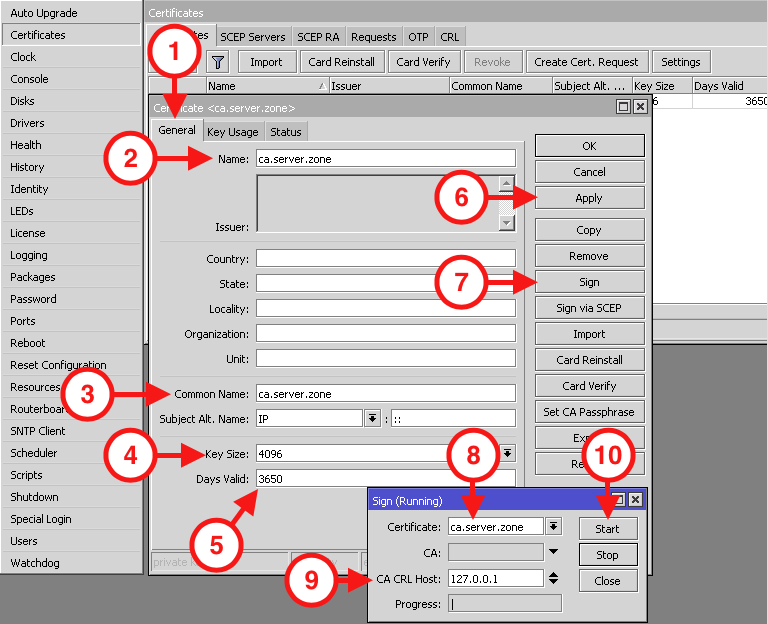

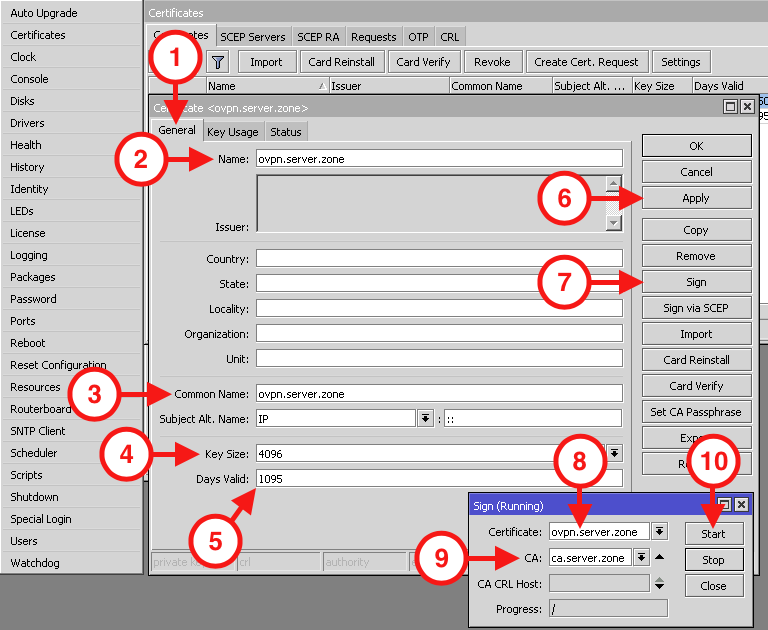

OpenVPN — на мой взгляд это самый достойный протокол, который обеспечит идеальный баланс скорости, защиты данных и надежности. Собственно говоря, именно этот протокол стоит использовать и именно он используется в качестве основного всевозможными VPN-сервисами. Для работы этого протокола, на обеих сторонах (клиент-сервер) используются (опционально) SSL сертификаты, которые нам необходимо сгенерировать. Для начала генерируем корневой сертификат (УЦ).

Рекомендуется указывать 127.0.0.1 для корневого сертификата, однако любой действующий IP адрес на данном MikroTik’е тоже подойдёт. По завершению процесса в поле Progress появится надпись done . После её появления, закрываем все окошки. Вообще, стоит заполнять все реквизиты SSL сертификата, но мы здесь чуток поленимся 😉 .

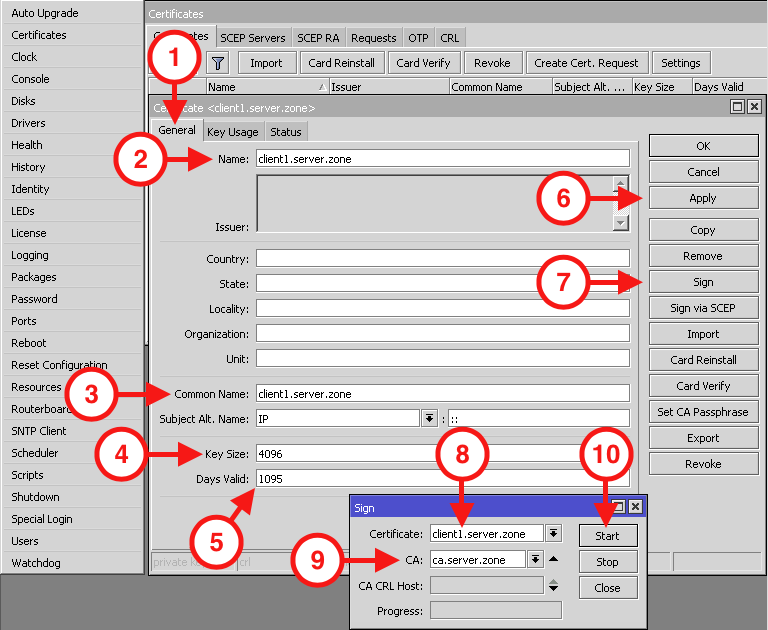

Теперь переходим к созданию сертификата OpenVPN сервера и клиента. Процесс аналогичен предыдущему, за исключением пары пунктов. Здесь мы указываем не IP хоста, а корневой сертификат УЦ (CA) и естественно другое (уникальное) имя создаваемого сертификата.

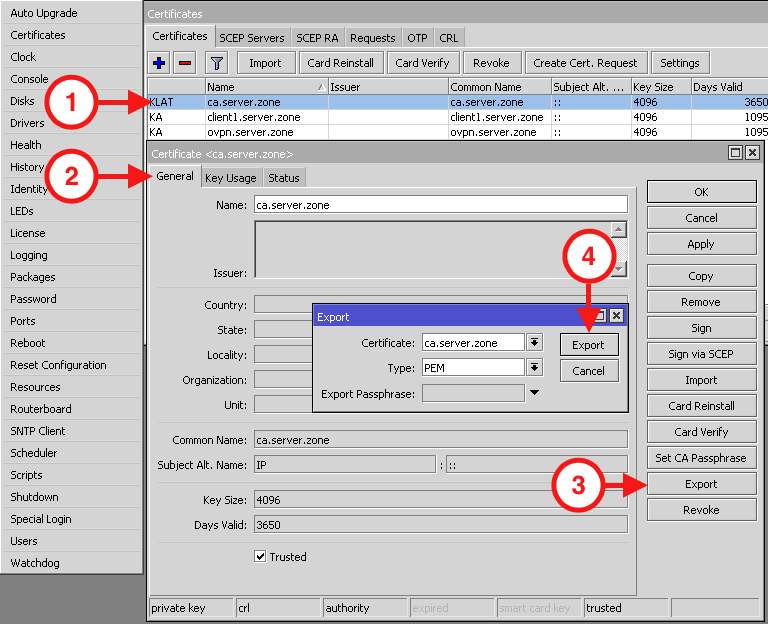

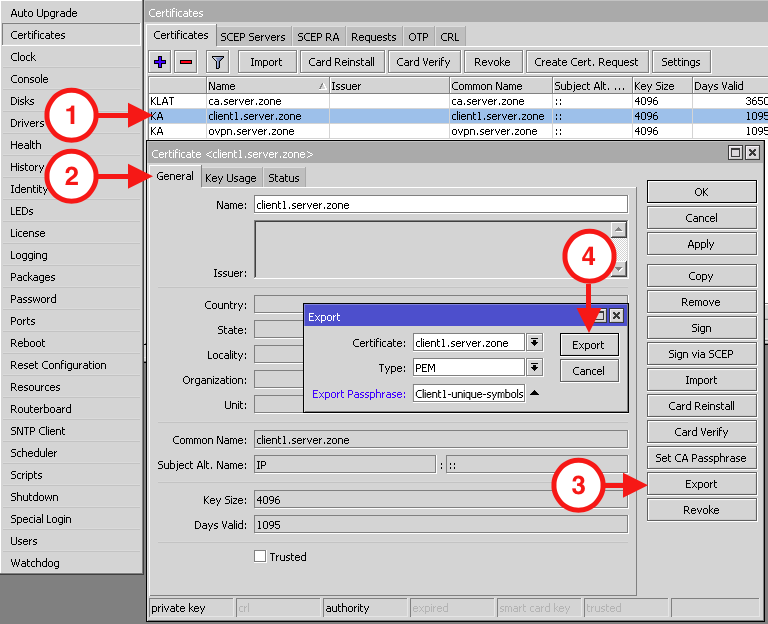

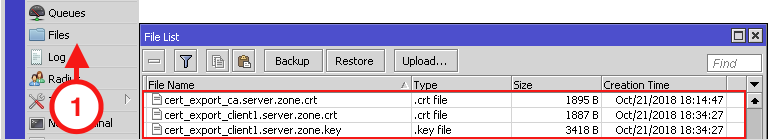

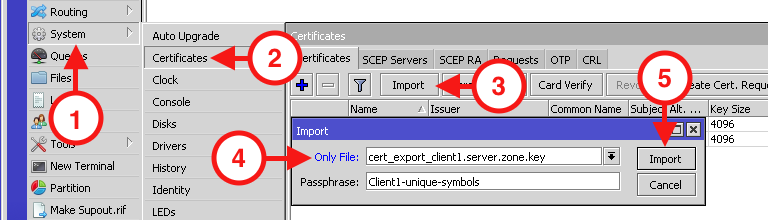

После того как все сертификаты созданы, нужно экспортировать корневой сертификат и сертификат+ключ всех клиентов. Важно! Корневой сертификат в отличие от клиентских экспортируется без закрытого ключа, поэтому поле Export Passphrase оставляем пустым. В то же время, все пароли у ключей клиентских сертификатов должны быть разными (уникальными) и не совпадать с паролями этих клиентов. Эти пароли необходимо запомнить/записать. Экспортированные сертификаты можно найти в файлах на локальном диске.

Справившись с сертификатами, переходим к настройке OpenVPN сервера. Здесь выбираем сертификат OpenVPN сервера, указываем на необходимость клиентского сертификата и выбираем способы шифрования.

Так выглядит конфигурация VPN сервера в MikroTik для наиболее популярных протоколов. Естественно, чтобы не углубляться в подробности, здесь опущено много параметров, поэтому если возникают вопросы по какому-то из них, не стесняемся, оставляем комментарии, задаём вопросы.

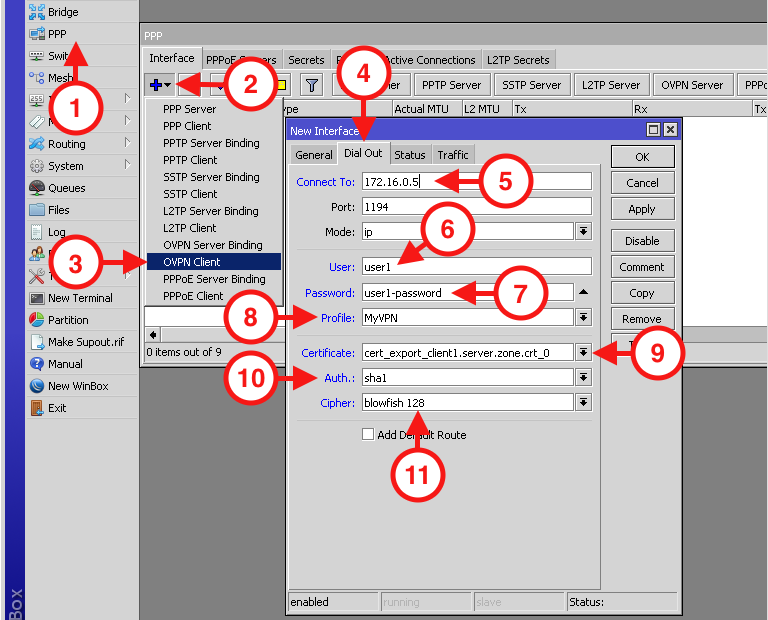

Настройка клиента

Теперь рассмотрим настройки клиентов применительно к каждому протоколу. Аналогично серверу, начнём по мере возрастания сложности. Напомню, что на клиенте так же как и на сервере необходимо создать профиль VPN, в котором в отличие от сервера поля Local Address и Remote Address не заполняются, а пул не создаётся.

PPTP — в поле Connect To вводим IP адрес или доменное имя нашего сервера. Далее логин, пароль, профиль и тип шифрования пароля. Жмём Apply, получаем результат. Как только увидели в нижней части окна running и Status: connected, можем переходить к использованию.

L2TP — от предыдущего отличается только опциями IPsec, поэтому действуем по аналогии.

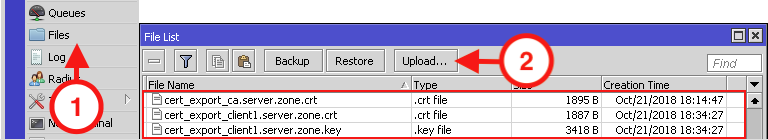

OpenVPN — как и сервер, требует в нашей конфигурации SSL, поэтому импортируем экспортированные с сервера сертификаты и ключ. Для начала загружаем их в систему.

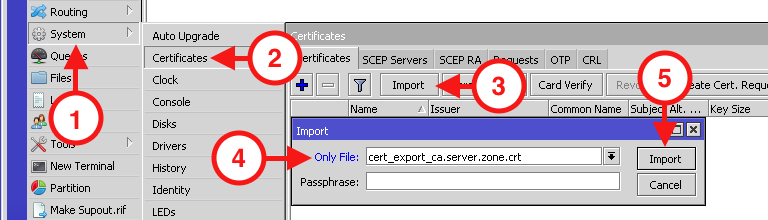

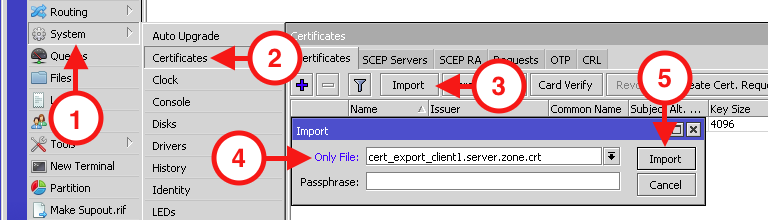

Теперь загруженные сертификаты необходимо импортировать в систему. Для закрытого ключа используем ранее введённый на сервере пароль.

Выполнив эти нехитрые действия, можем переходить к настройке OpenVPN клиента. Аналогично предыдущим, за исключением поля выбора сертификата и типа аутентификации. Если вдруг не получилось с первого раза, напомню про поле Local Address в профиле на сервере.

Вот собственно и всё, теперь можно использовать VPN как душе угодно! Если вдруг возникли сложности, вопросы или предложения, пишем в форме для комментариев ниже, именно благодаря вашим комментариям я выбираю наиболее актуальные для вас темы, ну а пока, буду делать следующий рецепт как «готовить» MikroTik.

Друзья, для тех, кто хочет стать настоящим профи, я рекомендую пройти Онлайн-курс по MikroTik на русском от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.