Mitec windows registry recovery инструкция

Программа разделена на удобные модули просмотра той или иной информации. Они отображаются в правой части окна программы.

Описание модулей программы:

— Информация о файле

Здесь отображается информация о файле реестра, его контрольные суммы, в общем, самая общая информация.

— Защищенные группы ключей

Здесь отображается информация обо всех защищенных группах ключей системного реестра с указанием ключей, на которые распространяется данная группа, а также о правах доступа к этой группе ключей. Этот раздел доступен только при просмотре файлов реестра систем на базе NT.

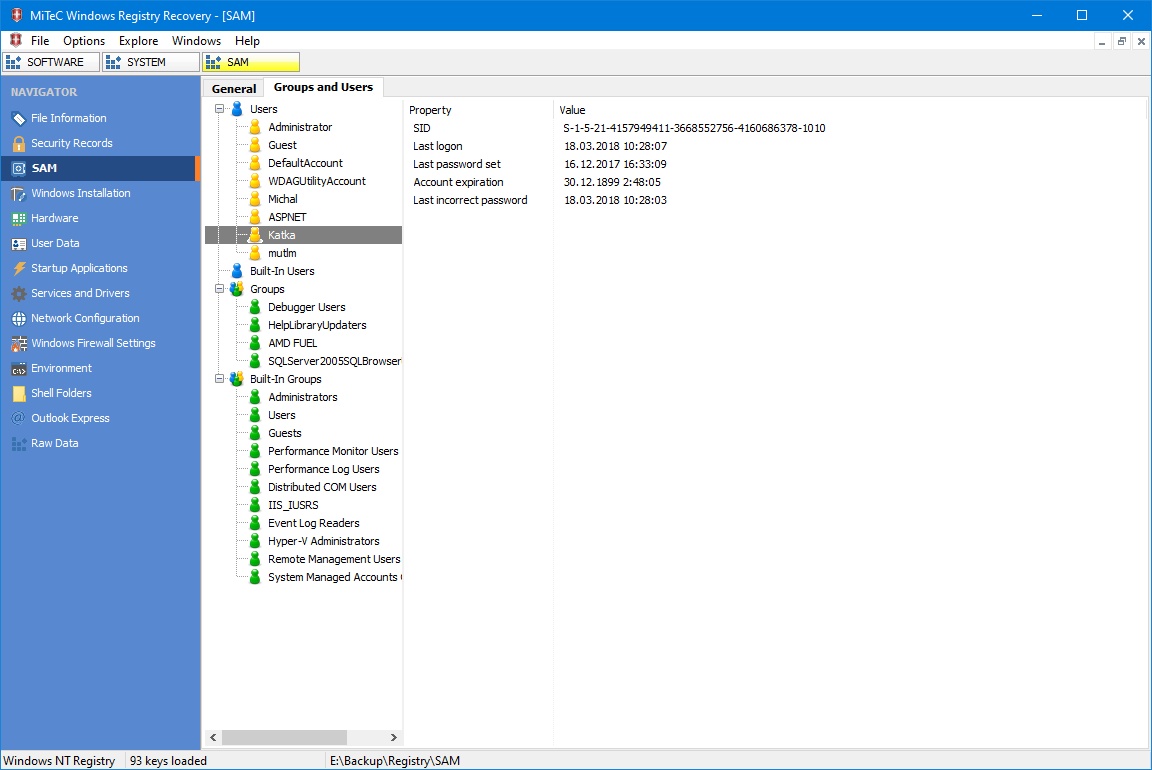

— SAM

Здесь отображается идентификатор безопасности (SID), а также часть системного пароля (SYSKEY). Этот раздел доступен только при просмотре файлов реестра систем на базе NT.

— Информация о Windows

Здесь отображается информация об операционной системе, Product Key, Product ID, версия системы и сервис-пака, регистрационные данные пользователя, дата установки и путь к директории Windows.

— Конфигурация компьютера

Здесь отображаются сведения о текущей конфигурации и той, с которой удалась последняя удачная загрузка системы. Отображаются данные обо всех устройствах, зарегистрированных в системе, в том числе и о тех, которые уже были удалены и не используются. Информация представлена в виде наподобие диспетчера устройств, что весьма удобно.

— Информация пользователя

Здесь отображается имя пользователя, имя компьютера, а также меню Пуск данного пользователя.

— Автозапуск

Здесь отображаются данные о программах, стартующих вместе с системой.

— Сервисы и драйверы

Здесь отображается информация о программах, запускающихся в системе как сервисы, а также информация о драйверах ядра. Этот раздел доступен только при просмотре файлов реестра систем на базе NT.

— Конфигурация сети

Здесь отображается информация об установленных клиентах, сервисах, протоколах, а также о конфигурации TCP/IP.

— Переменные среды

Здесь отображается информация о переменных среды и их значениях.

— Режим RAW-отображения

Здесь можно посмотреть открытый файл куста, как в RegEdit.

Следует помнить, что некоторые модули программы будут работать в зависимости от загруженной ветви реестра. Например, если вы загрузили пользовательскую ветвь (USER), не надейтесь увидеть конфигурацию оборудования, так как она в ветке SYSTEM. То же самое наоборот, если загружена ветка SYSTEM, бессмысленно пытаться увидеть данные пользователя и содержимое меню Пуск.

Также в программе есть экспорт содержимого ветви в reg-файл, а также сохранение отчета в CSV. Непосредственно reg-файлы программа не открывает, только физические файлы реестра, то есть файлы кустов.

Программа бесплатна и не требует инсталляции.

[ Ссылки могут видеть только зарегистрированные пользователи. ]

Download/Скачать MiTeC Windows Registry Recovery 1.2.0.0 (622 КБ)

Mitec windows registry recovery инструкция

This application allows to read files containing Windows 9x,NT,2K,XP,2K3,7,8 and 10 registry hives. It extracts many useful information about configuration and windows installation settings of host machine.

There’s Registry Backup tool which is able to backup current machine registry including BCD and all users registry hives to desired location.

Registry hive can be exported into REGEDIT4 format.

Every topic data can be saved to CSV.

It’s designed in Multiple Document Interface.

Here are described individual explorers:

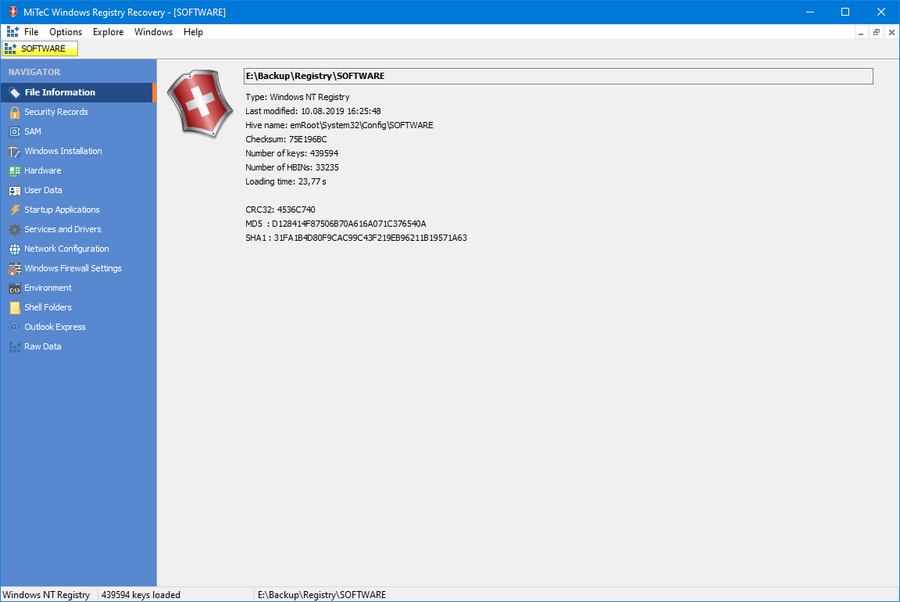

- File Information

In this explorer you can see basic file properties and checksums. - Security Record Explorer

Displays all security records used in registry. Usage counter, owner SID, group SID, list of affected keys and list of SACL and DACL is displayed for every record with flags and permissions enumerated. This explorer is available only for NT based system registry hives. - SAM

Displays Machine SID and part of SYSKEY. Enumerates local user and group accounts and some of their properties. This explorer is available only for NT based system registry SAM hive. - Windows Instalation

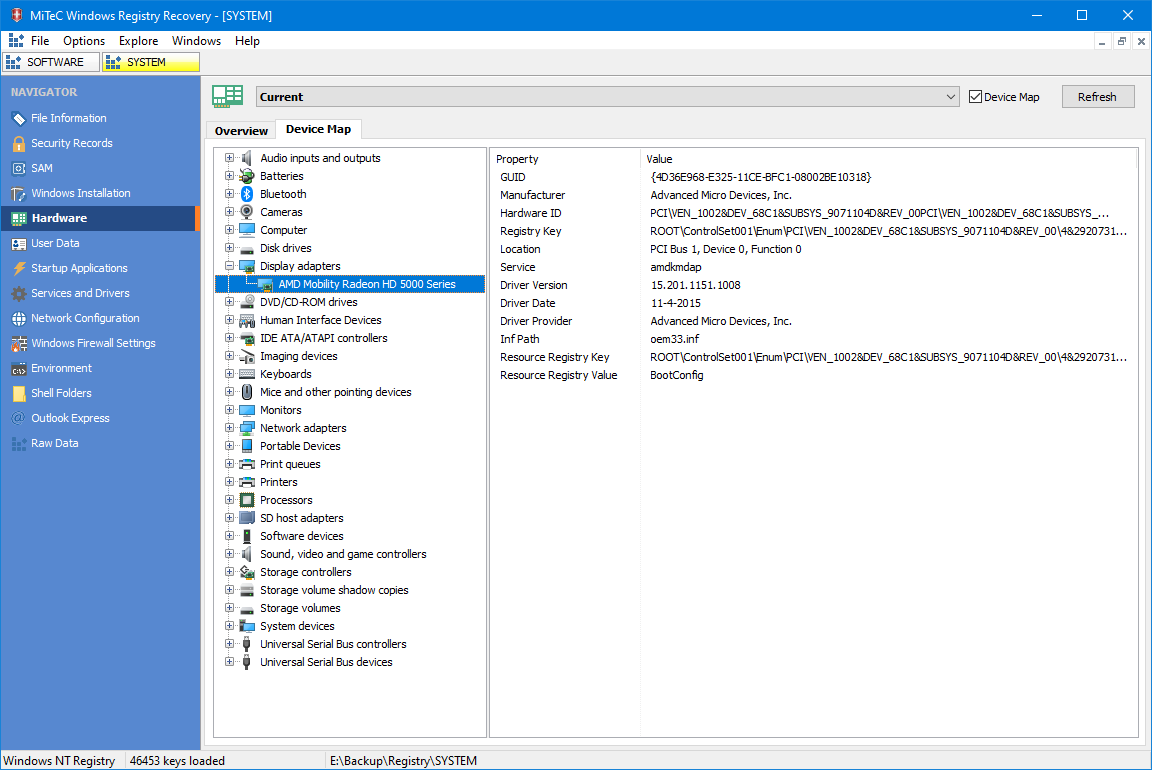

Displays Windows name, ID and key, install date and user registration info. Enumerates installed software with descriptions and install date and list of installed hotfixes wih description. This explorer is available only SOFTWARE registry hive (Product ID and key are extracted in SYSTEM hive too). Last boot and shutdown datetimes are extracted only from SYSTEM hive. Also displays user and machine name and tree based Start menu for selected USER hive. This explorer is available for USER registry hive. - Hardware

Displays quick overview (CPU, Monitors, Video and Sound card and Network cards) and full device map of configured devices that worked on host machine. They are displayed in «Device Manager-like» tree with some properties. This explorer is available for SYSTEM registry hive. - Startup Applications

Enumerates applications that are registered to be run after startup. This explorer is available for SOFTWARE registry hive. - Services and Drivers

Enumerates all installed services and drivers with properties. This explorer is available only for NT based system registry SYSTEM hive. - Network Configuration

Displays all installed network clients, protocols and services. Enumerates all defined network connections with its TCP/IP configuration. This explorer is available only for NT based system registry SYSTEM hive. - Windows Firewall Settings

Displays settings (rules) for Windows Firewall. This explorer is available only for NT based system registry SYSTEM hive. - Environment

Displays all environment variables. This explorer is available only for NT based system registry SYSTEM hive. - Shell Folders

Displays shell folders (folders known to system). This explorer is available only for NT based system registry SYSTEM hive. - Outlook Express

Digs out all Outlook Express accounts and their settings. This explorer is available only for NT based system registry USER hive. - Raw Data

This explorer displays whole registry in known tree format. Contains powerful searching and data interpreter.

Служба модуля архивации на уровне блоков не запускается Ошибка 0x800700b7

Служба «Служба модуля архивации на уровне блоков» завершена из-за ошибки

Оставлю свои мнения на о твоих проблемах. Та же самая «Ошибка 0x800700B7» встречалась у меня во время изменения настроек системы восстановления. Я решил эту проблему с эффективностью в 100%. Эти ошибки связаны с «Планировщиком Задач» (Task Schedule), когда файлы этих задач в папке «%windir%\system32\Tasks» не совпадают со значениями системного реестра «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule» или наоборот.

Я могу прислать вам оригинальные значения этой ветви реестра в виде «Schedule.reg», но я хотел бы рассказать вам, как я это сделал, и чтобы в будущем вы сами смогли восстановить «родные» значения реестра. Но будьте внимательны! Не стоит восстанавливать все произвольные значения. Ведь, например, драйвера устройств какой-нибудь сторонней фирмы, например Realtek, которые установлены у вас, тоже имеют свои значения, о которых «родные» значения и понятия не имеют.

Итак, для всего процесса потребуются:

У меня стоит Windows 7, и я использовал установочный DVD Windows 7, хотя, думаю, подойдёт и установочный DVD Windows Vista .

1. Итак, открываем диск и с помощью „7- Zip “ открываем файл „ install . wim “ размером где-то в 2 Gb в корне „ CD :\ sources \ install . wim “. Там находятся папки с номерами и файл с расширением *. xml * Откройте папку с номером, соответствующий номеру XML -файла, и пошло. Теперь вы видите папки и файлы ( Users , Program Files , Windows ….), которые являются «родными» для диска (например, C : ), куда установлен Windows . Из этой папки с номером копируйте след .: папку „Tasks“ куда — нибудь , например , на флешку : (\Windows\system32\Tasks) и файл „SOFTWARE“, не имеющий раширения из (\Windows\system32\config).

2. Открывайте файл „SOFTWARE“ с программой “MiTeC Windows Registry Recovery (viewer)” и экспортируйте значения „Microsoft\WindowsNT\CurrentVersion\Schedule“ как *.reg* файл , отметив пункт „ экспортировать только выделенное “ и приписав к началу строк „HKEY_LOCAL_MACHINE\SOFTWARE“. В моём случае я также экспортировал значения „\ Microsoft \ WindowsNT \ CurrentVersion \ SystemRestore “, так как у меня были проблемы с восстановлением системы.

3. Готово. Теперь стоит лишь зайти в систему, как администратор, импортировать значения реестра, используя файл, созданный вами *. reg * и заменить папку „ Tasks “ из сохранённого носителя, например флешки, с имеющейся в корне (% windir %\ system 32\ Tasks ) и (%windir%) соответственно. Но при этом, все созданные вами задачи будут удалены. Останутся только задания от Windows , точнее Microsoft.

Вот и всё. Думаю, поможет. Если что, пишите!

Windows Registry Recovery 3.1.0

Windows Registry Recovery — простая в обращении программа не требующая установки для восстановления данных конфигурации реестра, это нужно обычно после того как случился сбой компьютера, плюс вы получите поддержку экспорта данных.

По сути, перед вами маленькое и портативное приложение, распаковываем архив, запускаем, далее оно дает пользователь возможность читать файлы, которые включают данные реестра Windows, а также важные данные о конфигурации и настройках Windows. Я писал выше, что софт портативен, а значит удалить его можно будет в будущем, просто удалив исполняемый файл, по сути он один, больше файлов за собой не тащит. Также возможно записать его на USB-накопитель, чтобы запустить на любом компьютере без усилий и проблем, подключили носитель, запустили, работает.

Кто хочет скачать Windows Registry Recovery последней версии, ссылка в полной новости, распространяется программа бесплатно, не требуется патч, ключ, кряк и прочие средства, распаковали архив, запустили и сразу можно приступать к работе.

Если рассматривать интерфейс, то сделан он из обычного окна с простым шаблоном, в нем вы можете открывать файлы, используя только файловый браузер, поддержка поддержка перетаскивания не реализована. Софт содержит информацию о типе файла, дате последнего изменения, имени главного раздела реестра, контрольной сумме, количестве ключей, времени загрузки, а также сигнатурах CRC32, MD5 и SHA1.

Кроме того, вы можете ввести префикс ключа или корневой ключ для экспорта данных, изучить записи отвечающие за безопасность и узнать различные детали (например счетчик использования, размер записи, идентификатор владельца и группы), получить сведения об установке Windows (например, установленное программное обеспечение, обновления) , просматривать информацию об оборудовании и многое другое. Сама по себе программа Windows Registry Recovery потребляет минимальное количество ресурсов системы, оперативная память и процессор вообще не нагружаются. Работает приложение шустро, не вызывая зависания операционной системы, при тесте в минут пять проблем не найдено. Благодаря интуитивно понятной структуре и общей простоте, программа способна неплохо справится с поставленной перед ней задачей.

Разработчик: Mitec

Лицензия: FreeWare — даром

Язык: English — Русская версия и Русификатор отсутствуют

Размер: 4 MB

ОС: Windows XP+

Версия: 3.1.0

Скачать программу Windows Registry Recovery последняя версия бесплатно

Статья Forensics Windows Registry

В Форензике Реестр может выявить огромное количество информации о злоумышленнике.

Информация, которая может быть найдена в реестре, включает:

- Пользователи и время последнего использования системы

- Последнее используемое программное обеспечение

- Любые устройства, подключенные к системе, включая уникальные идентификаторы флеш-накопителей, жестких дисков, телефонов, планшетов и.т.д.

- Когда система подключена к определенной точке беспроводного доступа

- Что и когда файлы были доступны

- Список любых поисков, выполненных в системе

- И многое, многое другое

Что такое Реестр Windows?

Согласно Microsoft, статья 256986. Eще описание.

Реестр Windows — это «центральная иерархическая база данных», предназначенная «Для хранения информации, необходимой для настройки системы для одного или нескольких пользователей, приложений и аппаратных устройств.

Реестр Windows представляет собой двоичную структуру данных, для замены используемых файлов конфигурации и инициализации (.ini) в старых системах.

Реестр Windows 5 корневых ключей реестра (root keys)

- HKEY_LOCAL_MACHINE: информация о конфигурации, включая настройки оборудования и программного обеспечения

- HKEY_CLASSES_ROOT: информация о конфигурации приложения, используемого для открытия файлов

- HKEY_CURRENT_USER: профиль текущего пользователя

- HKEY_USERS: содержит все загруженные пользовательские профили

- HKEY_CURRENT_CONFIG: аппаратный профиль системы при запуске

HKEY_LOCAL_MACHINE содержит в себе ветки SOFTWARE, SAM, SECURITY, system, default.

Вот так это выглядит:

Иногда исследование работающей системы (из образа как в статье Виртуализация криминалистических образов в Windows или просто запущено с клона) возникают проблемы невозможности работать с файлами реестра так как они используются ею, тогда прибегаем к этим двум инструментам [1 часть] Универсальный сборщик данных (Triage) с работающей системы Windows или [2 часть] Универсальный сборщик данных (IREC) с работающей системы Windows или копируем описанные выше файлы из криминалистического образа (dd, raw, e01, 001 и.т.д).

Рассмотрим пример — мы подозреваем, что кто-то установил кейлоггер или удалил конфиденциальную информацию с USB-накопителя. Как мы найдем доказательства для связи изъятого USB-накопителя, и того, что USB-накопитель подключался и использовался в системе, (для Linux систем на форуме уже есть статья с примером расследования USB-форензика для Линуксов).

Нас интересует ветка реестра

на скриншоте выше мы открыли небольшое приложение двойным нажатием на интересующей строке, которое позволило нам читать данные в ASCII. Как вы можете видеть, это устройство было USB Mass Storage Kingston

Рассмотрим пример — список смотрим GUID точек беспроводного доступа, к которым подключен аппарат. Когда вы нажимаете на один, он показывает информацию, включающую имя SSID и дату последнего подключения в шестнадцатеричном формате

на картинке вверху я подключился к Wi-Fi сети с именем Sunnych.

Рассмотрим пример — самые последние используемые документы pdf будут найдены в .pdf (каждый ключ может содержать до 10 последних документов). Если мы перейдем к расширению .pdf, мы можем увидить последние 10 документов (хорошо это видно относительно документов Word), а перечисленные данные в этом ключе показывают нам — на Screen Вы сейчас сами прочитаете 😉

Сам ожидал что получится не большая статейка, но не тут то было (постараюсь к ней писать дополнения).

Более глубокий анализ артефактов и форензики реестра windows Вы можете почерпнуть из книги которая у нас в библиотеке Windows Registry Forensic

Sunnych

Langolier

Sunnych

Mod. Forensics

Langolier

Ой-ой-ой ))

Ты ещё скажи, что вот так просто можешь написать какой-то скрипт для чистки реестра windows

Для чистки реестра «винды» написаны тонны программ.

Вообще говоря, реест windows — одна из отличительных особенностей этой операционной системы, ведь реестра (по-сути, базы данных) нет ни в линукс, ни в андроид.

Любые изменения в системе заносятся в реестр, от этого он захламляется. Корректно почистить его от ненужных ключей — задача непростая.

Несмотря на множество написанных с этой целью программ, ни одна из них не достойна называться лучшей.

У каждой программы для чистки реестра — свой алгоритм поиска ключей, ненужных «хвостов» и прочего мусора.

Практически все эти программы оставляют после чистки всякий мусор. Это объясняется тем, что разработчики программ подстраховываются: ведь несколько некорректно удалённых ключей реестра способны убить систему. Вероятно, они пользуются правилом: лучше недо-чистить, чем пере-чистить.

Упомянутую в статье программу CleanAfterMe я никогда до сих пор не слышал, несмотря на то, что стараюсь не пропускать никакую информацию, связанную с чисткой реестра.

Поэтому и спросил, как она чистит ? Много хвостов оставляет после своей работы ?

Способна ли программа убить систему ?

И если уж зашла речь о форензике, то имеются ли в программе настройки, способные чистить определённые ключи ?

На мой взгляд, лучшей программой для чистки реестра является программа jv16 Power Tools

Каждый год выходил новый релиз :

- jv16 Power Tools_2007

- jv16 Power Tools_2008

- jv16 Power Tools_2009

- .

- jv16 Power Tools_2014

На этом я закончил свои отслеживания и с дальнейшими версиями не знаком, но программа по праву заслуживает внимания.

Но я давно уже не пользовался этой программой и ничего не могу сказать о её актуальности.

Программа платная, но лекарство нетрудно найти в сети.

Сейчас отдельной программой, работающей ТОЛЬКО с реестром (как jv16 Power Tools) не пользуюсь.

Пользуюсь ССleaner Professional, PrivaZer, Glary Utilities 5.

ССleaner Professiona предоставляет возможность автоматизации работы с реестром, но после неё остаются хвосты.

PrivaZer также неплохо справляется с чисткой реестра, подчищает за предыдущей программой.

В Glary Utilities 5 также имеются опции чистки реестра и о ней в сети имеются положительные отзывы,

но эта софтина у меня пока только на виртуалке )