- 990x.top

- Простой компьютерный блог для души)

- IKEEXT — что это за служба? (IKE and AuthIP IPsec Keying Modules)

- Как настроить IPSec в Windows

- Что такое IPSEC?

- Внедрение IPSEC

- Настройка VPN-сервера

- Настройка машины с Windows 10

- Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

- Аннотация

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-Hellman Medium

- Режим транспорта

- Протоколы безопасности IPSec

- Пример создания подключений IPSec средствами операционной системы Windows

- Настройка операционной сиcтемы Windows

990x.top

Простой компьютерный блог для души)

IKEEXT — что это за служба? (IKE and AuthIP IPsec Keying Modules)

Эта информация есть на просторах интернета, которая все равно не дает четкого ответа — можно отключить службу или нет. Однако ясно одно — она относится к работе некоторых особо системных функций, которые возможно нужны, а возможно без которых операционка будет продолжать спокойно и стабильно работать.

Важно: возможно на русском данный сервис называется Модули ключей IPsec для обмена ключами в интернете.

Также нашел информацию, что если у вас:

- Нет игровой приставки Xbox.

- Отключен Агент политики IPSec, поддерживающий проверку подлинности кэширующих узлов на сетевом уровне и в большинстве случаев не используется.

- У вас нет VPN-клиента. Другими словами — в интернет выходите напрямую, без всяких VPN.

Тогда — можно отключить.

На просторах интернета часто замечал комментарии, что данный сервис можно выключить.

Простая инструкция деактивации IKEEXT:

- Зажмите клавиши Win + R, появится окошко Выполнить, вставьте команду services.msc, кликните ОК.

- Появится окно списка сервисов.

- Далее находим IKE and AuthIP IPsec Keying Modules, нажимаем два раза.

- Появится окошко свойств, где нужно в меню Тип запуска выбрать Отключена (Disabled), нажать кнопку Остановить (Stop) и сохранить изменения, нажав ОК.

Перед отключением идеально также будет создать точку восстановления, дать название ей например До выключения IKEEXT. Это совсем необязательно, секундной дело, но думаю лишним не будет.

Надеюсь данная информация оказалась полезной. Удачи и добра!

Как настроить IPSec в Windows

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Что такое IPSEC?

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Настройка VPN-сервера

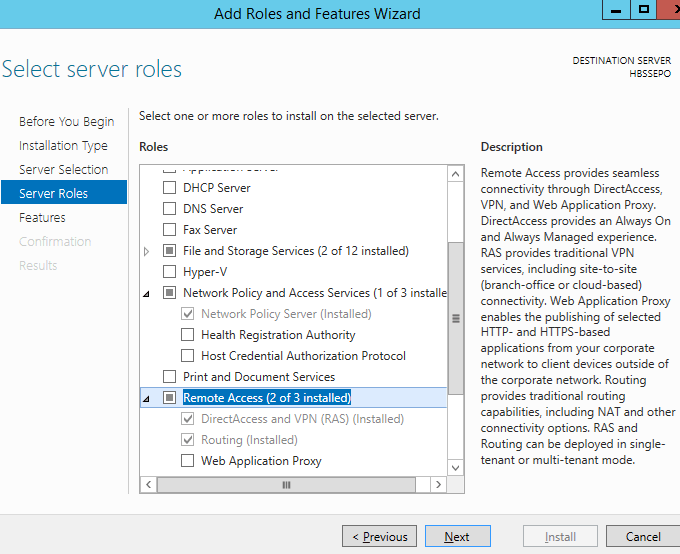

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

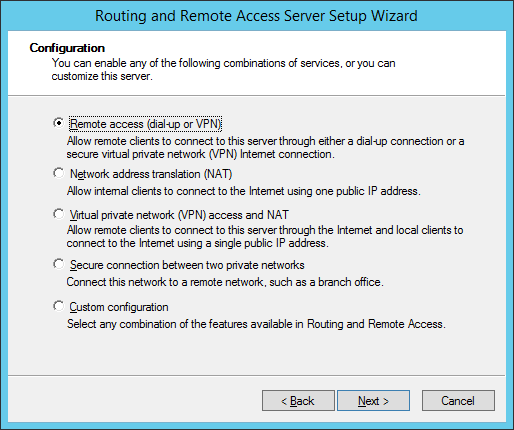

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

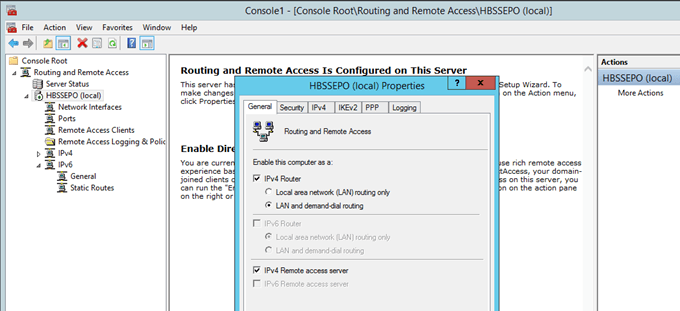

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

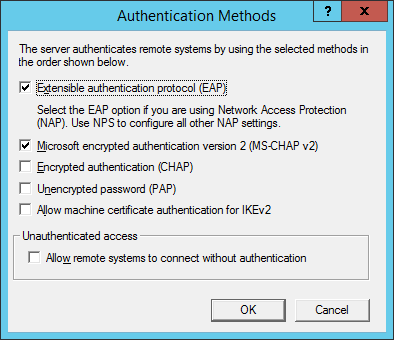

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

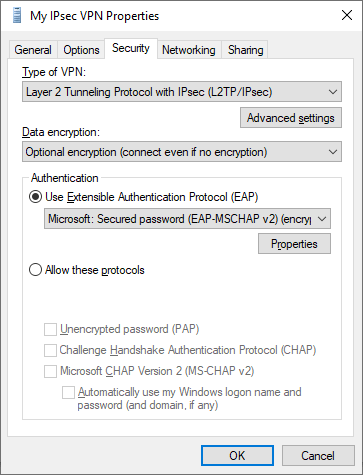

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

В этой статье описываются параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec.

Исходная версия продукта: Windows 10 — все выпуски

Исходный номер КБ: 325158

Аннотация

Следующий список содержит параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec для клиентов более ранних версий:

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-theman Medium

- Режим транспорта

- Инкапсуляция полезной нагрузки безопасности

Клиент не поддерживает следующие параметры:

- Режим туннеля

- AH (загон проверки подлинности)

Эти значения жестко задаются в клиенте, и их нельзя изменить.

Стандарт шифрования данных

Стандарт шифрования данных (3DES) обеспечивает конфиденциальность. 3DES — это наиболее безопасный из сочетаний DES, который обеспечивает более низкую производительность. 3DES обрабатывает каждый блок три раза с использованием уникального ключа каждый раз.

Безопасный алгоритм hash

Безопасный алгоритм hash Algorithm 1 (SHA1) с 160-битным ключом обеспечивает целостность данных.

Diffie-Hellman Medium

Diffie-Hellman группы определяют длину базовых основных чисел, используемых во время обмена ключами. Сила любого производного ключа отчасти зависит от Diffie-Hellman группы, на которой основаны основные числа.

Группа 2 (средняя) является более сильной, чем группа 1 (низкая). Группа 1 предоставляет 768 битов материала ключей, а группа 2 предоставляет 1024 бита. Если неучетные группы указаны на каждом одноранговом сайте, согласование не будет успешным. Вы не можете переключить группу во время согласования.

Большая группа приводит к большей entropy и, следовательно, ключу, который сложнее разбить.

Режим транспорта

Существует два режима работы с IPSec:

- Режим транспорта — в режиме транспорта шифруются только данные сообщения.

- Режим туннеля (не поддерживается) — в режиме туннеля данные, загон и сведения о маршруте шифруются.

Протоколы безопасности IPSec

Инкапсуляция полезной нагрузки безопасности

Инкапсуляция полезной нагрузки системы безопасности (ESP) обеспечивает конфиденциальность, проверку подлинности, целостность и защиту от повтора. ESP обычно не подписывания всего пакета, если пакет не был туннелировали. Как правило, защищены только данные, а не IP-заголок. ESP не обеспечивает целостность IP-загона (адрес).

Загон проверки подлинности (не поддерживается)

Загон проверки подлинности (AH) обеспечивает проверку подлинности, целостность и защиту от воспроизведения для всего пакета (как IP-загон, так и данные, которые были в пакете). AH подписывает весь пакет. Он не шифрует данные, поэтому не обеспечивает конфиденциальность. Вы можете читать данные, но не можете изменять их. ДЛЯ подписи пакета в АЛГОРИТМЕ ЕАО используются алгоритмы HMAC.

Пример создания подключений IPSec средствами операционной системы Windows

Как настроить безопасное подключение IPSec из операционной системы Windows? Нужно создать подключение IPSec VPN с интернет-центром Keenetic для удаленного доступа к его локальной сети.

Рассмотрим пример настройки доступа к удаленной сети Keenetic при помощи туннеля IPSec.

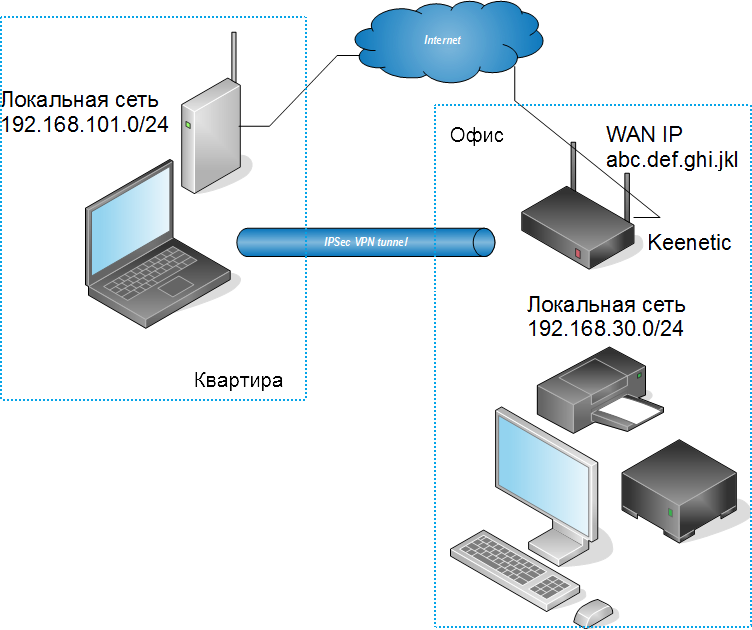

Предположим, ноутбук с ОС Windows расположен в локальной сети роутера (маршрутизатора), обеспечивающего подключение к Интернету. Нужно организовать с ноутбука доступ к удаленной локальной сети, которая обслуживается интернет-центром Keenetic. Keenetic имеет публичный («белый») IP- адрес.

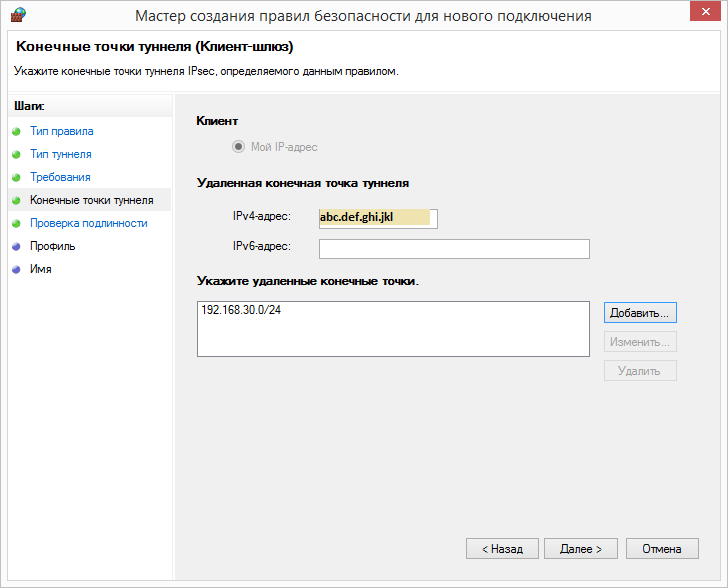

Подключение IPSec будет устанавливаться с ноутбука. IP-адрес ноутбука получен от роутера. В нашем примере это частный IP-адрес 192.168.101.84/24 из подсети 192.168.101.0 с маской 255.255.255.0. Публичный WAN IP-адрес интернет-центра Keenetic abc.def.ghi.jkl, а локальная сеть, доступ к которой требуется получить — 192.168.30/24.

Других данных нам не потребуется, указанной информации достаточно.

Схема подключения, на примере которого мы выполним настройки, приведена на рисунке.

Настройка интернет-центра Keenetic

Создайте правило IPSec . Настройки интернет-центра можно выполнить через веб-конфигуратор на странице «Другие подключения» в разделе » IPsec-подключения » .

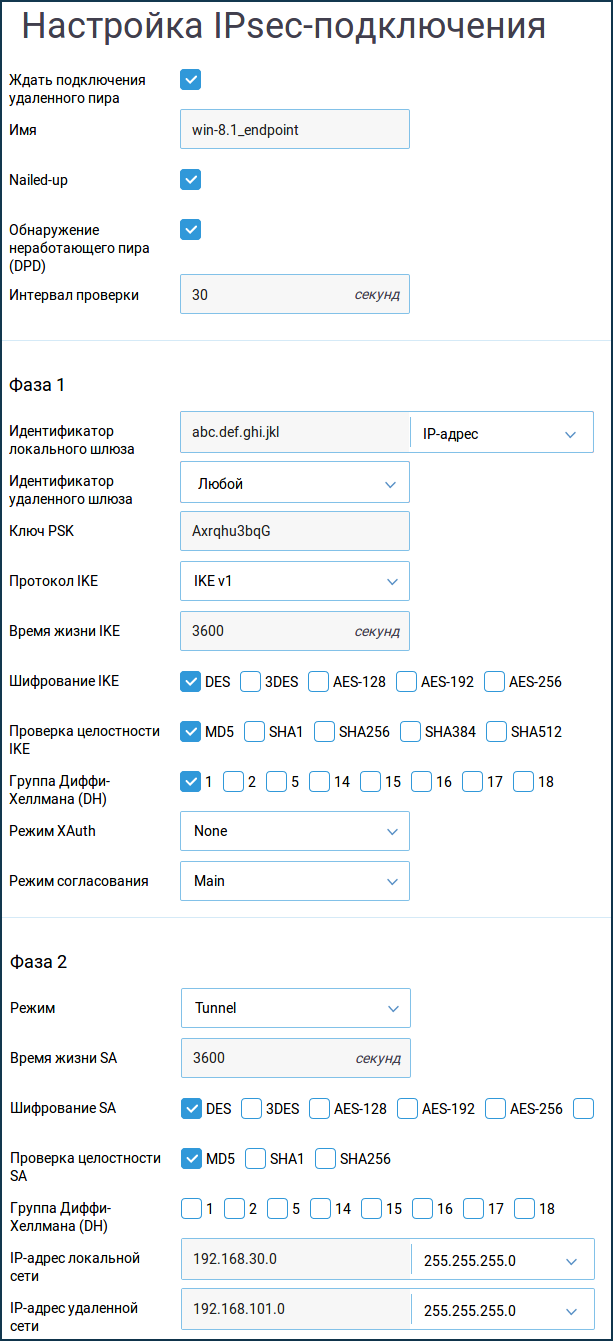

Добавьте IPSec -подключение со следующими параметрами:

Включите опцию «Ждать подключения от удаленного пира», указать имя подключения (это может быть, например, имя ноутбука). Параметры «Nailed-up» и «Обнаружение неработающего пира (DPD)» можно оставить включенными. Эти два параметра влияют на способ восстановления туннеля и определения отключения противоположной стороны, Windows поддерживает эти механизмы.

Далее настройте конфигурацию первой фазы IPSec-подключения. В качестве идентификатора локального шлюза укажите «белый» WAN IP-адрес интернет-центра. В поле «Ключ PSK» нужно указать ключ/пароль, содержащий не менее 8 символов и необходимый для построения туннеля. Указанный ключ следует запомнить или хранить в безопасном месте. Остальные параметры менять не нужно.

Затем выполните настройки второй фазы IPSec-подключения. Здесь нужно указать IP-адреса локальной и удаленной сети. Параметры шифрования и режим не нужно менять.

После создания IPsec-подключения переведите переключатель в состояние Включено.

Теперь на ноутбуке нужно выполнить настройку для подключения к удаленной сети.

Настройка операционной сиcтемы Windows

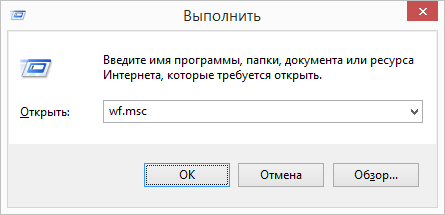

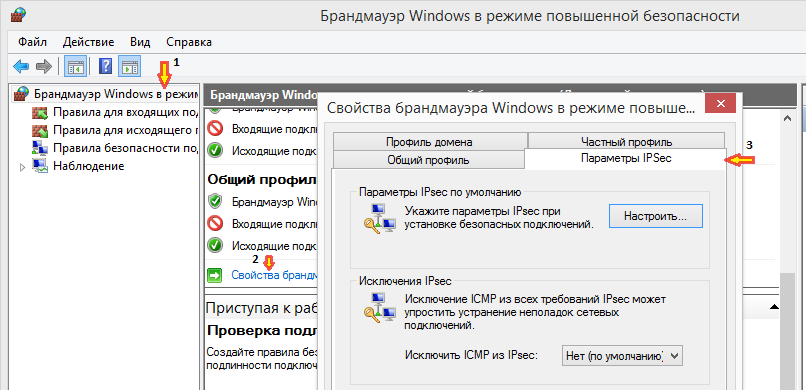

Задействуем встроенную в ОС Windows функциональность IPSec. Для этого, запустите системную консоль управления оснасткой брандмауэра с повышенной безопасностью. Нажмите Пуск > Выполнить, в открывшемся окне введите wf.msc и нажмите OK.

Появится окно консоли Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security), в котором потребуется добавить правила политики безопасности, а также настроить системные параметры IPSec.

а) Настройка системных параметров для IPSec подключений.

NOTE: Важно! Для IPSec-подключения к Keenetic потребуется совпадение параметров режимов обмена ключами и защиты данных. По умолчанию, Windows поддерживает:

— для основного режима (обмен ключами, Фаза 1) комбинации алгоритмов шифрования и проверки целостности данных 3DES/SHA1 и AES-128/SHA1, обмена ключами по группе DH2;

— для быстрого режима (защита данных, Фаза 2) — 3DES/SHA1 и AES-128/SHA1 в режиме совместимости без защиты целостности заголовка пакета (без использования AH, только ESP).

В нашем примере мы используем алгоритмы, разрешенные ФСТЭК к применению без дополнительной сертификации. Их необходимо добавить в параметры IPSec вручную.

Убедитесь, что в дереве консоли слева выбран корневой пункт «Брандмауэр Windows в режиме . ». Справа, в области Действия, нужно нажать кнопку Свойства, или использовать ссылку Свойства брандмауэра (на рисунке отмечена цифрой 2).

В открывшемся окне свойств, для редактирования параметров по умолчанию, на закладке Параметры IPSec нажмите кнопку Настроить.

Откроется окно Настройка значений по умолчанию для IPSec.

Переключатели в полях Обмен ключами (основной режим) и Защита данных (быстрый режим) следует перевести в положение Расширенная настройка, и по кнопке Настроить указать параметры первой и второй фаз, как в конфигурации правила IPSec VPN на Keenetic.

В окне настройки параметров обмена ключами, добавьте комбинацию алгоритмов проверки целостности данных, шифрования и обмена ключами — MD5 / DES / Diffie-Hellman Group 1(DH1).

В окне настройки дополнительных параметров защиты данных, следует включить обязательное шифрование данных и добавить алгоритм целостности данных и шифрования MD5/DES на основе протокола ESP, как на следующих иллюстрациях.

После установки нужных параметров, нужно по кнопкам OK закрыть открытые окна настройки значений по умолчанию для IPSec и свойств брандмауэра Windows.

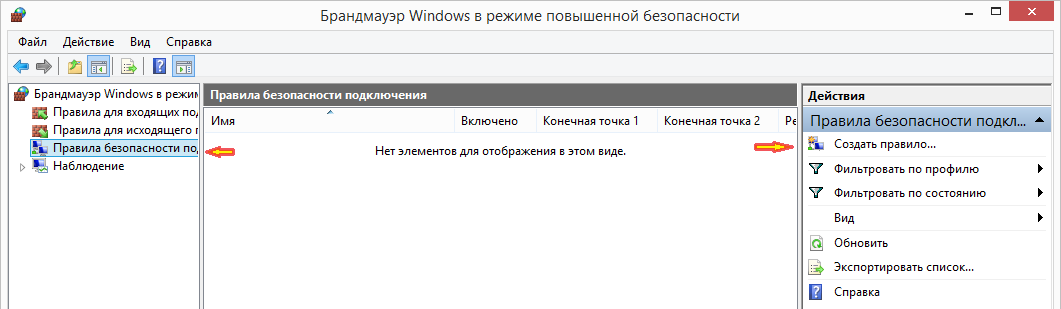

б) Для удаленного подключения к локальной сети интернет-центра, настройте теперь правило безопасности. В дереве консоли нужно выбрать пункт Правила безопасности подключения и вызвать Мастер правил безопасности, перейдя в раздел Действия > Создать правило.

На шаге Тип правила нужно указать Туннель.

На следующем шаге Тип туннеля, укажите предустановку От клиента к шлюзу. Через туннель наш ноутбук будет получать доступ к удаленным компьютерам, подсеть, в которой они размещены, в дальнейшем (через один шаг) укажем в поле Удаленные конечные точки. Удаленная конечная точка туннеля это интернет-центр Keenetic.

На шаге Требования не нужно ничего указывать, просто перейти к следующему шагу.

Шаг Конечные точки туннеля.

Удаленная конечная точка туннеля, а также параметр, соответствующий идентификатору шлюза на фазе 1 в настройках Keenetic, это публичный IP-адрес. «Белый» IP-адрес на WAN-интерфейсе удаленного интернет-центра является обязательным условием для работы IPSec-подключения.

Удаленные конечные точки — это подсеть сегмента локальной сети на Keenetic, доступ к которой необходимо получить с ноутбука. Этот параметр должен совпадать с указанным IP-адресом локальной подсети для фазы 2 на Keenetic. После указания нужных данных, перейдите к следующему шагу.

На шаге Проверка подлинности выберите опцию Дополнительно, и по кнопке Настроить укажите ключ PSK, совпадающий с введенным в настройках IPSec-туннеля на удаленной стороне.

Шаг Профиль. Чтобы подключение работало в сети с любым профилем брандмауэра, набор профилей по умолчанию не нужно менять.

Обычно, сеть маршрутизатора определяется Windows как частная, поэтому профили Доменный и Публичный можно исключить, но мы не рекомендуем это делать без необходимости.

На последнем шаге укажите имя для создаваемого правила безопасности.

Для управления подключением, в разделе Действия предусмотрен пункт Отключить (Включить) правило. После завершения настройки при помощи мастера, правило автоматически будет включено. Однако, для инициализации (запуска) IPSec-подключения, может потребоваться выполнить обращение к удаленной сети, например выполнить с компьютера пинг любого адреса в удаленной сети (в нашем примере ping 192.168.30.113).

Для мониторинга состояния подключения, можно перейти к пункту Наблюдение > Правила безопасности подключения в дереве консоли, где будут отображены активные правила.

В ветке Сопоставления безопасности, Основной режим и Быстрый режим, для активных правил будут выведены параметры защиты данных, используемой в соответствии с настройками.

Для отладки, можно воспользоваться консолью оснастки Просмотр событий (eventvwr.msc). Сведения о работе службы выводятся в представлении Журналы приложений и служб > Microsoft > Windows > Windows Firewall with Advanced Security > Connection Security. Сохраненный журнал работы правил безопасности можно просмотреть, вызвав напрямую из меню Выполнить «%SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-Windows Firewall With Advanced Security%4ConnectionSecurity.evtx» (вводить обязательно с кавычками). Обновление отображения журналов в консоли происходит в ручном режиме.

TIP: Примечание: Если на устройстве есть возможность использовать версию протокола IKE v2, используйте её. Если устройство не поддерживает IKE v2, используйте версию IKE v1.

Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции «Nailed-up» и «Обнаружение неработающего пира (DPD)».

Пользователи, считающие этот материал полезным: 3 из 4