- TCPView v4.0

- Introduction

- Using TCPView

- Using Tcpvcon

- Microsoft TCPView KB Article

- Как отслеживать сетевую активность с помощью журналов Брандмауэра Windows

- Доступ к настройкам фаервола

- Доступ к настройкам журнала

- Активация журнала событий

- Изучение журналов

- Расширенная диагностика сети

- Как контролировать сетевые подключения в Windows 10

- NETSTAT

- Как открыть NETSTAT

- Все варианты

- Полный мониторинг

- Другие Команды

- PathPing

- ЬгасегЬ

TCPView v4.0

By Mark Russinovich

Published: March 23, 2021

Run now from Sysinternals Live.

Introduction

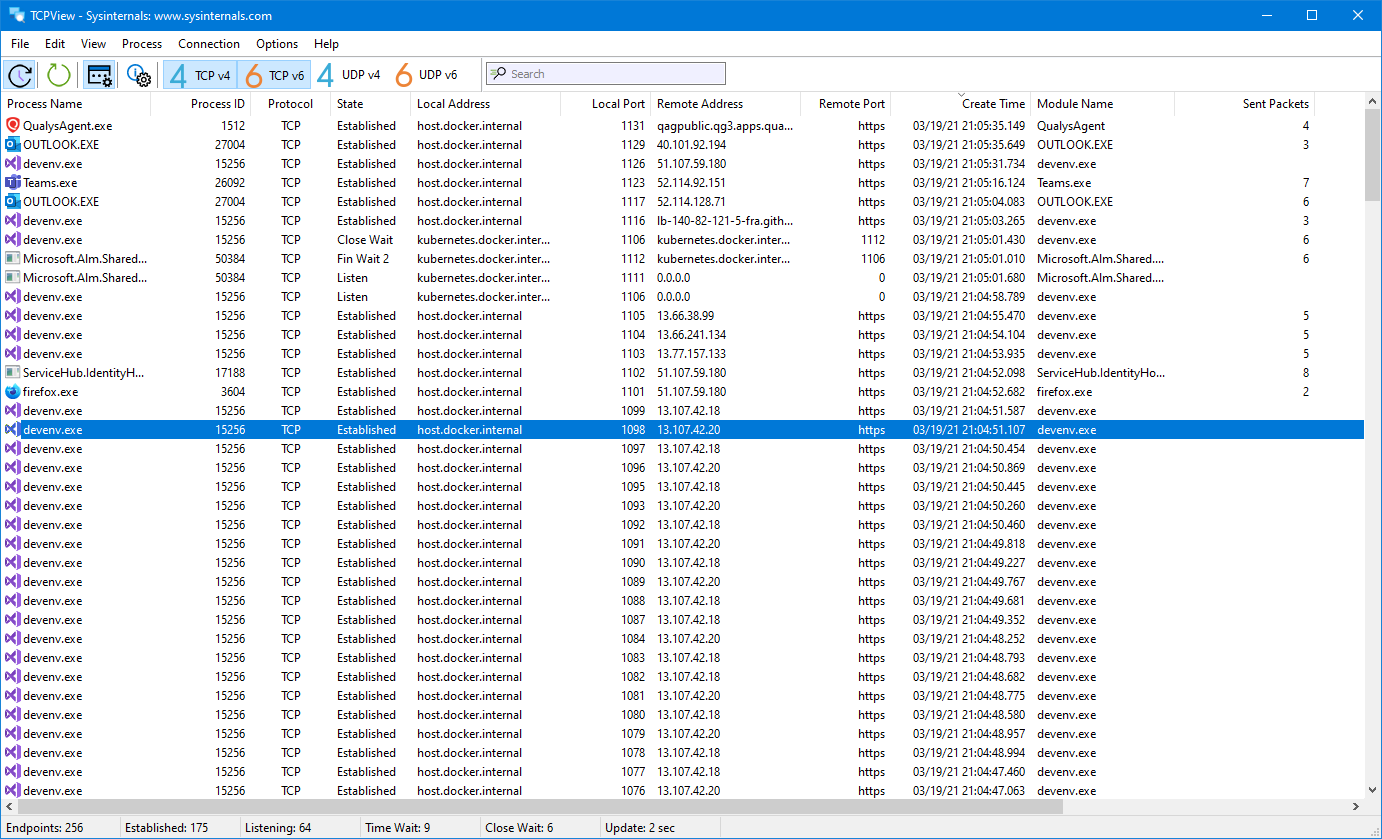

TCPView is a Windows program that will show you detailed listings of all TCP and UDP endpoints on your system, including the local and remote addresses and state of TCP connections. On Windows Server 2008, Vista, and XP, TCPView also reports the name of the process that owns the endpoint. TCPView provides a more informative and conveniently presented subset of the Netstat program that ships with Windows. The TCPView download includes Tcpvcon, a command-line version with the same functionality.

Using TCPView

When you start TCPView it will enumerate all active TCP and UDP endpoints, resolving all IP addresses to their domain name versions. You can use a toolbar button or menu item to toggle the display of resolved names. On Windows XP systems, TCPView shows the name of the process that owns each endpoint.

By default, TCPView updates every second, but you can use the Options|Refresh Rate menu item to change the rate. Endpoints that change state from one update to the next are highlighted in yellow; those that are deleted are shown in red, and new endpoints are shown in green.

You can close established TCP/IP connections (those labeled with a state of ESTABLISHED) by selecting File|Close Connections, or by right-clicking on a connection and choosing Close Connections from the resulting context menu.

You can save TCPView’s output window to a file using the Save menu item.

Using Tcpvcon

Tcpvcon usage is similar to that of the built-in Windows netstat utility:

Usage:

| Parameter | Description |

|---|---|

| -a | Show all endpoints (default is to show established TCP connections). |

| -c | Print output as CSV. |

| -n | Don’t resolve addresses. |

Microsoft TCPView KB Article

This Microsoft KB article references TCPView:

Run now from Sysinternals Live.

Runs on:

- Client: Windows 8.1 and higher.

- Server: Windows Server 2012 and higher.

—>

Как отслеживать сетевую активность с помощью журналов Брандмауэра Windows

Если вы пользуетесь системой Windows, то скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

- Используемая программа не может подключиться к Интернету, несмотря на то, что с другими приложениями эта проблема не наблюдается. В данном случае для устранения неисправности следует проверить, не блокирует ли системный фаервол запросы данной программы на подключение.

- Вы подозреваете, что компьютер используется для передачи данных вредоносной программой и хотите провести мониторинг исходящего трафика на предмет подозрительных запросов подключения.

- Вы создали новые правила разрешения и блокировки доступа и хотите убедиться, что фаервол корректно обрабатывает заданные инструкции.

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Это внутренняя техническая сторона брандмауэра Windows. Данный интерфейс позволяет разрешать или блокировать доступ программ в Интернет, настраивать входящие и исходящий трафик. Кроме того, именно здесь можно активировать функцию регистрации событий — хотя не сразу понятно, где это можно сделать.

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

- Профиль домена используется для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль.

- Частный профиль используется для подключения к частным сетям, включая домашние или персональные сети — именно данный профиль вы скорее всего будете использовать.

- Общий профиль используется для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений.

Если вы используете компьютер в домашней сети, перейдите на вкладку “Частный профиль”. Если используется публичная сеть, перейдите на вкладку “Общий профиль”. Нажмите кнопку “Настроить” в секции “Ведение журнала” на корректной вкладке.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

- Дата и время подключения.

- Что произошло с подключением. Статус “ALLOW” означает, что фаервол разрешил подключение, а статус “DROP” показывает, что подключение было заблокировано фаерволом. Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра.

- Тип подключения — TCP или UDP.

- По порядку: IP-адрес источника подключения (компьютера), IP-адрес получателя (например, веб-страницы) и используемый на компьютере сетевой порт. Данная запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями — они могут быть совершены вредоносными программами.

- Был ли успешно отправлен или получен пакет данных.

Информация в журнале поможет выяснить причину проблем подключения. Журналы могут регистрировать и другую активность, например, целевой порт или номер подтверждения TCP. Если вам нужны подробности, ознакомьтесь со строкой “#Fields” в верхней части лога, чтобы идентифицировать значение каждого показателя.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Как контролировать сетевые подключения в Windows 10

Сегодня мы очень редко используем компьютер в автономном режиме. Каждый раз, когда мы включаем компьютер, самое обычное, что он автоматически подключается к Интернету. И с момента включения будет много подключений, видимых или скрытых, которые сделает компьютер. Просмотр, игра в игры, отправка электронных писем или загрузка файлов являются одними из наиболее распространенных задач и требуют, чтобы мы выполняли так или иначе подключение к Интернету. Так что вы можете контролировать сетевые подключения в Windows 10 без приложений, чтобы узнать, что происходит.

Вы можете контролировать все соединения, производимые нашим компьютером, что даст нам возможность получить всю информацию о том, к каким сайтам подключается наше оборудование, заранее обнаружить любой возможный сбой или выяснить, почему соединение вызывает проблемы или медленнее, чем обычно.

Либо из-за количества соединений, потому что некоторые, которые мы не контролировали, используют большую полосу пропускания, либо из-за того, что кто-то пиратски подключается к нашей команде, бывают ситуации, когда все идет не так, как должно. Мониторинг наших связей от нашего собственного компьютера даст нам возможность предвидеть проблемы и своевременно обнаруживать их.

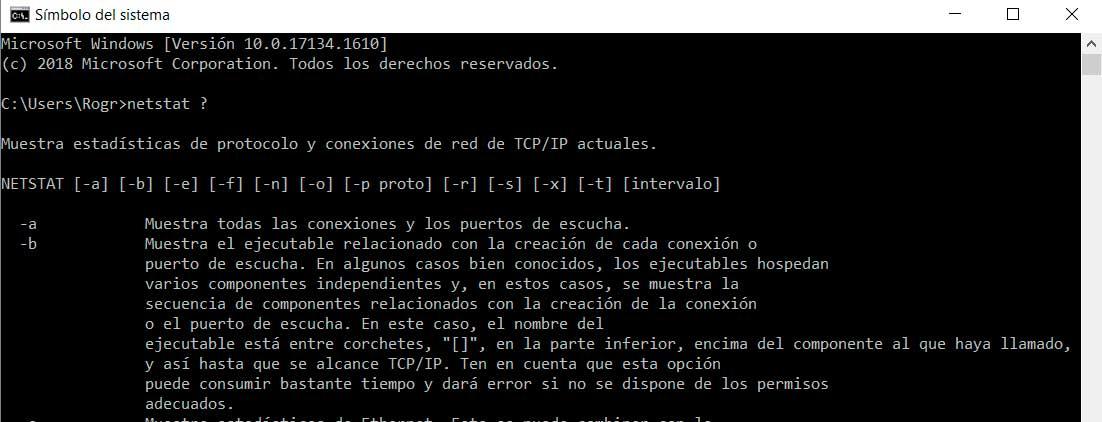

NETSTAT

И нам не придется устанавливать на свой компьютер что-то необычное, мы не будем использовать внешнее приложение или загружать какую-либо программу, которая будет занимать больше места. Мы собираемся использовать простую команду, с которой каждый сможет справиться без особых сложностей и которая мало известна некоторым пользователям, но очень полезна: NETSTAT. Эта программа, название которой происходит от комбинации Cеть Плюс Статистика доступна в командной строке нашего компьютера, знаменитом cmd.exe или «Командной строке», если у нас Windows 10. Таким образом, мы можем отслеживать подключения к сети в Windows.

Это малоизвестный инструмент для некоторых пользователей, но очень проста в использовании Хотя это командная консоль, которую не все осмеливаются трогать. Если вы никогда не решались открыть одно из этих окон, не волнуйтесь. Мы дадим вам все указания и шаги, которые необходимо выполнить, чтобы у вас не было проблем при мониторинге ваших подключений.

Как открыть NETSTAT

Первое, что нам нужно сделать, это найти «Командная строка» в Windows 10. Мы найдем его, введя его имя в области поиска или перейдя в меню «Пуск» и отобразив системную папку Windows. Для самых простых вариантов нам не понадобится разрешения администратора , но если вы хотите использовать некоторые из наиболее полных инструментов, ваша команда может потребовать от вас быть администратором и ввести «Командная строка» как таковую.

Как только мы войдем в командную консоль, мы напишем netstat, и, когда мы нажмем Enter, в ответ мы получим список соединений, запущенных на нашем компьютере в данный момент, в режиме реального времени. Но мы можем расширить эту информацию дальше, добавив больше команд в консоли при выполнении поиска. Если мы введем NetStat? в командной консоли мы найдем список добавленных опций, как описано ниже. Существуют всевозможные варианты, и вам нужно будет выбрать тот, который лучше всего подходит для мониторинга сетевых подключений в Windows.

Все варианты

- -a: Показывает все соединения и порты прослушивания.

- -b: показывает исполняемый файл, связанный с созданием каждого соединения или порта прослушивания. В некоторых известных случаях исполняемые файлы содержат несколько отдельных компонентов, и в этих случаях отображается последовательность компонентов, связанных с созданием соединения или порта прослушивания. В этом случае имя исполняемого файла заключено в квадратные скобки, «[]» внизу, над компонентом, который вы вызвали, и так далее, пока не будет достигнут TCP / IP. Обратите внимание, что эта опция может занимать много времени и не удастся, если у вас нет соответствующих разрешений.

- -e: Показать статистику Ethernet. Это можно комбинировать с опцией -s.

- -f: Показать полные доменные имена (FQDN) для внешних адресов.

- -n: отображать адреса и номера портов в числовом формате.

- -o: отображает идентификатор процесса владения, связанного с каждым соединением.

- -p proto: показать соединения для протокола, указанного в proto; Прото может быть любым из следующих: TCP, UDP, TCPv6 или UDPv6. Если используется с параметром -s для отображения статистики по протоколу, proto может быть любым из следующих: IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP или UDPv6.

- -q: Показывает все соединения, прослушивающие порты и не прослушивающие порты привязки TCP. Не прослушивающие порты могут или не могут быть связаны с активным соединением.

- -r: Показать таблицу маршрутизации.

- -s: показывает статистику по протоколу. По умолчанию статистика отображается для IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP и UDPv6; опция -p может использоваться для указания подмножества значений по умолчанию.

- -t: показывает состояние загрузки текущего соединения.

- -x: отображает соединения NetworkDirect, прослушиватели и конечные точки.

- -y: Показать шаблон TCP-соединения для всех соединений. Не может сочетаться с другими вариантами.

- Интервал: повторное отображение выбранной статистики и паузы с интервалами в несколько секунд между каждым отображением. Нажмите Ctrl + c, чтобы остановить отображение статистики снова. Если опущено, netstat покажет информацию о конфигурации один раз.

Полный мониторинг

Другими словами, если мы напишем, например, netstat -n в командной консоли, список соединений, которые мы найдем, будет более подробным, поскольку он покажет нам полное имя связанного домена.

Со всеми этими опциями и их возможными комбинациями мы будем отслеживать все наши соединения в Windows 10, чтобы регулярно проверять их и проверять, все ли работает как надо, и нет ли проблем, которые влияют на наше обычное использование компьютера. Обладая этой обширной информацией, мы также гарантируем, что нет иностранного программного обеспечения наносит ущерб нашему соединению и нашему компьютеру, так как мы сможем обнаружить нежелательные соединения или соединения, которые не являются нашими. Также рекомендуется регулярно проверять с помощью netstat какие порты открыты, поскольку они являются шлюзом для нашего компьютера для возможных инфекций.

Другие Команды

Есть и другие сетевые команды, которые вы можете использовать, чтобы проверить, все ли правильно, скорость и качество и т. Д.

Например, пинг. Ping — это одна из самых основных и используемых команд, которая выполняет диагностику состояния, скорости и качества определенной сети. Еще одна из наиболее интересных функций заключается в том, что она способна выявлять проблемы. Чтобы это работало, мы должны пропинговать консоль, а затем IP-адрес или URL, который нас интересует.

пинг [-t] [-a] [-n count] [-l размер] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]] [-w таймаут] [-R] [-S srcaddr] [-c купе] [-p] [-4] [-6] имя_ назначения

PathPing

Pathping также поможет контролировать сеть из Windows 10, чтобы предоставить нам информацию о задержке сети или потере сети. Он периодически отправляет «ping» различным маршрутизаторам и вычисляет статистику для каждого из них.

PathPing [-g host_list] [-h hops_max] [-i адрес] [-n] [-p период] [-q число_запросов] [-w wait_time] [-4] [-6] имя_ назначения

ЬгасегЬ

Конечно, вы когда-либо использовали его, и это помогает нам определить или узнать маршрут IP-адреса для достижения пункта назначения.

ЬгасегЬ [-d] [-h hops_maximum] [-j list_of_hosts] [-w wait_time] [-R] [-S srcaddr] [-4] [-6] имя_ назначения