- Как подключить диск виртуальной машины для отображения в хост-системе Windows

- 1. Подключение VHD и VHDX средствами Windows

- 2. Подключение VMDK средствами VMware Workstation

- 3. Конвертирование VDI в VHD средствами VirtualBox

- 4. Daemon Tools

- 5. Плагин для Total Commander

- Подключение временных устройств инфраструктуры виртуальных рабочих столов (VDI) Onboard non-persistent virtual desktop infrastructure (VDI) devices

- Подключение временных устройств инфраструктуры виртуальных рабочих столов (VDI) Onboard non-persistent virtual desktop infrastructure (VDI) devices

- Для Windows 10 или Windows Server 2019 For Windows 10 or Windows Server 2019

- Для downlevel SKUs For downlevel SKUs

- Обновление нестандартных изображений виртуальной инфраструктуры настольных компьютеров (VDI) Updating non-persistent virtual desktop infrastructure (VDI) images

Как подключить диск виртуальной машины для отображения в хост-системе Windows

Пользователи, работающие с гипервизорами, иногда могут сталкиваться с необходимостью получения доступа к диску виртуальной машины (ВМ) из среды хост-системы – основной операционной системы (ОС) , установленной на физическом диске. Например, когда нужно скопировать данные в гостевую ОС, не поддерживающую установку дополнений. Или когда в работе гипервизора возникают ошибки, делающие невозможным запуск ВМ, а внутри неё сокрыты нужные файлы.

Как подключить диск ВМ для отображения в хост-системе? Ниже рассмотрим, как в среде хостовой Windows подключаются файлы виртуальных жёстких дисков, используемые гипервизорами VirtualBox , Hyper-V и VMware .

В статье будут предложены варианты доступа к дискам ВМ:

• позволяющие производить запись данных в их файлы;

• не предусматривающие запись, а лишь предлагающие возможность чтения и копирования информации на случай необходимости её извлечения.

1. Подключение VHD и VHDX средствами Windows

VHD и VHDX – форматы файлов виртуальных дисков, используемые встроенным в Windows 8.1 и 10 гипервизором Hyper-V – в среде этих версий хост-системы можно примонтировать с помощью её же штатных средств.

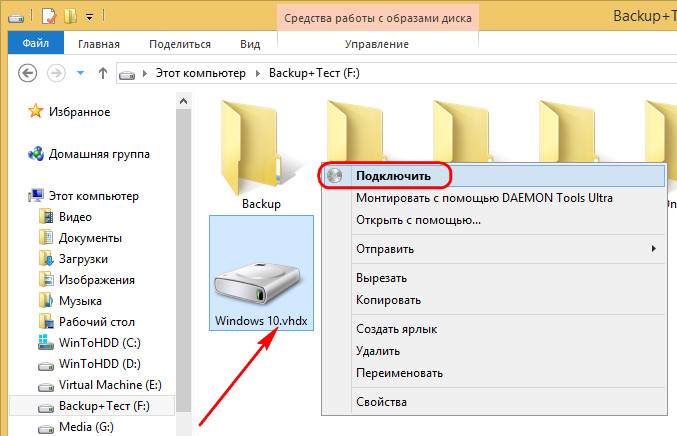

На файле диска вызываем контекст-меню, выбираем «Подключить».

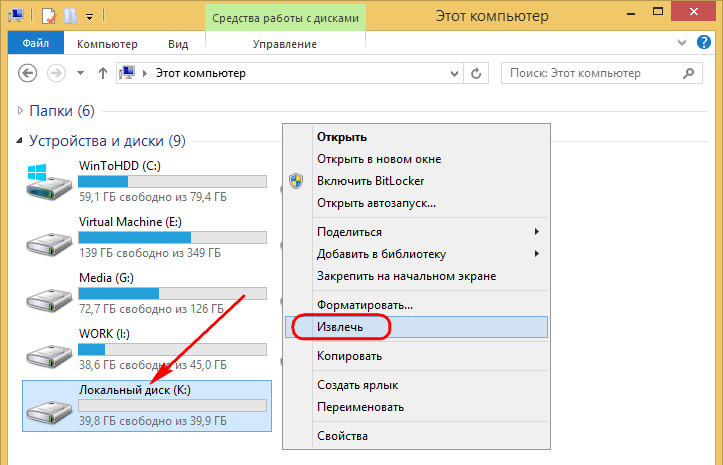

И ищем в проводнике разделы нового устройства. Этот вариант предусматривает и чтение, и запись данных. Чтобы убрать диск ВМ из хост-системы, контекст-меню вызываем на любом из отображаемых его разделов и кликаем «Извлечь».

2. Подключение VMDK средствами VMware Workstation

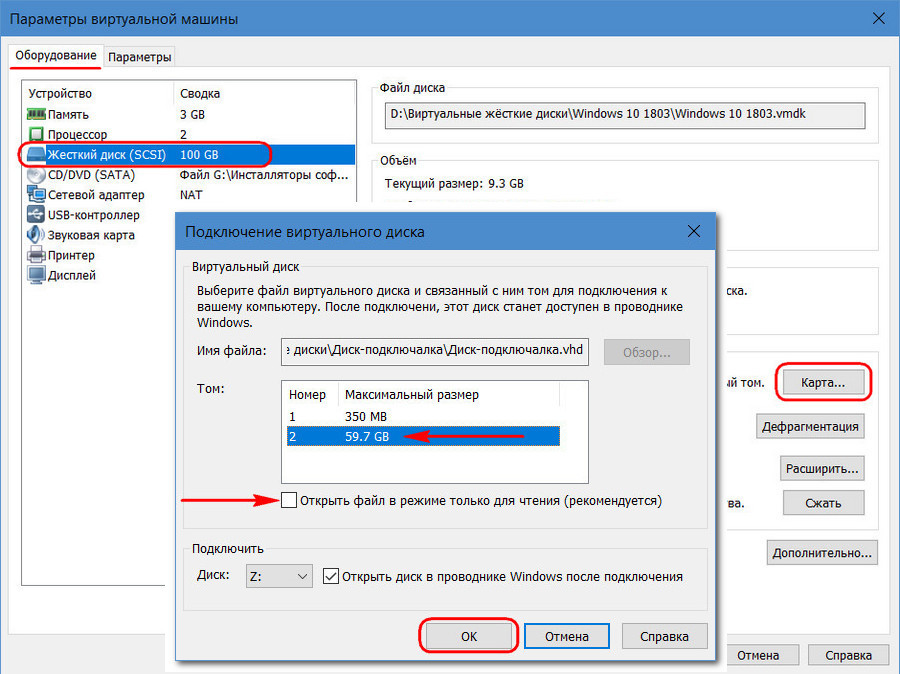

VMDK и VHD – форматы дисков ВМ, с которыми работает ПО VMware — можно подключить для отображения в проводнике хостовой Windows с использованием средств программы VMware Workstation. Её средства монтирования предусматривают и чтение, и запись данных. Открываем параметры нужной ВМ. На вкладке «Оборудование» слева кликаем жёсткий диск, справа жмём кнопку «Карта». Появится окошко мастера подключения диска. Здесь выбираем нужный раздел, ориентируясь на его размер. В нашем случае это системный раздел Windows. Снимаем галочку открытия в режиме только чтения. И жмём «Ок».

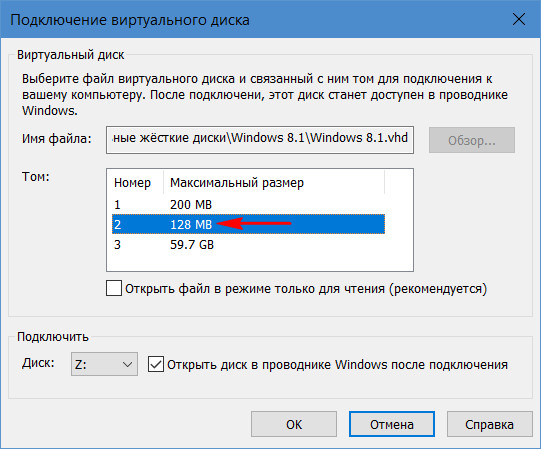

Важный нюанс: при открытии системных разделов гостевых ОС, установленных на виртуальные GPT -диски, в окне мастера необходимо выбирать не сам раздел с установленной ОС (раздел С в случае с гостевой Windows) , а предшествующий ему MSR -раздел с размером обычно 16 или 128 Мб. Конечно, если MSR -раздел есть в структуре EFI -системы. Будет он там не в каждом случае.

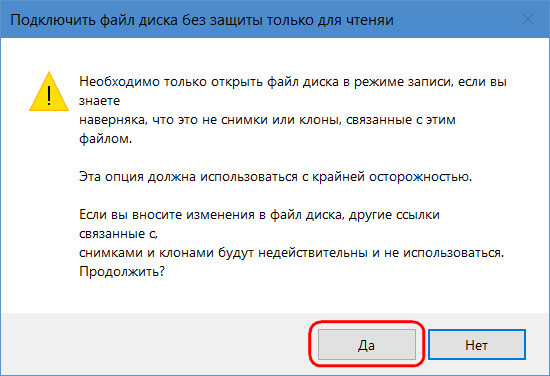

Далее появится предупреждающее окошко, где говорится о нюансах доступа в режиме записи данных, связанных с работой снапшотов и клонов ВМ. Жмём «Да».

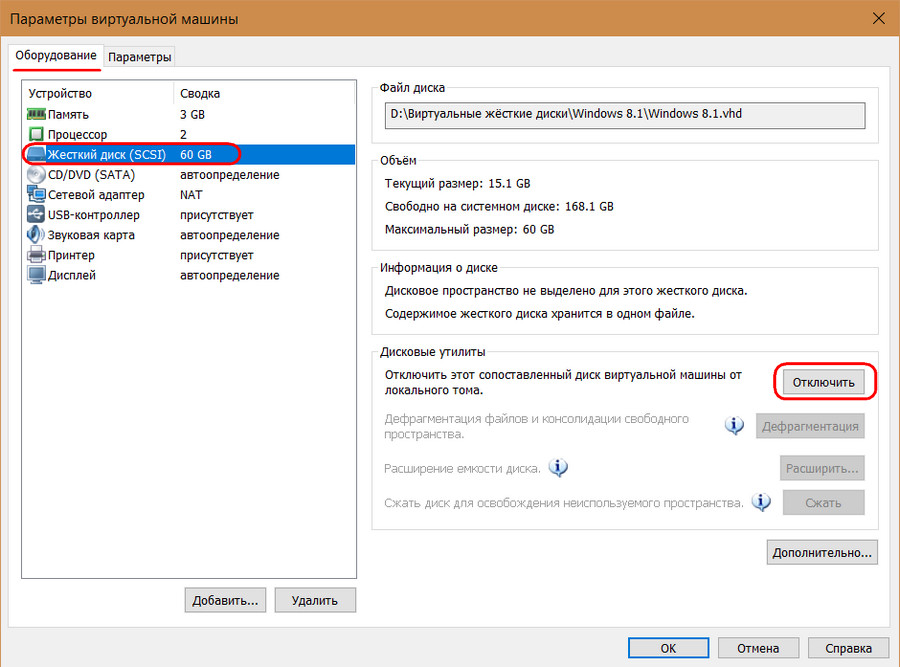

Примонтированный раздел откроется в проводнике хост-системы. Для отключения закрываем его открытого в проводнике (или файловом менеджере) . И идём туда же, где мы его монтировали – в параметры ВМ. Но теперь жмём кнопку «Отключить».

3. Конвертирование VDI в VHD средствами VirtualBox

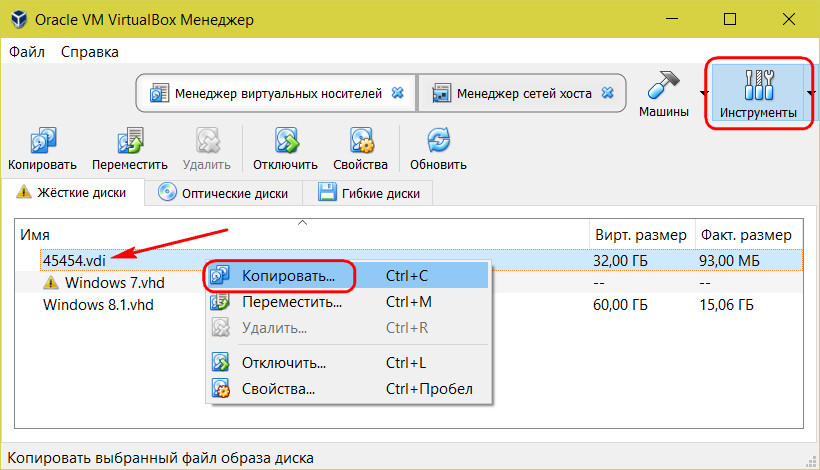

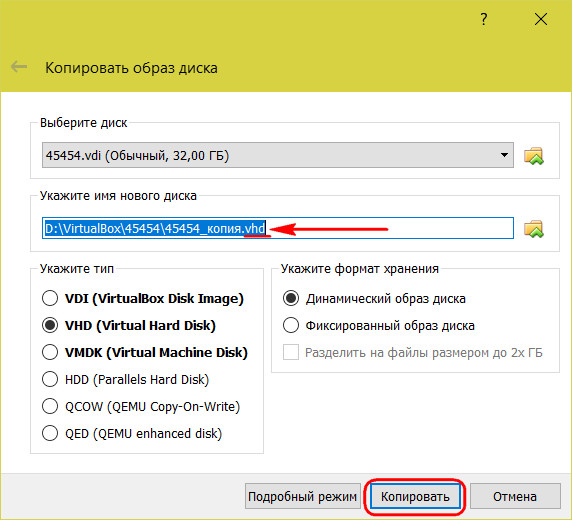

VirtualBox не позволяет своими средствами монтировать диски ВМ для доступа к ним из среды хост-системы Windows. Но в числе её арсенала есть конвертер, который может преобразовывать диски родного формата VDI в VHD , VMDK и прочие типы. А, к примеру, VHD -файл в среде хостовой Windows 8.1 или 10 можно открыть штатными средствами ОС. Более того, при необходимости продолжить работу с ВМ, её можно пересоздать на базе уже конвертированного диска VHD . В окне VirtualBox переключаемся на раздел «Инструменты». Кликаем диск нужной ВМ, в контекст-меню выбираем «Копировать».

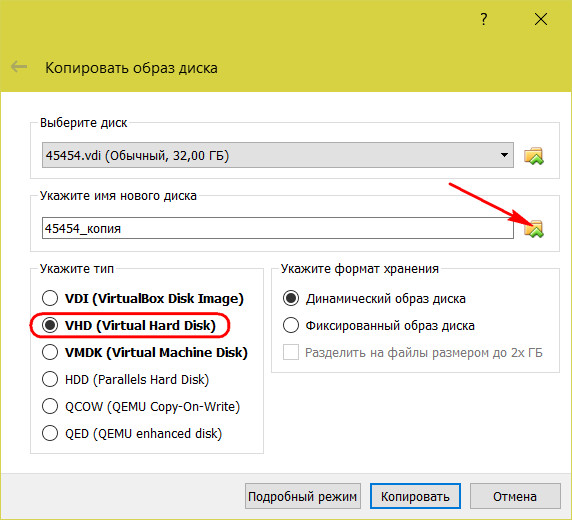

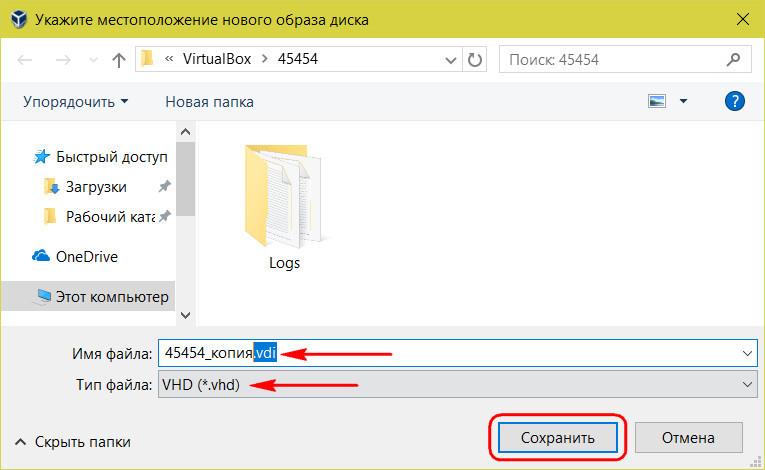

Далее указываем тип «VHD» (можно и «VMDK», если параллельно проводится работа с VMware) . Затем жмём кнопку обзора в графе указания нового диска.

Здесь важный момент: графу «Имя файла» нужно подчистить — удалить из имени расширение «.vdi» . И отследить ниже, чтобы как тип был задан «VHD» . Жмём «Сохранить».

И теперь – «Копировать».

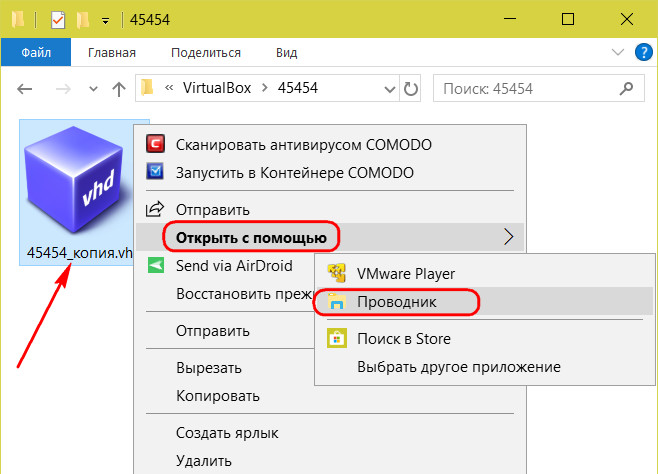

Конвертированный файл впоследствии открываем с помощью проводника.

Убираем его из хост-системы путём извлечения, как показано в п.1 статьи.

Однако если попутная цель реанимации ВМ не преследуется, если речь идёт только об изъятии ценной информации из файла VDI , проще прибегнуть к двум следующим вариантам решения вопроса.

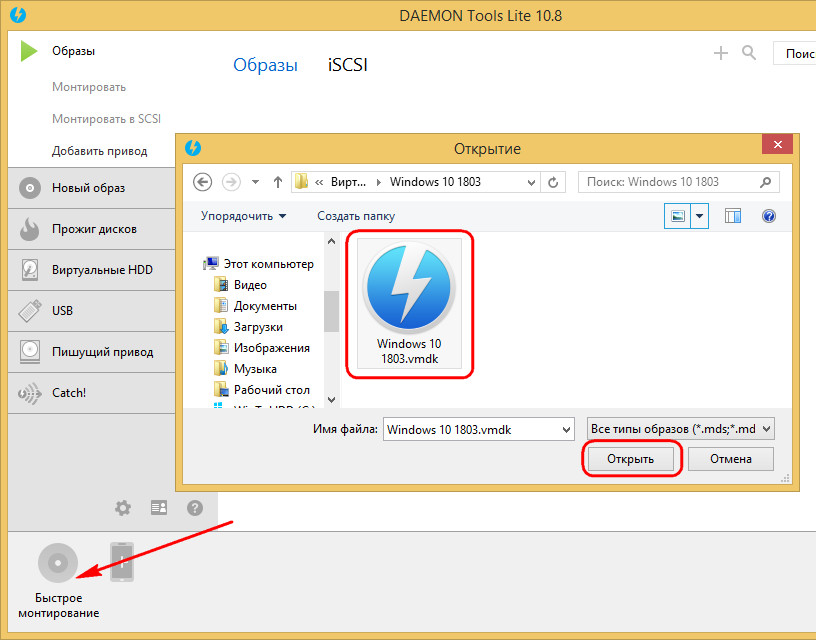

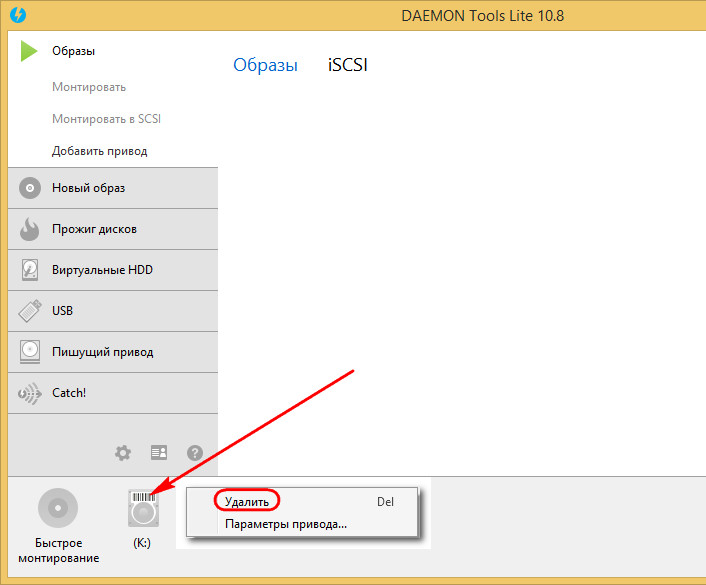

4. Daemon Tools

Бесплатная версия Daemon Tools может монтировать для чтения и записи данных различные типы виртуальных дисков, включая жёсткие, с которыми работают ВМ – VMDK , VDI , VHD , VHDX . В окне программы жмём «Быстрое монтирование», указываем путь к файлу диска ВМ, открываем.

Убираем с помощью опции удаления в контекст-меню на значке примонтированного устройства.

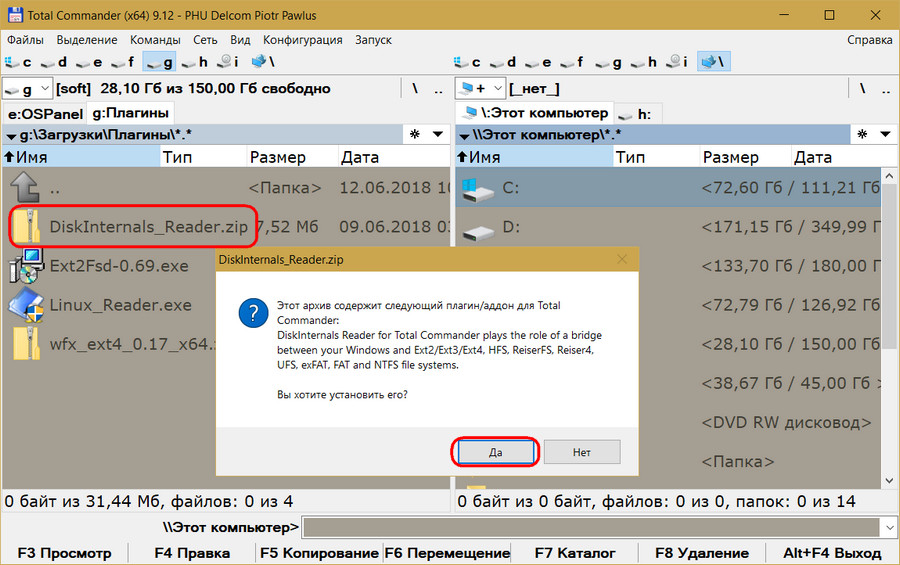

5. Плагин для Total Commander

Работающим с Total Commander только лишь для просмотра и копирования ценных данных, хранящихся на диске ВМ, далеко ходить не нужно. Вопрос решается внутри этого файлового менеджера с помощью плагина к нему DiskInternals Reader. Первичная миссия этого плагина – реализация доступа в среде Windows к разделам и носителям с файловыми системами, используемыми в Linux . И неподдерживаемыми Windows. В довесок к основным возможностям плагин может монтировать для чтения диски ВМ форматов VMDK , VDI , VHD , VHDX и HDS .

Распаковываем его внутри Total Commander. Отвечаем «Да» на предложение установки. Следуем шагам установочного мастера.

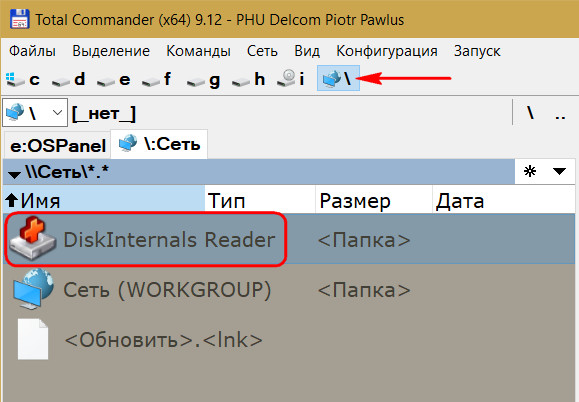

Запускаем Total Commander (принципиально) от имени администратора. Переключаемся на «Сеть / FS плагины». Заходим в «DiskInternals Reader».

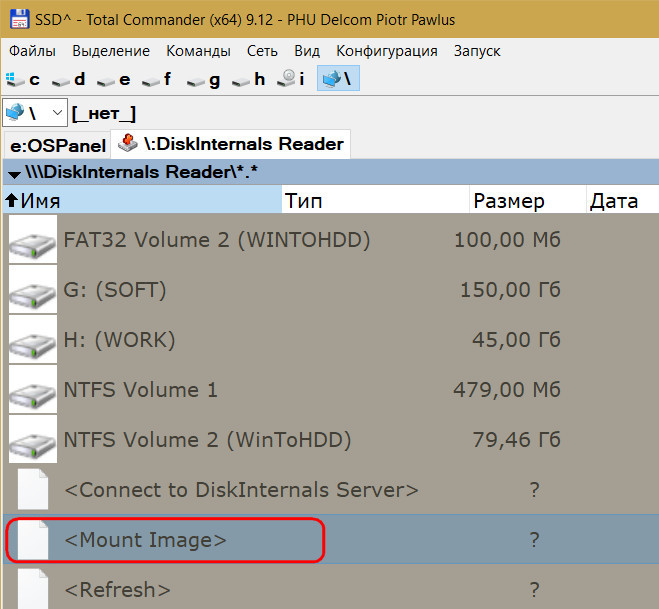

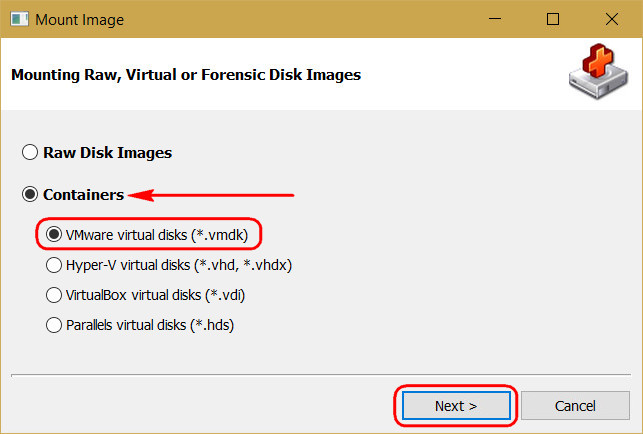

Далее – «Mount Image».

Выбираем тип диска ВМ. Жмём «Next».

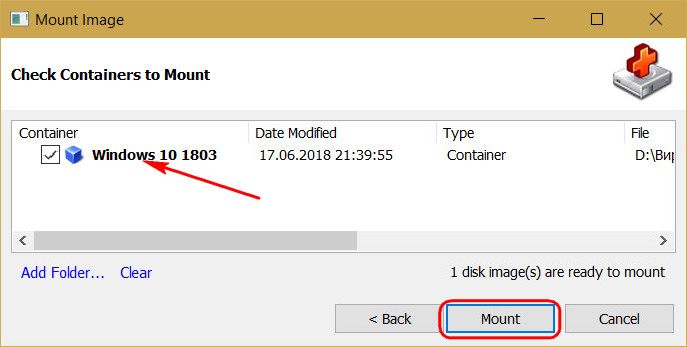

В обзоре указываем папку ВМ. Затем увидим все подключённые к машине диски. Можем снять галочки с ненужных, если их несколько. И кликаем «Mount».

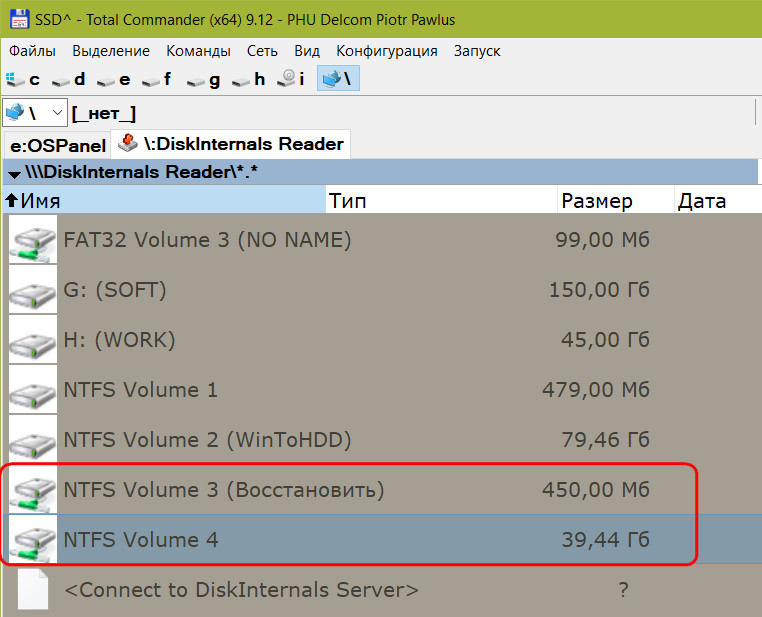

Жмём Ctrl + R для обновления содержимого панелей Total Commander. И увидим примонтированные разделы виртуального диска.

Его содержимое копируем обычным для Total Commander образом — кнопкой внизу или клавишей F5 . Процедура размонтирования дисков плагином не предусматривается. Да она как таковая и не нужна: достаточно просто перезапустить Total Commander.

Подключение временных устройств инфраструктуры виртуальных рабочих столов (VDI) Onboard non-persistent virtual desktop infrastructure (VDI) devices

Область применения: Applies to:

- Microsoft Defender для конечной точки Microsoft Defender for Endpoint

- Microsoft 365 Defender Microsoft 365 Defender

- Устройства виртуальной инфраструктуры настольных компьютеров (VDI) Virtual desktop infrastructure (VDI) devices

- Windows 10, Windows Server 2019, Windows Server 2008R2/2012R2/2016 Windows 10, Windows Server 2019, Windows Server 2008R2/2012R2/2016

Хотите испытать Defender для конечной точки? Want to experience Defender for Endpoint? Зарегистрився для бесплатной пробной. Sign up for a free trial.

Подключение временных устройств инфраструктуры виртуальных рабочих столов (VDI) Onboard non-persistent virtual desktop infrastructure (VDI) devices

Defender for Endpoint поддерживает непродержку сеанса VDI в бортовом окантовке. Defender for Endpoint supports non-persistent VDI session onboarding.

При висячих VDIs могут возникнуть связанные проблемы. There might be associated challenges when onboarding VDIs. Для этого сценария характерны следующие задачи: The following are typical challenges for this scenario:

- Мгновенный ранний сеанс, который должен быть переназначелен в Defender для конечной точки до фактического обеспечения. Instant early onboarding of a short-lived sessions, which must be onboarded to Defender for Endpoint prior to the actual provisioning.

- Имя устройства обычно используется повторно для новых сеансов. The device name is typically reused for new sessions.

Устройства VDI могут отображаться на портале Defender для конечных точек так же: VDI devices can appear in Defender for Endpoint portal as either:

Одна запись для каждого устройства. Single entry for each device.

В этом случае одно и то же имя устройства необходимо настроить после создания сеанса, например с помощью неавтоматного файла ответа. In this case, the same device name must be configured when the session is created, for example using an unattended answer file.

Несколько записей для каждого устройства — по одной для каждого сеанса. Multiple entries for each device — one for each session.

В следующих действиях вы сможете пройти через входные устройства VDI и выделить действия для одиночных и нескольких записей. The following steps will guide you through onboarding VDI devices and will highlight steps for single and multiple entries.

В средах с низкой конфигурацией ресурсов процедура загрузки VDI может замедлить загрузку датчика Defender для конечной точки. For environments where there are low resource configurations, the VDI boot procedure might slow the Defender for Endpoint sensor onboarding.

Для Windows 10 или Windows Server 2019 For Windows 10 or Windows Server 2019

Откройте пакет конфигурации VDI .zip file (WindowsDefenderATPOnboardingPackage.zip), загруженный из мастера бортового обслуживания. Open the VDI configuration package .zip file (WindowsDefenderATPOnboardingPackage.zip) that you downloaded from the service onboarding wizard. Вы также можете получить пакет из Центра безопасности Защитника Майкрософт: You can also get the package from Microsoft Defender Security Center:

В области навигации выберите параметры > onboarding. In the navigation pane, select Settings > Onboarding.

Выберите Windows 10 в качестве операционной системы. Select Windows 10 as the operating system.

В поле методов развертывания выберите скрипты ВДИ для неустанных конечных точек. In the Deployment method field, select VDI onboarding scripts for non-persistent endpoints.

Нажмите кнопку Скачать пакет и сохранить файл .zip. Click Download package and save the .zip file.

Скопируйте файлы из папки WindowsDefenderATPOnboardingPackage, извлеченной из файла .zip, в изображение golden/master под C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup путем. Copy the files from the WindowsDefenderATPOnboardingPackage folder extracted from the .zip file into the golden/master image under the path C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup .

Если вы не реализуете одну запись для каждого устройства, скопируйте WindowsDefenderATPOnboardingScript.cmd. If you are not implementing a single entry for each device, copy WindowsDefenderATPOnboardingScript.cmd.

Если вы реализуете одну запись для каждого устройства, скопируйте как Onboard-NonPersistentMachine.ps1, так и WindowsDefenderATPOnboardingScript.cmd. If you are implementing a single entry for each device, copy both Onboard-NonPersistentMachine.ps1 and WindowsDefenderATPOnboardingScript.cmd.

Если папку не видно, она может C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup быть скрыта. If you don’t see the C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup folder, it might be hidden. Вам потребуется выбрать параметр Показать скрытые файлы и папки из File Explorer. You’ll need to choose the Show hidden files and folders option from File Explorer.

Откройте окно редактора локальной групповой политики и перейдите к запуску сценариев настройки > > > Windows. Open a Local Group Policy Editor window and navigate to Computer Configuration > Windows Settings > Scripts > Startup.

Политика группы домена также может использоваться для использования на бортовых устройствах СДВ. Domain Group Policy may also be used for onboarding non-persistent VDI devices.

В зависимости от метода, который вы хотите реализовать, выполните следующие действия: Depending on the method you’d like to implement, follow the appropriate steps:

Для одной записи для каждого устройства: For single entry for each device:

Выберите вкладку PowerShell Scripts, а затем нажмите кнопку Добавить (Обозреватель Windows откроется непосредственно в пути, на котором вы скопировали сценарий на борту ранее). Select the PowerShell Scripts tab, then click Add (Windows Explorer will open directly in the path where you copied the onboarding script earlier). Перейдите к сценарию onboarding Onboard-NonPersistentMachine.ps1 PowerShell. Navigate to onboarding PowerShell script Onboard-NonPersistentMachine.ps1 . Нет необходимости указывать другой файл, так как он будет активируется автоматически. There is no need to specify the other file, as it will be triggered automatically.

Для нескольких записей для каждого устройства: For multiple entries for each device:

Выберите вкладку Scripts, а затем нажмите кнопку Добавить (Обозреватель Windows откроется непосредственно в пути, где вы скопировали сценарий для вкладки ранее). Select the Scripts tab, then click Add (Windows Explorer will open directly in the path where you copied the onboarding script earlier). Перейдите к сценарию висят WindowsDefenderATPOnboardingScript.cmd баш. Navigate to the onboarding bash script WindowsDefenderATPOnboardingScript.cmd .

Проверьте свое решение: Test your solution:

Создайте пул с одним устройством. Create a pool with one device.

Logon to device. Logon to device.

Вход с устройства. Logoff from device.

Logon для устройства с другим пользователем. Logon to device with another user.

В зависимости от метода, который вы хотите реализовать, выполните следующие действия: Depending on the method you’d like to implement, follow the appropriate steps:

Для одной записи для каждого устройства: For single entry for each device:

Проверьте только одну запись в Центре безопасности Защитника Майкрософт. Check only one entry in Microsoft Defender Security Center.

Для нескольких записей для каждого устройства: For multiple entries for each device:

Проверьте несколько записей в Центре безопасности Защитника Майкрософт. Check multiple entries in Microsoft Defender Security Center.

Щелкните список Устройств на области навигации. Click Devices list on the Navigation pane.

Используйте функцию поиска, введите имя устройства и выберите Устройство в качестве типа поиска. Use the search function by entering the device name and select Device as search type.

Для downlevel SKUs For downlevel SKUs

Следующий реестр актуален только в том случае, если цель состоит в достижении «Единой записи для каждого устройства». The following registry is relevant only when the aim is to achieve a ‘Single entry for each device’.

Установите значение реестра: Set registry value to:

или с помощью командной строки: or using command line:

Обновление нестандартных изображений виртуальной инфраструктуры настольных компьютеров (VDI) Updating non-persistent virtual desktop infrastructure (VDI) images

В качестве наилучшей практики рекомендуется использовать средства автономного обслуживания для исправления золотых и мастер-изображений. As a best practice, we recommend using offline servicing tools to patch golden/master images.

Например, вы можете использовать ниже команд для установки обновления, пока изображение остается в автономном режиме: For example, you can use the below commands to install an update while the image remains offline:

Дополнительные сведения о командах DISM и автономном обслуживании см. в статьях ниже: For more information on DISM commands and offline servicing, please refer to the articles below:

Если автономное обслуживание не является жизнеспособным вариантом для среды нестойких VDI, необходимо предпринять следующие действия для обеспечения согласованности и безопасности датчиков: If offline servicing is not a viable option for your non-persistent VDI environment, the following steps should be taken to ensure consistency and sensor health:

После загрузки мастер-изображения для онлайн-обслуживания или исправления запустите сценарий offboarding, чтобы отключить датчик Defender для конечной точки. After booting the master image for online servicing or patching, run an offboarding script to turn off the Defender for Endpoint sensor. Дополнительные сведения см. в таблице Offboard devices с помощью локального скрипта. For more information, see Offboard devices using a local script.

Убедитесь, что датчик остановлен, запуская команду ниже в окне CMD: Ensure the sensor is stopped by running the command below in a CMD window:

Обслуживание изображения по мере необходимости. Service the image as needed.

Запустите ниже команд с помощью PsExec.exe (которые можно скачать для очистки содержимого кибер-папки, которые датчик, возможно, https://download.sysinternals.com/files/PSTools.zip) накопил после загрузки: Run the below commands using PsExec.exe (which can be downloaded from https://download.sysinternals.com/files/PSTools.zip) to cleanup the cyber folder contents that the sensor may have accumulated since boot:

Повторно запечатыть золотое/мастер-изображение, как обычно. Re-seal the golden/master image as you normally would.