- Настраиваем сетевой интерфейс Astra Linux Common Edition через SSH

- Установка и настройка сервера SSH в Linux

- Установка пакетов SSH

- Настройка SSH

- Операционные системы Astra Linux

- Справочный центр Astra Linux

- Простейшие меры безопасности

- Авторизация по ключам

- Настройка выбора алгоритмов защитного преобразования.

- Проверка используемого алгоритма защитного преобразования

- Что такое SSH сервер для чего он нужен, установка и настройка в Linux Astra и Windows

- Как установить сервер SSH в Astra Linux?

- Как настроить SSH подключение на сервере Linux Astra?

- Linux-подключение по SSH через консоль по порту

- Встроенный SSH клиент для подключения из Windows 10 к SSH серверу Астра Линукс

- Автор публикации

- Команда ssh Linux подключение и настройка

- Синтаксис

- Настройка

- Строка Port

- Строка — Protocol 2,1

- Запрет входа root через ssh

- Вход только одному пользователю

- Примеры

Настраиваем сетевой интерфейс Astra Linux Common Edition через SSH

Как показывает практика установки разных операционных систем Linux, сетевой интерфейс получает настройки по DHCP. В этой статье опишу ситуацию когда сетевой интерфейс конфигурировался после установки операционной системы Astra Linux Common Edition.

Для проверки работы или настройки сетевого интерфейса в операционной системе Astra Linux Common Edition релиз «Орел» версия 1.11 входим в командную строку

и пароль от учетной записи root, повысили привилегии для настройки.

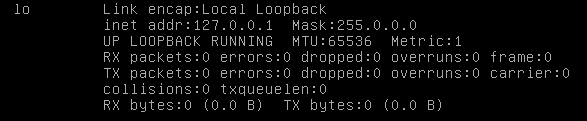

Проверяем сетевые настройки ifconfig, видим только один сетевой интерфейс

В командной строке открываем файл на редактирование используя редактор nano

Видим настройку только одного интерфейса

Добавляем следующие строки для получения IP адреса на нулевом интерфейсе по DHCP (при условии что в локальной сети развернут DHCP сервер):

iface eth0 inet dhcp

Для указания статичных сетевых настроем можно вместо вышеописанного кода написать следующее:

auto eth0

iface eth0 inet static

address 192.168.248.5

netmask 255.255.255.0

gateway 192.168.248.1

Сохраняем файл Ctrl+X, на вопрос сохранения файла нажимаем кнопку Y, имя файла не меняем просто нажимаем Enter и перезагружаем сетевую службу командой

Проверяем сетевые настройки ifconfig и видим уже два интерфейса один из которых eth0 взял IP адрес у DHCP сервера, нам этого вполне достаточно.

Источник

Установка и настройка сервера SSH в Linux

Secure Shell, т. е. SSH – протокол, обеспечивающий защищённые соединения и передачу данных между двумя удалёнными компьютерами. Изначально создавался на замену таким системам как rlogin и rcp. Как понятно из полного названия протокола, система SSH позволяет соединяться и управлять удалённым узлом (компьютером, маршрутизатором и т. д.), при этом защищая весь передаваемый трафик с помощью высоконадёжного шифрования.

SSH широко применяется администраторами серверов для их настройки и управления, да и обычные продвинутые пользователи — владельцы, например, сайтов или виртуальных серверов активно используют SSH для подключения к своей учётной записи на хостинге и использования командной оболочки сервера.

Сразу после окончания разработки система SSH стала активно трансформироваться в закрытый коммерческий продукт в виде версии SSH2. Но благодаря сообществу GNU версии протокола SSH1 и SSH2 были реализованы в виде открытого и свободно распространяемого ПО openSSH. В Linux-системах используется именно этот метапакет.

Метапакет SSH базово включает в себя сервер SSH (sshd) в качестве програмы-демона, а также несколько утилит: ssh – удаленная регистрация и выполнение команд, scp – передача файлов и ssh-keygen – для генерации пар SSH-ключей.

Установка пакетов SSH

Как уже говорилось система ssh в Linux-системах распространяется в виде составного метапакета, поэтому для установки всех требуемых утилит ssh нужно выполнить всего одну команду:

В Ubuntu

После чего начнется процесс установки

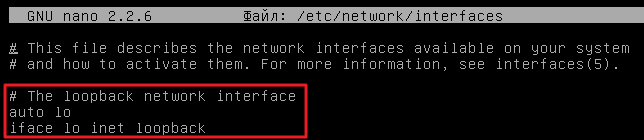

Как видно, менеджер пакетов сам распознает все зависимые и связанные пакеты и установит их. Также, по завершению установки, автоматически будет запущен SSH-сервер в режиме демона. Это можно проверить командой:

$ systemctl status sshd

или:

$ service sshd status даст тот же вывод. Теперь сервер работает с базовыми настройками по-умолчанию.

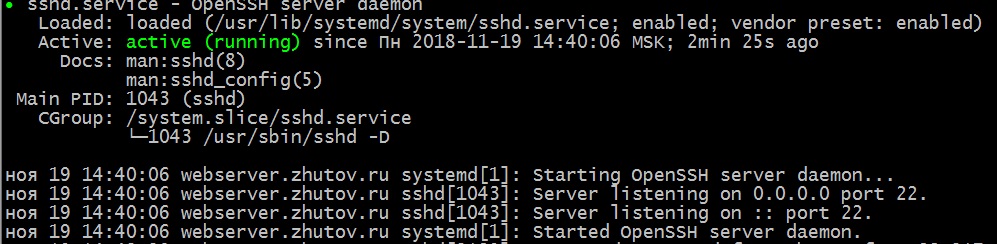

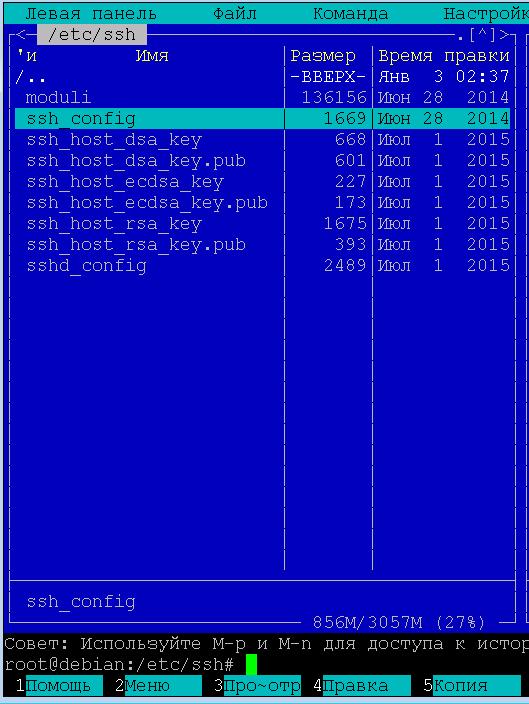

Настройка SSH

Режим работы SSH-сервера с настройками по-умолчанию хоть и является вполне работоспособным для небольших частных сетей, всё же нуждается в задании некоторых важных параметров для использования на высоконадёжных публичных серверах. Настройки демона хранятся в файле /etc/ssh/sshd_config. Посмотреть его можно командой

В первую очередь следует обратить внимание на следующие параметры: Port, AddressFamily, ListenAddress. Первый глобально задаёт номер порта, через который будет работать соединение и если оставить его стандартным, т. е. 22, то велика вероятность, что он будет слишком часто сканироваться роботами.

Примечание: для задания активации параметра необходимо раскомментировать соответствующую строку — убрать символ «#» в её начале.

Второй параметр задаёт семейство используемых IP-адресов — IPv4 и IPv6. Если, к примеру, используются только адреса IPv4, то очень рекомендуется установить для параметра

Для адресов семейства IPv6 используется значение inet6.

Параметр ListenAddress позволяет задавать порты для отдельных сетевых интерфейсов:

Поскольку реализация openSSH позволяет работать с протоколами SSH1 и SSH2, то разумно отключить использование SSH1, т. к. эта версия является устаревшей. Работа по SSH1 крайне не рекомендуется: Protocol 2

Очень полезным является параметр, позволяющий проводить авторизацию и шифрование трафика с помощью специальных SSH-ключей:

Следует заметить, что в таком случае серверу необходимо явно указывать, где хранятся открытые ключи пользователей. Это может быть как один общий файл для хранения ключей всех пользователей (обычно это файл etc/.ssh/authorized_keys), так и отдельные для каждого пользователя ключи. Второй вариант предпочтительнее в силу удобства администрирования и повышения безопасности:

AuthorizedKeysFile etc/ssh/authorized_keys # Для общего файла

AuthorizedKeysFile %h/.ssh/authorized_keys # Файл -> пользователь

Во втором варианте благодаря шаблону автоподстановки с маской «%h» будет использоваться домашний каталог пользователя.

Важно также отключать парольный доступ:

Или же, в случае, если всё-таки необходимо использовать доступ по паролю, то обязательно нужно отключать авторизацию по пустому паролю:

Для указания разрешённых или запрещённых пользователей и групп служат директивы DenyUsers, AllowUsers, DenyGroups, и AllowGroups. Значениями для них являются списки имён, разделяемых пробелами, например:

Следует также отключать root-доступ:

Иногда, когда следует задавать мультисерверную конфигурацию, очень удобно использовать алиасы (Aliases), что позволяет настроить сразу несколько режимов доступа (с разными хостами, портами и т. д.) и использовать их, указывая при этом конкретный алиас:

Настройки для алиасов хранятся либо глобально в /etc/ssh/ssh_config, либо раздельно для пользователей в

/.ssh/config. Здесь нужно не спутать с ssh_config! Пример:

Для применения сделанных настроек необходим перезапуск SSH-сервера:

Настройка и использование клиента SSH

Для подключения по к серверу используется команда:

где user_name – имя пользователя в системе, host_name – имя узла, к которому производится подключение, например:

При этом утилита ssh запросит (в зависимости от настроек сервера) логин, пароль или парольную фразу для разблокировки приватного ключа пользователя.

В случае авторизации по ключу, должна быть предварительно сгенерирована пара SSH-ключей — открытый, который хранится на стороне сервера, обычно в файле .ssh/authorized_keys в домашнем каталоге пользователя, и закрытый — используется для авторизации клиента и хранится, как правило, в каталоге .ssh/ домашней директории пользователя. Открытый ключ представляет собой «цифровой слепок» закрытого ключа благодаря которому сервер «знает», кто «свой», а кто «чужой».

Для генерации ключей используется утилита ssh-keygen:

Утилита предложит выбрать расположение ключей (лучше всё оставить по-умолчанию), обычно это каталог

/.ssh/, ввести парольную фразу для закрытого ключа. После чего будут сгенерированы открытый ключ id_rsa.pub и закрытый — id_rsa. Теперь нужно скопировать открытый ключ, т. е. «слепок» закрытого на сервер. Проще всего этого можно добиться командой:

Теперь можно выполнить подключение командой ssh и запустить защищённый сеанс удалённого управления.

Важно заметить, что использование сгенерированных openSSH-ключей несовместимо с PPK-форматом, используемым по-умолчанию в таких комплексах как PuTTY. Поэтому необходимо конвертировать имеющиеся openSSH-ключи в формат PPK. Удобнее всего это делать с помощью утилиты PuTTY – puttygen.exe.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Справочный центр Astra Linux

Пакет SSH входит в дистрибутивы Astra Linux, но по умолчанию устанавливается только клиент.

Установку сервера можно выполнить:

- При инсталляции системы, отметив соответствующий пункт в диалоге выбора программного обеспечения

После установки системы с помощью графического менеджера пакетов или из командной строки:

apt install ssh

После установки с помощью графического менеджера пакетов или из командной строки сервис запускается автоматически.

В Astra Linux Common Edition начиная с версии 2.12.12 сервис SSH, установленный при инсталляции операционной системы, запускается после перезагрузки автоматически. В более ранних версиях после установки при инсталляции ОС сервис ssh будет отключен, и его нужно будет включить и запустить отдельно командами:

systemctl enable ssh

systemctl start ssh

Проверить состояние сервиса:

systemctl us ssh

Конфигурация сервера хранится в файле /etc/ssh/sshd_config.

Чтобы изменения вступили в силу необходимо перезапустить сервис:

systemctl restart sshd

Простейшие меры безопасности

Из соображений повышения безопасности рекомендуется изменить некоторые значения по умолчанию:

- Port — номер порта, который слушает сервис (22) — на любое другое

- MaxAuthTries — количество попыток подключения (6) — уменьшить, например, до 3

- LoginGrace — время, дающееся для подключения (2m) — уменьшить, например до 30s

Дополнительно, можно ограничить IP-адреса, с которых возможно подключение, например:

- в файле /etc/hosts.deny запретить все подключения:

# /etc/hosts.deny: list of hosts that are _not_ allowed to access the system.

# See the manual pages hosts_access(5) and hosts_options(5).

# Example: ALL: some.host.name, .some.domain

# ALL EXCEPT in.fingerd: other.host.name, .other.domain

# If you’re going to protect the portmapper use the name «rpcbind» for the

# daemon name. See rpcbind(8) and rpc.mountd(8) for further rmation.

# The PARANOID wildcard matches any host whose name does not match its

# You may wish to enable this to ensure any programs that don’t

# vali looked up hostnames still leave understandable logs. In past

# versions of Debian this has been the default.

- а в файле /etc/hosts.allow разрешить только необходимые:

# /etc/hosts.allow: list of hosts that are allowed to access the system.

# See the manual pages hosts_access(5) and hosts_options(5).

# Example: ALL: LOCAL @some_netgroup

# ALL: .foobar.edu EXCEPT terminalserver.foobar.edu

# If you’re going to protect the portmapper use the name «rpcbind» for the

# daemon name. See rpcbind(8) and rpc.mountd(8) for further rmation.

Авторизация по ключам

См. раздел «В помощь администратору»

Конфигурация клиента хранится в файле /etc/ssh/ssh_config.

Клиент работоспособен сразу после установки ОС, и настроек не требует.

Настройка выбора алгоритмов защитного преобразования.

Проверить список поддерживаемых алгоритмов защитного преобразования (параметр cipher) и выработки имитовставки (параметр mac) можно командами:

В поставляемый в составе дистрибутивов Astra Linux пакет ssh встроены следующие алгоритмы защитного преобразования:

grasshopper-cbc (ГОСТ Р 34.13-2015 «Кузнечик»)

grasshopper-ctr (ГОСТ Р 34.13-2015 «Кузнечик»)

В поставляемый в составе дистрибутивов Astra Linux пакет ssh встроены следующие алгоритмы выработки имитовставки:

hmac-gost2012-256-etm (ГОСТ Р 34.11-2012)

При этом в список алгоритмов защитного преобразования (параметр конфигурации Ciphers) и выработки имитовставок (параметр конфигурации MACs), допустимых к использованию, по умолчанию включены следующие алгоритмы (перечислены в порядке убывания приоритетов применения):

Выше приведены строчки из конфигурационного файла клиента /etc/ssh/ssh_config, аналогичные строчки имеются в конфигурационном файле сервера /etc/ssh/sshd_config.

Если возникает необходимость изменить набор допустимых алгоритмов, или изменить их приоритеты, следует раскомментировать эту строчку, и указать нужные алгоритмы в нужном порядка приоритета.

Например, для приоритетного выбора более простых, а значит, более быстрых алгоритмов можно использовать в файле /etc/ssh/ssh_config следующую конфигурацию:

SSHFS (Secure Shell FileSystem) — программа, позволяющая монтировать удаленную файловую систему и взаимодействовать с удаленными файловыми ресурсами как с обычными файлами.

Для монтирования SSHFS использует SSH File Transfer Protocol (SFTP) — безопасный протокол передачи данных, обеспечивающий полный доступ к файловым ресурсам через протокол Secure Shell.

От сервера, предоставляющего удалённый ресурс для монтирования, требуется только работающий сервис SSH.

При стандартной установке Astra Linux пакет sshfs устанавливается автоматически, при необходимости может быть установлен с помощью графического менеджера пакетов или из командной строки:

apt install sshfs

Для выполнения монтирования без запроса пароля должна быть настроена авторизация по ключам (см. выше).

sshfs -o allow_other,IdentityFile=

local_user/.ssh/id_rsa remote_user@server:/home/remote_user /mnt

Пояснения к команде:

- -o — ключ, указывающий, что далее следуют параметры подключения/монтирования;

- allow_other — разрешить доступ к примонтированному ресурсу непривилегированным пользователям (необязательный параметр);

- IdentityFile=

local_user/.ssh/id_rsa — файл с ключом доступа (необязательный параметр, если его нет — будет запрошен пароль);

remote_user@server:/home/remote_user — указание на ресурс, который будем монтировать;

(в данном случае на сервере server от имени пользователя remote_user монтируем домашний каталог этого пользователя /home/remote_user)

Автоматическое монтирование может быть задано в файле /etc/fstab:

sshfs#remote_user@server:/home/remote_user/ /mnt fuse defaults,allow_other,IdentityFile=

local_user/.ssh/id_rsa 0 0

Для выполнения автоматического монтирования без запроса пароля должна быть настроена авторизация по ключам (см. выше).

Демонтировать ресурс можно обычной командой umount с указанием точки монтирования:

В случае ошибок монтирования для демонтирования может понадобиться отдельная команда:

fusermount -u /mnt

Сервер и клиент ssh, входящие в состав дистрибутивов Astra Linux, имеют встроенную поддержку работы с алгоритмами защитного преобразования ГОСТ,

причем, если такие алгоритмы поддерживаются и клиентом и сервером, то они используются по умолчанию.

Некоторые подробности про эти алгоритмы прочитать в описании библиотеки libgost-astra.

Проверка используемого алгоритма защитного преобразования

Проверку используемого при подключении алгоритма защитного преобразования можно производить как на стороне клиента, так и на стороне сервера.

В обоих случаях для этого нужно включить вывод отладочной информации.

На стороне сервера:

в файле конфигурации сервера /etc/ssh/sshd_config раскомментировать строчки SyslogFacility и LogLevel, заменить уровень отладки на DEBUG

После внесения изменений перезапустить сервер:

systemctl restart ssh

Отладочная информация сервера ssh выводится в файл /var/log/auth.log, и отслеживать сообщения о методах защитного преобразования, используемых при подключении клиентов, можно командой:

tail -f | grep cipher /var/log/auth.log

На стороне клиента:

При выполнении подключения использовать опцию -v для вывода отладочной информации:

И в первом, и во втором случае используемый для подключения метод защитного преобразования будет отображен в виде строчек такого вида:

debug1: kex: server->client cipher: grasshopper-ctr MAC: hmac-gost2012-256-etm compression: none

debug1: kex: client->server cipher: grasshopper-ctr MAC: hmac-gost2012-256-etm compression: none

Что такое SSH сервер для чего он нужен, установка и настройка в Linux Astra и Windows

Друзья, привет. Продолжаем изучать Linux и сегодня познакомимся с одним из эффективных инструментов администрирования операционной системы, который позволяет удаленно подключатся и управлять сервером или (станцией с линукс) через командную строку (терминал).

Протокол SSH в сочетании с другими инструментами удаленного управления позволит гибко и безопасно получать доступ и поэтому необходимо уметь им пользоваться.

Secure Shell протокол обладает широкими возможностями и работает не только в Linux, но и с Windows несмотря на отсутствие графического интерфейса. Давайте SSH начнем изучать.

Как установить сервер SSH в Astra Linux?

Для того чтобы подключатся к нужной машине на ней должен быть установлен пакет SSH сервер. Это свободное программное обеспечение входит в состав репозитория и мы устанавливаем его через терминал командой:

Клиентская часть которая к нему подключается уже по умолчанию установлена в операционной системе Astra Linux. В процессе установки сервера будет создан конфигурационный файл сервера, который нужно сначала настроить.Заодно узнаем возможности программы.

Как настроить SSH подключение на сервере Linux Astra?

Конфигурационный файл сервера находится в файловой системе /etc/ssh/ssh_config. Его содержимое закоментировано знаком #. Чтобы включить ту или иную настройку убираем знак в нужной строке и меняем параметры.

- ForwardX11 yes разрешает запуск на удаленном сервере программ в привычном визуальном режиме (менеджер файлов, текстовый редактор kate, браузер и др);

- Port 22 указывает стандартный номер порта, по которому происходит подключение. Номер 22 входит в список общеизвестных портов и поэтому знаком злоумышленникам. Обязательно меняем номер порта на другой.

- Protocol 2 указывает номер версии протокола; если снять комментарий будет поддерживаться только вторая версия.

- PermitLocalCommand no настройка отвечающая за SSH подключение в режиме root доступа, отключена по умолчанию. Включаем; настройки сделанные в файле сохраняем.

Остальные настройки мы еще изучим. После редактирования нужно перезапустить службы SSH:

sudo systemctl restart sshd

Linux-подключение по SSH через консоль по порту

Для подключение через терминал по стандартному порту (22) нужно знать имя пользователя удаленного компьютера и его IP адрес:

Если порт нестандартный, то дополнительно указываем номер порта:

ssh username@192.168.1.1 -p 3566

При первом подключении система запросит добавить компьютер в список доверенных, соглашаемся:

Вводим логин и пароль пользователя на удаленном компьютере.

Встроенный SSH клиент для подключения из Windows 10 к SSH серверу Астра Линукс

Windows 10 имеет в составе своего дистрибутива встроенный open-ssh клиент, но он по умолчанию возможно отключен. Чтобы проверить, нужно зайти в «Параметры» — «Приложения»-«Дополнительные возможности»:

В списке должен быть наш open ssh клиент:

При желании можно в Windows 10 установить и SSH сервер. Он есть в «Добавить дополнительные компоненты.» Просто выбираем для установки. Чтобы подключится по ssh вызываем командную строку (Win+R) и прямо в ней вводим:

Если все хорошо, сервер откликнется вопросом о добавлении клиента в список разрешенных:

ECDSA key fingerprint is SHA256:EGgIqyPaAXx02fF7ElvAepBfkLwM7G0+cWfTkYks0/8.

Are you sure you want to continue connecting (yes/no)?

Соглашаемся (yes) далее вводим пароль: пользователя:

Всё, мы зашли на удаленный компьютер с Linux из разных операционных систем. SSH-подключение установлено, теперь изучим — как использовать возможности, которые оно предоставляет.

Автор публикации

0

Комментарии: 66Публикации: 391Регистрация: 04-09-2015

Команда ssh Linux подключение и настройка

ssh (Secure Shell — «безопасная оболочка») — это протокол прикладного уровня в операционной системе «Линукс», который обеспечивает удаленный доступ управления персональным компьютером. Чаще всего такой протокол используется при удаленном управлении серверами с помощью терминала.

Если вы являетесь администратором на нескольких серверах, обладаете обширными знаниями в области веб-программирования, команда SSH должна быть знакома. Для осуществления поставленных задач в системе «Линукс» применяется сервер, установленный на машине, и клиент, из которого к ней подключаются.

Утилита ssh отличается широким функционалом, дает пользователю большие возможности. С помощью утилиты можно подключиться к серверу, а также передавать файлы, выполнять скрипты удаленным способом, управлять сервером без предварительного ввода пароля.

Синтаксис

Рассмотрим синтаксис команды.

ssh [опция] [пользователь]@[название хоста] [команда]

Стоит отметить, что утилита ssh способна работать с помощью двух версий протокола, они так и называются протокол 1 и протокол 2. Второй вариант является наилучшим, так как поддерживает значительно больше способов шифрования, а также аутентификаций. Именно поэтому протокол 2 применяется пользователями чаще всего.

- «g» — для разрешения удаленной машине пользоваться определенным локальным портом.

- «l» — для изменения/введения имя пользователя в определенной системе.

- «f» — аргумент переводит режим работы в фоновый.

- «n» — для перенаправления классического вывода.

- «p» — для изменения/введения данных о локальном порту SSH, используемом на удаленной машине.

- «q» — для исключения вероятности показа сообщений о возникающих ошибках.

- «v» — для включения специального режима отладки.

- «x» — для отключения перенаправления X11.

- «X» — для включения перенаправления Х11.

- «C» — для включения сжатия.

Представленный выше список является неполным. На самом деле команда ssh поддерживает в разы больше опций, а описанные варианты используются чаще всего. Стоит заметить, что большинство настроек можно водить с использованием файла «ssh/config».

Настройка

Для осуществления поставленной перед пользователем задачи первоначально требуется обратиться к файлу «/etc/ssh/sshd_config». Здесь имеется множество настроек, большинство из которых применяются редко. Именно поэтому рекомендуется рассмотреть те, которые пользователи вводят чаще всего.

Строка Port

Утилита работает согласно стандартным установкам на основе порта 22. Это поведение не является безопасным, так как мошенникам известен этот порт. Они могут организовать атаку Bruteforce, чтобы перебить имеющийся пароль. Требуемый порт задается с помощью строки «Port 22». Потребуется в обязательном порядке изменить показатели порта на необходимые вам данные.

Строка — Protocol 2,1

На сервере команда ssh согласно стандартным установкам используются две версии протоколов. Они предназначены для совмещения. К примеру, если потребуется использование только второго протокола, потребуется раскомментировать (удалить #) строку «Protocol 2,1» и убрать цифру 1.

Запрет входа root через ssh

В команде ssh согласно стандартным установкам разрешается Root-доступ. Данное поведение также небезопасно. Именно поэтому пользователю потребуется обязательно раскомментировать строку:

Если в конфиге нет строчки PermitRootLogin no, необходимо довать ее в конец файла.

Вход только одному пользователю

В файле конфигурации sshd_config можно добавить две директивы:

Они позволяют разрешить пользоваться ssh только конкретным пользователям или группам.

AllowUsers имя пользователя1, имя пользователя2

AllowGroups группа1, группа2

Особенности выполнения приложений Х11

Не каждый современный пользователь знает, что утилиту SSH можно применить для полноценного запуска приложений Х11. Чтобы появилась возможность использования такой функции, потребуется разрешить ее со стороны сервера. Для этих целей необходимо ввести:

Для вступления изменений, внесенных в утилиту ssh, необходим обязательный перезапуск сервиса. Для этого потребуется ввести специальную команду:

service sshd restart

Или можно перезагрузить всю машину:

Примеры

Существует большое количество методов использования утилиты. Большинство из них неизвестны современному пользователю операционной системы Линукс.

Рассмотрим подключение к серверу.

При присоединении с использованием утилиты в командной строке потребуется ввести:

Например, нам надо подключиться к компьютеру в локальной сети debian, под пользователем slon.

ВАЖНО! Вместо доменного имени компьютера в сети можно написать IP-адрес.

Все современные пользователи первоначально присоединяются к удаленной хосту (компьютеру). Только после этого они вводят требуемые команды. Утилита ssh дает возможность выполнить необходимую задачу без обязательного запуска терминала на удаленной машине.

Предположим нам надо запустить команду top на удаленном компьютере.

Источник