Вики IT-KB

Пошаговые руководства, шпаргалки, полезные ссылки.

Инструменты пользователя

Инструменты сайта

Боковая панель

Межсетевой экран Gufw Firewall и проблема подключения PPTP VPN в Linux Mint

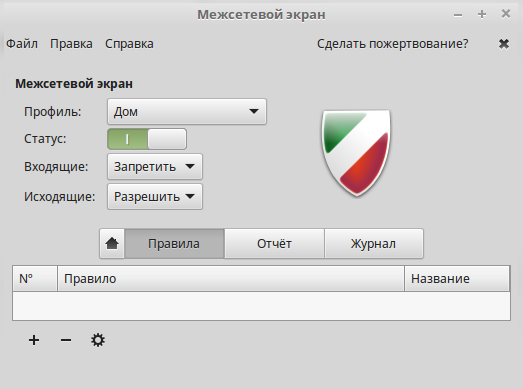

Если включить блокировку всех входящих соединений и разрешить исходящие соединения, то большинство приложений, работающих с Интернет будут работать по прежнему без проблем. Но для некоторых приложений может потребоваться создание дополнительных правил, разрешающих входящий трафик разного рода. Например может возникнуть проблема с VPN-подключениями по протоколу PPTP.

Если заглянуть в системный лог в ходе выполнения VPN-подключения, то можно увидеть примерно следую картину:

В данном случае в событиях [UFW BLOCK], мы видим что блокируются входящие соединения по протоколу 47 (GPE). Эти соединения нужны для успешной установки VPN-сессии по протоколу PPTP, и поэтому мы должны из разрешить в брандмауэре.

Как уже было отмечено ранее, графическая оболочка Gufw это упрощённый инструмент управления брандмауэром UFW, и поэтому в ней мы не обнаружим возможности создания правила, разрешающего протокол GRE. Для решения залдачи воспользуемся примерно следующей командой:

allow — директива «разрешить», in — направление «входящие подключения», on enp3s0 — на сетевом интерфейсе enp3s0, to 192.168.1.5 — адрес назначения — IP интерфейса (enp3s0), proto gre — протокол GRE

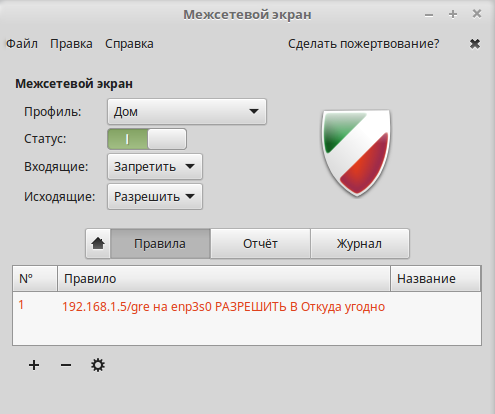

Если после этого перезапустить графическую оболочку Gufw, то увидим в ней новое правило (которое на данный момент не редактируется из графической оболочки):

После этого снова можно выполнить попытку VPN-подключения по протоколу PPTP. На этот раз в логе не должно появляться события блокировки трафика GRE, а VPN-сессия должна быть успешно установлена.

Проверено на следующих конфигурациях:

| Дистрибутив | Версии |

|---|---|

| Linux Mint | 18.2 64-bit (Cinnamon) |

Алексей Максимов

Время публикации: 18.08.2017 13:02

Источник

Soft Gufw – графический интерфейс для настройки файервола (сетевого экрана) в Linux

Брандмауэр Gufw — графическая оболочка GUI , работающая на UFW (Uncomplicated Firewall).

Установка Gufw в Debian и производные (Kali, Mint, Ubuntu и др)

Gufw можно установить в Synaptic или из терминала:

Самые интересные следующие две строчки:

Т.е. на целевой машине имеется 998 закрытых порта. Закрытые — значит нет приложений, которые бы их прослушивали, использовали. Два порта открытые. И впечатляет время сканирование — полсекунды.

Ну и ещё парочка портов открыта:

Использование Gufw

По умолчанию брандмауэр отключен. Чтобы запустить Gufw, введите в терминале:

Для начала разблокируем окно. Чтобы включить брандмауэр, просто нажмите кнопку Состояние и правила по умолчанию будут установлены. Deny (Запретить) для входящего трафика и Allow (Разрешить) для исходящего трафика.

Давайте ещё раз просканируем нашу систему:

Во-первых, сканирование длилось значительно дольше. А во-вторых, у нас опять две интересные строчки:

Было опять просканировано 1000 портов и все они теперь фильтруются. Само сканирование заняло почти 22 секунды.

Вывод: файервол уже работает!

Добавление правил в файервол

Чтобы настроить брандмауэр, добавим правила. Просто щелкните кнопку Add (+), и появится новое окно. Для получения подробной информации посетите домашнюю страницу UFW. Правила могут формироваться для TCP и UDP портов. UFW имеет несколько предустановленных правил для конкретных программ/услуг, они убыстряют типичную настройку сетевого экрана.

Доступные варианты для правил Allow (Разрешить), Deny (Запретить), Reject (Отклонить), и Limit (Ограничение):

- Разрешить: система позволит вход трафика для порта.

- Запретить: система запретит вход трафика для порта.

- Отклонить: система запретит вход трафика для порта и будет информировать систему связи, что он было отклонено.

- Ограничение: система запретит соединения, если IP-адрес пытался инициировать 6 или более соединений за последние 30 секунд.

Предустановленные

Использование предустановленных правил дает несколько вариантов для управления параметрами брандмауэра для распространённых программ и услуг.

Предустановленные правила не охватывают все возможные программы и услуги, дополнительные правила можно добавить во вкладке Простые.

Возьмём в качестве примера службу SSH – давайте просто представим на минуту, что отсутствует предустановленное правило для неё. Откроем для неё порт: вкладка Простые, выберем “Allow”, “In” “TCP”, “22” и нажмём кнопку Добавить.

Да, всё работает:

Чтобы настроить доступ на основе определенного IP, используем вкладку Расширенные.

Есть несколько настроек, доступных для установки в Gufw. Можно настроить в Изменить->Preferences

Здесь вы можете управлять ведением журнала для UFW и Gufw, создавать профили и установить общие предпочтения интерфейса. По умолчанию включено ведение журнала для UFW и отключено для Gufw.

ANDREY

31.07.2015 в 13:57

Довольно познавательно, но зачем файервол в Linux?

WEBWARE TEAM

31.07.2015 в 14:30

Почему-то ваш комментарий попал в спам…

Правильная настройка файервола:

- Позволяет сводить на нет некоторые виды флуда (установкой надлежащих правил файервола) и другие виды DoS-атак (с помощью дополнительных программ и скриптов, которые сами добавляют правила в файервол) (актуально для защиты серверов)

- Уведомляет о подозрительной деятельности, попытках зондирования

- Можно контролировать доступ к различным службам: например, закрыть доступ к веб-серверу, SSH и прочему без остановки самих служб. Т.е. сервером на локалхосте можно пользоваться, а другие к нему подключиться не могут.

- Фильтрация доступа к заведомо незащищенным службам.

Файервол лучше иметь, чем не иметь. Конечно, файервол при неправильной настройке никак не поможет (это справедливо и для Linux и для Windows).

ИВАН

19.02.2016 в 14:00

А как настроить белый список: запретить все входящие и исходящие подключения и разрешить выход в интернет только для Firefox, Центра приложений Ubuntu и как разрешить доступ для Samba в диапазоне IP-адресов с 192.168.0.1 по 192.168.0.254?

ИВАН

23.02.2016 в 19:27

И как разрешить входящие и исходящие подключения для qbittorrent только для определенного порта?

Неужели для Linux не существует хороших графических программ для настройки файервола?

XYZ

01.11.2016 в 12:26

Приветствую.

Настроил GUFW – все замечательно. Только при рестарте системы ufw – inactive. При запуске GUFW галочка выключена. Посоветуйте что делать? Спасибо!

Источник

Настройка фаервола в Linux Mint LMDE 2.

Данная заметка является ответом на вопрос моего знакомого — «Я открыл все необходимые порты, почему не работает Браузер?»

Наверное некоторые шаги по настройке Gufw не очевидны для неподготовленных пользователей.

Решил опубликовать небольшую инструкцию. Возможно некоторые настройки не являются оптимальными и можно сделать иначе. Цель этой заметки показать неискушенному пользователю как можно просто настроить Gufw не залезая в дебри теории.

Идем в Центр управления и открываем — Настройка межсетьевого экрана .

Нажимаем — Разблокировать :

Вводим пароль администратора:

Переключатель Состояние — переводим в положение Включено . Ставим переключатели Входящие и Исходящие в положение — Deny (Запретить).

Этим мы полностью заблокировали весь входящий и исходящий трафик. Ни одно приложение не будет иметь доступа в интернет.

Начнем «исправлять» созданные нами проблемы с доступом в интернет. Нажимаем на значек с плюсиком +:

Откроется окно Добавление правила . В нем открываем вкладку Расширенные и ставим крестик в окошке Отображать дополнительные настройки . Они нам понадобятся.

ПРИМЕЧАНИЕ.

Все настройки можно осуществить на вкладке Простые.

Я умышленно использовал вкладку Расширенные . Так как была необходимость вводить IP. Сути это не меняет.

Вся настройка фаервола осуществляется в этом окне — Добавления правила . Здесь мы выставляем следующие переменные:

1. Первый переключатель — Номер записи правил меняем нажимая на значки плюс + и минус — ;

2. Второй переключатель — отвечает за прохождение трафика. Здесь есть четыре возможности:

- Allow (Разрешить);

- Deny (Запретить);

- Reject (Отказать);

- Limit (Ограничить).

Мы выставляем положение Allow (Разрешить), так как уже заблокировали все входящие и исходящие соединения.

3. Третий переключатель — отвечает за направление трафика. Здесь два пункта:

Нам понадобятся оба.

4. Четвертый переключатель — отвечает за ведение журнала логов. Здесь три пункта:

- Don `t Log (Без логов);

- Log (Вести логи);

- Log All (Вести все логи).

Мы оставим в положениии Don `t Log.

5. Пятый переключатель — отвечает за протокол передачи данных. Здессь есть три положения:

- TCP ( TCP, протокол управления передачей);

- UDP (протокол пользовательских дейтаграмм);

- Both (Оба протокола).

6. И последнее, что нас пока интересует — это окно Куда — Port Number . Сюда будем вносить номер порта через который работает наше приложение.

Ну вот и все настройки интересующие нас на данный момент.

Теперь переходим непосредственно к самой настройке фаервола .

1. Разрешаем DNS.

Любой браузер на любом компьютере при вводе в адресную строку УРЛа прежде всего обращается к файлу Hosts на предмет поиска там введенного доменного имени, и лишь не найдя там нужной записи обращается за этой информацией к ближайшему DNS-серверу (как правило, это сервак вашего интернет-провайдера).

Если не открыть доступ к DNS-серверу мы не сможем подключиться ни к одному сайту.

Начинаем настройку. Выставляем:

Разрешим входящие на порт 53.

- Номер правила — 0;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- UDP (протокол пользовательских дейтаграмм);

- Куда — Port Number 53 .

Нажимаем Добавить.

Разрешим исходящие с порта 53.

- Номер правила — 1;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- UDP (протокол пользовательских дейтаграмм);

- Куда — Port Number 53 .

Нажимаем Добавить.

2. Открываем порты для браузеров (HTTP — порт 80 и HTTPS — порт 443).

Разрешим входящие на порт 80.

- Номер правила — 2;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 80 .

Нажимаем Добавить.

Разрешим исходящие с порта 80.

- Номер правила — 3;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 80 .

Нажимаем Добавить.

Точно так же составляем правила для протокола HTTPS меняется только порт на 443 .

Разрешим входящие на порт 443.

- Номер правила — 4;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 443 .

Нажимаем Добавить.

Разрешим исходящие с порта 443.

- Номер правила — 5;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 443 .

Нажимаем Добавить.

Теперь все наши браузеры должны нормально работать.

3. Открываем порты для торент клиента Deluge.

Второе, что интересует пользователей — это возможность закачки торентов. Здесь приведена настройка для торент клиента Deluge .

Разрешим входящие на диапозон портов 6881:6891 .

- Номер правила — 6;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 6881:6891 .

Нажимаем Добавить.

Разрешим исходящие с диапозона портов 6881:6891 .

- Номер правила — 7;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 6881:6891 .

Нажимаем Добавить.

В самом торент клиенте Deluge нажимам в меню Правка — Параметры — Сеть и заносим наши порты в соответствующие окна.

Сохраняем наши параметры.

После этих настроек Deluge должен работать без проблем.

3. Настройка фаервола для почтового клиента.

Для нормальной работы почтового клиента, например Thunderbird, нам необходимо открыть ряд портов:

25 — SMTP, 110 — POP3, 143 — IMAP, 993 — IMAP и порты 465 — POP3 (безопасный) и 995 -SMTP (безопасный).

Разрешим входящие на порт 25 .

- Номер правила — 8;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 25 .

Нажимаем Добавить.

Разрешим исходящие с порта 25 .

- Номер правила — 9;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 25 .

Нажимаем Добавить.

Разрешим входящие на порт 110 .

- Номер правила — 10;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 110 .

Нажимаем Добавить.

Разрешим исходящие с порта 110 .

- Номер правила — 11;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 110 .

Нажимаем Добавить.

Аналогично настраиваем порты 465 и 995.

Теперь осталось настроить порты 143 и 993 IMAP.

Разрешим входящие на порт 143.

- Номер правила — 12;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 143 .

Нажимаем Добавить.

Разрешим исходящие с порта 143.

- Номер правила — 13;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 143 .

Нажимаем Добавить.

Так же настраиваем порт 993.

После этой настройки почтовый клиент должен работать нормально.

Нажимаем кнопку Закрыть в окне Добавление правил . Все изменения сделанные нами появились в окне Правила .

Для удаления правила нам нужно его выделить и нажать значек минус — .

Дальше мы можем открывать любые необходимые порты. Вот некоторые:

1. Для работы Skype в брандмауэре необходимо открыть следующие порты:

2. Для работы мессенджера Viber в брандмауэре необходимо открыть следующие порты:

- 5242 и 4244/TCP

- 5243 и 9785 / UDP

3. Для работы TeamViewer в брандмауэре необходимо открыть следующий порт:

4. Для работы FTP клиента (например FileZilla) в брандмауэре необходимо открыть следующие порты:

Количество приложений использующих подключение к сети очень велико. И перечислить их все не представляется возможным. Поэтому выбрав для установки приложение выясните какие порты оно использует и по какому протоколу работает.

К сожалению никакие настройки фаервола в линукс не спасают от утечки информации, если разработчики приложения используют например порты 80 или 110 для отсылки какой либо информации, фаервол не фильтрует по приложениям. Можно только открывать и закрывать порты. Про разработчиков — это камень в огород Ubuntu.

Источник