- Install Cisco AnyConnect Secure Mobility Client on a Mac Computer

- Available Languages

- Download Options

- Objective

- Introduction

- AnyConnect Software Version

- Install AnyConnect Secure Mobility Client

- Prerequisites

- Check these other articles out!

- Applicable Devices | Software Version

- Licensing Information

- Step 1

- Step 2

- Step 3

- Step 4

- Step 5

- Step 6

- Step 7

- Step 8

- Step 9

- Step 10

- Step 11

- Step 12

- Step 13

- Additional Resources

- AnyConnect App

- View a video related to this article.

- Настройка клиента AnyConnect Secure Mobility Client с использованием раздельного туннелирования на ASA

- Параметры загрузки

- Об этом переводе

- Содержание

- Введение

- Предварительные условия

- Требования

- Используемые компоненты

- Общие сведения

- Информация о лицензии AnyConnect

- Настройка

- Схема сети

- Мастер настройки AnyConnect ASDM

- Настройка раздельного туннелирования

- Загрузка и установка клиента AnyConnect

- Развертывание через Интернет

- Автономное развертывание

- Конфигурация интерфейса командой строки CLI

- Проверка

- Устранение неполадок

- Установка DART

- Запуск DART

Install Cisco AnyConnect Secure Mobility Client on a Mac Computer

Available Languages

Download Options

Objective

This article shows you how to download and install the Cisco AnyConnect Secure Mobility Client version 4.9.x on a Mac Computer.

This article is only applicable to the RV34x series routers, not Enterprise products.

Introduction

AnyConnect Secure Mobility Client is a modular endpoint software product. It not only provides Virtual Private Network (VPN) access through Secure Sockets Layer (SSL) and Internet Protocol Security (IPsec) Internet Key Exchange version2 (IKEv2) but also offers enhanced security through various built-in modules.

AnyConnect Software Version

Install AnyConnect Secure Mobility Client

This toggled section provides details and tips for beginners.

Prerequisites

- You need to purchase client license(s) from a partner like CDW or through your company’s device procurement. There are options for 1 user (L-AC-PLS-3Y-S5) or packets of licenses including one year for 25 users (AC-PLS-P-25-S). Other license options available as well, including perpetual licenses. For more details on licensing, check out the links in the Licensing Information section below.

- Download the latest version of firmware available for your router.

Check these other articles out!

Applicable Devices | Software Version

- RV340 | 1.0.03.21 (Download latest)

- RV340W | 1.0.03.21 (Download latest)

- RV345 | 1.0.03.21 (Download latest)

- RV345P | 1.0.03.21 (Download latest)

Licensing Information

AnyConnect client licenses allow the use of the AnyConnect desktop clients as well as any of the AnyConnect mobile clients that are available. You will need a client license to download and use the Cisco AnyConnect Secure Mobility Client. A client license enables the VPN functionality and are sold in packs of 25 from partners like CDW or through your company’s device procurement.

Want to know more about AnyConnect licensing? Here are some resources:

Step 1

Open a web browser and navigate to the Cisco Software Downloads webpage.

Step 2

In the search bar, start typing ‘Anyconnect’ and the options will appear. Select AnyConnect Secure Mobility Client v4.x.

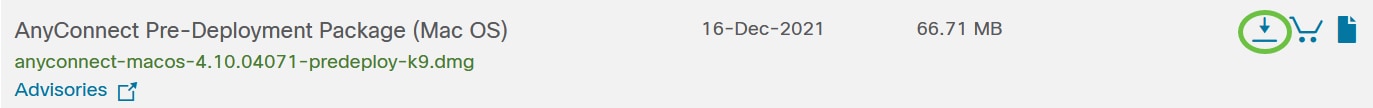

Step 3

Download the Cisco AnyConnect VPN Client. Most users will select the AnyConnect Pre-Deployment Package (Mac OS) option.

The images in this article are for AnyConnect v4.9.x, which was latest version at the time of writing this document.

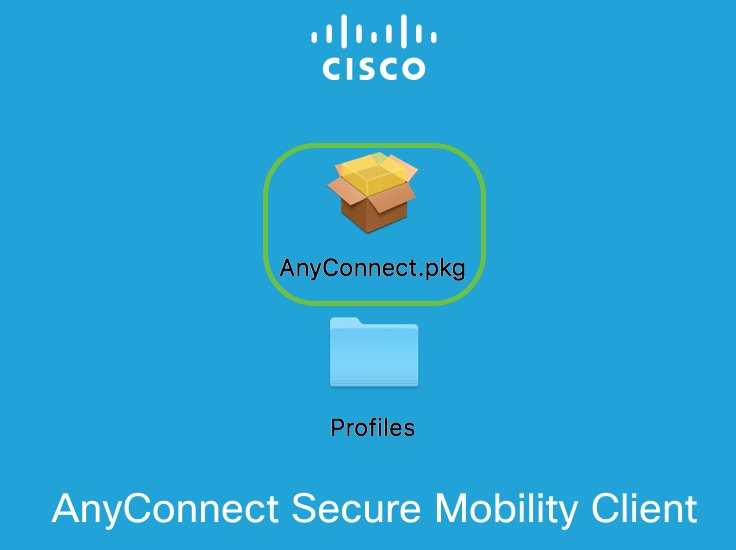

Step 4

Double-click the installer.

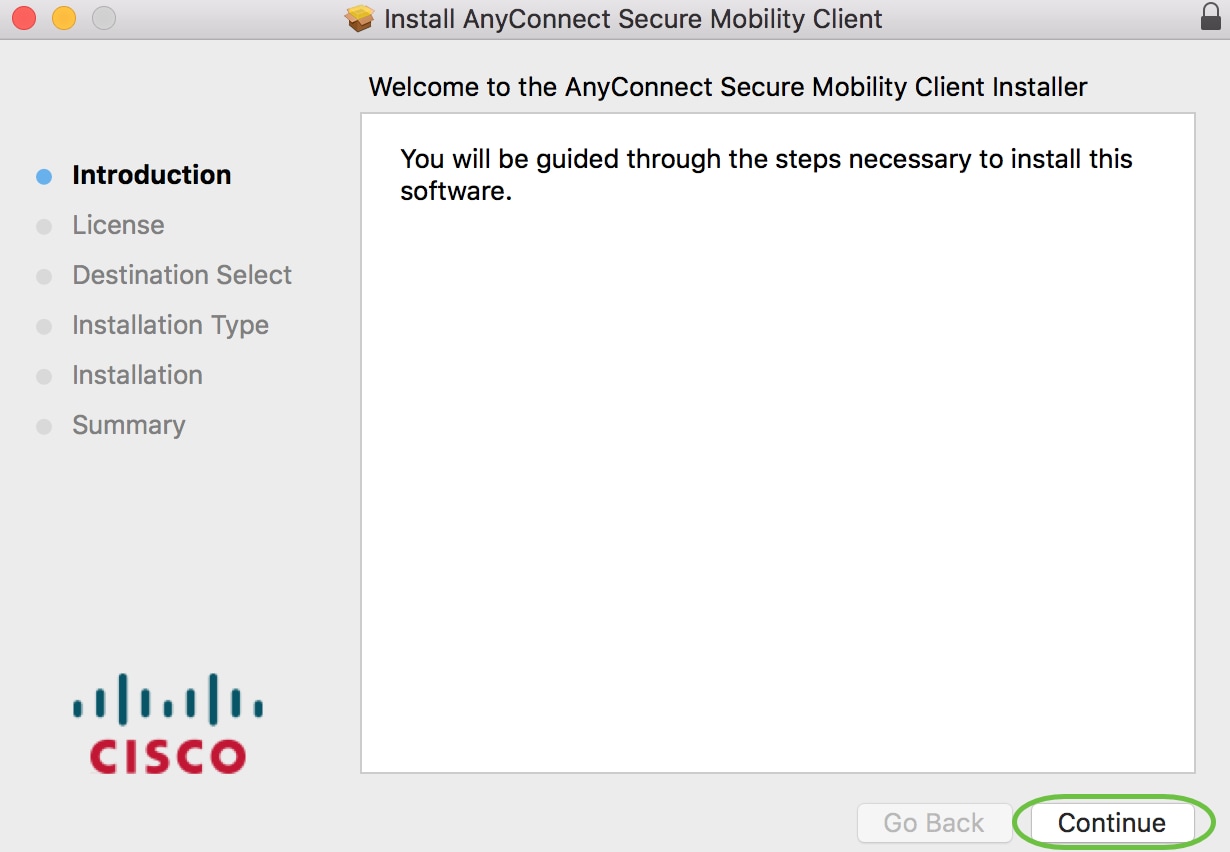

Step 5

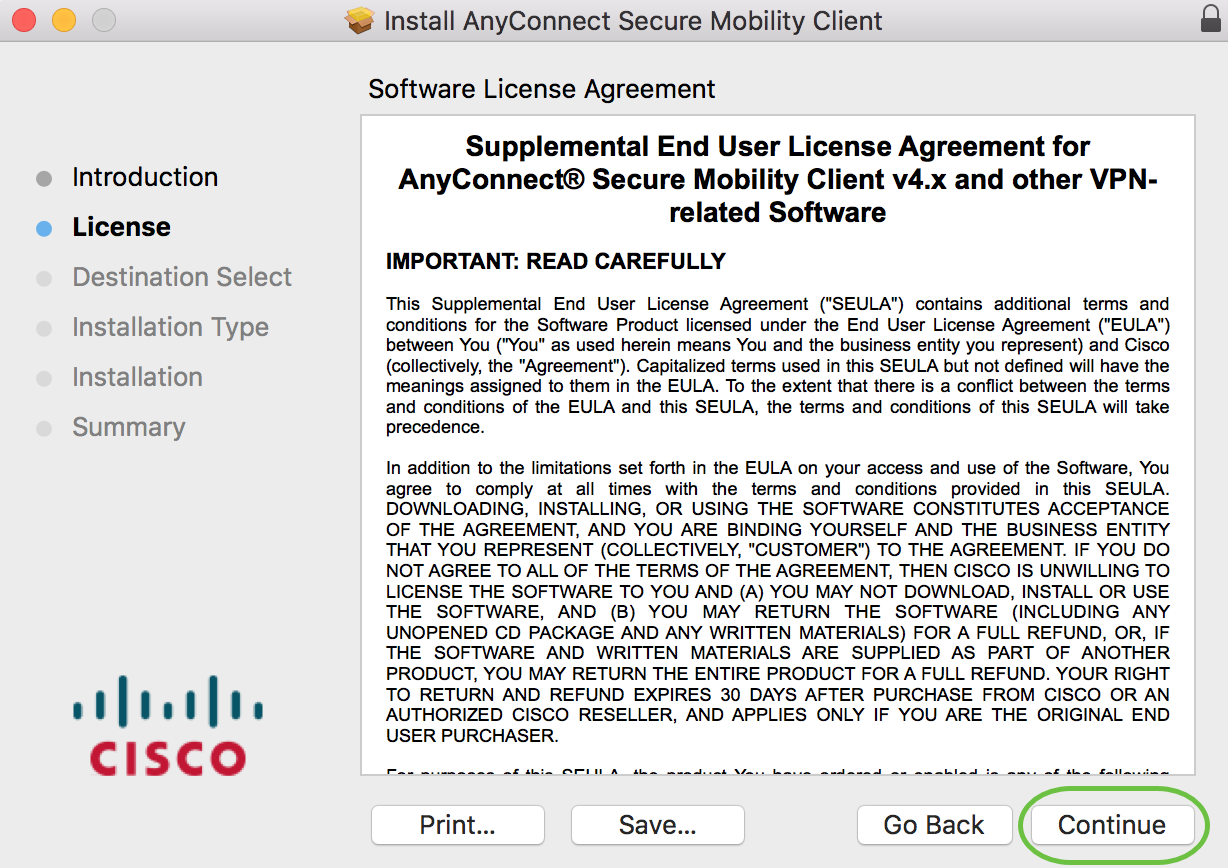

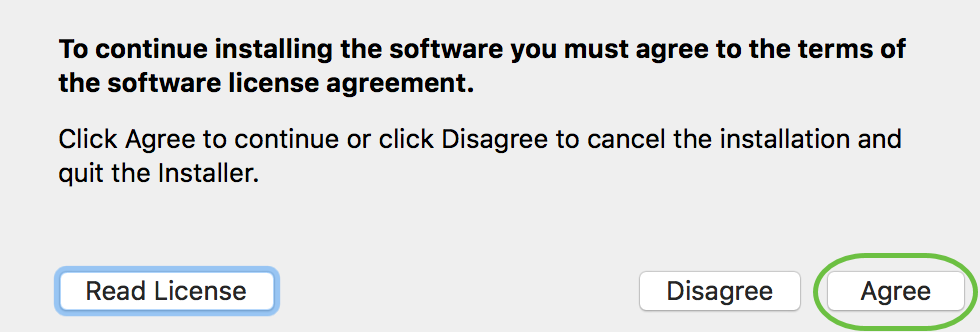

Step 6

Go over the Supplemental End User License Agreement and then click Continue.

Step 7

Step 8

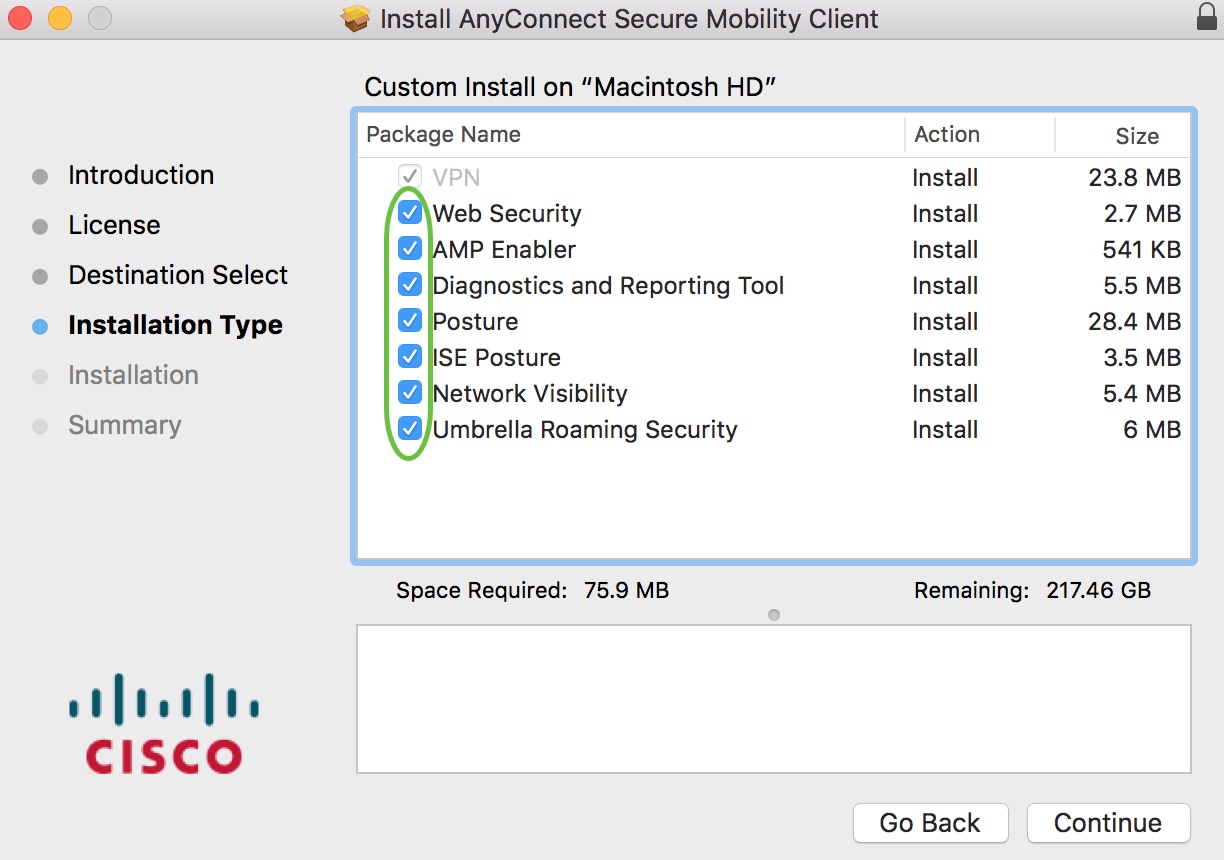

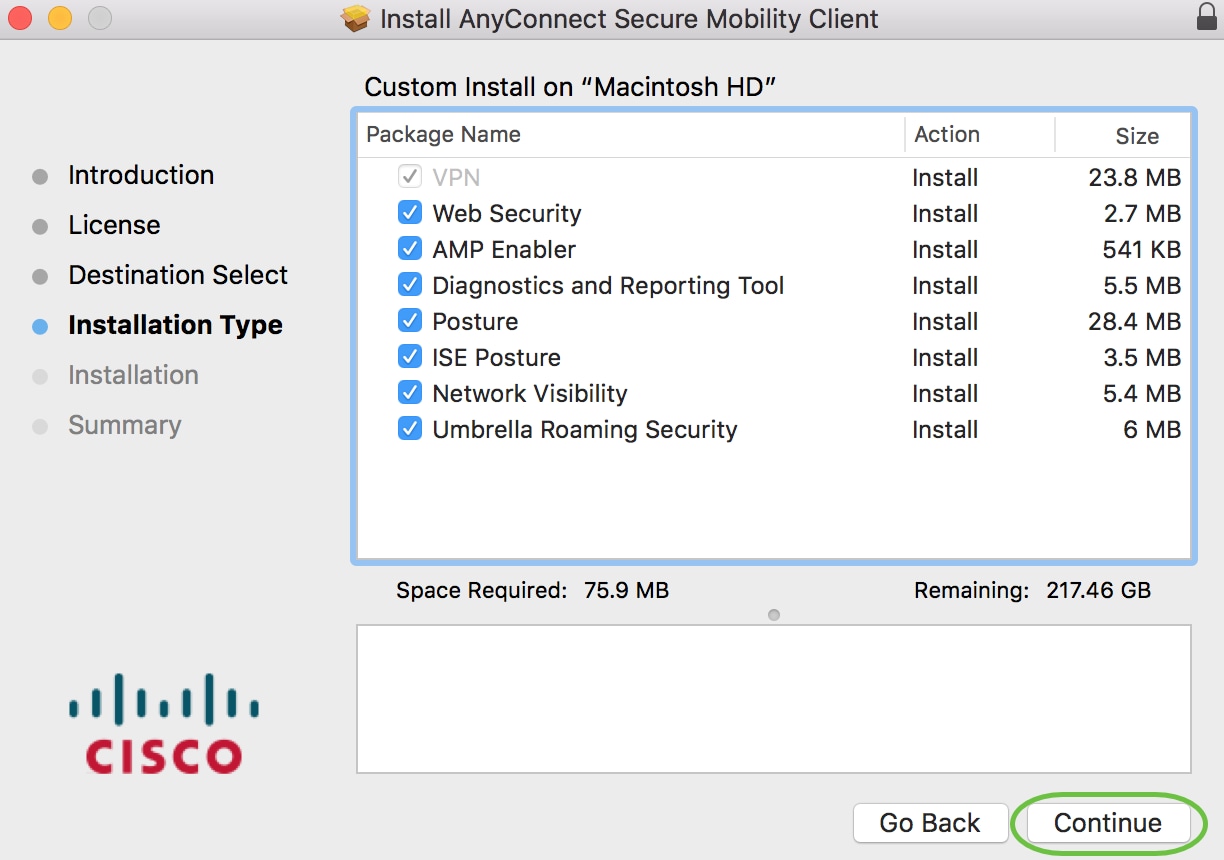

Choose the components to be installed by checking or unchecking the corresponding check boxes. All components are installed by default.

The items you select in this screen will appear as options in AnyConnect. If deploying AnyConnect for end-users, you may want to consider deselecting options.

Step 9

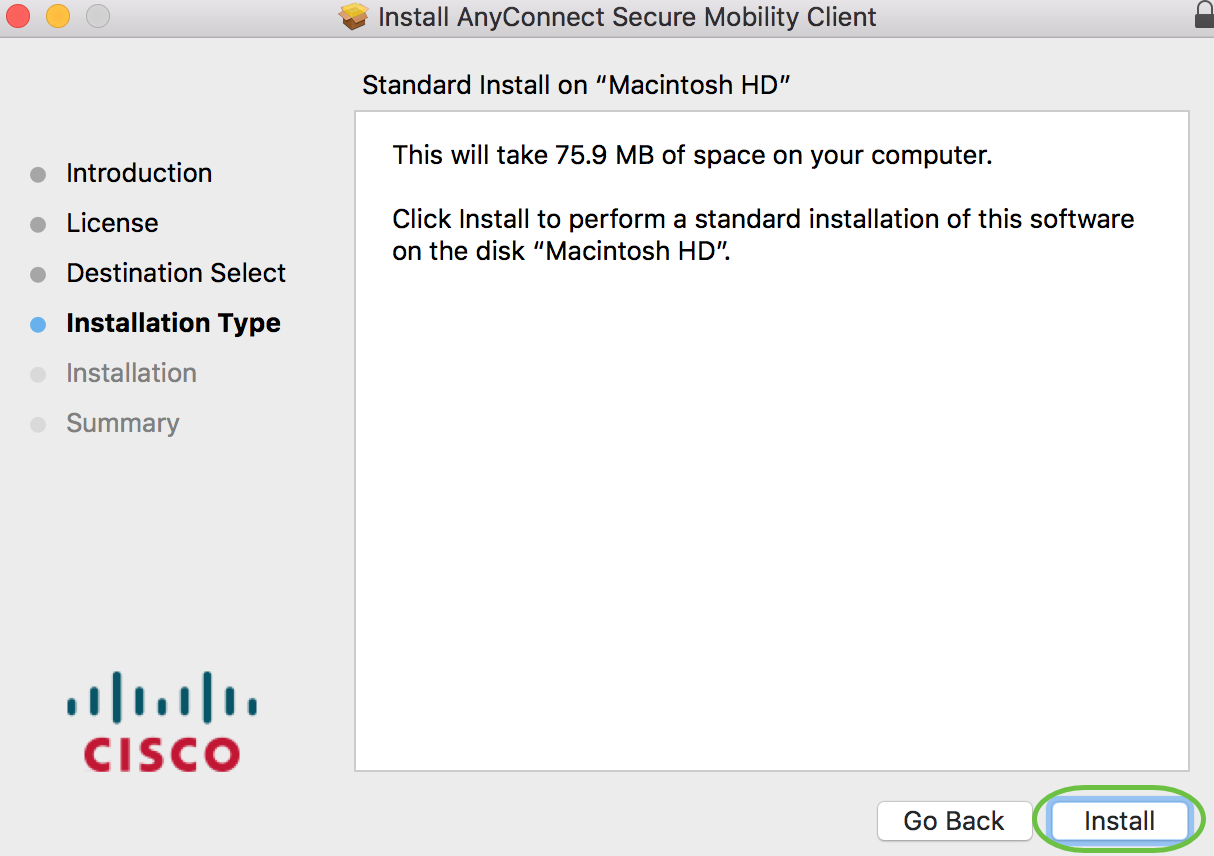

Step 10

Step 11

(Optional) Enter your password in the Password field.

Step 12

Click Install Software.

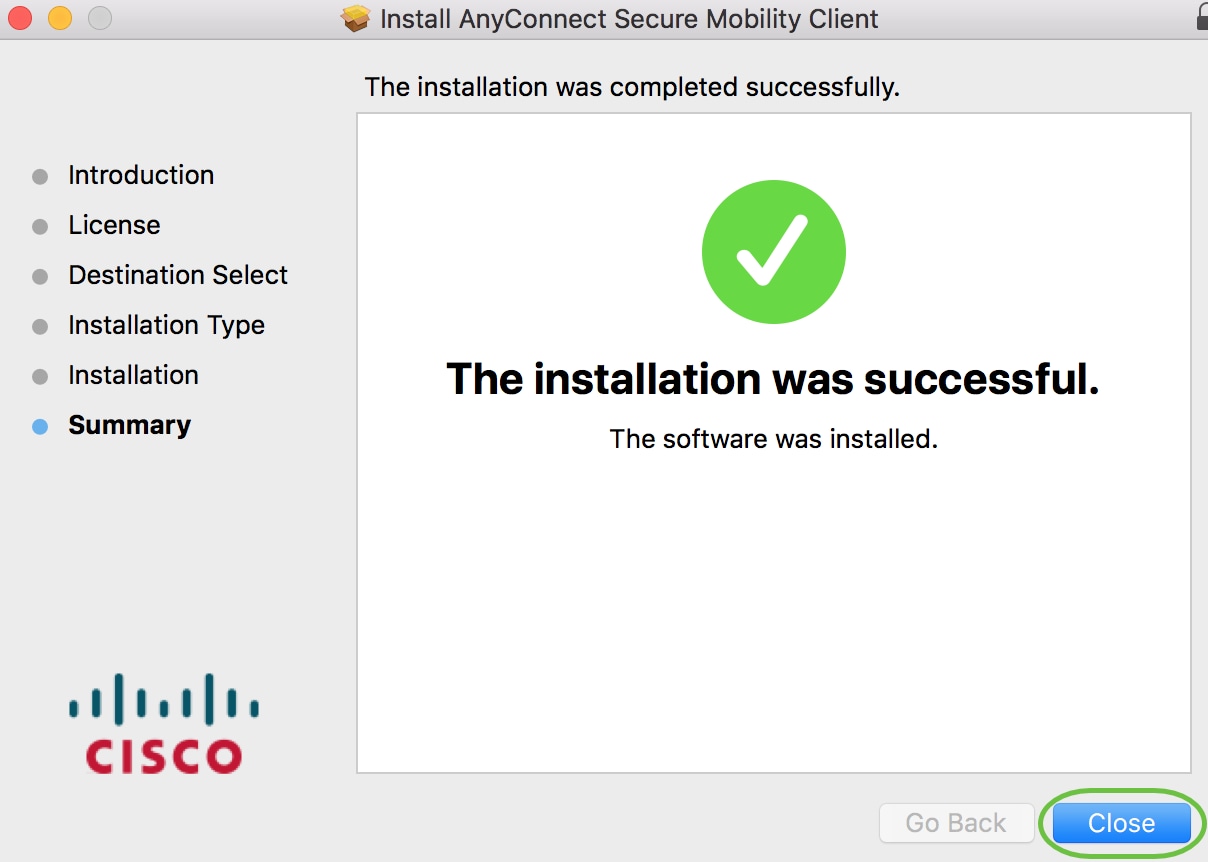

Step 13

You have now successfully installed the AnyConnect Secure Mobility Client Software on your Mac computer.

Additional Resources

AnyConnect App

To try out AnyConnect on mobile devices, the App can be downloaded from Google Play store or Apple store.

View a video related to this article.

Источник

Настройка клиента AnyConnect Secure Mobility Client с использованием раздельного туннелирования на ASA

Параметры загрузки

Об этом переводе

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

В этом документе описывается, как настроить клиент защищенного мобильного доступа Cisco AnyConnect Secure Mobility с помощью диспетчера устройств Cisco Adaptive Security Device Manager на многофункциональном устройстве обеспечения безопасности Cisco ASA с ПО версии 9.3(2).

Предварительные условия

Требования

Веб-пакет развертывания клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility необходимо загрузить на локальный компьютер, на котором имеется доступ ASDM к ASA. Загрузить клиентский пакет можно на веб-странице клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility. Веб-пакеты развертывания для различных операционных систем (ОС) можно загрузить на ASA одновременно.

Имена файлов веб-пакетов развертывания для различных ОС:

- Microsoft Windowsпобеда AnyConnect Г¦¦ ОС— -k9.pkg

Macintosh (MAC) ОС-k9.pkg Г¦¦ anyconnect-macosx-i386-

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

ASDM версии 7.3(1)101

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Общие сведения

В этом документе представлены пошаговые инструкции по использованию мастера настройки AnyConnect Cisco в ASDM, позволяющего настроить клиент AnyConnect и включить раздельное туннелирование.

Раздельное туннелирование используется в случаях, когда необходимо туннелировать только определенный трафик, в отличие от ситуаций, в которых весь поток трафика, создаваемый клиентскими компьютерами, проходит через VPN, если она подключена. При использовании мастера настройки AnyConnect по умолчанию на ASA создается конфигурация tunnel-all. Раздельное туннелирование необходимо настраивать отдельно, о чем подробно рассказывается в разделе Разделенное туннелирование этого документа.

В этом примере конфигурации предполагается передавать трафик для подсети 10.10.10.0/24, которая является подсетью локальной сети за устройством ASA, по VPN-туннелю, а весь остальной трафик с клиентского компьютера передавать через его собственный канал в Интернете.

Информация о лицензии AnyConnect

Далее приведены некоторые ссылки на полезные сведения о лицензиях клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility:

Настройка

В этом разделе описывается настройка клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility на ASA.

Примечание. Используйте средство поиска команд (только для зарегистрированных заказчиков) для получения дополнительной информации по командам, используемым в этом разделе.

Схема сети

Это топология, которая используется для примеров в данном документе:

Мастер настройки AnyConnect ASDM

Мастер настройки AnyConnect может использоваться для настройки клиента защищенного мобильного доступа AnyConnect Secure Mobility. Прежде чем продолжить, убедитесь, что пакет клиента AnyConnect загружен на флеш-накопитель или диск межсетевого экрана ASA.

Для того чтобы настроить клиент защищенного мобильного доступа AnyConnect Secure Mobility с помощью мастера настройки, выполните следующие действия:

- Войдите в ASDM, запустите мастер настройки и нажмите кнопку Next (Далее):

Введите Connection Profile Name (имя профиля подключения), в раскрывающемся меню VPN Access Interface (Интерфейс доступа VPN) выберите интерфейс, на котором будет заканчиваться VPN, и нажмите кнопку Next (Далее):

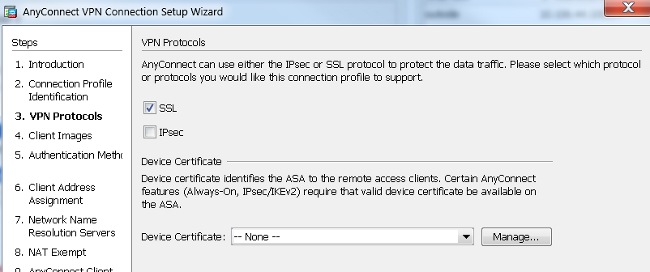

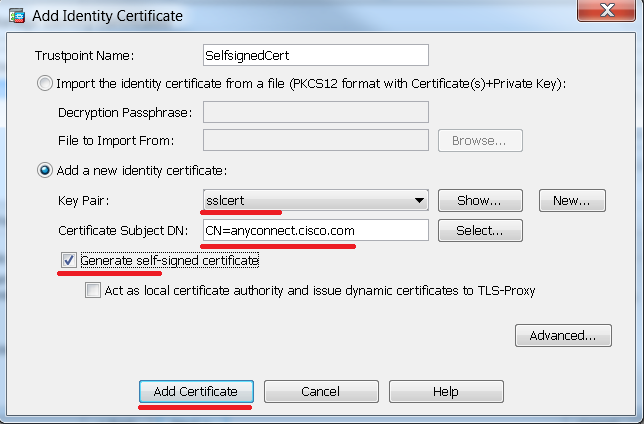

Установите флажок SSL, чтобы включить протокол SSL.В поле Device Certificate (Сертификат устройства) можно указать сертификат, выданный доверенным сторонним центром сертификации (таким как Verisign или Entrust), или самозаверенный сертификат. Если сертификат уже установлен на ASA, то его можно выбрать в раскрывающемся меню.

Примечание. Этот сертификат является предоставляемым сертификатом серверной части. Если на ASA нет установленных сертификатов и необходимо создать самозаверенный сертификат, нажмите кнопку Manage (Управление).

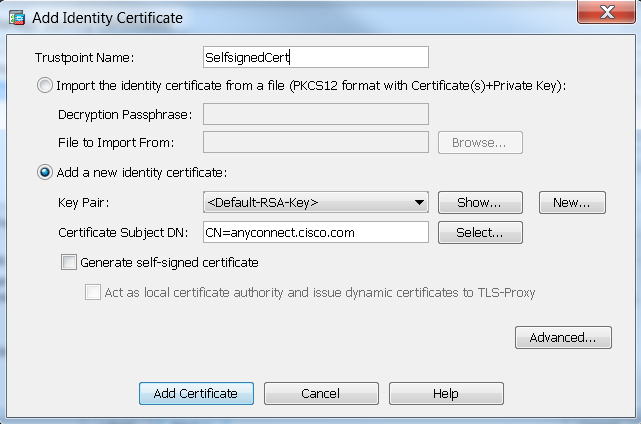

Нажмите Add:

Введите соответствующее имя в поле Trustpoint Name (Имя доверенной точки) и выберите переключатель Add a new identity certificate (Добавить новый удостоверяющий сертификат).Если на устройстве отсутствуют пары ключей алгоритма цифровой подписи Ривеста-Шамира-Адельмана (RSA), нажмите New (Создать), чтобы создать их:

Выберите переключатель Use default key pair name (Использовать имя пары ключей по умолчанию) либо выберите переключатель Enter new key pair name (Ввести новое имя пары ключей) и введите новое имя.Выберите размер для ключей, а затем нажмите Generate Now:

После создания пары ключей RSA выберите этот ключ и установите флажок Generate self-signed certificate (Создать самозаверенный сертификат).Введите доменное имя (DN) нужного объекта в поле Certificate Subject DN (Доменное имя объекта сертификата) и нажмите кнопку Add Certificate (Добавить сертификат):

После завершения регистрации нажмите ОК, ОК и затем кнопку Next (Далее):

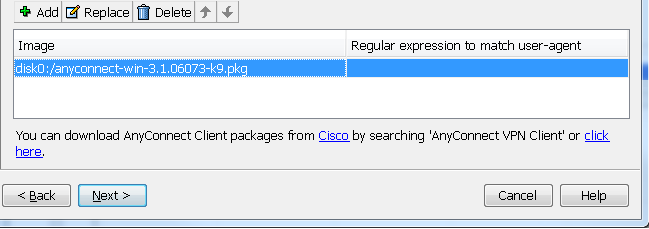

Нажмите Add (Добавить), чтобы добавить образ клиента AnyConnect (PKG-файл) с ПК или с флеш-накопителя.Нажмите кнопку Browse Flash (Обзор флеш-накопителя), чтобы добавить образ с флеш-диска, или кнопку Upload (Отправить), чтобы добавить образ непосредственно с хост-компьютера:

После добавления образа нажмите кнопку Next (Далее):

Аутентификацию пользователя можно выполнить с помощью серверных групп аутентификации, авторизации и учета (AAA). Если пользователи уже настроены, выберите LOCAL и нажмите кнопку Next (Далее).

Примечание. В данном примере настраивается аутентификация LOCAL. Это означает, что для аутентификации будет использоваться локальная база данных пользователей на ASA.

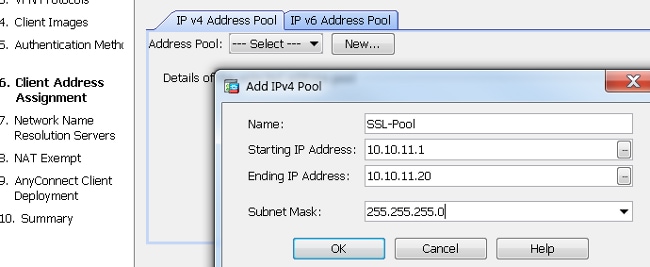

Необходимо настроить пул адресов для клиента VPN. Если он уже настроен, выберите его из раскрывающегося меню. Если нет, нажмите кнопку New (Создать), чтобы настроить новый пул.После завершения нажмите кнопку Next (Далее):

Введите серверы DNS и доменные имена в поля DNS и Domain Name (Доменное имя) соответственно, затем нажмите кнопку Next (Далее):

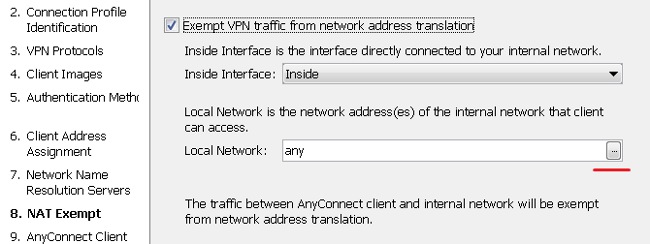

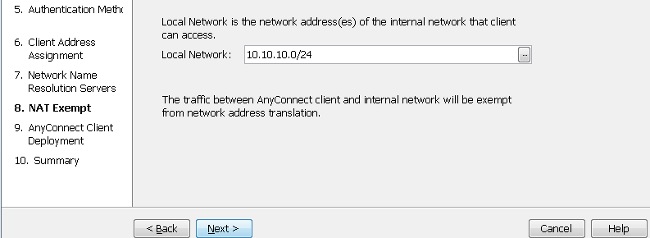

В этом сценарии цель состоит в том, чтобы ограничить доступ по VPN к сети 10.10.10.0/24, которая настроена как внутренняя подсеть (или подсеть LAN) за устройством ASA. Трафик между клиентом и внутренней подсетью не должен подвергаться никакому динамическому преобразованию сетевых адресов (NAT).

Установите флажок Exempt VPN traffic from network address translation (Не подвергать трафик VPN преобразованию сетевых адресов) и настройте интерфейсы LAN и WAN, которые будут использоваться в этом исключении:

Выберите локальные сети, которые нужно исключить:

Теперь настройка клиента AnyConnect завершена. Однако при настройке AnyConnect в мастере настройки политика раздельного туннелирования настраивается как Tunnelall по умолчанию. Для туннелирования только определенного трафика необходимо реализовать раздельное туннелирование.

Примечание. Если раздельное туннелирование не будет настроено, политика раздельного туннелирования будет унаследована от групповой политики по умолчанию (DfltGrpPolicy), которая по умолчанию установлена как Tunnelall. Это означает, что после подключения клиента по VPN весь трафик (включая трафик Интернета) передается по туннелю.

Только трафик, предназначенный для IP-адреса глобальной сети ASA (или внешнего IP-адреса), будет обходить туннелирование на клиентском компьютере. Это можно видеть в выходных данных команды route print на компьютерах Microsoft Windows.

Настройка раздельного туннелирования

Раздельное туннелирование — это функция, с помощью которой можно определить трафик для подсетей или хостов, который должен шифроваться. Сюда входит настройка списка контроля доступа (ACL), который будет связан с этой функцией. Трафик для подсетей или хостов, определенный в этом ACL, будет шифроваться в туннеле с клиентской стороны, и маршруты для этих подсетей устанавливаются в таблице маршрутизации ПК.

Для того чтобы перейти от конфигурации Tunnel-all к конфигурации Split-tunnel, выполните следующие действия:

- Перейдите в раздел Configuration > Remote Access VPN > Group Policies (Конфигурация > VPN для удаленного доступа > Групповые политики):

Нажмите кнопку Edit (Правка) и с помощью дерева навигации перейдите в раздел Advanced > Split Tunneling (Дополнительно > Раздельное туннелирование).Снимите флажок Inherit (Наследовать) в разделе Policy (Политика) и выберите в раскрывающемся меню Tunnel Network List Below (Список сетей туннелирования ниже):

Снимите флажок Inherit (Наследовать) в разделе Network List (Список сетей) и нажмите кнопку Manage (Управление), чтобы выбрать ACL, определяющий локальные сети, к которым клиенту нужен доступ:

Выберите Standard ACL (Стандартный ACL), Add (Добавить), Add ACL (Добавить ACL), а затем ACL name (Имя ACL):

Нажмите Add ACE (Добавить ACE), чтобы добавить правило:

Нажмите кнопку ОК.

После подключения маршруты для подсетей или хостов в ACL разделения добавляются в таблицу маршрутизации клиентского компьютера. На компьютерах Microsoft Windows это можно увидеть в выходных результатах команды route print. Следующим переходом для этих маршрутов будет IP-адрес подсети из пула IP-адресов клиента (обычно первый IP-адрес подсети):

На компьютерах MAC OS для просмотра таблицы маршрутизации компьютера введите команду netstat-r:

Загрузка и установка клиента AnyConnect

Существует два способа развертывания клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility на пользовательском компьютере:

- Развертывание через Интернет

Оба эти способа подробно описываются в последующих разделах.

Развертывание через Интернет

Для использования развертывания через Интернет введите в браузере на клиентском компьютере URL-адрес https:// или , чтобы перейти на страницу портала WebVPN.

Примечание. Если используется Internet Explorer (IE), установка выполняется в основном через ActiveX, если не включено принудительное использование Java. Во всех остальных браузерах используется Java.

После входа на эту страницу должна начаться установка на клиентском компьютере, а клиент должен подключиться к ASA после завершения установки.

Примечание. Может быть запрошено разрешение на запуск ActiveX или Java. Необходимо дать разрешение, чтобы продолжить установку.

Автономное развертывание

Для того чтобы воспользоваться способом автономного развертывания, выполните следующие действия:

- Загрузите образ клиента AnyConnect с веб-сайта Cisco. Для того чтобы выбрать правильный образ для загрузки, см. веб-страницу клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility. Ссылка для загрузки представлена на этой странице. Перейдите на страницу загрузки и выберите соответствующую версию. Выполните поиск Full installation package — Window / Standalone installer (ISO).

Примечание. После этого будет загружен ISO-образ установщика (такой как anyconnect-win-3.1.06073-pre-deploy-k9.iso).

Извлеките содержимое ISO-пакета с помощью WinRar или 7-Zip:

Конфигурация интерфейса командой строки CLI

В этом разделе представлена конфигурация интерфейса командой строки (CLI) для клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility в целях справки.

Проверка

Выполните следующие действия для проверки клиентского подключения и различных параметров этого подключения:

- В ASDM перейдите в раздел Monitoring > VPN (Мониторинг > VPN):

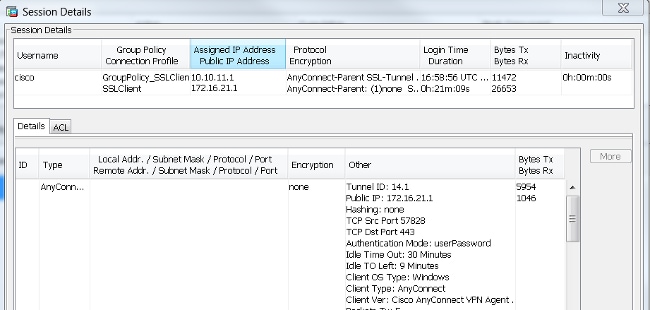

Можно использовать Filter By для фильтрации типа VPN.В раскрывающемся меню выберите AnyConnect Client (Клиент AnyConnect) и все сеансы клиента AnyConnect.

Совет: Сеансы можно дополнительно фильтровать с помощь других условий, таких как имя пользователя и IP-адрес.

Дважды нажмите сеанс, чтобы получить более подробную информацию о нем:

В интерфейсе командной строки введите команду show vpn-sessiondb anyconnect, чтобы получить сведения о сеансе:

Для уточнения результатов можно использовать другие параметры фильтрации:

Устранение неполадок

С помощью инструмента диагностики и создания отчетов (DART) AnyConnect можно собрать данные для поиска и устранения неполадок c установкой AnyConnect и проблем с подключением. Мастер DART используется на компьютере, на котором работает AnyConnect. DART собирает информацию журналов, информацию о состоянии и диагностическую информацию для анализа в Центре технической поддержки Cisco TAC, и для его запуска на клиентском компьютере не требуются права администратора.

Установка DART

Для установки DART выполните следующие действия:

- Загрузите образ клиента AnyConnect с веб-сайта Cisco. Для того чтобы выбрать правильный образ для загрузки, см. веб-страницу клиента защищенного мобильного доступа Cisco AnyConnect Secure Mobility. Ссылка для загрузки представлена на этой странице. Перейдите на страницу загрузки и выберите соответствующую версию. Выполните поиск Full installation package — Window / Standalone installer (ISO).

Примечание. После этого будет загружен ISO-образ установщика (такой как anyconnect-win-3.1.06073-pre-deploy-k9.iso).

Извлеките содержимое ISO-пакета с помощью WinRar или 7-Zip:

Перейдите к папке, в которую было извлечено содержимое.

Запустите файл Setup.exe и выберите только AnyConnect Diagnostic And Reporting Tool (Инструмент диагностики и создания отчетов Anyconnect):

Запуск DART

Перед запуском DART учтите следующие важные аспекты:

- Анализируемая проблема должна повториться хотя бы один раз перед запуском DART.

Запустите DART из меню «Пуск» на клиентском компьютере:

Можно выбрать режим Default (По умолчанию) или Custom (Пользовательский). Cisco рекомендует запускать DART в режиме по умолчанию, чтобы вся информация могла быть захвачена за один раз.

После завершения этот инструмент сохраняет ZIP-файл пакета DART на компьютере клиента. Этот пакет затем можно отправить по электронной почте в TAC (после открытия обращения в TAC) для дальнейшего анализа.

Источник