- Параметры доступа пользователей в Windows Admin Center User access options with Windows Admin Center

- Роли доступа к шлюзу Gateway access roles

- Параметры поставщика удостоверений Identity provider options

- Проверка подлинности смарт-карты Smartcard authentication

- Условный доступ и многофакторная проверка подлинности Conditional access and multi-factor authentication

- Управление доступом на основе ролей Role-based access control

- Доступные роли Available roles

- Подготовка к управлению доступом на основе ролей Preparing for role-based access control

- Добавление нового пользователя в Windows Server 2012 R2

- 0. Оглавление

- 1. Добавление пользователя

- 2. Изменение настроек пользователя

- Смотрите также:

Параметры доступа пользователей в Windows Admin Center User access options with Windows Admin Center

Область применения. Windows Admin Center, ознакомительная версия Windows Admin Center Applies To: Windows Admin Center, Windows Admin Center Preview

При развертывании в Windows Server Windows Admin Center предоставляет централизованную точку управления для серверной среды. When deployed on Windows Server, Windows Admin Center provides a centralized point of management for your server environment. Контролируя доступ к Windows Admin Center, вы можете повысить безопасность своего пространства управления. By controlling access to Windows Admin Center, you can improve the security of your management landscape.

Роли доступа к шлюзу Gateway access roles

Windows Admin Center определяет две роли для доступа к службе шлюза: пользователи шлюза и администраторы шлюза. Windows Admin Center defines two roles for access to the gateway service: gateway users and gateway administrators.

Доступ к шлюзу не подразумевает доступ к целевым серверам, отображаемым шлюзом. Access to the gateway does not imply access to the target servers visible by the gateway. Для управления целевым сервером пользователь должен подключиться с учетными данными, имеющими права администратора на целевом сервере. To manage a target server, a user must connect with credentials that have administrative privileges on the target server.

Пользователи шлюза могут подключаться к службе шлюза Windows Admin Center, чтобы через него управлять серверами, но не могут изменять разрешения доступа и механизм проверки подлинности, используемый для шлюза. Gateway users can connect to the Windows Admin Center gateway service in order to manage servers through that gateway, but they cannot change access permissions nor the authentication mechanism used to authenticate to the gateway.

Администраторы шлюза могут настраивать доступ, а также способ выполнения проверки подлинности для пользователей шлюза. Gateway administrators can configure who gets access as well as how users will authenticate to the gateway.

Если в Windows Admin Center не определены группы доступа, роли будут отражать доступ учетной записи Windows к серверу шлюза. If there are no access groups defined in Windows Admin Center, the roles will reflect the Windows account access to the gateway server.

Параметры поставщика удостоверений Identity provider options

Администраторы шлюза могут выбрать один из следующих элементов: Gateway administrators can choose either of the following:

Проверка подлинности смарт-карты Smartcard authentication

При использовании Active Directory или групп локальных компьютеров в качестве поставщика удостоверений можно принудительно выполнить проверку подлинности смарт-карты, требуя, чтобы пользователи, которые обращаются к Windows Admin Center, были членами дополнительных групп безопасности на основе смарт-карты. When using Active Directory or local machine groups as the identity provider, you can enforce smartcard authentication by requiring users who access Windows Admin Center to be a member of additional smartcard-based security groups. Настройка проверки подлинности смарт-карты в Windows Admin Center. Configure smartcard authentication in Windows Admin Center.

Условный доступ и многофакторная проверка подлинности Conditional access and multi-factor authentication

Если для шлюза требуется выполнить проверку подлинности Azure AD, вы можете использовать дополнительные функции безопасности, такие как условный доступ и многофакторная проверка подлинности, предоставляемые Azure AD. By requiring Azure AD authentication for the gateway, you can leverage additional security features like conditional access and multi-factor authentication provided by Azure AD. Краткое руководство. Требование Многофакторной идентификации для конкретных приложений с помощью условного доступа Azure Active Directory Learn more about configuring conditional access with Azure Active Directory.

Управление доступом на основе ролей Role-based access control

По умолчанию пользователям необходимо иметь права локального администратора на компьютерах, которыми требуется управлять с помощью Windows Admin Center. By default, users require full local administrator privileges on the machines they wish to manage using Windows Admin Center. Это позволит им удаленно подключаться к компьютеру и обеспечить наличие достаточных разрешений для просмотра и изменения системных параметров. This allows them to connect to the machine remotely and ensures they have sufficient permissions to view and modify system settings. Однако некоторым пользователям не нужен неограниченный доступ к компьютеру для выполнения заданий. However, some users may not need unrestricted access to the machine to perform their jobs. В Windows Admin Center можно использовать управление доступом на основе ролей, чтобы предоставить таким пользователям ограниченный доступ к компьютеру, не делая их полными локальными администраторами. You can use role-based access control in Windows Admin Center to provide such users with limited access to the machine instead of making them full local administrators.

Управление доступом на основе ролей в Windows Admin Center выполняется через настройку каждого управляемого сервера с помощью конечной точки Just Enough Administration PowerShell. Role-based access control in Windows Admin Center works by configuring each managed server with a PowerShell Just Enough Administration endpoint. Эта конечная точка определяет роли, в том числе аспекты системы, которыми каждой роли разрешено управлять, и пользователей, которым назначена роль. This endpoint defines the roles, including what aspects of the system each role is allowed to manage and which users are assigned to the role. Когда пользователь подключается к конечной точке с ограниченными правами, создается временная учетная запись локального администратора для управления системой от ее имени. When a user connects to the restricted endpoint, a temporary local administrator account is created to manage the system on their behalf. Это гарантирует, что даже средствами, которые не имеют собственной модели делегирования, по-прежнему можно управлять с помощью Windows Admin Center. This ensures that even tools which do not have their own delegation model can still be managed with Windows Admin Center. Временная учетная запись автоматически удаляется, когда пользователь прекращает управление компьютером с помощью Windows Admin Center. The temporary account is automatically removed when the user stops managing the machine through Windows Admin Center.

Когда пользователь подключается к компьютеру, настроенному с помощью управления доступом на основе ролей, Windows Admin Center сначала проверяет, является ли он локальным администратором. When a user connects to a machine configured with role-based access control, Windows Admin Center will first check if they are a local administrator. Если это подтверждается, пользователь получает полный доступ к Windows Admin Center без ограничений. If they are, they will receive the full Windows Admin Center experience with no restrictions. В противном случае Windows Admin Center проверит, относится ли пользователь к какой-либо предварительно определенной роли. Otherwise, Windows Admin Center will check if the user belongs to any of the pre-defined roles. Пользователь имеет ограниченный доступ, если он имеет роль Windows Admin Center, но не является полным администратором. A user is said to have limited access if they belong to a Windows Admin Center role but are not a full administrator. Наконец, если пользователь не является ни администратором, ни членом роли, ему будет отказано в доступе для управления компьютером. Finally, if the user is neither an administrator nor a member of a role, they will be denied access to manage the machine.

Управление доступом на основе ролей предоставляется для решений диспетчера сервера и отказоустойчивого кластера. Role-based access control is available for the Server Manager and Failover Cluster solutions.

Доступные роли Available roles

Windows Admin Center поддерживает следующие роли конечных пользователей. Windows Admin Center supports the following end-user roles:

| Имя роли Role name | Целевое использование Intended use |

|---|---|

| Администраторы Administrators | Позволяет пользователям использовать большинство функций Windows Admin Center без предоставления доступа к удаленному рабочему столу или PowerShell. Allows users to use most of the features in Windows Admin Center without granting them access to Remote Desktop or PowerShell. Эта роль хорошо подходит для сценариев «сервер перехода», в которых необходимо ограничить управление точек входа на компьютере. This role is good for «jump server» scenarios where you want to limit the management entry points on a machine. |

| Устройства чтения Readers | Позволяет пользователям просматривать сведения и параметры на сервере, но не вносить изменения. Allows users to view information and settings on the server, but not make changes. |

| Администраторы Hyper-V Hyper-V Administrators | Позволяет пользователям вносить изменения в виртуальные машины и коммутаторы Hyper-V, но ограничивает другие возможности доступом только для чтения. Allows users to make changes to Hyper-V virtual machines and switches, but limits other features to read-only access. |

Следующие встроенные расширения имеют ограниченную функциональность, если пользователь подключается с ограниченным доступом: The following built-in extensions have reduced functionality when a user connects with limited access:

- Файлы (отправка или скачивание файлов невозможна). Files (no file upload or download)

- PowerShell (недоступно). PowerShell (unavailable)

- Удаленный рабочий стол (недоступно). Remote Desktop (unavailable)

- Реплика хранилища (недоступно). Storage Replica (unavailable)

В настоящее время вы не можете создавать пользовательские роли для организации, но можете выбрать пользователей, которым будет предоставлен доступ к каждой роли. At this time, you cannot create custom roles for your organization, but you can choose which users are granted access to each role.

Подготовка к управлению доступом на основе ролей Preparing for role-based access control

Чтобы использовать временные локальные учетные записи, каждый целевой компьютер должен быть настроен, чтобы поддерживать управление доступом на основе ролей в Windows Admin Center. To leverage the temporary local accounts, each target machine needs to be configured to support role-based access control in Windows Admin Center. Процесс настройки включает в себя установку сценариев PowerShell и конечной точки Just Enough Administration на компьютере с помощью Desired State Configuration. The configuration process involves installing PowerShell scripts and a Just Enough Administration endpoint on the machine using Desired State Configuration.

Если есть только несколько компьютеров, можно легко применить конфигурацию по отдельности к каждому из них с помощью страницы управления доступом на основе ролей в Windows Admin Center. If you only have a few computers, you can easily apply the configuration individually to each computer using the role-based access control page in Windows Admin Center. Если вы настраиваете управление доступом на основе ролей на отдельном компьютере, создаются локальные группы безопасности для управления доступом по каждой роли. When you set up role-based access control on an individual computer, local security groups are created to control access to each role. Вы можете предоставить доступ пользователям или другим группам безопасности, добавив их в качестве членов групп безопасности ролей. You can grant access to users or other security groups by adding them as members of the role security groups.

Для корпоративного развертывания на многих компьютерах можно скачать сценарий конфигурации из шлюза и распространить его на компьютеры с помощью опрашивающего сервера Desired State Configuration, службы автоматизации Azure или предпочтительного инструмента управления. For an enterprise-wide deployment on multiple machines, you can download the configuration script from the gateway and distribute it to your computers using a Desired State Configuration pull server, Azure Automation, or your preferred management tooling.

Добавление нового пользователя в Windows Server 2012 R2

Ниже будет подробно рассказано о том, как добавить нового пользователя на локальный компьютер под управлением Microsoft Windows Server 2012 R2.

0. Оглавление

1. Добавление пользователя

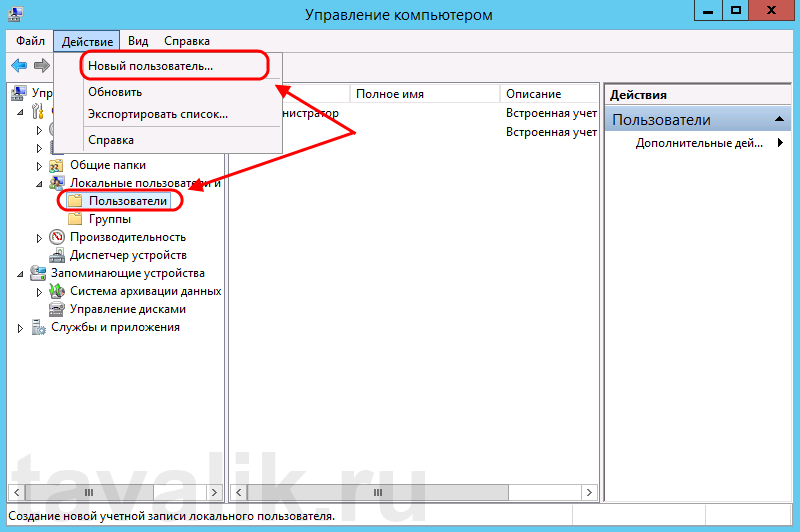

Запускаем оснастку «Управление компьютером» (Computer Management). Сделать это можно кликнув правой кнопкой мыши по меню «Пуск» (Start) и выбрав в меню «Управление компьютером» (Computer Management).

Или же выполнив команду compmgmt.msc. (Нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) ввести команду в поле «Открыть» (Open) и нажать «ОК«)

В открывшемся окне раскрываем вкладку «Служебные программы» (System Tools), затем «Локальные пользователи» (Local Users and Groups) и выделив вкладку «Пользователи» (Users) выбираем «Новый пользователь…» (New User…) в меню «Действие» (Action).

Откроется окно создания нового пользователя (New User). Впишем имя пользователя (имя, которое будет использоваться для входа в систему) в графе «Пользователь» (User name), полное имя (будет показываться на экране приветствия) в поле «Полное имя» (Full name) и описание учетной записи в поле «Описание» (Description). Затем дважды введем пароль для создаваемого пользователя. По умолчанию пароль должен отвечать политики надежности паролей. О том как изменить данную политику читайте в статье Изменение политики паролей в Windows Server 2012 R2.

Рекомендую сразу записать введенный пароль в отведенное для хранение паролей место. Для этих целей удобно использовать специальные менеджеры паролей, например бесплатную программу KeePass.

Далее снимем флаг «Требовать смены пароля при следующем входе в систему» (User must change password at next logon) если требуется оставить введенный только что пароль. В противном случае пользователю придется сменить пароль при первом входе в систему.

Установим флаг «Запретить смену пароля пользователем» (User cannot change password) если хотим лишить пользователя данного права.

Установим флаг «Срок действия пароля не ограничен» (Password never expires) если нет необходимости в периодической смене паролей.

Флаг «Отключить учетную запись» (Account is disabled) отвечает за возможность входа пользователя в систему. Оставляем неизменным.

Нажимаем «Создать» (Create) чтобы создать нового пользователя системы.

2. Изменение настроек пользователя

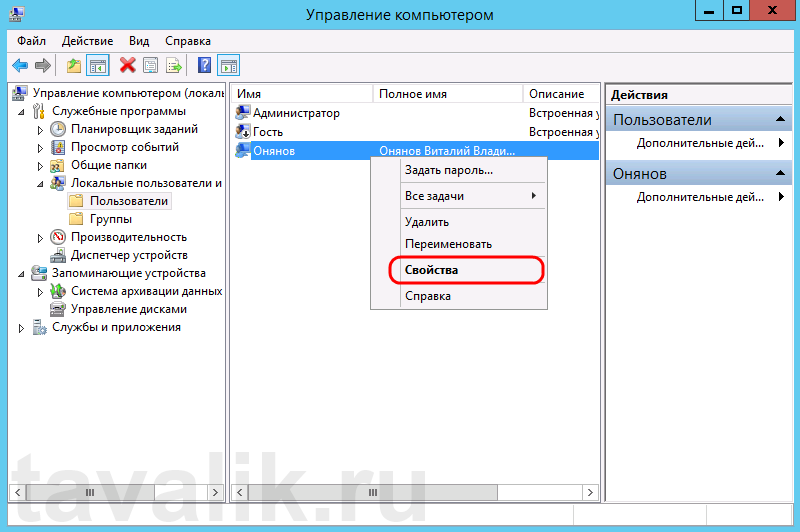

Добавленного только что пользователя мы найдем в таблице пользователей системы на вкладке «Пользователи» (Users) оснастки «Управление компьютером» (Computer Management). Для того чтобы изменить настройки пользователя, необходимо в таблице кликнуть по нему правой кнопкой мыши и в контекстном меню выбрать пункт «Свойства» (Properties).

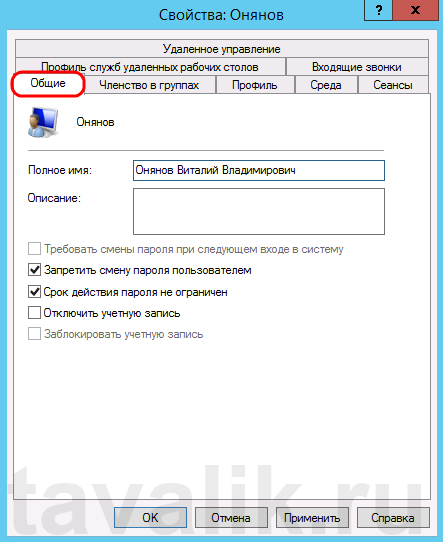

Откроется окно свойств выбранного пользователя. Пробежимся по наиболее часто используемым настройкам.

На вкладке «Общие» (General) можно изменить параметры, которые мы задавали при добавлении пользователя.

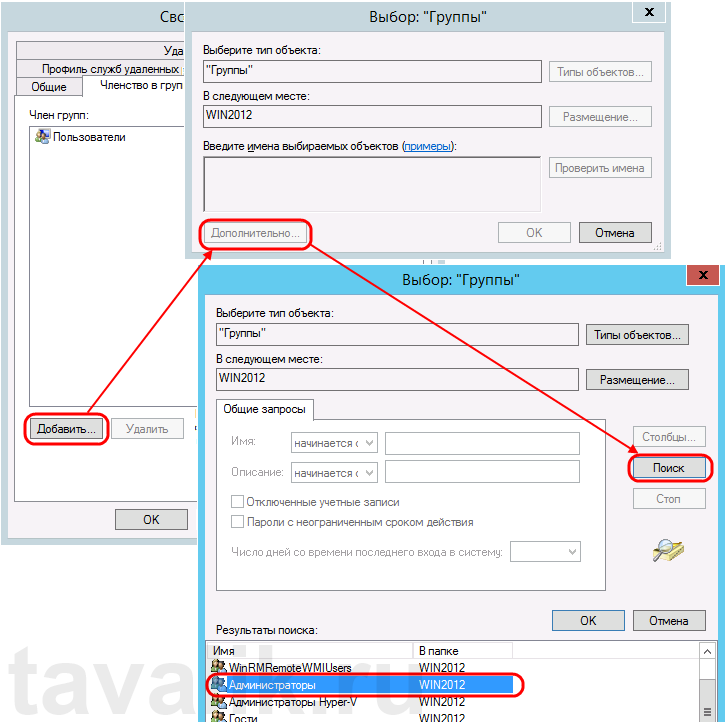

На вкладке «Членство в группах» (Member of) можно увидеть участником каких групп является данный пользователь. Кроме того, здесь можно добавить пользователя в группу или удалить его из выбранной группы.

Например, чтобы сделать пользователя администратором сервера, его необходимо добавить в группу «Администраторы» (Administrators). Для этого нажмем кнопку «Добавить…» (Add…), находящуюся под списком групп, в открывшемся окне выбора группы нажмем «Дополнительно…» (Advanced…) и затем кнопку «Поиск» (Find Now) в окне подбора групп. Выделим необходимую группу в таблице результатов поиска (в нашем случае это группа «Администраторы» (Administrators)) и завершим выбор нажав «ОК» во всех открытых окнах.

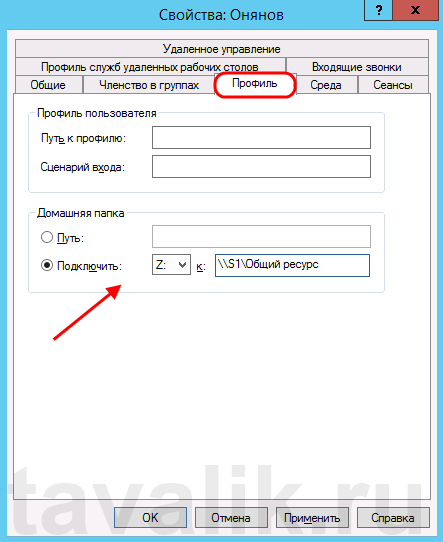

На вкладке «Профиль» (Profile) можно задать путь к профилю пользователя (Profile Path), сценарий входа (Logon script), а также подключить сетевой диск, который будет автоматически подключаться при входе пользователя в систему. Для этого установим переключатель «Домашняя папка» (Home folder) в «Подключить:» (Connect:), выберем букву сетевого диска и укажем путь к ресурсу, где будут располагаться файлы. Это может быть локальный путь к папке или сетевой ресурс.

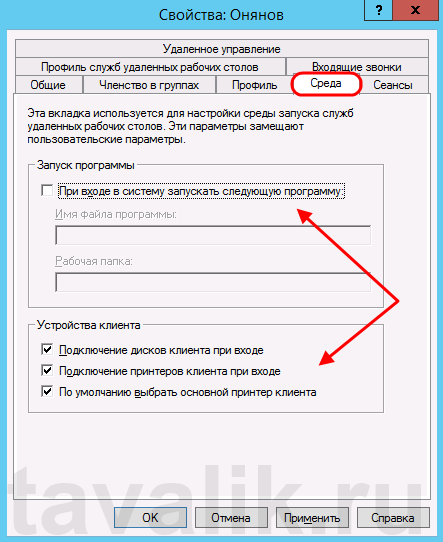

На вкладке «Среда» (Environment) возможно указать программу, которая будет запускаться автоматически при входе пользователя через службу удаленных рабочих столов. В этом режиме работы другие программы и рабочий стол пользователю будут недоступны.

Также здесь можно разрешить/запретить подключение дисков клиента при входе (Connect client drivers at logon), подключение принтеров клиента при входе (Connect client printers at logon) и переопределить основной принтер клиента (Default to main client printer) при работе через удаленных рабочий стол, установив/сняв соответствующие флаги на форме.

На вкладке «Сеансы» (Sessions) можно установить параметры тайм-аута и повторного подключения при работе через службу удаленных рабочих столов.

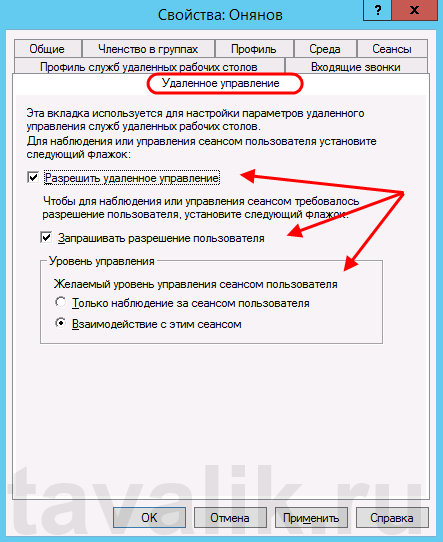

Вкладка «Удаленное управление» (Remote control) используется для настройки параметров удаленного управления сеансом пользователя при работе через службу удаленных рабочих столов.

Смотрите также:

Здесь будет рассказано как добавить нового пользователя в Windows Server 2008 R2. 0. Оглавление Создание нового пользователя Редактирование свойств пользователя 1. Создание нового пользователя Запускаем диспетчер сервера («Пуск» -…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…