- Configure a Firewall for Report Server Access Configure a Firewall for Report Server Access

- Предварительные требования Prerequisites

- Открытие портов в брандмауэре Windows Opening Ports in Windows Firewall

- Открытие порта 80 To open port 80

- Дальнейшие действия Next steps

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Пошаговый ввод в домен Windows 10

- Основные команды cmd в Windows

- Поднимаем контроллер домена на Windows 2008 R2

- Как включить RDP на Windows

- Windows Terminal: Советы и хитрости

- 5 вещей, которые должен знать каждый администратор Windows

- Batch: автоматический перенос файлов в Windows

- Настройка фаервола в Windows через PowerShell

- Вызов модуля NetSecurity

- Вывод списка правил

- Создание нового правила

- Изменение существующего правила

- Удаление правила

- Дополнительные возможности

- Заключение

Configure a Firewall for Report Server Access Configure a Firewall for Report Server Access

Службы Reporting Services Reporting Services и опубликованным отчетам производится по URL-адресам, которые состоят из IP-адреса, номера порта и имени виртуального каталога. Report server applications and published reports are accessed through URLs that specify an IP address, port, and virtual directory. Если включен брандмауэр Windows, то порт, на который настроен сервер отчетов, скорее всего, закрыт. If Windows Firewall is turned on, the port that the report server is configured to use is most likely closed. Обычно это выражается в том, что при обращении с удаленного клиентского компьютера к веб-порталу отображается пустая страница либо при запросе отчета открывается пустая веб-страница. Indications that a port might be closed are receiving a blank page when you attempt to open the web portal from a remote client computer, or a blank Web page after requesting a report.

Открыть порт можно при помощи брандмауэра Windows на компьютере сервера отчетов. To open a port, you must use the Windows Firewall utility on the report server computer. Службы Reporting Services не открывают порты автоматически, этот шаг необходимо выполнить вручную. Reporting Services will not open ports for you; you must perform this step manually.

По умолчанию сервер отчетов слушает HTTP-запросы для порта 80. By default, the report server listens for HTTP requests on port 80. Следующие пошаговые инструкции позволяют настроить порт. As such, the following instructions include steps that specify that port. Если URL-адреса сервера отчетов настроены на другой порт, при выполнении описанных ниже инструкций необходимо указывать его номер. If you configured the report server URLs to use a different port, you must specify that port number when following the instructions below.

При обращении к реляционным базам данных SQL Server SQL Server на внешних компьютерах или в случае, если база данных сервера отчетов находится на внешнем экземпляре SQL Server SQL Server , необходимо открыть порт 1433 и 1434 на внешнем компьютере. If you are accessing SQL Server SQL Server relational databases on external computers, or if the report server database is on an external SQL Server SQL Server instance, you must open port 1433 and 1434 on the external computer. Дополнительные сведения о брандмауэре Windows см. в статье Настройка брандмауэра Windows для доступа к компоненту Database Engine. For more information, see Configure a Windows Firewall for Database Engine Access. Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компоненты Компонент Database Engine Database Engine , Службы Analysis Services Analysis Services , Службы Reporting Services Reporting Services и Службы Integration Services Integration Services , см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server. For more information about the default Windows firewall settings, and a description of the TCP ports that affect the Компонент Database Engine Database Engine , Службы Analysis Services Analysis Services , Службы Reporting Services Reporting Services , and Службы Integration Services Integration Services , see Configure the Windows Firewall to Allow SQL Server Access.

Предварительные требования Prerequisites

Выполнение следующих инструкций предполагает, что создана база данных сервера отчетов, настроена учетная запись службы и URL-адреса веб-портала и веб-службы сервера отчетов. These instructions assume that you already configured the service account, created the report server database, and configured URLs for the Report Server Web service and the web portal. Дополнительные сведения см. в разделе Управление сервером отчетов служб Reporting Services в собственном режиме. For more information, see Manage a Reporting Services Native Mode Report Server.

Кроме этого, необходимо проверить доступность экземпляра сервера отчетов из веб-браузера через локальное соединение. You should also have verified that the report server is accessible over a local Web browser connection to the local report server instance. Этот шаг необходим для проверки работоспособности установки. This step establishes that you have a working installation. Прежде чем приступать к открытию портов, необходимо проверить правильность настройки установки. You should verify that the installation is configured correctly before you begin opening ports. Чтобы выполнить этот шаг в Windows Server, потребуется также добавить сервер отчетов к доверенным сайтам. To complete this step on Windows Server, you must have also added the report server site to Trusted Sites. Дополнительные сведения см. в разделе Настройка сервера отчетов, работающего в основном режиме, для локального администрирования (службы SSRS). For more information, see Configure a Native Mode Report Server for Local Administration (SSRS).

Открытие портов в брандмауэре Windows Opening Ports in Windows Firewall

Открытие порта 80 To open port 80

В меню Пуск выберите Панель управления, Система и безопасностьи Брандмауэр Windows. From the Start menu, click Control Panel, click System and Security, and then click Windows Firewall. Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows. Control Panel is not configured for ‘Category’ view, you only need to select Windows Firewall.

Нажмите кнопку Дополнительные параметры. Click Advanced Settings.

Выберите Правила для входящих подключений. Click Inbound Rules.

Выберите Создать правило в окне Действия. Click New Rule in the Actions window.

Выберите Тип правила в разделе Порт. Click Rule Type of Port.

Щелкните Далее. Click Next.

На странице Протокол и порты выберите TCP. On the Protocol and Ports page click TCP.

Выберите Указанные локальные порты и введите значение 80. Select Specific Local Ports and type a value of 80.

Щелкните Далее. Click Next.

На странице Действие выберите Разрешить соединение. On the Action page click Allow the connection.

Щелкните Далее. Click Next.

На странице Профиль выберите необходимые параметры для среды. On the Profile page click the appropriate options for your environment.

Щелкните Далее. Click Next.

На странице Имя введите имяReportServer (TCP через порт 80) . On the Name page enter a name ofReportServer (TCP on port 80)

Нажмите кнопку Готово. Click Finish.

Перезагрузите компьютер. Restart the computer.

Дальнейшие действия Next steps

После открытия порта, прежде чем удаленные пользователи смогут производить доступ к серверу отчетов, им необходимо предоставить доступ к корневой папке и на уровне сайта. After you open the port and before you confirm whether remote users can access the report server on the port that you open, you must grant user access to the report server through role assignments on Home and at the site level. Даже если порт правильно открыт, пользователи не смогут соединяться с сервером отчетов, если им не предоставлены необходимые разрешения. You can open a port correctly and still have report server connections fail if users do not have sufficient permissions. Дополнительные сведения см. в статье Предоставление пользователям доступа к серверу отчетов. For more information, see Grant user access to a report server.

Правильность открытия порта можно также проверить, открыв веб-портал с другого компьютера. You can also verify that the port is opened correctly by starting the web portal on a different computer. См. подробнее о веб-портале сервера отчетов. For more information, see The web portal of a report server.

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

Как включить RDP на Windows

Windows Terminal: Советы и хитрости

5 вещей, которые должен знать каждый администратор Windows

Batch: автоматический перенос файлов в Windows

Еженедельный дайджест

Настройка фаервола в Windows через PowerShell

Межсетевые экраны через консоль

Windows включает в себя надежный (в целом 🙄), но простой в использовании, брандмауэр с расширенными возможностями. А с помощью PowerShell 7 можно легко настроить его из командной строки. В этой статье описываются общие команды, используемые в межсетевом экране Windows, а также возможные способы их использования.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Модуль NetSecurity хорошо задокументирован. Учтите, что эта статья относится только к операционной системе Windows. Для других операционных систем существуют другие инструменты командной строки, которые могут использоваться для выполнения тех же задач, такие как UFW или IPTables в Linux.

Вызов модуля NetSecurity

Предустановленный в системе модуль NetSecurity обладает всем необходимым функционалом для управления правилами межсетевого экрана Windows. Чтобы задействовать данный модуль, достаточно импортировать его показанным ниже способом (конечно же команду запускаем в PowerShell):

Вывод списка правил

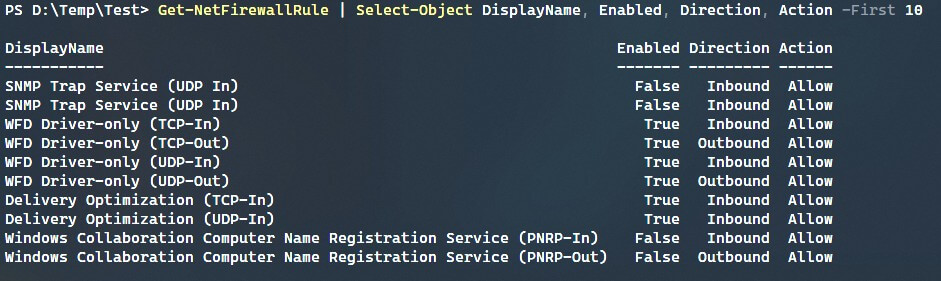

Командлет Get-NetFirewallRule выводит список настроенных правил. В системе большое количество предварительно настроенных правил, но для примера мы выбрали первые 10:

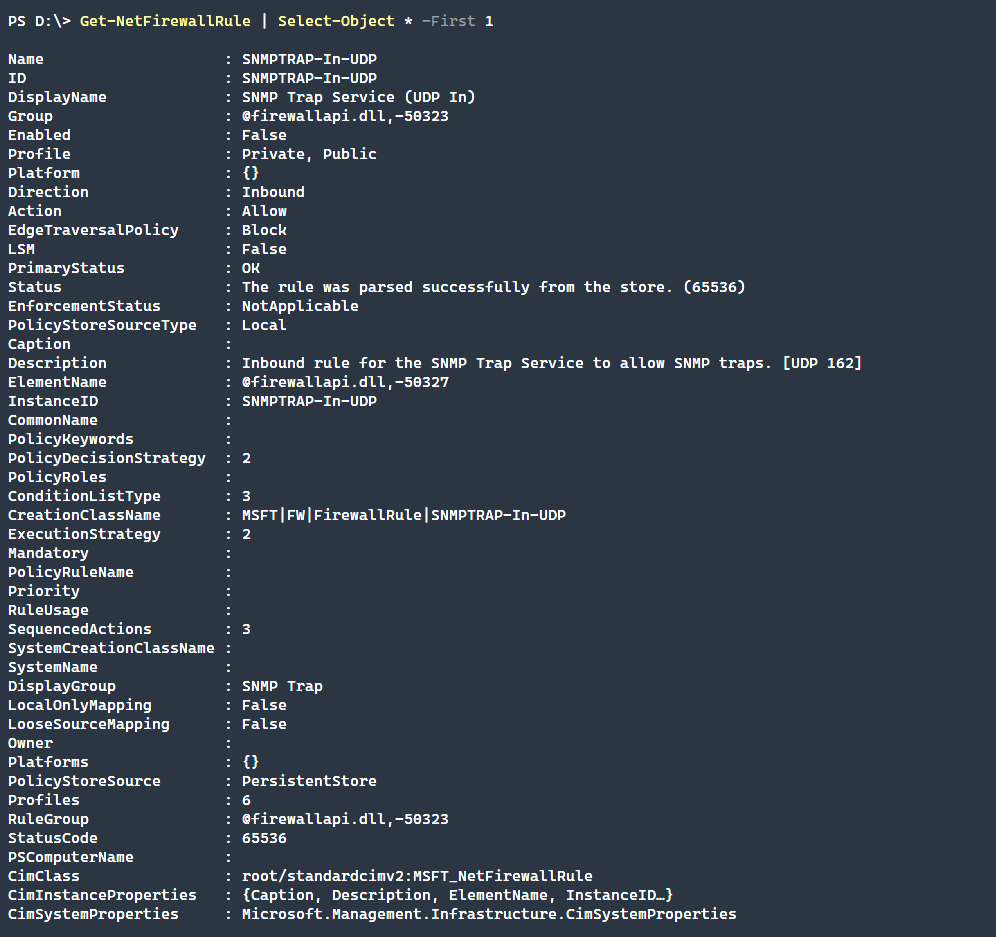

По умолчанию, командлет выводит все параметры, но на примере выше мы выбрали всего четыре из них (они, собственно, перечислены в команде). А получить все параметры можно командой:

Создание нового правила

Создать новое правило позволяет команда New-NetFirewallRule. Основные параметры, которые нужно передать команде следующие:

- DisplayName — название правила;

- Direction — Направление трафика, которое нужно блокировать. Может быть либо входящим (Inbound), либо Исходящим (Outbound);

- Action — Действие правила. Правило может быть либо Разрешающим (Allow), либо Запрещающим (Block).

Если не указан параметр Name, система сгенерирует случайный GUID. DisplayName может быть читабельным, но сам Name будет сгенерирован случайным образом.

Изменение существующего правила

Что если нужно изменить какой-то параметр правила, не удаляя и пересоздавая его? Для этого нужно задействовать командлет Set-NetFirewallRule.

Данная команда также позволяет вносить изменения в несколько правил сразу. Это можно сделать, передав команде одно из трех параметров правила:

- Name — Параметр по умолчанию. Если команде переданы несколько параметров Name в виде строки или же через пайплайн (|), изменения коснутся каждого из правил;

- DisplayName — так же, как и в случае с параметром Name, команде можно передать нескольких правил, чтобы изменить их;

- DisplayGroup или Group — Если несколько правил сгруппированы, то команде можно передать название этой группы и внести изменения во все члены указанной группы.

Удаление правила

И, наконец, мы хотим удалить правило, которое больше не нужно. Для этого запускаем командлет Remove-NetFirewallRule. Также при удалении часто рекомендуется использовать параметр WhatIf, который позволяет убедиться в том, что будет удалено нужное правило.

Следует отметить, что данный командлет позволяет удалять несколько правил сразу. На примере ниже мы удаляем все отключенные правила, которые содержит групповая политика firewall_gpo в домене ad.local.test.

Запущенный сам по себе командлет Remove-NetFirewallRule достаточно полезный, но в то же время опасный, так как удаляет все локально созданные правила. Если есть доменная групповая политика, определяющая правила межсетевого экрана, данная команда удалит все локальные правила, конфликтующие с правилами групповой политики.

Дополнительные возможности

Модуль NetSecurity включает в себя множество других команд, которые мы не затронули в данной статье. Поэтому ниже приводим список и возможности данных команд.

- Copy-NetFirewallRule — данная команда копирует существующее правило и все связанные с ними фильтры в то же или другое хранилище политик;

- Disable-NetFirewallRule — отключает ранее созданное правило. Отключенное правило не удаляется из базы, но уже никак не влияет на трафик. Если запустить эту команду без параметров, то она отключит все активные правила на целевой машине. Поэтому если не указано конкретное правило или группа правил, рекомендуется всегда запускать данную команду с параметром WhatIf;

- Enable-NetFirewallRule — в противовес предыдущей команде, данный командлет включает все отключенные правила. Если не указано конкретное правило, то данную команду также рекомендуется запускать с параметром WhatIf;

- Get-NetFirewallProfile — эта команда отображает параметры, настроенные для указанного профиля, например, профилей Domain, Private или Public;

- Get-NetFirewallSettings — глобальные параметры брандмауэра можно получить с помощью команды Get-NetFirewallSettings. Это такие параметры, как параметры сертификатов, организация очередей пакетов или списки авторизации;

- Rename-NetFirewallRule — данная команда позволяет переименовать существующее правило. Это полезно, если правило было создано без указания имени, таким образом получив случайный GUID в качестве название, и предпочтительно назначить читабельное название;

- Set-NetFirewallProfile — для установки определенных параметров отдельных профилей можно использовать команду Set-NetFirewallProfile. Это позволяет каждому профилю иметь различные настройки;

- Set-NetFirewallSettings — позволяет настроить поведение межсетевого экрана независимо от используемого профиля сети;

- Show-NetFirewallRule — эта вспомогательная команда отображает правила брандмауэра и связанные с ними объекты в виде отформатированного списка.

Данный модуль также включает расширенные возможности для управления IPSec. Указанные выше команды управляют стандартными настройками межсетевого экрана Windows.

Заключение

Существует множество команд для управления межсетевым экраном Windows. В этой статье рассматриваются только некоторые из них, наиболее важные команды для быстрого вывода списка, создания, изменения и удаления правил брандмауэра. Но с помощью модуля NetSecurity можно сделать настройки и посложнее.