- 2. Континент 4 Getting Started. Установка, инициализация

- Инициализация ЦУС

- Менеджер конфигурации

- Система мониторинга

- Инициализация и настройка подчиненного узла безопасности

- Заключение

- Новости

- 1.5 СКЗИ Континент АП

- Установка программного обеспечения

- Работа с сертификатами

- Создание запроса на сертификат

- Регистрация сертификатов

- Список доверенных серверов доступа

- Настройка подключений

- Создание нового профиля подключения

- Подключение к серверу доступа

- Автоматическое подключение к серверу доступа

- Разрыв соединения с сервером доступа

2. Континент 4 Getting Started. Установка, инициализация

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ с ЦУС):

Указываем путь к ISO образу;

В качестве гостевой ОС указываем CentOS 4 (and later) x64;

CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

Инициализация ЦУС

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

Системное время. Необходимо для журналирования. «Настройки» – «Системное время»;

Создать и загрузить сертификаты. Необходимо создать корневой сертификат и сертификат управления ЦУС. Нажимаем в главном меню «Сертификаты». Для создания корневого сертификата необходимо выбрать «Сертификаты УЦ» нажать F2 и заполнить данные для сертификата.

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

После создания сертификатов необходимо настроить ЦУС. В главном меню нажимаем «Настройка ЦУС» Выбираем ранее созданный сертификат управления и задаем пароль для учетной записи admin. После этого выбираем интерфейс управления.

Для управления ЦУС у нас используется интерфейс ge-2-0 (eth2). Задаем адрес интерфейса – 192.168.1.1/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

«Тип входа» – «С использованием пароля»;

«Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

«Учетная запись» – admin, «Пароль»

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

Контроль доступа – настройка межсетевого экранирования.

Виртуальные частные сети – настройка VPN.

Система обнаружения вторжений – настройка функций компонента детектора атак.

Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

Добавить действующую лицензию на узел безопасности;

Выполнить сетевые настройки;

Настроить систему мониторинга.

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

Добавить VLAN и loopback интерфейсы

Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Система мониторинга

Завершающая процедура подготовки рабочего места администратора – настройка подключения к подсистеме мониторинга по протоколу https. Защищенное соединение при подключении к системе мониторинга реализуется при помощи двух алгоритмов шифрования:

ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

Название – используется для подключения по https

Типа сертификата – web-мониторинг

Корневой сертификат – созданный ранее корневой RSA сертификат

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

Для доступа к системе мониторинга указывается URL персонального сертификата мониторинга. В нашем случае это https://mon-aes. Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Заключение

На этом статья подошла к концу. Мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга. В следующей статье рассмотрим компонент «Межсетевой экран» и настроим базовую политику.

Подробную информацию о продукте можно найти на странице Код Безопасности.

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет.

Автор — Дмитрий Лебедев, инженер TS Solution

Источник

Новости

24 августа 2020

Компания «Код Безопасности» объявляет о завершении разработки VPN-клиента Континент-АП 4 для операционной системы Linux и открывает доступ к бета-версии.

Основными нововведениями вышедшей версии являются:

- расширение списка поддерживаемых дистрибутивов Linux

- функция быстрого старта после импорта профилей

- возможность отслеживать срок действия закрытых ключей и их паролей

- импорт ключей формата Континент-АП для Windows

- поддержка CRL и CDP

- обновление графического интерфейса

Континент-АП 4 для Linux поддерживает работу как Сервером доступа из состава АПКШ «Континент» (Континент 3), так и с Сервером доступа Континент 4.

Поддерживаемыми дистрибутивами Linux являются:

- Astra Linux Common Edition 1.9, 1.11, 2.12

- Astra Linux Special Edition «Смоленск» 1.5, «Смоленск» 1.6, «Ленинград» 8.1»

- ContinentOS 4.2

- GosLinux 6.4

- ROSA Enterprise Desktop X3

- Альт Линукс СПТ 7.0

- Альт 8 СП, Рабочая станция 8.1

- РЕД ОС 7.1

- CentOS 6.5, 7.3, 7.6

- Debian 7.6, 9.5

- RHEL 6.5, 6.8, 7, 7.6

- Oracle Linux 7.2, 7.3

- SUSE Linux Enterprise 15

- Ubuntu 14.04, 18.04

- HP ThinPro 7.1

В ближайшее время VPN-клиент будет отправлен на сертификационные испытания в системе ФСБ России, подтверждающие соответствие Континент-АП 4 для Linux классам КС1/КС2/КС3.

По вопросам тестирования Континент-АП 4 для Linux необходимо обратиться в отдел пресейла «Кода Безопасности» по электронной почте info@securitycode.ru.

По вопросам приобретения Сервера доступа из состава АПКШ «Континент» (Континент 3) и Континент 4 обращайтесь в коммерческую дирекцию компании «Код Безопасности» по тел. +7 (495) 982-30-20 или e-mail: buy@securitycode.ru.

СКЗИ «Континент-АП» – предназначено для обеспечения защищенного доступа в корпоративную сеть с удаленных рабочих станций и персональных компьютеров и смартфонов мобильных сотрудников; а также для подключения малых филиалов (1-2 АРМ) к виртуальной частной сети организации.

Источник

1.5 СКЗИ Континент АП

СКЗИ Континет АП — специализированное программное обеспечения, предназначенное для установки на местах удаленных пользователей. Абонентский пункт (ап) отвечает за подключение к корпоративным ресурсам и обмен информацией в зашифрованном виде.

Установочный комплекс содержит 4 каталога:

- TS — установочные пакеты ПО абонентского пункта;

- Sable — ПО для поддержки совместной работы с ПАК «Соболь»;

- third_party — стороннее ПО, необходимое для работы абонентского пункта;

- token_libs — стороннее ПО, необходимое для работы с ключевыми носителями.

Установка программного обеспечения

1. Для установки стороннего ПО, необходимого для работы абонентского пункта, нужно установить пакеты, находящиеся в каталоге third_party. Для этого перейдите в каталог third_party, далее перейдите в подкаталог с номером версии используемой ОС и выполните команду:

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

2. Для установки стороннего ПО, необходимого для работы с ключевыми носителями, нужно установить пакеты, находящиеся в каталоге token_libs. Для этого перейдите в каталог token_libs, далее перейдите в подкаталог с номером версии используемой ОС установите пакеты, содержащиеся в подкаталоге.

3. Если программное обеспечение абонентского пункта должно соответствовать среднему уровню безопасности, необходимо перейти в каталог Sable/v.3.0/, далее — в подкаталог с номером версии используемой операционной системы и установить пакет, содержащийся в подкаталоге.

4. Для установки абонентского пункта необходимо перейти в папку TS, далее в подкаталог с номером версии используемой операционной системы и установить пакет, соответствующий требуемому уровню безопасности.

Низкий уровень безопасности:

— eсли вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

— eсли вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Средний уровень безопасности:

— eсли вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

— eсли вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Для удаления программного обеспечение абонентского пункта выполните команду:

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

Для запуска абонентского пункта необходимо перезапустить службу cts. Для этого выполните команду:

Работа с сертификатами

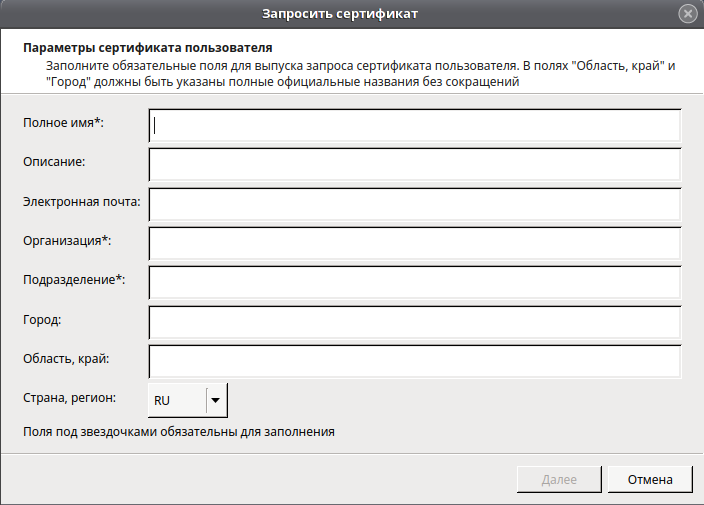

Создание запроса на сертификат

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и активируйте команду «Настройка → Запросить новый сертификат…».

Заполните необходимые поля и нажмите кнопку «Далее».

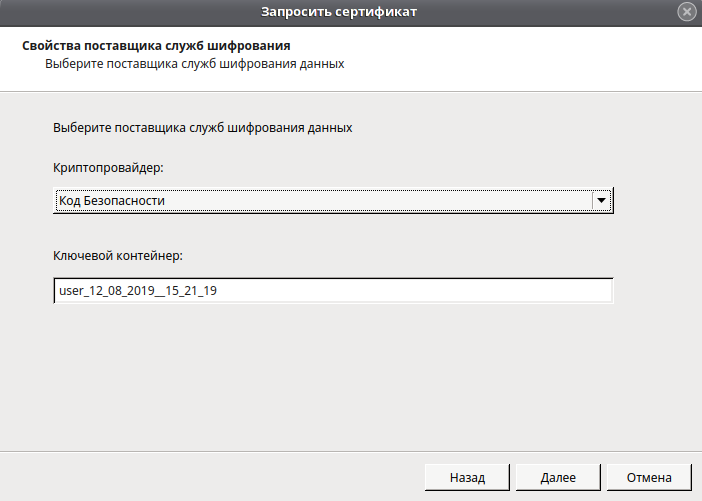

Выберите поставщика служб шифрования данных и, если необходимо, задайте имя ключевого контейнера и нажмите кнопку «Далее».

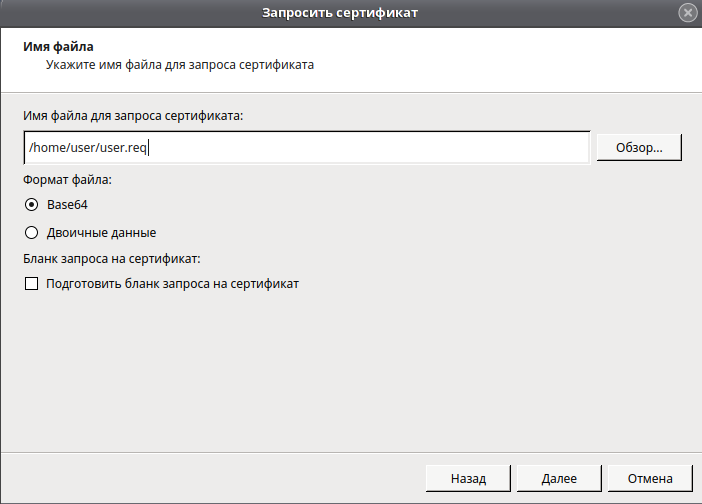

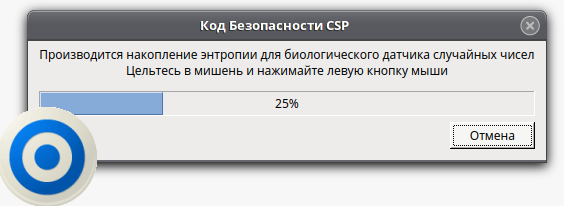

Укажите нужные сведения и нажмите кнопку «Далее». На экране появится завершающее окно мастера запроса сертификата, содержащий введенные сведения. Проверьте указанные сведения и нажмите кнопку «Готово». Если версия ПО абонентского пункта соответствует низкому уровню безопасности, на экране появится окно, предназначенное для накопления энтропии.

Если версия ПО абонентского пункта соответствует среднему уровню безопасности, на экране появится окно выбора ключевого носителя.

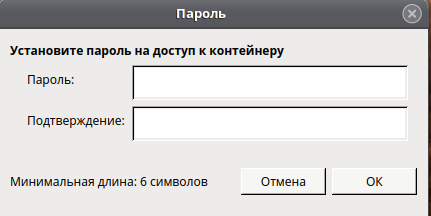

Выберите ключевой носитель и нажмите кнопку «ОК». На экране появится окно задания пароля для доступа к ключевому контейнеру. Задайте пароль и нажмите кнопку «ОК».

После на экране появится сообщение об успешном завершении создания запроса. Нажмите кнопку «ОК» в окне сообщения, извлеките ключевой носитель и передайте файл запроса администратору.

Регистрация сертификатов

На основании запроса, администратор сервера доступа создает и передает пользователю в виде файлов user.cer, root.p7b и serv.cer сертификат пользователя, корневой сертификат и серверный сертификат.

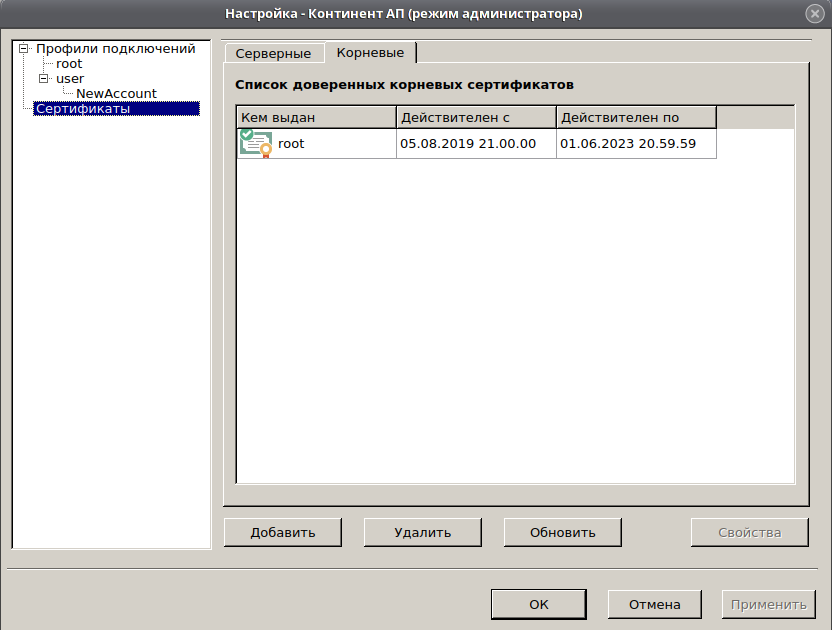

Регистрация корневого сертификата может быть выполнена пользователем в режиме администратора. Для этого необходимо войти в режим администратора и ввести пароль суперпользователя. Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и активируйте команду «Режим администратора → Параметры». Для входа в режим администратора введите пароль суперпользователя и на экране появится окно в соответствии с выбранным пунктом меню. Выберите в меню пункт «Сертификаты» и перейдите на вкладку «Корневые». На вкладке отобразятся зарегистрированные корневые сертификаты.

Для регистрации корневого сертификата нажмите кнопку «Добавить». На экране появится окно для выбора файла. Откройте нужную папку, выберите файл сертификата и нажмите кнопку «Открыть». Сертификат появится в списке.

Список доверенных серверов доступа

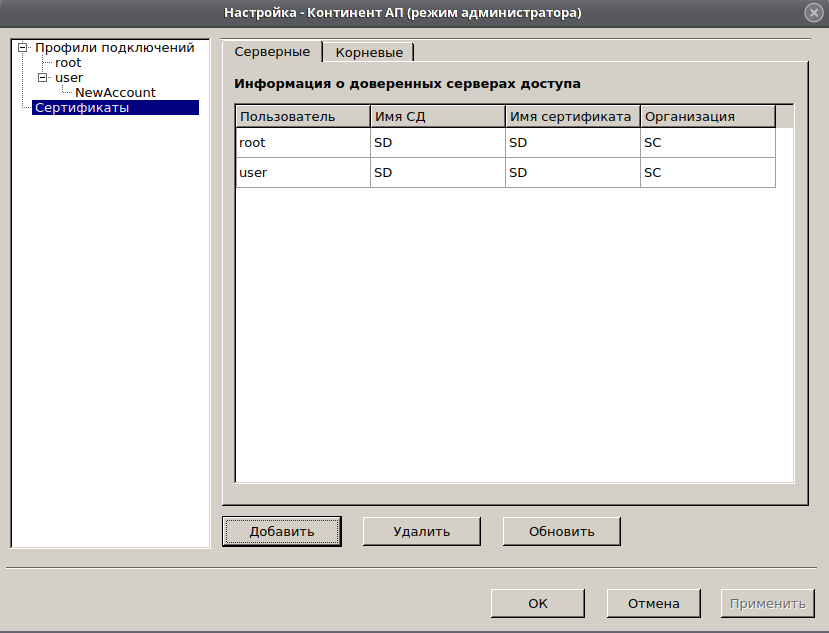

Для установления соединения сервер доступа, к которому осуществляется подключение, должен входить в список доверенных серверов.

Откройте окно настроек абонентского пункта, выберите меню «Сертификаты» и перейдите на вкладку «Серверные». Для регистрации серверного сертификата нажмите кнопку «Добавить». На экране появится окно для выбора файла. Откройте нужную папку, выберите файл сертификата и нажмите кнопку «Открыть».

Настройка подключений

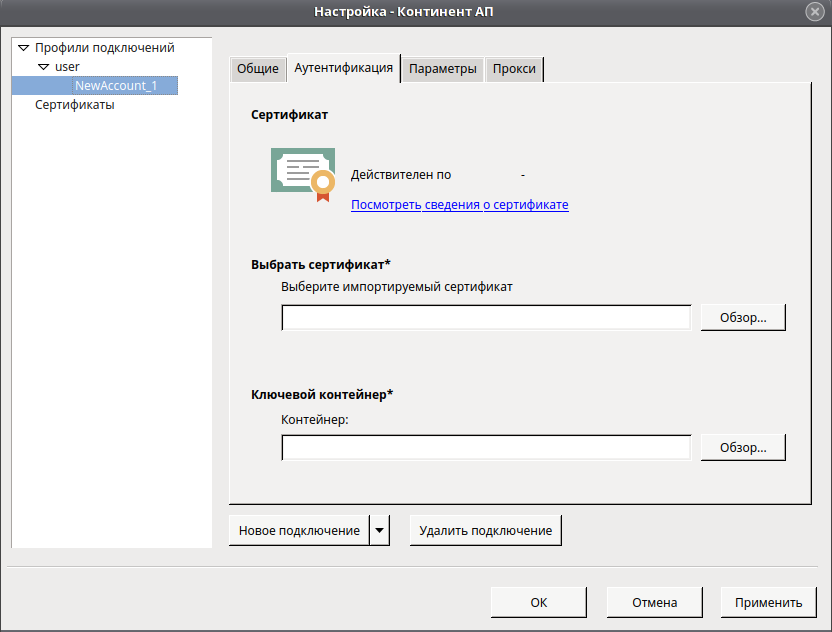

Создание нового профиля подключения

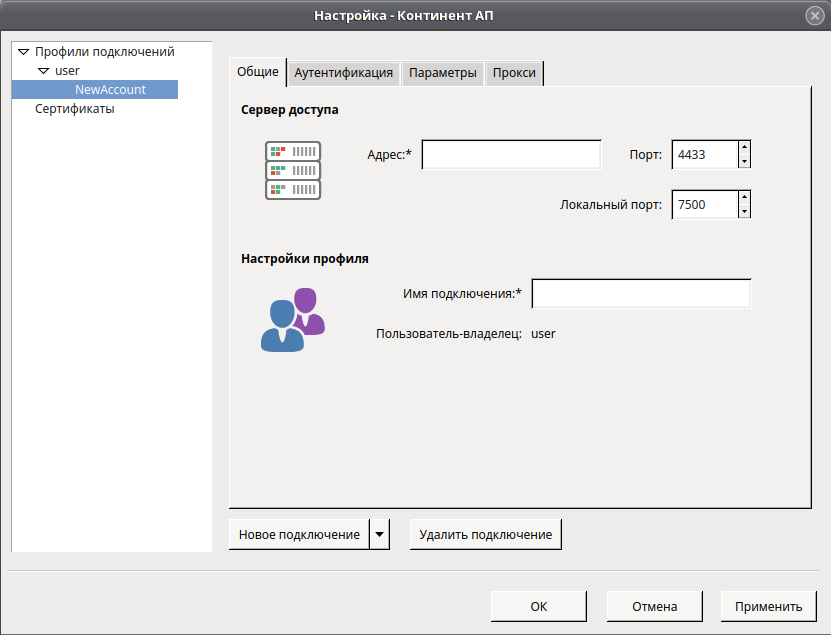

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и активируйте команду «Настройка → Параметры». На экране появится окно в соответствии с выбранным пунктом меню. В меню «Профили» подключений выберите нужного пользователя. В нижней части окна нажмите кнопку «Новое подключение».

На вкладке «Общие» введите имя нового подключения, укажите нужные значения параметров и перейдите на вкладку «Аутентификация».

Укажите сертификат пользователя и имя связанного с ним ключевого контейнера. Для этого используйте кнопку «Обзор».

Перейдите на вкладку «Параметры», проверьте значения, установленные по умолчанию, и при необходимости введите нужные значения.

При необходимости использовать прокси-сервер перейдите на вкладку «Прокси» и выполните настройку. По умолчанию прокси-сервер не используется.

Для сохранения установленных значений параметров нажмите кнопку «Применить».

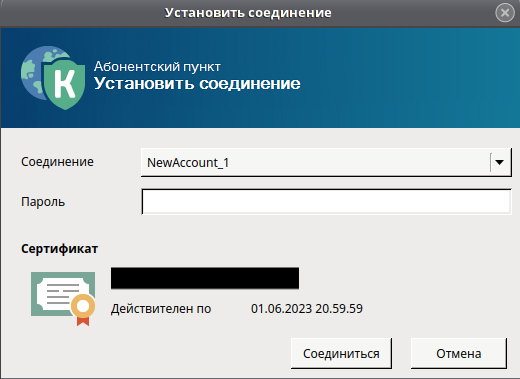

Подключение к серверу доступа

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и выберите команду «Подключить». На экране появится окно «Установить соединение».

В поле «Соединение» укажите профиль подключения. Введите пароль доступа к ключевому контейнеру и нажмите кнопку «Соединиться».

Автоматическое подключение к серверу доступа

Вызовите окно настроек абонентского пункта. Откройте меню «Профили подключений» и выберите в списке нужное подключение. Перейдите на вкладку «Параметры» и у параметра «Вариант активации подключения» установите значение «Автоматическое подключение после входа пользователя в систему».

Введите пароль ключевого контейнера и PIN-код ключевого носителя и нажмите кнопку «Применить».

Разрыв соединения с сервером доступа

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач. В контекстном меню активируйте команду «Разорвать. Соединение» с сервером доступа будет разорвано. При этом пиктограмма абонентского пункта на панели задач примет вид «Отключено».

Если вы нашли ошибку, выделите текст и нажмите Ctrl+Enter.

Источник