- Возможности журналирования и анализа логов в IIS 8.5

- Настройка безопасности журнала событий локально или с помощью групповой политики

- Аннотация

- Локализованная настройка безопасности журнала событий

- Изменение локальной политики, чтобы разрешить настройку безопасности журналов событий

- Использование локальной групповой политики компьютера для обеспечения безопасности приложений и системных журналов

- Использование групповой политики для установки безопасности приложений и системных журналов для домена, сайта или подразделения в Active Directory

- Использование групповой политики для обеспечения безопасности приложений и системных журналов

- Ссылки

- Управление ведением журнала доступа пользователей Manage User Access Logging

- Отключение и включение службы UAL Disabling and enabling the UAL service

- Остановка и отключение службы UAL через консоль службы To stop and disable the UAL service by using the Services console

- Остановка и отключение UAL из командной строки To stop and disable UAL from the command line

- Запуск и включение службы UAL через консоль служб To start and enable the UAL service by using the Services console

- Запуск и включение UAL из командной строки To start and enable UAL from the command line

- Сбор данных UAL Collecting UAL data

- Настройка 24-часового интервала по умолчанию так, чтобы данные стали видимы поставщику WMI To adjust the default 24-hour interval to make data visible to the WMI provider

- Удаление данных, записанных службой UAL Deleting data logged by UAL

- Удаление данных, записанных службой UAL To delete data logged by UAL

- Управление UAL в крупномасштабных средах Managing UAL in high volume environments

- Восстановление из ошибочного состояния Recovering from a corrupt state

- Включение отслеживания использования лицензий рабочих папок Enable Work Folders usage license tracking

Возможности журналирования и анализа логов в IIS 8.5

В новой версии Internet Information Services 8.5, представленной в качестве роли веб сервера в Microsoft Windows Server 2012 R2, появилась новая возможность логирования. IIS теперь может писать HTTP-логи в особый журнал трассировки через службу трассировки событий Windows (Event Tracing for Windows — ETW). Благодаря механизму Event Tracing for Windows в IIS 8.5 появилась возможность отслеживать события на веб сервере в реальном времени, что крайне полезно при отладке веб-приложений и поиске неисправностей.

В предыдущих версиях IIS логи веб-сервера записывались в отдельные лог-файлы. Основной недостаток данного механизма – кэширования логов в оперативной памяти. Логи из кэша записываются (сбрасываются) на диск каждую минуты или по достижению объема 64Кб. Это значительно усложняло онлайн-траблшутинг в IIS, т.к. высока вероятность того, что событие, появление которого вы ожидаете, произошло, но информация о нем пока просто не записалась в лог файл, и, соответственно, вы его не сразу не увидите.

В этой статье мы покажем, как в IIS 8.5 задействовать службу трассировки событий Windows (ETW) и как проанализировать полученные логи с помощью Microsoft Message Analyzer.

По умолчанию IIS 8.5 записывает логи в обычные тестовые файлы. Чтобы включить логирование через ETW, нужно в панели управления IIS (Internet Information Services Manager), выбрать имя сервера и в правой панели щелкнуть по значку Logging.

В окне настройки параметров журналирования в разделе Log Event Destination выберете метод ведения журнала, переключившись со стандартного Log file only на ETW event only. Обратите внимание, что можно включить ETW и стандартное журналирование IIS одновременно (Both log file and ETW event).

Для просмотра и анализа логов IIS в журналах ETW воспользуемся бесплатным инструментом Microsoft Message Analyzer, который можно скачать с сайта Microsoft по этой ссылке: _http://www.microsoft.com/en-us/download/details.aspx?id=40308

Во время первого запуска Microsoft Message Analyzer спросит, хотите ли вы обновить элементы на стартовом экране. Выберите желаемое действие.

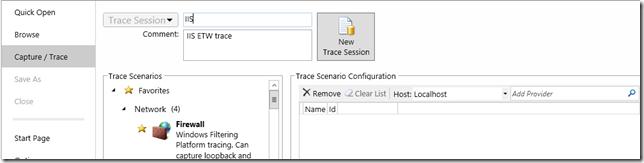

В открывшемся окне Message Analyzer настроим доступ к логам IIS ETW. Для этого щелкните по ссылке Capture/Trace в левой колонке и укажите имя трассировки.

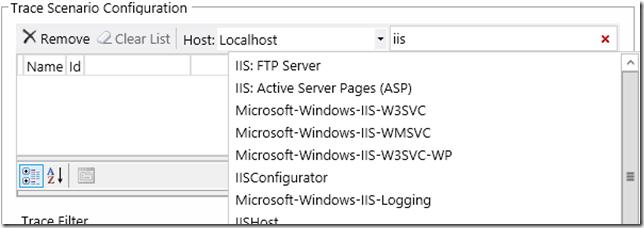

В разделе Trace Scenario Configuration в поле Add Provider введите IIS и из появившегося выпадающего списка выберите Microsoft-Windows-IIS-Logging.

После того, как мы подключились к нужному провайдеру ETW, можно начать просмотр ( и сбор) событий, нажав кнопку Start With.

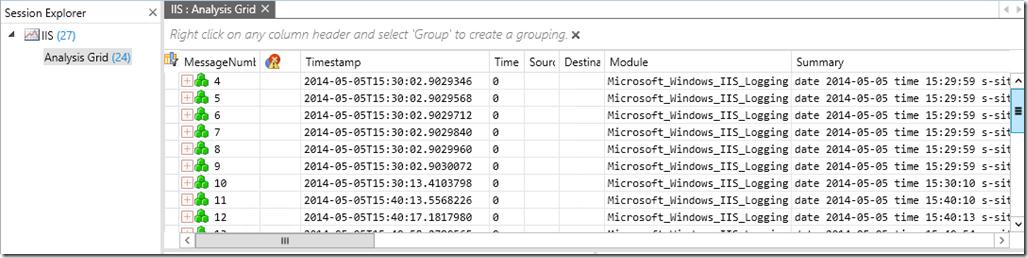

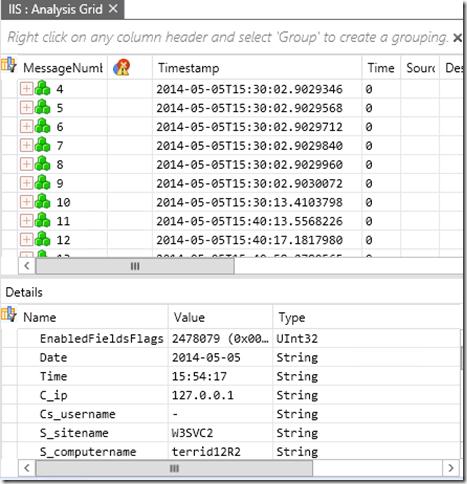

Собранные данные будут отображены в виде таблицы (если эта опция была указана при запуске).

Чтобы уменьшить количество отображаемой информации, можно применять различные фильтры. Допустим, нам нужно вывести данные, касающиеся только определенного сайта IIS.

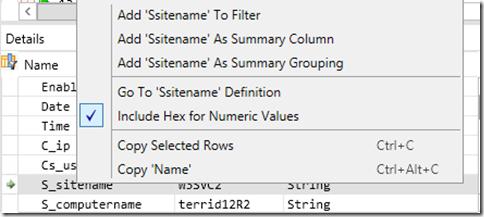

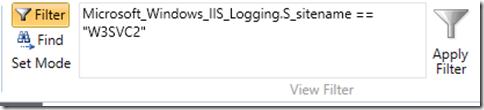

Для этого в расширенном описании нужного события щелкнем по полю S_sitename и выберем Add Ssitename To Filter (добавить имя сайта в фильтр).

В окне фильтров появится сгенерированный текст кода фильтра. Если нажать кнопку Apply Filter, в окне журнала останутся только данные, которые относятся к указанному нами сайту.

Аналогичным образом можно добавить фильтр, например, позволяющий оставить в журнале только события с ответом сервера 404 (поле Sc_status).

Итак, в этом небольшом обзоре мы разобрались с новыми возможностями анализа и поиска неисправностей на веб сервере IIS, с помощью журналирования событий веб-сервера через систему ETW. Также мы показали как можно анализировать полученных данных с помощью Microsoft Message Analyzer.

Настройка безопасности журнала событий локально или с помощью групповой политики

В Windows Server 2012 можно настроить права на доступ к журналам событий системы безопасности. Эти параметры можно настроить локально или с помощью групповой политики. В этой статье описывается использование обоих этих методов.

Исходная версия продукта: Windows Server 2012 Standard, Windows Server 2012 Datacenter

Исходный номер КБ: 323076

Аннотация

Вы можете предоставить пользователям одно или несколько из следующих прав доступа к журналам событий:

Журнал безопасности можно настроить таким же образом. Однако можно изменить только разрешения на чтение и очистку доступа. Доступ на запись в журнал безопасности зарезервирован только для локального органа безопасности Windows (LSA).

Для этой цели можно использовать политику административных шаблонов. Например, путь к системным событиям:

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Служба журнала событий\Система

Этот параметр настраивает доступ к журналу и принимает ту же строку SDDL.

Корпорация Майкрософт предлагает двигаться к этому методу после перехода на Windows Server 2012.

Локализованная настройка безопасности журнала событий

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой теме.

Безопасность каждого журнала настраивается локально с помощью значений в ключе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Eventlog реестра.

Например, дескриптор безопасности журнала приложений настраивается с помощью следующего значения реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Eventlog\Application\CustomSD

Дескриптор безопасности системного журнала настраивается с помощью HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Eventlog\System\CustomSD .

Дескриптор безопасности для каждого журнала задан с помощью синтаксиса SDDL. Дополнительные сведения о синтаксис SDDL см. в разделе «Platform SDK» или в статье, упомянутой в разделе «Ссылки» этой статьи.

Чтобы создать строку SDDL, обратите внимание, что существует три отдельных права, относящихся к журналам событий: чтение, запись и очистка. Эти права соответствуют следующим битам в поле прав доступа строки ACE:

Ниже приводится пример SDDL, в нем показана строка SDDL по умолчанию для журнала приложений. Права доступа (в hexadecimal) имеют полужирный шрифт для иллюстрации:

O:BAG:SYD:(D;; 0xf0007 ;;; AN)(D;; 0xf0007 ;;; BG)(A;; 0xf0007 ;;; SY)(A;; 0x5 ;;; BA)(A;; 0x7 ;;; SO)(A;; 0x3 ;;;I U)(A;; 0x2 ;;; BA)(A;; 0x2 ;;; LS)(A;; 0x2 ;;; NS)

Например, первый ACE отказано анонимным пользователям в чтении, записи и очистке доступа к журналу. Шестой ACE позволяет интерактивным пользователям читать и записывать данные в журнал.

Изменение локальной политики, чтобы разрешить настройку безопасности журналов событий

С архивализуйте файл %WinDir%\Inf\Sceregvl.inf в известном расположении.

Откройте %WinDir%\Inf\Sceregvl.inf в Блокноте.

Прокрутите файл до середины и поместите указатель непосредственно перед [Strings].

Вставьте следующие строки:

Прокрутите файл до конца и вставьте следующие строки:

AppLogSD=»Журнал событий: указание безопасности журнала приложений в синтаксис языка определения дескриптора безопасности (SDDL) »

SysLogSD=»Журнал событий: указание безопасности системного журнала в синтаксис языка определения дескриптора безопасности (SDDL) «

Сохраните и закроем файл.

Выберите «Начните», выберите «Выполнить», введите regsvr32 scecli.dll в поле «Открыть» и нажмите ввод.

В диалоговом окне DllRegisterServer scecli.dll успешного выбора, выберите «ОК».

Использование локальной групповой политики компьютера для обеспечения безопасности приложений и системных журналов

- Выберите «Начните»,выберите «Выполнить», введите gpedit.msc и выберите «ОК».

- В редакторе групповой политики разбейте «Параметры Windows»,«Параметры безопасности»,«Локальные политики» и «Параметры безопасности».

- Дважды щелкните журнал событий: SDDL журнала приложений, введите строку SDDL, которая будет нужна для безопасности журнала, а затем нажмите кнопку «ОК».

- Дважды щелкните журнал событий: SDDL системного журнала, введите строку SDDL, которую требуется для безопасности журнала, а затем нажмите кнопку «ОК».

Использование групповой политики для установки безопасности приложений и системных журналов для домена, сайта или подразделения в Active Directory

Чтобы просмотреть параметры групповой политики, описанные в этой статье в редакторе групповой политики, сначала выполните следующие действия, а затем перейдите к разделу «Использование групповой политики для настройки безопасности приложений и системных журналов»:

Используйте текстовый редактор, например Блокнот, чтобы открыть Sceregvl.inf в папке %Windir%\Inf.

Добавьте следующие строки в раздел [Регистрация значений реестра]:

MACHINE\System\CurrentControlSet\Services\Eventlog\Application\CustomSD,1,%AppCustomSD%,2

MACHINE\System\CurrentControlSet\Services\Eventlog\Security\CustomSD,1,%SecCustomSD%,2

MACHINE\System\CurrentControlSet\Services\Eventlog\System\CustomSD,1,%SysCustomSD%,2

MACHINE\System\CurrentControlSet\Services\Eventlog\Directory Service\CustomSD,1,%DSCustomSD%,2

MACHINE\System\CurrentControlSet\Services\Eventlog\DNS Server\CustomSD,1,%DNSCustomSD%,2

MACHINE\System\CurrentControlSet\Services\Eventlog\File Replication Service\CustomSD,1,%FRSCustomSD%,2

Добавьте следующие строки в раздел [Strings]:

AppCustomSD=»Eventlog: дескриптор безопасности для журнала событий приложения»

SecCustomSD=»Eventlog: дескриптор безопасности для журнала событий безопасности»

SysCustomSD=»Eventlog: дескриптор безопасности для системного журнала событий»

DSCustomSD=»Eventlog: дескриптор безопасности для журнала событий службы каталогов»

DNSCustomSD=»Eventlog: дескриптор безопасности для журнала событий DNS Server»

FRSCustomSD=»Eventlog: дескриптор безопасности для журнала событий службы репликации файлов»

Сохраните изменения, внесенные в файл Sceregvl.inf, а затем запустите regsvr32 scecli.dll команду.

Запустите Gpedit.msc и дважды щелкните следующие ветви, чтобы развернуть их:

Конфигурация компьютера

Параметры Windows

Параметры безопасности

Локальные политики

Параметры безопасности

Чтобы найти новые параметры eventlog, перейдите на правую панель.

Использование групповой политики для обеспечения безопасности приложений и системных журналов

В оснастке «Active Directory — сайты и службы» или оснастке «Пользователи и компьютеры Active Directory» щелкните правой кнопкой мыши объект, для которого необходимо установить политику, а затем выберите «Свойства».

Выберите вкладку «Групповая политика».

Если необходимо создать новую политику, выберите «Создать» и определите имя политики. В противном случае перейдите к шагу 5.

Выберите политику, которую нужно, а затем выберите «Изменить».

Появится оснастка MMC «Локализованная групповая политика».

Раз развернуть конфигурацию компьютера, развернуть параметры Windows, развернуть параметры безопасности, развернуть локальные политики, а затем выбрать параметры безопасности.

Дважды щелкните журнал событий: SDDL журнала приложений, введите строку SDDL, которая будет нужна для безопасности журнала, а затем нажмите кнопку «ОК».

Дважды щелкните журнал событий: SDDL системного журнала, введите строку SDDL, которую требуется для безопасности журнала, а затем нажмите кнопку «ОК».

Ссылки

Дополнительные сведения о синтаксис SDDL и о том, как создать строку SDDL, см. в формате строки дескриптора безопасности.

Управление ведением журнала доступа пользователей Manage User Access Logging

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этом документе описываются принципы управления ведением журнала доступа пользователей (UAL). This document describes how to manage User Access Logging (UAL).

Ведение журнала доступа пользователей (UAL) — это компонент, который помогает администраторам сервера подсчитать количество уникальных клиентских запросов ролей и служб на локальном сервере. UAL is a feature that can help server administrators quantify the number of unique client requests of roles and services on a local server.

UAL установлен и включен по умолчанию и выполняет сбор данных в режиме, практически приближенном к реальному времени. UAL is installed and enabled by default and collects data on a nearly real-time basis. Существует всего несколько параметров конфигурации для UAL. There are only a few configuration options for UAL. Данный документ описывает эти параметры и их назначение. This document describes these options and their intended purpose.

Дополнительные сведения о преимуществах UAL см. в статье Приступая к работе с журналом доступа пользователей. To learn more about the benefits of UAL, see the Get Started with User Access Logging.

Содержание документа In this document

Параметры конфигурации, описываемые в данном документе, включают в себя следующее: The configuration options covered in this document include:

Отключение и включение службы UAL Disabling and enabling the UAL service

Сбор и удаление данных Collecting and removing data

Удаление данных, записанных службой UAL Deleting data logged by UAL

Управление UAL в крупномасштабных средах Managing UAL in high volume environments

Восстановление из ошибочного состояния Recovering from a corrupt state

Включение отслеживания использования лицензий рабочих папок Enable Work Folders usage license tracking

Отключение и включение службы UAL Disabling and enabling the UAL service

UAL включается и запускается по умолчанию, когда компьютер под управлением Windows Server 2012 или более поздней версии устанавливается и запускается впервые. UAL is enabled and runs by default when a computer running Windows Server 2012, or later, is installed and started for the first time. Для удовлетворения требований конфиденциальности или других рабочих нужд администратору может понадобиться отключить или запретить работу UAL. Administrators may want to turn off and disable UAL to comply with privacy requirements or other operational needs. Можно отключить UAL с помощью консоли служб, из командной строки или с помощью командлетов PowerShell. You can turn off UAL using the Services console, from the command line, or by using PowerShell cmdlets. Однако, чтобы гарантировать, что UAL не будет запускаться снова при следующем запуске компьютера, необходимо также отключить службу. However, to ensure that UAL does not run again the next time the computer is started, you also need to disable the service. В следующих процедурах описывается отключение и отключение UAL. The following procedures describes how to turn off and disable UAL.

Для получения информации о службе UAL, включая сведения о том, работает или приостановлена служба, включена она или отключена, можно использовать командлет Get-Service UALSVC PowerShell. You can use the Get-Service UALSVC PowerShell cmdlet to retrieve information about the UAL Service including whether it is running or stopped and whether it is enabled or disabled.

Остановка и отключение службы UAL через консоль службы To stop and disable the UAL service by using the Services console

Выполните вход на сервер с помощью учетной записи с правами локального администратора. Sign in to the server with an account that has local administrator privileges.

В диспетчере серверов выберите Средства, затем щелкните Службы. In Server Manager, point to Tools, and then click Services.

Прокрутите вниз и выберите пункт Служба ведения журнала доступа пользователей. Щелкните Остановка службы. Scroll down and select User Access Logging Service.Click Stop the service.

Щелкните правой кнопкой мыши — имя службы и выберите пункт свойства. Right-click the service name and select Properties. На вкладке Общие поменяйте Тип запуска на Отключено и нажмите кнопку ОК. On the General tab, change the Startup type to Disabled, and then click OK.

Остановка и отключение UAL из командной строки To stop and disable UAL from the command line

Выполните вход на сервер с помощью учетной записи с правами локального администратора. Sign in to the server with an account that has local administrator privileges.

Нажмите клавишу с эмблемой Windows + R, а затем введите cmd, чтобы открыть окно командной строки. Press the Windows logo + R, then type cmd to open a Command Prompt window.

Если появится диалоговое окно контроля учетных записей, подтвердите, что отображаемое в нем действие именно то, которое требуется, и нажмите кнопку Да. If the User Account Control dialog box appears, confirm that the action it displays is what you want, and then click Yes.

Введите net stop ualsvc и нажмите клавишу ВВОД. Type net stop ualsvc, and then press ENTER.

Введите netsh ualsvc set opmode mode=disable и нажмите клавишу ВВОД. Type netsh ualsvc set opmode mode=disable, and then press ENTER.

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. The following Windows PowerShell cmdlet or cmdlets perform the same function as the preceding procedure. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования. Enter each cmdlet on a single line, even though they may appear word-wrapped across several lines here because of formatting constraints.

Также остановить и отключить UAL можно с помощью команд Windows PowerShell: Stop-service и Disable-Ual. You can also stop and disable UAL by using the Stop-service and Disable-Ual Windows PowerShell commands.

Если позднее вы хотите перезапустить и снова включить UAL, это можно сделать с помощью следующих процедур. If at a later date you want to restart and re-enable UAL you can do so with the following procedures.

Запуск и включение службы UAL через консоль служб To start and enable the UAL service by using the Services console

Выполните вход на сервер с помощью учетной записи с правами локального администратора. Sign in to the server an account that has local administrator privileges.

В диспетчере серверов выберите Средства, затем щелкните Службы. In Server Manager, point to Tools, and then click Services.

Прокрутите вниз и выберите пункт Служба ведения журнала доступа пользователей. Щелкните Запуск службы. Scroll down and select User Access Logging Service.Click Start the service.

Правой кнопкой мыши щелкните имя службы и выберите Свойства. Right-click the service name and select Properties. На вкладке Общие поменяйте Тип запуска на Автоматически и нажмите кнопку ОК. On the General tab, change the Startup type to Automatic, and then click OK.

Запуск и включение UAL из командной строки To start and enable UAL from the command line

Выполните вход на сервер с помощью учетной записи локального администратора. Sign in to the server with local administrator credentials.

Нажмите клавишу с эмблемой Windows + R, а затем введите cmd, чтобы открыть окно командной строки. Press the Windows logo + R, then type cmd to open a Command Prompt window.

Если появится диалоговое окно контроля учетных записей, подтвердите, что отображаемое в нем действие именно то, которое требуется, и нажмите кнопку Да. If the User Account Control dialog box appears, confirm that the action it displays is what you want, and then click Yes.

Введите net start ualsvc и нажмите клавишу ВВОД. Type net start ualsvc, and then press ENTER.

Введите netsh ualsvc set opmode mode=enable и нажмите клавишу ВВОД. Type netsh ualsvc set opmode mode=enable, and then press ENTER.

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. The following Windows PowerShell cmdlet or cmdlets perform the same function as the preceding procedure. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования. Enter each cmdlet on a single line, even though they may appear word-wrapped across several lines here because of formatting constraints.

Также запустить и вновь включить UAL можно с помощью команд Windows PowerShell: Start-service и Enable-Ual. You can also start and reenable UAL by using the Start-service and Enable-Ual Windows PowerShell commands.

Сбор данных UAL Collecting UAL data

В дополнение к командлетам PowerShell, описанным в предыдущем разделе, для получения данных UAL можно использовать 12 дополнительных командлетов: In addition to the PowerShell cmdlets described in the previous section, 12 additional cmdlets can be used to collect UAL data:

Get-UalOverview: предоставляет сведения, относящиеся к UAL, а также журнал установленных продуктов и ролей. Get-UalOverview: Provides UAL related details and history of installed products and roles.

Get-UalServerUser: предоставляет данные о доступе пользователя клиента на локальный или целевой сервер. Get-UalServerUser: Provides client user access data for the local or targeted server.

Get-UalServerDevice: предоставляет данные о доступе устройства клиента на локальный или целевой сервер. Get-UalServerDevice: Provides client device access data for the local or targeted server.

Get-UalUserAccess: предоставляет данные о доступе пользователя клиента к каждой роли или продукту, установленным на локальном или целевом сервере. Get-UalUserAccess: Provides client user access data for each role or product installed on the local or targeted server.

Get-UalDeviceAccess: предоставляет данные о доступе устройства клиента к каждой роли или продукту, установленным на локальном или целевом сервере. Get-UalDeviceAccess: Provides client device access data for each role or product installed on the local or targeted server.

Get-UalDailyUserAccess: предоставляет данные о доступе пользователя клиента за каждый день года. Get-UalDailyUserAccess: Provides client user access data for each day of the year.

Get-UalDailyDeviceAccess: предоставляет данные о доступе устройства клиента за каждый день года. Get-UalDailyDeviceAccess: Provides client device access data for each day of the year.

Get-UalDailyAccess: предоставляет данные о доступе как пользователя, так и устройства клиента за каждый день года. Get-UalDailyAccess: Provides both client device and user access data for each day of the year.

Get-UalHyperV: предоставляет данные о виртуальной машине, относящиеся к локальному или целевому серверу. Get-UalHyperV: Provides virtual machine data relevant to the local or targeted server.

Get-UalDns: предоставляет специальные данные DNS-клиента локального или целевого DNS-сервера. Get-UalDns: Provides DNS client specific data of the local or targeted DNS server.

Get-UalSystemId: предоставляет специальные системные данные для уникальной идентификации локального или целевого сервера. Get-UalSystemId: Provides system specific data to uniquely identify the local or targeted server.

Get-UalSystemId предназначен для того, чтобы предоставлять уникальный профиль сервера всем остальным данным с этого сервера для проведения сопоставления с ним. Get-UalSystemId is meant to provide a unique profile of a server for all other data from that server to be correlated with. Если на сервере происходят какие-либо изменения одного из параметров Get-UalSystemId , то создается новый профиль. If a server experiences any change in the in one of the parameters of Get-UalSystemId a new profile is created. Get-UalOverview предназначен для того, чтобы предоставлять администратору список установленных и используемых на сервере ролей. Get-UalOverview is meant to provide the administrator with a list of roles installed and being used on the server.

Основные возможности службы печати и документов и файловых служб устанавливаются по умолчанию. Basic features of Print and Document Services and File Services are installed by default. Поэтому администраторы могут всегда видеть информацию по этим службам, как при установленных полных ролях. Therefore administrators can expect to always see information on these displayed as if the full roles are installed. Отдельные командлеты UAL входят в состав Hyper-V и службы DNS из-за уникальных данных, которые UAL собирает для этих ролей сервера. Separate UAL cmdlets are included for Hyper-V and DNS because of the unique data that UAL collects for these server roles.

Вариант сценария обычного использования командлетов UAL мог бы быть таким: администратор запрашивает у UAL уникальные клиентские доступы за определенный диапазон дат. A typical use case scenario for UAL cmdlets would be for an administrator to query UAL for unique client accesses over the course of a date range. Это можно сделать несколькими способами. This can be done in a variety of ways. Далее приводится рекомендуемый метод запроса уникальных доступов устройств за диапазон дат. The following is a recommended method to query unique device accesses over a date range.

Он возвращает подробный список всех уникальных клиентских устройств по IP-адресам, которые совершали запросы к серверу в этот диапазон дат. This will return a verbose listing of all unique client devices, by IP address, that have made requests of the server in that date range.

Значение «Активитикаунт» для каждого уникального клиента ограничено 65 535 в день. ‘ActivityCount’ for each unique client is limited to 65,535 per day. Вызов WMI из PowerShell также необходим только при запросе по дате. Also, calling into WMI from PowerShell is only required when you query by date. Все остальные параметры командлета UAL могут использоваться в рамках запросов PowerShell, как в следующем примере: All other UAL cmdlet parameters can be used within PS queries as expected, as in the following example:

UAL позволяет хранить историю в течение двух лет. UAL retains up to two years’ worth of history. Чтобы разрешить получение данных UAL администратором при запуске службы, UAL создает копию активного файла базы данных Current. mdb в файле с именем GUID. mdb каждые 24 часа для использования поставщиком WMI. To allow retrieval of UAL data by an administrator when the service is running, UAL makes a copy of the active database file, current.mdb, to a file named GUID.mdb every 24 hours for the WMI provider’s use.

В первый день года UAL создает новый GUID.mdb. On the first day of the year, UAL will create a new GUID.mdb. Старый GUID. mdb сохраняется в качестве архива для использования поставщиком. The old GUID.mdb is retained as an archive for the provider’s use. По прошествии двух лет исходный GUID.mdb будет перезаписан. After two years, the original GUID.mdb will be overwritten.

Следующая процедура должна выполняться только опытным пользователем или разработчиком, тестирующими свой собственный инструментарий интерфейсов программирования приложений UAL. The following procedure should be performed only by an advanced user and would commonly be used by a developer testing their own instrumentation of UAL application programming interfaces.

Настройка 24-часового интервала по умолчанию так, чтобы данные стали видимы поставщику WMI To adjust the default 24-hour interval to make data visible to the WMI provider

Выполните вход на сервер с помощью учетной записи с правами локального администратора. Sign in to the server with an account that has local administrator privileges.

Нажмите клавишу с эмблемой Windows + R, а затем введите cmd, чтобы открыть окно командной строки. Press the Windows logo + R, then type cmd to open a Command Prompt window.

Добавьте значение реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\WMI\AutoLogger\Sum\PollingInterval (REG_DWORD). Add the registry value: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\WMI\AutoLogger\Sum\PollingInterval (REG_DWORD).

Неправильное изменение реестра может серьезно повредить систему. Incorrectly editing the registry may severely damage your system. Перед внесением изменений в реестр следует сделать резервную копию всех ценных данных на компьютере. Before making changes to the registry, you should back up any valued data on your computer.

В следующем примере показано, как добавить интервал в два минуты (не рекомендуется в долгосрочном состоянии выполнения): reg Add Хклм\систем\куррентконтролсет\контрол\вми \ Аутологжер\сум/v POLLINGINTERVAL/T REG _ DWORD/d 120000/f The following example shows how to add a two-minute interval (not recommended as a long term running state): REG ADD HKLM\System\CurrentControlSet\Control\WMI\AutoLogger\Sum /v PollingInterval /t REG_DWORD /d 120000 /F

Единица измерения времени — миллисекунды. Time values are in milliseconds. Минимальное значение — 60 секунд, максимальное — семь дней, а значение по умолчанию — 24 часа. The minimum value is 60 seconds, the maximum is seven days, and the default is 24 hours.

Для остановки и перезапуска службы ведения журнала доступа пользователей используйте консоль служб. Use the Services console to stop and restart the User Access Logging Service.

Удаление данных, записанных службой UAL Deleting data logged by UAL

Служба UAL не задумывалась как компонент для решения критически важных задач. UAL is not intended to be a mission critical component. Данная служба спроектирована так, чтобы как можно меньше воздействовать на работу локальной системы и при этом обеспечивать высокий уровень надежности. Its design is intended to impact local system operations as little as possible while maintaining a high level of reliability. Это также позволяет администратору при необходимости вручную удалять базу данных и поддерживающие файлы UAL (каждый файл в каталоге \Windows\System32\LogFiles\SUM). This also allows the administrator to manually delete UAL database and supporting files (every file in \Windows\System32\LogFiles\SUM\ directory) to meet operational needs.

Удаление данных, записанных службой UAL To delete data logged by UAL

Остановите службу ведения журнала доступа пользователей. Stop the User Access Logging Service.

Откройте проводник. Open Windows Explorer.

Перейдите по адресу \Windows\System32\Logfiles\SUM \. Go to \Windows\System32\Logfiles\SUM\.

Удалите все файлы из этой папки. Delete all files in the folder.

Управление UAL в крупномасштабных средах Managing UAL in high volume environments

В данном разделе описывается, что может ожидать администратор, когда UAL используется на сервере с большим количеством клиентов. This section describes what an administrator can expect when UAL is used on a server with high client volume:

Максимальное количество доступов, которое может быть записано UAL, составляет 65 535 в день. The maximum number of accesses that can be recorded with UAL is 65,535 per day. UAL не рекомендуется использовать на серверах, которые подключены непосредственно к Интернету, таких как веб-серверы, напрямую подключенные к Интернету, или в тех случаях, когда предельно высокая производительность является основной функцией сервера (например, в средах с рабочими нагрузками высокопроизводительных вычислений). UAL is not recommended for use on servers that are connected directly to the Internet, such as web servers that are connected directly to the Internet, or in scenarios where extremely high performance is the primary function of the server (such as in HPC workload environments). В основном он предназначен для малых, средних и корпоративных интрасетей, в которых предполагается наличие большого объема данных, но не так высокое, как и многие из развертываний, которые регулярно обслуживают объем трафика в Интернете. UAL is primarily intended for small, medium, and enterprise intranet scenarios where high volume is expected, but not as high as many deployment that serve Internet-facing traffic volume on a regular basis.

UAL в памяти: так как в UAL используется расширяемая подсистема хранилища (ESE), требования к памяти UAL увеличиваются со временем (или по количеству клиентских запросов). UAL in Memory: Because UAL uses the Extensible Storage Engine (ESE), UAL’s memory requirements will increase over time (or by quantity of client requests). Но память будет освобождаться, поскольку это необходимо системе для минимизации воздействия на производительность. But memory will be relinquished as the system requires it to minimize impact on system performance.

UAL на диске. требования к жесткому диску для жестких дисков необходимы примерно так, как показано ниже: UAL on Disk: UAL’s hard disk requirements are approximately as shown below:

0 уникальных клиентских записей: 22 МБ 0 unique client records: 22M

50 000 уникальных клиентских записей: 80 МБ 50,000 unique client records: 80 M

500 000 уникальных клиентских записей: 384 МБ 500,000 unique client records: 384M

1 000 000 уникальных клиентских записей: 729 МБ 1,000,000 unique client records: 729M

Восстановление из ошибочного состояния Recovering from a corrupt state

В этом разделе обсуждается использование расширяемого механизма хранилища (ESE) на высоком уровне, а также действия администратора в случае повреждения или восстановления данных UAL. This section discusses UAL’s use of the Extensible Storage Engine (ESE) at a high level and what an administrator can do if UAL data is corrupted or unrecoverable.

Служба UAL использует ESE для оптимизации использования системных ресурсов и обеспечения их устойчивости к повреждению. UAL uses ESE to optimize use of system resources and for its resistance to corruption. Дополнительные сведения о преимуществах ESE см. в разделе Расширяемый обработчик хранилищ в MSDN. For more information about the benefits of ESE, see Extensible Storage Engine on MSDN.

При каждом запуске службы UAL обработчик ESE выполняет «мягкое» восстановление. Each time the UAL service starts ESE performs a soft recovery. Дополнительные сведения см. в разделе Файлы расширяемого обработчика хранилищ в MSDN. For more information, see Extensible Storage Engine Files on MSDN.

Если выполнить «мягкое» восстановление будет проблематично, то ESE выполнит восстановление после сбоя. If there is a problem with the soft recovery, ESE will perform a crash recovery. Дополнительные сведения см. в разделе Функция JetInit в MSDN. For more information, see JetInit Function on MSDN.

Если UAL все же не может запуститься с существующим набором файлов ESE, то все файлы в каталоге \Windows\System32\LogFiles\SUM\ будут удалены. If UAL is still unable to start with the existing set of ESE files, it will delete all files in the \Windows\System32\LogFiles\SUM\ directory. После удаления этих файлов будет вновь запущена служба ведения журнала доступа пользователей и созданы новые файлы. After these files are deleted, the User Access Logging Service will restart and new files are created. В этом случае служба UAL продолжит работу, как если бы она функционировала на вновь установленном компьютере. The UAL service will then resume as if on a freshly installed computer.

Файлы в каталоге базы данных UAL никогда не должны перемещаться или изменяться. The files in UAL database directory should never be moved or modified. Если это случится, то будут инициированы действия по восстановлению, включая процедуру очистки, описанную в данном разделе. Doing so will initiate the recovery steps, including the cleanup routine described in this section. Если требуются резервные копии каталога \Windows\System32\LogFiles\SUM, то необходимо архивировать каждый файл из этого каталога, чтобы стала возможной операция восстановления. If backups of the\Windows\System32\LogFiles\SUM\ directory are needed, then every file in this directory must be backed up together in order for a restore operation to function as expected.

Включение отслеживания использования лицензий рабочих папок Enable Work Folders usage license tracking

Сервер рабочих папок может использовать UAL для отчета по использованию клиента. Work Folders server can use UAL to report client usage. В отличие от UAL, ведение журнала рабочих папок не включено по умолчанию. Unlike UAL, Work Folder logging is not turned on by default. Вы можете включить его, изменив следующий раздел реестра: You can enable it with the following regkey change:

После добавления этого раздела реестра необходимо перезапустить службу SyncShareSvc на сервере, чтобы включить ведение журнала. After the regkey is added, you must restart the SyncShareSvc service on the server, to enable logging.

После включения ведения журнала 2 информационных события регистрируются в канал Windows Logs\Application каждый раз, когда клиент подключается к серверу. After logging is enabled, 2 informational events get logged to the Windows Logs\Application channel each time a client connects to the server. Для рабочих папок каждый пользователь может иметь одно или несколько клиентских устройств, которые подключаются к серверу проверяют наличие обновлений данных каждые 10 минут. For Work Folders, each user may have one or more client devices that connect to the server and check for data updates every 10 minutes. Если с сервером взаимодействует 1000 пользователей, каждый из которых имеет 2 устройства, журналы приложений будут перезаписываться каждые 70 минут, что затрудняет устранение независимых проблем. If the server is experiencing 1000 users, each with 2 devices the application logs will overwrite every 70 minutes, making troubleshooting unrelated issues difficult. Чтобы избежать этого, можно временно отключить службу ведения журнала доступа пользователей или увеличить размер канала Логс\аппликатион на сервере Windows. To avoid this, you can disable the User Access Logging service temporarily, or increase the size of the server’s Windows Logs\Application channel.