- Настройка брандмауэра для доменов и доверия Active Directory

- Дополнительные сведения

- Windows Server 2008 и более поздние версии

- Active Directory

- Справка

- Брандмауэр: добавление правила

- Виртуальный сервер на базе Windows

- Для запуска Windows Firewall необходимо:

- Или альтернативное решение:

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Шаг 6

- Windows Server 2012 — брандмауэр Windows

- Как создать новое правило брандмауэра?

- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

Настройка брандмауэра для доменов и доверия Active Directory

В этой статье описывается настройка брандмауэра для доменов и доверия Active Directory.

Исходная версия продукта: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 Standard, Windows Server 2012 Standard

Исходный номер КБ: 179442

Не все порты, перечисленные в таблицах, требуются во всех сценариях. Например, если брандмауэр разделяет члены и DCS, вам не нужно открывать порты FRS или DFSR. Кроме того, если вы знаете, что ни один клиент не использует LDAP с SSL/TLS, вам не нужно открывать порты 636 и 3269.

Дополнительные сведения

Оба контроллера домена находятся в одном лесу или оба контроллера домена находятся в отдельном лесу. Кроме того, отношения доверия в лесу являются отношениями доверия Windows Server 2003 или более поздней версии.

| Клиентские порты | Порт сервера | Служба |

|---|---|---|

| 1024-65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 1024-65535/TCP | 1024-65535/TCP | RPC для LSA, SAM, NetLogon (*) |

| 1024-65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 1024-65535/TCP | 636/TCP | LDAP SSL |

| 1024-65535/TCP | 3268/TCP | LDAP GC |

| 1024-65535/TCP | 3269/TCP | LDAP GC SSL |

| 53,1024-65535/TCP/UDP | 53/TCP/UDP | DNS |

| 1024-65535/TCP/UDP | 88/TCP/UDP | Kerberos; |

| 1024-65535/TCP | 445/TCP | SMB |

| 1024-65535/TCP | 1024-65535/TCP | FRS RPC (*) |

Порты NETBIOS, указанные для Windows NT также необходимы для Windows 2000 и Windows Server 2003, когда настроены отношения доверия к доменам, которые поддерживают только связь на основе NETBIOS. Примерами являются Windows NT операционные системы или сторонние контроллеры домена, основанные на S s.

Дополнительные сведения о том, как определить порты сервера RPC, используемые службами RPC LSA, см. в:

- Ограничение трафика RPC Active Directory определенным портом.

- Раздел «Контроллеры домена» и «Active Directory» в обзоре службы и требованиях к сетевым портам для Windows.

Windows Server 2008 и более поздние версии

Более новые версии Windows Server 2008 повысили динамический диапазон портов клиентов для исходяющих подключений. Новый порт запуска по умолчанию — 49152, а конечный порт по умолчанию — 65535. Поэтому необходимо увеличить диапазон портов RPC в брандмауэрах. Это изменение было внося в соответствии с рекомендациями IANA. Это отличается от домена смешанного режима, состоящего из контроллеров домена Windows Server 2003, серверных контроллеров домена Windows 2000 или устаревших клиентов, где динамический диапазон портов по умолчанию — от 1025 до 5000.

Дополнительные сведения о динамическом изменении диапазона портов в Windows Server 2012 и Windows Server 2012 R2 см. в:

- Динамический диапазон портов по умолчанию для TCP/IP изменился.

- Динамические порты в Windows Server.

| Клиентские порты | Порт сервера | Служба |

|---|---|---|

| 49152 -65535/UDP | 123/UDP | W32Time |

| 49152 -65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 49152 -65535/TCP | 464/TCP/UDP | Смена пароля Kerberos |

| 49152 -65535/TCP | 49152-65535/TCP | RPC для LSA, SAM, NetLogon (*) |

| 49152 -65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 49152 -65535/TCP | 636/TCP | LDAP SSL |

| 49152 -65535/TCP | 3268/TCP | LDAP GC |

| 49152 -65535/TCP | 3269/TCP | LDAP GC SSL |

| 53, 49152 -65535/TCP/UDP | 53/TCP/UDP | DNS |

| 49152 -65535/TCP | 49152 -65535/TCP | FRS RPC (*) |

| 49152 -65535/TCP/UDP | 88/TCP/UDP | Kerberos; |

| 49152 -65535/TCP/UDP | 445/TCP | SMB (**) |

| 49152 -65535/TCP | 49152-65535/TCP | RPC DFSR (*) |

Порты NETBIOS, указанные для Windows NT также необходимы для Windows 2000 и Server 2003, если настроены отношения доверия к доменам, которые поддерживают только связь на основе NETBIOS. Примерами являются Windows NT операционные системы или сторонние контроллеры домена, основанные на S s.

(*) Сведения о том, как определить порты сервера RPC, используемые службами RPC LSA, см. в:

- Ограничение трафика RPC Active Directory определенным портом.

- Раздел «Контроллеры домена» и «Active Directory» в обзоре службы и требованиях к сетевым портам для Windows.

(**) Для работы доверия этот порт не требуется, он используется только для создания доверия.

Внешнее доверие 123/UDP необходимо, только если вы вручную настроили службу времени Windows для синхронизации с сервером через внешнее доверие.

Active Directory

В Windows 2000 и Windows XP протокол ICMP должен быть разрешен через брандмауэр от клиентов к контроллерам домена, чтобы клиент групповой политики Active Directory правильно функционировал через брандмауэр. ICMP используется для определения того, является ли ссылка медленной или быстрой.

В Windows Server 2008 и более поздних версиях служба информирования о расположении сети предоставляет оценку пропускной способности на основе трафика с другими станциями в сети. Трафик для оценки не создается.

Перенаправление Windows также использует сообщения ICMP Ping, чтобы убедиться, что IP-адрес сервера разрешен службой DNS перед подключением и когда сервер расположен с помощью DFS. Чтобы свести к минимуму трафик ICMP, можно использовать следующее правило брандмауэра:

В отличие от TCP-протокола и уровня протокола UDP, ICMP не имеет номера порта. Это связано с тем, что ICMP напрямую находится на уровне IP.

По умолчанию DNS-серверы Windows Server 2003 и Windows 2000 Server используют эфемерные клиентские порты при запросе других DNS-серверов. Однако это поведение может быть изменено определенным параметром реестра. Или можно установить доверие через туннель PPTP. Это ограничивает количество портов, которые необходимо открыть брандмауэру. Для PPTP необходимо включить следующие порты.

| Порты клиента | Порт сервера | Протокол |

|---|---|---|

| 1024-65535/TCP | 1723/TCP | PPTP |

Кроме того, необходимо включить ПРОТОКОЛ IP 47 (GRE).

При добавлении разрешений к ресурсу в доверяемом домене для пользователей в доверенном домене существуют некоторые различия между поведением Windows 2000 и Windows NT 4.0. Если компьютер не может отобразить список пользователей удаленного домена, рассмотрите следующее поведение:

- Windows NT 4.0 пытается разрешить вручную введите имена, обратившись в PDC для домена удаленного пользователя (UDP 138). В случае сбоя связи компьютер Windows NT на основе 4.0 получает собственный PDC-канал, а затем запросит разрешение имени.

- Windows 2000 и Windows Server 2003 также пытаются связаться с PDC удаленного пользователя для разрешения проблемы по UDP 138. Однако они не используют собственные PDC. Убедитесь, что все серверы-члены на основе Windows 2000 и Windows Server 2003, которые будут предоставлять доступ к ресурсам, подключены к удаленному PDC с помощью UDP 138.

Справка

Обзор службы и требования к сетевым портам для Windows — это ценный ресурс, который включает в себя необходимые сетевые порты, протоколы и службы, используемые клиентской и серверной операционными системами Майкрософт, серверными программами и их подкомпонентами в системе Microsoft Windows Server. Администраторы и специалисты службы поддержки могут использовать эту статью в качестве карты для определения портов и протоколов, необходимых операционным системам и программам Майкрософт для сетевого подключения в сегментной сети.

Не следует использовать сведения о портах в обзоре службы и требования к сетевым портам для Windows для настройки брандмауэра Windows. Дополнительные сведения о настройке брандмауэра Windows см. в подсети Брандмауэр Windows с расширенными настройками безопасности.

Брандмауэр: добавление правила

Определенные сложности для пользователей представляет добавление новых правил в брандмауэре Windows Server 2008 R2. В статье описывается этот процесс применительно к порту 1433, используемому Microsoft SQL Server 2008 R2.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Для открытия определенного порта на локальном компьютере, находящегося под управлением MS Windows Server 2008 R2, необходимо в брандмауэр Windows добавить разрешающее правило.

Для этого используется оснастка Windows Firewall with Advanced Security (на русском «Брандмауэр Windows в режиме повышенной безопасности»).

Для запуска Windows Firewall необходимо:

Start («Пуск») -> Administrative Tools («Администрирование») -> Windows Firewall with Advanced Security («Брандмауэр Windows в режиме повышенной безопасности»).

Или альтернативное решение:

Start («Пуск») -> Control Panel («Панель управления») -> System and Security («Система и безопасность») -> Windows Firewall («Брандмауэр Windows») -> Advanced Settings («Дополнительные параметры»).

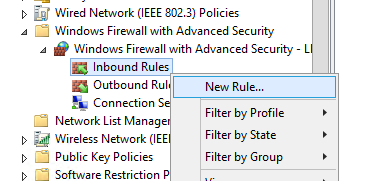

Шаг 1

На дереве в левой части появившегося меню необходимо нажать правую кнопку мыши по ветке Inbound Rules («Правила для входящих подключений»). В возникшем контекстном меню нужно выбрать параметр New Rule… («Создать правило…»).

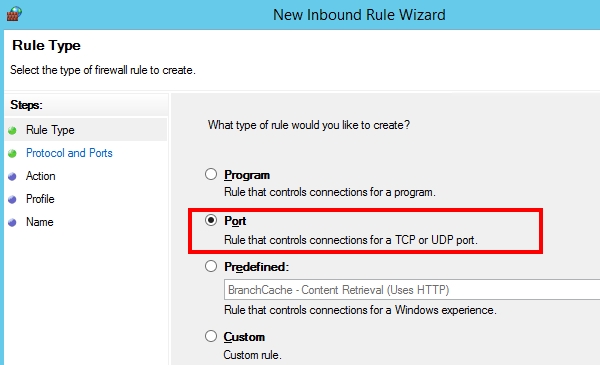

Шаг 2

После открытия мастера создания правила New Inbound Rule Wizard для нового входящего подключения, следует выбрать для него Rule Type (тип правила). Этот параметр выбирается в соответствии с имеющейся задачей — Port («Для порта»), а затем нажимается кнопка Next («Далее»).

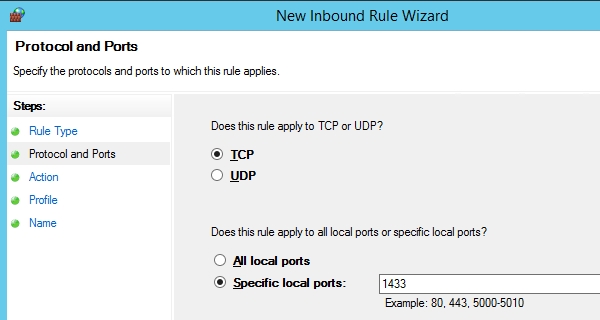

Шаг 3

После этого вводится значение Specific local ports (номер открываемого порта) и выбирается протокол, для которого предусмотрено применение правила (в данном случае — протокол TCP). Затем снова нажимается кнопка Next («Далее»).

Шаг 4

На следующем этапе определяется действие, выполняемое при указанных условиях. Так как требуется открыть порт, выбирается пункт Allow the connection («Разрешить подключение») и в очередной раз нажимается кнопка Next («Далее»).

Шаг 5

Следующий шаг — выбор профилей брандмауэра, на которые будет распространяться правило (все имеющиеся профили по умолчанию). Опять нажимается кнопка Next («Далее»).

Шаг 6

На последнем этапе вводится наименование и описание создаваемого правила и нажимается завершающая работу мастера кнопка Finish («Готово»).

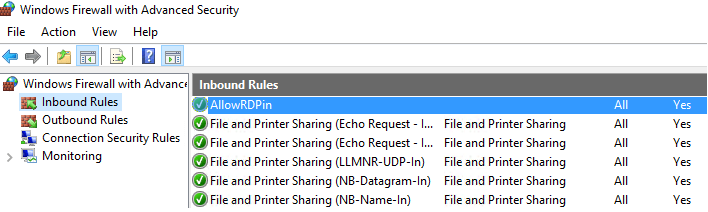

Таким образом, выполнено добавление разрешающего правила для порта. Пользователь может обнаружить его в режиме Windows Firewall with Advanced Security (повышенной безопасности). Оно находится в окне брандмауэра Windows в списке правил входящих подключений.

Все клиентские программы могут теперь подключаться к MS SQL Server по заданному порту.

Windows Server 2012 — брандмауэр Windows

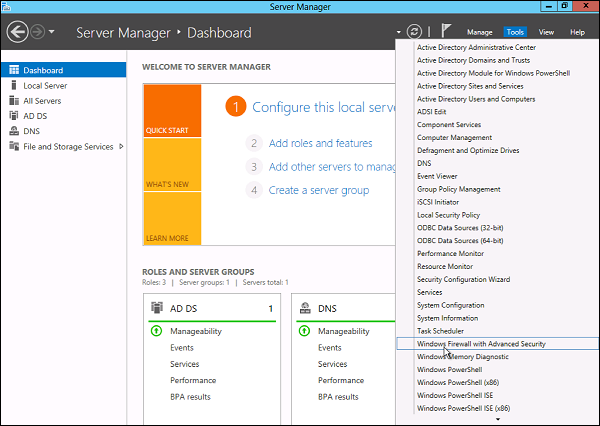

Брандмауэр Windows в режиме повышенной безопасности — это брандмауэр, который работает на Windows Server 2012 и включен по умолчанию. Настройки брандмауэра в Windows Server 2012 управляются из консоли управления Microsoft брандмауэра Windows . Чтобы настроить параметры брандмауэра, выполните следующие действия:

Шаг 1. Нажмите «Диспетчер серверов» на панели задач → Откройте меню «Инструменты» и выберите «Брандмауэр Windows в режиме повышенной безопасности».

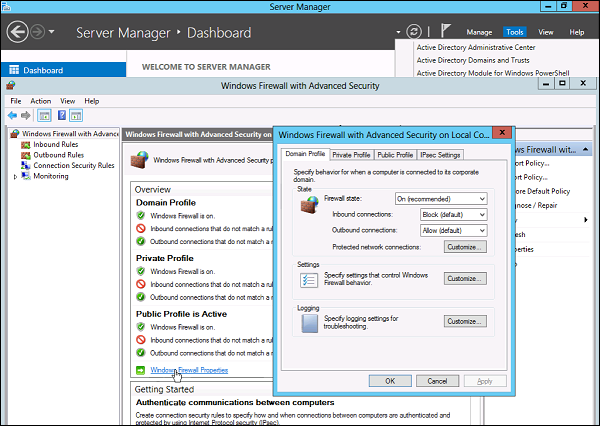

Шаг 2. Чтобы просмотреть текущие параметры конфигурации, выберите « Свойства брандмауэра Windows» в консоли MMC. Это позволяет получить доступ к изменению настроек для каждого из трех профилей брандмауэра, а именно: настройки домена, частного и общего доступа, а также настроек IPsec.

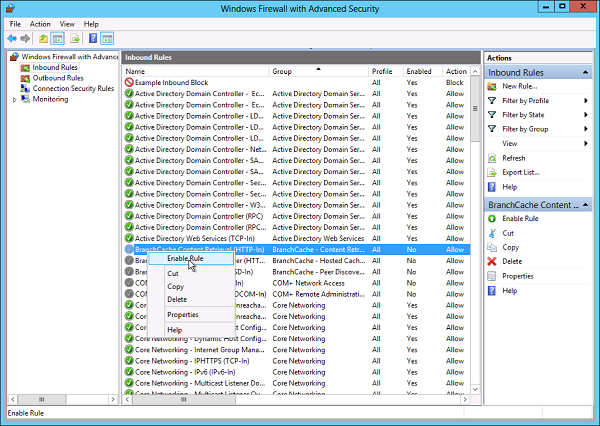

Шаг 3 — Применение пользовательских правил, который будет включать следующие два шага —

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик — это трафик, генерируемый сервером в Интернет, а входящий трафик — наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик — это трафик, генерируемый сервером в Интернет, а входящий трафик — наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

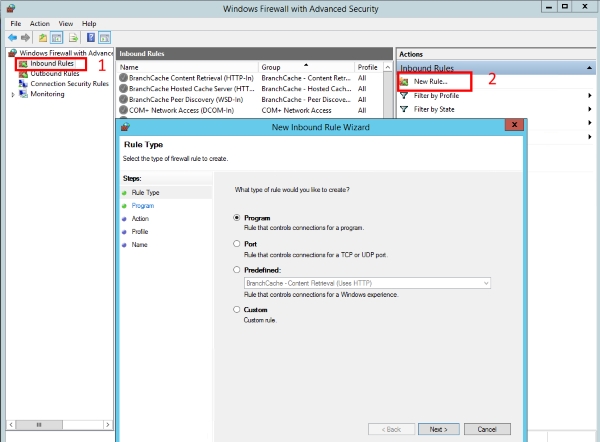

Как создать новое правило брандмауэра?

Чтобы создать новое правило брандмауэра, вы должны придерживаться следующих шагов —

Шаг 1 — С правой стороны либо Правил входящих, либо Правил исходящих — нажмите «Новое правило».

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

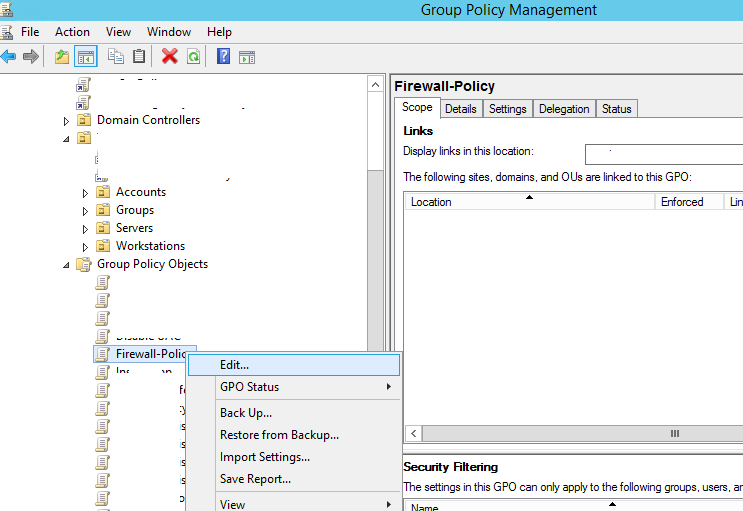

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

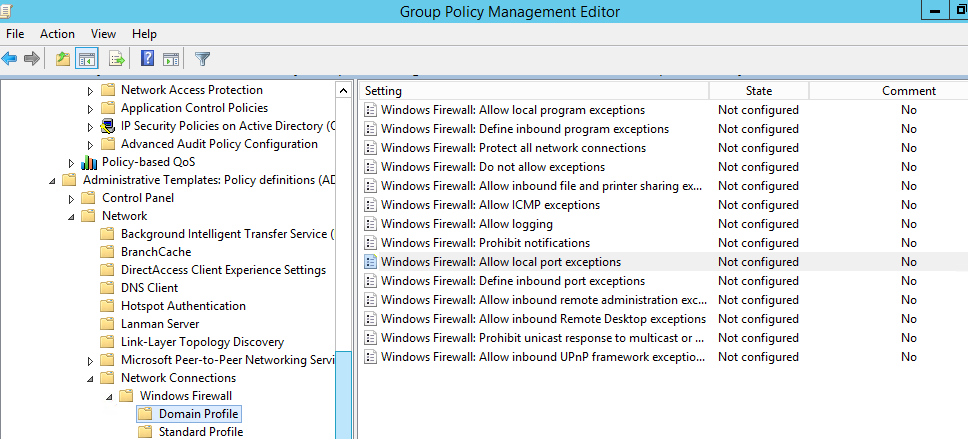

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>