Установка домена Active Directory в Windows Server 2016

В Windows Server 2016 появились новые довольно интересные новые функции, такие как временное членство в группах AD, Privileged Access Management и т.д. Постараюсь описать их более подробно в следующих статьях. В этой статье я покажу, как установить домен Active Directory в Windows Server 2016. Для установки AD, сервер по минимальным требованиям должен соответствовать следующим условиям:

Процессор:

- 64-битный процессор с частотой не менее 1,4 Ггц

- поддержка NX, DEP, CMPXCHG16b, LAHF/SAHF, PrefetchW, Second Level Address Translation (EPT или NPT)

Память

- не менее 512 Мб (для Server Core и Nano редакций), 2 Гб для версии Windows Server с GUI

- поддержка ECC (Error Correcting Code) или аналогов

Дисковый контроллер и требования к месту:

Дисковый контроллер для установки Windows Server 2016 должен быть совместим со спецификацией PCI Express. Windows Server 2016 не позволяет использовать диски ATA/PATA/IDE/EIDE для загрузки, хранения файла подкачки или дисков с данными

Минимальный размер раздела на систему: 32 Гб

Сетевой адаптер:

- сетевой адаптер Ethernet с пропускной способностью не менее 1 Гб/с

- Совместимость с архитектурой PCI Express

- поддержка PXE (-boot Execution Environment)

- Желательна (но не обязательно) поддержка сетевой отладки (KDNet)

В этом примере я использую виртуальную машину, запущенную на сервере VMWare ESXi, на которую и уставлена Windows Server 2016.

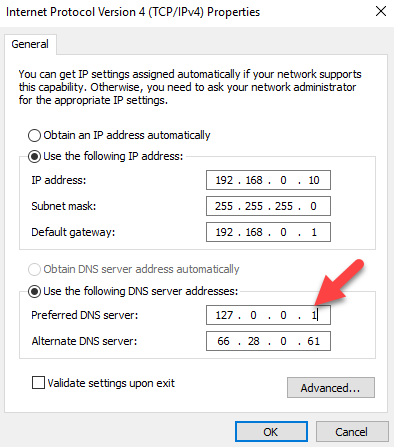

1) Войдите на сервер под локальным администраторов. На сервер кроме роли Active Directory Domain Services также будет установлена служба DNS. Изменим настройки сетевого интерфейса, указав в качестве первичного DNS сервера собственный IP адрес севера или адрес 127.0.0.1.

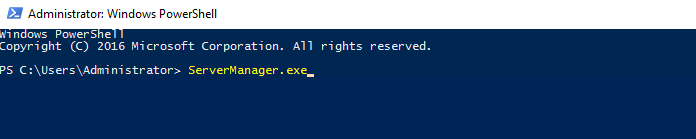

2) Затем откройте Server Manager, нажав на соответствующий значок или выполнив в консоли PowerShell команду ServerManager.exe.

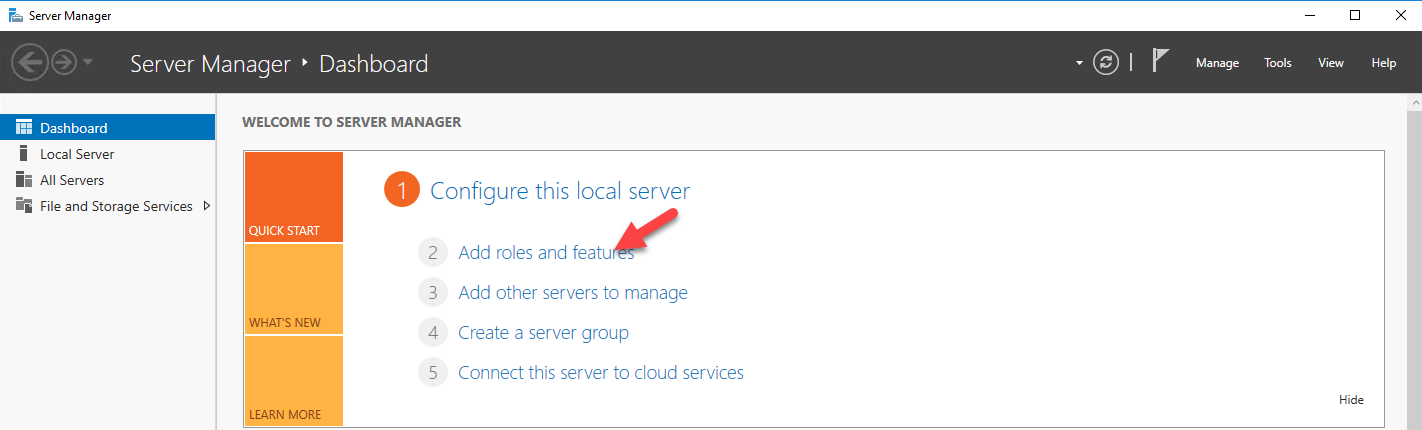

3) В окне Server Manager нажмите Add roles and features

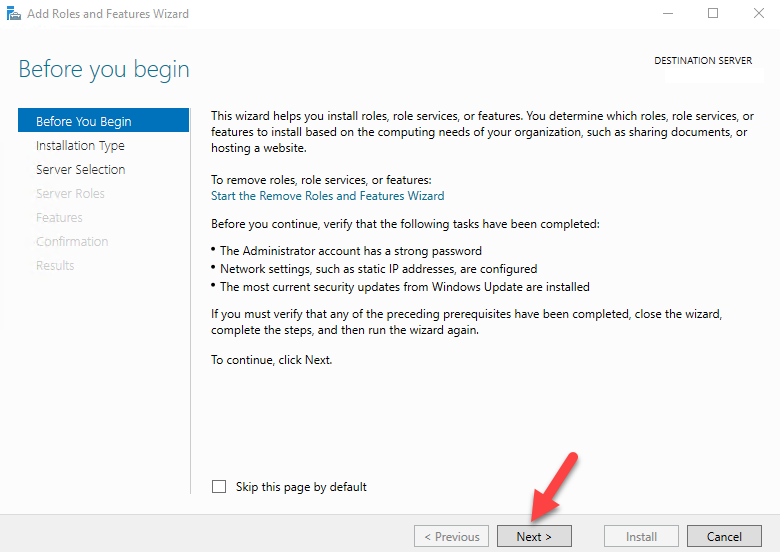

4) В окне мастера добавления ролей и компонентов нажмите Next.

5) В следующем окне нажмите Next

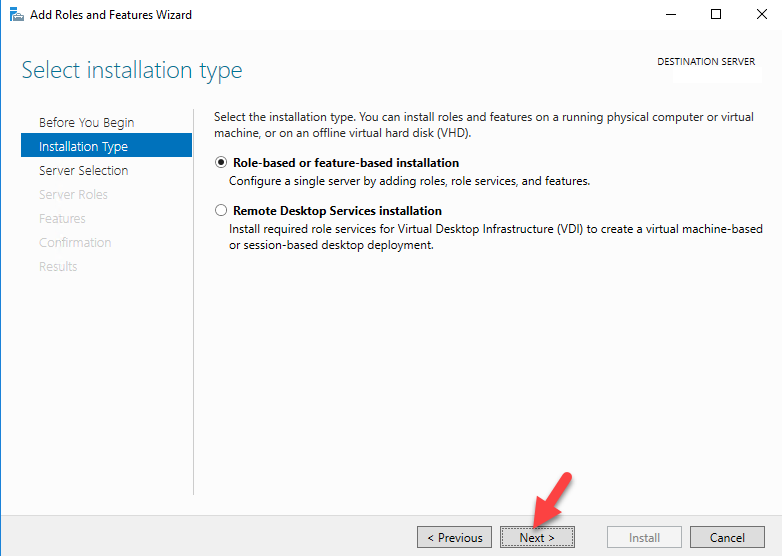

6) Т.к. установка выполняется на локальный сервер, в следующем окне оставьте переключатель в исходном положении и нажмите Next

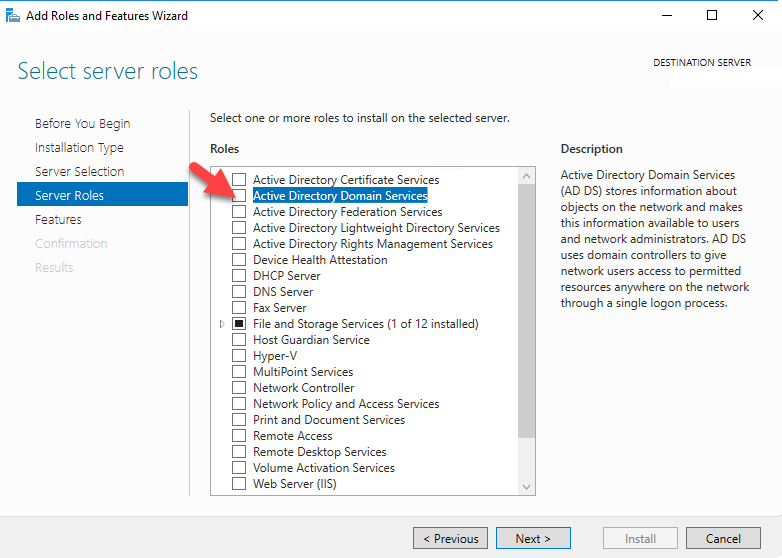

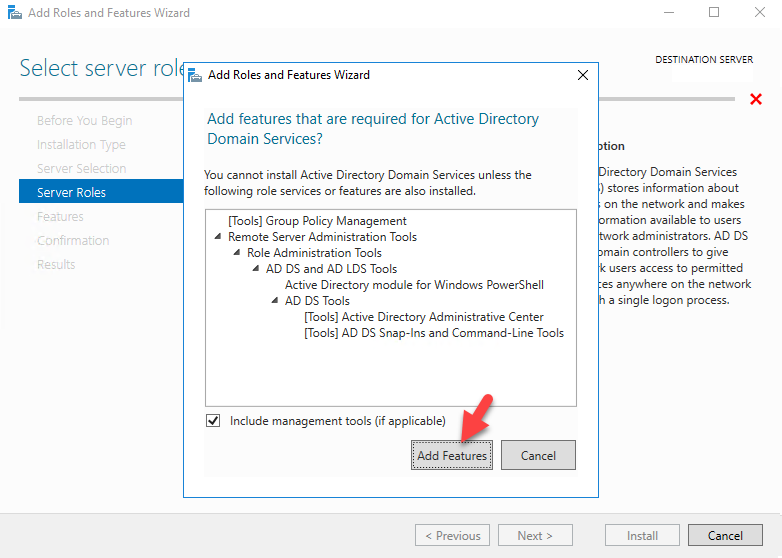

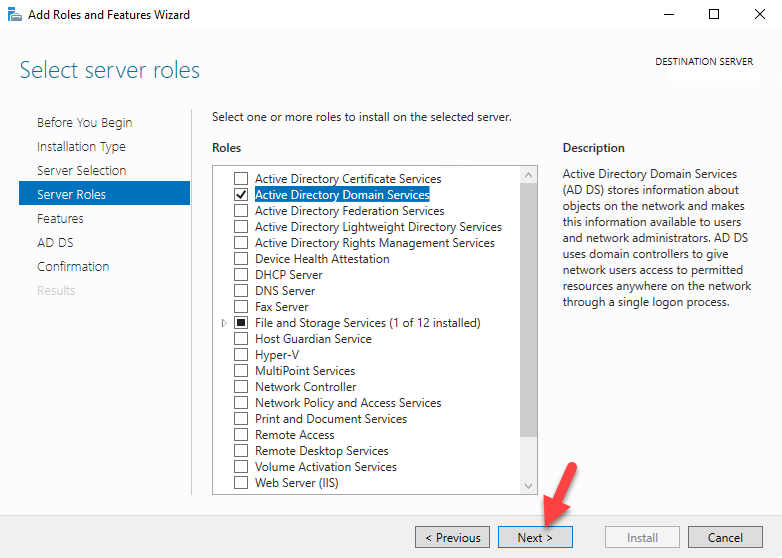

7) В следующем окне в списке ролей выберите Active Directory Domain Services. В открывшемся окне появится список ассоциированных компонентов, которые должны быть установлены вместе с ролью ADDS. Нажмите кнопку Add features, а затем Next.

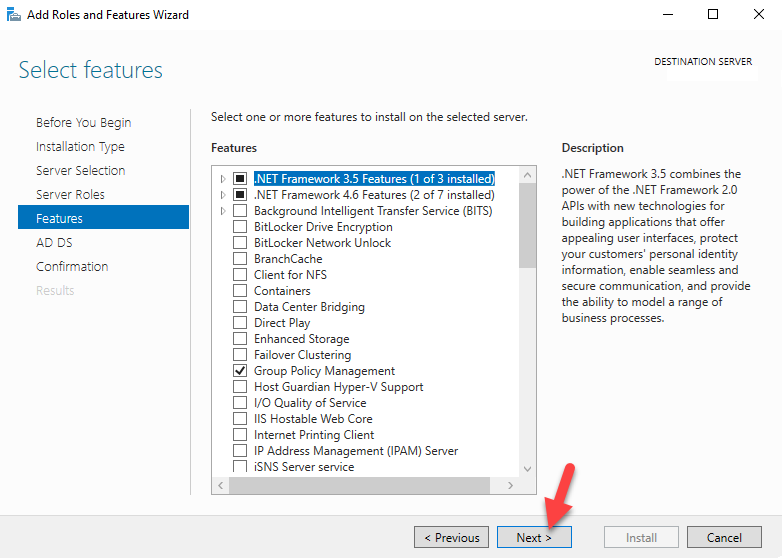

8) В списке компонентов уже должны быть отмечены требуемые для установки компоненты. Нажмите Next.

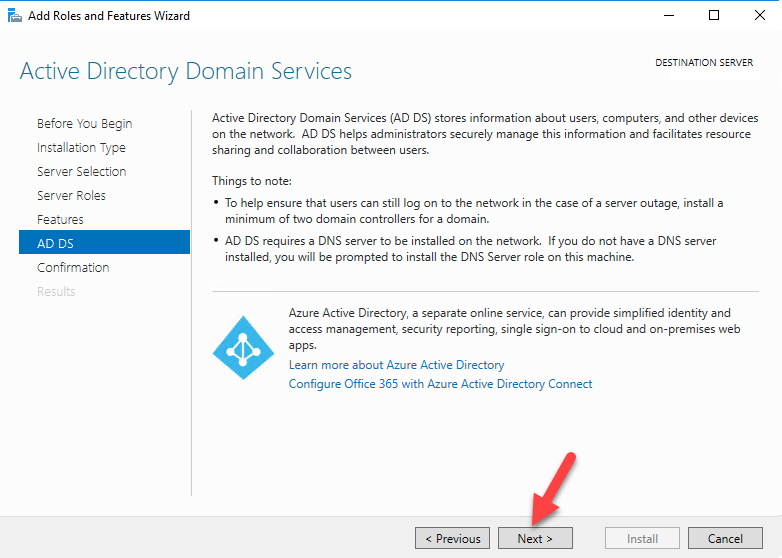

9) В следующем окне приведено небольшое описание роли AD DS. Нажмите Next.

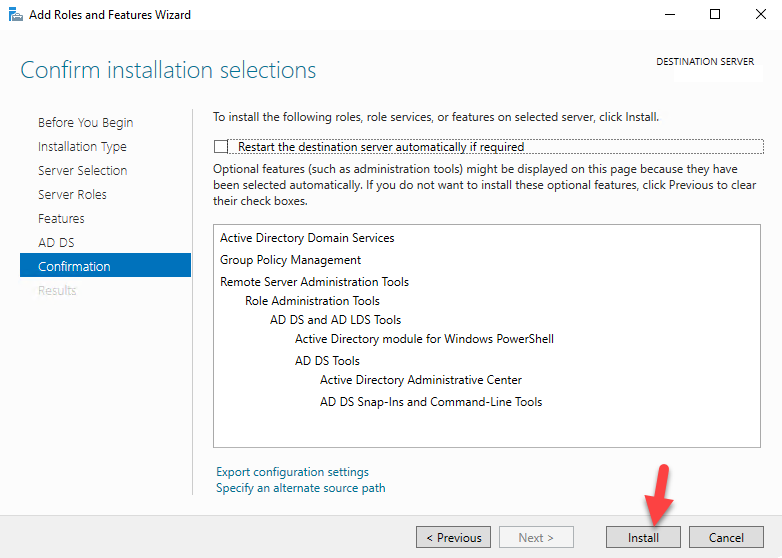

10) Ознакомьтесь со списком выбранных для установки ролей и компонентов. Для начала установки нажмите кнопку Install.

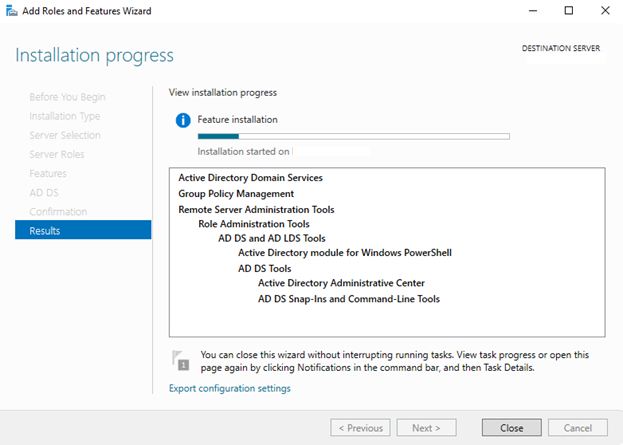

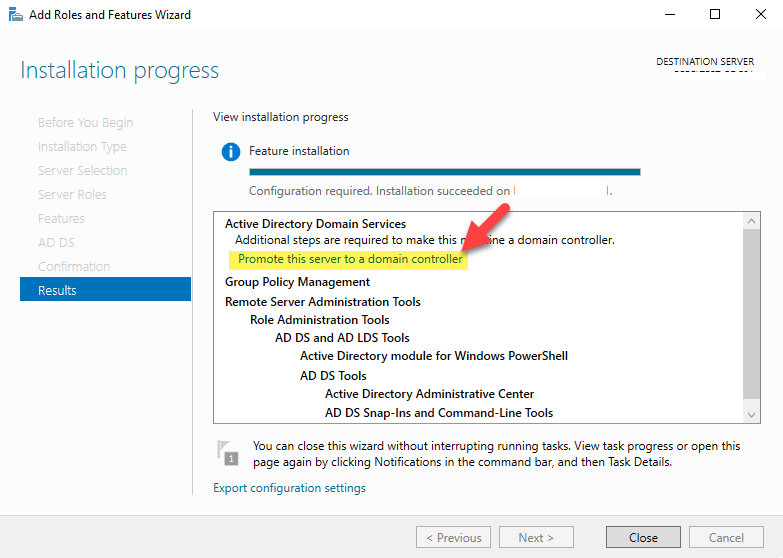

11) На экране будет отображаться текущий статус процесса установки

12) После окончания установки, нажмите на ссылку Promote this server to a domain controller.

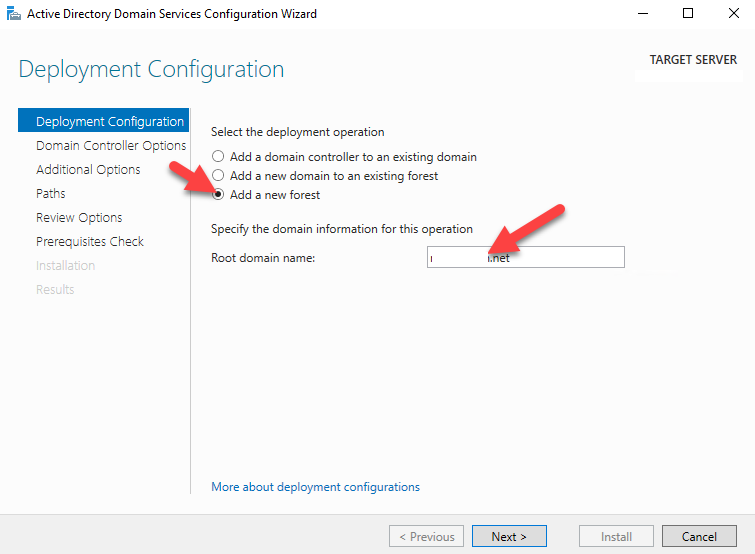

13) Запустите мастер настройки Active Directory. В моем случае я устанавливаю новый лес AD. В том случае, если вы добавляете дополнительный контроллер домена в существующий домен, выберите соответствующую опцию. Я же выбираю опцию Add a new forest и указывают FQDN имя домена (test.net).

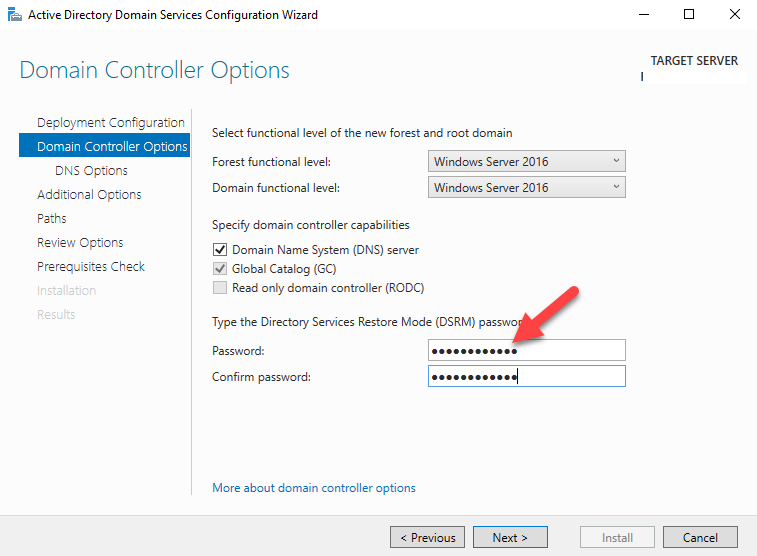

14) В следующем окне нужно указать функциональный уровень домена и леса AD. Я выбрал последнюю версию схемы AD – Windows Server 2016. Кроме того, этот сервер будет выступать сервером DNS и являться Global Catalog. Также нужно указать пароль администратора для входа в DSRM режим.

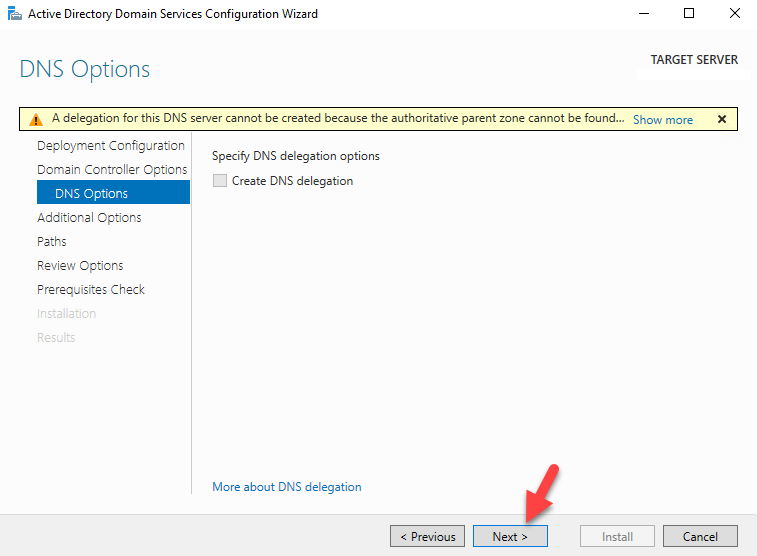

15) Т.к. мой сервер будет первым DNS сервером в лесу, нет необходимости настраивать делегацию DNS. Поэтому просто нажмите Next.

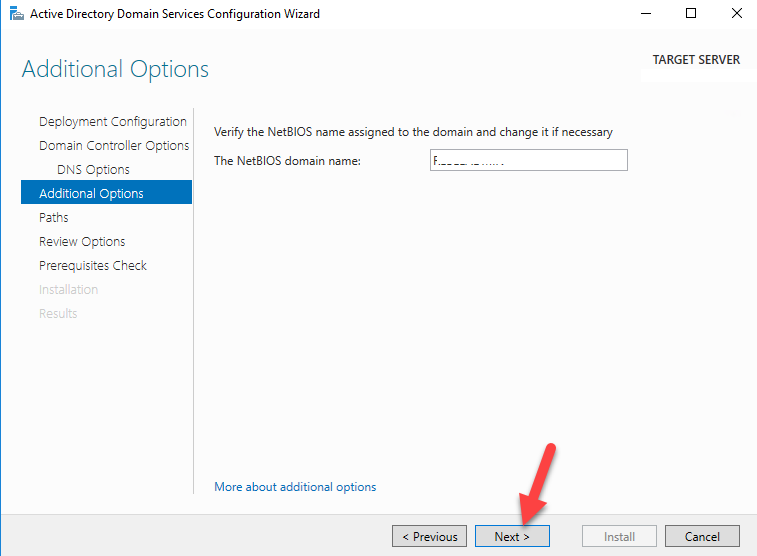

16) NETBIOS имя домена оставим без изменений (TEST)

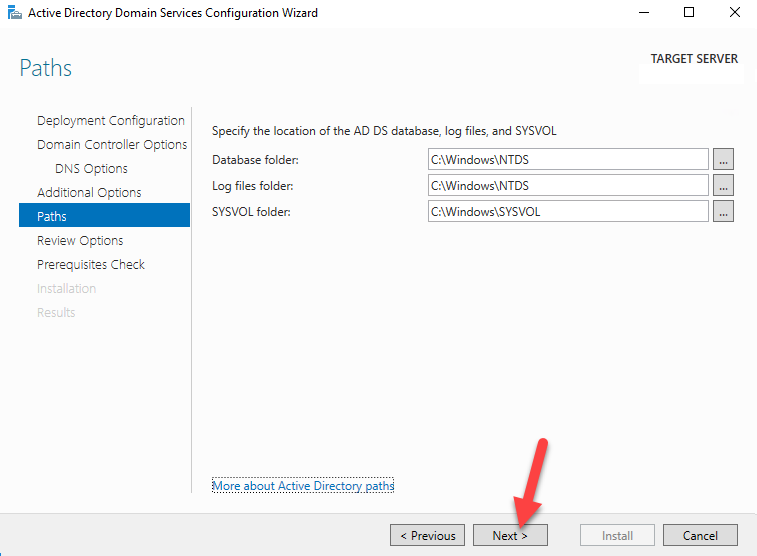

17) На следующем экране нужно указать путь к каталогам NTDS, SYSVOL и LOG. Мы оставим все пути по-умолчанию, предполагая, что все папки будут храниться в каталоге системного диска C:\Windows.

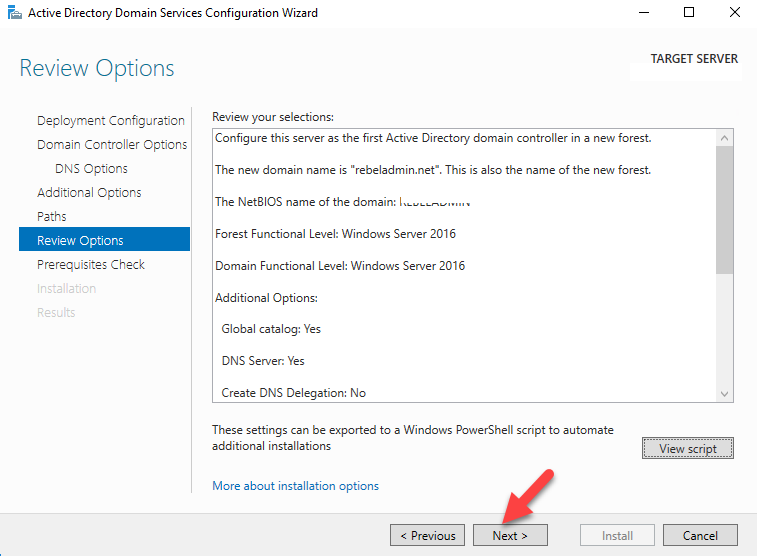

18) На следующем экране можно ознакомиться со списком выбранных настроек. Если все OK, нажмите Next, если нет – вернитесь назад и внесите изменения.

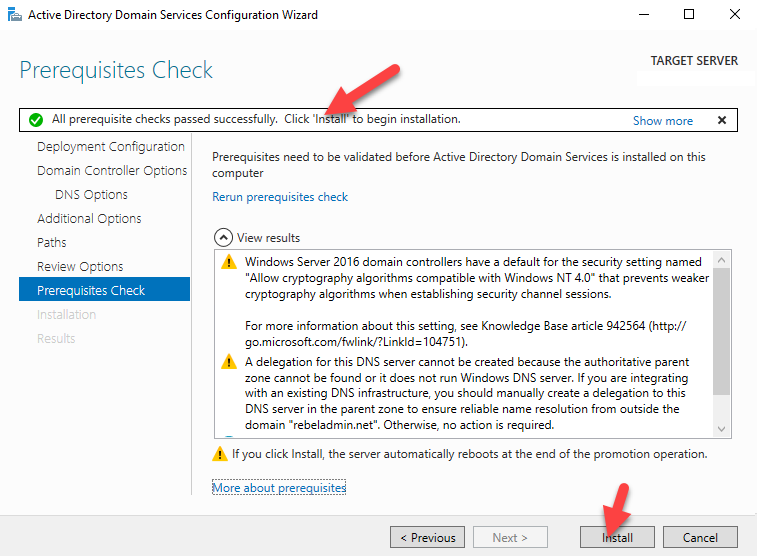

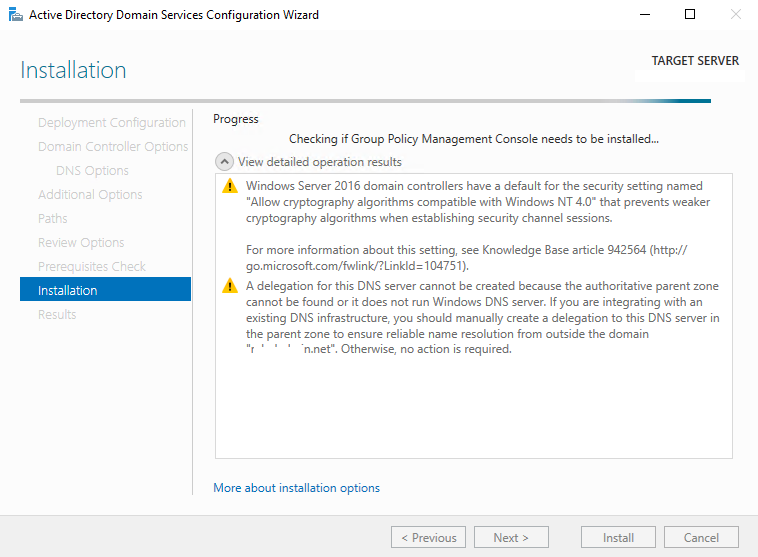

19) Далее выполнится предварительная оценка выбранной конфигурации, в том случае, если критичных конфликтов не будет, станет доступна кнопка Install.

20) Запустится процесс установки контроллера домена

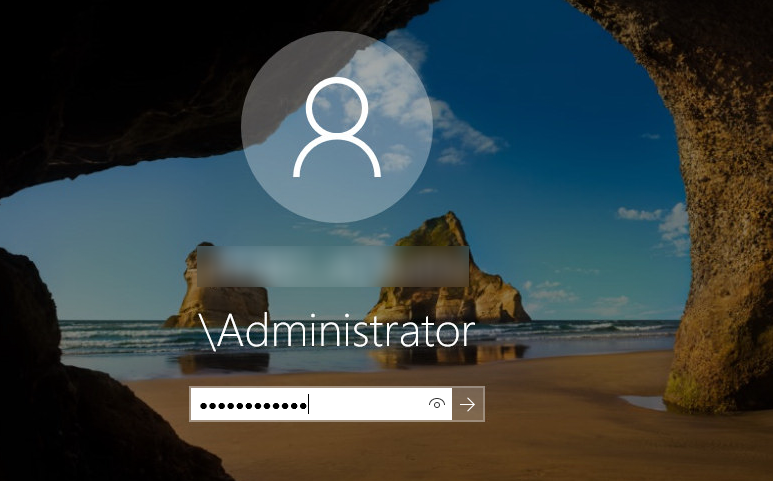

21) После окончания установки, сервер автоматически перезагрузится. Войдите на сервер под учетной записью администратора домена.

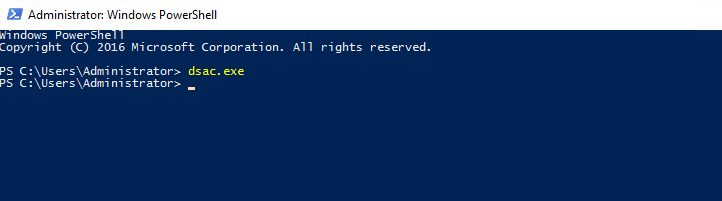

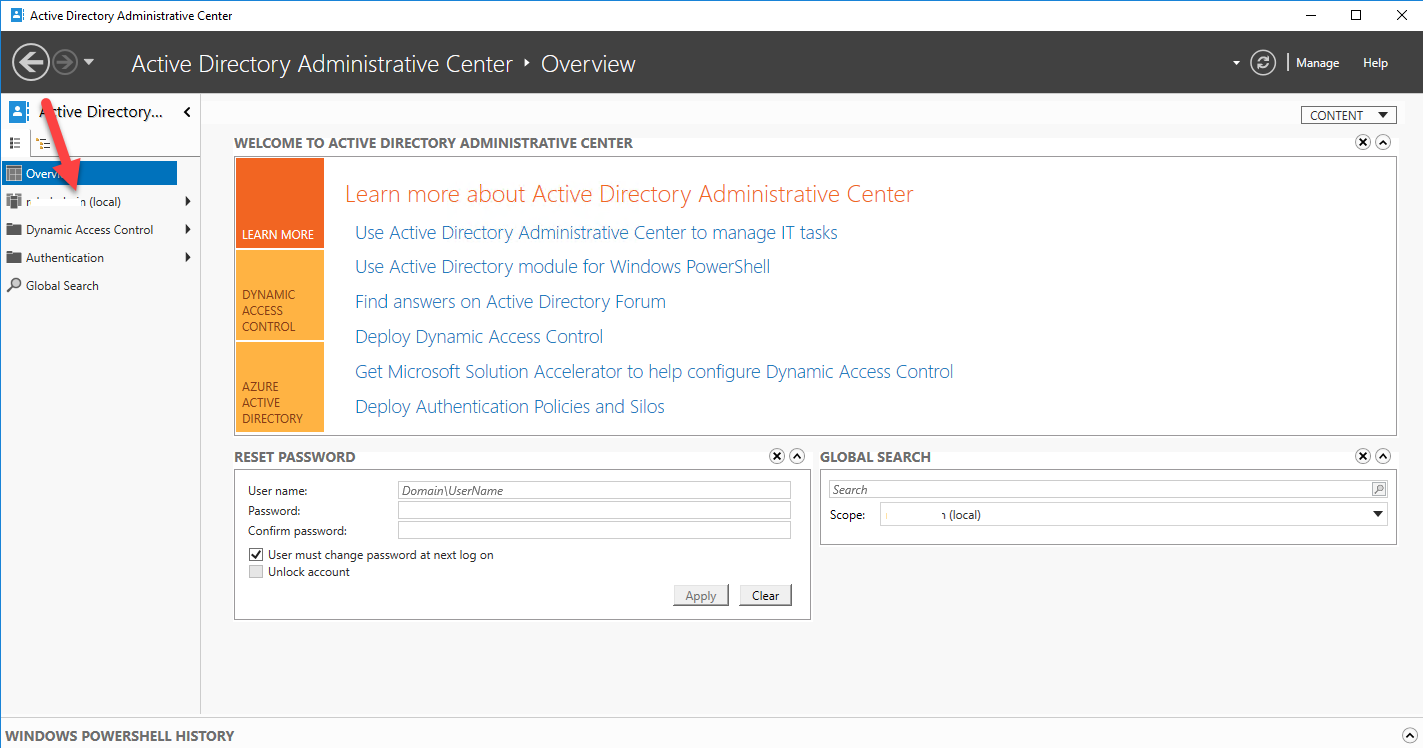

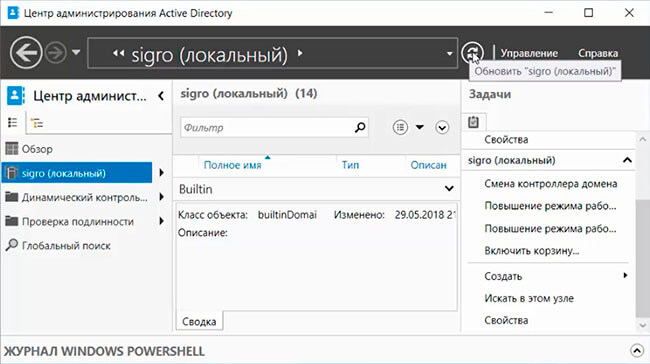

22) После входа, запустите привилегированную сессию powershell и выполните команду dsac.exe. Откроется окно центра администрирования Active Directory (Administrative Center). Можно начинать управлять ресурсами домена

23) С помощью следующих команду можно узнать текущий функциональный уровень домена и леса команд Get-ADDomain | fl Name,DomainMode и Get-ADForest | fl Name,ForestMode

Настройка пользователей домена windows server 2016

После того, как установлена роль Доменные службы Active Directory , пришло врем создать пользователя в домене в Windows Server 2016. Начиная с версии Windows Server 2008 появилась возможность восстанавливать из корзины обьекты Active Directory, в том числе пользователей домена. Если в Windows Server 2008 было возможно восстанавливать объекты из корзины из Power Shell, то начиная с версии Windows Server 2012 появилась возможнсоть работать с графическим интерфейсом.

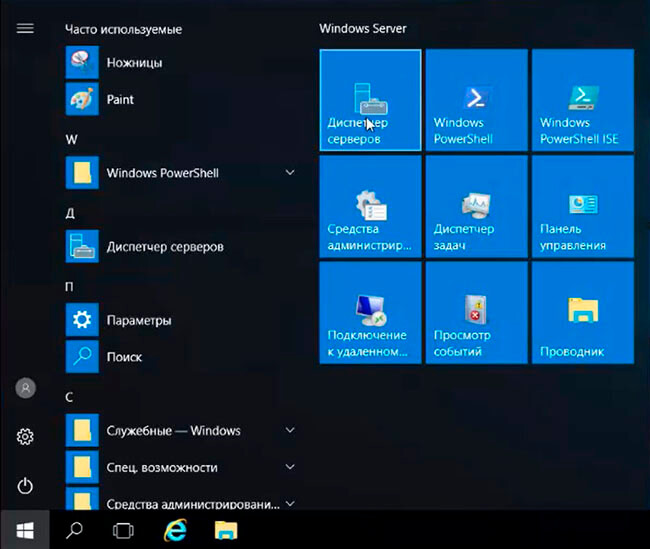

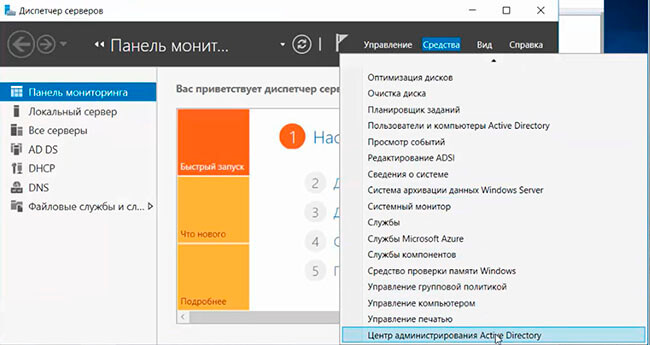

1. Нажимаем Пуск, далее выбираем Диспетчер серверов.

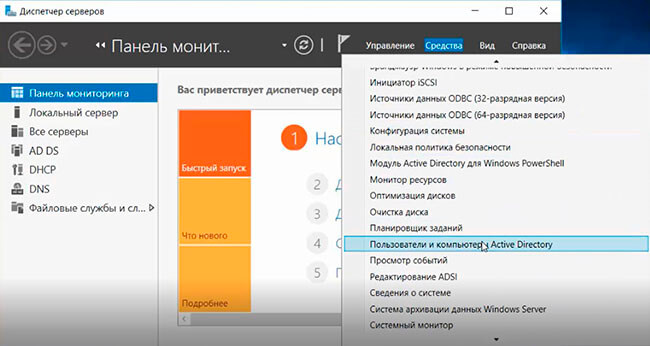

2. В «Диспетчер серверов» выбираем «Средства», затем «Пользователи и компьютеры Active Directory».

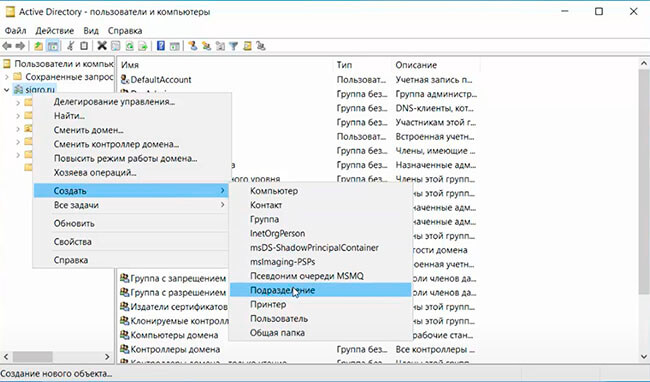

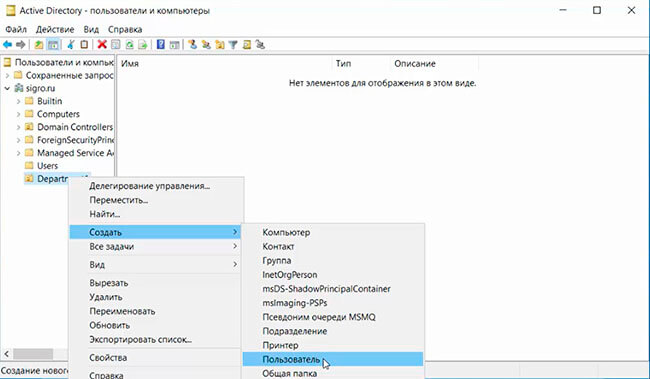

3. В окне «Active Directory» выбираем домен, правой клавишей мыши — «Создать», далее «Подразделение».

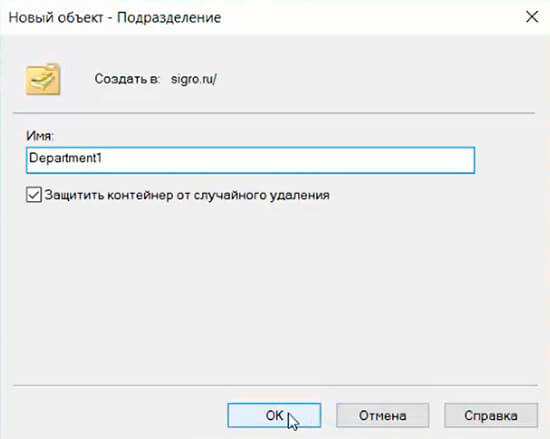

4. Создаём новое подразделение в домене. Для защиты контейнера отслучайного удаления не снимаем чекбокс. Нажимаем «ОК».

5. В новом подразделении заведём пользователя домена. Для этого правой клавишей мыши на подразделение — «Создать» — «Пользователь».

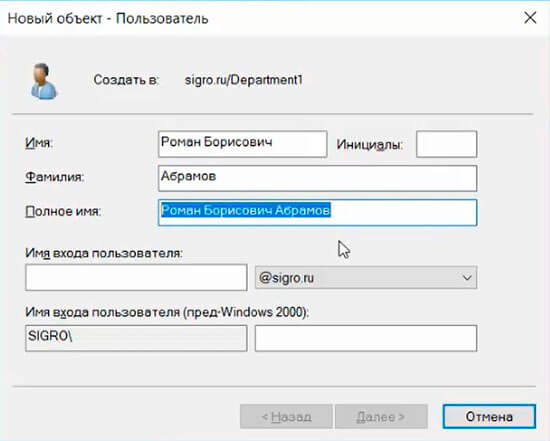

6. При создании пользователя в графе «Полное Имя» пользователь отображается в виде Имя-Отчество-Фамилие. Для удобства изменим отображение на более привычный вид Фамилие-Имя-Отчество.

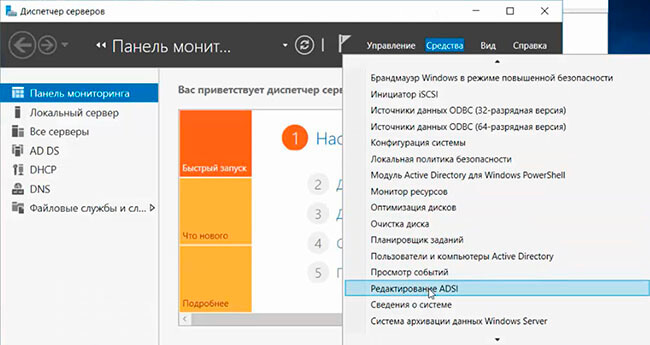

7. Для этого в «Диспетчер серверов» выбираем «Средства», далее «Редактирование ADSI».

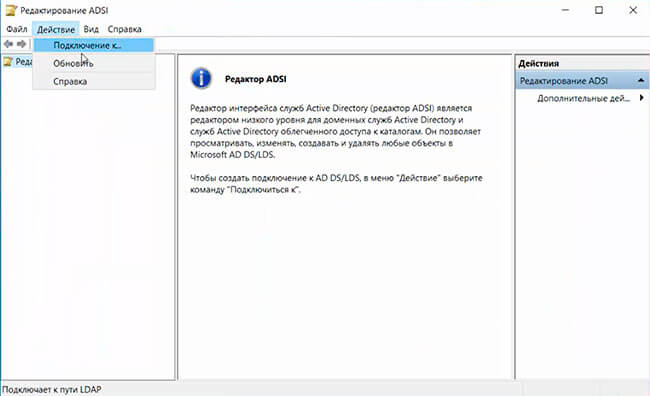

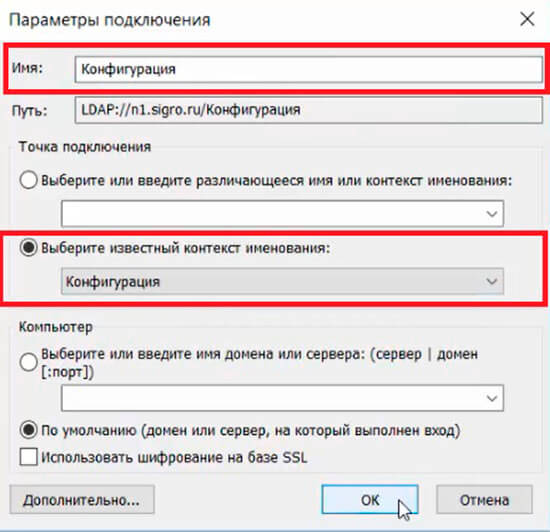

8. В новом окне нажимаем «Действие» — «Подключение к. «.

9. В поле «Известный контекст именования:» выбираем «Конфигурация», нажимаем «ОК».

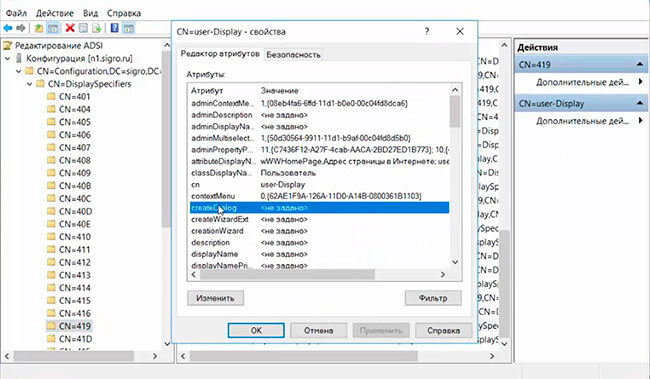

10. Открываем «Конфигурация [домен]» — «CN=DisplaySpecifiers» — «CN=419». Далее «CN=user-Display» — «createDialog».

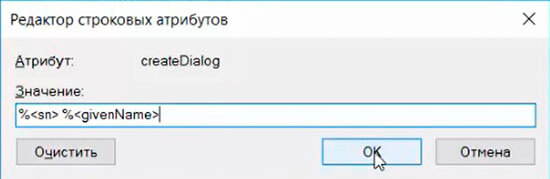

11. В редакторе строковых атрибутов устанавливаем значение: % % . Не забываем пробел в устанавливаемом значении и нажимаем «ОК».

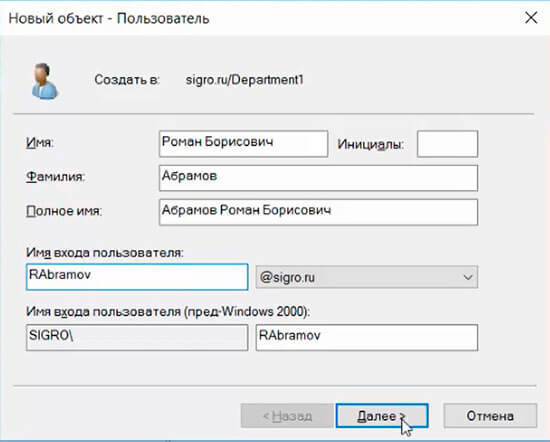

12. Теперь при заполнении полей создания пользователя графа «Полное имя» будет отображаться в виде Фамилия\е-Имя-Отчество. Заполняем все графы в окне «Новый объект — Пользователь» и нажимаем «Далее».

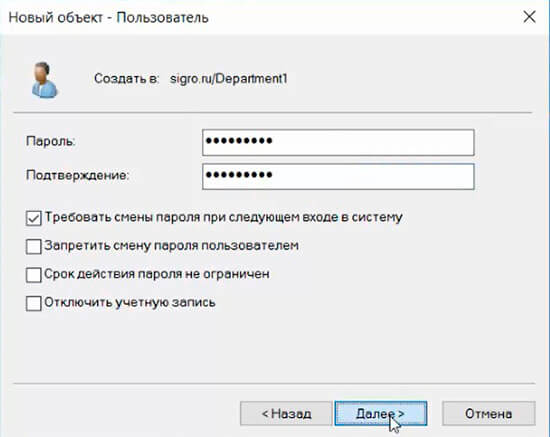

13. В следующем окне вводим пароль и подтверждение пароля для пользователя и нажимаем «Далее».

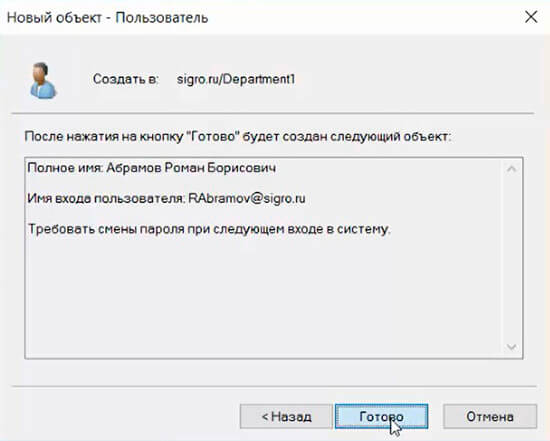

14. Проверяем параметры создания нового пользователя, затем «Готово».

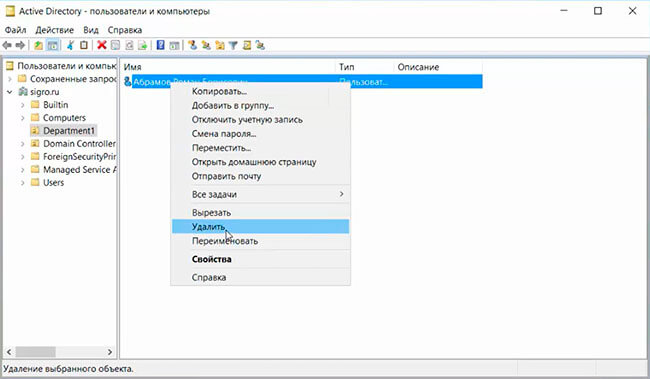

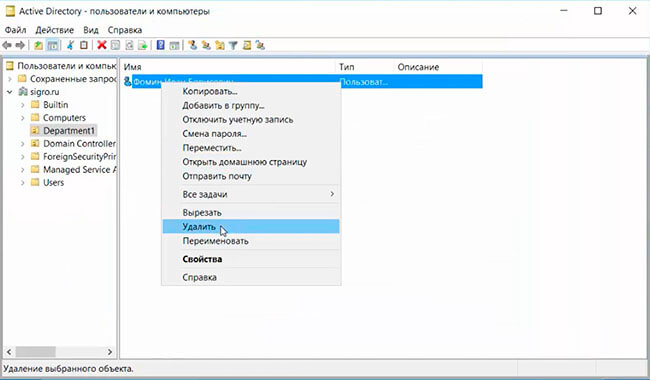

15. Удалить пользователя в домене очень просто. Выбираем пользователя, правой клавишей мыши на обьекте, далее «Удалить».

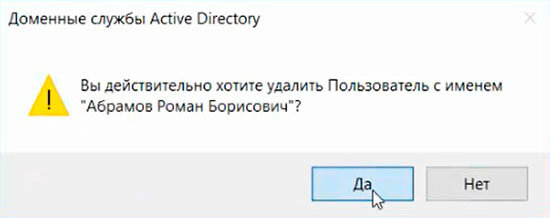

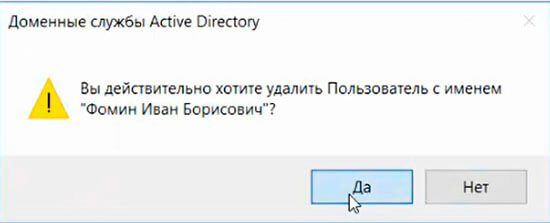

16. Появится предупреждение «Вы действительно ходите удалить Пользователь . «. При выборе «Да» пользователь будет удален из Active Directory.

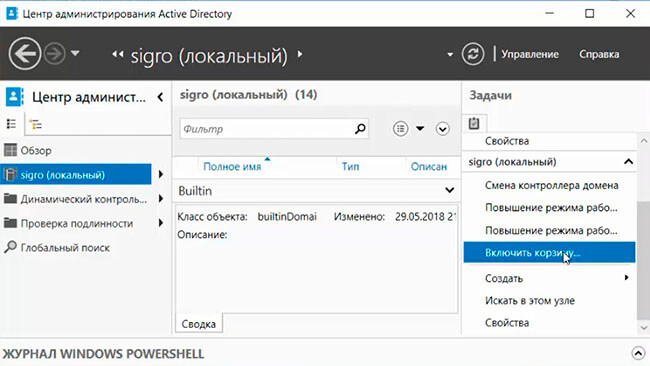

17. Для восстановления объектов Active Directory, в том числе пользователей», необходимо включить корзину. По умолчанию корзина выключена. В «Диспетчере серверов» выбираем «Средства», далее «Центр администрирования Active Directory».

18. В новом окне выбираем наш домен, затем в правой части выбираем «Включить корзину. «.

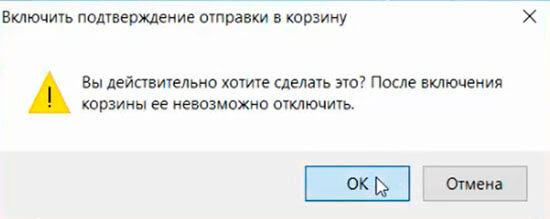

19. Появится подтверждение включения корзины в Active Directory. Нажимаем «ОК».

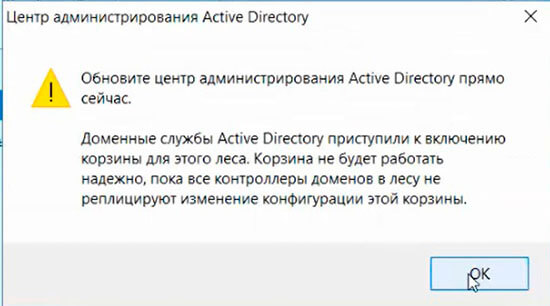

20. Для актуализации состояния корзины в домене необходимо обновить центр администрирования Active Directory. Нажимаем «ОК».

21. Обновляем состояния центра администрирования.

22. Для проверки работоспособности корзины удаляем пользователя в домене.

23. Отвечаем «Да» на появление запроса на подтверждение удаления пользователя.

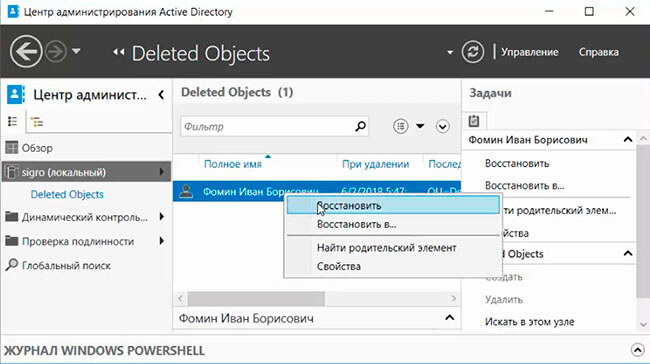

24. Переходим в Центр администрирования Active Directory. Выбираем наш домен. Справа появится удаленный объект. Нажимаем правой клавишей мыши на удаленного пользователя, далее «Восстановить». Удаленный пользователь будет восстановлен в Active Directory.

Посмотреть, что и как делать, можно здесь: