- Как установить и настроить прокси-сервер Squid в Debian 10 Linux

- Установка Squid на Debian

- Настройка Squid

- Squid аутентификация

- Настройка межсетевого экрана

- Настройка вашего браузера для использования прокси

- Fire Fox

- Гугл Хром

- Выводы

- Как установить и настроить прокси-сервер Squid в Debian 10 Linux

- How to Install and Configure Squid Proxy on Debian 10 Linux

- В этом руководстве мы объясним, как настроить прокси-сервер Squid на Debian Buster. Мы также покажем вам, как настроить браузеры Firefox и Google Chrome для его использования.

- Установка Squid на Debian

- Настройка Squid

- Squid аутентификация

- Настройка межсетевого экрана

- Настройка вашего браузера для использования прокси

- Fire Fox

- Google Chrome

- Заключение

- PlugFox / .proxyauth

Как установить и настроить прокси-сервер Squid в Debian 10 Linux

Squid — это полнофункциональный прокси-сервер для кеширования, поддерживающий популярные сетевые протоколы, такие как HTTP, HTTPS, FTP и другие. Его можно использовать для повышения производительности веб-сервера путем кэширования повторяющихся запросов, фильтрации веб-трафика и доступа к контенту с географическим ограничением.

В этом руководстве мы объясним, как настроить прокси-сервер Squid на Debian Buster. Мы также покажем вам, как настроить браузеры Firefox и Google Chrome для его использования.

Установка Squid на Debian

Пакет Squid входит в стандартную комплектацию репозиториев Debian 10. Выполните следующие команды от имени пользователя sudo, чтобы установить Squid:

После завершения установки служба Squid запустится автоматически.

Убедитесь, что установка прошла успешно и служба Squid запущена, проверив состояние службы Squid:

Настройка Squid

Squid можно настроить, отредактировав /etc/squid/squid.conf конфигурации /etc/squid/squid.conf . Отдельные файлы конфигурации могут быть включены с помощью директивы «include».

Файл конфигурации squid.conf включает комментарии, описывающие, что делает каждый параметр конфигурации.

Прежде чем вносить какие-либо изменения, всегда рекомендуется создать резервную копию исходного файла:

Чтобы изменить конфигурацию, откройте файл в текстовом редакторе :

По умолчанию Squid прослушивает порт 3128 на всех сетевых интерфейсах.

Если вы хотите изменить порт и установить интерфейс прослушивания, найдите строку, начинающуюся с http_port и укажите IP-адрес интерфейса и новый порт. Если интерфейс не указан, Squid будет прослушивать все интерфейсы.

Запуск Squid на всех интерфейсах и на порту по умолчанию должен подойти большинству пользователей.

Списки контроля доступа (ACL) позволяют контролировать, как клиенты могут получать доступ к веб-ресурсам. По умолчанию Squid разрешает доступ только с локального хоста.

Если все клиенты, которые будут использовать прокси, имеют статический IP-адрес, самым простым вариантом является создание ACL, который будет включать разрешенные IP-адреса.

Вместо добавления IP-адресов в основной файл конфигурации мы создадим новый включаемый файл, в котором будут храниться IP-адреса:

После этого откройте основной файл конфигурации и создайте новый ACL с именем allowed_ips (первая выделенная строка) и разрешите доступ к этому ACL с помощью директивы http_access (вторая выделенная строка):

Порядок правил http_access важен. Убедитесь, что вы добавили строку перед http_access deny all .

Директива http_access работает аналогично правилам межсетевого экрана. Squid читает правила сверху вниз, и когда правило соответствует приведенным ниже правилам, не обрабатываются.

Каждый раз, когда вы вносите изменения в файл конфигурации, вам необходимо перезапустить службу Squid, чтобы изменения вступили в силу:

Squid аутентификация

Squid может использовать разные серверные части, включая Samba, LDAP и базовую аутентификацию HTTP для аутентифицированных пользователей.

В этом примере мы настроим Squid на использование базовой аутентификации. Это простой метод аутентификации, встроенный в протокол HTTP.

Мы воспользуемся утилитой openssl для генерации паролей и добавим пару username:password в файл /etc/squid/htpasswd с помощью команды tee как показано ниже:

Создадим пользователя с именем buster и паролем Sz$Zdg69 :

Следующим шагом является включение базовой аутентификации HTTP. Откройте основную конфигурацию и добавьте следующее:

Первые три выделенные строки создают новый список контроля доступа с именем « authenticated а последняя выделенная строка разрешает доступ аутентифицированным пользователям.

Перезапустите сервис Squid:

Настройка межсетевого экрана

Пользователи UFW могут открыть порт 3128 , включив профиль Squid:

Если вы используете nftables для фильтрации подключений к вашей системе, откройте необходимые порты, выполнив следующую команду:

Настройка вашего браузера для использования прокси

В этом разделе хорошо показано, как настроить ваш браузер для использования прокси-сервера Squid.

Fire Fox

Приведенные ниже шаги одинаковы для Windows, macOS и Linux.

В верхнем правом углу щелкните значок гамбургера ☰ чтобы открыть меню Firefox:

Щелкните ссылку ⚙ Preferences .

Прокрутите вниз до раздела « Network Settings » и нажмите кнопку « Settings. .

Откроется новое окно.

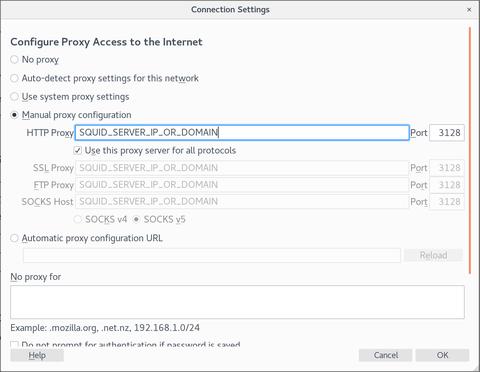

- Установите переключатель « Manual proxy configuration ».

- Введите IP-адрес вашего сервера Squid в поле HTTP Host и 3128 в поле Port .

- Установите флажок Use this proxy server for all protocols .

- Нажмите кнопку OK , чтобы сохранить настройки.

На этом этапе ваш Firefox настроен, и вы можете просматривать Интернет через прокси-сервер Squid. Чтобы проверить это, откройте google.com , введите «what is my ip», и вы должны увидеть IP-адрес своего сервера Squid.

Чтобы вернуться к настройкам по умолчанию, перейдите в « Network Settings , выберите переключатель « Use system proxy settings » и сохраните настройки.

Есть также несколько плагинов, которые могут помочь вам настроить параметры прокси-сервера Firefox, например, FoxyProxy .

Гугл Хром

Google Chrome использует системные настройки прокси по умолчанию. Вместо изменения настроек прокси-сервера операционной системы вы можете использовать надстройку, например SwitchyOmega, или запустить браузер Chrome из командной строки.

Чтобы запустить Chrome с новым профилем и подключиться к серверу Squid, используйте следующую команду:

Linux:

macOS:

Windows:

Если профиль не существует, он будет создан автоматически. Таким образом, вы можете запускать несколько экземпляров Chrome одновременно.

Чтобы убедиться, что прокси-сервер работает правильно, откройте google.com и введите «какой у меня IP». IP-адрес, отображаемый в вашем браузере, должен быть IP-адресом вашего сервера.

Выводы

Мы рассмотрели основы того, как установить Squid на Debian 10 и настроить ваш браузер для его использования.

Squid — один из самых популярных кэширующих прокси-серверов. Это увеличивает скорость веб-сервера и может помочь вам ограничить доступ пользователей к Интернету.

Если вы столкнулись с проблемой или хотите оставить отзыв, оставьте комментарий ниже.

Источник

Как установить и настроить прокси-сервер Squid в Debian 10 Linux

How to Install and Configure Squid Proxy on Debian 10 Linux

В этом руководстве мы объясним, как настроить прокси-сервер Squid на Debian Buster. Мы также покажем вам, как настроить браузеры Firefox и Google Chrome для его использования.

Установка Squid на Debian

Пакет Squid входит в стандартную комплектацию репозиториев Debian 10. Для установки Squid выполните следующие команды от имени пользователя sudo :

После завершения установки служба Squid запустится автоматически.

Убедитесь, что установка прошла успешно и служба Squid запущена, проверив состояние службы Squid:

Настройка Squid

Squid можно настроить, отредактировав /etc/squid/squid.conf файл конфигурации. Отдельные файлы конфигурации могут быть включены с помощью директивы «include».

squid.conf Конфигурационный файл включает в себя комментарии , описывающие то , что делает каждый параметр конфигурации.

Перед внесением каких-либо изменений всегда рекомендуется создать резервную копию исходного файла:

Чтобы изменить конфигурацию, откройте файл в текстовом редакторе :

По умолчанию Squid прослушивает порт 3128 на всех сетевых интерфейсах.

Если вы хотите изменить порт и установить интерфейс прослушивания, найдите строку, начинающуюся с, http_port и укажите IP-адрес интерфейса и новый порт. Если интерфейс не указан, Squid будет прослушивать все интерфейсы.

Запуск Squid на всех интерфейсах и на порту по умолчанию должен подойти большинству пользователей.

Списки контроля доступа (ACL) позволяют контролировать, как клиенты могут получать доступ к веб-ресурсам. По умолчанию Squid разрешает доступ только с локального хоста.

Если все клиенты, которые будут использовать прокси, имеют статический IP-адрес, самым простым вариантом является создание ACL, который будет включать разрешенные IP-адреса.

Вместо добавления IP-адресов в основной файл конфигурации мы создадим новый включаемый файл, в котором будут храниться IP-адреса:

После этого откройте основной файл конфигурации и создайте новый ACL с именем allowed_ips (первая выделенная строка) и разрешите доступ к этому ACL с помощью http_access директивы (вторая выделенная строка):

Порядок http_access правил важен. Убедитесь, что вы добавили строку раньше http_access deny all .

В http_access директиве работает аналогично, как правила брандмауэра. Squid читает правила сверху вниз, и когда правило соответствует приведенным ниже правилам, не обрабатываются.

Каждый раз, когда вы вносите изменения в файл конфигурации, вам необходимо перезапустить службу Squid, чтобы изменения вступили в силу:

Squid аутентификация

Squid может использовать разные серверные части, включая Samba, LDAP и базовую аутентификацию HTTP для аутентифицированных пользователей.

В этом примере мы настроим Squid на использование базовой аутентификации. Это простой метод аутентификации, встроенный в протокол HTTP.

Мы воспользуемся openssl утилитой для генерации паролей и добавим username:password пару в /etc/squid/htpasswd файл с помощью tee команды, как показано ниже:

Давайте создадим пользователя с именем «buster» с паролем « Sz$Zdg69 »:

Следующим шагом является включение базовой аутентификации HTTP. Откройте основную конфигурацию и добавьте следующее:

Первые три выделенные строки создают новый ACL с именем, authenticated а последняя выделенная строка разрешает доступ аутентифицированным пользователям.

Перезапустите сервис Squid:

Настройка межсетевого экрана

Пользователи UFW могут открыть порт 3128 , включив профиль Squid:

Если вы используете nftables для фильтрации подключений к вашей системе, откройте необходимые порты, выполнив следующую команду:

Настройка вашего браузера для использования прокси

В этом разделе хорошо показано, как настроить ваш браузер для использования прокси-сервера Squid.

Fire Fox

Приведенные ниже шаги одинаковы для Windows, macOS и Linux.

В правом верхнем углу щелкните значок гамбургера, ☰ чтобы открыть меню Firefox:

Щелкните ⚙ Preferences ссылку.

Прокрутите вниз до Network Settings раздела и нажмите Settings. кнопку.

Откроется новое окно.

- Выберите Manual proxy configuration переключатель.

- Введите IP-адрес вашего сервера Squid в HTTP Host поле и 3128 в Port поле.

- Установите Use this proxy server for all protocols флажок.

- Нажмите на OK кнопку, чтобы сохранить настройки.

На этом этапе ваш Firefox настроен, и вы можете просматривать Интернет через прокси-сервер Squid. Чтобы проверить это, откройте google.com , введите «what is my ip», и вы должны увидеть IP-адрес своего сервера Squid.

Чтобы вернуться к настройкам по умолчанию, перейдите к Network Settings , выберите Use system proxy settings переключатель и сохраните настройки.

Есть также несколько плагинов, которые могут помочь вам настроить параметры прокси-сервера Firefox, например FoxyProxy .

Google Chrome

Google Chrome использует системные настройки прокси по умолчанию. Вместо изменения настроек прокси-сервера операционной системы вы можете использовать надстройку, например SwitchyOmega, или запустить браузер Chrome из командной строки.

Чтобы запустить Chrome с новым профилем и подключиться к серверу Squid, используйте следующую команду:

Linux:

macOS:

Windows:

Если профиль не существует, он будет создан автоматически. Таким образом, вы можете запускать несколько экземпляров Chrome одновременно.

Чтобы убедиться, что прокси-сервер работает правильно, откройте google.com и введите «какой у меня IP». IP-адрес, отображаемый в вашем браузере, должен быть IP-адресом вашего сервера.

Заключение

Мы рассмотрели основы того, как установить Squid на Debian 10 и настроить ваш браузер для его использования.

Squid — один из самых популярных кэширующих прокси-серверов. Это увеличивает скорость веб-сервера и может помочь вам ограничить доступ пользователей к Интернету.

Источник

PlugFox / .proxyauth

| ## addusers in this format: |

| #user:CL:password |

| ##see for documentation: http://www.3proxy.ru/howtoe.asp#USERS |

| # |

| # Username |

| MyUser:CL:MyPassword |

| # Запускаем сервер от пользователя proxy3 |

| # (возможно в вашей ОС uid и gid пользователя proxy3 |

| # будут другими. Для их определения воспользуйтесь командой id proxy3) |

| setgid 112 |

| setuid 107 |

| # |

| # Пропишите правильные серверы имен посмотрев их |

| # на своем сервере в /etc/resolv.conf |

| nserver 8.8.8.8 |

| nserver 77.88.8.8 |

| # |

| # Оставьте размер кэша для запросов DNS по умолчанию |

| nscache 65536 |

| # |

| # Равно как и таймауты |

| timeouts 1 5 30 60 180 1800 15 60 |

| # |

| # Если несколько IP на одном сервере, указываем тот, |

| # через который ходить во внешний мир. |

| # Иначе эту строку игнорируем |

| #external |

| # Тоже самое, только указываем IP, который надо слушать |

| # Если проигнорировать, то прокси слушает все адреса на сервере |

| #internal |

| # |

| # Указываем на расположение файла с пользователями и паролями |

| users $/etc/3proxy/.proxyauth |

| # |

| # укажите режим запуска как deamon |

| daemon |

| # |

| # путь к логам и формат лога, к имени лога будет добавляться дата создания |

| log /var/log/3proxy/3proxy.log D |

| logformat «- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T» |

| # |

| # Включаем авторизацию по логинам и паролям |

| auth cache strong |

| # |

| # Конфигурация http(s) proxy |

| # Запускаем анонимный (-a) HTTP-proxy на порту (-p) 3128 и |

| # c отключенной NTLM-авторизацией (-n) |

| proxy -n -p3128 -a |

| socks -p1080 |

В этой статье мы расскажем, как установить и настроить прокси-сервер.

Прокси-сервер (от англ. proxy — «представитель, уполномоченный») выступает в роли посредника в коммуникациях между вашим ПК/мобильным и Интернетом.

Причин использовать его может быть множество, включая:

- Обход ограничений доступа к определенным веб-ресурсам установленным администратором локальной сети.

- Обход региональных ограничений доступа у определённых веб-ресурсов.

- Анонимный доступ к веб-ресурсам путём сокрытия реального IP-адреса.

Среди всего многообразия прокси-серверов остановим свой выбор на открытом бесплатном кроссплатформенном сервере от Владимира ‘3APA3A’ Дубровина — 3proxy опубликованный под BSD-подобной лицензией. Текст лицензии.

Среди альтернатив можно выделить Squid, но он:

- Сложен в настройках.

- Потребляет больше ресурсов.

- Не скомпилирован с поддержкой SSL по умолчанию и сложен для компиляции.

Также внимание заслуживает tinyproxy.

Преимущества и недостатки:

Он включает в себя:

- HTTP прокси с поддержкой HTTPS и FTP.

- SOCKSv4/SOCKSv4.5/SOCKSv5 прокси.

- POP3 прокси.

- SMTP прокси.

- AIM/ICQ прокси.

- MSN messenger / Live messenger прокси.

- FTP прокси.

- Кэширующий DNS прокси.

- TCP и UDP портмапперы.

Так же доступны дополнительные возможности, такие как:

- Управление доступом.

- Ограничение ширины потребляемого канала.

- Ограничение трафика на день, неделю и месяц.

- Перенаправление соединений.

- Построение цепочек соединений.

- Ротация лог-файлов.

- Ведение журналов через ODBC и syslog.

- Поддержка IPv6.

- и ряд других.

К недостаткам можно отнести:

- Отсутствие поддержки кеширования веб-страниц.

- Отсутствие в официальных репозиториях некоторых linux-дистрибутивов (включая Debian и Ubuntu), но в репозиториях Gentoo, RedHat, Alt Linux присутствует.

- Операционная система Debian GNU/Linux (версии с 7 по 9) или Ubuntu (версии с 14.04 по 17.04) любой разрядности (32/64 бита).

- Пользователь с привилегиями root (как вариант доступ через sudo).

Шаг 1. Подготавливаем инструментарий

В связи с тем что он отсутствует в официальных репозиториях Debian и Ubuntu, мы будем устанавливать его из исходников.

Но перед этим установим всё необходимое для дальнейшей работы.

Шаг 2. Скачиваем и распаковываем исходники

Последняя версия 0.8.10 (на момент написания руководства). Узнать последнюю версию можно на официальном сайте, при необходимости просто замените цифры на необходимые в следующих парах команд:

Шаг 3. Компилируем

Шаг 4. Устанавливаем

Копируем получившийся бинарный файл:

Создадим отдельного системного пользователя proxy3 от имени которого и будет работать сервер:

Узнаём UID и GID пользователя командой:

В ответ, например, получим:

Создаём файл настроек:

Вставляем в него следующий код:

(вставка из буфера обмена возможна по клику правой кнопки мыши или Ctrl+U или F10)

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Комментарии начинаются со знака # и допустимы только с начала строки. Рекомендуется вообще удалить комментарии для более стабильной работы 3proxy. Рекомендуется также использовать другой порт вместо стандартного 3128 для прокси серверов, лучше всего из диапазона 49152—65535.

Другие примеры настроек можно посмотреть командами:

или же в одном из следующих руководств на которые ссылается официальный сайт:

Вот пример конфигурации без ведения логов:

Создаём файл с пользователями и паролями:

Вставляем в него следующий код:

(вставка из буфера обмена возможна по клику правой кнопки мыши или Ctrl+U или F10)

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Где логин: username и пароль: strongpassword следует изменить на свои.

Каждый новый пользователь указывается с новой строки.

Выставляем права доступа к файлам прокси-сервера:

Создаём папку для ведения логов и назначаем права на неё:

В случае наличия IPv6 на сервере, рекомендуем запускать прокси со следующей строкой в /etc/3proxy/3proxy.cfg:

для сервера с IPv4:95.213.255.16 и IPv6:2002:5fd5:ff010::1 у вас же они будут иные. В таком случае будет поддержка IPv6 на выходе с прокси, например https://yandex.ru/internet отобразит оба адреса.

Шаг 5. Добавляем в автозагрузку и запускаем прокси-сервер

Вставляем в него следующий код:

(вставка из буфера обмена возможна по клику правой кнопки мыши или Ctrl+U или F10)

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Ещё один вариант скрипта инициализации:

Делаем файл исполняемым:

Добавляем в автозагрузку:

В консоли мы увидим сообщение:

Проблемы с запуском чаще всего связаны с файлом /etc/3proxy/3proxy.cfg в т.ч. к последней строке файла. При возникновении ошибки обычно указан порядковый номер проблемной строки.

Также мы увидим его в списке запущенных процессов в ответе на команду:

Шаг 6. Открываем порт

Открываем порт (3128/tcp) на сервере. Либо указываем свой, который указан в файле /etc/3proxy/3proxy.cfg

При использовании iptables:

Шаг 7. Настраиваем окружение

Множество программ (включая веб-браузеры) поддерживают работу через прокси по умолчанию. Интерфейс настроек у каждой свой.

Если же программа не поддерживает, то возможна настройка работы всех соединений через прокси в параметрах используемой вами операционной системы.

Либо использование программы проксификатора. Например такой как:

Настройки для браузера Google Chrome: Для подключения к сети Google Chrome использует системные настройки прокси-сервера. В случае Microsoft Windows это настройки можно также найти в Internet Explorer / MS Edge.

Форма с предложением ввода логина и пароля (username:strongpassword) появится, после первой попытки открытия любой веб-страницы.

Затем любые сервисы по проверки IP-адреса, например, такие как:

сообщат IP-адрес вашего Vscale-сервера вместо текущего.

Шаг 8. Удаляем временные файлы

Шаг 9. (ОПЦИОНАЛЬНО) Удаляем 3Proxy

Так как установка осуществлялась из исходников, то пакетный менеджер операционной системы бесполезен. Для удаления выполните следующие команды:

Мы рассмотрели установку и базовую настройку 3proxy. Безусловно у данного прокси-сервера есть еще множество настроек, которые мы не затронули, в том числе настройку SOCKS-прокси, построение цепочек соединений, управление доступом, ограничение ширины потребляемого канала, ограничение трафика по времени, но это тема уже для отдельного руководства.

Таким образом после выполненных действий вы получаете свой собственный прокси-сервер, который более безопасен для вас, так как ваш трафик заведомо не будет перехвачен и проанализирован третьими лицами, от чего вы не застрахованы при использовании сторонних решений. Хотя с этой точки зрения более эффективна настройка VPN-туннеля с шифрованием.

3proxy может выступать в роли высоко-анонимного прокси-сервера. Признаком использования подобного может быть лишь принадлежность выходного IP-адреса сервера к пулу адресов закреплённых за хостинговой компанией при просмотре WHOIS-данных и PTR-записи. В целом он хорош тем, что является маленьким и простым, но в то же время функциональным.

Источник