- Настройка рабочих папок (Work Folders) в Windows Server 2016

- Установка и настройка роли Work Folders в Windows Server 2016

- Настройка клиента Work Folders

- Настройка клиента Work Folders групповыми политиками Windows

- Ошибка синхронизации Work Folders 0x80c80317

- Заключение

- Развертывание рабочих папок с помощью AD FS и прокси-службы веб-приложения. Шаг 3. Настройка рабочих папок Deploy Work Folders with AD FS and Web Application Proxy: Step 3, Set-up Work Folders

- Подготовка к установке Pre-installment work

- Установка IP-адреса сервера Set the server IP address

- Создание записи CNAME для рабочих папок Create the CNAME record for Work Folders

- Установка сертификата AD FS Install the AD FS certificate

- Создание самозаверяющего сертификата рабочих папок Create the Work Folders self-signed certificate

- Установка рабочих папок Install Work Folders

- Настройка рабочих папок Configure Work Folders

- Действия с рабочими папками после настройки Work Folders post-configuration work

- Привязка сертификата Bind the certificate

- Привязка сертификата с помощью netsh Bind the certificate by using netsh

- Привязка сертификата с помощью командлетов IIS Bind the certificate by using IIS cmdlets

- Настройка проверки подлинности через AD FS Set up AD FS authentication

- Экспорт сертификата рабочих папок Export the Work Folders certificate

Настройка рабочих папок (Work Folders) в Windows Server 2016

Технология рабочих папок (Work Folders) позволяет организовать удаленный доступ пользователей к своим файлам на внутреннем файловом сервере компании и работать с ними в офлайн режиме с любого устройства (ноутбук, планшет или смартфон). При следующем подключения к сети все изменения в файлах на устройстве пользователя синхронизируются с корпоративным файловым сервером. В этой статье мы покажем, как установить и настроить функционал Work Folders на базе файлового сервера Windows Server 2016 и клиента с Windows 10 .

В качестве хранилища файлов может использоваться файловый сервер с Windows Server 2012 R2, в качестве клиентов все версии Windows, начиная с Windows 7, а также устройства с Android 4.4 или iOS 8 и выше (клиент Work Folders для этих устройств доступен в Google Play и App Store соответственно). С помощью политик безопасности можно потребовать от клиентов Work Folders обязательное хранение содержимого рабочих папок в зашифрованном виде, что гарантирует защиту данных даже в случае утери/кражи устройства.

Установка и настройка роли Work Folders в Windows Server 2016

Роль Work Folders в Windows Server 2016 можно установить из графического интерфейса Server Manager или с помощью PowerShell.

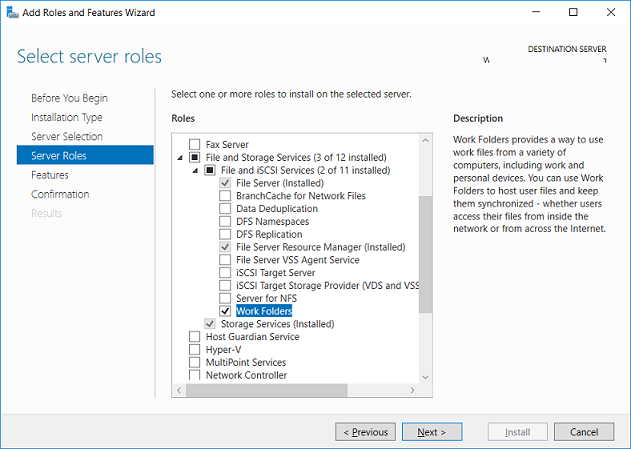

В первом случае нужно в Server Manager внутри роли File and Storage Services выбрать службу Work Folders (к установке будут автоматически добавлены требуемые компоненты IIS Hostable Web Core).

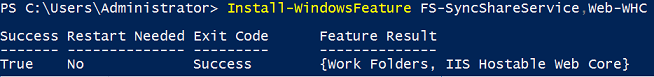

Установка роли Work Folders с помощью PowerShell выполняется такой командой:

Для предоставления доступа к рабочим папкам в Active Directory нужно создать группы безопасности, в которые нужно включить пользователей, которым будет разрешено синхронизировать свои устройства с рабочими папками на файловом сервере (для более быстрой работы службы Work Folders за счет уменьшения количества запросов к AD, Microsoft рекомендует помещать в данные группы только учетные записи пользователей, но не другие группы безопасности).

Следующий этап – создание на файловом сервере сетевых каталогов, с которыми будут синхронизироваться пользователи. Эти каталоги можно создать из консоли Server Manager или PowerShell.

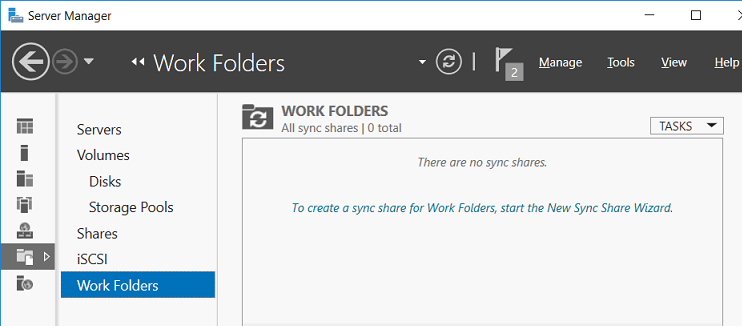

Откройте Server Manager, выберите роль File and Storage Services -> Work Folders. Выберите меню Tasks -> New Sync Share.

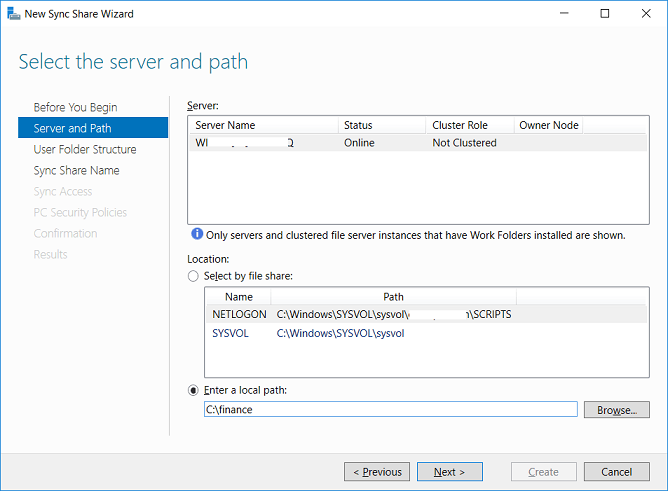

Далее нужно указать каталог, к которому будет предоставляться доступ. В нашем примере это папка C:\finance.

Далее нужно выбрать какая структура пользовательских папок будет использоваться. Папки могут называться по учетной записи пользователя (alias), либо в формате user@domain.

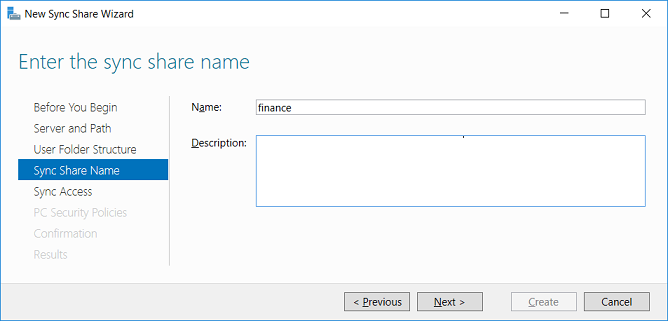

Затем указывается имя шары.

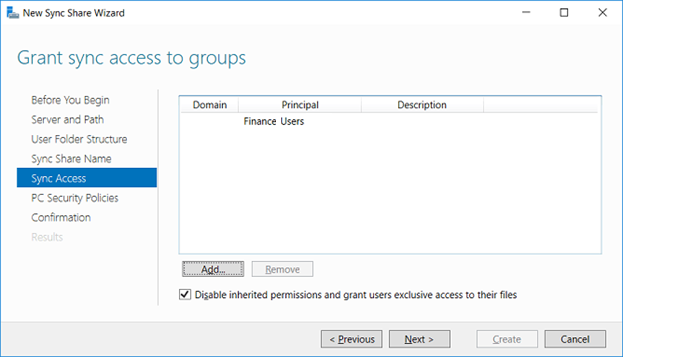

Далее нужно указать группы доступа, которым нужно предоставить доступ к данному каталогу.

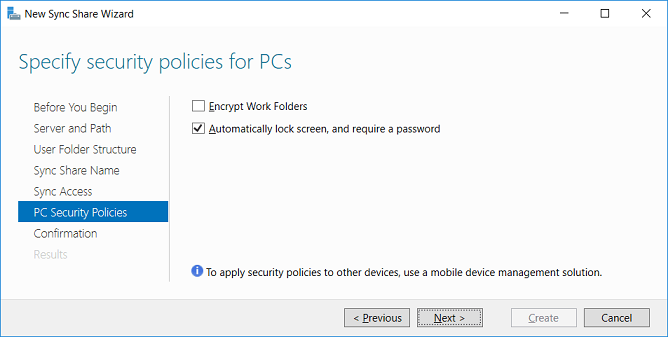

Далее указываются политики безопасности рабочих папок, которые должны применяться на клиенте. Имеются две политики:

- Encrypt Work Folders – обязательное шифрование данных в каталоге Work Folder на клиенте с помощью BitLocker

- Automatically lock screen and require a password– автоматическая блокировка экрана через 15 минут неактивности устройства и защита его паролем (не менее 6 символов)

На этом настройка новой рабочей папки закончена.

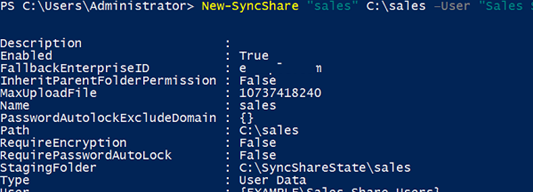

Те же самые действия по созданию новой папки синхронизации можно выполнить с помощью командлета New-SyncShare. К примеру, следующая команда создаст новую папку синхронизации и предоставит доступ к ней группе

New-SyncShare «Sales» C:\sales –User «Sales_Users_Remote_WorkFolder»

Для доступа к рабочим файлам по защищенному протоколу HTTPS, к веб сайту IIS, который обслуживает работу папок Work Folder нужно привязать валидный SSL сертификат.

Проще всего воспользоваться бесплатным SSL сертификатом от Let’s Encrypt. Процесс выпуска и привязки такого сертификата в IIS описан в статье Cертификат Let’s Encrypt для Windows(IIS).

Настройка клиента Work Folders

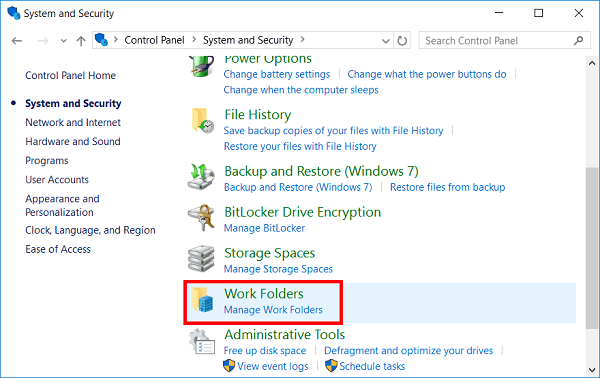

В данном примере в качестве клиента Work Folders используется устройство с Windows 10. Настройка производится через имеющийся апплет в панели управления Control Panel -> System and Security -> Work Folders (этот пункт отсутствует в серверных редакциях).

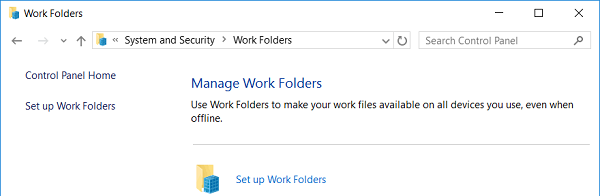

Чтобы приступить к настройке, нажмите кнопку Set up Work Folders.

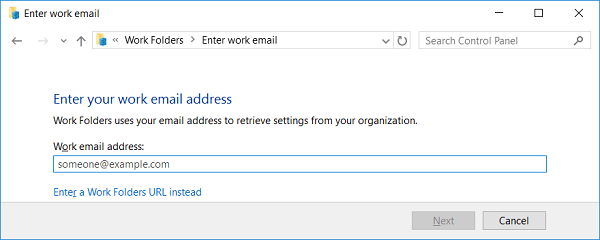

Далее нужно указать Email пользователя или URL адрес сервера Work Folders.

По умолчанию, клиент подключается к серверу по защищенному HTTPS протоколу. В тестовой среде это требование можно отменить, выполнив на клиенте команду:

Reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WorkFolders /v AllowUnsecureConnection /t REG_DWORD /d 1

Для доступа к данным нужно авторизоваться и подтвердить согласие с политиками безопасности, которые будут применены к клиенту.

На Windows клиентах рабочие файлы по умолчанию хранятся в профиле пользователя в каталоге %USERPROFILE%\Work Folders и их размер не может превышать 10 Гб.

После подключения клиента к серверу, создается каталог Work Folders. Если файлы в рабочих папках не изменились, клиент каждые 10 минут синхронизируется с файловым сервером. Синхронизация измененных файлов выполняет сразу. Кроме того, при наличии изменений сервер автоматически оповещает другие клиенты о необходимости обновить свои данные с центрального сервера (таким образом, изменения должны максимально быстро появиться на всех подключенных устройствах).

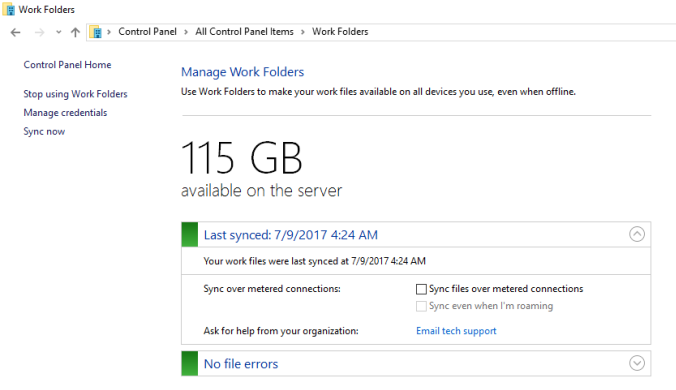

Статус синхронизации, наличие ошибок, размер свободного места на сервере можно посмотреть в том же элементе панели управления.

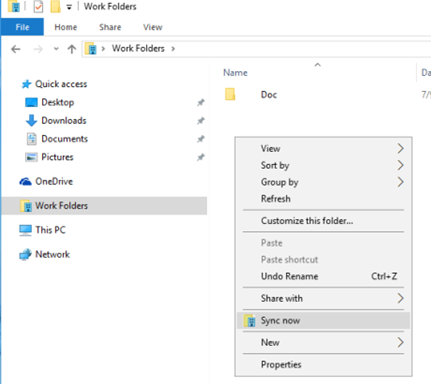

Чтобы проверить работу синхронизации создайте в папке Work Folders новый каталог, а затем в контекстном меню выберите пункт Sync now.

Через некоторое время данный каталог должен появится на сервере.

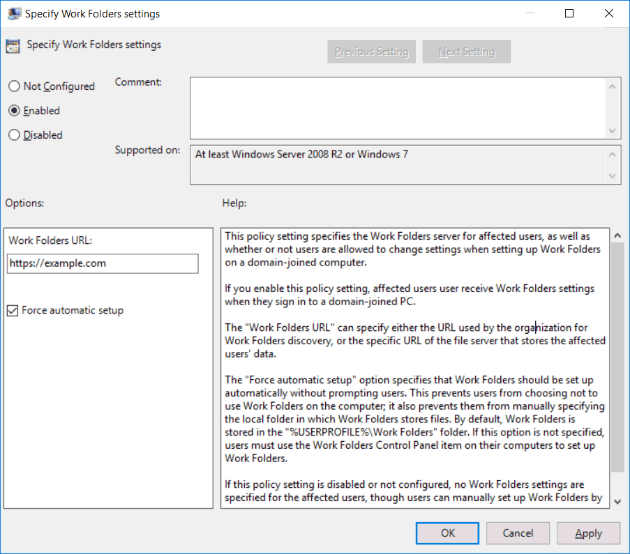

Настройка клиента Work Folders групповыми политиками Windows

Для автоматической настройки Work Folders можно использовать две специализированные групповые политики в разделе User Configuration -> Policies -> Administrative Templates -> Windows Components -> WorkFolders:

- Specify Work Folders Settings – в ней можно указать URL адрес сервера Work Folders

- Force automatic setup for all users – инициирует автоматическую настройку клинета

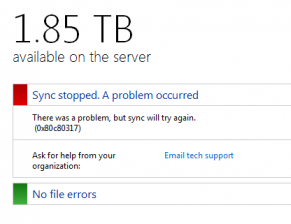

Ошибка синхронизации Work Folders 0x80c80317

В тествой конфигурации столкулся с тем, что при синхронизации файлов на клиенте возникает ошибка:

В логе сервера при этом содержатся такие записи:

Данные ошибки свидетельствуют о наличии проблемы в механизме синхронизации. В этом случае для пользователя нужно выполнить команды

Repair-SyncShare -name Finance -user Domain\user1

Get-SyncUserStatus -syncshare Finance -user Domain\user1

Как правило, это решает проблему поломанной синхронизации.

Заключение

Итак, мы рассмотрели, как настроить и пользоваться функцией Work Folders в Windows Server 2016. Данная технология позволяет пользователям удаленно работать с корпоративными файлами практически на любом устройстве, причем можно обеспечить адекватный уровень защиты данных от компрометации с помощью шифрования на стороне клиентского устройства. Конечно, этому решению далеко до удобства и гибкости облачных хранилищ Dropbox или OneDrive, но тут главный аспект заключается в простоте настройки и хранении данные внутри компании, а не в стороннем облаке. Дополнительно с Work Folders можно использовать такие технологии, как возможность управления квотами и типами файлов с помощью FSRM, поддержка файловых кластеров, управление доступом к данным с помощью Dynamic Access Control и File Classification Infrastructure.

Развертывание рабочих папок с помощью AD FS и прокси-службы веб-приложения. Шаг 3. Настройка рабочих папок Deploy Work Folders with AD FS and Web Application Proxy: Step 3, Set-up Work Folders

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

В этой статье описывается третий шаг процесса развертывания рабочих папок с помощью службы федерации Active Directory (AD FS) и прокси-службы веб-приложения. This topic describes the third step in deploying Work Folders with Active Directory Federation Services (AD FS) and Web Application Proxy. Другие шаги этого процесса можно найти в следующих статьях: You can find the other steps in this process in these topics:

Инструкции, описанные в этом разделе, предназначены для среды Windows Server 2019 или Windows Server 2016. The instructions covered in this section are for a Windows Server 2019 or Windows Server 2016 environment. Если вы используете Windows Server 2012 R2, следуйте инструкциями для Windows Server 2012 R2. If you’re using Windows Server 2012 R2, follow the Windows Server 2012 R2 instructions.

Для настройки рабочих папок используйте следующие процедуры. To set up Work Folders, use the following procedures.

Подготовка к установке Pre-installment work

Для установки рабочих папок вам потребуется присоединенный к домену сервер под управлением Windows Server 2016. In order to install Work Folders, you must have a server that is joined to the domain and running Windows Server 2016. На этом сервере должна быть допустимая конфигурация сети. The server must have a valid network configuration.

Для тестового примера присоедините компьютер, на котором будут запущены рабочие папки, к домену Contoso и настройте сетевой интерфейс, как описано в следующих разделах. For the test example, join the machine that will run Work Folders to the Contoso domain and set up the network interface as described in the following sections.

Установка IP-адреса сервера Set the server IP address

Измените IP-адрес сервера на статический IP-адрес. Change your server IP address to a static IP address. В тестовом примере используется IP-адрес класса A, а именно 192.168.0.170 / маска подсети: 255.255.0.0 / Шлюз по умолчанию: 192.168.0.1 / Основной DNS-сервер: 192.168.0.150 (IP-адрес контроллера домена). For the test example, use IP class A, which is 192.168.0.170 / subnet mask: 255.255.0.0 / Default Gateway: 192.168.0.1 / Preferred DNS: 192.168.0.150 (the IP address of your domain controller).

Создание записи CNAME для рабочих папок Create the CNAME record for Work Folders

Чтобы создать запись CNAME для рабочих папок, выполните следующие действия: To create the CNAME record for Work Folders, follow these steps:

На контроллере домена откройте Диспетчер DNS. On your domain controller, open DNS Manager.

Разверните папку «Зоны прямого просмотра», щелкните правой кнопкой мыши домен и нажмите Новый псевдоним (CNAME). Expand the Forward Lookup Zones folder, right-click on your domain, and click New Alias (CNAME).

В окне Новая запись ресурса в поле Имя псевдонима введите псевдоним для рабочих папок. In the New Resource Record window, in the Alias name field, enter the alias for Work Folders. В тестовом примере используется имя workfolders. In the test example, this is workfolders.

В поле Полное доменное имя должно быть значение workfolders.contoso.com. In the Fully qualified domain name field, the value should be workfolders.contoso.com.

В поле Полное доменное имя для целевого узла введите FQDN для сервера рабочих папок. In the Fully qualified domain name for target host field, enter the FQDN for the Work Folders server. В тестовом примере используется имя 2016-WF.contoso.com. In the test example, this is 2016-WF.contoso.com.

Нажмите кнопку ОК. Click OK.

Чтобы выполнить те же действия через Windows PowerShell, используйте следующую команду. To accomplish the equivalent steps via Windows PowerShell, use the following command. Команду необходимо выполнить на контроллере домена. The command must be executed on the domain controller.

Установка сертификата AD FS Install the AD FS certificate

Установите сертификат AD FS, созданный при настройке AD FS, в хранилище сертификатов на локальном компьютере. Для этого выполните следующие действия. Install the AD FS certificate that was created during AD FS setup into the local computer certificate store, using these steps:

Нажмите кнопку Пуск, затем щелкните Выполнить. Click Start, and then click Run.

Введите MMC. Type MMC.

В меню Файл выберите Добавить или удалить оснастку. On the File menu, click Add/Remove Snap-in.

В списке Доступные оснастки выберите пункт Сертификаты и нажмите кнопку Добавить. In the Available snap-ins list, select Certificates, and then click Add. Запустится мастер оснастки сертификатов. The Certificates Snap-in Wizard starts.

Выберите Учетная запись компьютера и нажмите кнопку Далее. Select Computer account, and then click Next.

Выберите Локальный компьютер: (компьютер, на котором запущена эта консоль) и нажмите кнопку Готово. Select Local computer: (the computer this console is running on), and then click Finish.

Нажмите кнопку ОК. Click OK.

Раскройте консоль папки Рут\цертификатес ( локальный компьютер) \персонал\цертификатес. Expand the folder Console Root\Certificates(Local Computer)\Personal\Certificates.

Щелкните правой кнопкой мыши Сертификаты, нажмите Все задачи, а затем — Импорт. . Right-click Certificates, click All Tasks, and then click Import.

Найдите папку с сертификатом AD FS и следуйте инструкциям в мастере, чтобы импортировать файл и поместить его в хранилище сертификатов. Browse to the folder that contains the AD FS certificate, and follow the instructions in the wizard to import the file and place it in the certificate store.

Раскройте консоль папки Рут\цертификатес ( локальный компьютер) \Trusted root сертификация центры. Expand the folder Console Root\Certificates(Local Computer)\Trusted Root Certification Authorities\Certificates.

Щелкните правой кнопкой мыши Сертификаты, нажмите Все задачи, а затем — Импорт. . Right-click Certificates, click All Tasks, and then click Import.

Найдите папку с сертификатом AD FS и следуйте инструкциям в мастере, чтобы импортировать файл и поместить его в хранилище доверенных корневых центров сертификации. Browse to the folder that contains the AD FS certificate, and follow the instructions in the wizard to import the file and place it in the Trusted Root Certification Authorities store.

Создание самозаверяющего сертификата рабочих папок Create the Work Folders self-signed certificate

Чтобы создать самозаверяющий сертификат рабочих папок, выполните следующие действия. To create the Work Folders self-signed certificate, follow these steps:

Скачайте сценарии из записи блога Развертывание рабочих папок с помощью AD FS и прокси-службы веб-приложения, а затем скопируйте файл makecert.ps1 на компьютер с рабочими папками. Download the scripts provided in the Deploying Work Folders with AD FS and Web Application Proxy blog post and then copy the file makecert.ps1 to the Work Folders machine.

Откройте окно Windows PowerShell с правами администратора. Open a Windows PowerShell window with admin privileges.

Сделайте политику выполнения неограниченной: Set the execution policy to unrestricted:

Измените на каталог, в который скопирован сценарий. Change to the directory where you copied the script.

Выполните сценарий makeCert: Execute the makeCert script:

При появлении запроса на изменение сертификата субъекта введите новое значение для субъекта. When you are prompted to change the subject certificate, enter the new value for the subject. В этом примере используется значение workfolders.contoso.com. In this example, the value is workfolders.contoso.com.

При запросе на ввод имен SAN нажмите клавишу Y и введите альтернативные имена субъектов (SAN) по очереди. When you are prompted to enter subject alternative name (SAN) names, press Y and then enter the SAN names, one at a time.

В этом примере введите workfolders.contoso.com и нажмите клавишу ВВОД. For this example, type workfolders.contoso.com, and press Enter. Затем введите 2016-WF.contoso.com и нажмите клавишу ВВОД. Then type 2016-WF.contoso.com and press Enter.

После ввода всех имен SAN нажмите клавишу ВВОД на пустой строке. When all of the SAN names have been entered, press Enter on an empty line.

При появлении запроса на установку сертификатов в хранилище доверенных корневых центров сертификации нажмите клавишу Y. When you are prompted to install the certificates to the Trusted Root Certification Authority store, press Y.

Сертификат рабочих папок должен быть сертификатом SAN со следующими значениями: The Work Folders certificate must be a SAN certificate with the following values:

workfolders.домен workfolders.domain

имя компьютера.домен machine name.domain

В тестовом примере используются следующие значения: In the test example, the values are:

workfolders.contoso.com workfolders.contoso.com

2016-WF.contoso.com 2016-WF.contoso.com

Установка рабочих папок Install Work Folders

Чтобы установить роль рабочих папок, выполните следующие действия: To install the Work Folders role, follow these steps:

Откройте Диспетчер сервера, нажмите Добавить роли и компоненты, а затем нажмите кнопку Далее. Open Server Manager, click Add roles and features, and click Next.

На странице тип установки выберите Установка на основе ролей или компонентов и нажмите кнопку Далее. On the Installation Type page, select Role-based or feature-based installation, and click Next.

На странице Выбор сервера выберите текущий сервер и нажмите кнопку Далее. On the Server Selection page, select the current server, and click Next.

На странице Роли сервера разверните Файловые службы и службы хранилища, разверните Файловые службы и службы iSCSI, а затем выберите Рабочие папки. On the Server Roles page, expand File and Storage Services, expand File and iSCSI Services, and then select Work Folders.

На странице Мастер добавления ролей и компонентов щелкните Добавить компоненты и нажмите кнопку Далее. On the Add Roles and Feature Wizard page, click Add Features, and click Next.

На странице Компоненты нажмите кнопку Далее. On the Features page, click Next.

На странице подтверждения нажмите кнопку Установить. On the Confirmation page, click Install.

Настройка рабочих папок Configure Work Folders

Чтобы настроить рабочие папки, выполните следующие действия: To configure Work Folders, follow these steps:

Откройте Диспетчер сервера. Open Server Manager.

Выберите Файловые службы и службы хранилища, а затем — Рабочие папки. Select File and Storage Services, and then select Work Folders.

на странице Рабочие папки запустите Мастер создания общих ресурсов синхронизации и нажмите кнопку Далее. On the Work Folders page, start the New Sync Share Wizard, and click Next.

На странице Сервер и путь выберите сервер, на котором следует создать общий ресурс синхронизации, введите локальный путь к месту хранения данных рабочих папок и нажмите кнопку Далее. On the Server and Path page, select the server where the sync share will be created, enter a local path where the Work Folders data will be stored, and click Next.

Если путь не существует, вам будет предложено создать его. If the path doesn’t exist, you’ll be prompted to create it. Нажмите кнопку ОК. Click OK.

На странице Структура папок пользователя выберите Псевдоним пользователя и нажмите кнопку Далее. On the User Folder Structure page, select User alias, and then click Next.

На странице Имя общего ресурса синхронизации введите имя общего ресурса синхронизации. On the Sync Share Name page, enter the name for the sync share. В тестовом примере используется имя WorkFolders. For the test example, this is WorkFolders. Нажмите кнопку Далее. Click Next.

На странице Доступ к синхронизации добавьте пользователей или группы, у которых будет доступ к новому общему ресурсу синхронизации. On the Sync Access page, add the users or groups that will have access to the new sync share. В тестовом примере предоставьте доступ всем пользователям домена. For the test example, grant access to all domain users. Нажмите кнопку Далее. Click Next.

На странице Политики безопасности компьютеров выберите Шифровать рабочие папки и Автоматически блокировать страницу и требовать пароль. On the PC Security Policies page, select Encrypt work folders and Automatically lock page and require a password. Нажмите кнопку Далее. Click Next.

На странице Подтверждение нажмите кнопку Создать, чтобы завершить процесс настройки. On the Confirmation page, click Create to finish the configuration process.

Действия с рабочими папками после настройки Work Folders post-configuration work

Чтобы завершить настройку рабочих папок, выполните следующие дополнительные шаги: To finish setting up Work Folders, complete these additional steps:

Привязка сертификата рабочих папок к порту SSL Bind the Work Folders certificate to the SSL port

Настройка рабочих папок для использования проверки подлинности AD FS Configure Work Folders to use AD FS authentication

Экспорт сертификата рабочих папок (если вы используете самозаверяющий сертификат) Export the Work Folders certificate (if you are using a self-signed certificate)

Привязка сертификата Bind the certificate

Рабочие папки обмениваются данными только по протоколу SSL и требуют привязки ранее созданного (или выданного центром сертификации) самозаверяющего сертификата к порту. Work Folders communicates only over SSL and must have the self-signed certificate that you created earlier (or that your certificate authority issued) bound to the port.

Привязать сертификат к порту через Windows PowerShell можно двумя способами: с помощью командлетов IIS и netsh. There are two methods that you can use to bind the certificate to the port via Windows PowerShell: IIS cmdlets and netsh.

Привязка сертификата с помощью netsh Bind the certificate by using netsh

Чтобы воспользоваться служебной программой на базе командной строки netsh в Windows PowerShell, команду необходимо передать по конвейеру в netsh. To use the netsh command-line scripting utility in Windows PowerShell, you must pipe the command to netsh. Сценарий в следующем примере находит сертификат с субъектом workfolders.contoso.com и привязывает его к порту 443 с помощью netsh: The following example script finds the certificate with the subject workfolders.contoso.com and binds it to port 443 by using netsh:

Привязка сертификата с помощью командлетов IIS Bind the certificate by using IIS cmdlets

Вы также можете привязать сертификат к порту с помощью командлетов управления IIS, которые доступны после установки средств и сценариев управления IIS. You can also bind the certificate to the port by using IIS management cmdlets, which are available if you installed the IIS management tools and scripts.

Установка средств управления IIS не предоставляет полную версию служб IIS на компьютере с рабочими папками, а только позволяет использовать командлеты управления. Installation of the IIS management tools doesn’t enable the full version of Internet Information Services (IIS) on the Work Folders machine; it only enables the management cmdlets. У этой конфигурации есть несколько потенциальных преимуществ. There are some possible benefits to this setup. Например, если вы надеетесь получить возможности netsh при использовании командлетов. For example, if you’re looking for cmdlets to provide the functionality that you get from netsh. Если сертификат привязан к порту с помощью командлета New-WebBinding, привязка никаким образом не зависит от IIS. When the certificate is bound to the port via the New-WebBinding cmdlet, the binding is not dependent on IIS in any way. После привязки вы даже можете удалить компонент Web-Mgmt-Console, а сертификат останется привязанным к порту. After you do the binding, you can even remove the Web-Mgmt-Console feature, and the certificate will still be bound to the port. Вы можете проверить привязку через netsh. Для этого введите netsh http show sslcert. You can verify the binding via netsh by typing netsh http show sslcert.

В следующем примере командлет New-WebBinding используется для поиска сертификата с субъектом workfolders.contoso.com и его привязки к порту 443. The following example uses the New-WebBinding cmdlet to find the certificate with the subject workfolders.contoso.com and bind it to port 443:

Настройка проверки подлинности через AD FS Set up AD FS authentication

Чтобы настроить рабочие папки на использование AD FS для проверки подлинности, выполните следующие действия. To configure Work Folders to use AD FS for authentication, follow these steps:

Откройте Диспетчер сервера. Open Server Manager.

Нажмите Серверы и выберите сервер рабочих папок из списка. Click Servers, and then select your Work Folders server in the list.

Щелкните правой кнопкой мыши имя сервера и выберите команду Параметры рабочих папок. Right-click the server name, and click Work Folders Settings.

В окне Параметры рабочих папок выберите Службы федерации Active Directory (AD FS) и введите URL-адрес службы федерации. In the Work Folder Settings window, select Active Directory Federation Services, and type in the Federation Service URL. Щелкните Применить. Click Apply.

В примере теста URL-адрес имеет значение https://blueadfs.contoso.com . In the test example, the URL is https://blueadfs.contoso.com.

Для выполнения этой же задачи через Windows PowerShell используется следующий командлет: The cmdlet to accomplish the same task via Windows PowerShell is:

Если вы настраиваете AD FS с использованием самозаверяющих сертификатов, вы можете получить сообщение об ошибке, в котором говорится, что URL-адрес службы федерации неверен, недоступен или что отношения доверия с проверяющей стороной не настроены. If you’re setting up AD FS with self-signed certificates, you might receive an error message that says the Federation Service URL is incorrect, unreachable, or a relying party trust has not been set up.

Эта ошибка также может возникнуть, если сертификат AD FS не установлен на сервере рабочих папок или если запись CNAME для AD FS настроена неверно. This error can also happen if the AD FS certificate was not installed on the Work Folders server or if the CNAME for AD FS was not set up correctly. Необходимо исправить эти проблемы, прежде чем продолжить. You must correct these issues before proceeding.

Экспорт сертификата рабочих папок Export the Work Folders certificate

Самозаверяющий сертификат рабочих папок необходимо экспортировать, чтобы в дальнейшем установить его на следующих компьютерах в тестовой среде: The self-signed Work Folders certificate must be exported so that you can later install it on the following machines in the test environment:

сервер, используемый для прокси-службы веб-приложения; The server that is used for Web Application Proxy

присоединенный к домену клиент Windows; The domain-joined Windows client

не присоединенный к домену клиент Windows. The non-domain-joined Windows client

Чтобы экспортировать сертификат, выполните те же шаги, что и ранее при экспорте сертификата AD FS, как описано в разделе «Экспорт сертификата AD FS» статьи Развертывание рабочих папок с помощью AD FS и прокси-службы веб-приложения. Шаг 2. Действия после настройки AD FS. To export the certificate, follow the same steps you used to export the AD FS certificate earlier, as described in Deploy Work Folders with AD FS and Web Application Proxy: Step 2, AD FS Post-Configuration Work, Export the AD FS certificate.