- CISCO + Radius на Windows 200812 NPS

- Настраиваем доменную аутентификацию на сетевом оборудовании

- Установка и настройка сервера с ролью Network Policy Server

- Настройка сетевого оборудования для работы с сервером RADUIS

- Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

- Добавление роли, настройка Active Directory

- Настройка Network Policy Server

CISCO + Radius на Windows 2008\2012 NPS

Настроим аутентификацию по доменным учеткам на оборудовании cisco:

На Доменконтроллере:

1. Создаем группу безопасности (например «radius»)

2. Помещаем туда нужные учетки пользователей

У учеток, которые будут в группе должно быть установлено разрешение, дающее право удалённого доступа

(Network Access Permission на закладке Dial-In)

На Windows 2012\2008 сервере для радиуса:

1. Устанавливаем роль Network Policy Server (все по дефолту)

В консоли Network Policy Server:

Правой кнопкой мыши по «NPS(local)» — Register Server in Active Directory

2. Добавление клиентов на RADIUS

В консоли Network Policy Server:

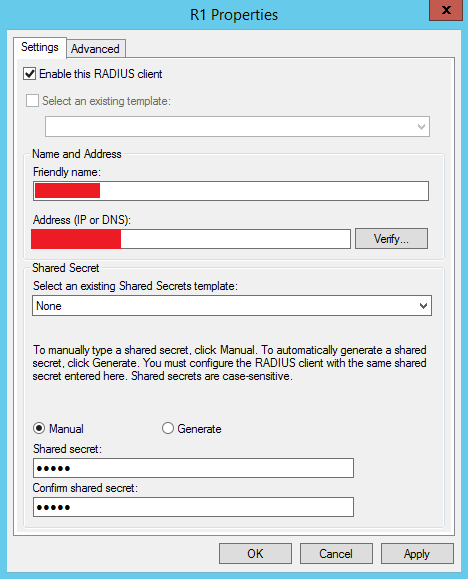

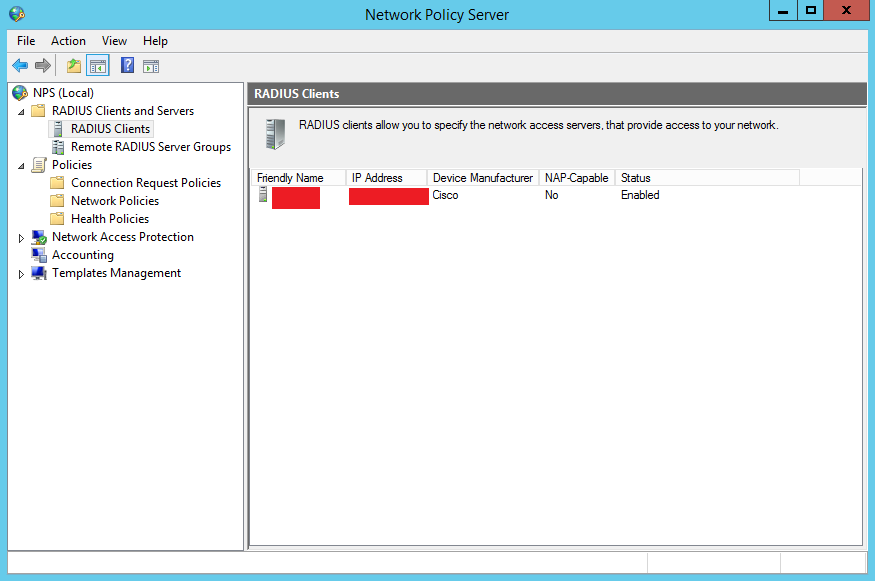

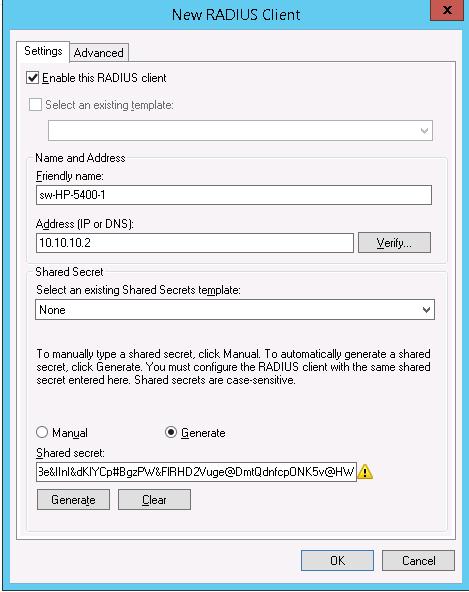

Radius Clients and Servers — Radius Clients — New ( указать имя(Friendly name), IP, ключ(Shared secret), vendor name — cisco )

В имени(Friendly name) делаем маску «cisco_» — пример cisco_CORBINA

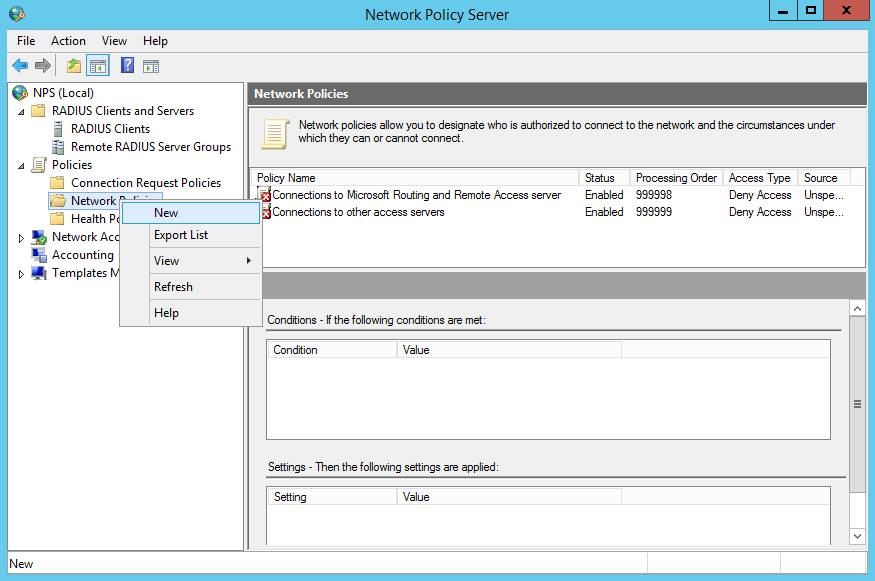

3. Политика доступа на RADIUS

Свяжем записи о клиентах и доменных групп безопасности

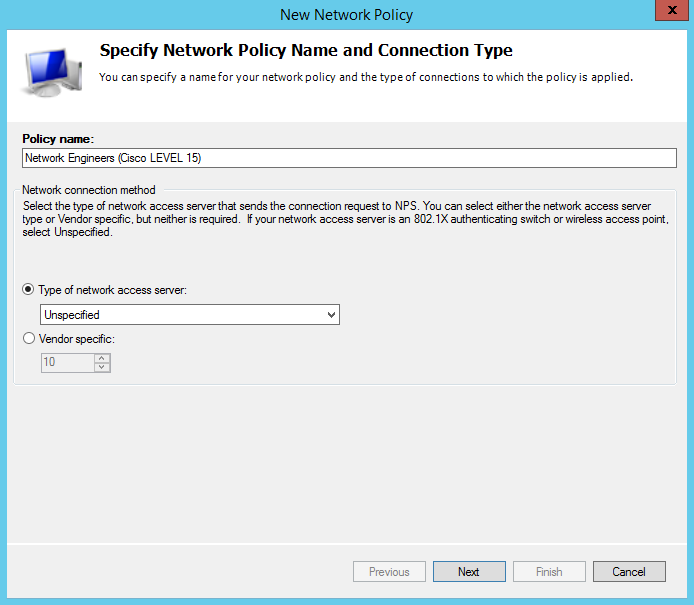

Policies — Network Policies — New ( Указать имя, тип соединения — Unspecified )

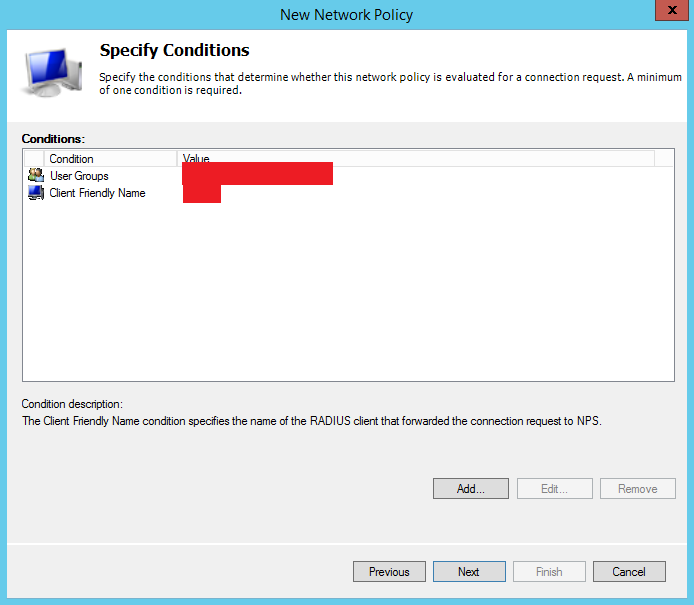

В Specify conditions добавим условия применения политики RADIUS:

3.1 пользователь должен входить в определенную доменную группу безопасности

3.2 устройство должно иметь определённое «Friendly name» в шаге 2 — Add — добавить условия Windows Group и Client Friendly Name

Политика будет применяться к RADIUS клиентам, у которых свойство атрибута «Friendly name» = значение начинающееся с «cisco_»

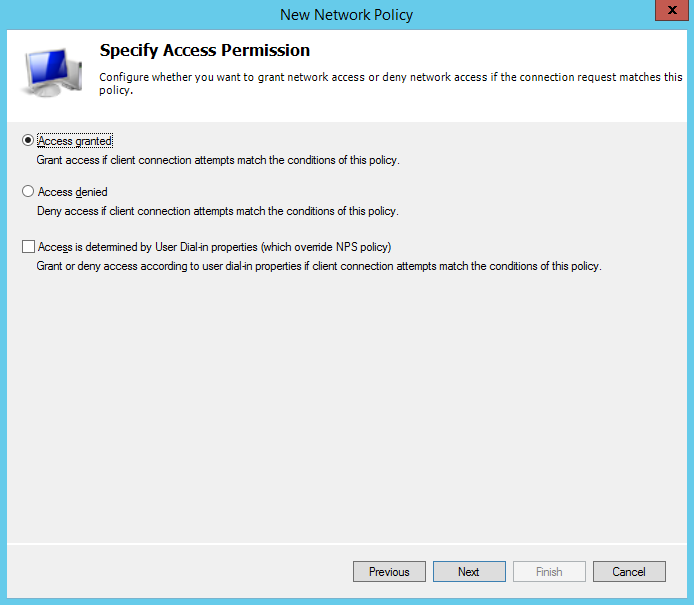

4. Specify Access Permission – Access granted

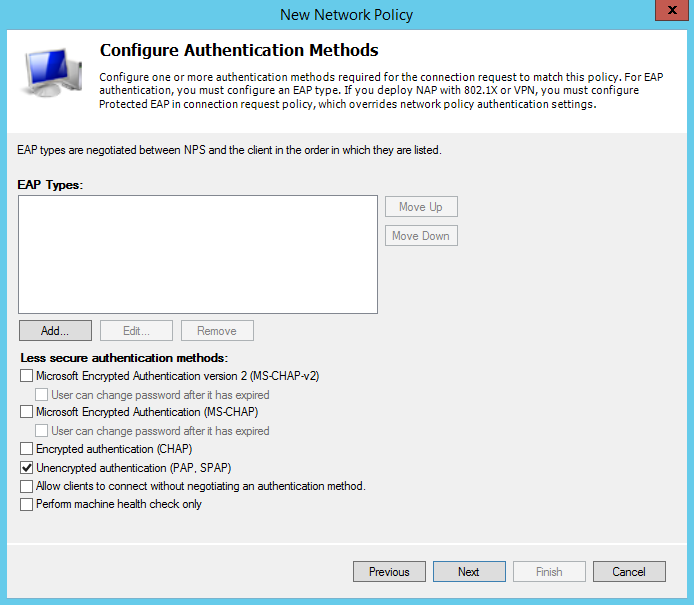

5. Configure Authentication Methods:

5.1 удалим все методы аутентификации

5.2 включим — Unencrypted authentication (PAP, SPAP), т.к. наше устройство поддерживает только этот метод

6. Выйдет предупреждение, нажмем – No

7. Configure Constraints ничего не указываем, идем дальше

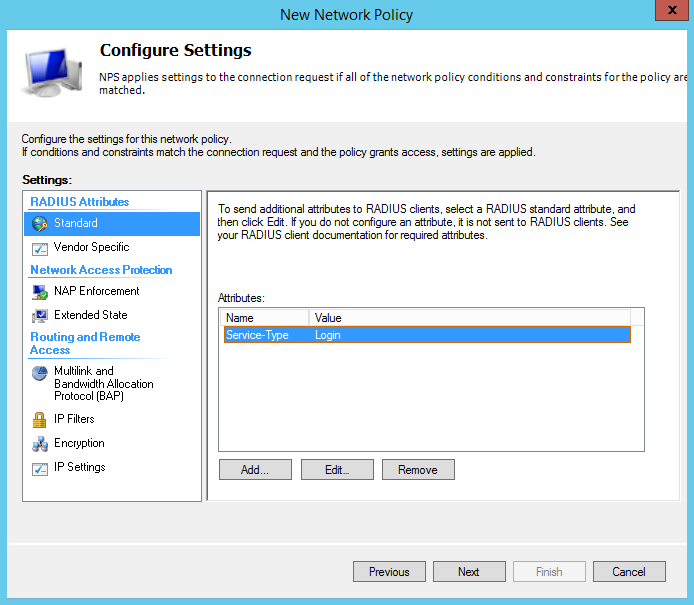

8. Configure Settings, раздел стандартных атрибутов (Radius Attributes Standard):

8.1 удалим два имеющихся по умолчанию атрибута

8.2 добавим новый — Add — в открывшемся окне выбора атрибутов — Service-Type — Add

8.3 Переключатель Attribute value — Others — выберем Login — ok

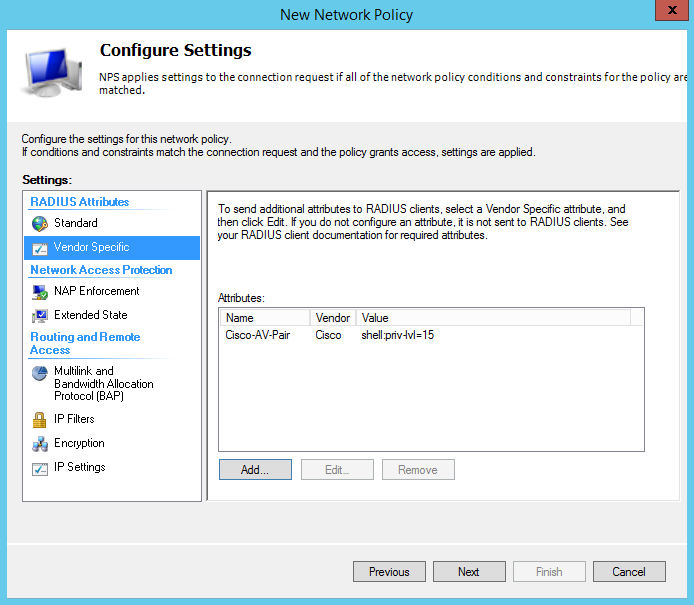

8.4 Ниже слева Radius Attributes Standard закладка Vendor Specific — Add

8.5 Тип атрибута — Vendor-Specific (RADIUS Standard) — Add — Add

8.6 Vendor: select from list — cisco, пункт — Yes. It conforms, жмем Configure Attribute

8.7 Значения атрибута – 1, формат строковый – String, значение — shell:priv-lvl=15 — ok

8.8 Ok — завершаем

9. Policies — Connection Request Policies — оставим по умолчанию

На CISCO:

Конфигурируем ssh второй версии:

configure terminal

crypto key generate rsa modulus 1024

ip ssh version 2

Если ругнулся:

% Please define a domain-name first.

Тогда (cisco_corb — заменить на имя оборудования):

ip domain name cisco_CORBINA.local

Аутентификация сначала на радиусе, если недоступен — локально:

aaa authentication login default group radius local

Авторизация достаточно локальной:

aaa authorization exec default local

Укажем сервер и ключ из шага «2. Добавление клиентов на RADIUS»:

radius-server host 192.168.10.2 key gh2@t#

service password-encryption

line vty 5 15

transport input ssh

Проверка:

Не разрывая установленного соединения проверяем:

1. Новое соединение с включенным NPS Radius

2. Новое соединение с выключенным NPS Radius

Сохраняемся:

wr

Логи пишутся в журнале windows, искать по ключевому слову «cisco» или ip адресу

Либо вариант с более новыми версиями IOS

Сначала Радиус (NPS)

На CISCO

ROUTER>enable

ROUTER#config terminal

ROUTER(config)#username Your_Name priv 15 secret Your_Pass

ROUTER(config)#aaa group server radius Your_NPS_SERVER

ROUTER(config-sg-radius)#server-private 192.168.10.10 auth-port 1812 acct-port 1813 key CISCO

ROUTER(config)#aaa authentication login default group Your_NPS_SERVER local

ROUTER(config)#aaa authorization exec default group Your_NPS_SERVER local if-authenticated

ROUTER(config)#aaa authorization console

Настраиваем доменную аутентификацию на сетевом оборудовании

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

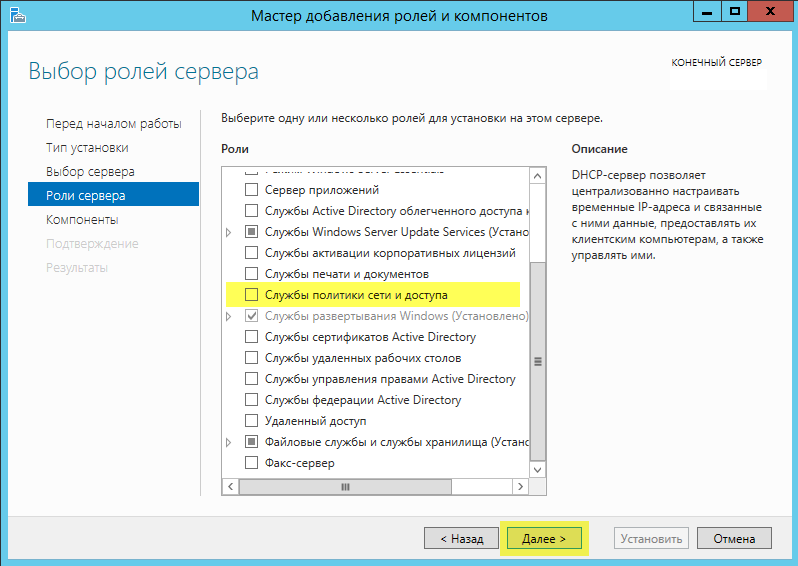

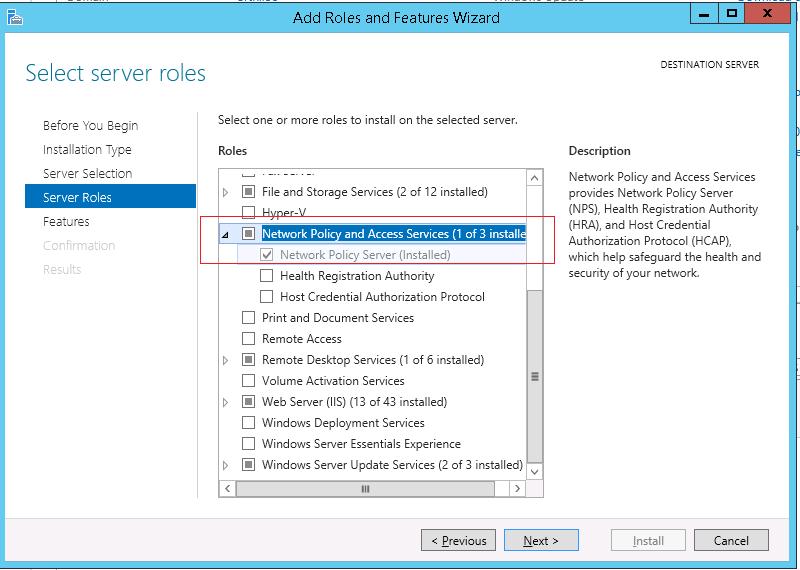

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

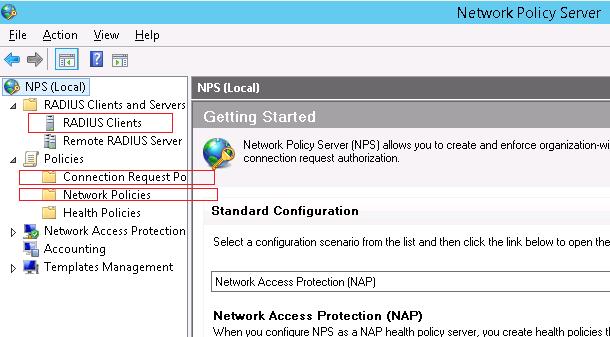

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

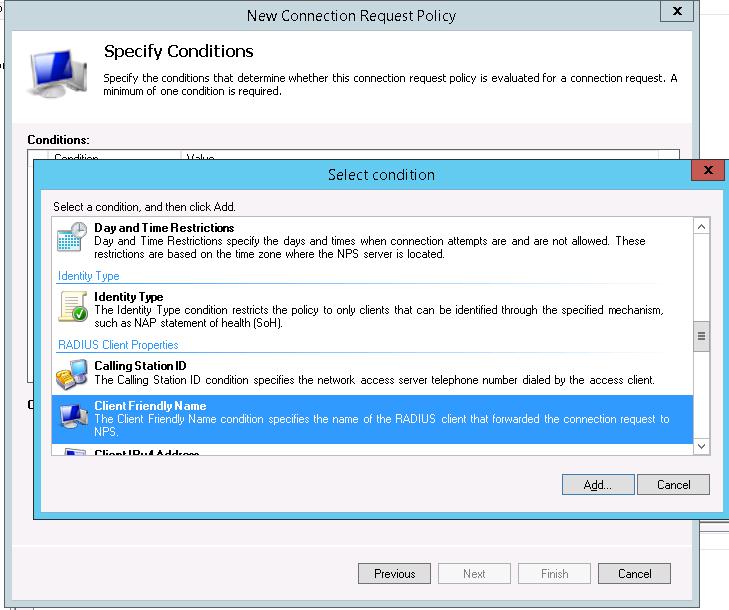

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

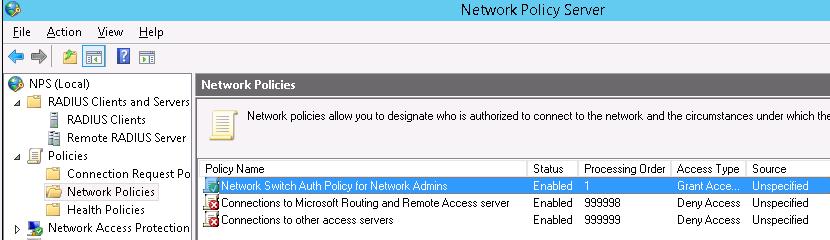

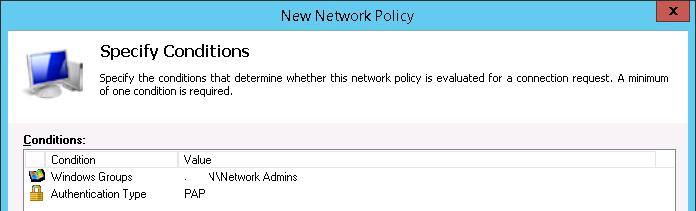

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

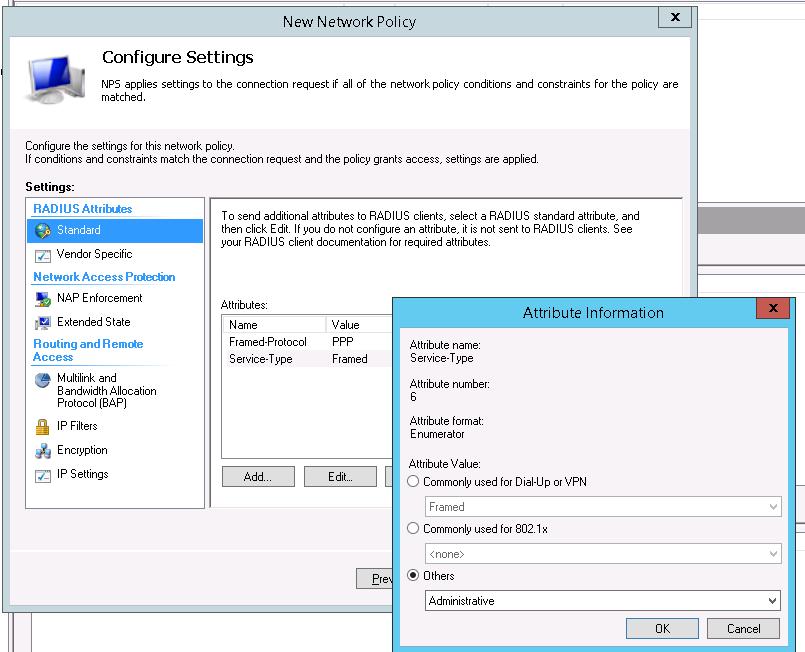

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

И, напоследок, переместим новую политику на первое место в списке политик.

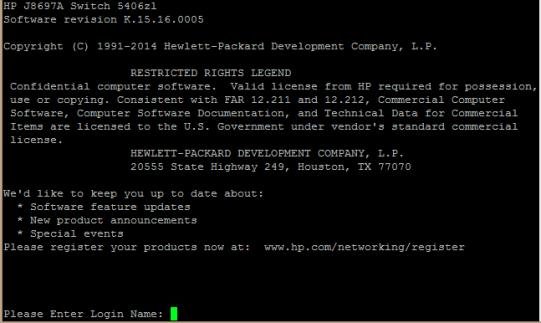

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для Cisco ASA конфигурация будет выглядеть так:

Совет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера

Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Рассмотрим настройку Radius аутентификации на Cisco устройствах, посредством службы Политики сети и доступа (Network Policy Server) на Windows Server 2012 R2.

Добавление роли, настройка Active Directory

Добавляем роль , переходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Выбираем роль (Службы политики сети и доступа):

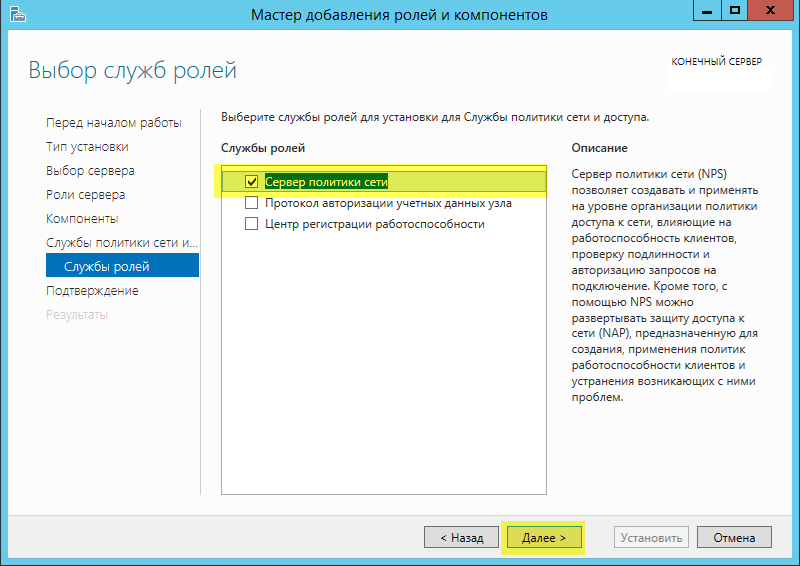

Выбираем службу ролей (Сервер политики сети):

Для завершения установки роли, нажимаем Установить и дожидаемся установки компонента, после чего нажимаем Завершить.

В Active Directory необходимо создать группу безопасности (прим. NPS_Cisco) и включить в нее пользователей кому будет разрешена аутентификации на маршрутизаторах и коммутаторах Cisco.

Настройка Network Policy Server

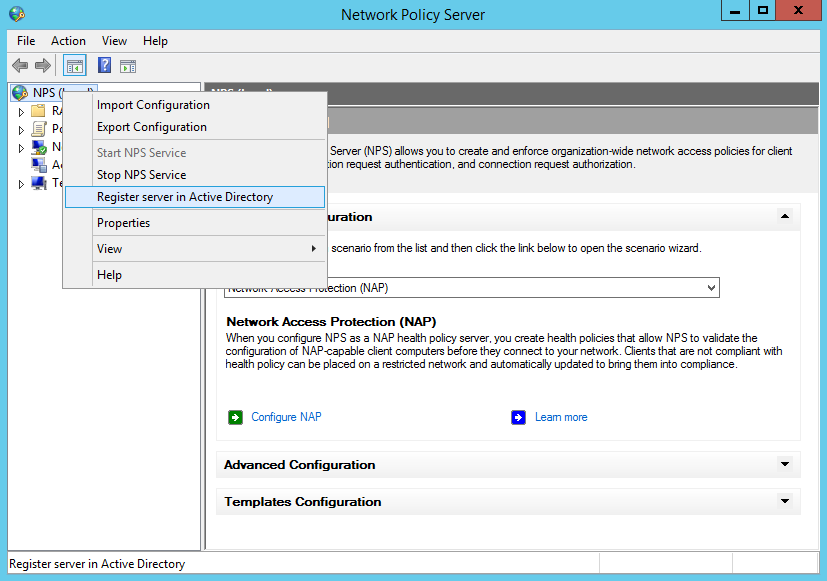

Открываем оснастку Сервер политики сети (Network Policy Server).

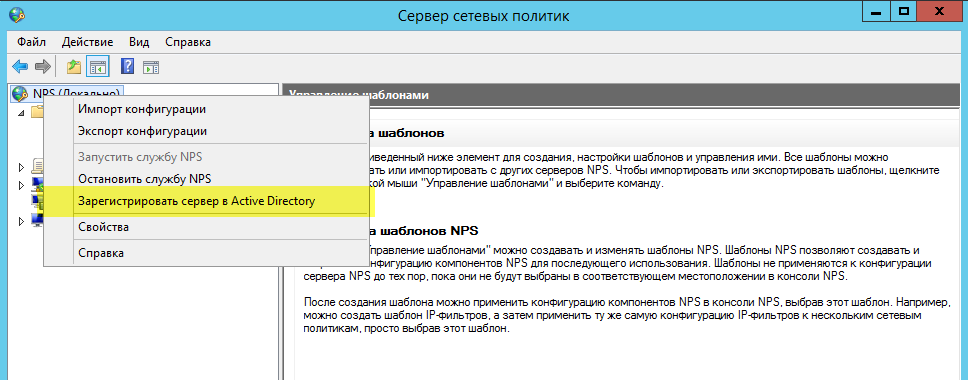

Для полноценного использования функций NPS-сервера в домене, выполним регистрацию его в Active Directory. В оснастке на NPS (Локально), нажимаем правой кнопкой мыши и выбираем Зарегистрировать сервер в Active Directory (Register server in Active Directory):

Подтверждаем регистрацию сервера в Active Directory:

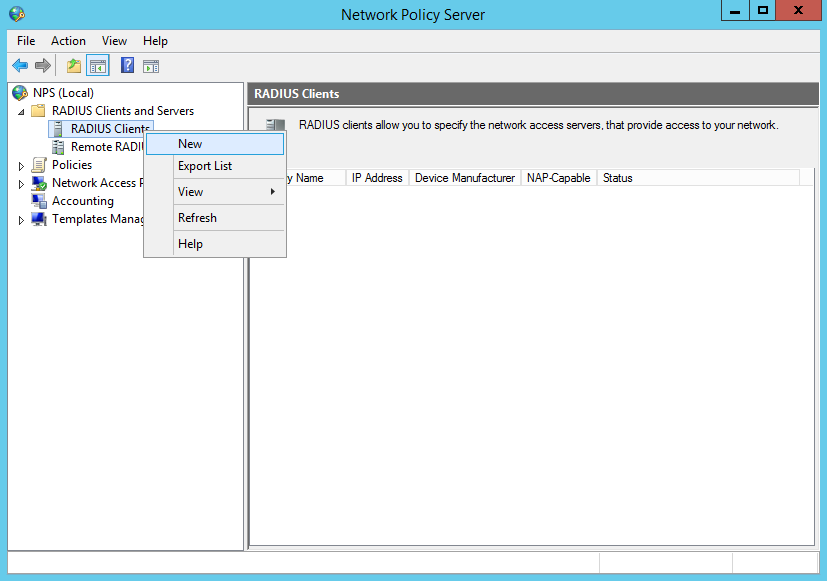

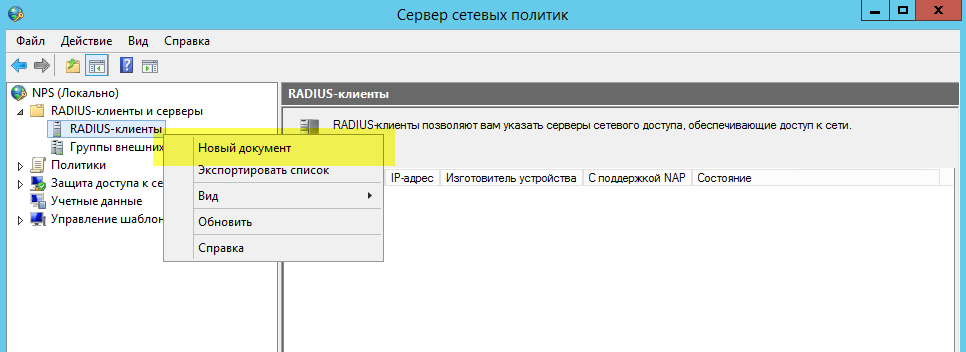

После регистрации NPS в Active Directory, добавим клиента RADIUS. На строке RADIUS-клиенты и серверы (RADIUS Clients and Servers) щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

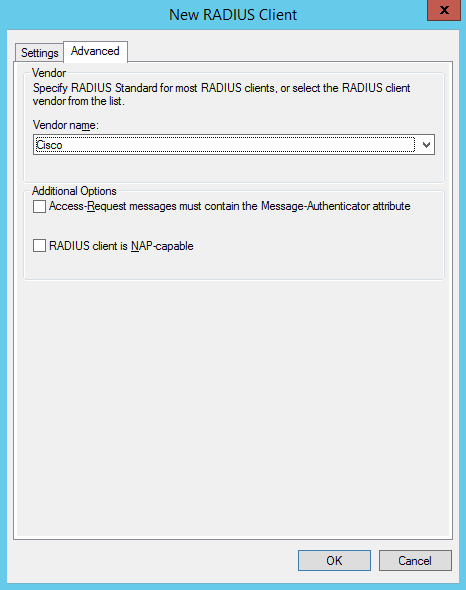

Во вкладке «Параметры» вводим Понятное имя (Friendly name), IP-адрес (Address) и Общий секрет (Shared Secret). Во вкладке «Дополнительно» указываем Имя поставщика (Vendor name) — Cisco

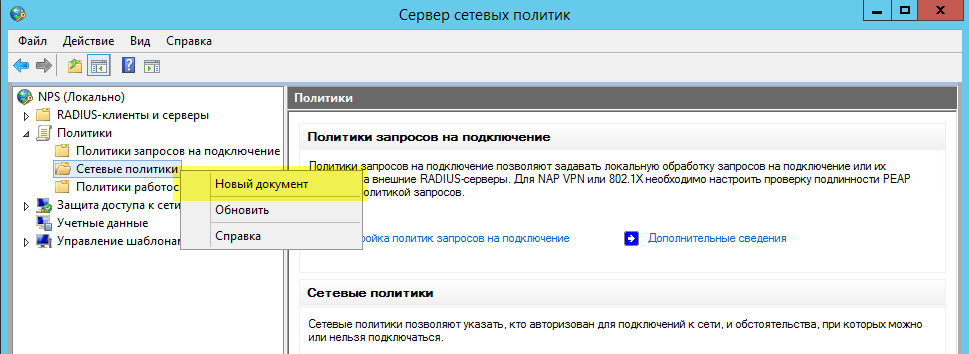

Раскрываем ветку Политики (Policies) — Сетевые политики (Network Policies) и щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

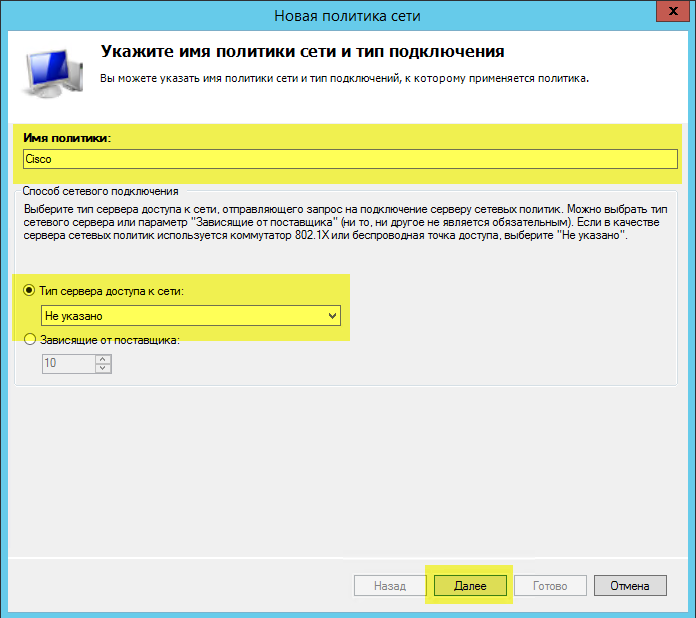

Задаем Имя политики (Policy name), Тип сервера доступа к сети (Type of network access server) оставляем без изменения:

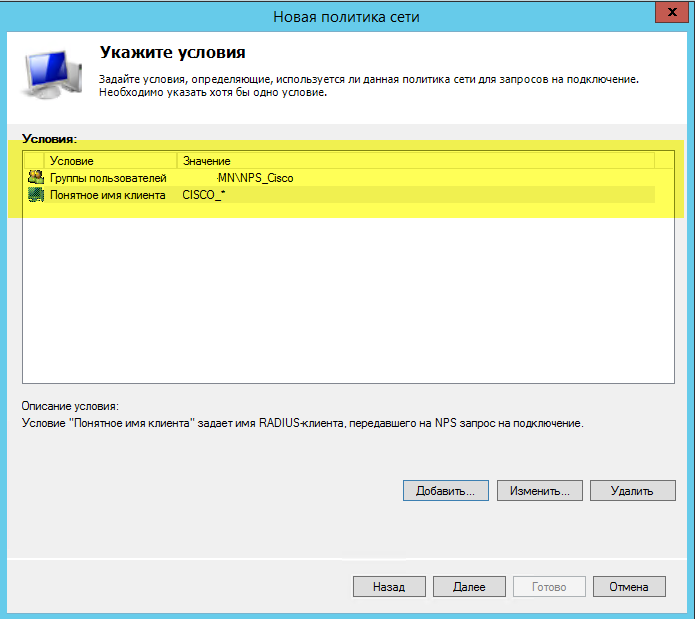

Задаем условия, которые должны соответствовать для успешной аутентификации. Создадим два условия:

- Группы пользователей (указываем ранее созданную в Active Directory группу безопастности)

- Понятное имя клиента (указываем дружественные имена, начинающиеся с префикса CISCO_)

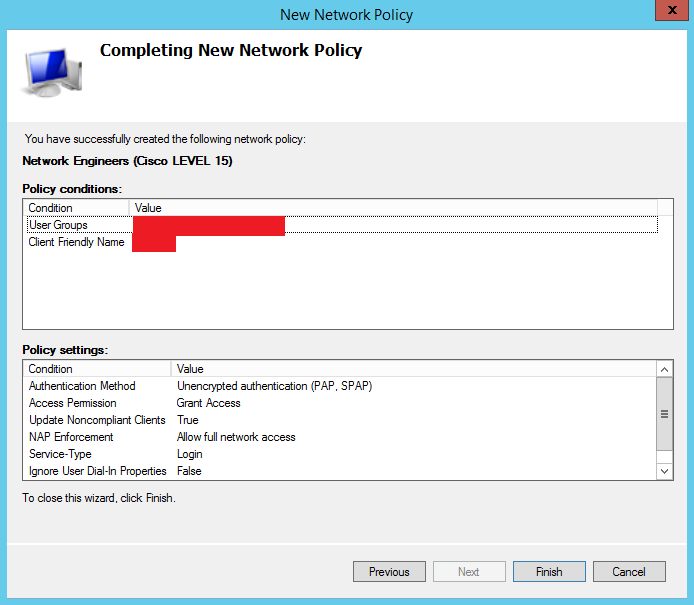

Результат добавления условий:

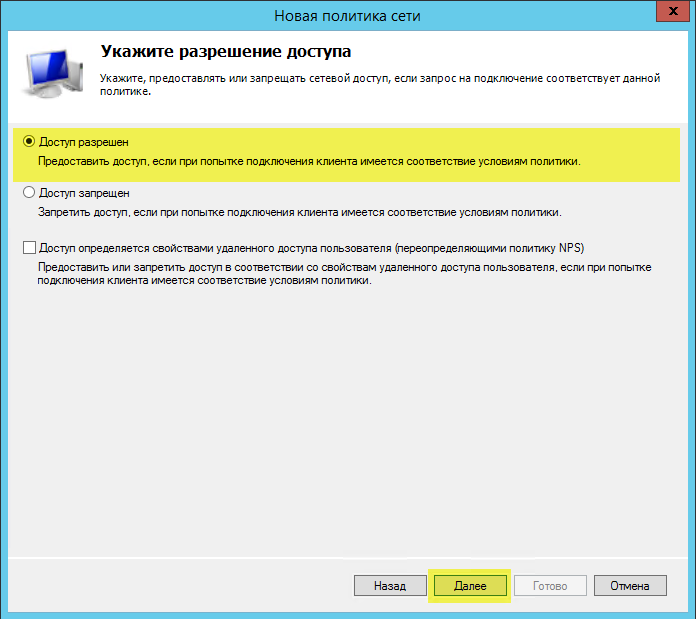

Указываем разрешение доступа, оставляем значение Доступ разрешен (Access Granted).

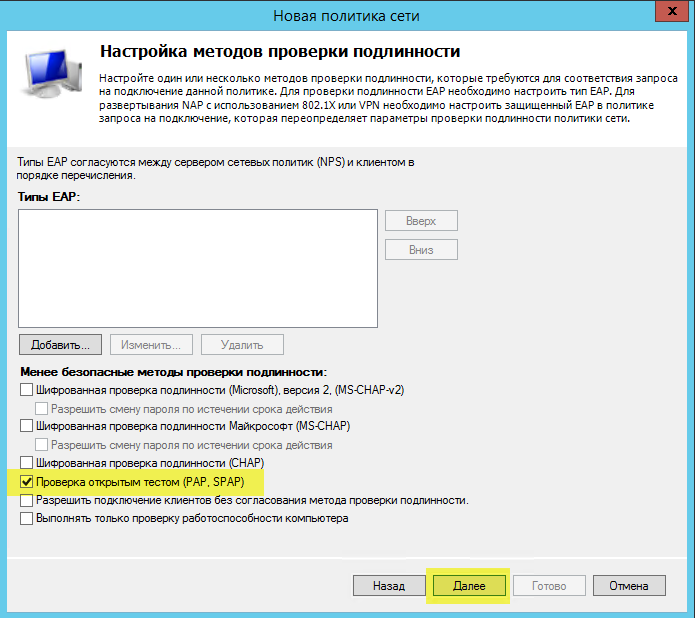

Cisco поддерживает только методы Проверка открытым текстом (PAP, SPAP) (Unencrypted authentication (PAP, SPAP)). Снимите все флажки и отмечаем только Проверка открытым текстом (PAP, SPAP):

После настройки методов проверки подлинности вам будет предложено настроить Ограничения (Constraints), пропускаем этот раздел и переходим к следующему шагу.

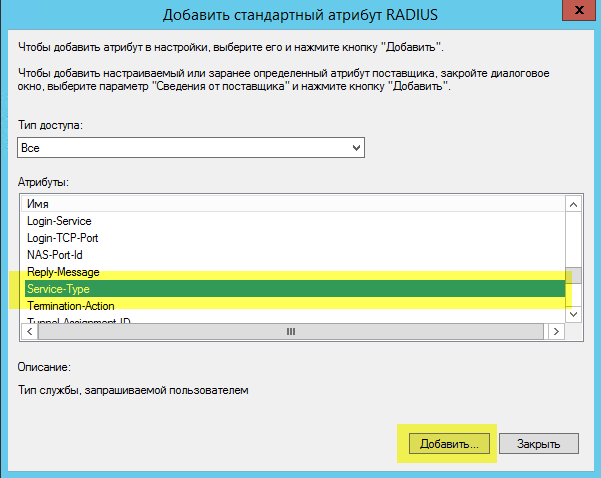

Настройка параметров (Configure Settings), переходим в Атрибуты RADIUS (RADIUS Attributes) — Стандарт (Standard). Удаляем имеющиеся там атрибуты и нажимаем Добавить… (Add…)

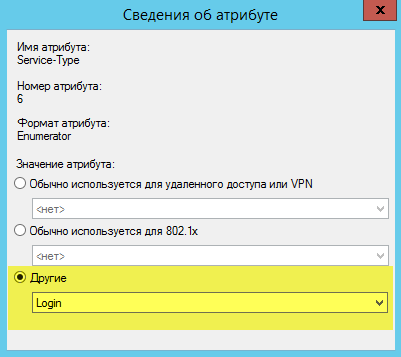

Тип доступа выбираем Service-Type, нажимаем Добавить, выставляем значение атрибута Login

переходим в Атрибуты RADIUS (RADIUS Attributes) — Зависящие от поставщика (Vendor Specific), добавляем новый атрибут, и нажимаем Добавить… (Add…)

В пункте Поставщик (Vendor), указываем Cisco и нажимаем Добавить… (Add…). Будет предложено добавить сведения об атрибуте, нажимаем Добавить… (Add…) и устанавливаем значение атрибута: