- Настройка туннелей VPN-устройств в Windows 10 Configure VPN device tunnels in Windows 10

- Требования и функции туннеля для устройства Device Tunnel Requirements and Features

- Конфигурация туннеля VPN-устройства VPN Device Tunnel Configuration

- Пример VPN-Профилексмл Sample VPN profileXML

- Развертывание и тестирование Deployment and Testing

- Пример сценария Windows PowerShell Example Windows PowerShell Script

- Дополнительные ресурсы Additional Resources

- Ресурсы конфигурации VPN-клиента VPN client configuration resources

- Ресурсы шлюза сервера удаленного доступа Remote Access Server Gateway resources

- Как разделить туннельный VPN-трафик на Windows, MacOS, DD-WRT и Tomato

- Типы сплит туннелирования

- Как разделить туннель на MacOS

- Как разделить туннель на маршрутизаторах DD-WRT

- Политика на основе маршрутизации

- Порт на основе маршрутизации

- IP-маршрутизация назначения

- Как разделить туннель на томатных роутерах

Настройка туннелей VPN-устройств в Windows 10 Configure VPN device tunnels in Windows 10

Область применения: Windows 10 версии 1709 Applies to: Windows 10 version 1709

Always On VPN предоставляет возможность создания выделенного профиля VPN для устройства или компьютера. Always On VPN gives you the ability to create a dedicated VPN profile for device or machine. Always On VPN-подключения включают два типа туннелей: Always On VPN connections include two types of tunnels:

Туннель устройства подключается к указанным VPN-серверам, прежде чем пользователи смогут войти на устройство. Device tunnel connects to specified VPN servers before users log on to the device. Сценарии подключения до входа в систему и в целях управления устройствами используют туннель устройства. Pre-login connectivity scenarios and device management purposes use device tunnel.

Туннель пользователя подключается только после входа пользователя на устройство. User tunnel connects only after a user logs on to the device. Пользовательский туннель позволяет пользователям получать доступ к ресурсам Организации через VPN-серверы. User tunnel allows users to access organization resources through VPN servers.

В отличие от пользовательского туннеля, которое подключается только после входа пользователя на устройство или компьютер, туннель устройства позволяет VPN устанавливать подключение до входа пользователя в систему. Unlike user tunnel, which only connects after a user logs on to the device or machine, device tunnel allows the VPN to establish connectivity before the user logs on. Туннель туннеля устройства и пользователь взаимодействуют независимо с их профилями VPN. они могут быть подключены одновременно и могут использовать разные методы проверки подлинности и другие параметры конфигурации VPN. Both device tunnel and user tunnel operate independently with their VPN profiles, can be connected at the same time, and can use different authentication methods and other VPN configuration settings as appropriate. Туннель пользователя поддерживает протоколы SSTP и IKEv2, а туннель устройства поддерживает IKEv2 только без поддержки отката SSTP. User tunnel supports SSTP and IKEv2, and device tunnel supports IKEv2 only with no support for SSTP fallback.

Пользовательский туннель поддерживается на устройствах, присоединенных к домену, не присоединенных к домену (Рабочей группе) или в составе устройств, присоединенных к Azure AD, чтобы разрешить сценарии как для предприятия, так и для BYOD. User tunnel is supported on domain-joined, nondomain-joined (workgroup), or Azure AD–joined devices to allow for both enterprise and BYOD scenarios. Он доступен во всех выпусках Windows, а функции платформы доступны третьим сторонам посредством поддержки подключаемого модуля VPN UWP. It is available in all Windows editions, and the platform features are available to third parties by way of UWP VPN plug-in support.

Туннель устройства можно настроить только на устройствах, присоединенных к домену, под управлением Windows 10 Корпоративная или для образовательных версий 1709 или более поздней версии. Device tunnel can only be configured on domain-joined devices running Windows 10 Enterprise or Education version 1709 or later. Сторонние средства управления туннелем устройства не поддерживаются. There is no support for third-party control of the device tunnel. Туннель устройства не поддерживает использование таблицы политики разрешения имен (NRPT). Device tunnel does not support using the Name Resolution Policy table (NRPT). Туннель устройства не поддерживает принудительный туннель. Device tunnel does not support Force tunnel. Его необходимо настроить как разделенный туннель. You must configure it as Split tunnel.

Требования и функции туннеля для устройства Device Tunnel Requirements and Features

Необходимо включить проверку подлинности сертификата компьютера для VPN-подключений и определить корневой центр сертификации для проверки подлинности входящих VPN-подключений. You must enable machine certificate authentication for VPN connections and define a root certification authority for authenticating incoming VPN connections.

Конфигурация туннеля VPN-устройства VPN Device Tunnel Configuration

Приведенный ниже пример XML-кода профиля предоставляет хорошее руководство для сценариев, в которых для туннеля устройства требуются только инициированные клиентом опросы. The sample profile XML below provides good guidance for scenarios where only client initiated pulls are required over the device tunnel. Фильтры трафика используются, чтобы ограничить туннель устройства только трафиком управления. Traffic filters are leveraged to restrict the device tunnel to management traffic only. Эта конфигурация хорошо подходит для Центр обновления Windows, типичных групповая политика (GP) и Microsoft Endpoint Configuration Manager обновления, а также VPN-подключения для первого входа без кэшированных учетных данных или сценариев сброса пароля. This configuration works well for Windows Update, typical Group Policy (GP) and Microsoft Endpoint Configuration Manager update scenarios, as well as VPN connectivity for first logon without cached credentials, or password reset scenarios.

Для инициированных сервером вариантов push-уведомлений, таких как служба удаленного управления Windows (WinRM), Remote GPUpdate и Remote Configuration Manager Update, необходимо разрешить входящий трафик в туннеле устройства, чтобы не использовать фильтры трафика. For server-initiated push cases, like Windows Remote Management (WinRM), Remote GPUpdate, and remote Configuration Manager update scenarios – you must allow inbound traffic on the device tunnel, so traffic filters cannot be used. Если в профиле туннеля устройства вы включите фильтры трафика, то туннель устройства отклоняет входящий трафик. If in the device tunnel profile you turn on traffic filters, then the Device Tunnel denies inbound traffic. Это ограничение будет удалено в будущих выпусках. This limitation is going to be removed in future releases.

Пример VPN-Профилексмл Sample VPN profileXML

Ниже приведен пример VPN-Профилексмл. Following is the sample VPN profileXML.

В зависимости от потребностей каждого конкретного сценария развертывания другой компонент VPN, который можно настроить с помощью туннеля устройства, — это Обнаружение доверенных сетей. Depending on the needs of each particular deployment scenario, another VPN feature that can be configured with the device tunnel is Trusted Network Detection.

Развертывание и тестирование Deployment and Testing

Туннели устройств можно настроить с помощью сценария Windows PowerShell и моста инструментарий управления Windows (WMI) (WMI). You can configure device tunnels by using a Windows PowerShell script and using the Windows Management Instrumentation (WMI) bridge. Туннель VPN-устройства Always On должен быть настроен в контексте локальной системной учетной записи. The Always On VPN device tunnel must be configured in the context of the LOCAL SYSTEM account. Для этого потребуется использовать PsExec, один из комплекта PsTools , входящий в комплект служебных программ Sysinternals Suite. To accomplish this, it will be necessary to use PsExec, one of the PsTools included in the Sysinternals suite of utilities.

Рекомендации по развертыванию для каждого устройства (.\Device) и профиля каждого пользователя (.\User) см. в статье Использование сценариев PowerShell с поставщиком моста WMI. For guidelines on how to deploy a per device (.\Device) vs. a per user (.\User) profile, see Using PowerShell scripting with the WMI Bridge Provider.

Выполните следующую команду Windows PowerShell, чтобы убедиться, что профиль устройства успешно развернут. Run the following Windows PowerShell command to verify that you have successfully deployed a device profile:

В выходных данных отображается список — профилей VPN для всех устройств, развернутых на устройстве. The output displays a list of the device-wide VPN profiles that are deployed on the device.

Пример сценария Windows PowerShell Example Windows PowerShell Script

Для создания собственного скрипта для создания профиля можно использовать следующий сценарий Windows PowerShell. You can use the following Windows PowerShell script to assist in creating your own script for profile creation.

Дополнительные ресурсы Additional Resources

Ниже приведены дополнительные ресурсы для помощи при развертывании VPN. The following are additional resources to assist with your VPN deployment.

Ресурсы конфигурации VPN-клиента VPN client configuration resources

Ниже приведены ресурсы конфигурации VPN-клиента. The following are VPN client configuration resources.

Ресурсы шлюза сервера удаленного доступа Remote Access Server Gateway resources

Ниже приведены ресурсы шлюза сервера удаленного доступа (RAS). The following are Remote Access Server (RAS) Gateway resources.

При использовании туннеля устройства с шлюзом Microsoft RAS необходимо настроить сервер RRAS для поддержки проверки подлинности сертификата компьютера по протоколу IKEv2, включив параметр Разрешить проверку подлинности на основе сертификата компьютера для проверки подлинности IKEv2, как описано здесь. When using Device Tunnel with a Microsoft RAS gateway, you will need to configure the RRAS server to support IKEv2 machine certificate authentication by enabling the Allow machine certificate authentication for IKEv2 authentication method as described here. После включения этого параметра настоятельно рекомендуется использовать командлет PowerShell Set-впнауспротокол вместе с необязательным параметром рутцертификатенаметоакцепт , чтобы убедиться, что подключения RRAS по протоколу IKEv2 разрешены только для сертификатов VPN-клиентов, которые связаны с явно определенным внутренним или частным корневым центром сертификации. Once this setting is enabled, it is strongly recommended that the Set-VpnAuthProtocol PowerShell cmdlet, along with the RootCertificateNameToAccept optional parameter, is used to ensure that RRAS IKEv2 connections are only permitted for VPN client certificates that chain to an explicitly defined internal/private Root Certification Authority. Кроме того, необходимо внести изменения в хранилище доверенных корневых центров сертификации на сервере RRAS, чтобы убедиться, что он не содержит общедоступных центров сертификации, как описано здесь. Alternatively, the Trusted Root Certification Authorities store on the RRAS server should be amended to ensure that it does not contain public certification authorities as discussed here. Аналогичные методы также могут быть рассмотрены для других VPN-шлюзов. Similar methods may also need to be considered for other VPN gateways.

Как разделить туннельный VPN-трафик на Windows, MacOS, DD-WRT и Tomato

Раздельное туннелирование позволяет пользователям VPN маршрутизировать трафик от определенных приложений или устройств через VPN, в то время как трафик от других приложений и устройств передается по сети по умолчанию, не относящейся к VPN. Сплит туннелирование может использоваться для нескольких различных целей, включая:

- Разрешение нормального использования Интернета при одновременном доступе к ресурсам, доступным только пользователям VPN, таким как бизнес-сервер

- Настройка конкретных устройств, таких как игровые приставки или боксы потокового мультимедиа, для использования (или не использования) VPN без влияния на другие устройства в сети

- Отправка всего трафика устройства через VPN, за исключением доступа к контенту или службам, которые не разрешают VPN-подключения, такие как MLB.tv или Netflix

- Отправка всего трафика через VPN, за исключением контента и услуг, требующих низкой задержки, таких как приложения VoIP и онлайн-игры

- Маршрутизация только через торрент-трафик через VPN, а весь другой интернет-трафик идет в сеть по умолчанию

- Получите доступ к VPN, не влияя на ваше соединение с другими устройствами в локальной сети, такими как принтеры или Plex Media Server

Ваше воображение ограничивает количество заявок на разделенное туннелирование. Ну, это и ваше оборудование. Различные типы разделенного туннелирования имеют разные технические требования. То, чего вы можете достичь, сильно зависит от вашего устройства, Wi-Fi-роутера и VPN-сервиса..

Прежде чем начать, важно понять, что разделенное туннелирование требует определенных технических знаний, и случайная реализация может привести к угрозам безопасности. Если вы не настроите должным образом настройки раздельного туннелирования, ваш интернет-провайдер или третье лицо могут получить доступ к некоторым вашим конфиденциальным данным..

Типы сплит туннелирования

Для типичных пользователей VPN существует четыре основных типа разделенного туннелирования.

Первый тип является наиболее простым и полезен, если вам нужен доступ к удаленным ресурсам через VPN при одновременном поддержании обычного, не VPN-подключения к Интернету. Мы объясним, как это сделать, в руководствах ниже..

Второй по устройству. Например, если вы хотите, чтобы ваша игровая приставка подключалась к Интернету без VPN, а ваш ПК и смартфон — с VPN. Этот тип разделенного туннелирования обычно выполняется на вашем маршрутизаторе Wi-Fi. В популярном встроенном ПО маршрутизатора DD-WRT это называется «маршрутизацией на основе политик».

Третий тип разделенного туннелирования является прикладным. Вы можете настроить черный или белый список приложений и служб, которые вы хотите подключить к VPN или не хотите подключать к VPN, соответственно. Последнее иногда называют «обратным» разделенным туннелированием. Например, если вы хотите, чтобы через VPN проходил только торрент-трафик, но все другие приложения, такие как игры и веб-браузеры, подключались к Интернету без VPN, это метод, который вы хотите использовать. Раздельное туннелирование по приложениям работает только на некоторых VPN, операционных системах и прошивках маршрутизатора..

Последний тип разделенного туннелирования позволяет вам маршрутизировать трафик на основе его назначения, а не его источника. Например, если вы хотите направить весь трафик через VPN, за исключением того, что вы путешествуете на Netflix или Hulu. Это называется IP-маршрутизацией, и это наиболее сложный тип разделения туннелирования. Для этого требуется маршрутизатор с отслеживанием состояния или брандмауэр, и даже если у вас есть такие сайты, как Netflix, имеют так много IP-адресов, что трудно обеспечить их надежную работу. Таким образом, мы не будем рассматривать IP-маршрутизацию в этой статье.

Не все операционные системы поддерживают все типы разделенного туннелирования. На самом деле, пользователи Windows обнаружат, что их возможности сильно ограничены. Маки неплохие, но маршрутизаторы с прошивкой DD-WRT или Tomato предлагают наибольшую универсальность. К сожалению, они также являются наиболее сложными для настройки.

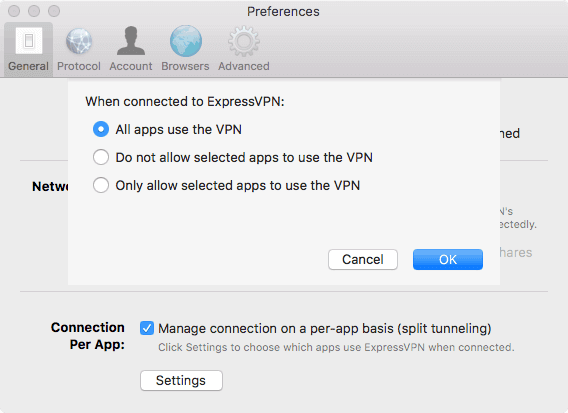

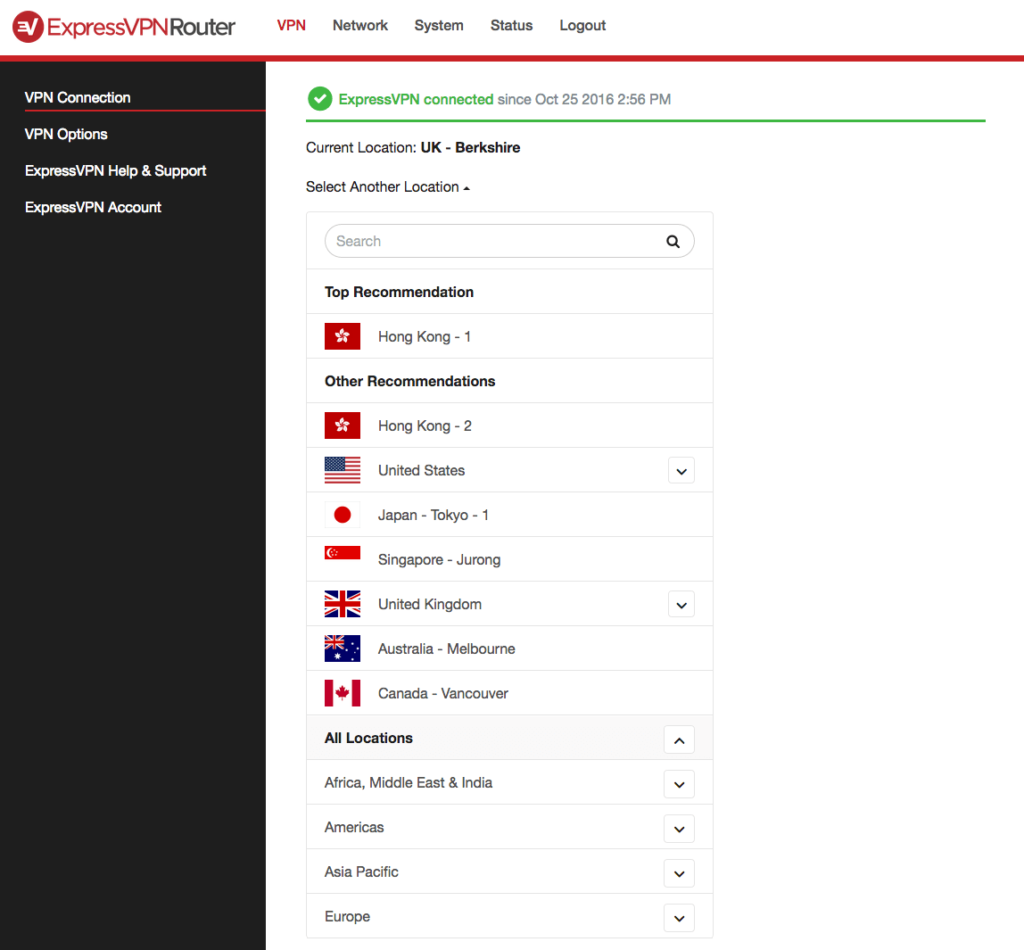

Как разделить туннель на MacOS

Во-первых, узнайте у своего провайдера VPN, включает ли его приложение встроенную функцию раздельного туннелирования. Хотя это не так часто, некоторые провайдеры, такие как ExpressVPN, предлагают разделенное туннелирование на основе приложений. С Подключение к приложению Функция в приложении Mac ExpressVPN, вы можете создать черный или белый список приложений для маршрутизации через VPN.

Если ваше VPN-приложение не имеет встроенной поддержки раздельного туннелирования, нам придется испачкать руки и делать все вручную..

Вам потребуются административные привилегии суперпользователя и существующее соединение L2TP или PPTP, а также целевая подсеть для частного пространства VPN..

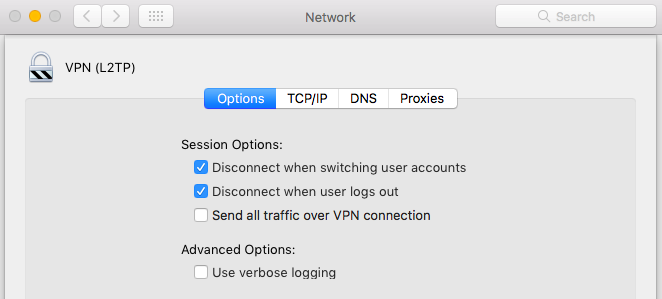

- Перейти к Системные настройки > сеть

- На левой боковой панели щелкните ваше VPN-соединение и перейдите к Расширенные настройки > Параметры

- Снимите флажок для Отправить весь трафик через VPN-соединение

- Сохраните свои изменения и подключитесь к VPN

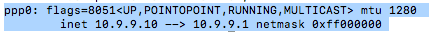

- После подключения перейдите к заявка > коммунальные услуги > Терминал

- Тип Ifconfig в терминал и нажмите Enter. Запишите интерфейс, используемый VPN. Используя L2TP, это, вероятно, будет ppp0

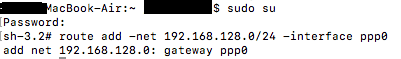

- Войдите в систему как root. Простой способ сделать это — набрать судо су в терминал и авторизуйтесь с паролем Mac.

- Введите следующую команду, заменив >СУБНЕТ НАЗНАЧЕНИЯ VPN ИНТЕРФЕЙС СУБНЕТ НАЗНАЧЕНИЯ VPN ИНТЕРФЕЙС Как разделить туннель на Windows

Windows довольно ограничена, когда дело доходит до раздельного туннелирования. Мы никак не можем разделить туннель по приложениям или пунктам назначения. Вместо этого опция раздельного туннелирования в Windows намного шире. Вы можете не туннелировать трафик IPv4 и IPv6, чтобы через VPN проходил только локальный трафик. Это полезно, если нужно использовать VPN только для доступа к удаленным ресурсам, недоступным через обычное интернет-соединение, но не намного.

Кроме того, Windows только разделяет туннели для протоколов VPN, для которых она имеет встроенную поддержку. Это означает, что вам нужно сначала настроить соединение L2TP, SSTP или PPTP. OpenVPN не будет работать здесь.

В этом примере будет использоваться ваше локальное подключение для доступа к Интернету, а VPN будет использоваться для доступа к удаленным ресурсам, таким как частный бизнес-сервер, доступ к которому возможен только через VPN. VPN будет использоваться только тогда, когда хост не доступен в локальной сети.

В этом руководстве будет использоваться Windows 10. Мы предполагаем, что вы уже настроили VPN-подключение, и вам нужно только включить раздельное туннелирование. Вам понадобятся права администратора и целевая подсеть для вашего частного пространства VPN.

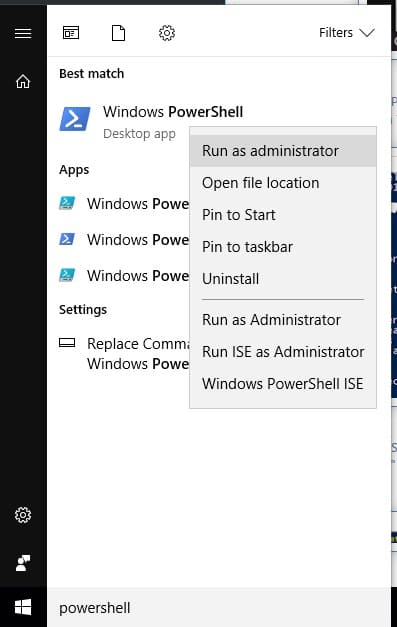

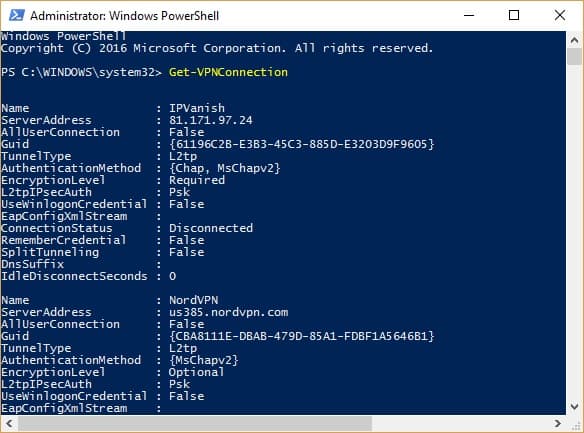

- В строке поиска Windows введите Powershell и щелкните по нему правой кнопкой мыши Запустить от имени администратора

- Тип Get-VPNConnection и нажмите Enter, чтобы открыть список всех доступных VPN-подключений. (Я тестирую множество VPN, поэтому на скриншоте их несколько, но, скорее всего, у вас будет только одна.) Запишите имя VPN вы хотите разделить туннель.

- Введите следующую команду и нажмите Enter, заменив >VPN NAME VPN NAME СУБНЕТ НАЗНАЧЕНИЯ ИНТЕРФЕЙС СУБНЕТ НАЗНАЧЕНИЯ НАИМЕНОВАНИЕ ИНТЕРФЕЙСА VPN NAME Сплит туннелирование с вашим собственным сервером OpenVPN в Windows

Если вы создали свой собственный сервер OpenVPN, аналогичный тому, который описан в нашем руководстве и использует Amazon EC2, вы можете включить раздельное туннелирование в Windows, отредактировав свои файлы конфигурации..

удалять redirect-gateway def1 в вашем конфигурационном файле сервера OpenVPN (вероятно, называется server.conf). В конфигурации клиента (client.ovpn или client.conf) добавьте следующую строку:

маршрут 12.12.12.0 255.255.255.0 vpn_gateway

Это маршрутизирует подсеть 12.12.12.0 через VPN-соединение и все остальное из не-VPN-соединения.

Смотрите также: Лучший VPN для пользователей Windows 10.

Как разделить туннель на маршрутизаторах DD-WRT

Настройка OpenVPN и раздельного туннелирования на маршрутизаторах DD-WRT является утомительным и сложным делом, поэтому, если вы хотите пойти по маршруту маршрутизатора, мы рекомендуем приобрести подписку на ExpressVPN. При этом вы можете установить прошивку ExpressVPN для настраиваемого маршрутизатора или купить маршрутизатор с предварительно установленной прошивкой. Это гораздо проще, чем настроить все вручную.

ЛУЧШИЙ VPN для разделения туннеля на маршрутизаторах DD-WRT: ExpressVPN — наш выбор. Эта VPN-технология лидирует с простыми в использовании приложениями и программным обеспечением для маршрутизаторов. Он имеет обширную серверную сеть, которая оптимизирована для высокоскоростных соединений. Трудно победить в личной жизни и безопасности. Работает со всеми основными потоковыми сервисами. Существует 30-дневная гарантия возврата денег, поэтому вы можете попробовать ее без риска.

Если вы хотите сэкономить несколько долларов и сделать что-то сложное, мы предполагаем, что вы уже настроили VPN-соединение в DD-WRT и правильно его работаете. DD-WRT позволяет разделять туннельный VPN-трафик несколькими различными способами:

- устройством, называемым «маршрутизацией на основе политик»

- по IP-адресу назначения, называемому «IP-маршрутизация»

- по приложению или порту

Политика на основе маршрутизации

На панели инструментов DD-WRT перейдите к обслуживание > VPN. Найдите поле маршрутизации на основе политик и введите IP-адреса для каждого из устройств, которые вы хотите пройти через VPN. Просто как тот!

Если вы не уверены в IP-адресах своих устройств, вы можете найти их, перейдя в Состояние маршрутизатора страница панели инструментов DD-WRT. Под сеть раздел, найти Активные IP-соединения. Нажмите на номер рядом с этим, чтобы запустить Таблица активных IP-соединений. Здесь вы можете просмотреть IP-адреса для всех входящих и исходящих соединений на маршрутизаторе, а также протоколы и номера портов.

Порт на основе маршрутизации

Если вы хотите указать, какие программы или приложения используют VPN, один из способов сделать это — разделить туннелирование по портам. Скорее всего, каждое приложение использует свой порт, например, веб-браузеры используют порты TCP 80 и 443, Spotify использует порт TCP 4070, а Steam использует порты UDP с 27000 по 27030. Таким образом, указав, через какие конкретные порты следует маршрутизировать трафик VPN, мы можем разделить туннель. по заявке.

К сожалению, это сложнее, чем кажется на DD-WRT. Вам необходимо ознакомиться с IPTables, который управляет правилами брандмауэра Linux в прошивке. Вы можете найти этот учебник полезным в качестве примера.

Перейти к администрация > команды. Под Межсетевой экран щелчок редактировать и введите необходимые команды. Затем перейдите к конфигурации клиента OpenVPN в DD-WRT и найдите Дополнительный конфиг поле для изменения конфигурации OpenVPN.

IP-маршрутизация назначения

Если вы хотите туннелировать трафик по его назначению, то есть по веб-сайту или другому серверу, то IP-маршрутизация может помочь..

Перейдите к конфигурации клиента OpenVPN в DD-WRT и найдите Дополнительный конфиг коробка. Введите следующее:

Маршрут-nopull

маршрут XXX.XXX.XXX.XXX 255.255.255.255 net_gateway

маршрут YYY.YYY.YYY.YYY 255.ZZZ.ZZZ.0 vpn_gateway

Замените X на тот же адрес, который вы ввели под IP сервера поле вашей конфигурации OpenVPN. Замените Y на IP-адрес сервера, на который вы хотите направить VPN-трафик, и Z на соответствующую подсеть (последняя часто будет 255.255.255.0)..

Обратите внимание, что если вы хотите направить весь трафик VPN, идущий на конкретный веб-сайт, вам необходимо добавить IP-адреса и подсети для всех серверов, которые использует веб-сайт. Netflix, например, использует несколько десятков IP-адресов, и они могут меняться в любое время, поэтому вам нужно будет найти актуальный список IP-адресов Netflix и регулярно обновлять эту конфигурацию.

Как разделить туннель на томатных роутерах

У Tomato нет встроенной маршрутизации на основе политик, как DD-WRT, поэтому вы в значительной степени застряли с использованием IPTables для выполнения своей работы. На панели инструментов Tomato, когда ваше соединение OpenVPN уже установлено и работает, это пример того, как включить выборочную маршрутизацию..

Перейти к администрация > Сценарии > Межсетевой экран и добавьте эти команды:

iptables -I FORWARD -i br0 -o tun11 -j ПРИНЯТЬ

iptables -I FORWARD -i tun11 -o br0 -j ПРИНЯТЬ

iptables -I INPUT -i tun11 -j ОТКЛОНИТЬ

iptables -t nat -A POSTROUTING -o tun11 -j MASQUERADE

Перейдите на вкладку «WAN Up» и добавьте эти команды, заменив >ИСТОЧНИК IP-АДРЕС ИСТОЧНИК IP-АДРЕС OpenVPN Client. В конфигурации клиента OpenVPN перейдите к продвинутый. Под Пользовательская конфигурация, добавьте эту команду:

Туннельный Сплит Паулио Джорджио, лицензированный по CC BY 2.0