- My Blog

- Немного об ИТ и ИБ

- Свежие записи

- Свежие комментарии

- Архивы

- Двухфакторная аутентификация в домене с использованием токенов и MS CA

- Приступая к работе с центром администрирования Windows Get Started with Windows Admin Center

- Центр администрирования Windows, установленный в Windows 10 Windows Admin Center installed on Windows 10

- Выбор сертификата клиента Selecting a client certificate

- Подключение к управляемым узлам и кластерам Connecting to managed nodes and clusters

- Проверка подлинности с помощью управляемого узла Authenticate with the managed node

- Использование тегов для Организации подключений Using tags to organize your connections

- Изменить Теги Edit tags

- Фильтрация подключений по тегу Filter connections by tag

- Импорт и экспорт подключений (с тегами) с помощью PowerShell Use PowerShell to import or export your connections (with tags)

- Формат CSV-файла для подключений для импорта CSV file format for importing connections

- Пример CSV-файла для подключений для импорта Example CSV file for importing connections

- Подключения для импорта RDCman Import RDCman connections

- Просмотр сценариев PowerShell, используемых в центре администрирования Windows View PowerShell scripts used in Windows Admin Center

My Blog

Немного об ИТ и ИБ

Свежие записи

Свежие комментарии

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Александр к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

Архивы

Двухфакторная аутентификация в домене с использованием токенов и MS CA

Пароль является не очень надежным средством защиты. Очень часто используются простые, легко подбираемые пароли или же пользователи не особо следят за сохранностью своих паролей (раздают коллегам, пишут на бумажках и т.д.). В Microsoft уже давно реализована технология, позволяющая для входа в систему использовать SmartCard, т.е. аутентифицироваться в системе по сертификату. Но не обязательно использовать непосредственно смарт-карты, ведь для них нужны еще и считыватели, поэтому проще их заменить на usb токены. Они позволят реализовать двухфакторную аутентификацию: первый фактор — это пароль от токена, второй фактор — это сертификат на токене. Далее на примере usb токена JaCarta и домена Windows я расскажу как внедрить этот механизм аутентификации.

Первым делом в AD создадим группу «g_EtokenAdmin» и уч. запись «Enrollment Agent», входящую в эту группу. Эта группа и пользователь будут рулить центром сертификации.

Далее добавим серверу роль AD CA (центр сертификации).

Дополнительно установим Web службу для запроса сертификатов.

Далее выбираем вариант для предприятия. Выбираем Корневой ЦС (если у нас это первый центр сертификации в домене)

Создаем новый закрытый ключ. Длину ключа можно оставить туже, а вот алгоритм хеширования лучше выбрать SHA2 (SHA256).

Введем имя CA и выберем срок действия основного сертификата.

Остальные параметры оставляем по умолчанию и запускаем процесс установки.

После установки зайдем в оснастку центра сертификации и настроим права на шаблоны.

Нас будут интересовать два шаблона: Агент регистрации (Enrollment Agent) и Вход со смарт-картой (Smartcard logon).

Зайдем в свойства этих шаблонов и на вкладке безопасность добавим группу «g_EtokenAdmin» с правами чтение и заявка.

Далее включим эти шаблоны.

И они появятся у нас в общем списке.

Следующим шагом настроим групповые политики:

Первым делом расскажем всем компьютерам домена о корневом центре сертификации, для этого изменим Default Domain Policy.

Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики открытого ключа -> Доверенные корневые центры сертификации -> Импорт

Выберем наш корневой сертификат, расположенный по пути: C:\Windows\System32\certsrv\CertEnroll. Закрываем Default Domain Policy.

На следующем шаге создадим политику для контейнера, в котором будут находится компьютеры с аутентификацией по токену (Смарт-карте).

По пути Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. Настроим два параметра «Интерактивный вход в систему: требовать смарт-карту» и «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На этом с настройками все, теперь можно генерировать клиентский сертификат и проверять аутентификацию по токену.

Залогинемся на компьютере под учетной записью «Enrollment Agent» и откроем браузер, перейдя по ссылке http://Имя_сервера_MS_CA/certsrv

Выбираем пункт Запрос сертификата -> Расширенный запрос сертификата -> Создать и выдать запрос к этому ЦС

Если возникнет ошибка вида «Чтобы завершить подачу заявки на сертификат, следует настроить веб-узел для ЦС на использование проверки подлинности по протоколу HTTPS», то нужно на сервере IIS, на котором установлен MS CA, сделать привязку сайта к протоколу https.

Продолжим получение сертификата, для этого на открывшейся странице выберем шаблон: «Агент регистрации» и нажмем кнопку выдать и установить сертификат.

Теперь пользователь Enrollment Agent может выписывать сертификаты для других пользователей. К примеру запросим сертификат для пользователя test. Для этого откроем консоль управления сертификатами certmgr.msc, т.к. через web интерфейс не получится записать сертификат на usb токен.

В этой консоли на папке личное сделаем запрос от имени другого пользователя

В качестве подписи выбираем единственный сертификат «Enrollment Agent» и переходим к следующему шагу, на котором выбираем пункт «Вход со смарт-картой» и нажимаем подробности для выбора криптопровайдера.

В моем случае я использую токены JaCarta, поэтому вместе с драйверами был установлен криптопровайдер «Athena…»:

На следующем шаге выбираем доменного пользователя, для которого выписываем сертификат и нажимаем на кнопку «Заявка».

Вставляем токен, вводим пин код и начинается процесс генерации. В итоге мы должны увидеть диалоговое окно с надписью «Успешно».

Если процесс окончился неудачно, возможно дело в шаблоне получения сертификата, в моем случае его надо было немного подправить.

Приступим к тестированию, проверим работу токена на компьютере, находящемся в OU с групповой политикой входа по смарт-карте.

При попытке войти под учетной записью с паролем мы должны получить отказ. При попытке войти со смарт-картой (токеном) мы получим предложение ввести пин и должны успешно зайти в систему.

P.s.

1) Если не работает автоматическая блокировка компьютера или выход из системы, после вытаскивания токена, смотрите запущена ли служба «Политика удаления смарт-карт»

2) На токен можно записать (сгенерировать сертификат) только локально, через RDP не получится.

3) Если не получается запустить процесс генерации сертификата по стандартному шаблону «Вход с смарт-картой», создайте его копию с такими параметрами.

На этом все, если будут вопросы, задавайте, постараюсь помочь.

Приступая к работе с центром администрирования Windows Get Started with Windows Admin Center

Область применения. Windows Admin Center, ознакомительная версия Windows Admin Center Applies To: Windows Admin Center, Windows Admin Center Preview

Центр администрирования Windows, установленный в Windows 10 Windows Admin Center installed on Windows 10

Для использования центра администрирования Windows в Windows 10 необходимо быть членом группы локальных администраторов You must be a member of the local administrator’s group to use Windows Admin Center on Windows 10

Выбор сертификата клиента Selecting a client certificate

При первом открытии центра администрирования Windows в Windows 10 необходимо выбрать сертификат клиента центра администрирования Windows (в противном случае вы получите ошибку HTTP 403 с сообщением «не удается перейти на эту страницу»). The first time you open Windows Admin Center on Windows 10, make sure to select the Windows Admin Center Client certificate (otherwise you’ll get an HTTP 403 error saying «can’t get to this page»).

В Microsoft погранично при появлении запроса в этом диалоговом окне: In Microsoft Edge, when you are prompted with this dialog:

Щелкните больше вариантов Click More choices

Выберите сертификат под названием клиент центра администрирования Windows и нажмите кнопку ОК . Select the certificate labeled Windows Admin Center Client and click OK

Убедитесь, что установлен флажок всегда разрешать доступ , и нажмите кнопку Разрешить . Make sure Always Allow Access is selected and click Allow

Подключение к управляемым узлам и кластерам Connecting to managed nodes and clusters

После завершения установки центра администрирования Windows можно добавить серверы или кластеры для управления с главной страницы обзора. After you have completed the installation of Windows Admin Center, you can add servers or clusters to manage from the main overview page.

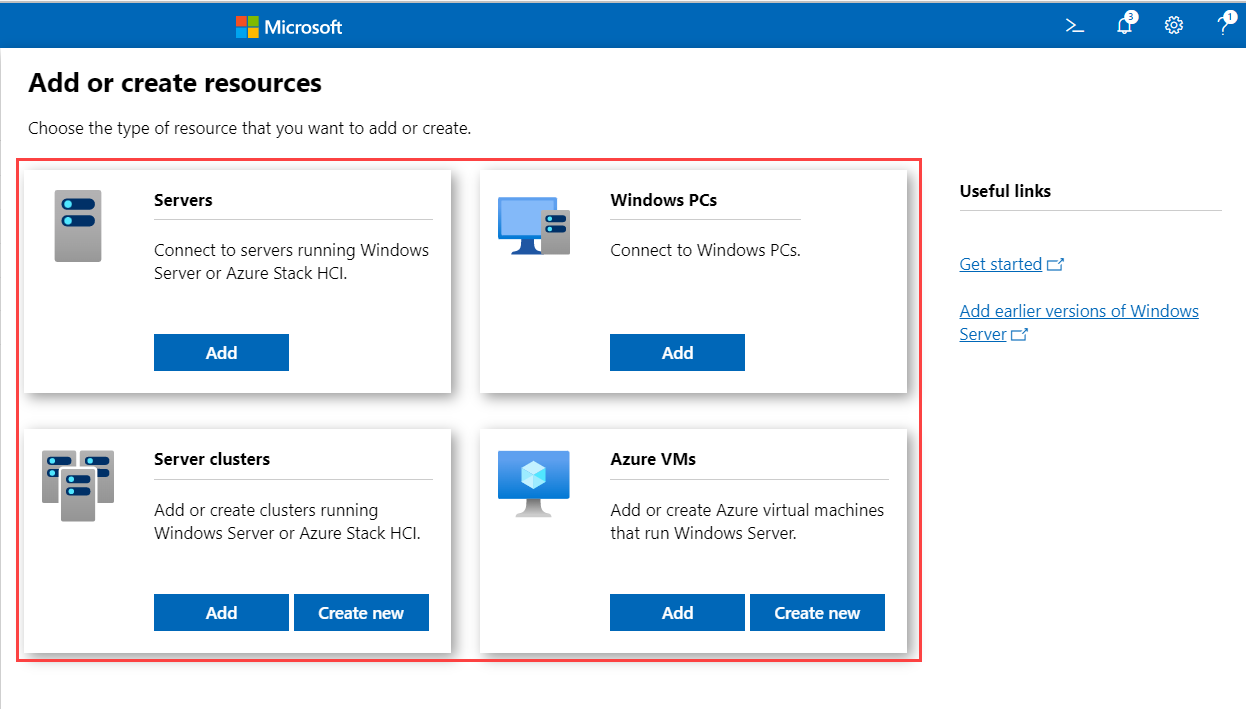

Добавление одного сервера или кластера в качестве управляемого узла Add a single server or a cluster as a managed node

Щелкните + Добавить в разделе Все подключения. Click + Add under All Connections.

Выберите Добавление сервера, кластера, компьютера Windows или виртуальной машины Azure. Choose to add a server, cluster, Windows PC, or an Azure VM:

Введите имя сервера или кластера для управления и нажмите кнопку Отправить. Type the name of the server or cluster to manage and click Submit. Сервер или кластер будет добавлен в список подключений на странице «Обзор». The server or cluster will be added to your connection list on the overview page.

—ИЛИ— — OR —

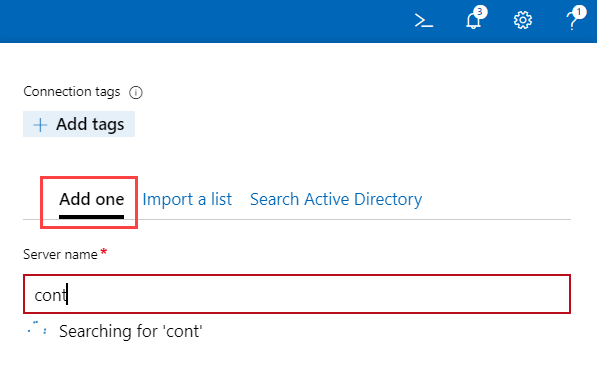

Групповое импорт нескольких серверов Bulk import multiple servers

На странице Добавление соединения с сервером перейдите на вкладку Импорт серверов . On the Add Server Connection page, choose the Import Servers tab.

Нажмите кнопку Обзор и выберите текстовый файл, содержащий запятую, или новую строку с разделителями полных доменных имен для добавляемых серверов. Click Browse and select a text file that contains a comma, or new line separated, list of FQDNs for the servers you want to add.

CSV-файл, созданный при экспорте подключений с помощью PowerShell , содержит дополнительные сведения за пределами имен серверов и не совместим с этим методом импорта. The .csv file created by exporting your connections with PowerShell contains additional information beyond the server names and is not compatible with this import method.

—ИЛИ— — OR —

Добавление серверов путем поиска Active Directory Add servers by searching Active Directory

На странице Добавление соединения с сервером перейдите на вкладку Поиск Active Directory . On the Add Server Connection page, choose the Search Active Directory tab.

Введите условия поиска и нажмите кнопку Поиск. Enter your search criteria and click Search. Поддерживаются подстановочные знаки (*). Wildcards (*) are supported.

После завершения поиска выберите один или несколько результатов, при необходимости добавьте теги и нажмите кнопку Добавить. After the search completes — select one or more of the results, optionally add tags, and click Add.

Проверка подлинности с помощью управляемого узла Authenticate with the managed node

Центр администрирования Windows поддерживает несколько механизмов проверки подлинности с помощью управляемого узла. Windows Admin Center supports several mechanisms for authenticating with a managed node. По умолчанию используется единый вход. Single sign-on is the default.

Единый вход Single Sign-on

Вы можете использовать текущие учетные данные Windows для проверки подлинности на управляемом узле. You can use your current Windows credentials to authenticate with the managed node. Это значение по умолчанию, и центр администрирования Windows пытается войти в систему при добавлении сервера. This is the default, and Windows Admin Center attempts the sign-on when you add a server.

Единый вход при развертывании в качестве службы в Windows Server Single sign-on when deployed as a Service on Windows Server

Если вы установили центр администрирования Windows в Windows Server, для единого входа требуется дополнительная настройка. If you have installed Windows Admin Center on Windows Server, additional configuration is required for single sign-on. Настройка среды для делегирования Configure your environment for delegation

—ИЛИ— — OR —

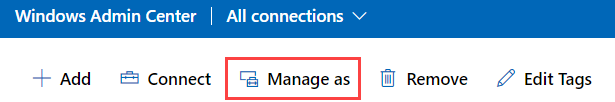

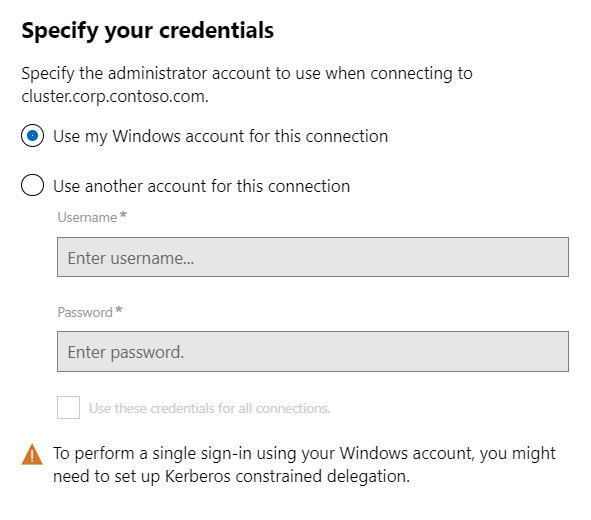

Используйте Управление как для указания учетных данных Use Manage As to Specify credentials

В разделе все подключения выберите сервер из списка и щелкните Управление как , чтобы указать учетные данные, которые будут использоваться для проверки подлинности на управляемом узле. Under All Connections, select a server from the list and choose Manage As to specify the credentials that you will use to authenticate to the managed node:

Если центр администрирования Windows работает в режиме службы в Windows Server, но делегирование Kerberos не настроено, необходимо повторно ввести учетные данные Windows: If Windows Admin Center is running in service mode on Windows Server, but you do not have Kerberos delegation configured, you must re-enter your Windows credentials:

Вы можете применить учетные данные ко всем подключениям, которые будут кэшировать их для конкретного сеанса браузера. You may apply the credentials to all connections, which will cache them for that specific browser session. При перезагрузке браузера необходимо повторно ввести учетные данные управления . If you reload your browser, you must re-enter your Manage As credentials.

Решение «пароль локального администратора» (Lap) Local Administrator Password Solution (LAPS)

Если в вашей среде используется Lapи на компьютере под управлением Windows 10 установлен центр администрирования Windows, для проверки подлинности на управляемом узле можно использовать учетные данные Lap. If your environment uses LAPS, and you have Windows Admin Center installed on your Windows 10 PC, you can use LAPS credentials to authenticate with the managed node. Если вы используете этот сценарий, оставьте отзыв. If you use this scenario, please provide feedback.

Использование тегов для Организации подключений Using tags to organize your connections

Теги можно использовать для поиска и фильтрации связанных серверов в списке подключений. You can use tags to identify and filter related servers in your connection list. Это позволяет просматривать подмножество серверов в списке подключений. This allows you to see a subset of your servers in the connection list. Это особенно удобно при наличии большого числа подключений. This is especially useful if you have many connections.

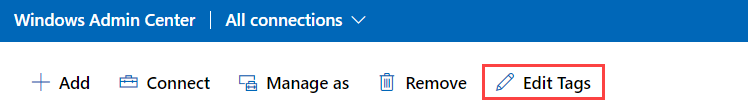

Изменить Теги Edit tags

- Выберите сервер или несколько серверов в списке все подключения Select a server or multiple servers in the All Connections list

- В разделе все подключения щелкните изменить теги . Under All Connections, click Edit Tags

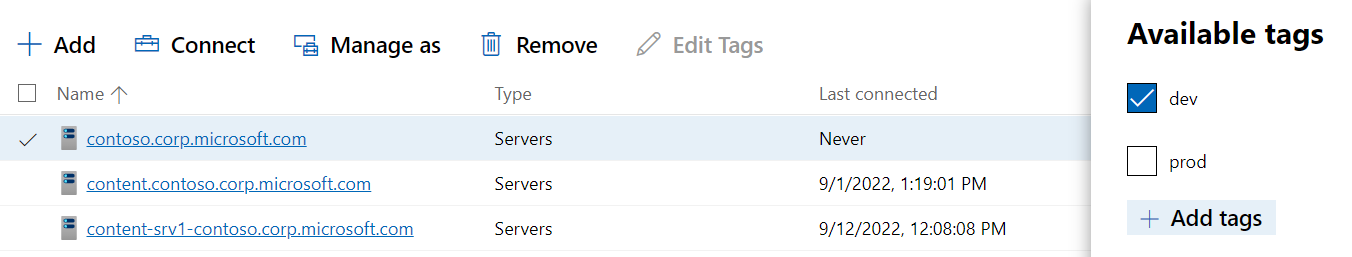

Панель изменение тегов подключения позволяет изменять, добавлять или удалять теги выбранных соединений. The Edit Connection Tags pane allows you to modify, add, or remove tags from your selected connection(s):

Чтобы добавить новый тег к выбранным соединениям, выберите Добавить тег и введите имя тега, который вы хотите использовать. To add a new tag to your selected connection(s), select Add tag and enter the tag name you would like to use.

Чтобы пометить выбранные соединения с существующим именем тега, установите флажок рядом с именем тега, который вы хотите применить. To tag the selected connections with an existing tag name, check the box next to the tag name you wish to apply.

Чтобы удалить тег из всех выбранных подключений, снимите флажок рядом с тегом, который вы хотите удалить. To remove a tag from all selected connections, uncheck the box next to the tag you wish to remove.

Если к подмножеству выбранных соединений применяется тег, флажок отображается в промежуточном состоянии. If a tag is applied to a subset of the selected connections, the check box is shown in an intermediate state. Можно щелкнуть поле, чтобы проверить его и применить тег ко всем выбранным подключениям, или щелкнуть еще раз, чтобы снять его, и удалить тег из всех выбранных подключений. You can click the box to check it and apply the tag to all selected connections, or click again to uncheck it and remove the tag from all selected connections.

Фильтрация подключений по тегу Filter connections by tag

После добавления тегов в одно или несколько подключений к серверу можно просмотреть теги в списке подключений и отфильтровать список подключений по тегам. Once tags have been added to one or more server connections, you can view the tags on the connection list, and filter the connection list by tags.

Чтобы выполнить фильтрацию по тегу, щелкните значок фильтра рядом с полем поиска. To filter by a tag, select the filter icon next to the search box.

- Можно выбрать «или», «и» или «не», чтобы изменить поведение фильтра для выбранных тегов. You can select «or», «and», or «not» to modify the filter behavior of the selected tags.

Импорт и экспорт подключений (с тегами) с помощью PowerShell Use PowerShell to import or export your connections (with tags)

Формат CSV-файла для подключений для импорта CSV file format for importing connections

Формат CSV-файла начинается с четырех заголовков «name»,»type»,»tags»,»groupId» , за которыми следуют соединения, каждое в новой строке. The format of the CSV file starts with the four headings «name»,»type»,»tags»,»groupId» , followed by each connection on a new line.

name (Имя) — полное доменное имя подключения name is the FQDN of the connection

type — это тип соединения. type is the connection type. Для соединений по умолчанию, включенных в Windows Admin Center, вы будете использовать одно из следующих. For the default connections included with Windows Admin Center, you will use one of the following:

| Тип подключения Connection type | Строка подключения. Connection string |

|---|---|

| Windows Server Windows Server | msft.sme.connection-type.server msft.sme.connection-type.server |

| ПК с Windows 10 Windows 10 PC | msft.sme.connection-type.windows-client msft.sme.connection-type.windows-client |

| Отказоустойчивый кластер Failover Cluster | msft.sme.connection-type.cluster msft.sme.connection-type.cluster |

| Гиперконвергентный кластер Hyper-Converged Cluster | msft.sme.connection-type.hyper-converged-cluster msft.sme.connection-type.hyper-converged-cluster |

tags (Теги) разделяются вертикальной чертой. tags are pipe-separated.

groupId используется для общих соединений. groupId is used for shared connections. Используйте значение global в этом столбце, чтобы сделать соединение общим. Use the value global in this column to make this a shared connection.

Изменение общих подключений ограничено администраторами шлюза. Любой пользователь может использовать PowerShell для изменения списка личных подключений. Modifying the shared connections is limited to gateway administrators — any user can use PowerShell to modify their personal connection list.

Пример CSV-файла для подключений для импорта Example CSV file for importing connections

Подключения для импорта RDCman Import RDCman connections

Используйте приведенный ниже сценарий для экспорта сохраненных в RDCman соединений в файл. Use the script below to export saved connections in RDCman to a file. Затем файл можно импортировать в Windows Admin Center, сохранив иерархию группирования RDCMan с помощью тегов. You can then import the file into Windows Admin Center, maintaining your RDCMan grouping hierarchy using tags. Попробуйте сами! Try it out!

Скопируйте приведенный ниже код и вставьте его в сеанс PowerShell. Copy and paste the code below into your PowerShell session:

Для создания CSV-файла, выполните приведенную ниже команду. To create a .CSV file, run the following command:

Импортируйте полученный CSV-файл в Windows Admin Center, и вся иерархия группирования RDCMan будет представлена в списке соединений тегами. Import the resulting .CSV file in to Windows Admin Center, and all your RDCMan grouping hierarchy will be represented by tags in the connection list. Дополнительные сведения см. в разделе Use PowerShell to import or export your connections (with tags) (Использование PowerShell для импорта или экспорта подключений (с тегами)). For details, see Use PowerShell to import or export your connections (with tags).

Просмотр сценариев PowerShell, используемых в центре администрирования Windows View PowerShell scripts used in Windows Admin Center

После подключения к серверу, кластеру или ПК можно просмотреть сценарии PowerShell, которые позволяют получить доступ к действиям пользовательского интерфейса в центре администрирования Windows. Once you’ve connected to a server, cluster, or PC, you can look at the PowerShell scripts that power the UI actions available in Windows Admin Center. В средстве щелкните значок PowerShell на верхней панели приложения. From within a tool, click the PowerShell icon in the top application bar. Выберите команду из раскрывающегося списка для перехода к соответствующему скрипту PowerShell. Select a command of interest from the dropdown to navigate to the corresponding PowerShell script.