- Установка VPN сервера на Windows Server 2016

- Шаг 1. Step 1. Планирование развертывания Always On VPN Plan the Always On VPN deployment

- Рекомендации по стандартной конфигурации Standard configuration considerations

- Подготовка сервера удаленного доступа Prepare the Remote Access Server

- Планирование методов проверки подлинности Plan Authentication Methods

- Планирование IP-адресов для удаленных клиентов Plan IP Addresses for Remote Clients

- Подготовка среды Prepare the Environment

- Подготовка маршрутизации и брандмауэра Prepare Routing and Firewall

- Дальнейшие действия Next steps

Установка VPN сервера на Windows Server 2016

В этом кратком руководстве мы опишем процесс установки и настройке VPN-сервера на базе Windows Server. Все действия, описанные в этой статье, были выполнены на Windows Server 2016, но эта инструкция подходит для любой современной серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

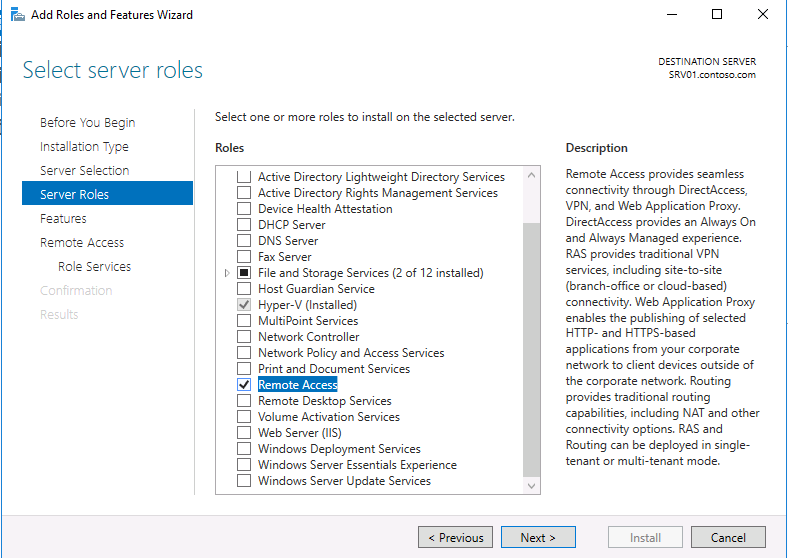

Итак, давайте начнем. Прежде всего нам нужно настроить роль удаленного доступа (Remote Access). Для этого в оснастке Server Manager запустите мастер добавления ролей и выберите роль Remote Access.

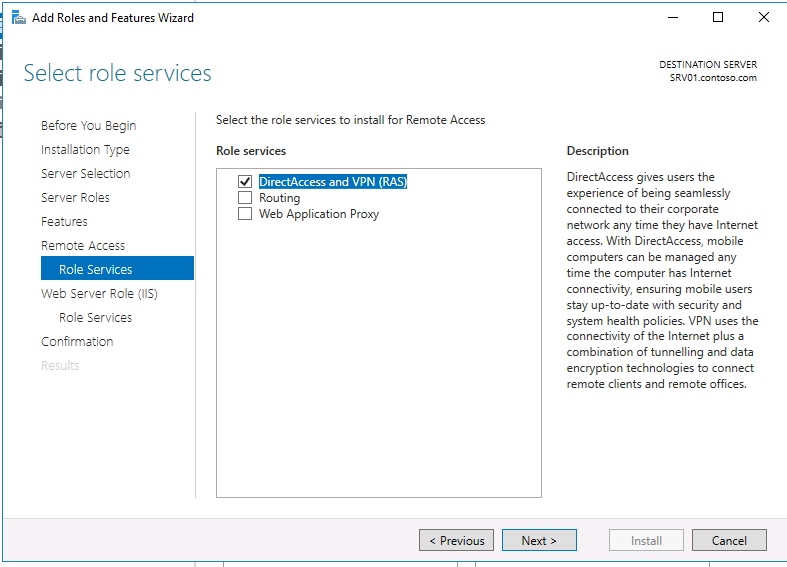

Затем, в списке служб роли выберите опцию «DirectAccess and VPN (RAS)«.

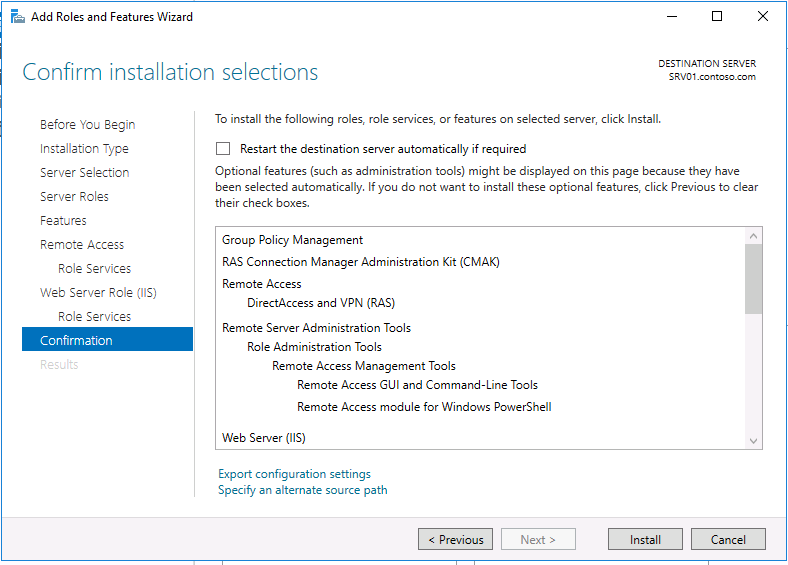

В дополнение к роли удаленного доступа и средствам управления, также автоматически будут установлены веб-сервер IIS и внутренняя база данных Windows (WID). Полный список установленных функций можно просмотреть в окончательном окне мастера, появляющимся перед тем, как вы подтвердите установку.

Установить роль Remote Access вместе со всеми необходимыми опциями можно всего одной командой PowerShell:

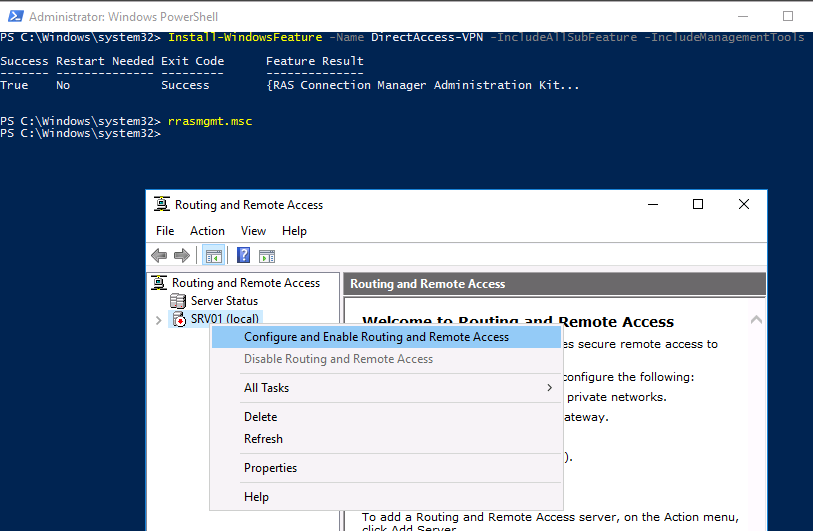

Install-WindowsFeature -Name DirectAccess-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли вам необходимо включить и настроить службу с помощью оснастки «Маршрутизация и удаленный доступ» (Routing and Remote Access) — rrasmgmt.msc.

В оснастке RRAS выберите имя сервера, щелкните правой кнопкой мыши и выберите «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) в открывшемся меню.

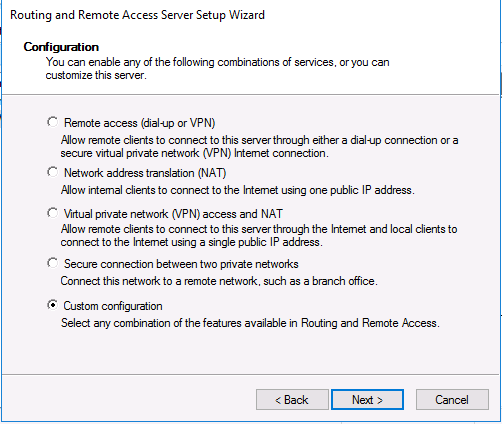

В мастере настройки выберите пункт Custom configuration.

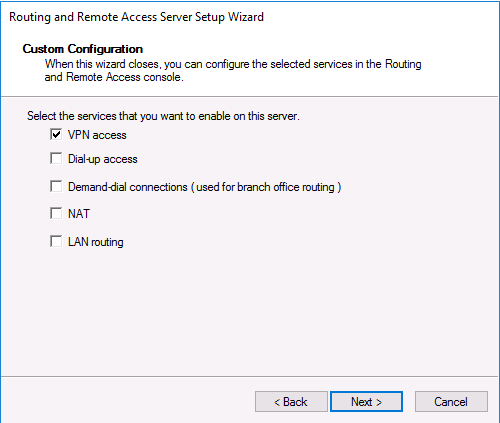

В списке служб выберите опцию VPN access.

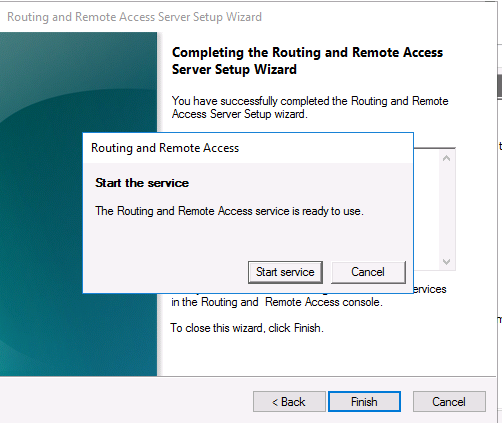

После этого система предложит вам запустить службу Маршрутизации и удаленного доступа.

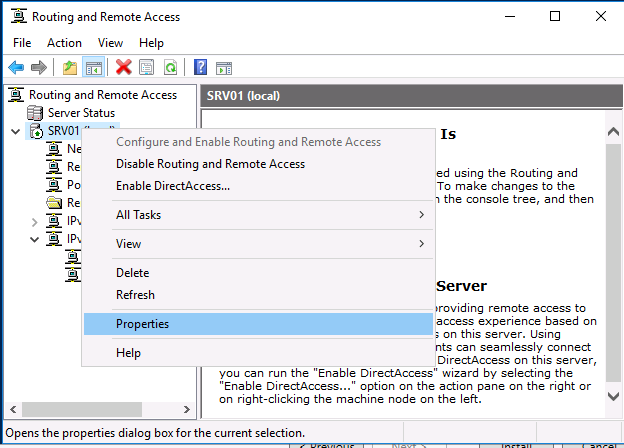

Служба VPN установлена и включена, теперь ее необходимо настроить. Снова откройте меню сервера и выберите пункт «Свойства».

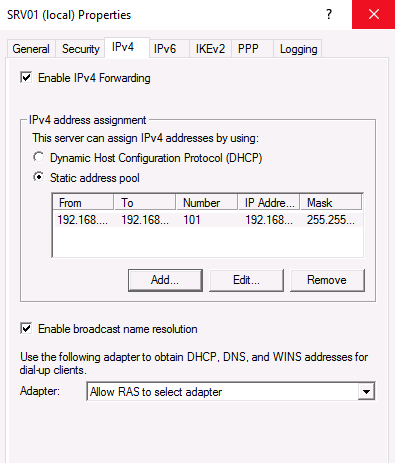

Перейдите на вкладку IPv4. Если у вас нет DHCP-серверов в сети, вам необходимо указать диапазон IP-адресов, которые будут получать клиенты при подключении к VPN-серверу.

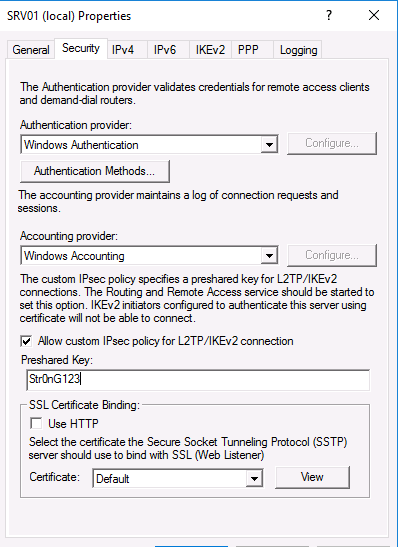

Кроме того, на вкладке Security вы можете настроить параметры безопасности — выбрать тип проверки подлинности, установить предварительный общий ключ для L2TP или выбрать сертификат для SSTP.

И еще пара нужных моментов, которые следует иметь в виду при настройке VPN-сервера.

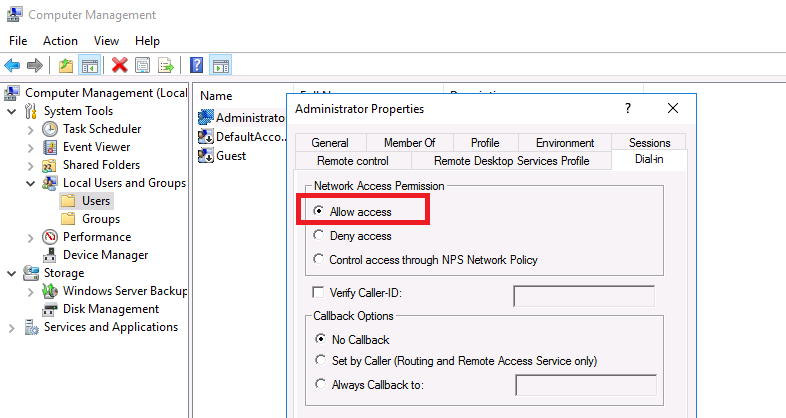

Во-первых, вам нужно указать пользователей, которых будет разрешено подключаться к этому VPN-серверу. Для автономного сервера настройка выполняется локально, в оснастке «Управление компьютером». Чтобы запустить оснастку, вам нужно выполнить команду compmgmt.msc, затем перейдите в раздел «Локальные пользователи и группы». Затем вам нужно выбрать пользователя, открыть его свойства, а на вкладке «Dial-In» отметьте пункт «Разрешить доступ» (Allow access). Если компьютер является членом домена Active Directory, те же настройки можно сделать из оснастки ADUC.

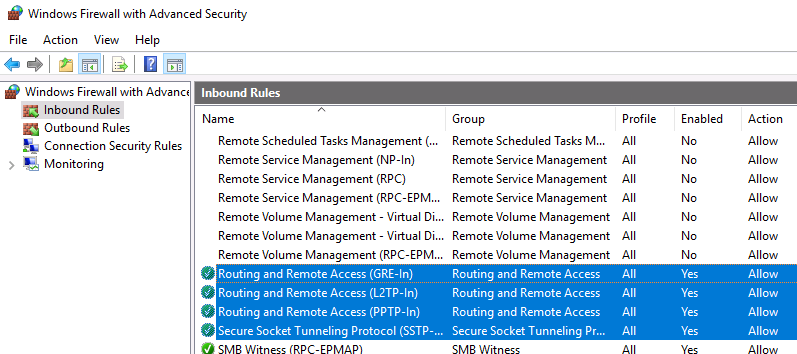

Во-вторых, проверьте, открыты ли все необходимые порты на брандмауэре Windows и межсетевом экране, осуществляющим NAT-трансляцию. Теоретически, когда вы устанавливаете роль RRAS, соответствующие правила автоматически включаются, но на всякий случай проверьте их самостоятельно. Список разрешенных правил для входящего трафика:

- Routing and Remote Access (GRE-In) — протокол 47 (GRE)

- Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP)

- Routing and Remote Access (PPTP-In) — TCP/1723

- Secure Socket Tunneling protocol (SSTP-in) – TCP/443

Если ваш VPN-сервер находится за NAT, для корректной установки VPN-соединения по протоколу L2TP/ipsec, на стороне клиента необходимо в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent создать ключ с именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

На этом все. Теперь, когда у вас имеется настроенный VPN-сервер, вы можете подключиться к нему с помощью VPN-клиента.

Шаг 1. Step 1. Планирование развертывания Always On VPN Plan the Always On VPN deployment

Область применения: Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2012 R2, Windows 10 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows 10

На этом шаге вы начинаете планировать и подготавливать развертывание Always On VPN. In this step, you start to plan and prepare your Always On VPN deployment. Перед установкой роли сервера удаленного доступа на компьютере, который планируется использовать в качестве VPN-сервера, выполните следующие задачи. Before you install the Remote Access server role on the computer you’re planning on using as a VPN server, perform the following tasks. После надлежащего планирования можно развернуть Always On VPN и при необходимости настроить условный доступ для VPN-подключения с помощью Azure AD. After proper planning, you can deploy Always On VPN, and optionally configure conditional access for VPN connectivity using Azure AD.

Рекомендации по стандартной конфигурации Standard configuration considerations

Always On VPN имеет много параметров конфигурации. Always On VPN has many configuration options. Однако вы выбираете конфигурацию VPN, но включите следующие сведения: However you choose your VPN configuration, though, include the following information:

Тип соединения. Connection type. Выбор протокола подключения важен, и в конечном итоге пройдет ручной тип проверки подлинности, который будет использоваться. Connection protocol selection is important and ultimately goes hand in hand with the type of authentication you will use. Дополнительные сведения о доступных протоколах туннелирования см. в разделе типы VPN-подключений. For details about the tunneling protocols available, see VPN connection types.

Маршруты. Routing. В этом контексте правила маршрутизации определяют, могут ли пользователи использовать другие сетевые маршруты при подключении к VPN. In this context, routing rules determine whether users can use other network routes while connected to the VPN.

Раздельное туннелирование обеспечивает одновременный доступ к другим сетям, таким как Интернет. Split tunneling allows simultaneous access to other networks, such as the Internet.

Для принудительного туннелирования весь трафик должен проходить исключительно через VPN и не допускает одновременный доступ к другим сетям. Force tunneling requires all traffic to go exclusively through the VPN and does not allow simultaneous access to other networks.

Активации. Triggering. Триггер определяет, как и когда ИНИЦИИРУЕТСЯ VPN-подключение (например, когда приложение открывается, когда устройство включено, пользователь вручную). Triggering determines how and when a VPN connection is initiated (for example, when an app opens, when the device is turned on, manually by the user). Сведения о параметрах активации см. в разделе Параметры автоматического запуска профиля VPN. For triggering options, see the VPN auto-triggered profile options.

Проверка подлинности устройства или пользователя. Device or user authentication. Always On VPN использует сертификаты устройств и подключение, инициированное устройством, через функцию, называемую туннелем устройства. Always On VPN uses device certificates and device-initiated connection through a feature called Device Tunnel. Это подключение может инициироваться автоматически и является постоянным, похоже на туннельное подключение инфраструктуры DirectAccess. That connection can be initiated automatically and is persistent, resembling a DirectAccess infrastructure tunnel connection.

При переходе с DirectAccess на Always On VPN рекомендуется начать с параметров конфигурации, которые сравнимы с имеющимся, а затем развернуть отсюда. When migrating from DirectAccess to Always On VPN, consider starting with configuration options that are comparable to what you have, and then expand from there.

При использовании сертификатов пользователей Always On VPN-клиент подключается автоматически, но это происходит на уровне пользователя (после входа пользователя), а не на уровне устройства (перед входом пользователя). By using user certificates, the Always On VPN client connects automatically, but it does so at the user level (after user sign-in) instead of at the device level (before user sign-in). Работа по-прежнему незаметна для пользователя, но она поддерживает более сложные механизмы проверки подлинности, например Windows Hello для бизнеса. The experience is still seamless to the user, but it supports more advanced authentication mechanisms, like Windows Hello for Business.

Подготовка сервера удаленного доступа Prepare the Remote Access Server

На компьютере, используемом в качестве VPN-сервера, необходимо выполнить следующие действия. You must do the following on the computer used as a VPN server:

Убедитесь, что программное обеспечение и конфигурация оборудования VPN-сервера указаны правильно. Make sure the VPN server software and hardware configuration is correct. Установите Windows Server 2016 на компьютере, который планируется использовать в качестве VPN-сервера удаленного доступа. Install Windows Server 2016 on the computer that you plan to use as a Remote Access VPN server. На этом сервере должны быть установлены два физических сетевых адаптера, один для подключения к внешней сети периметра, а второй — для подключения к внутренней сети периметра. This server must have two physical network adapters installed, one to connect to the external perimeter network, and one to connect to the internal perimeter network.

Выясните, какой сетевой адаптер подключается к Интернету и какой сетевой адаптер подключается к частной сети. Identify which network adapter connects to the Internet and which network adapter connects to your private network. Настройте сетевой адаптер для работы в Интернете с общедоступным IP-адресом, а адаптер, подключенный к интрасети, может использовать IP-адрес из локальной сети. Configure the network adapter facing the Internet with a public IP address, while the adapter facing the Intranet can use an IP address from the local network.

Если вы предпочитаете не использовать общедоступный IP-адрес в сети периметра, можно настроить пограничным брандмауэр с общедоступным IP-адресом, а затем настроить брандмауэр для переадресации запросов VPN-подключений к VPN-серверу. If you prefer not to use a public IP address on your perimeter network, you can configure the Edge Firewall with a public IP address, and then configure the firewall to forward VPN connection requests to the VPN server.

Подключите VPN-сервер к сети. Connect the VPN server to the network. Установите VPN-сервер в демилитаризованной зоне между граничным брандмауэром и брандмауэром периметра сети. Install the VPN server on a perimeter network, between the edge firewall and the perimeter firewall.

Планирование методов проверки подлинности Plan Authentication Methods

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. IKEv2 is a VPN tunneling protocol described in Internet Engineering Task Force Request for Comments 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. The primary advantage of IKEv2 is that it tolerates interruptions in the underlying network connection. Например, если временная утрата соединения или если пользователь перемещает клиентский компьютер из одной сети в другую, при восстановлении подключения по сети IKEv2 автоматически восстанавливает VPN-подключение без вмешательства пользователя. For example, if a temporary loss in connection or if a user moves a client computer from one network to another, when reestablishing the network connection IKEv2 restores the VPN connection automatically — without user intervention.

VPN-сервер удаленного доступа можно настроить для поддержки подключений IKEv2, одновременно отключив неиспользуемые протоколы, что снижает объем безопасности сервера. You can configure the Remote Access VPN server to support IKEv2 connections while also disabling unused protocols, which reduces the server’s security footprint.

Планирование IP-адресов для удаленных клиентов Plan IP Addresses for Remote Clients

Вы можете настроить VPN-сервер для назначения адресов VPN-клиентам из статического пула адресов, настроенного или IP-адресов с DHCP-сервера. You can configure the VPN server to assign addresses to VPN clients from a static address pool that you configure or IP addresses from a DHCP server.

Подготовка среды Prepare the Environment

Убедитесь, что у вас есть разрешения на настройку внешнего брандмауэра и что у вас есть допустимый общедоступный IP-адрес. Make sure that you have permissions to configure your external firewall and that you have a valid public IP address. Откройте порты в брандмауэре для поддержки VPN-подключений по протоколу IKEv2. Open ports on the firewall to support IKEv2 VPN connections. Кроме того, для приема подключений от внешних клиентов требуется общедоступный IP-адрес. You also need a public IP address to accept connections from external clients.

Выберите диапазон статических IP-адресов для VPN-клиентов. Choose a range of static IP addresses for VPN clients. Определите максимальное число одновременных VPN-клиентов, которые требуется поддерживать. Determine the maximum number of simultaneous VPN clients that you want to support. Кроме того, спланируйте диапазон статических IP-адресов во внутренней сети периметра, чтобы удовлетворить это требование, а именно, статический пул адресов. Also, plan a range of static IP addresses on the internal perimeter network to meet that requirement, namely the static address pool. При использовании DHCP для предоставления IP-адресов во внутренней сети периметра также может потребоваться создать исключение для этих статических IP-адресов в DHCP. If you use DHCP to supply IP addresses on the internal DMZ, you might also need to create an exclusion for those static IP addresses in DHCP.

Убедитесь, что общедоступная зона DNS может быть изменена. Make sure that you can edit your public DNS zone. Добавьте записи DNS в общедоступный домен DNS для поддержки инфраструктуры VPN. Add DNS records to your public DNS domain to support the VPN infrastructure.

Убедитесь, что у всех VPN-пользователей есть учетные записи пользователей Active Directory пользователя (AD DS). Make sure that all VPN users have user accounts in Active Directory User (AD DS). Прежде чем пользователи смогут подключаться к сети с помощью VPN-подключений, они должны иметь учетные записи пользователей в AD DS. Before users can connect to the network with VPN connections, they must have user accounts in AD DS.

Подготовка маршрутизации и брандмауэра Prepare Routing and Firewall

Установите VPN-сервер внутри сети периметра, который разделяет сеть периметра во внутренние и внешние сети периметра. Install the VPN server inside the perimeter network, which partitions the perimeter network into internal and external perimeter networks. В зависимости от сетевой среды может потребоваться внести несколько изменений в маршрутизацию. Depending on your network environment, you might need to make several routing modifications.

Используемых Настройка перенаправления портов. (Optional) Configure port forwarding. Пограничным брандмауэром необходимо открыть порты и идентификаторы протоколов, связанные с VPN-подключением IKEv2, и пересылать их на VPN-сервер. Your edge firewall must open the ports and protocol IDs associated with an IKEv2 VPN and forward them to the VPN server. В большинстве сред для этого необходимо настроить перенаправление портов. In most environments, doing so requires you to configure port forwarding. Перенаправьте порты UDP 500 и 4500 на VPN-сервер. Redirect Universal Datagram Protocol (UDP) ports 500 and 4500 to the VPN server.

Настройте маршрутизацию таким образом, чтобы DNS-серверы и VPN-серверы могли получить доступ к Интернету. Configure routing so that the DNS servers and VPN servers can reach the Internet. В этом развертывании используется протокол IKEv2 и преобразование сетевых адресов (NAT). This deployment uses IKEv2 and Network Address Translation (NAT). Убедитесь, что VPN-сервер может связаться со всеми необходимыми внутренними сетями и сетевыми ресурсами. Make sure that the VPN server can reach all of the required internal networks and network resources. Любая сеть или ресурс, недоступные с VPN-сервера, также недоступны через VPN-подключения из удаленных расположений. Any network or resource unreachable from the VPN server is also unreachable over VPN connections from remote locations.

В большинстве сред для достижения новой внутренней сети периметра настройте статические маршруты на пограничном брандмауэре и VPN-сервере. In most environments, to reach the new internal perimeter network, adjust static routes on the edge firewall and the VPN server. Однако в более сложных средах может потребоваться добавить статические маршруты к внутренним маршрутизаторам или настроить внутренние правила брандмауэра для VPN-сервера и блок IP-адресов, связанных с VPN-клиентами. In more complex environments, however, you may need to add static routes to internal routers or adjust internal firewall rules for the VPN server and the block of IP addresses associated with VPN clients.

Дальнейшие действия Next steps

Шаг 2. Настройка серверной инфраструктуры. на этом шаге вы установите и настроите серверные компоненты, необходимые для поддержки VPN. Step 2. Configure the Server Infrastructure: In this step, you install and configure the server-side components necessary to support the VPN. Серверные компоненты включают настройку PKI для распространения сертификатов, используемых пользователями, VPN-сервером и сервером NPS. The server-side components include configuring PKI to distribute the certificates used by users, the VPN server, and the NPS server.