- Настройка vpn l2tp linux mint

- Далее я опишу процесс настройки VPN протоколу L2TP в системе Debina 10.

- Устанавливаем пакеты для L2tp в терминале

- Настраиваем само подключение по протоколу L2TP

- Настройка vpn l2tp linux mint

- 1. Установка дополнительных программных компонентов

- 2. Настройка маршрутизатора

- 3. Создание соединения с виртуальной частной сетью в ручном режиме

- 4. Создание соединения с виртуальной частной сетью путем импортирования параметров соединения из приложения Cisco Client для Windows

- 5. Хотите ознакомиться с дополнительными советами?

- Настройка l2tp linux mint 18

Настройка vpn l2tp linux mint

В большинстве случаев VPN соединение настраивается по туннельному протоколу L2TP.

Поддержки VPN соединения с протоколом L2TP/IPSec в системе Linux по умолчанию нет. Я использую в качестве основной системы Debian 10 и у меня его нет.

В операционных системах windows данный протокол есть по умолчанию. Как там происходит процесс настройки вы можете узнать из этой статьи, опубликованной ранее.

Посмотрев дистрибутив Linux mint и Ubuntu оказалось, что и там нет необходимых протоколов.

Так как все эти системы основаны на Debian, решение данного вопроса будет одинаковым на всех системах.

Далее я опишу процесс настройки VPN протоколу L2TP в системе Debina 10.

Для начала нам нужно установить необходимые пакеты, которые обеспечат поддержку необходимых нам протоколов.

Необходимые пакеты L2TP для VPN соединения есть в репозиториях Debian 10, поэтому просто ставим их при помощи менеджера пакетов Synaptic.

Открываем менеджер и в поиске пишем L2TP.

после поиска отмечаем для установки два пакета

network-manager-l2tp и его «графическую часть» gnome, удобно для тех кто все делает в графическом интерфейсе

Отмечаем нужные пакеты для установки

В результате выделится зеленым три пакета, для установки.

Со всем соглашаемся и нажимаем применить, дожидаемся окончания установки.

Устанавливаем пакеты для L2tp в терминале

Так же можно все эти пакеты установить командами в терминале, открываем терминал и последовательно выполняем команды

Обновляем список пакетов

Устанавливаем пакет network-manager-l2tp

Устанавливаем пакет network-manager-l2tp-gnome

Настраиваем само подключение по протоколу L2TP

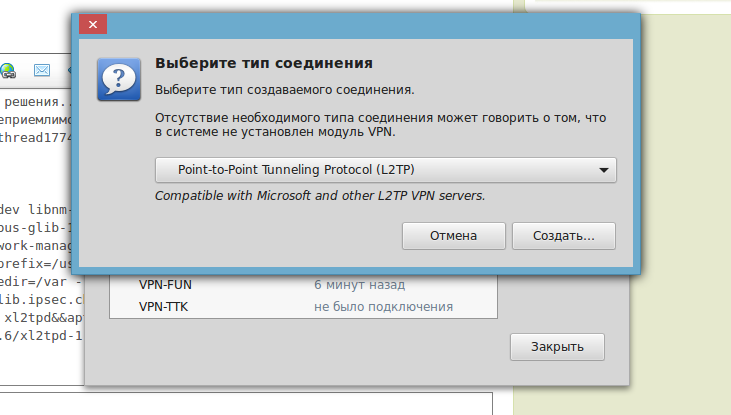

После установки всех необходимых пакетов нам остается только выбрать необходимый способ подключения в окне сетевых соединений.

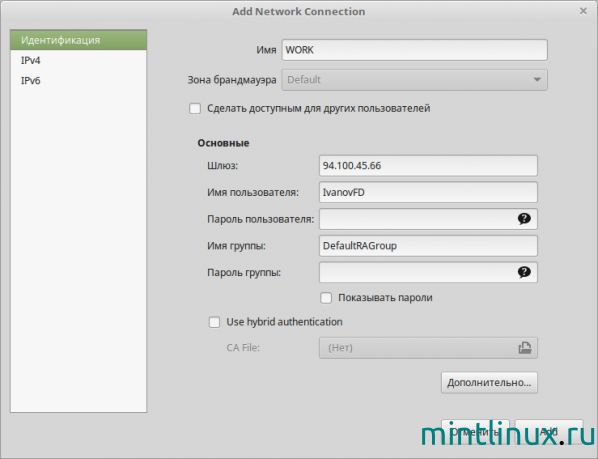

Далее все заполняем согласно вашим данным, все данные по подключению вам должен предоставить администратор.

Шлюз — ip вашего сервера, соответственно далее логин и пароль.

Перед тем как ввести пароль выберите способ его хранения, вводить каждый раз или запомнить его раз и навсегда.

Не забудьте указать PSK ключ для подключения, ниже показано где его ввести

После ввода всех данных, сохраняете настроенное соединение и можете выбрать его по клику левой кнопки мыши в трее

На этом, настройка VPN подключения закончена.

Если есть, что добавить или поделится опытом пишите в комментариях.

Источник

Настройка vpn l2tp linux mint

Во многих компаниях и университетах используются Cisco-совместимые виртуальные частные сети (Compatible Cisco Virtual Private Network). Это защищенные виртуальные сети (VPN), посредством которых вы можете получить доступ к данным, не предназначенным для публичного доступа (например, к данным из вашей домашней директории на сервере организации). Кроме того, некоторые Интернет-провайдеры предоставляют доступ в Интернет исключительно посредством виртуальных частных сетей, работающих по протоколам PPTP и L2TP.

Для того, чтобы получить возможность соединения с подобными сетями в Linux Mint, Ubuntu и Fedora Workstation вам придется выполнить описанные ниже действия.

1. Установка дополнительных программных компонентов

В первую очередь следует установить несколько вспомогательных программных компонентов из репозитория программного обеспечения дистрибутива Linux Mint, Ubuntu или Fedora Workstation. По этой причине перед началом выполнения описанных операций следует убедиться в том, что вы корректно настроили хотя бы временное соединение с сетью Интернет.

Linux Mint и Ubuntu:

Для начала нужно открыть окно терминала и ввести в него следующую команду для установки дополнительных плагинов менеджера сетевых соединений NetworkManager, необходимых для соединения с виртуальными частными сетями по протоколам OpenVPN и VPNC:

sudo apt-get install network-manager-openvpn-gnome network-manager-vpnc-gnome

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля не будут отображаться никоим образом, даже с помощью точек, и это нормально. После ввода пароля следует снова нажать клавишу Enter.

Для поддержки протокола L2TP следует установить дополнительные программные компоненты из надежного стороннего частного архива пакетов (PPA) проекта nm-l2tp с помощью следующих команд:

sudo add-apt-repository ppa:nm-l2tp/network-manager-l2tp

sudo apt-get update

sudo apt-get install network-manager-l2tp

После ввода каждой из команд также следует использовать клавишу Enter для ее исполнения.

Кроме того, вам может понадобиться плагин для поддержки протокола PPTP, но он устанавливается по умолчанию.

Fedora Workstation:

В Fedora Workstation также нужно открыть окно терминала и ввести в него следующую команду для установки дополнительного плагина менеджера сетевых соединений NetworkManager, необходимого для соединения с виртуальными частными сетями по протоколу L2TP (плагины для поддержки соединения с виртуальными частными сетями по протоколам OpenVPN, VPNC и PPTP устанавливаются по умолчанию):

sudo dnf install NetworkManager-l2tp-gnome

После окончания ввода команды следует нажать клавишу Enter для ее исполнения.

Если вы установили все программные компоненты, вам придется перезагрузить компьютер для того, чтобы застраховаться от различных сложно диагностирумых проблем.

2. Настройка маршрутизатора

Теперь нужно проверить, позволяет ли ваш маршрутизатор осуществлять доступ к виртуальным частным сетям. Для этого вам придется открыть веб-интерфейс вашего маршрутизатора (вы можете прочитать о том, как это сделать, в руководстве по его эксплуатации).

В веб-интерфейсе вашего маршрутизатора для этой цели должны использоваться параметры конфигурации, аналогичные приведенным на иллюстрации ниже (в качестве примера используется веб-интерфейс маршрутизатора Linksys WRT54GL).

3. Создание соединения с виртуальной частной сетью в ручном режиме

В случае работы с дистрибутивом Linux Mint с окружением рабочего стола Cinnamon достаточно нажать на иконку менеджера соединений Network Manager (в правой части системной панели, обычно рядом с иконкой для управления уровнем звука). После этого следует осуществить переход «Соединения — Добавить — Cisco-совместимая VPN (vpnc) или Point to Point Tunneling Protocol (PPTP) или Layer 2 Tunneling Protocol (L2TP) — Cоздать. ». (В случае работы с дистрибутивом Ubuntu названия элементов меню и кнопок могут немного отличаться, но поиск соответствий не связан с какими-либо сложностями.) В Fedora Workstation следует открыть системное меню (в правой части верхней панели), нажать на кнопку с гаечным ключом и отверткой, в открывшемся окне настроек выбрать элемент «Сеть» из раздела «Оборудование», нажать на кнопку «+» под списком типов соединений в левой части окна, после чего в открывшемся диалоге настроек выбрать тип сети «Cisco-совместимая VPN (vpnc)», «Point-to-Point Tunneling Protocol (PPTP)» или «Layer 2 Tunneling Protocol (L2TP)».

Теперь вам придется ввести необходимые параметры соединения. Этими параметрами являются:

- Шлюз (IP-адрес основного сервера виртуальной частной сети)

- Имя пользователя

- Пароль пользователя

- Имя группы (для VPNC)

- Пароль группы (для VPNC)

После заполнения соответствующих полей диалога создания нового соединения, вы сможете устанавливать и разрывать соединение с виртуальной частной сетью с помощью соответствующего элемента меню менеджера сетевых соединений Network Manager, которое открывается по нажатию на его иконку. Например, в Linux Mint с окружением рабочего стола Cinnamon для соединения с виртуальной частной сетью следует нажать на иконку менеджера сетевых соединений Network Manager, выбрать пункт «Сетевые соединения», после чего выбрать имя только что созданного соединения. При запросе вам придется ввести пароль для доступа к сети, который должен быть предоставлен вашей компанией или университетом. В Fedora Workstation для этой же цели достаточно открыть системное меню (в правой части верхней панели), открыть раздел «Соединение VPN» и воспользоваться элементом «Включить». После этого вы сможете посещать защищенные веб-страницы с помощью любого веб-браузера, например, Firefox.

4. Создание соединения с виртуальной частной сетью путем импортирования параметров соединения из приложения Cisco Client для Windows

Если вы используете приложение Cisco Client в Windows для соединения с виртуальной частной сетью, вы можете просто воспользоваться функцией импорта его конфигурации, реализованной в менеджере соединений Network Manager в Linux. Для этого следует открыть Проводник Windows и осуществить с помощью него переход «Program Files — Cisco Systems — VPN Client — Profiles». После этого следует скопировать файл с расширением .pcf из данной директории на флеш-накопитель с интерфейсом USB и перезагрузиться из ОС Windows в Linux Mint, Ubuntu или Fedora Workstation.

Далее в Linux Mint с окружением рабочего стола Cinnamon следует нажать на иконку менеджера сетевых соединений Network Manager (в правой части системной панели, обычно рядом с иконкой для управления уровнем звука), выбрать пункт меню «Сетевые соединения», нажать на кнопку «Добавить», выбрать пункт меню «Импортировать сохраненные параметры VPN. », нажать на кнопку «Создать. » и указать путь к скопированному файлу с расширением .pcf. (В случае работы с дистрибутивом Ubuntu названия элементов меню и кнопок могут немного отличаться, но поиск соответствий не связан с какими-либо сложностями.) Обратите внимание на приведенную ниже иллюстрацию.

В Fedora Workstation следует открыть системное меню (в правой части верхней панели), нажать на кнопку с гаечным ключом и отверткой, в открывшемся окне настроек выбрать элемент «Сеть» из раздела «Оборудование», нажать на кнопку «+» под списком типов соединений в левой части окна, после чего в открывшемся диалоге настроек выбрать вариант «Импортировать из файла. ».

Теперь пришло время перезагрузить ваш компьютер для того, чтобы менеджер сетевых соединений Network Manager корректно завершил свою конфигурацию.

Для соединения с виртуальной частной сетью в Linux Mint с окружением рабочего стола Cinnamon, также, как и в случае конфигурации соединения в ручном режиме, следует нажать на иконку менеджера сетевых соединений Network Manager, выбрать пункт «Сетевые соединения», после чего выбрать имя только что созданного соединения. При запросе вам придется ввести пароль для доступа к сети, который должен быть предоставлен вашей компанией или университетом. В Fedora Workstation для выполнения аналогичного действия достаточно открыть системное меню (в правой части верхней панели), открыть раздел «Соединение VPN» и воспользоваться элементом «Включить». После этого вы сможете посещать защищенные веб-страницы с помощью любого веб-браузера, например, Firefox.

5. Хотите ознакомиться с дополнительными советами?

Хотите узнать о других настройках и приемах работы с Linux-системами? На данном веб-сайте размещено большое количество подобных материалов.

Источник

Настройка l2tp linux mint 18

| #1 — 10 сентября 2016 в 21:54 |

Linux Mint Cinnamon 18 x64

Прошу помощи новичку, необходимо настроить vpn l2tp ipsec до рабочей станции (есть адрес сервера, sharedkey и логин, пароль).

После установки дистрибутива минт по умолчанию в networkmanager есть только vpn pptp и OpenVPN. В менеджере пакетов не смог найти что либо подобное networkmanager-l2tp-gnome или l2tp-ipsec-vpn. Смог найти только xl2tpd но как им пользоваться пока не разобрался. Подскажите существует ли плагин l2tp для networkmanager? Или пакеты с помощью которых можно поднять впн. Буду благодарен за любую информацию.

| #2 — 11 сентября 2016 в 00:11 |

| #3 — 7 октября 2016 в 12:56 |

| #4 — 7 октября 2016 в 21:09 |

| #5 — 8 ноября 2016 в 11:55 |

| #6 — 8 ноября 2016 в 12:31 |

| #7 — 8 ноября 2016 в 15:09 |

| #8 — 8 ноября 2016 в 16:13 |

Ужас какой-то, целый день убил на поиск рабочего решения. Словами можно, конечно, передать то, что под конец дня я чувствую, но в рамках данного форума это неприемлимо.

Источник: http://www.cyberforum.ru/ubuntu-linux/thread1774361.html

Скопирую сюда на всякий случай.

1) sudo su

2) apt install intltool libtool network-manager-dev libnm-util-dev libnm-glib-dev libnm-glib-vpn-dev libnm-gtk-dev libnm-dev libnma-dev ppp-dev strongswan libdbus-glib-1-dev libsecret-1-dev libgtk-3-dev libglib2.0-dev xl2tpd&&git clone https://github.com/nm-l2tp/network-manager-l2tp.git&&cd network-manager-l2tp&&autoreconf -fi&&intltoolize&&./configure —disable-static —prefix=/usr —sysconfdir=/etc —libdir=/usr/lib/x86_64-linux-gnu —libexecdir=/usr/lib/NetworkManager —localstatedir=/var —with-pppd-plugin-dir=/usr/lib/pppd/2.4.7&&make&&make install&&apparmor_parser -R /etc/apparmor.d/usr.lib.ipsec.charon&&apparmor_parser -R /etc/apparmor.d/usr.lib.ipsec.stroke&&apt remove xl2tpd&&apt install libpcap0.8-dev&&wget https://github.com/xelerance/xl2tpd/archive/v1.3.6/xl2tpd-1.3.6.tar.gz&&tar xvzf xl2tpd-1.3.6.tar.gz&&cd xl2tpd-1.3.6&&make&&make install&&echo «END. «

| 20161108231203_9ogm9.png | 57,43 Кб | Скачали: 1600 |

| #9 — 30 декабря 2016 в 19:39 |

Давайте лучше так оставим для новичков?

Устанавливаем необходимые пакеты

sudo apt install intltool libtool network-manager-dev libnm-util-dev libnm-glib-dev\

libnm-glib-vpn-dev libnm-gtk-dev libnm-dev libnma-dev ppp-dev strongswan\

libdbus-glib-1-dev libsecret-1-dev libgtk-3-dev libglib2.0-dev xl2tpd

Переустанавливаем Network Manager

./configure —disable-static —prefix=/usr —sysconfdir=/etc —libdir=/usr/lib/x86_64-linux-gnu\

—libexecdir=/usr/lib/NetworkManager —localstatedir=/var\

—with-pppd-plugin-dir=/usr/lib/pppd/2.4.7

make

sudo make install

Удаляем настройки AppArmor касающиеся IPSEC

sudo apparmor_parser -R /etc/apparmor.d/usr.lib.ipsec.charon

sudo apparmor_parser -R /etc/apparmor.d/usr.lib.ipsec.stroke

Заменяем x2ltpd на libpcap

sudo apt remove xl2tpd

sudo apt install libpcap0.8-dev

| #10 — 7 августа 2017 в 18:38 |

| #11 — 19 февраля 2018 в 01:06 |

| #12 — 11 июня 2018 в 00:17 |

| Владимир измайлов: |

| какой гемор ппц, минт 18.3 все работает с этой статьи) за 3 минуты, до этого я се сеть упорол канешь. и 4 часа времени убил) https://www.techrepublic.com/article/how-to-add-the-l2tp-vpn-option-to-network-manager-in-linux/ |

Спасибо тебе, добрый человек. Реально, пара минут и все работает.

| #13 — 23 сентября 2018 в 18:40 |

Помогите разобраться уже голову сломал

на 32 битной системе все работает норм на релизе 13 а на 18 64 битной вот что пишет внизу

sudo /usr/lib/NetworkManager/nm-l2tp-service —debug

[sudo] пароль для ux:

nm-l2tp[1915] nm-l2tp-service (version 1.2.8) starting.

nm-l2tp[1915] uses default —bus-name «org.freedesktop.NetworkManager.l2tp»

nm-l2tp[1915] ipsec enable flag: yes

** Message: Check port 1701

** Message: Can’t bind to port 1701

nm-l2tp[1915] L2TP port 1701 is busy, using ephemeral.

connection

id : «121121» (s)

uuid : «472df4a5-d0a4-4bec-bf93-7388c924b85b» (s)

interface-name : NULL (sd)

type : «vpn» (s)

permissions : [«user:ux:»] (s)

autoconnect : FALSE (s)

autoconnect-priority : 0 (sd)

timestamp : 0 (sd)

read-only : FALSE (sd)

zone : NULL (sd)

master : NULL (sd)

slave-type : NULL (sd)

autoconnect-slaves : ((NMSettingConnectionAutoconnectSlaves) NM_SETTING_CONNECTION_AUTOCONNECT_SLAVES_DEFAULT) (sd)

secondaries : [] (s)

gateway-ping-timeout : 0 (sd)

metered : ((NMMetered) NM_METERED_UNKNOWN) (sd)

lldp : -1 (sd)

ipv6

method : «auto» (s)

dns : [] (s)

dns-search : [] (s)

dns-options : NULL (sd)

addresses : ((GPtrArray*) 0x1981b60) (s)

gateway : NULL (sd)

routes : ((GPtrArray*) 0x1981c20) (s)

route-metric : -1 (sd)

ignore-auto-routes : FALSE (sd)

ignore-auto-dns : FALSE (sd)

dhcp-hostname : NULL (sd)

dhcp-send-hostname : TRUE (sd)

never-default : FALSE (sd)

may-fail : TRUE (sd)

dad-timeout : -1 (sd)

dhcp-timeout : 0 (sd)

ip6-privacy : ((NMSettingIP6ConfigPrivacy) NM_SETTING_IP6_CONFIG_PRIVACY_UNKNOWN) (sd)

addr-gen-mode : 1 (sd)

ipv4

method : «auto» (s)

dns : [] (s)

dns-search : [] (s)

dns-options : NULL (sd)

addresses : ((GPtrArray*) 0x1981ce0) (s)

gateway : NULL (sd)

routes : ((GPtrArray*) 0x7f67c0001260) (s)

route-metric : -1 (sd)

ignore-auto-routes : FALSE (sd)

ignore-auto-dns : FALSE (sd)

dhcp-hostname : NULL (sd)

dhcp-send-hostname : TRUE (sd)

never-default : FALSE (sd)

may-fail : TRUE (sd)

dad-timeout : -1 (sd)

dhcp-timeout : 0 (sd)

dhcp-client-id : NULL (sd)

dhcp-fqdn : NULL (sd)

vpn

service-type : «org.freedesktop.NetworkManager.l2tp» (s)

user-name : «ux» (s)

persistent : FALSE (sd)

data : ((GHashTable*) 0x1978b60) (s)

secrets : ((GHashTable*) 0x19789e0) (s)

timeout : 0 (sd)

nm-l2tp[1915] starting ipsec

Stopping strongSwan IPsec failed: starter is not running

Starting strongSwan 5.3.5 IPsec [starter].

Loading config setup

Loading conn ‘472df4a5-d0a4-4bec-bf93-7388c924b85b’

found netkey IPsec stack

nm-l2tp[1915] Spawned ipsec up script with PID 1982.

initiating Main Mode IKE_SA 472df4a5-d0a4-4bec-bf93-7388c924b85b[1] to 78.36.18.47

generating ID_PROT request 0 [ SA V V V V ]

sending packet: from 10.0.2.15[500] to 78.36.18.47[500] (224 bytes)

sending retransmit 1 of request message ID 0, seq 1

sending packet: from 10.0.2.15[500] to 78.36.18.47[500] (224 bytes)

nm-l2tp[1915] Timeout trying to establish IPsec connection

nm-l2tp[1915] Terminating ipsec script with PID 1982.

Stopping strongSwan IPsec.

destroying IKE_SA in state CONNECTING without notification

nm-l2tp[1915] Could not establish IPsec tunnel.

(nm-l2tp-service:1915): GLib-GIO-CRITICAL **: g_dbus_method_invocation_take_error: assertion ‘error != NULL’ faile

| #14 — 29 марта 2020 в 12:27 |

Guys you need to google this , huge news for Corona -> «COVID20CB»

Источник