- ru VPN

- Подключение к провайдеру через VPN

- по протоколу PPTP

- по протоколу L2TP

- с диска netinstall

- Во время процесса установки системы

- После процесса установки системы

- Организация доступа через VPN

- Ссылки

- Настройка vpn linux debian

- Настройка VPN в Debian

- Теплый и ламповый VPN

- Начало

- Настройка сервера

- Настройка android клиента (root не требуется)

- Настройка Windows клиента

- Настройка Linux клиента

- Настройка роутера на dd-wrt (Big или Mega)

- Записки IT специалиста

- Настраиваем L2TP VPN-сервер на платформе Linux (Debian / Ubuntu)

- Настраиваем IPsec

- Настраиваем L2TP

- Дополнительные материалы:

- ru

- VPN

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

Подключение к провайдеру через VPN

На практике, чаще всего, встречается ситуация, когда пользователь имеет доступ в локальную сеть, но для выхода в интернет, ему необходимо воспользоваться VPN-соединением, использующим PPTP или L2TP протокол. Следовательно, для того, чтобы получить доступ в интернет, нужно установить VPN-соединение, а точнее (чаще всего) — по протоколу PPTP.

по протоколу PPTP

Для установки соединения с провайдером вам понадобится клиент pptp-linux. Смотрите подробное описание установки соединения по протоколу PPTP здесь.

по протоколу L2TP

Для установки соединения с провайдером вам понадобится программа OpenL2TP или демон xl2tpd. Смотрите подробное описание установки соединения по протоколу L2TP через программу OpenL2TP здесь, для демона xl2tpd — здесь.

с диска netinstall

В случае, если вы воспользовались установочным диском netinstall (debian-version—arch-netinst.iso), и находитесь в свежей, только что установленной системе, то вы сможете уже сейчас установить Интернет соединение по протоколу PPTP.

Собственно, весь подвох заключается в том, что при обычной (псевдо)графической установке, ставятся не все пакеты, а при экспертной установке (в расширенных параметрах установки) нам предоставляется возможность выбрать список пакетов (в т.ч. и нужный нам). В составе пакетов установочного диска netinstall находится пакет клиента pptp-linux, но отсутствует пакет с демоном xl2tpd.

Во время процесса установки системы

После процесса установки системы

После завершения обычной (псевдо)графической установки, проверьте ваш файл со списком ‘источников’, /etc/apt/sources.lists, на наличие строки, которая добавляет ‘источник’ репозитория пакетов с CD-ROM диска netinstall. В общем случае, строка, добавляющая ‘источник’, которая выглядит как deb cdrom:[Debian GNU/Linux release info]/ version main, уже присутствует в вашем файле /etc/apt/sources.lists, но закомментирована. В таком случае, просто раскомментируйте эту строку, подключив к APT, репозиторий пакетов, содержащийся на диске. Если же вы удалили строку или её часть, то воспользуйтесь утилитой apt-cdrom, введя команду

тем самым, добавив снова строку в файл /etc/apt/sources.lists, для подключения репозитория пакетов, находящегося на диске netinstall. Затем обновите список доступных пакетов в собственной базе данных системы пакетов APT командой

и можете обнаружить пакет pptp-linux в списке доступных

Обратите внимание, что программа apt-cdrom работает только, если ваш CD-ROM правильно настроен в системном файле настроек /etc/fstab.

Разумеется, конечно, пакеты-зависимости pptp-linux также присутствуют в списке доступных пакетов, при помощи диска netinstall.

Организация доступа через VPN

Ссылки

netinstall — Сетевая установка с минимальным компакт-диском

Руководство APT — Добавление CD-ROM в файл sources.list

Клиент PPTP — Официальный сайт «Клиент PPTP», клиент Linux, FreeBSD, NetBSD и OpenBSD для протокола от Microsoft — Point-to-Point Tunneling Protocol, PPTP

Клиент PPTP — Руководство по использованию в Debian

Источник

Настройка vpn linux debian

| Настройка VPN-соединения в Debian Linux |

|

| Здесь представлен пример настройки VPN-подключения для Debian Linux. Но не менее полезна она будет обладателям дистрибутивов, основанных на Debian. Например, Ubuntu. |

Для начала Вам понадобится пакет pptp:

# apt-get install pptp-linux

lock

noauth

nobsdcomp

nodeflate

“имя пользователя” PPTP “пароль” *

“имя пользователя” и “пароль” необходимо заменить Вашими именем пользователя и паролем без кавычек, так, как указанно в Вашем договоре.

Теперь можете подключаться командой:

Проверить подключены ли вы к VPN можно набрав команду ifconfig . Если в ее выводе есть секция ppp0 , то вы подключены и можете начинать работу с Интернет.

Для отключения нажмите ctrl+c, либо наберите:

* — XX — это номер вашей подсети.

Настройка VPN в Debian

1. Для начала нужно установить пакет pptp-linux, если он не был установлен:

2. Прописываем логин/пароль для авторизации в файле /etc/ppp/chap-secrets

3. Редактируем файл /etc/ppp/options.pptp (если его нету, то создаем)

3. Создаём файл /etc/ppp/peers/znet

Соответственно во всем вышеприведенном нужно указывать свои логин и пароль на подключение к интернету и впн сервер вместо 192.168.1.1.

Поднимать соединение нужно командой pon znet, закрывать командой poff znet

Источник

Теплый и ламповый VPN

Ничего не предвещало беды, как вдруг в 2 часа ночи раздался телефонный звонок.

— Алло, милый! У меня youtube не работает!

— Прекрасно, иди спать!

— Нууу! Там новая серия вышла!

— Завтра всё сделаю!

— Ну Заяя, нуууу!

— Ладно! Ладно! Сейчас.

…

Из этого поста вы узнаете ответы на следующие вопросы:

Как спасти свою милую от стресса в 2 часа ночи? Как вернуть доступ к youtube.com, если ваш провайдер его заблокировал? Как быстро поднять VPN и настроить клиентские устройства (Android, Windows, Debian, dd-wrt) для работу с ним? Как безопасно серфить интернет на открытых точках доступа? Как заработать карму в глазах своей возлюбленной? Если вам это интересно, добро пожаловать под кат!

Начало

Первым делом я попросил сделать трейс и отрезолвить youtube.com с DNS провайдера и Google Public DNS

Стало ясно что проблема в провайдере, его DNS отдавал IP заглушки, а трейс до IP youtube.com, полученному запросом к 8.8.8.8 уходил в никуда.

После этого я подкинул пару хороших и быстрых прокси, чтобы моя милая успокоилась и пошла смотреть свой любимый сериал. Попутно объяснил ей где найти очередные прокси, если эти помрут, а так же провел инструктаж о мерах предосторожности при использовании чужих прокси. Её все устроило, скорость была отменной, она визжала как поросенок, после чего пропала на пару часов в бездне кинематографа. Это был самый простой и быстрый способ ее успокоить и вернуть возможность вновь наслаждаться благами цивилизации.

Прокси, тем более публичные, это не серьезно, проблемно и очень не безопасно, нам нужен VPN подумал я, и поэтому решил — пока меня не отвлекают надо приступить к реализации. Для начала выберем сервер.

vServer VQ 7 — от Hetzner подойдет, цена вопроса всего 7.90 Евро/мес, а т.к. ничего кроме VPN мы запускать пока не планируем, этой простейшей конфигурации вполне хватит.

Как зарегистрироваться и купить сервер, объяснять не буду, скажу только что у меня попросили любой документ удостоверяющий личность, на котором видна дата рождения. Платил картой VISA.

Настройка сервера

И так, мы зарегистрировались и купили vServer VQ 7, заходим в админку и видим наш сервер

Теперь установим на него debian (кстати это можно сделать прямо во время оформления заказа). Переходим на вкладку Linux, выбираем конфигурацию Debian 6.0 minimal, 32bit, жмем Activate.

Установка начнется при следующем запуске сервера, т.е. нам надо его перезагрузить, сделать это можно на вкладке vServer, или по SSH.

Через некоторое время на почту придет письмо что все готово. Там же будет и пароль root пользователя, подключаемся по SSH к серверу и приступаем к настройке.

Всё, серверная часть готова. Можно подключаться. Для перехода к следующим этапам, надо выгрузить с нашего сервера сертификаты из папки: Это можно сделать при помощи SSH, либо mc если у вас есть ftp сервер. Нам нужны только некоторые файлы, какие именно читаем ниже.

Настройка android клиента (root не требуется)

1. Устанавливаем на телефон OpenVPN for Android

2. Загружаем на карту памяти сертификат p12, брать тут

3. Запускаем OpenVPN for Android

4. VPN Profiles > Add, вводим любое имя. Приступаем к настройке профиля:

- Basic > Server Address: IP адрес вашего VPN сервера, либо имя домена если вы его привязали

- Type: PKCS12 File

- Select: Выбираем наш файл *.p12

- PKCS12 Password: вводим пароль импорта сертификата, заданный при его генерации.

- upd: используйте последнюю версию приложения, в ней проверка remote-cert-tls server включена по-умолчанию. либо включите вручную в настройках авторизации, проверку сертификата сервера

- Если вы включили tls-auth на сервере, включите в настройках профиля tls-auth и выберите ta.key

5. Готово. Подключаемся и проверяем, текущий статус подключения доступен в панели уведомлений (можно добавить на рабочий стол ярлык для конкретного VPN, он будет стартовать сразу по клику на ярлык, без лишних телодвижений. Если хотите чтобы при каждом подключении спрашивало пароль, просто не сохраняйте его в настройках профиля).

Настройка Windows клиента

1. Скачиваем и устанавливаем клиент: 32bit | 64bit

2. Создаем файл конфигурации myvpnconfig.ovpn (обычный текстовый файл):

3. Создаем batch скрипт (start_my_vpn.cmd) для запуска VPN сессии:

4. Скрипт и конфиг ложим в одну папку, в эту же папку кидаем vpn.windows.p12 сертификат, брать его тут

5. Готово, ярлык на скрипт кидаем на рабочий стол, запускаем от имени администратора или от пользователя с его правами, при запуске он попросит ввести пароль для «импорта» сертификата.

Если пароль верный, то несколько секунд и мы подключились:

Для не параноиков или автостарта туннеля без ввода пароля, можно вместо p12 использовать связку сертификатов ca.crt, vpn.windows.key и vpn.windows.crt, выглядит это так,

вместо пишем:

Файлы брать все там же и положить в папку с myvpnconfig.ovpn и start_my_vpn.cmd.

Настройка Linux клиента

Настройка на примере debian 6.0

Готово. Не забудьте положить vpn.debian.p12 или ca.crt, vpn.debian.key и vpn.debian.crt в папку со скриптом и файлом конфигурации.

Для подключения к VPN, просто выполните с повышенными привилегиями:

Настройка роутера на dd-wrt (Big или Mega)

В данном случае будет проведена настройка роутера, как клиента сети VPN, для возможности удаленного подключения к роутеру, если подключение по внешнему адресу недоступно, например провайдер внезапно выдал вам NAT’ированный IP. Подключаться можно будет с любого устройства, внутри вашего VPN.

1. Перейдите на страницу router_ip/Diagnostics.asp (тех.обслуживание->команды)

2. Если у вас уже есть «Параметры запуска», то нажмите Редактировать и добавьте ниже приведенный код, после, либо до вашего. Если нет то просто вставьте его в «Командный процессор» и нажмите «Сохранить параметры запуска»

3. Собственно сам код запуска:

4. Переменные CA_CRT, CLIENT_CRT и CLIENT_KEY, это содержимое файлов ca.crt, vpn.ddwrt.crt и vpn.ddwrt.key соответственно, просто открывайте их текстовым редактором и копируйте содержимое, в vpn.ddwrt.crt блок будет в самом конце, в двух других копируем содержимое полностью. Брать файлы известно где

5. Не забудьте заменить IP_ВАШЕГО_СЕРВЕРА и нажать «Сохранить параметры запуска».

6. Перезагружаем роутер, пробуем подключиться к нему с другого устройства в вашем VPN. Посмотреть VPN IP адрес роутера можно например через ifconfig.

Запустив OpenVPN на любом из клиентских устройств, проверить что вы выходите в интернет через защищенный канал достаточно просто, откройте 2ip.ru, если там будет IP адрес вашего сервера, а провайдером значится Hetzner, всё в порядке.

Настоятельно рекомендую запускать VPN туннель сразу после того как вы подключаетесь к открытым точкам доступа Wi-Fi.

Как показала моя последняя командировка, ловить в wi-fi сетях гостиниц и прочих учреждений не заботящихся о безопасности своих клиентов можно очень долго и невозбранно (особенно удивляет обилие сканов паспортов, в почтовых ящиках тур. агентов).

Помимо прочего, вы получаете возможность подключаться между устройствами, даже если они находятся за NAT провайдера, это очень удобно. Если конечно вы раскомментировали строку client-to-client в конфиге сервера.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем L2TP VPN-сервер на платформе Linux (Debian / Ubuntu)

Настраиваем L2TP VPN-сервер на платформе Linux (Debian / Ubuntu)

Перед тем, как приступать к работе над данной статьей мы внимательно изучили русскоязычный сегмент сети на предмет освещения данной темы и были весьма сильно удивлены. Большинство находящихся на первых страницах поиска ресурсов перепечатывает одну и ту же устаревшую инструкцию, даже в достаточно свежих публикациях. Но наш сайт с самого своего основания принципиально не занимается перепечатками (кроме переводов) и мы всегда проверяем на практике то, что рекомендуем нашим читателям. В этот раз нам пришлось потратить некоторое лишнее время на чтение документации, зато теперь мы можем предложить вам актуальный материал по настройке L2TP в Linux.

В качестве систем на тестовом стенде мы использовали Debian 10 и Ubuntu 20.04, но с некоторыми изменениями данная инструкция применима к любым версиям Linux со strongSwan версии 5.0 и выше.

Настраиваем IPsec

Именно с устаревшими настройками IPsec вам придется столкнуться в большинстве опубликованных инструкций. Нет, все даже будет работать, но вот безопасность такого решения окажется довольно низкой, не соответствующей современным требованиям. Поэтому, если у вас уже имеется настроенный экземпляр L2TP-сервера мы настоятельно советуем обновить его настройки.

Для работы с IPsec мы будем использовать пакет strongSwan, установим его:

Затем откроем файл настроек /etc/ipsec.conf и добавим в его конец следующие две секции:

Первая секция задает общие параметры: включает фрагментацию IKE и настраивает протокол обнаружения мертвых узлов (Dead Peer Detection, DPD), отвечающий за обнаружение неактивных клиентов. Вторая относится уже к L2TP-соединениям, указывая использовать транспортный режим IPsec, аутентификацию по общему ключу и задает используемые шифры. Приведенные значения являются рекомендуемыми и взяты из официальной документации strongSwan.

Общий ключ следует указать в файле /etc/ipsec.secrets, добавив в него следующую строку:

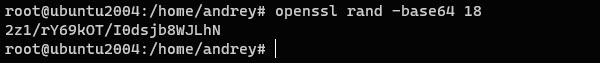

Где mySharedKey — общий ключ, так как от него зависит безопасность вашей VPN-сети мы рекомендуем использовать в качестве ключа случайно сгенерированную строку из букв, цифр и спецсимволов. Для этого можно воспользоваться командой:

Результатом ее выполнения станет случайная строка длинной в 18 символов.

В Ubuntu имя службы несколько иное — strongswan-starter, поэтому команда будет иметь вид:

Настраиваем L2TP

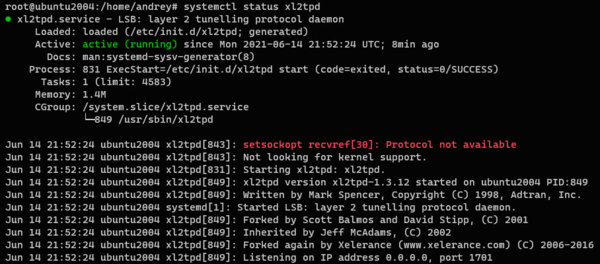

Для реализации функций L2TP-сервера предназначен пакет xl2tpd, для его установки выполните:

Затем откройте файл настроек /etc/xl2tpd/xl2tpd.conf, раскомментируйте и приведите к следующему виду опции:

Большая часть опций относится к настройке протокола L2TP и требует понимания его работы, поэтому мы на них останавливаться не будем. Разберем те опции, которые имеют существенное значение. Параметр auth file указывает на файл с данными для аутентификации, а pppoptfile — набор опций для PPP-соединения, которое используется внутри L2TP-туннеля, name — имя сервера, которое будет использоваться для поиска аутентификационных данных в файле chap-secrets.

Опции local ip и ip range отвечают за локальный адрес сервера в VPN-сети и диапазон адресов для выдачи удаленным клиентам. Здесь можно использовать два подхода: выдавать клиентам адреса из диапазона локальной сети офиса и включить ProxyARP, в этом случае настраивать маршрутизацию на клиентах не требуется, они будут как-бы включены в общую сеть офиса на канальном уровне (L2), либо выдавать адреса из непересекающегося диапазона и использовать маршрутизацию. Автоматизировать создание маршрутов для Windows-клиентов можно с использованием PowerShell.

Для настройки PPP перейдем в /etc/ppp и скопируем стандартный файл настроек:

Затем открываем файл /etc/ppp/options.xl2tpd на редактирование и приводим к следующему виду. Опции перечислены в порядке их следования, нужно раскомментировать их и указать нужное значение, если опция отсутствует, то ее следует добавить в конце файла.

Если вы будете использовать ProxyARP то дополнительно раскомментируйте опцию:

Также для Windows-клиентов можно передать настройку DNS-серверов, для этого добавьте опции:

Это позволит настроить первичный и альтернативный DNS-сервера в системе.

Сохраним все внесенные изменения и перезапустим службу L2TP-сервера:

Строку со следующим сообщением можно проигнорировать, на работу VPN-сервера она не влияет:

Первым указываем логин, затем имя службы, оно должно совпадать с тем, которое мы указали в опции name в xl2tpd.conf, после него идет пароль и IP-адрес клиента, символ * обозначает что можно присвоить любой адрес из выбранного диапазона. Если же требуется выдать клиенту постоянный адрес, то его следует указать явно, и он не должен входить в динамический диапазон указанный в ip range, например:

Для доступа к L2TP-серверу следует разрешить в брандмауэре входящие подключения к портам 500 UDP и 4500 UDP, подключение к 1701 UDP, вопреки распространенному заблуждению, разрешать не следует.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник